Menonaktifkan autentikasi kunci akses untuk instans Azure App Configuration

Setiap permintaan ke sumber daya Azure App Configuration harus diautentikasi. Secara default, permintaan dapat diautentikasi dengan kredensial Microsoft Entra, atau dengan menggunakan kunci akses. Dari kedua jenis skema autentikasi ini, MICROSOFT Entra ID menyediakan keamanan yang unggul dan kemudahan penggunaan melalui kunci akses, dan direkomendasikan oleh Microsoft. Untuk mengharuskan klien menggunakan ID Microsoft Entra untuk mengautentikasi permintaan, Anda dapat menonaktifkan penggunaan kunci akses untuk sumber daya Azure App Configuration.

Saat Anda menonaktifkan autentikasi kunci akses untuk sumber daya Azure App Configuration, kunci akses apa pun yang ada untuk sumber daya tersebut akan dihapus. Permintaan berikutnya ke sumber daya menggunakan kunci akses yang sudah ada sebelumnya akan ditolak. Hanya permintaan yang diautentikasi menggunakan ID Microsoft Entra yang akan berhasil. Untuk informasi selengkapnya tentang menggunakan ID Microsoft Entra, lihat Mengotorisasi akses ke Azure App Configuration menggunakan ID Microsoft Entra.

Nonaktifkan autentikasi kunci akses

Menon-fungsikan autentikasi kunci akses akan menghapus semua kunci akses. Jika ada aplikasi yang berjalan menggunakan kunci akses untuk autentikasi, aplikasi tersebut akan mulai gagal setelah autentikasi kunci akses dinonaktifkan. Mengaktifkan autentikasi kunci akses lagi akan menghasilkan serangkaian kunci akses baru dan aplikasi apa pun yang mencoba menggunakan kunci akses lama akan tetap gagal.

Peringatan

Jika ada klien yang saat ini mengakses data di sumber daya Azure App Configuration Anda dengan kunci akses, Maka Microsoft menyarankan agar Anda memigrasikan klien tersebut ke ID Microsoft Entra sebelum menonaktifkan autentikasi kunci akses.

Untuk melarang autentikasi kunci akses untuk sumber daya Azure App Configuration di portal Azure, ikuti langkah-langkah berikut:

Navigasikan ke sumber daya Azure App Configuration Anda di portal Azure.

Temukan pengaturan Pengaturan akses di bawah Pengaturan.

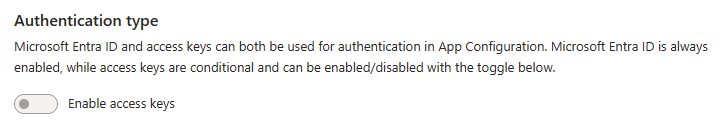

Atur tombol Aktifkan kunci akses ke Dinonaktifkan.

Pastikan bahwa autentikasi kunci akses dinonaktifkan

Untuk memverifikasi bahwa autentikasi kunci akses tidak lagi diizinkan, permintaan dapat dibuat untuk mencantumkan kunci akses untuk sumber daya Azure App Configuration. Jika autentikasi kunci akses dinonaktifkan, tidak akan ada kunci akses, dan operasi daftar akan mengembalikan daftar kosong.

Untuk memverifikasi autentikasi kunci akses dinonaktifkan untuk sumber daya Azure App Configuration di portal Azure, ikuti langkah-langkah berikut:

Navigasikan ke sumber daya Azure App Configuration Anda di portal Azure.

Temukan pengaturan Pengaturan akses di bawah Pengaturan.

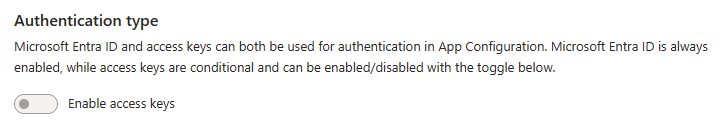

Pastikan tidak ada kunci akses yang ditampilkan dan Aktifkan kunci akses diatur ke Dinonaktifkan.

Izin untuk mengizinkan atau melarang autentikasi kunci akses

Untuk mengubah status autentikasi kunci akses untuk sumber daya Azure App Configuration, pengguna harus memiliki izin untuk membuat dan mengelola sumber daya Azure App Configuration. Peran kontrol akses berbasis peran Azure (Azure RBAC) yang memberikan izin ini mencakup tindakan Microsoft.AppConfiguration/configurationStores/write atau Microsoft.AppConfiguration/configurationStores/*. Peran bawaan dengan tindakan ini meliputi:

- Peran Pemilik Azure Resource Manager

- Peran Kontributor Azure Resource Manager

Peran ini tidak menyediakan akses ke data dalam sumber daya Azure App Configuration melalui ID Microsoft Entra. Namun, mereka menyertakan izin tindakan Microsoft.AppConfiguration/configurationStores/listKeys/action, yang memberikan akses ke kunci akses sumber daya. Dengan izin ini, pengguna dapat menggunakan kunci akses untuk mengakses semua data di sumber daya.

Penetapan peran harus dicakup ke tingkat sumber daya Azure App Configuration atau lebih tinggi untuk mengizinkan pengguna mengizinkan atau melarang autentikasi kunci akses untuk sumber daya. Untuk informasi selengkapnya tentang cakupan peran, lihat Memahami cakupan Azure RBAC.

Berhati-hatilah untuk membatasi penetapan peran ini hanya untuk pengguna yang memerlukan kemampuan untuk membuat sumber daya App Configuration atau memperbarui propertinya. Gunakan prinsip hak istimewa paling sedikit untuk memastikan bahwa pengguna memiliki izin terkecil yang dibutuhkan dalam menyelesaikan tugasnya. Untuk informasi selengkapnya tentang pengelolaan akses dengan Azure RBAC, lihat Praktik terbaik untuk Azure RBAC.

Catatan

Peran administrator langganan klasik Administrator Layanan dan Administrator Bersama mencakup peran Pemilik Azure Resource Manager yang setara. Peran Pemilik mencakup semua tindakan, sehingga pengguna dengan salah satu peran administratif ini juga dapat membuat dan mengelola App Configuration. Untuk informasi selengkapnya, lihat Peran Azure, peran Microsoft Entra, dan peran administrator langganan klasik.

Catatan

Ketika autentikasi kunci akses dinonaktifkan dan mode autentikasi ARM penyimpanan App Configuration bersifat lokal, kemampuan untuk membaca/menulis nilai kunci dalam templat ARM juga akan dinonaktifkan. Ini karena akses ke sumber daya Microsoft.AppConfiguration/configurationStores/keyValues yang digunakan dalam templat ARM memerlukan autentikasi kunci akses dengan mode autentikasi ARM lokal. Disarankan untuk menggunakan mode autentikasi ARM pass-through. Untuk informasi selengkapnya, lihat Gambaran umum penyebaran.