Tutorial: Menetapkan peran Pembaca Direktori ke grup Microsoft Entra dan mengelola penetapan peran

Berlaku untuk:Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

Artikel ini memandu Anda membuat grup di MICROSOFT Entra ID (sebelumnya Azure Active Directory), dan menetapkan grup tersebut peran Pembaca Direktori. Izin Pembaca Direktori memungkinkan pemilik grup untuk menambahkan anggota tambahan ke grup, seperti identitas terkelola dari Azure SQL Database, Azure SQL Managed Instance, dan Azure Synapse Analytics. Ini melewati kebutuhan Administrator Global atau Administrator Peran Istimewa untuk menetapkan peran Pembaca Direktori secara langsung untuk setiap identitas server logis di penyewa.

Catatan

ID Microsoft Entra sebelumnya dikenal sebagai Azure Active Directory (Azure AD).

Tutorial ini menggunakan fitur yang diperkenalkan dalam Menggunakan grup Microsoft Entra untuk mengelola penetapan peran.

Untuk informasi selengkapnya tentang manfaat menetapkan peran Pembaca Direktori ke grup Microsoft Entra untuk Azure SQL, lihat Peran Pembaca Direktori di ID Microsoft Entra untuk Azure SQL.

Catatan

Dengan dukungan Microsoft Graph untuk Azure SQL, peran Pembaca Direktori dapat diganti dengan menggunakan izin tingkat yang lebih rendah. Untuk informasi selengkapnya, lihat Identitas terkelola yang ditetapkan pengguna di ID Microsoft Entra untuk Azure SQL.

Prasyarat

- Penyewa Microsoft Entra. Untuk informasi selengkapnya, lihat Mengonfigurasi dan mengelola autentikasi Microsoft Entra dengan Azure SQL.

- A SQL Database, SQL Managed Instance, atau Azure Synapse.

Penetapan peran Pembaca Direktori menggunakan portal Azure

Membuat grup baru dan menetapkan pemilik dan peran

Pengguna dengan izin Administrator Global atau Administrator Peran Istimewa diperlukan untuk penyiapan awal ini.

Minta pengguna istimewa masuk ke portal Azure.

Buka sumber daya ID Microsoft Entra. Di bawah Dikelola,masuk ke Grup. Pilih Grup baru untuk membuat grup baru.

Pilih Keamanan sebagai tipe grup, dan isi bidang lainnya. Pastikan bahwa pengaturan peran Microsoft Entra dapat ditetapkan ke grup dialihkan ke Ya. Kemudian tetapkan peran pembaca Microsoft Entra ID Directory ke grup.

Tetapkan pengguna Microsoft Entra sebagai pemilik ke grup yang dibuat. Pemilik grup dapat menjadi pengguna AD biasa tanpa peran administratif Microsoft Entra yang ditetapkan. Pemilik harus menjadi pengguna yang mengelola SQL Database, SQL Managed Instance, atau Azure Synapse Anda.

Pilih Buat

Memeriksa grup yang dibuat

Catatan

Pastikan bahwa Tipe Grup adalah Keamanan. Grup Microsoft 365 tidak didukung untuk Azure SQL.

Untuk memeriksa dan mengelola grup yang dibuat, kembali ke panel Grup di portal Azure, dan cari nama grup Anda. Pemilik dan anggota tambahan dapat ditambahkan di bawah menu Pemilik dan Anggota di pengaturan Kelola setelah memilih grup Anda. Anda juga dapat meninjau Peran yang ditetapkan untuk grup tersebut.

Menambahkan Azure SQL managed identity ke grup

Catatan

Kami menggunakan SQL Managed Instance untuk contoh ini, tetapi langkah serupa dapat diterapkan untuk SQL Database atau Azure Synapse untuk mencapai hasil yang sama.

Untuk langkah-langkah berikutnya, pengguna Administrator Global atau Administrator Peran Istimewa tidak lagi diperlukan.

Masuk ke portal Azure sebagai pengguna yang mengelola SQL Managed Instance, dan merupakan pemilik grup yang dibuat sebelumnya.

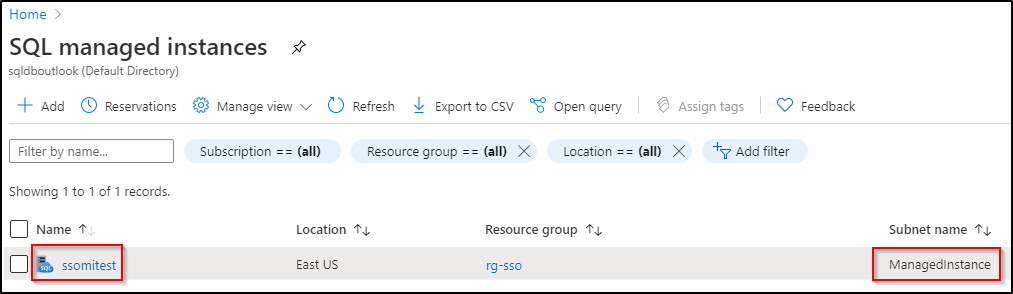

Temukan nama sumber daya SQL managed instance Anda di portal Azure.

Selama provisi SQL Managed Instance, identitas Microsoft Entra dibuat untuk instans Anda, mendaftarkannya sebagai aplikasi Microsoft Entra. Identitas memiliki nama yang sama dengan awalan nama SQL Managed Instance Anda. Anda dapat menemukan identitas (juga dikenal sebagai perwakilan layanan) untuk SQL Managed Instance Anda dengan mengikuti langkah-langkah berikut:

- Buka sumber daya ID Microsoft Entra. Di bawah pengaturan Kelola, pilih aplikasi Enterprise. ID Objek adalah identitas instans.

Buka sumber daya ID Microsoft Entra. Di bawah Dikelola,masuk ke Grup. Pilih grup yang Anda buat. Di bawah pengaturan Terkelola di grup Anda, pilih Anggota. Pilih Tambahkan anggota dan tambahkan perwakilan layanan SQL Managed Instance Anda sebagai anggota grup dengan mencari nama yang ditemukan di atas.

Catatan

Diperlukan waktu beberapa menit untuk menyebarkan izin perwakilan layanan melalui sistem Azure, dan memungkinkan akses ke API Microsoft Graph. Anda mungkin harus menunggu beberapa menit sebelum memprovisikan admin Microsoft Entra untuk SQL Managed Instance.

Keterangan

Untuk SQL Database dan Azure Synapse, identitas server dapat dibuat selama pembuatan server logis atau setelah server dibuat. Untuk informasi selengkapnya tentang cara membuat atau mengatur identitas server di SQL Database atau Azure Synapse, lihat Mengaktifkan perwakilan layanan untuk membuat pengguna Microsoft Entra.

Untuk SQL Managed Instance, peran Pembaca Direktori harus ditetapkan ke identitas instans terkelola sebelum Anda dapat menyiapkan admin Microsoft Entra untuk instans terkelola.

Menetapkan peran Pembaca Direktori ke identitas server tidak diperlukan untuk SQL Database atau Azure Synapse saat menyiapkan admin Microsoft Entra untuk server logis. Namun, untuk mengaktifkan pembuatan objek Microsoft Entra di SQL Database atau Azure Synapse atas nama aplikasi Microsoft Entra, peran Pembaca Direktori diperlukan. Jika peran tidak ditetapkan ke identitas server logis, membuat pengguna Microsoft Entra di Azure SQL akan gagal. Untuk informasi selengkapnya, lihat Perwakilan layanan Microsoft Entra dengan Azure SQL.

Penetapan peran Pembaca Direktori menggunakan PowerShell

Penting

Administrator Global atau Administrator Peran Istimewa harus menjalankan langkah-langkah awal ini. Selain PowerShell, MICROSOFT Entra ID menawarkan Microsoft Graph API untuk Membuat grup yang dapat ditetapkan peran di ID Microsoft Entra.

Unduh modul Microsoft Graph PowerShell menggunakan perintah berikut. Anda mungkin perlu menjalankan PowerShell sebagai administrator.

Install-Module Microsoft.Graph.Authentication Import-Module Microsoft.Graph.Authentication # To verify that the module is ready to use, run the following command: Get-Module Microsoft.Graph.AuthenticationKoneksi ke penyewa Microsoft Entra Anda.

Connect-MgGraphBuat grup keamanan untuk menetapkan peran Pembaca Direktori.

DirectoryReaderGroup,Directory Reader Group, dan dapatDirReaddiubah sesuai dengan preferensi Anda.

$group = New-MgGroup -DisplayName "DirectoryReaderGroup" -Description "Directory Reader Group" -SecurityEnabled:$true -IsAssignableToRole:$true -MailEnabled:$false -MailNickname "DirRead" $groupTetapkan peran Pembaca Direktori ke grup.

# Displays the Directory Readers role information $roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Directory Readers'" $roleDefinition# Assigns the Directory Readers role to the group $roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roleDefinition.Id -PrincipalId $group.Id $roleAssignmentTetapkan pemilik ke grup.

- Ganti

<username>dengan pengguna yang Anda inginkan untuk memiliki grup ini. Beberapa pemilik dapat ditambahkan dengan mengulangi langkah-langkah ini.

$newGroupOwner = Get-MgUser -UserId "<username>" $newGroupOwner$GrOwner = New-MgGroupOwnerByRef -GroupId $group.Id -DirectoryObjectId $newGroupOwner.IdPeriksa pemilik grup:

Get-MgGroupOwner -GroupId $group.IdAnda juga dapat memverifikasi pemilik grup di portal Azure. Ikuti langkah-langkah dalam Memeriksa grup yang dibuat.

- Ganti

Menugaskan perwakilan layanan sebagai anggota grup

Untuk langkah-langkah berikutnya, pengguna Administrator Global atau Administrator Peran Istimewa tidak lagi diperlukan.

Menggunakan pemilik grup yang juga mengelola sumber daya Azure SQL, jalankan perintah berikut untuk menyambungkan ke ID Microsoft Entra Anda.

Connect-MgGraphTetapkan perwakilan layanan sebagai anggota grup yang dibuat.

- Ganti

<ServerName>dengan nama server logis atau instans terkelola Anda. Untuk informasi selengkapnya, lihat bagian, Tambahkan identitas layanan Azure SQL ke grup

# Returns the service principal of your Azure SQL resource $managedIdentity = Get-MgServicePrincipal -Filter "displayName eq '<ServerName>'" $managedIdentity# Adds the service principal to the group New-MgGroupMember -GroupId $group.Id -DirectoryObjectId $managedIdentity.IdPerintah berikut akan mengembalikan ID Objek perwakilan layanan yang menunjukkan bahwa perintah telah ditambahkan ke grup:

Get-MgGroupMember -GroupId $group.Id -Filter "Id eq '$($managedIdentity.Id)'"- Ganti

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk