Integrasikan Microsoft Defender for Cloud dengan Azure VMware Solution

Microsoft Defender for Cloud memberikan perlindungan ancaman tingkat lanjut di seluruh Azure VMware Solution dan mesin virtual (VM) lokal Anda. Sistem ini menilai kerentanan VM Azure VMware Solution dan meningkatkan pemberitahuan sesuai kebutuhan. Peringatan keamanan ini dapat diteruskan ke Azure Monitor untuk resolusi. Anda dapat menentukan kebijakan keamanan di Microsoft Defender for Cloud. Untuk informasi selengkapnya, lihat Bekerja dengan kebijakan keamanan.

Microsoft Defender for Cloud menawarkan banyak fitur, termasuk:

- Pemantauan integritas file

- Deteksi serangan tanpa file

- Penilaian patch sistem operasi

- Penilaian kesalahan konfigurasi keamanan

- Penilaian perlindungan titik akhir

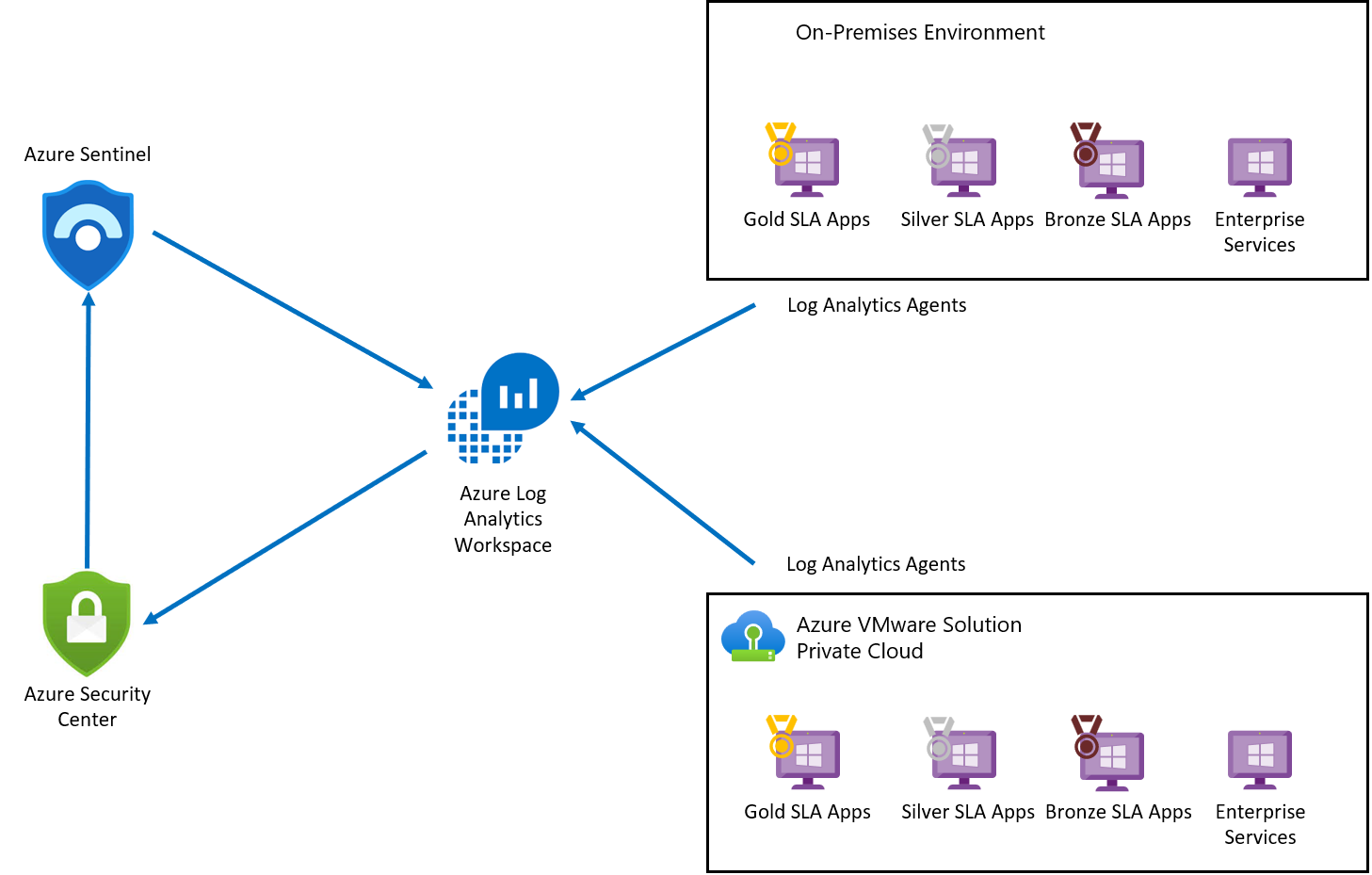

Diagram menunjukkan arsitektur pemantauan terintegrasi dari keamanan terintegrasi untuk VM Azure VMware Solution.

Agen Analisis Log mengumpulkan data log dari Azure, Azure VMware Solution, dan VM lokal. Data log dikirim ke Log Azure Monitor dan disimpan di Ruang Kerja Log Analitik. Setiap ruang kerja memiliki repositori data dan konfigurasinya sendiri untuk menyimpan data. Setelah log dikumpulkan, Microsoft Defender for Cloud menilai status kerentanan VM Azure VMware Solution dan meningkatkan peringatan untuk kerentanan kritis. Setelah dinilai, Microsoft Defender for Cloud meneruskan status kerentanan ke Microsoft Azure Sentinel untuk membuat insiden dan memetakan dengan ancaman lainnya. Microsoft Defender for Cloud terhubung ke Microsoft Azure Sentinel menggunakan Microsoft Defender untuk Cloud Connector.

Prasyarat

Rencanakan untuk penggunaan Defender for Cloud yang dioptimalkan.

Buat ruang kerja Analisis Log untuk mengumpulkan data dari berbagai sumber.

Aktifkan Microsoft Defender for Cloud dalam langganan Anda.

Catatan

Microsoft Defender for Cloud adalah alat prakonfigurasi yang tidak memerlukan penerapan, tetapi Anda harus mengaktifkannya.

Tambahkan VM Azure VMware Solution ke Defender for Cloud

Di portal Microsoft Azure, cari di Azure Arc dan pilih.

Di bawah Sumber Daya, pilih Server lalu +Tambahkan.

Pilih Hasilkan skrip.

Pada tab Prasyarat, pilih Berikutnya.

Pada tab Detail sumber daya, isi detail berikut lalu pilih Berikutnya. Tag:

- Langganan

- Grup sumber daya

- Wilayah

- Sistem operasi

- Detail Server Proksi

Pada tab Tag, pilih Berikutnya.

Pada tab Unduh dan jalankan skrip, pilih Unduh.

Tentukan sistem operasi Anda dan jalankan skrip pada VM Azure VMware Solution Anda.

Melihat rekomendasi dan penilaian yang lulus

Rekomendasi dan penilaian memberi Anda rincian kesehatan keamanan sumber daya Anda.

Di Microsoft Defender for Cloud, pilih Inventaris dari panel kiri.

Untuk jenis Sumber Daya, pilih Server - Azure Arc.

Pilih nama sumber daya Anda. Halaman terbuka memperlihatkan detail kesehatan keamanan sumber daya Anda.

Di bawah Daftar rekomendasi, pilih tab Rekomendasi, Penilaian yang lulus, dan Penilaian yang tidak tersedia untuk melihat detail ini.

Menyebarkan ruang kerja Microsoft Azure Sentinel

Microsoft Azure Sentinel menyediakan analitik keamanan, deteksi pemberitahuan, dan respons ancaman otomatis di seluruh lingkungan. Ini adalah solusi cloud-native, security information event management (SIEM) yang dibangun di atas ruang kerja Analitik Log.

Karena Microsoft Sentinel dibangun di atas ruang kerja Analitik Log, Anda hanya perlu memilih ruang kerja yang ingin Anda gunakan.

Di portal Microsoft Azure, cari Microsoft Azure Sentinel, dan pilih.

Pada halaman ruang kerja Microsoft Azure Sentinel, pilih +Tambahkan.

Pilih ruang kerja Log Analytics dan pilih Add.

Aktifkan pengumpul data untuk kejadian keamanan

Pada halaman ruang kerja Microsoft Azure Sentinel, pilih ruang kerja yang dikonfigurasi.

Di bawah Konfigurasi, pilih Konektor data.

Di bawah kolom nama Koneksi atau, pilih Peristiwa Keamanan dari daftar, lalu pilih Buka halaman konektor.

Pada halaman konektor, pilih peristiwa yang ingin Anda streaming, lalu pilih Terapkan Perubahan.

Koneksi Microsoft Azure Sentinel dengan Microsoft Defender for Cloud

Pada halaman ruang kerja Microsoft Azure Sentinel, pilih ruang kerja yang dikonfigurasi.

Di bawah Konfigurasi, pilih Konektor data.

Pilih Microsoft Defender untuk Cloud dari daftar, lalu pilih Buka halaman konektor.

Pilih Sambungkan untuk menyambungkan Microsoft Defender for Cloud dengan Microsoft Azure Sentinel.

Aktifkan Buat insiden untuk membuat insiden untuk Microsoft Defender for Cloud.

Membuat aturan untuk mengidentifikasi ancaman keamanan

Setelah menyambungkan sumber data ke Microsoft Azure Sentinel, Anda dapat membuat aturan untuk menghasilkan peringatan untuk ancaman yang terdeteksi. Dalam contoh berikut, kami membuat aturan untuk upaya masuk ke server Windows dengan kata sandi yang salah.

Pada halaman gambaran umum Microsoft Azure Sentinel, di bawah Konfigurasi, pilih Analytics.

Di bawah Konfigurasi, pilih Analytics.

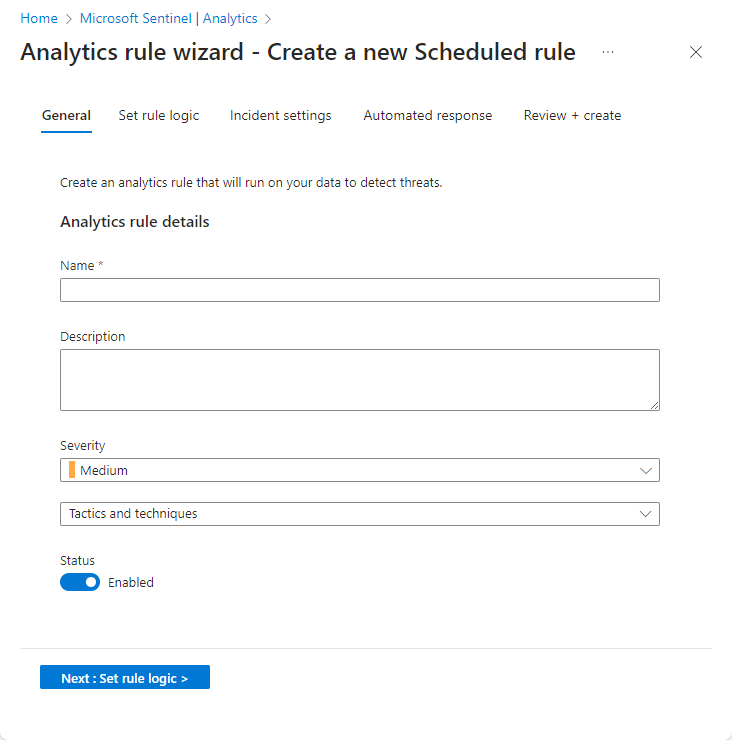

Pilih +Buat dan pada menu gulir, pilih Aturan kueri terjadwal.

Pada tab Umum, masukkan informasi yang diperlukan, lalu pilih Berikutnya: Atur logika aturan.

- Nama

- Deskripsi

- Taktik

- Tingkat keparahan

- Keadaan

Pada tab Atur logika aturan, masukkan informasi yang diperlukan, lalu pilih Berikutnya.

Kueri aturan (di sini memperlihatkan contoh kueri kami)

SecurityEvent |where Activity startswith '4625' |summarize count () by IpAddress,Computer |where count_ > 3Petakan entitas

Penjadwalan kueri

Ambang batas pemberitahuan

Pengelompokan peristiwa

Supresi

Pada tab Pengaturan insiden, aktifkan Buat insiden dari pemberitahuan yang dipicu oleh aturan analisis ini dan pilih Berikutnya: Respons otomatis.

Pilih Berikutnya: Tinjauan.

Pada tab Tinjau dan buat, tinjau informasi dan pilih Buat.

Tip

Setelah upaya ketiga gagal masuk ke server Windows, aturan yang dibuat memicu insiden untuk setiap upaya yang gagal.

Lihat peringatan

Anda dapat melihat insiden yang dihasilkan dengan Microsoft Azure Sentinel. Anda juga dapat menetapkan insiden dan menutupnya setelah diselesaikan, semuanya dari dalam Microsoft Azure Sentinel.

Buka halaman gambaran umum Microsoft Azure Sentinel.

Di bawah Manajemen Ancaman, pilih Insiden.

Pilih insiden lalu tetapkan ke tim untuk resolusi.

Tip

Setelah menyelesaikan masalah, Anda dapat menutupnya.

Berburu ancaman keamanan dengan kueri

Anda dapat membuat kueri atau menggunakan kueri yang telah ditentukan sebelumnya yang tersedia di Microsoft Azure Sentinel untuk mengidentifikasi ancaman di lingkungan Anda. Langkah-langkah berikut menjalankan kueri yang telah ditentukan sebelumnya.

Pada halaman gambaran umum Microsoft Azure Sentinel, pada Manajemen ancaman, pilih Berburu. Daftar kueri yang telah ditentukan sebelumnya ditampilkan.

Tip

Anda juga dapat membuat kueri baru dengan memilih Kueri Baru.

Pilih kueri, lalu pilih Jalankan Kueri.

Pilih Tampilkan Hasil untuk memeriksa hasilnya.

Langkah berikutnya

Sekarang setelah Anda membahas cara melindungi VM Azure VMware Solution, Anda dapat mempelajari selengkapnya tentang: