Mengaktifkan alamat IP publik ke simpul NSX Edge untuk VMware NSX

Dalam artikel ini, pelajari cara mengaktifkan alamat IP publik pada simpul VMware NSX Edge untuk menjalankan VMware NSX untuk instans Azure VMware Solution Anda.

Tip

Sebelum Anda mengaktifkan akses internet ke instans Azure VMware Solution, tinjau pertimbangan desain konektivitas Internet.

Alamat IP publik ke simpul NSX Edge untuk NSX adalah fitur di Azure VMware Solution yang mengaktifkan akses internet masuk dan keluar untuk lingkungan Azure VMware Solution Anda.

Penting

Penggunaan alamat IP publik IPv4 dapat digunakan langsung di Azure VMware Solution dan dikenakan biaya berdasarkan awalan alamat IP publik IPv4 yang ditunjukkan dalam Harga - Alamat IP komputer virtual. Tidak ada biaya untuk masuk atau keluar data yang terkait dengan layanan ini.

Rentang alamat IP publik dikonfigurasi di Azure VMware Solution melalui portal Azure dan antarmuka NSX dalam cloud privat Azure VMware Solution Anda.

Dengan kemampuan ini, Anda memiliki fitur berikut:

- Pengalaman yang kohesif dan disederhanakan untuk menyimpan dan menggunakan alamat IP publik ke node NSX Edge.

- Kemampuan untuk menerima 1.000 atau lebih alamat IP publik. Aktifkan akses internet dalam skala besar.

- Akses internet masuk dan keluar untuk VM beban kerja Anda.

- Perlindungan keamanan penolakan layanan terdistribusi (DDoS) terhadap lalu lintas jaringan ke dan dari internet.

- Dukungan migrasi VMware HCX melalui internet publik.

Penting

Anda dapat menyiapkan maksimal 64 total alamat IP publik di seluruh blok jaringan ini. Jika Anda ingin mengonfigurasi lebih dari 64 alamat IP publik, kirimkan tiket dukungan yang menunjukkan jumlah alamat yang Anda butuhkan.

Prasyarat

- Cloud privat Azure VMware Solution.

- Server DNS disiapkan untuk instans NSX Anda.

Arsitektur referensi

Gambar berikut menunjukkan akses internet ke dan dari cloud privat Azure VMware Solution Anda melalui alamat IP publik langsung ke node NSX Edge untuk NSX.

Penting

Menggunakan alamat IP publik di simpul NSX Edge untuk NSX tidak kompatibel dengan pencarian DNS terbalik. Jika Anda menggunakan skenario ini, Anda tidak dapat menghosting server email di Azure VMware Solution.

Menyiapkan alamat atau rentang IP publik

Untuk menyiapkan alamat atau rentang IP publik, gunakan portal Azure:

Masuk ke portal Azure, lalu buka cloud privat Azure VMware Solution Anda.

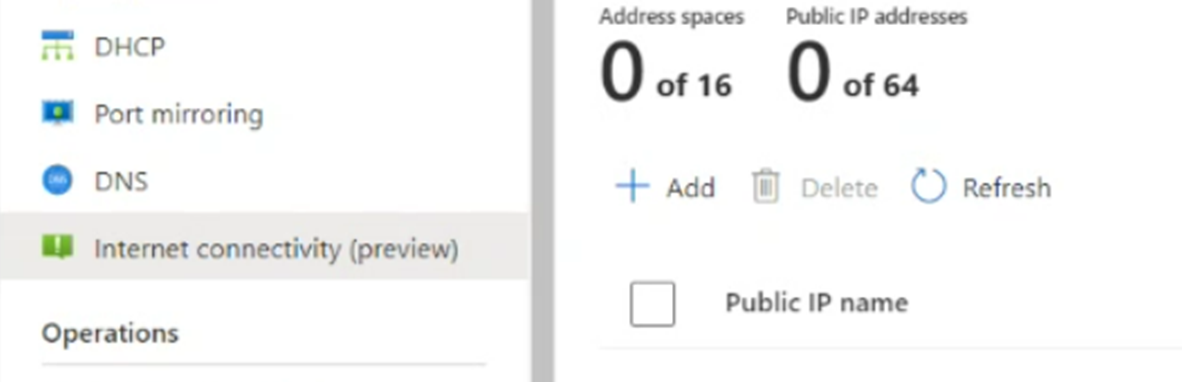

Pada menu sumber daya di bawah Jaringan beban kerja, pilih Konektivitas internet.

Pilih Koneksi menggunakan IP Publik ke bawah ke kotak centang NSX Edge.

Penting

Sebelum Anda memilih alamat IP publik, pastikan Anda memahami implikasinya ke lingkungan yang ada. Untuk informasi selengkapnya, lihat Pertimbangan desain konektivitas Internet. Pertimbangan harus mencakup tinjauan mitigasi risiko dengan tim tata kelola dan kepatuhan jaringan dan keamanan yang relevan.

Pilih IP Publik.

Masukkan nilai untuk Nama IP Publik. Di daftar dropdown Ruang alamat, pilih ukuran subnet. Lalu, pilih Konfigurasikan.

Alamat IP publik ini tersedia dalam waktu sekitar 20 menit.

Periksa apakah subnet tercantum. Jika Anda tidak melihat subnet, refresh daftar. Jika refresh gagal menampilkan subnet, coba konfigurasi lagi.

Setelah Anda mengatur alamat IP publik, pilih Koneksi menggunakan IP publik ke kotak centang NSX Edge untuk menonaktifkan semua opsi internet lainnya.

Pilih Simpan.

Anda berhasil mengaktifkan konektivitas internet untuk cloud privat Azure VMware Solution Anda dan mencadangkan alamat IP publik yang dialokasikan Microsoft. Anda sekarang dapat mengatur alamat IP publik ini ke simpul NSX Edge untuk NSX yang akan digunakan untuk beban kerja Anda. NSX digunakan untuk semua komunikasi komputer virtual (VM).

Anda memiliki tiga opsi untuk mengonfigurasi alamat IP publik yang dipesan ke simpul NXS Edge untuk NSX:

- Akses internet keluar untuk VM

- Akses internet masuk untuk VM

- Firewall gateway untuk memfilter lalu lintas ke VM di gateway T1

Akses internet keluar untuk VM

Layanan Source Network Address Translation (SNAT) dengan Port Address Translation (PAT) digunakan untuk memungkinkan banyak VM menggunakan satu layanan SNAT. Menggunakan jenis koneksi ini berarti Anda dapat menyediakan konektivitas internet untuk banyak VM.

Penting

Untuk mengaktifkan SNAT untuk rentang alamat yang ditentukan, Anda harus mengonfigurasi aturan firewall gateway dan SNAT untuk rentang alamat tertentu yang ingin Anda gunakan. Jika Anda tidak ingin SNAT diaktifkan untuk rentang alamat tertentu, Anda harus membuat aturan No-NAT untuk rentang alamat yang akan dikecualikan dari Network Address Translation (NAT). Agar layanan SNAT Anda berfungsi seperti yang diharapkan, aturan No-NAT harus menjadi prioritas yang lebih rendah daripada aturan SNAT.

Membuat aturan SNAT

Di cloud privat Azure VMware Solution Anda, pilih kredensial VMware.

Temukan URL dan kredensial NSX Manager Anda.

Masuk ke VMware NSX Manager.

Buka Aturan NAT.

Pilih router T1.

Pilih Tambahkan Aturan NAT.

Masukkan nama untuk aturan tersebut.

Pilih SNAT.

Secara opsional, masukkan sumber, seperti subnet ke SNAT atau tujuan.

Masukkan alamat IP yang diterjemahkan. Alamat IP ini berasal dari berbagai alamat IP publik yang Anda pesan di portal Azure VMware Solution.

Secara opsional, berikan aturan nomor prioritas yang lebih tinggi. Prioritas ini memindahkan aturan lebih jauh ke bawah daftar aturan untuk memastikan bahwa aturan yang lebih spesifik cocok terlebih dahulu.

Pilih Simpan.

Pengelogan diaktifkan melalui penggerak pengelogan.

Untuk informasi selengkapnya tentang konfigurasi dan opsi NAT VMware NSX, lihat Panduan Administrasi NAT Pusat Data NSX.

Membuat aturan No-NAT

Anda dapat membuat aturan No-NAT atau No-SNAT di NSX Manager untuk mengecualikan kecocokan tertentu agar tidak melakukan NAT. Kebijakan ini dapat digunakan untuk mengizinkan lalu lintas alamat IP privat melewati aturan terjemahan jaringan yang ada.

- Di cloud privat Azure VMware Solution Anda, pilih kredensial VMware.

- Temukan URL dan kredensial NSX Manager Anda.

- Masuk ke NSX Manager, lalu pilih Aturan NAT.

- Pilih router T1, lalu pilih Tambahkan Aturan NAT.

- Pilih Tidak ada aturan SNAT sebagai jenis aturan NAT.

- Pilih nilai IP Sumber sebagai rentang alamat yang tidak ingin Anda terjemahkan. Nilai IP Tujuan harus berupa alamat internal apa pun yang Anda jangkau dari rentang alamat IP sumber.

- Pilih Simpan.

Akses internet masuk untuk VM

Layanan Destination Network Translation (DNAT) digunakan untuk mengekspos VM pada alamat IP publik tertentu atau pada port tertentu. Layanan ini menyediakan akses internet masuk ke VM beban kerja Anda.

Membuat aturan DNAT

Di cloud privat Azure VMware Solution Anda, pilih kredensial VMware.

Temukan URL dan kredensial NSX Manager Anda.

Masuk ke NSX Manager, lalu pilih Aturan NAT.

Pilih router T1, lalu pilih Tambahkan Aturan DNAT.

Masukkan nama untuk aturan tersebut.

Pilih DNAT sebagai tindakan.

Untuk kecocokan tujuan, masukkan alamat IP publik yang dipesan. Alamat IP ini berasal dari berbagai alamat IP publik yang dicadangkan di portal Azure VMware Solution.

Untuk IP yang diterjemahkan, masukkan alamat IP privat VM.

Pilih Simpan.

Secara opsional, konfigurasikan port yang diterjemahkan atau alamat IP sumber untuk kecocokan yang lebih spesifik.

VM sekarang terekspos ke internet pada alamat IP publik tertentu atau pada port tertentu.

Menyiapkan firewall gateway untuk memfilter lalu lintas ke VM di gateway T1

Anda dapat memberikan perlindungan keamanan untuk lalu lintas jaringan Anda masuk dan keluar dari internet publik melalui firewall gateway Anda.

Di cloud privat Azure VMware Solution Anda, pilih kredensial VMware.

Temukan URL dan kredensial NSX Manager Anda.

Masuk ke NSX Manager.

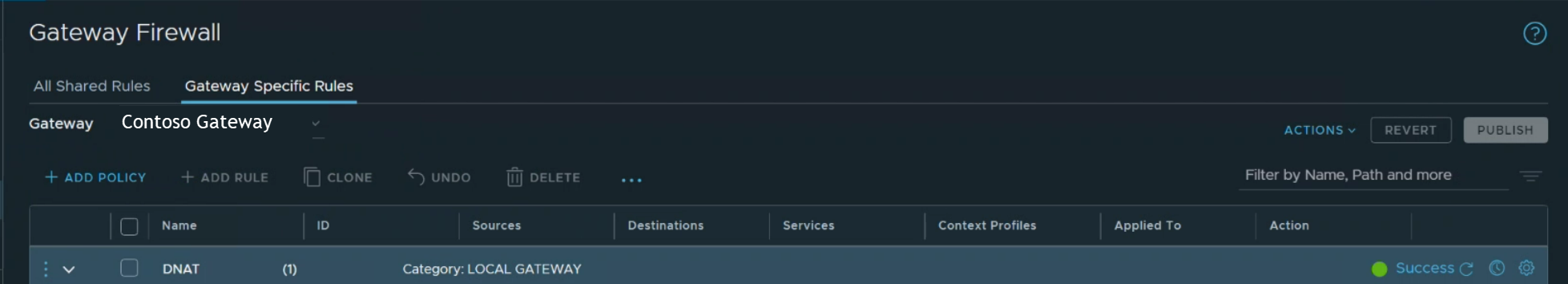

Pada halaman gambaran umum NSX, pilih Kebijakan Gateway.

Pilih Aturan Khusus Gateway, pilih gateway T1, lalu pilih Tambahkan Kebijakan.

Pilih Kebijakan Baru dan masukkan nama kebijakan.

Pilih kebijakan dan pilih Tambahkan Aturan.

Konfigurasikan aturan:

- Pilih Aturan Baru.

- Masukkan nama deskriptif.

- Konfigurasikan sumber, tujuan, layanan, dan tindakan.

Pilih Cocokkan Alamat Eksternal untuk menerapkan aturan firewall ke alamat eksternal aturan NAT.

Misalnya, aturan berikut diatur ke Cocokkan Alamat Eksternal. Pengaturan ini memungkinkan lalu lintas Secure Shell (SSH) masuk ke alamat IP publik.

Jika Cocokkan Alamat Internal ditentukan, tujuannya adalah alamat IP internal atau privat VM.

Untuk informasi selengkapnya tentang firewall gateway NSX, lihat Panduan Administrasi Firewall Gateway NSX. Firewall terdistribusi dapat digunakan untuk memfilter lalu lintas ke VM. Untuk informasi selengkapnya, lihat Panduan Administrasi Firewall Terdistribusi NSX.