Gambaran umum dan konsep titik akhir privat (pengalaman v2) untuk Azure Backup

Azure Backup memungkinkan Anda melakukan operasi pencadangan dan pemulihan data Anda dengan aman dari vault Layanan Pemulihan menggunakan titik akhir privat. Titik akhir privat menggunakan satu atau beberapa alamat IP privat dari Jaringan Virtual Azure (VNet) Anda, secara efektif membawa layanan ke VNet Anda.

Azure Backup sekarang memberikan pengalaman yang ditingkatkan dalam pembuatan dan penggunaan titik akhir privat dibandingkan dengan pengalaman klasik (v1).

Artikel ini menjelaskan bagaimana kemampuan titik akhir privat yang ditingkatkan untuk fungsi Azure Backup dan membantu melakukan pencadangan sambil menjaga keamanan sumber daya Anda.

Penyempurnaan kunci

- Membuat titik akhir privat tanpa identitas terkelola.

- Tidak ada titik akhir privat yang dibuat untuk layanan blob dan antrean.

- Penggunaan LEBIH sedikit IP privat.

Sebelum memulai

Saat vault Layanan Pemulihan digunakan oleh (keduanya) Azure Backup dan Azure Site Recovery, artikel ini membahas penggunaan titik akhir privat hanya untuk Azure Backup.

Anda dapat membuat titik akhir privat untuk vault Layanan Pemulihan baru yang tidak memiliki item apa pun yang terdaftar/dilindungi ke vault, hanya. Namun, titik akhir privat saat ini tidak didukung untuk vault Backup.

Catatan

Anda tidak dapat membuat titik akhir privat menggunakan IP statis.

Anda tidak dapat meningkatkan vault (yang berisi titik akhir privat) yang dibuat menggunakan pengalaman klasik ke pengalaman baru. Anda dapat menghapus semua titik akhir privat yang ada, lalu membuat titik akhir privat baru dengan pengalaman v2.

Satu jaringan virtual dapat berisi titik akhir privat untuk beberapa vault Layanan Pemulihan. Selain itu, satu vault Layanan Pemulihan dapat memiliki titik akhir privat untuknya di beberapa jaringan virtual. Namun, Anda dapat membuat maksimum 12 titik akhir privat untuk vault.

Titik akhir privat untuk vault menggunakan 10 IP privat, dan jumlahnya dapat meningkat dari waktu ke waktu. Pastikan Anda memiliki cukup IP yang tersedia saat membuat titik akhir privat.

Titik akhir privat untuk Azure Backup tidak menyertakan akses ke ID Microsoft Entra. Pastikan Anda mengaktifkan akses sehingga IP dan FQDN yang diperlukan agar ID Microsoft Entra berfungsi di suatu wilayah memiliki akses keluar dalam status yang diizinkan di jaringan aman saat melakukan pencadangan database di Azure VM dan pencadangan menggunakan agen MARS. Anda juga dapat menggunakan tag NSG dan tag Azure Firewall untuk mengizinkan akses ke ID Microsoft Entra, sebagaimana berlaku.

Anda perlu mendaftarkan ulang penyedia sumber daya Layanan Pemulihan dengan langganan, jika Anda telah mendaftarkannya sebelum 1 Mei 2020. Untuk mendaftarkan ulang penyedia, buka langganan Anda di penyedia sumber portal Azure>, lalu pilih Microsoft.RecoveryServices>Re-register.

Pemulihan lintas wilayah untuk cadangan database SQL dan SAP Hana tidak didukung, jika vault mengaktifkan titik akhir privat.

Anda bisa membuat DNS di seluruh langganan.

Skenario yang direkomendasikan dan didukung

Meskipun diaktifkan untuk brankas, titik akhir privat hanya digunakan untuk pencadangan dan pemulihan beban kerja SQL dan SAP Hana di Azure VM dan pencadangan agen MARS. Anda dapat menggunakan vault untuk pencadangan beban kerja lain (mereka tidak memerlukan titik akhir privat). Selain pencadangan beban kerja SQL dan SAP Hana dan pencadangan menggunakan agen MARS, titik akhir privat juga digunakan untuk melakukan pemulihan file untuk pencadangan komputer virtual Azure.

Tabel berikut mencantumkan skenario dan rekomendasi:

| Skenario | Rekomendasi |

|---|---|

| Pencadangan beban kerja di Azure VM (SQL, SAP Hana), Pencadangan menggunakan Agen MARS, server DPM. | Penggunaan titik akhir privat disarankan untuk memungkinkan pencadangan dan pemulihan tanpa perlu menambahkan IP/FQDN apa pun ke daftar yang diizinkan untuk Azure Backup atau Azure Storage dari jaringan virtual Anda. Dalam skenario tersebut, pastikan bahwa VM yang menghosting database SQL dapat menjangkau IP Microsoft Entra atau FQDN. |

| Cadangan Azure VM | Cadangan komputer virtual tidak mengharuskan Anda untuk mengizinkan akses ke IP atau FQDN apa pun. Jadi, tidak diperlukan titik akhir privat untuk pencadangan dan pemulihan disk. Namun, pemulihan file dari vault yang berisi titik akhir privat akan dibatasi untuk jaringan virtual yang berisi titik akhir privat untuk vault tersebut. Saat menggunakan disk yang tidak dikelola ACL, pastikan akun penyimpanan yang berisi disk memungkinkan akses ke layanan Microsoft tepercaya jika ACL'ed. |

| Cadangan Azure Files | Cadangan Azure Files disimpan di akun penyimpanan lokal. Jadi, tidak memerlukan titik akhir privat untuk pencadangan dan pemulihan disk. |

Catatan

Titik akhir privat hanya didukung dengan server DPM 2022, MABS v4, dan yang lebih baru.

Perbedaan koneksi jaringan untuk titik akhir privat

Seperti disebutkan di atas, titik akhir privat sangat berguna untuk cadangan beban kerja (SQL, SAP Hana) di Azure VM dan cadangan agen MARS.

Dalam semua skenario (dengan atau tanpa titik akhir privat), baik ekstensi beban kerja (untuk pencadangan instans SQL dan SAP Hana yang berjalan di dalam Azure VM) dan agen MARS melakukan panggilan koneksi ke ID Microsoft Entra (ke FQDN yang disebutkan di bawah bagian 56 dan 59 di Microsoft 365 Common dan Office Online).

Selain koneksi ini, ketika ekstensi beban kerja atau agen MARS diinstal untuk vault Layanan Pemulihan tanpa titik akhir privat, konektivitas ke domain berikut juga diperlukan:

| Layanan | Nama domain | Port |

|---|---|---|

| Pencadangan Azure | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Izinkan akses ke FQDN di bawah bagian 56 dan 59 menurut artikel ini. |

443 Jika berlaku |

Saat ekstensi beban kerja atau agen MARS diinstal untuk vault Layanan Pemulihan dengan titik akhir privat, titik akhir berikut dikomunikasikan:

| Layanan | Nama domain | Port |

|---|---|---|

| Pencadangan Azure | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Izinkan akses ke FQDN di bawah bagian 56 dan 59 menurut artikel ini. |

443 Jika berlaku |

Catatan

Dalam teks di atas, <geo> mengacu pada kode wilayah (misalnya, eus untuk US Timur dan ne untuk Eropa Utara). Lihat daftar berikut untuk kode wilayah:

Untuk vault Layanan Pemulihan dengan penyiapan titik akhir privat, resolusi nama untuk FQDN (privatelink.<geo>.backup.windowsazure.com, , *.queue.core.windows.net*.blob.core.windows.net, *.blob.storage.azure.net) harus mengembalikan alamat IP privat. Ini dapat dicapai dengan menggunakan:

- Zona Azure Private DNS

- DNS Kustom

- Entri DNS dalam file host

- Penerus bersyarkat ke Zona DNS Privat Azure/Azure.

Pemetaan IP privat untuk akun penyimpanan tercantum di titik akhir privat yang dibuat untuk vault Layanan Pemulihan. Sebaiknya gunakan zona DNS Privat Azure, karena catatan DNS untuk blob dan antrean kemudian dapat dikelola oleh Azure. Saat akun penyimpanan baru dialokasikan untuk vault, catatan DNS untuk IP privat mereka ditambahkan secara otomatis di zona DNS Privat Azure blob atau antrean.

Jika Anda telah mengonfigurasi server proksi DNS, menggunakan server proksi atau firewall pihak ketiga, nama domain di atas harus diizinkan dan dialihkan ke DNS kustom (yang memiliki catatan DNS untuk FQDN di atas) atau ke 168.63.129.16 di jaringan virtual Azure yang memiliki zona DNS privat yang terkait dengannya.

Contoh berikut menunjukkan firewall Azure yang digunakan sebagai proksi DNS untuk mengalihkan kueri nama domain untuk vault Layanan Pemulihan, blob, antrean, dan ID Microsoft Entra ke 168.63.129.16.

Untuk informasi selengkapnya, lihat Membuat dan menggunakan titik akhir privat.

Konektivitas jaringan untuk vault dengan titik akhir privat

Titik akhir privat untuk Layanan Pemulihan dikaitkan dengan antarmuka jaringan (NIC). Agar koneksi titik akhir privat berfungsi, semua lalu lintas untuk layanan Azure harus dialihkan ke antarmuka jaringan. Anda dapat mencapai ini dengan menambahkan pemetaan DNS untuk IP privat yang terkait dengan antarmuka jaringan terhadap URL layanan/blob/antrean.

Ketika ekstensi cadangan beban kerja diinstal pada komputer virtual yang terdaftar ke vault Layanan Pemulihan dengan titik akhir privat, ekstensi mencoba koneksi pada URL privat layanan <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.comAzure Backup .

Jika URL privat tidak teratasi, URL publik <azure_backup_svc>.<geo>.backup.windowsazure.comakan mencoba . Jika akses jaringan publik untuk vault Layanan Pemulihan dikonfigurasi ke Izinkan dari semua jaringan, vault Layanan Pemulihan memungkinkan permintaan yang berasal dari ekstensi melalui URL publik. Jika akses jaringan publik untuk vault Layanan Pemulihan dikonfigurasi ke Tolak, brankas layanan pemulihan menolak permintaan yang berasal dari ekstensi melalui URL publik.

Catatan

Dalam nama domain di atas, <geo> menentukan kode wilayah (misalnya, eus untuk US Timur dan ne untuk Eropa Utara). Untuk informasi selengkapnya tentang kode wilayah, lihat daftar berikut ini:

URL privat ini khusus untuk vault. Hanya ekstensi dan agen yang terdaftar ke vault yang dapat berkomunikasi dengan layanan Azure Backup melalui titik akhir ini. Jika akses jaringan publik untuk vault Layanan Pemulihan dikonfigurasi ke Tolak, ini membatasi klien yang tidak berjalan di VNet agar tidak meminta operasi pencadangan dan pemulihan pada vault. Sebaiknya akses jaringan publik diatur ke Tolak bersama dengan penyiapan titik akhir privat. Saat ekstensi dan agen mencoba URL privat terlebih dahulu, *.privatelink.<geo>.backup.windowsazure.com resolusi DNS URL harus mengembalikan IP privat terkait yang terkait dengan titik akhir privat.

Ada beberapa solusi untuk resolusi DNS:

- Zona Azure Private DNS

- DNS Kustom

- Entri DNS dalam file host

- Penerus bersyarkat ke Zona DNS Privat Azure/Azure.

Saat titik akhir privat untuk vault Layanan Pemulihan dibuat melalui portal Azure dengan opsi Integrasikan dengan zona DNS privat, entri DNS yang diperlukan untuk alamat IP privat untuk layanan Azure Backup (*.privatelink.<geo>backup.windowsazure.com) dibuat secara otomatis saat sumber daya dialokasikan. Di solusi lain, Anda perlu membuat entri DNS secara manual untuk FQDN ini di DNS kustom atau di file host.

Untuk manajemen manual rekaman DNS setelah penemuan VM untuk saluran komunikasi - blob atau antrean, lihat Catatan DNS untuk blob dan antrean (hanya untuk server DNS kustom/file host) setelah pendaftaran pertama. Untuk pengelolaan manual catatan DNS setelah pencadangan pertama untuk blob akun penyimpanan cadangan, lihat Catatan DNS untuk blob (hanya untuk server DNS khusus/file host) setelah pencadangan pertama.

Alamat IP privat untuk FQDN dapat ditemukan di panel konfigurasi DNS untuk titik akhir privat yang dibuat untuk vault Layanan Pemulihan.

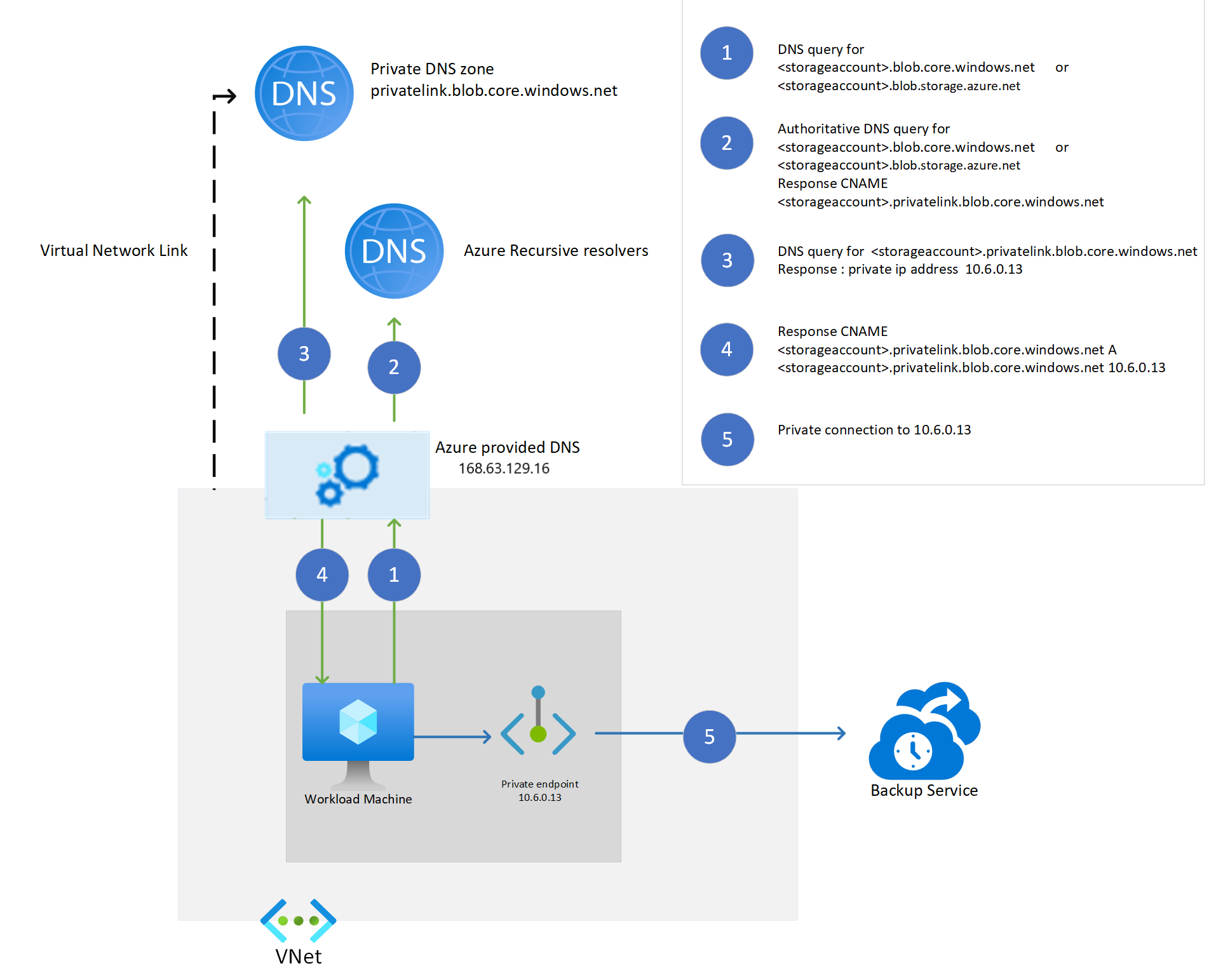

Diagram berikut menunjukkan cara kerja resolusi saat menggunakan zona DNS privat untuk mengatasi FQDN layanan privat ini.

Ekstensi beban kerja yang berjalan di Azure VM memerlukan koneksi ke setidaknya dua titik akhir akun penyimpanan - yang pertama digunakan sebagai saluran komunikasi (melalui pesan antrean) dan yang kedua untuk menyimpan data cadangan. Agen MARS memerlukan akses ke setidaknya satu titik akhir akun penyimpanan yang digunakan untuk menyimpan data cadangan.

Untuk vault yang diaktifkan titik akhir privat, layanan Azure Backup membuat titik akhir privat untuk akun penyimpanan ini. Ini mencegah lalu lintas jaringan apa pun yang terkait dengan Azure Backup (lalu lintas sarana kontrol ke layanan dan data cadangan ke blob penyimpanan) meninggalkan jaringan virtual. Selain layanan cloud Azure Backup, ekstensi beban kerja dan agen memerlukan konektivitas ke akun Azure Storage dan ID Microsoft Entra.

Diagram berikut menunjukkan bagaimana resolusi nama berfungsi untuk akun penyimpanan menggunakan zona DNS privat.