Fase desain 1: Koneksi ivity dengan situs lokal

Koneksi ivity dengan pusat data lokal adalah area desain paling penting untuk jaringan Azure VMware Solution. Persyaratan utama yang harus ditangani meliputi:

- Throughput tinggi: Migrasi dari lingkungan vSphere lokal dan solusi pemulihan bencana memerlukan pemindahan data dalam volume besar antara situs lokal dan cloud privat Azure VMware Solution dengan cepat.

- Latensi rendah: Aplikasi terdistribusi mungkin memerlukan latensi rendah untuk koneksi antara komputer virtual Azure VMware Solution dan sistem lokal.

- Prediksi performa: Untuk mencapai throughput dan latensi yang dapat diprediksi, aplikasi penting bisnis yang disebarkan di Azure VMware Solution mungkin memerlukan layanan konektivitas khusus (Azure ExpressRoute) antara situs lokal dan jaringan Microsoft.

Artikel ini menjelaskan opsi yang didukung oleh Azure VMware Solution untuk konektivitas dengan situs lokal:

Opsi disajikan dalam rangka mengurangi kemampuan untuk memenuhi persyaratan utama yang tercantum sebelumnya. Opsi harus dibuang, dan yang berikutnya dipertimbangkan, hanya jika bertentangan dengan batasan yang tidak dapat dinegosiasikan dari skenario tertentu.

Diagram alur ini meringkas proses untuk memilih opsi konektivitas hibrid untuk Azure VMware Solution:

Jangkauan Global ExpressRoute

ExpressRoute Global Reach adalah opsi konektivitas hibrid default yang didukung oleh Azure VMware Solution. Ini menyediakan, dengan kompleksitas minimal, konektivitas Lapisan 3 antara cloud privat Azure VMware Solution dan situs jarak jauh yang terhubung ke sirkuit ExpressRoute yang dikelola pelanggan. Anda juga dapat menggunakan sirkuit ExpressRoute yang dikelola pelanggan untuk menyambungkan ke layanan asli Azure. Untuk meningkatkan keamanan atau bandwidth cadangan, Anda juga dapat menyebarkan sirkuit terpisah yang dikelola pelanggan yang khusus didedikasikan untuk lalu lintas Azure VMware Solution.

Diagram berikut menunjukkan topologi jaringan yang menggunakan Jangkauan Global untuk konektivitas dengan situs lokal. Lalu lintas antara cloud privat Azure VMware Solution dan situs lokal tidak melintasi jaringan virtual Azure.

Catatan

Untuk ketahanan maksimum, dua sirkuit ExpressRoute yang dikelola pelanggan di lokasi peering yang berbeda harus digunakan untuk menghubungkan pusat data lokal ke backbone Microsoft. Dalam hal ini, setiap sirkuit ExpressRoute yang dikelola pelanggan harus memiliki koneksi Jangkauan Global ke cloud privat Azure VMware Solution (dan ke Azure Virtual Networks). Tinjau artikel ini untuk panduan tentang implementasi ExpressRoute yang tangguh.

Untuk petunjuk tentang cara menyambungkan cloud privat Azure VMware Solution ke sirkuit ExpressRoute yang dikelola pelanggan dengan menggunakan Jangkauan Global, lihat Lingkungan lokal peer ke Azure VMware Solution.

Konektivitas Jangkauan Global sepenuhnya membahas tiga persyaratan utama:

- Throughput tinggi: ExpressRoute memungkinkan Anda untuk terhubung ke jaringan Microsoft dari tempat Anda melalui baris khusus (hingga 10 Gbps untuk ExpressRoute berbasis penyedia, atau 100 Gbps untuk ExpressRoute Direct).

- Latensi rendah: Jangkauan Global memungkinkan Anda merutekan lalu lintas langsung dari tepi jaringan Microsoft ke kluster Azure VMware Solution vSphere. Jangkauan Global meminimalkan jumlah hop jaringan antara situs lokal dan cloud privat.

- Performa yang dapat diprediksi: Saat Anda menggunakan ExpressRoute Global Reach, lalu lintas dirutekan melalui tautan yang tidak mengalami masalah kemacetan (hingga kapasitas maksimum yang disediakan). Oleh karena itu, waktu pulang pergi (RTT) antara komputer virtual yang berjalan di Azure VMware Solution dan host lokal tetap konstan dari waktu ke waktu.

Anda tidak dapat menggunakan Jangkauan Global dalam skenario di mana satu atau beberapa batasan berikut berlaku:

ExpressRoute Global Reach tidak tersedia di wilayah Azure dari cloud privat Azure VMware Solution atau lokasi meet-me sirkuit ExpressRoute yang dikelola pelanggan. Tidak ada solusi untuk batasan ini. Lihat Tentang ExpressRoute Global Reach untuk informasi terbaru tentang ketersediaan Jangkauan Global.

Ada persyaratan keamanan jaringan yang tidak dapat dinegosiasikan. Jika perangkat firewall tidak dapat disebarkan di sisi lokal sirkuit ExpressRoute yang dikelola pelanggan, menggunakan Jangkauan Global mengekspos semua segmen jaringan Azure VMware Solution, termasuk jaringan manajemen (manajemen vCenter Server dan NSX-T), ke seluruh jaringan yang terhubung ke sirkuit. Skenario paling khas di mana masalah ini muncul adalah ketika sirkuit ExpressRoute yang dikelola pelanggan diterapkan di atas layanan jaringan MPLS (juga dikenal sebagai model konektivitas expressRoute apa pun). Skenario ini ditampilkan di sini:

Ketika konektivitas ExpressRoute diterapkan di atas IPVPN MPLS, tidak mungkin untuk menyebarkan firewall dalam satu lokasi untuk memeriksa semua lalu lintas ke dan dari Azure VMware Solution. Biasanya, organisasi yang menggunakan jaringan MPLS menyebarkan firewall di pusat data besar, bukan di semua situs mereka (yang bisa berupa cabang kecil, kantor, atau toko).

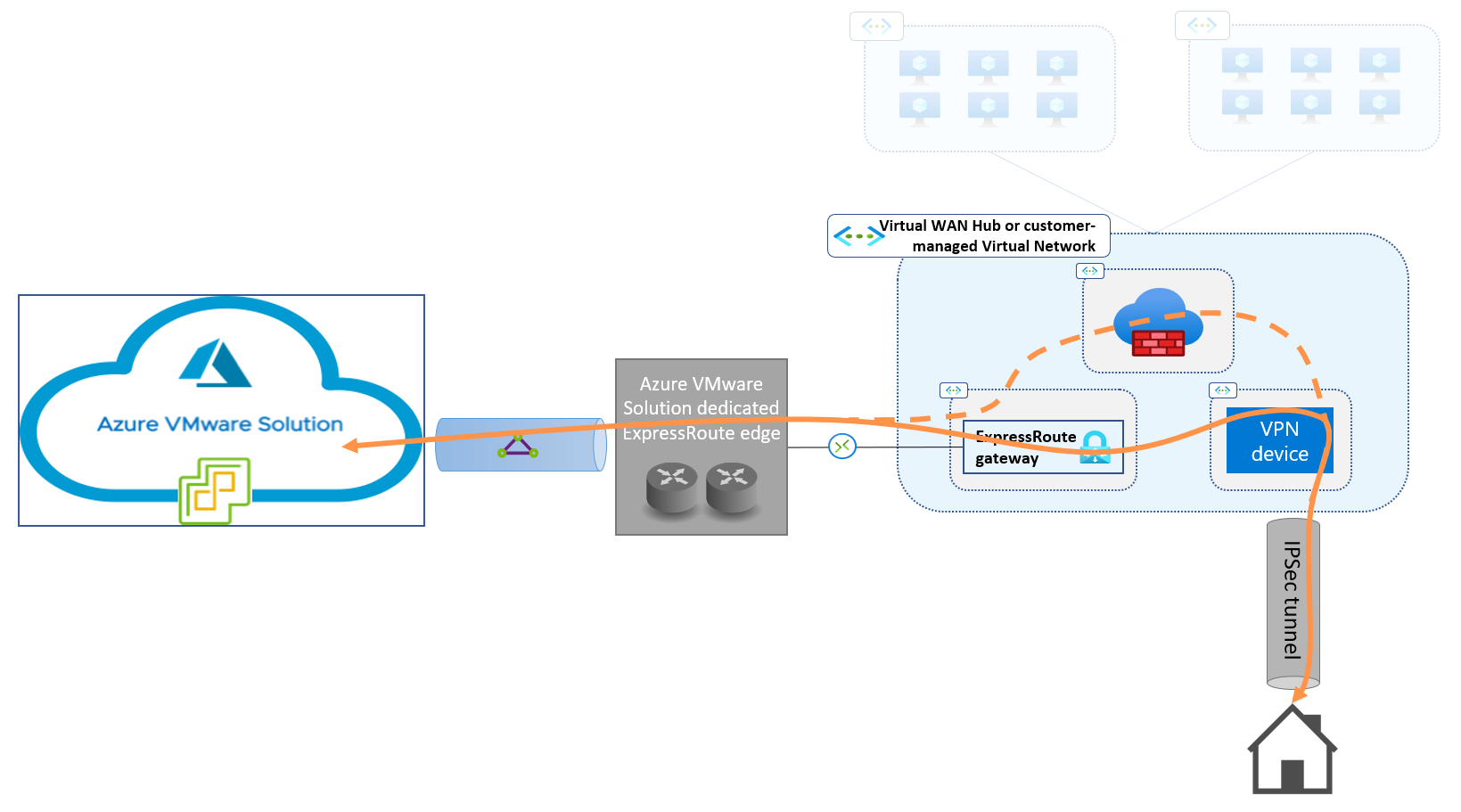

VPN IPSec

Anda dapat menerapkan konektivitas antara cloud privat Azure VMware Solution dan situs lokal dengan merutekan lalu lintas melalui jaringan virtual transit di Azure. Jaringan transit terhubung ke cloud privat Azure VMware Solution melalui sirkuit ExpressRoute terkelola. Jaringan virtual transit terhubung ke situs lokal melalui IPSec VPN, seperti yang ditunjukkan di sini:

Anda dapat menerapkan kebijakan keamanan untuk koneksi antara situs lokal dan cloud privat Azure VMware Solution (garis putus-putus dalam diagram) dengan merutekan lalu lintas melalui firewall, jika perangkat VPN tidak menyediakan fitur firewall. Konfigurasi ini memerlukan Azure Virtual WAN dengan Niat perutean, seperti yang dibahas di bagian Memutuskan tempat untuk menghosting perangkat virtual di Azure di artikel ini.

Sebelum Anda menerapkan konektivitas IPSec antara situs lokal dan jaringan virtual transit, Anda perlu membuat tiga keputusan desain:

- Tentukan layanan jaringan mana yang akan digunakan sebagai underlay untuk terowongan IPSec. Opsi yang tersedia adalah konektivitas internet, peering Microsoft ExpressRoute, dan peering privat ExpressRoute.

- Tentukan tempat untuk menghosting perangkat virtual yang mengakhiri terowongan IPSec di sisi Azure. Opsi yang tersedia termasuk jaringan virtual yang dikelola pelanggan dan hub Virtual WAN.

- Tentukan perangkat virtual mana yang mengakhiri terowongan IPSec di sisi Azure. Pilihan perangkat juga menentukan konfigurasi Azure yang diperlukan untuk merutekan lalu lintas antara terowongan IPSec dan sirkuit terkelola Azure VMware Solution. Opsi yang tersedia adalah Azure VPN Gateway asli dan NVA IPSec pihak ketiga (appliance virtual jaringan).

Diagram alur ini meringkas proses pengambilan keputusan:

Kriteria untuk membuat keputusan ini dijelaskan di bagian berikut.

Pilih layanan jaringan underlay

Kami sangat menyarankan Agar Anda mempertimbangkan tiga opsi untuk underlay VPN dalam urutan yang disajikan di sini:

Koneksi internet. Alamat IP publik yang ditetapkan ke perangkat VPN yang dihosting di jaringan virtual transit berfungsi sebagai titik akhir jarak jauh dari terowongan IPSec. Karena kompleksitas dan biayanya yang rendah, Anda harus selalu menguji dan menilai konektivitas internet untuk performa (throughput IPSec yang dapat dicapai). Anda harus mengalihkan opsi ini hanya ketika performa yang diamati terlalu rendah atau tidak konsisten. Diagram berikut mengilustrasikan opsi ini.

Peering Microsoft ExpressRoute. Opsi ini menyediakan konektivitas Lapisan 3 ke titik akhir publik Azure melalui tautan khusus. Seperti koneksi internet, ini memungkinkan Anda untuk menjangkau IP publik perangkat VPN yang berfungsi sebagai titik akhir jarak jauh dari terowongan IPSec dan dihosting di jaringan virtual transit. Anda harus menutup opsi ini hanya ketika persyaratan perutean peering Microsoft tidak dapat dipenuhi. Diagram berikut mengilustrasikan opsi ini.

Peering privat ExpressRoute. Opsi ini menyediakan konektivitas Lapisan 3 antara situs lokal dan jaringan virtual Azure melalui tautan khusus. Oleh karena itu memungkinkan Anda untuk membuat terowongan IPSec dari situs lokal ke alamat IP privat perangkat VPN yang dihosting di jaringan virtual. Peering privat ExpressRoute mungkin memperkenalkan batasan bandwidth karena gateway ExpressRoute berada di jalur data. Anda dapat menggunakan ExpressRoute FastPath untuk mengatasi masalah ini. Peering privat juga memerlukan konfigurasi perutean yang lebih kompleks di sisi lokal. Untuk informasi selengkapnya, lihat Mengonfigurasi koneksi VPN Situs-ke-Situs melalui peering privat ExpressRoute. Diagram berikut mengilustrasikan opsi ini.

Memutuskan tempat untuk menghosting perangkat virtual di Azure

Opsi yang tersedia termasuk jaringan virtual yang dikelola pelanggan dan hub Virtual WAN. Untuk membuat keputusan ini, pertimbangkan karakteristik lingkungan Azure yang sudah ada sebelumnya, jika ada, dan bagaimana Anda ingin memprioritaskan pengurangan upaya manajemen vs. kemampuan Anda untuk menyesuaikan konfigurasi dengan kebutuhan tertentu. Berikut ini adalah beberapa pertimbangan utama.

- Anda harus menggunakan infrastruktur jaringan Azure yang sudah ada sebelumnya untuk konektivitas Azure VMware Solution. Jika jaringan hub-spoke yang dikelola pelanggan sudah ada di wilayah yang sama dengan cloud privat Azure VMware Solution, Anda harus menyebarkan perangkat penghentian IPSec di hub yang ada. Jika jaringan hub-spoke yang didasarkan pada Virtual WAN ada di wilayah yang sama dengan cloud privat Azure VMware Solution, Anda harus menggunakan hub Virtual WAN untuk penghentian IPSec.

- Dalam jaringan hub-spoke yang dikelola pelanggan, untuk merutekan lalu lintas antara terowongan IPSec dan sirkuit terkelola ExpressRoute, Anda perlu menyebarkan instans Azure Route Server di jaringan virtual hub dan mengonfigurasinya untuk memungkinkan lalu lintas cabang-ke-cabang. Tidak dimungkinkan untuk merutekan lalu lintas antara cloud privat Azure VMware Solution dan situs lokal melalui perangkat firewall yang disebarkan di jaringan virtual.

- Hub Virtual WAN secara asli mendukung lalu lintas perutean antara terowongan IPSec yang terhubung ke situs lokal dan sirkuit ExpressRoute terkelola Azure VMware Solution.

- Jika Anda menggunakan Virtual WAN, Anda dapat mengonfigurasi niat perutean dan kebijakan perutean untuk inspeksi lalu lintas. Anda dapat menggunakan Azure Firewall atau solusi keamanan pihak ketiga yang didukung oleh Virtual WAN. Kami menyarankan agar Anda meninjau ketersediaan regional dan batasan niat perutean.

Memutuskan perangkat virtual mana yang mengakhiri terowongan IPSec

Terowongan IPSec yang menyediakan konektivitas ke situs lokal dapat dihentikan oleh Azure VPN Gateway atau oleh NVA pihak ketiga. Untuk membuat keputusan ini, pertimbangkan karakteristik lingkungan Azure yang sudah ada sebelumnya, jika ada, dan bagaimana Anda ingin memprioritaskan pengurangan upaya manajemen vs. kemampuan Anda untuk menyesuaikan konfigurasi dengan kebutuhan tertentu. Berikut ini adalah beberapa pertimbangan utama.

Di kedua jaringan hub-spoke yang merupakan jaringan yang dikelola pelanggan dan hub-spoke yang didasarkan pada Virtual WAN, Anda dapat menggunakan Azure VPN Gateway untuk mengakhiri terowongan IPSec yang terhubung ke situs lokal. Karena dikelola platform, gateway Azure VPN memerlukan upaya manajemen minimal. Anda dapat menggunakan gateway yang sudah ada sebelumnya meskipun mereka mendukung skenario konektivitas lainnya. Anda harus meninjau artikel ini untuk informasi tentang pengaturan yang didukung dan performa yang diharapkan:

NVA pihak ketiga biasanya digunakan untuk mengakhiri terowongan dari situs lokal dalam situasi berikut:

- NVA adalah CPE (peralatan lokal pelanggan) dari solusi SDWAN yang disebarkan baik di Azure maupun di situs lokal.

- NVA adalah firewall yang memberlakukan kebijakan keamanan yang diperlukan untuk koneksi antara situs lokal dan Azure VMware Solution.

Menggunakan perangkat pihak ketiga mungkin memberikan lebih banyak fleksibilitas dan akses ke fungsi jaringan tingkat lanjut yang tidak didukung oleh gateway VPN asli, tetapi meningkatkan kompleksitas. Ketersediaan tinggi menjadi tanggung jawab Anda. Anda harus menyebarkan beberapa instans.

Transit melalui peering privat ExpressRoute

Peering privat ExpressRoute adalah pilihan paling umum untuk menghubungkan situs lokal ke jaringan virtual Azure (atau jaringan hub-spoke) dalam skenario perusahaan. Jaringan virtual Azure, atau jaringan virtual hub di topologi hub-spoke, berisi gateway ExpressRoute yang dikonfigurasi dengan koneksi ke sirkuit ExpressRoute. Konfigurasi ini menyediakan konektivitas Lapisan 3 antara jaringan virtual (atau seluruh jaringan hub-spoke) dan jaringan situs lokal. Namun, ini tidak secara asli menyediakan konektivitas Layer 3 ke cloud privat Azure VMware Solution yang terhubung ke jaringan virtual yang sama (atau jaringan virtual hub) melalui sirkuit ExpressRoute terkelola. (Lihat ExpressRoute Global Reach dan cloud privat Azure VMware Solution.)

Anda dapat mengatasi batasan ini dengan menyebarkan lebih banyak perangkat perutean di jaringan virtual Azure. Melakukannya memungkinkan Anda merutekan lalu lintas melalui NVA firewall yang dihosting di jaringan virtual.

Transit melalui peering privat ExpressRoute mungkin tampak diinginkan, tetapi menambah kompleksitas dan memengaruhi performa. Anda harus mempertimbangkannya hanya ketika ExpressRoute Global Reach dan IPSec VPN (dijelaskan di bagian sebelumnya) tidak berlaku.

Ada dua opsi implementasi:

- Jaringan virtual tunggal. Saat Anda menggunakan opsi ini, sirkuit terkelola Azure VMware Solution dan yang dikelola pelanggan terhubung ke gateway ExpressRoute yang sama.

- Jaringan virtual transit tambahan. Saat Anda menggunakan opsi ini, sirkuit ExpressRoute yang dikelola pelanggan yang menyediakan konektivitas ke situs lokal terhubung ke gateway ExpressRoute (biasanya sudah ada sebelumnya) di jaringan virtual hub. Sirkuit terkelola Azure VMware Solution terhubung ke gateway ExpressRoute berbeda yang disebarkan dalam jaringan virtual transit tambahan.

Bagian berikut memberikan detail tentang dua opsi implementasi, termasuk:

- Tradeoff di antara performa, biaya (sumber daya Azure yang diperlukan), dan overhead manajemen.

- Implementasi sarana kontrol (bagaimana rute ditukar antara situs lokal dan cloud privat).

- Implementasi sarana data (bagaimana paket jaringan dirutekan antara situs lokal dan cloud privat).

Jaringan virtual tunggal

Saat Anda menggunakan pendekatan jaringan virtual tunggal, sirkuit terkelola cloud privat Azure VMware Solution dan sirkuit milik pelanggan terhubung ke gateway ExpressRoute yang sama, biasanya jaringan hub. Lalu lintas antara cloud privat dan situs lokal dapat dirutekan melalui NVA firewall yang disebarkan di jaringan hub. Arsitektur jaringan virtual tunggal ditampilkan di sini:

Sarana kontrol dan sarana data diimplementasikan seperti yang dijelaskan di sini:

Sarana kontrol. Gateway ExpressRoute yang disebarkan di jaringan virtual Azure tidak dapat menyebarluaskan rute antara sirkuit terkelola Azure VMware Solution dan sirkuit ExpressRoute yang dikelola pelanggan. Azure Route Server, dengan pengaturan cabang-ke-cabang diaktifkan, digunakan untuk menyuntikkan, di kedua sirkuit, rute untuk supernet yang menyertakan ruang alamat cloud privat Azure VMware Solution (jaringan manajemen dan segmen beban kerja) dan ruang alamat lokal.

Supernet, alih-alih awalan yang tepat yang terdiri dari ruang alamat tersebut, harus diumumkan, karena awalan yang tepat sudah diumumkan ke arah yang berlawanan oleh cloud privat Azure VMware Solution dan situs lokal. Anda dapat menggunakan supernet sebesar awalan RFC 1918 jika kompatibel dengan konfigurasi jaringan situs lokal. Dalam kebanyakan kasus, Anda harus menggunakan supernet terkecil yang menyertakan ruang alamat cloud privat Azure VMware Solution dan ruang alamat lokal. Melakukannya meminimalkan risiko konflik dengan konfigurasi perutean situs lokal.

Rute untuk supernet berasal dari NVA berkemampuan BGP. NVA dikonfigurasi untuk membuat sesi BPG dengan Azure Route Server. NVA hanya merupakan bagian dari sarana kontrol dan tidak merutekan lalu lintas aktual antara situs lokal dan cloud privat Azure VMware Solution. Implementasi sarana kontrol diwakili oleh garis putus-putus pada gambar sebelumnya.

Bidang data. Implementasi sarana kontrol yang dijelaskan sebelumnya menarik lalu lintas berikut ke gateway ExpressRoute:

- Lalu lintas dari situs lokal yang ditujukan untuk cloud privat Azure VMware Solution.

- Lalu lintas dari cloud privat Azure VMware Solution yang ditujukan untuk situs lokal.

Jika tidak ada UDR yang diterapkan ke GatewaySubnet, lalu lintas mengalir langsung antara situs lokal dan cloud privat Azure VMware Solution. Anda dapat merutekan lalu lintas ke hop perantara berikutnya dengan menerapkan UDR ke GatewaySubnet. Firewall NVA yang memberlakukan kebijakan keamanan jaringan pada koneksi antara situs lokal dan cloud privat adalah contoh umum. Implementasi data plane diwakili oleh garis solid pada gambar sebelumnya.

Jaringan virtual tambahan

Anda dapat menggunakan jaringan virtual tambahan untuk menghosting gateway ExpressRoute kedua yang hanya terhubung ke sirkuit terkelola cloud privat Azure VMware Solution. Jika Anda menggunakan pendekatan ini, sirkuit terkelola cloud privat dan sirkuit yang dikelola pelanggan terhubung ke gateway ExpressRoute yang berbeda. Dua instans Azure Route Server digunakan untuk mengumumkan rute yang tepat ke setiap sirkuit dan untuk mengontrol penyebaran rute antara cloud privat dan situs lokal. Anda tidak perlu mengumumkan supernet, seperti yang Anda lakukan untuk satu opsi jaringan virtual yang dijelaskan di bagian sebelumnya. Overhead manajemen untuk UDR di GatewaySubnet juga berkurang. Pendekatan ini memungkinkan Anda merutekan lalu lintas antara cloud privat dan situs lokal melalui NVA firewall di jaringan virtual hub. Implementasi jaringan virtual tambahan ditunjukkan dalam diagram berikut:

Sarana kontrol dan sarana data diimplementasikan seperti yang dijelaskan di sini:

Sarana kontrol. Untuk mengaktifkan penyebaran rute antara sirkuit terkelola cloud privat Azure VMware Solution dan sirkuit milik pelanggan, Anda memerlukan instans Azure Route Server di setiap jaringan virtual. Karena dua instans Azure Route Server tidak dapat menetapkan kedekatan BGP, NVA berkemampuan BGP diperlukan untuk menyebarluaskan rute di antara mereka. Untuk ketersediaan tinggi, Anda harus menyebarkan setidaknya dua instans NVA. Anda dapat menambahkan lebih banyak instans untuk meningkatkan throughput. NVA berkemampuan BGP harus memiliki dua NIC yang dilampirkan ke subnet yang berbeda. Sesi BGP menuju dua server rute (dalam jaringan virtual tambahan dan jaringan virtual hub) harus dibuat melalui NIC yang berbeda.

Rute yang berasal dari cloud privat Azure VMware Solution dan oleh situs lokal dipelajari melalui sirkuit ExpressRoute. Jalur AS mereka berisi ASN 65515 (ASN yang dicadangkan Azure yang digunakan oleh gateway ExpressRoute) dan ASN 12076 (ASN milik Microsoft yang digunakan oleh router tepi Microsoft Enterprise di semua lokasi peering). NVA berkemampuan BGP harus menghapus jalur AS untuk mencegah rute dihilangkan oleh deteksi perulangan BGP. Untuk informasi selengkapnya tentang konfigurasi BGP yang diperlukan, lihat Menerapkan konektivitas Expressroute untuk AVS tanpa Jangkauan Global. Implementasi sarana kontrol diwakili oleh garis putus-putus dalam diagram sebelumnya.

Bidang data. Di jaringan virtual tambahan, lalu lintas antara cloud privat Azure VMware Solution dan situs lokal dirutekan melalui NVA berkemampuan BGP. Lalu lintas ke dan dari cloud privat Azure VMware Solution meninggalkan atau memasuki NVA melalui NIC yang digunakan untuk sesi BGP dengan server rute jaringan virtual tambahan. Lalu lintas ke dan dari situs lokal meninggalkan atau memasuki NVA melalui NIC yang digunakan untuk sesi BGP dengan server rute jaringan virtual hub. NIC ini dilampirkan ke subnet yang terkait dengan tabel rute kustom yang:

- Menonaktifkan pembelajaran rute BGP dari server rute (untuk menghindari perulangan).

- Menyisipkan firewall jaringan hub di jalur data.

Untuk memastikan bahwa lalu lintas dirutekan secara simetris melalui firewall hub, UDR untuk semua awalan yang digunakan di cloud privat Azure VMware Solution harus dikonfigurasi pada GatewaySubnet hub. Untuk informasi selengkapnya, lihat Menerapkan konektivitas Expressroute untuk AVS tanpa Jangkauan Global. Implementasi data plane diwakili oleh garis solid dalam diagram sebelumnya.

Langkah berikutnya

Pelajari tentang konektivitas antara Azure VMware Solution dan jaringan virtual Azure.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk