Usecases

Dengan menggunakan teknologi komputasi rahasia, Anda dapat mengeraskan lingkungan virtual Anda dari host, hypervisor, admin host, dan bahkan admin VM Anda sendiri. Bergantung pada model ancaman Anda, kami menawarkan berbagai teknologi yang memungkinkan Anda untuk:

Mencegah akses tidak sah: Jalankan data sensitif pada cloud. Percayalah bahwa Azure akan memberikan perlindungan data terbaik, dengan sedikit atau tanpa perubahan dari apa yang akan dilakukan hari ini.

Memenuhi kepatuhan terhadap peraturan: Bermigrasi ke cloud dan menjaga kontrol penuh data untuk memenuhi peraturan pemerintah untuk melindungi informasi pribadi dan mengamankan IP organisasi.

Pastikan kolaborasi yang aman dan tidak tepercaya: Mengatasi masalah skala kerja di seluruh industri dengan menyisir data di seluruh organisasi, bahkan pesaing, untuk membuka kunci analitik data yang luas dan wawasan yang lebih dalam.

Mengisolasi pemrosesan: Menawarkan gelombang baru produk yang menghapus tanggung jawab pada data privat dengan pemrosesan buta. Data pengguna bahkan tidak dapat diambil oleh penyedia layanan.

Skenario

Komputasi rahasia dapat berlaku untuk berbagai skenario untuk melindungi data di industri yang diatur seperti pemerintah, layanan keuangan, dan lembaga layanan kesehatan. Misalnya, mencegah akses ke data sensitif membantu melindungi identitas digital warga negara dari semua pihak yang terlibat, termasuk penyedia cloud yang menyimpannya. Data sensitif yang sama mungkin berisi data biometrik yang digunakan untuk menemukan dan menghapus gambar eksploitasi anak yang diketahui, mencegah perdagangan manusia, dan membantu penyelidikan forensik digital.

Artikel ini memberikan gambaran umum tentang beberapa skenario umum. Rekomendasi dalam artikel ini berfungsi sebagai titik awal saat Anda mengembangkan aplikasi Anda menggunakan layanan komputasi dan kerangka kerja rahasia.

Setelah membaca artikel ini, Anda akan dapat menjawab pertanyaan-pertanyaan berikut:

- Apa saja skenario untuk komputasi rahasia Azure?-

- Apa manfaat menggunakan komputasi rahasia Azure untuk skenario multipihak, peningkatan privasi data pelanggan, dan jaringan blockchain?

Komputasi multi-pihak yang aman

Transaksi bisnis dan kolaborasi proyek memerlukan berbagi informasi di antara banyak pihak. Seringkali, data yang dibagikan bersifat rahasia. Data bisa berupa informasi pribadi, catatan keuangan, catatan medis, data warga negara pribadi, dll. Organisasi publik dan swasta mengharuskan data mereka dilindungi dari akses yang tidak sah. Terkadang organisasi ini bahkan ingin melindungi data dari operator atau insinyur infrastruktur komputasi, arsitek keamanan, konsultan bisnis, dan ilmuwan data.

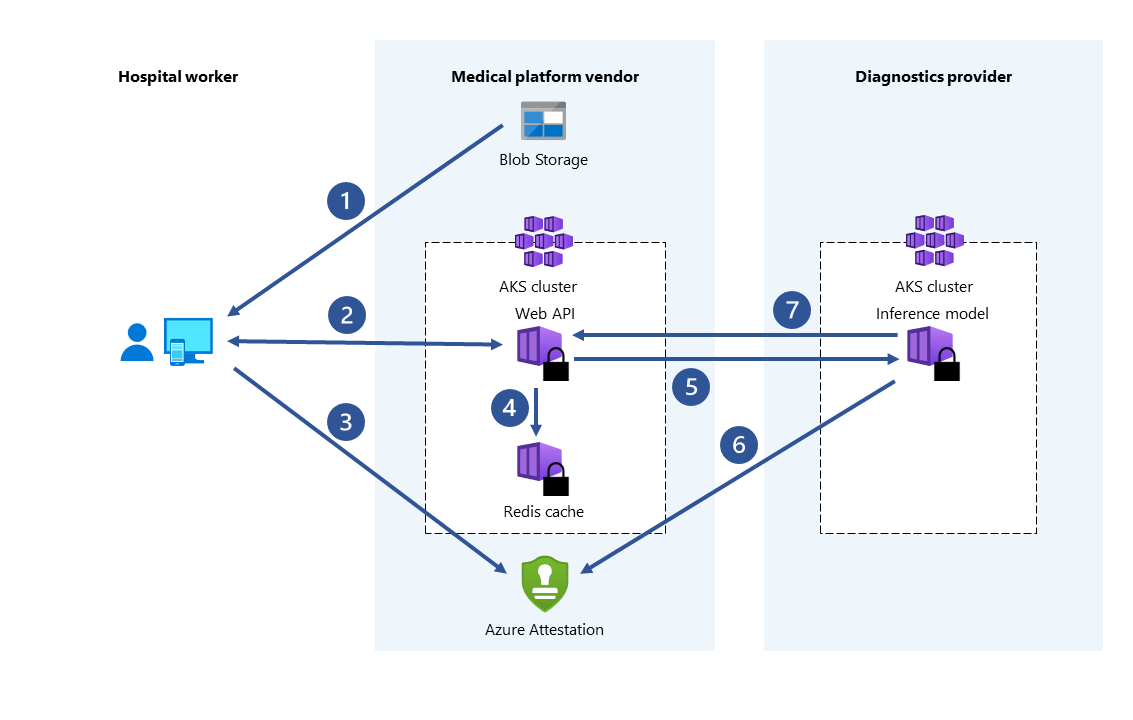

Misalnya, menggunakan pembelajaran mesin untuk layanan kesehatan telah berkembang secara besar-besaran karena kami telah memperoleh akses ke himpunan data dan gambar pasien yang lebih besar yang ditangkap oleh perangkat medis. Diagnostik penyakit dan pengembangan obat mendapat manfaat dari beberapa sumber data. Rumah sakit dan lembaga kesehatan dapat berkolaborasi dengan berbagi catatan medis pasien mereka dengan lingkungan eksekusi tepercaya terpusat (TEE). Layanan pembelajaran mesin yang berjalan dalam agregat TEE dan menganalisis data. Analisis data agregat ini dapat memberikan akurasi prediksi yang lebih tinggi karena model pelatihan pada himpunan data konsolidasi. Dengan komputasi rahasia, rumah sakit dapat meminimalkan risiko mengorbankan privasi pasien mereka.

Komputasi rahasia Azure memungkinkan Anda memproses data dari berbagai sumber tanpa mengekspos data input ke pihak lain. Jenis perhitungan aman ini memungkinkan skenario seperti anti pencucian uang, deteksi penipuan, dan analisis data perawatan kesehatan yang aman.

Beberapa sumber dapat mengunggah data mereka ke satu enklave di mesin virtual. Salah satu pihak memberitahu enklave untuk melakukan perhitungan atau pengolahan pada data. Tidak ada pihak (bahkan yang mengeksekusi analisis) yang dapat melihat data pihak lain yang diunggah ke enklave.

Dalam komputasi multipartai yang aman, data terenkripsi masuk ke enklave. Enklave mendekripsi data menggunakan kunci, melakukan analisis, mendapatkan hasil, dan mengirimkan kembali hasil terenkripsi yang dapat didekripsi oleh pihak dengan kunci yang ditunjuk.

Anti pencucian uang

Dalam contoh komputasi multi-pihak yang aman ini, beberapa bank berbagi data satu sama lain tanpa memaparkan data pribadi pelanggan mereka. Bank menjalankan analitik yang disepakati pada kumpulan data sensitif gabungan. Analitik pada kumpulan data agregat dapat mendeteksi pergerakan uang oleh satu pengguna antara beberapa bank, tanpa bank mengakses data satu sama lain.

Melalui komputasi rahasia, lembaga keuangan dapat meningkatkan tingkat deteksi penipuan, mengatasi skenario pencucian uang, mengurangi positif palsu, dan melanjutkan pembelajaran dari kumpulan data yang lebih besar.

Pengembangan obat dalam perawatan kesehatan

Fasilitas kesehatan bermitra menyumbang kumpulan data kesehatan swasta untuk melatih model ML. Setiap fasilitas hanya dapat melihat kumpulan data mereka sendiri. Tidak ada fasilitas lain atau bahkan penyedia cloud, yang dapat melihat data atau model pelatihan. Semua fasilitas mendapat manfaat dari penggunaan model terlatih. Dengan membuat model dengan lebih banyak data, model menjadi lebih akurat. Setiap fasilitas yang berkontribusi pada pelatihan model dapat menggunakannya dan menerima hasil yang bermanfaat.

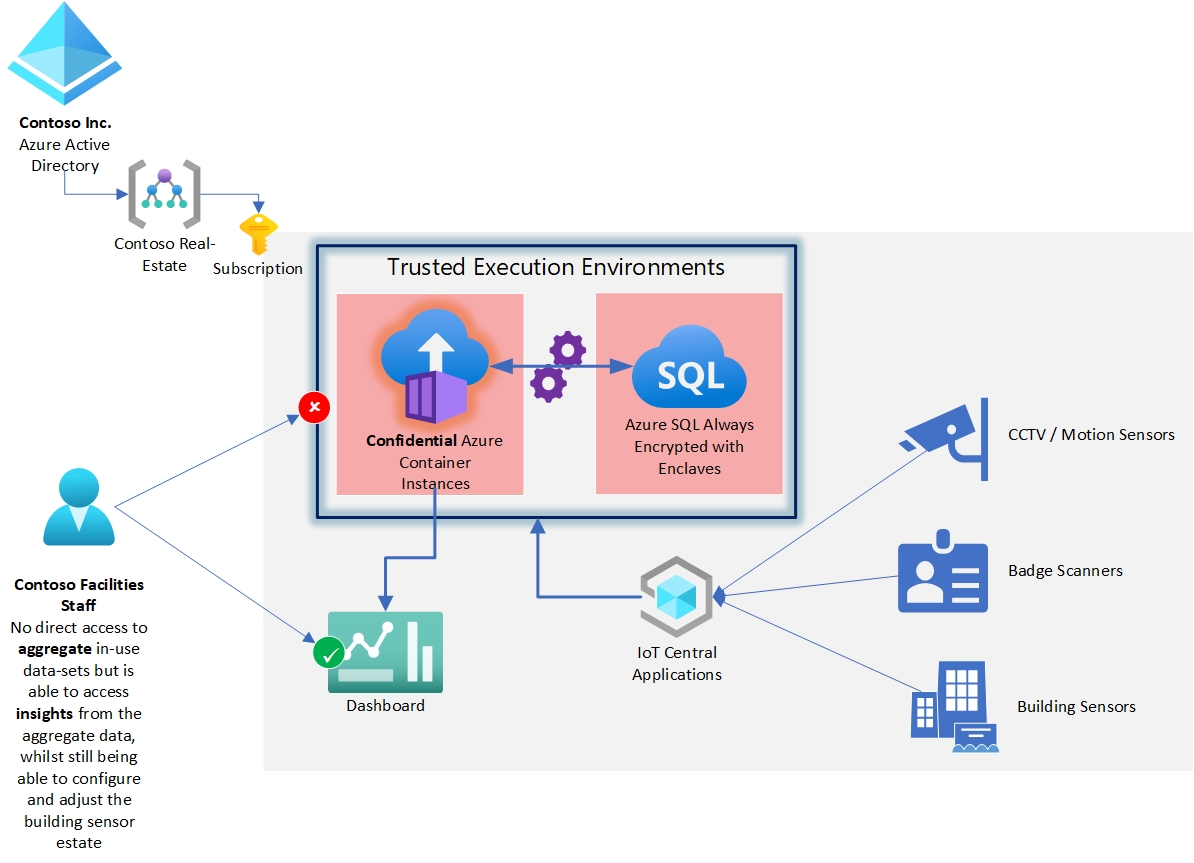

Melindungi privasi dengan IoT dan solusi bangunan pintar

Banyak negara/wilayah memiliki undang-undang privasi yang ketat tentang pengumpulan dan penggunaan data tentang kehadiran dan pergerakan orang di dalam gedung. Ini mungkin termasuk data yang secara langsung dapat diidentifikasi secara pribadi dari CCTV atau pemindaian lencana keamanan. Atau, secara tidak langsung dapat diidentifikasi di mana set data sensor yang berbeda dapat dianggap dapat diidentifikasi secara pribadi saat dikelompokkan bersama-sama.

Privasi perlu diimbangi dengan biaya & kebutuhan lingkungan di mana organisasi ingin memahami hunian/pergerakan untuk menyediakan penggunaan energi yang paling efisien untuk memanaskan dan menyalakan bangunan.

Menentukan area real estat perusahaan mana yang berada di bawah atau terlalu banyak ditempati oleh staf dari departemen individu biasanya memerlukan pemrosesan beberapa data yang dapat diidentifikasi secara pribadi bersama data individu yang lebih sedikit seperti sensor suhu dan cahaya.

Dalam kasus penggunaan ini, tujuan utama adalah memungkinkan analisis data hunian dan sensor suhu diproses bersama sensor pelacakan gerakan CCTV dan data lencana-gesek untuk memahami penggunaan tanpa mengekspos data agregat mentah kepada siapa pun.

Komputasi rahasia digunakan di sini dengan menempatkan aplikasi analisis (dalam contoh ini berjalan pada Confidential Container Instances) di dalam lingkungan eksekusi tepercaya tempat data yang digunakan dilindungi oleh enkripsi.

Himpunan data agregat dari berbagai jenis sensor dan umpan data dikelola dalam database Azure SQL Always Encrypted dengan Enclaves, ini melindungi kueri yang digunakan dengan mengenkripsinya dalam memori. Ini mencegah administrator server dapat mengakses himpunan data agregat saat sedang dikueri dan dianalisis.

Persyaratan hukum atau yurisdiksi

Umumnya berlaku untuk FSI dan layanan kesehatan di mana ada persyaratan hukum atau peraturan yang membatasi di mana beban kerja tertentu dapat diproses dan disimpan saat tidak aktif.

Dalam kasus penggunaan ini, kami menggunakan kombinasi teknologi Azure Confidential Compute dengan Azure Policy, Network Security Groups (NSGs) dan Microsoft Entra Conditional Access untuk memastikan bahwa tujuan perlindungan berikut terpenuhi untuk 'lift &shift' aplikasi yang ada:

- Aplikasi dilindungi dari operator cloud saat digunakan menggunakan Komputasi Rahasia

- Sumber daya aplikasi hanya dapat disebarkan di wilayah Azure Eropa Barat

- Konsumen aplikasi yang mengautentikasi dengan protokol autentikasi modern dapat dipetakan ke wilayah berdaulat tempat mereka terhubung, dan ditolak aksesnya kecuali berada di wilayah yang diizinkan.

- Akses menggunakan protokol administratif (RDP, SSH dll.) terbatas pada akses dari layanan Azure Bastion yang terintegrasi dengan Privileged Identity Management (PIM). Kebijakan PIM memerlukan Kebijakan Akses Bersyarat yang memvalidasi wilayah berdaulat mana yang diakses administrator.

- Semua tindakan log layanan ke Azure Monitor.

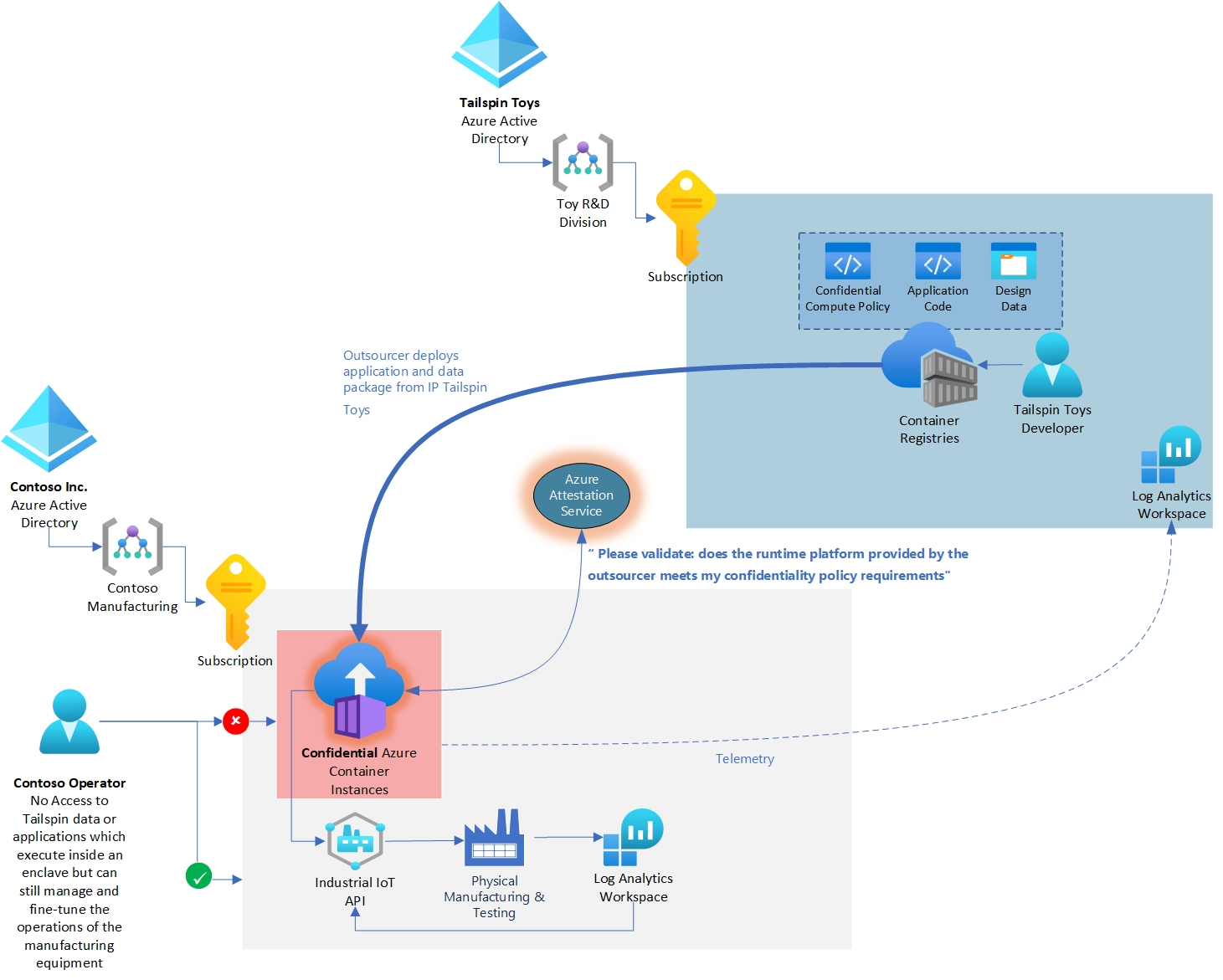

Manufaktur – Perlindungan IP

Organisasi manufaktur melindungi IP di sekitar proses dan teknologi manufaktur mereka, seringkali manufaktur dialihdayakan kepada pihak ketiga yang menangani proses produksi fisik, yang dapat dianggap sebagai lingkungan 'bermusuhan' di mana ada ancaman aktif untuk mencuri IP itu.

Dalam contoh ini Tailspin Toys mengembangkan lini mainan baru, dimensi khusus dan desain inovatif mainan mereka adalah milik perusahaan dan mereka ingin menjaganya tetap aman, sementara fleksibel di perusahaan mana mereka memilih untuk memproduksi prototipe mereka secara fisik.

Contoso, perusahaan percetakan dan pengujian 3D berkualitas tinggi menyediakan sistem yang secara fisik mencetak prototipe dalam skala besar dan menjalankannya melalui tes keamanan yang diperlukan untuk persetujuan keselamatan.

Contoso menyebarkan aplikasi dan data kontainer terkelola pelanggan dalam penyewa Contoso, yang menggunakan mesin pencetakan 3D mereka melalui API jenis IoT.

Contoso menggunakan telemetri dari sistem manufaktur fisik untuk mendorong sistem pemesanan penagihan, penjadwalan, dan bahan mereka sementara Tailspin Toys menggunakan telemetri dari rangkaian aplikasi mereka untuk menentukan seberapa berhasil mainan mereka dapat diproduksi dan cacat tingkat.

Operator Contoso dapat memuat rangkaian aplikasi Tailspin Toys ke penyewa Contoso menggunakan gambar kontainer yang disediakan melalui Internet.

Kebijakan konfigurasi Tailspin Toys mengamanatkan penyebaran pada perangkat keras berkemampuan Confidential Compute sehingga semua server dan database aplikasi Tailspin dilindungi saat digunakan dari administrator Contoso meskipun mereka berjalan di penyewa Contoso.

Jika, misalnya admin nakal di Contoso mencoba memindahkan kontainer yang disediakan Tailspin Toys ke perangkat keras komputasi x86 umum yang tidak dapat menyediakan Lingkungan Eksekusi Tepercaya, itu bisa berarti potensi paparan IP rahasia.

Dalam hal ini, mesin kebijakan Azure Container Instance akan menolak untuk merilis kunci dekripsi atau memulai kontainer jika panggilan pengesahan mengungkapkan bahwa persyaratan kebijakan tidak dapat dipenuhi, memastikan IP Tailspin Toys dilindungi dalam penggunaan dan saat tidak aktif.

Aplikasi Tailspin Toys sendiri dikodekan untuk secara berkala melakukan panggilan ke layanan pengesahan dan melaporkan hasilnya kembali ke Tailspin Toys melalui Internet untuk memastikan ada detak jantung berkelanjutan dari status keamanan.

Layanan pengesahan mengembalikan detail yang ditandatangani secara kriptografis dari perangkat keras yang mendukung penyewa Contoso untuk memvalidasi bahwa beban kerja berjalan di dalam enklave rahasia seperti yang diharapkan, pengesahan berada di luar kontrol administrator Contoso dan didasarkan pada akar kepercayaan perangkat keras yang disediakan Komputasi Rahasia.

Peningkatan privasi data pelanggan

Meskipun tingkat keamanan yang disediakan oleh Microsoft Azure dengan cepat menjadi salah satu pendorong utama untuk adopsi komputasi awan, pelanggan mempercayai penyedia mereka ke tingkat yang berbeda. Pelanggan meminta:

- Perangkat keras, perangkat lunak, dan TCBs operasional minimal (basis komputasi tepercaya) untuk beban kerja yang sensitif.

- Penegakan teknis, bukan hanya kebijakan dan proses bisnis.

- Transparansi tentang jaminan, risiko residual, dan mitigasi yang mereka dapatkan.

Komputasi rahasia berjalan ke arah ini dengan memungkinkan pelanggan kontrol tambahan atas TCB yang digunakan untuk menjalankan beban kerja cloud mereka. Komputasi rahasia Azure memungkinkan pelanggan untuk secara tepat mendefinisikan semua perangkat keras dan perangkat lunak yang memiliki akses ke beban kerja mereka (data dan kode), dan menyediakan mekanisme teknis untuk dilaksanakan jaminan ini secara terverifikasi. Singkatnya, pelanggan mempertahankan kontrol penuh atas rahasia mereka.

Kedaulatan data

Di pemerintah dan lembaga publik, komputasi rahasia Azure adalah solusi untuk meningkatkan tingkat kepercayaan terhadap kemampuan untuk melindungi kedaulatan data di cloud publik. Selain itu, berkat meningkatnya adopsi kemampuan komputasi rahasia ke dalam layanan PaaS di Azure, tingkat kepercayaan yang lebih tinggi dapat dicapai dengan dampak yang berkurang terhadap kemampuan inovasi yang disediakan oleh layanan cloud publik. Kombinasi melindungi kedaulatan data dengan dampak yang berkurang terhadap kemampuan inovasi membuat komputasi rahasia Azure menjadi respons yang sangat efektif terhadap kebutuhan kedaulatan dan transformasi digital layanan Pemerintah.

Mengurangi rantai kepercayaan

Investasi besar dan inovasi revolusioner dalam komputasi rahasia telah memungkinkan penghapusan penyedia layanan cloud dari rantai kepercayaan ke tingkat yang belum pernah terjadi sebelumnya. Komputasi rahasia Azure memberikan tingkat kedaulatan tertinggi yang tersedia di pasar saat ini. Hal ini memungkinkan pelanggan dan pemerintah untuk memenuhi kebutuhan kedaulatan mereka saat ini dan masih memanfaatkan inovasi besok.

Komputasi rahasia dapat memperluas jumlah beban kerja yang memenuhi syarat untuk penyebaran cloud publik. Hal ini dapat mengakibatkan adopsi layanan publik yang cepat untuk migrasi dan beban kerja baru, dengan cepat meningkatkan postur keamanan pelanggan, dan dengan cepat memungkinkan skenario inovatif.

Skenario BYOK (Bring Your Own Key)

Adopsi modul aman perangkat keras (HSM) memungkinkan transfer kunci dan sertifikat yang aman ke penyimpanan cloud yang dilindungi - Azure Key Vault Managed HSM - tanpa mengizinkan penyedia layanan cloud untuk mengakses informasi sensitif tersebut. Rahasia yang ditransfer tidak pernah ada di luar HSM dalam bentuk plaintext, memungkinkan skenario untuk kedaulatan kunci dan sertifikat yang dihasilkan dan dikelola klien, tetapi masih menggunakan penyimpanan aman berbasis cloud.

Blockchain aman

Jaringan blockchain adalah jaringan simpul yang terdesentralisasi. Simpul ini dijalankan dan dikelola oleh operator atau validator yang ingin memastikan integritas dan mencapai konsensus pada keadaan jaringan. Simpul itu sendiri adalah replika ledger dan digunakan untuk melacak transaksi blockchain. Setiap simpul memiliki salinan lengkap riwayat transaksi, memastikan integritas dan ketersediaan dalam jaringan terdistribusi.

Teknologi Blockchain yang dibangun di atas komputasi rahasia dapat menggunakan privasi berbasis perangkat keras untuk memungkinkan kerahasiaan data dan komputasi yang aman. Dalam beberapa kasus, seluruh ledger dienkripsi untuk melindungi akses data. Terkadang, transaksi itu sendiri dapat terjadi dalam modul komputasi di dalam enklave dalam simpul.