Mengenkripsi Azure Data Factory dengan kunci yang dikelola pelanggan

BERLAKU UNTUK: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Cobalah Data Factory di Microsoft Fabric, solusi analitik all-in-one untuk perusahaan. Microsoft Fabric mencakup semuanya mulai dari pergerakan data hingga ilmu data, analitik real time, kecerdasan bisnis, dan pelaporan. Pelajari cara memulai uji coba baru secara gratis!

Azure Data Factory mengenkripsi data saat tidak aktif, termasuk definisi entitas dan data apa pun yang di-cache saat proses sedang berlangsung. Secara default, data dienkripsi dengan kunci yang dikelola Microsoft dibuat secara acak dan unik lalu ditetapkan ke pabrik data Anda. Untuk jaminan keamanan ekstra, Anda sekarang dapat mengaktifkan Bring Your Own Key (BYOK) dengan fitur kunci yang dikelola pelanggan di Azure Data Factory. Saat menentukan kunci yang dikelola pelanggan, Data Factory menggunakan kunci sistem pabrik dan CMK untuk mengenkripsi data pelanggan. Hilang keduanya akan mengakibatkan Penolakan Akses ke data dan pabrik.

Azure Key Vault diperlukan untuk menyimpan kunci yang dikelola pelanggan. Anda dapat membuat kunci Anda sendiri dan menyimpannya di brankas kunci, atau Anda dapat menggunakan Azure Key Vault API untuk membuat kunci. Brankas kunci dan Data Factory harus berada di penyewa Microsoft Entra yang sama dan di wilayah yang sama, tetapi mungkin berada di langganan yang berbeda. Untuk informasi selengkapnya tentang Azure Key Vault, lihat Apa itu Azure Key Vault?

Tentang kunci yang dikelola pelanggan

Diagram berikut menunjukkan bagaimana Data Factory menggunakan MICROSOFT Entra ID dan Azure Key Vault untuk membuat permintaan menggunakan kunci yang dikelola pelanggan:

Daftar berikut ini menjelaskan langkah-langkah bernomor dalam diagram:

- Admin Azure Key Vault memberikan izin kunci enkripsi ke identitas terkelola yang terkait dengan Data Factory

- Admin Data Factory memungkinkan fitur utama yang dikelola pelanggan di pabrik

- Data Factory menggunakan identitas terkelola yang terkait dengan pabrik untuk mengautentikasi akses ke Azure Key Vault melalui ID Microsoft Entra

- Data Factory membungkus kunci enkripsi pabrik dengan kunci pelanggan di Azure Key Vault

- Untuk operasi baca/tulis,Data Factory mengirimkan permintaan ke Azure Key Vault untuk membongkar kunci enkripsi akun demi melakukan operasi enkripsi dan dekripsi

Ada dua cara untuk menambahkan enkripsi Kunci yang Dikelola Pelanggan ke pabrik data. Salah satunya adalah selama waktu pembuatan pabrik di portal Microsoft Azure, dan yang lainnya adalah pembuatan pabrik pos, di antarmuka pengguna Data Factory.

Prasyarat - mengkonfigurasi Azure Key Vault dan membuat kunci

Aktifkan Penghapusan Sementara dan Jangan Dihapuskan Menyeluruh di Azure Key Vault

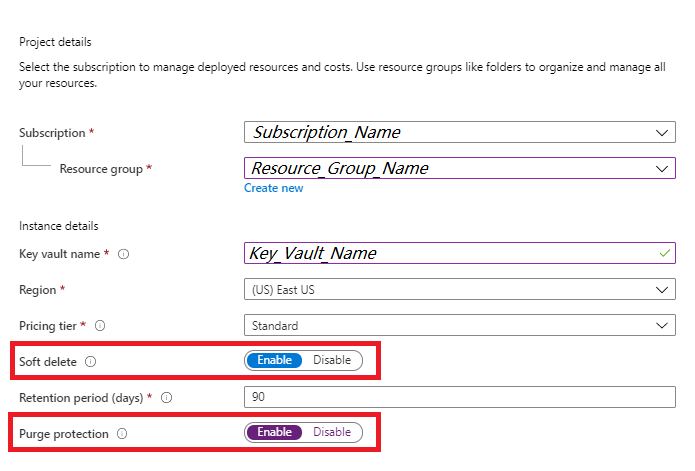

Menggunakan kunci yang dikelola pelanggan dengan Data Factory memerlukan dua properti untuk diatur pada Key Vault, Penghapusan Sementara dan Jangan Dihapus Menyeluruh. Properti ini dapat diaktifkan menggunakan PowerShell atau Azure CLI pada brankas kunci baru atau yang sudah ada. Untuk mempelajari cara mengaktifkan properti ini pada brankas kunci yang ada, lihat Manajemen pemulihan Azure Key Vault dengan penghapusan sementara dan perlindungan penghapusan menyeluruh

Jika Anda membuat Azure Key Vault baru melalui portal Microsoft Azure, PenghapusanSementara dan Jangan Dihapus Menyeluruh dapat diaktifkan sebagai berikut:

Memberikan akses Data Factory ke Azure Key Vault

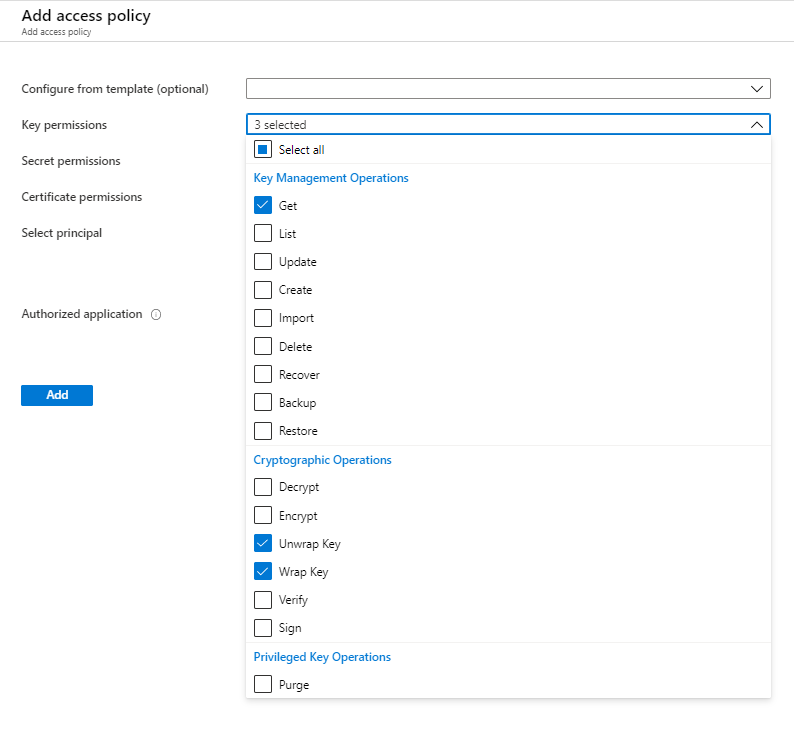

Pastikan Azure Key Vault dan Azure Data Factory berada di penyewa Microsoft Entra yang sama dan di wilayah yang sama. Dari kontrol akses Azure Key Vault, beri pabrik data izin berikut: Dapatkan, Buka Bungkus Kunci, dan Bungkus Kunci. Izin ini diperlukan untuk mengaktifkan kunci yang dikelola pelanggan di Data Factory.

Jika ingin menambahkan enkripsi kunci yang dikelola pelanggan setelah pembuatan pabrik di antarmuka pengguna Data Factory, pastikan identitas layanan terkelola (MSI) data pabrik memiliki tiga izin ke Key Vault

Jika ingin menambahkan enkripsi kunci yang dikelola pelanggan selama waktu pembuatan pabrik di portal Microsoft Azure, pastikan identitas terkelola yang ditetapkan pengguna (agen pengguna-MI) memiliki tiga izin ke Key Vault

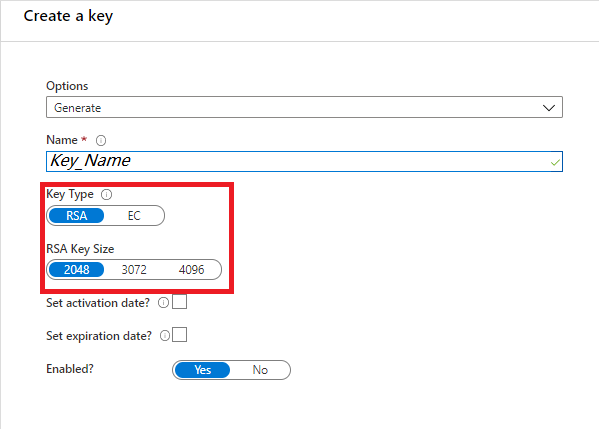

Buat atau unggah kunci yang dikelola pelanggan ke Azure Key Vault

Anda dapat membuat kunci Anda sendiri dan menyimpannya di brankas kunci. Atau Anda dapat menggunakan Azure Key Vault API untuk membuat kunci. Hanya kunci RSA yang didukung dengan enkripsi Data Factory. RSA-HSM juga didukung. Untuk informasi selengkapnya, lihat Tentang kunci, rahasia, dan sertifikat.

Aktifkan kunci yang dikelola pelanggan

Pasca pembuatan pabrik di antarmuka pengguna Data Factory

Bagian ini menjelaskan proses untuk menambahkan enkripsi kunci yang dikelola pelanggan di antarmuka pengguna Data Factory, setelah pabrik dibuat.

Catatan

Kunci yang dikelola pelanggan hanya dapat dikonfigurasi pada pabrik data kosong. Pabrik data tidak boleh berisi sumber daya apa pun seperti layanan tertaut, alur, dan aliran data. Disarankan untuk mengaktifkan kunci yang dikelola pelanggan tepat setelah pembuatan pabrik.

Penting

Pendekatan ini tidak bekerja dengan pabrik yang diaktifkan jaringan virtual terkelola. Harap pertimbangkan rute alternatif, jika Anda ingin mengenkripsi pabrik tersebut.

Pastikan bahwa pabrik data dari Identitas Layanan Terkelola (MSI) memiliki izin Dapatkan, Buka Kunci dan Bungkus Kunci ke Key Vault.

Pastikan Data Factory kosong. Pabrik data tidak boleh berisi sumber daya apa pun seperti layanan tertaut, alur, dan aliran data. Untuk saat ini, menyebarkan kunci yang dikelola pelanggan ke pabrik yang tidak kosong akan mengakibatkan kesalahan.

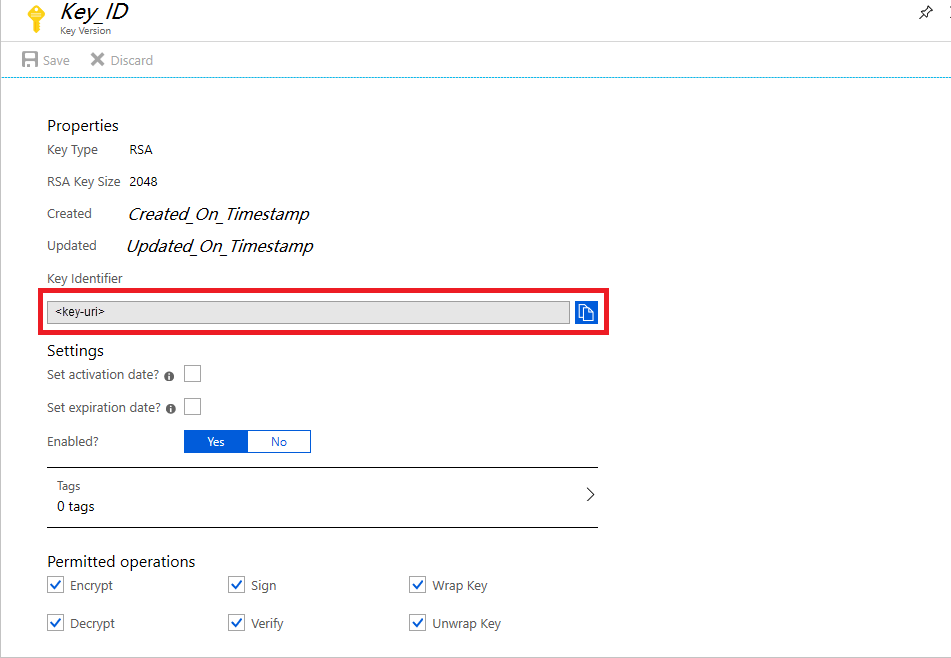

Untuk menemukan URI kunci di portal Microsoft Azure, navigasikan ke Azure Key Vault, dan pilih pengaturan Kunci. Pilih tombol yang diinginkan, lalu pilih tombol untuk melihat versinya. Pilih versi kunci untuk melihat pengaturan untuk versi tersebut

Salin nilai bidang Pengidentifikasi Kunci, yang menyediakan URI

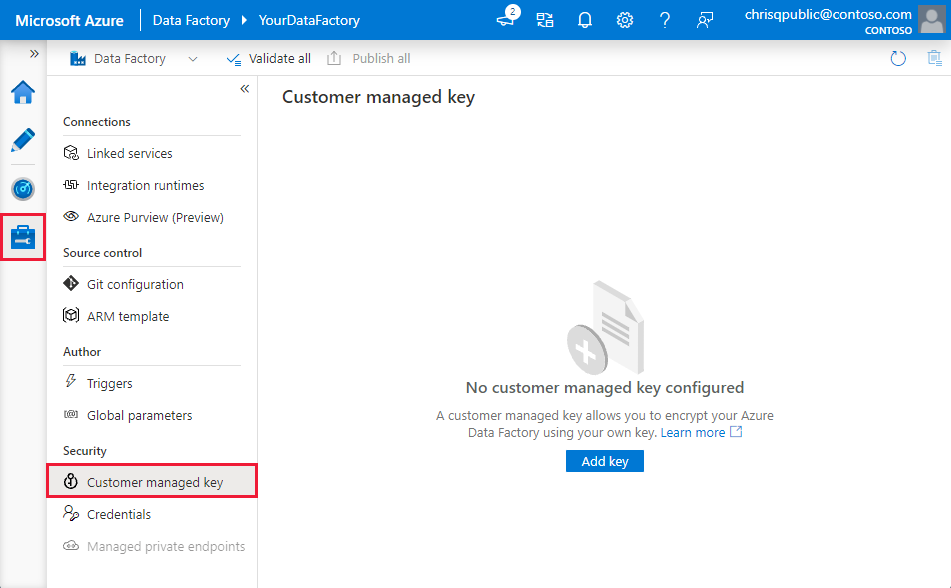

Luncurkan portal Azure Data Factory, dan gunakan bilah navigasi di sebelah kiri, lompat ke Portal Manajemen Data Factory

Klik ikon Kunci yang dikelola pelanggan

Masukkan URI untuk kunci yang dikelola pelanggan yang Anda salin sebelumnya

Klik Simpan dan enkripsi kunci yang dikelola pelanggan diaktifkan untuk Data Factory

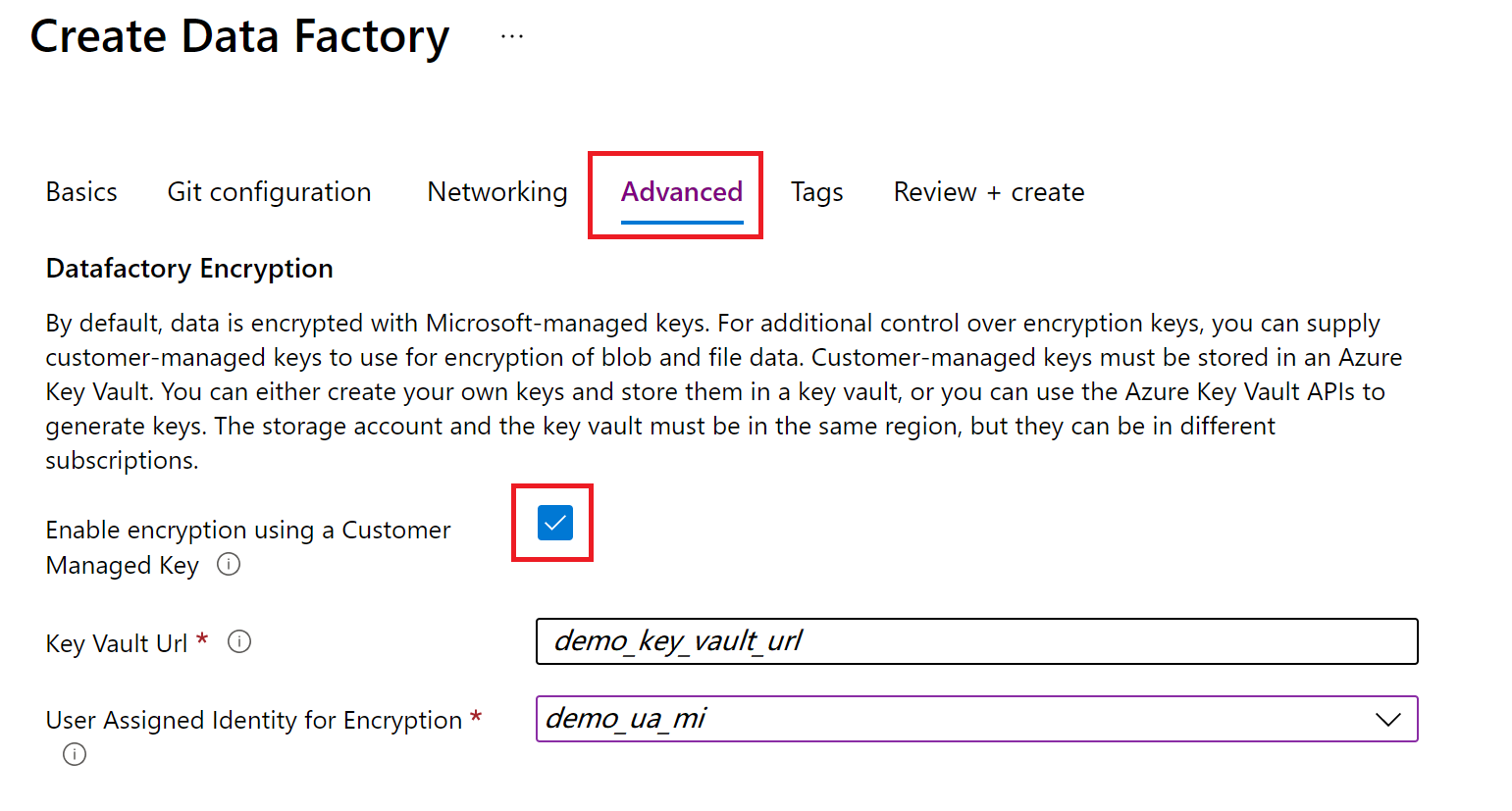

Selama pembuatan pabrik di portal Microsoft Azure

Bagian ini menjelaskan langkah-langkah untuk menambahkan enkripsi kunci yang dikelola pelanggan di portal Microsoft Azure, selama penyebaran pabrik.

Untuk mengenkripsi pabrik, Pabrik Data perlu terlebih dahulu mengambil kunci yang dikelola pelanggan dari Key Vault. Karena penyebaran pabrik masih berlangsung, Identitas Layanan Terkelola (MSI) belum tersedia untuk diautentikasi dengan Key Vault. Dengan demikian, untuk menggunakan pendekatan ini, pelanggan perlu menetapkan identitas terkelola yang ditetapkan pengguna (agen pengguna-MI) ke pabrik data. Kami akan mengambil peran yang ditentukan dalam UA-MI dan mengautentikasi dengan Key Vault.

Untuk mempelajari selengkapnya tentang identitas terkelola yang ditetapkan pengguna, lihat Jenis identitas terkelola dan Penetapan peran untuk identitas terkelola yang ditetapkan pengguna.

Pastikan bahwa Identitas Terkelola yang Ditetapkan Pengguna (agen pengguna-MI) memiliki Izin Dapatkan, Buka Kunci dan Bungkus Kunci ke Key Vault

Di bawah tab Tingkat Lanjut , centang kotak untuk Aktifkan enkripsi menggunakan kunci yang dikelola pelanggan

Berikan url untuk kunci yang dikelola pelanggan yang disimpan di Key Vault

Pilih pengguna yang sesuai berdasarkan identitas terkelola yang ditetapkan pengguna untuk mengautentikasi dengan Key Vault

Lanjutkan dengan penyebaran pabrik

Perbarui Versi Kunci

Saat membuat kunci veris baru, perbarui pabrik data untuk menggunakan versi baru. Ikuti langkah serupa seperti yang dijelaskan di bagian Antarmuka Pengguna Data Factory, termasuk:

Temukan URI untuk kunci versi baru melalui Azure Key Vault Portal

Menavigasi ke pengaturan kunci yang dikelola pelanggan

Ganti dan tempel di URI untuk kunci baru

KlikSimpandan Data Factory sekarang akan mengenkripsi dengan kunci versi baru

Gunakan nama kunci yang berbeda

Untuk mengubah kunci yang digunakan untuk enkripsi Data Factory, Anda harus memperbarui pengaturan secara manual di Data Factory. Ikuti langkah serupa seperti yang dijelaskan di bagian Antarmuka Pengguna Data Factory, termasuk:

Temukan URI untuk kunci versi baru melalui Portal Azure Key Vault

Buka pengaturan kunci yang dikelola pelanggan

Ganti dan tempel di URI untuk kunci baru

KlikSimpandan Data Factory sekarang akan mengenkripsi dengan kunci versi baru

Nonaktifkan kunci yang dikelola pelanggan

Secara desain, setelah fitur kunci yang dikelola pelanggan diaktifkan, Anda tidak dapat menghapus langkah keamanan tambahan. Kami akan selalu mengharapkan kunci yang disediakan pelanggan untuk mengenkripsi pabrik dan data.

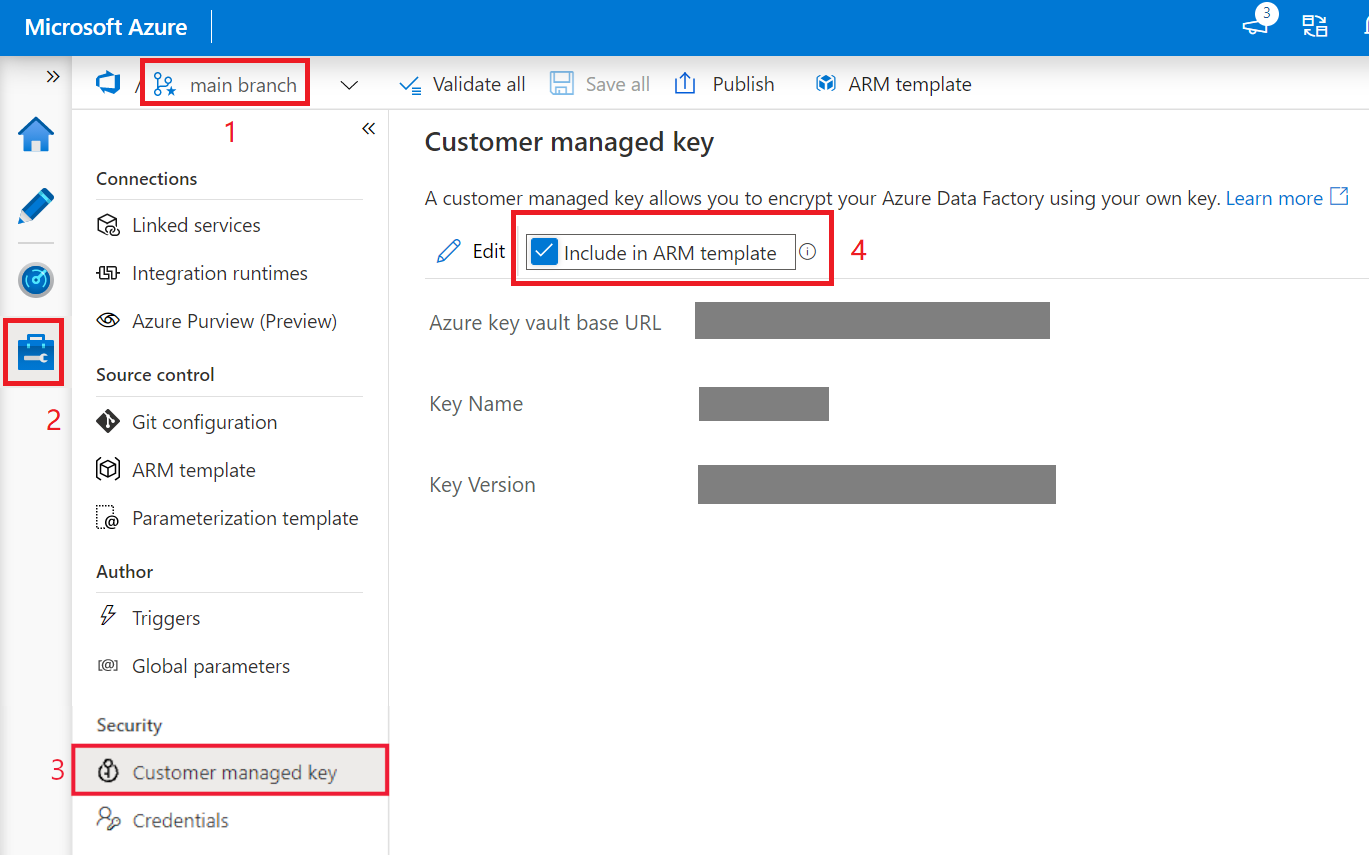

Kunci yang dikelola pelanggan dan integrasi berkelanjutan dan penyebaran berkelanjutan

Secara default, konfigurasi CMK tidak disertakan dalam templat pabrik Azure Resource Manager (ARM). Untuk menyertakan pengaturan enkripsi kunci yang dikelola pelanggan dalam templat ARM untuk integrasi berkelanjutan (CI/CD):

- Pastikan pabrik dalam mode Git

- Menavigasi ke portal manajemen - bagian kunci yang dikelola pelanggan

- Centang Opsi Sertakan dalam templat ARM

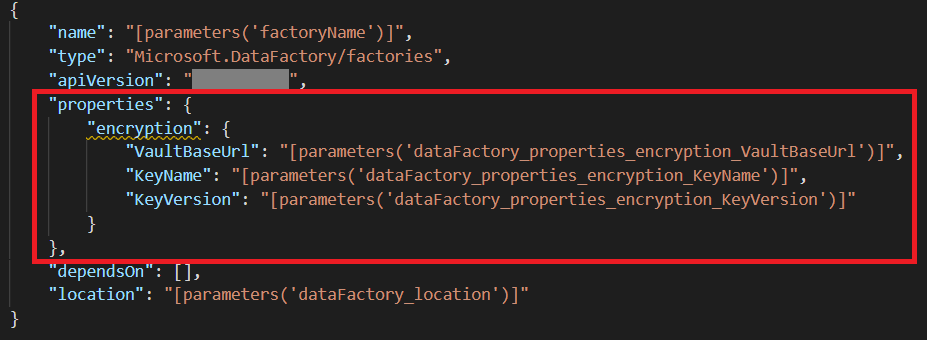

Pengaturan berikut akan ditambahkan dalam templat ARM. Properti ini dapat dijadikan parameter dalam alur Integrasi dan Pengiriman Berkelanjutan dengan mengedit konfigurasi parameter Azure Resource Manager

Catatan

Menambahkan pengaturan enkripsi ke templat ARM menambahkan pengaturan tingkat pabrik yang akan menimpa pengaturan tingkat pabrik lainnya, seperti konfigurasi git, di lingkungan lain. Jika pengaturan ini diaktifkan di lingkungan yang ditinggikan seperti UAT atau PROD, silakan lihat Parameter Global di CI /CD.

Konten terkait

Ikuti tutorial untuk mempelajari tentang penggunaan Data Factory dalam skenario lainnya.