Simpan info masuk di Azure Key Vault

BERLAKU UNTUK: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Tip

Cobalah Data Factory di Microsoft Fabric, solusi analitik all-in-one untuk perusahaan. Microsoft Fabric mencakup semuanya mulai dari pergerakan data hingga ilmu data, analitik real time, kecerdasan bisnis, dan pelaporan. Pelajari cara memulai uji coba baru secara gratis!

Anda dapat menyimpan kredensial untuk penyimpanan dan komputasi data di Azure Key Vault. Azure Data Factory mengambil kredensial saat mengeksekusi aktivitas yang menggunakan penyimpanan/komputasi data.

Saat ini, semua jenis aktivitas kecuali aktivitas khusus mendukung fitur ini. Untuk konfigurasi konektor secara khusus, lihat bagian properti layanan tertaut di setiap topik konektor untuk mengetahui detailnya.

Prasyarat

Fitur ini mengandalkan identitas terkelola pabrik data. Pelajari cara kerjanya dari Identitas terkelola untuk Data Factory dan pastikan pabrik data Anda memiliki kredensial terkait.

Langkah-langkah

Untuk mereferensikan kredensial yang disimpan di Azure Key Vault, Anda perlu:

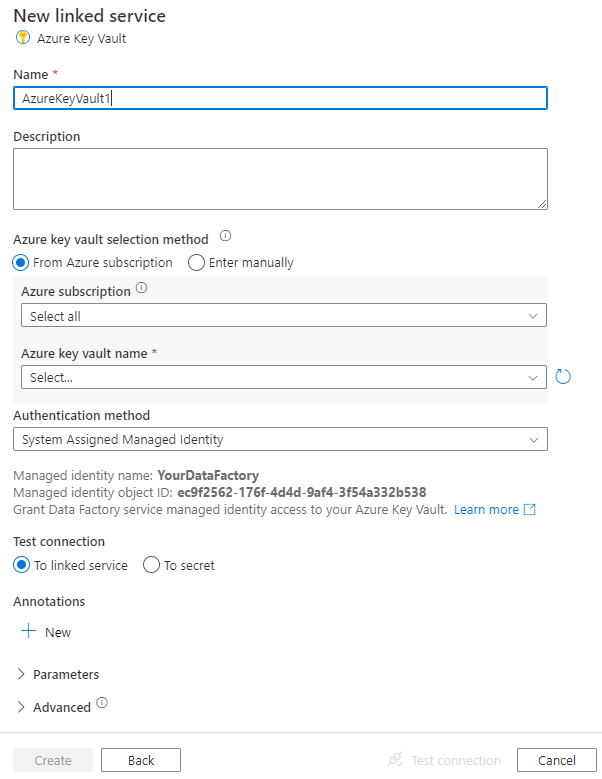

- Ambil identitas yang dikelola pabrik data dengan menyalin nilai "ID Objek Identitas Terkelola" yang dihasilkan bersama dengan pabrik Anda. Jika menggunakan UI penulisan ADF, ID objek identitas terkelola akan ditampilkan di jendela pembuatan layanan tertaut Azure Key Vault; Anda juga dapat mengambilnya dari portal Azure, lihat Mengambil identitas terkelola pabrik data.

- Memberikan akses identitas terkelola ke Azure Key Vault Anda. Di brankas kunci Anda -> Kebijakan akses -> Tambahkan Kebijakan Akses, cari identitas terkelola ini untuk memberikan izin Dapatkan dan Daftar di menu dropdown Izin rahasia. Dengan cara ini, pabrik yang ditunjuk ini akan dapat mengakses rahasia di lemari besi utama.

- Membuat layanan tertaut yang mengarah ke Azure Key Vault Anda. Lihat Layanan tertaut Azure Key Vault.

- Buat layanan tertaut penyimpanan data. Dalam konfigurasinya, referensikan rahasia terkait yang disimpan di Azure Key Vault. Lihat Mereferensikan rahasia yang disimpan di Azure Key Vault.

Layanan tertaut Azure Key Vault

Properti berikut didukung untuk layanan tertaut Azure Key Vault:

| Properti | Deskripsi | Wajib |

|---|---|---|

| jenis | Properti jenis harus diatur ke: AzureKeyVault. | Ya |

| baseUrl | Tentukan URL Azure Key Vault. | Ya |

Menggunakan UI penulisan:

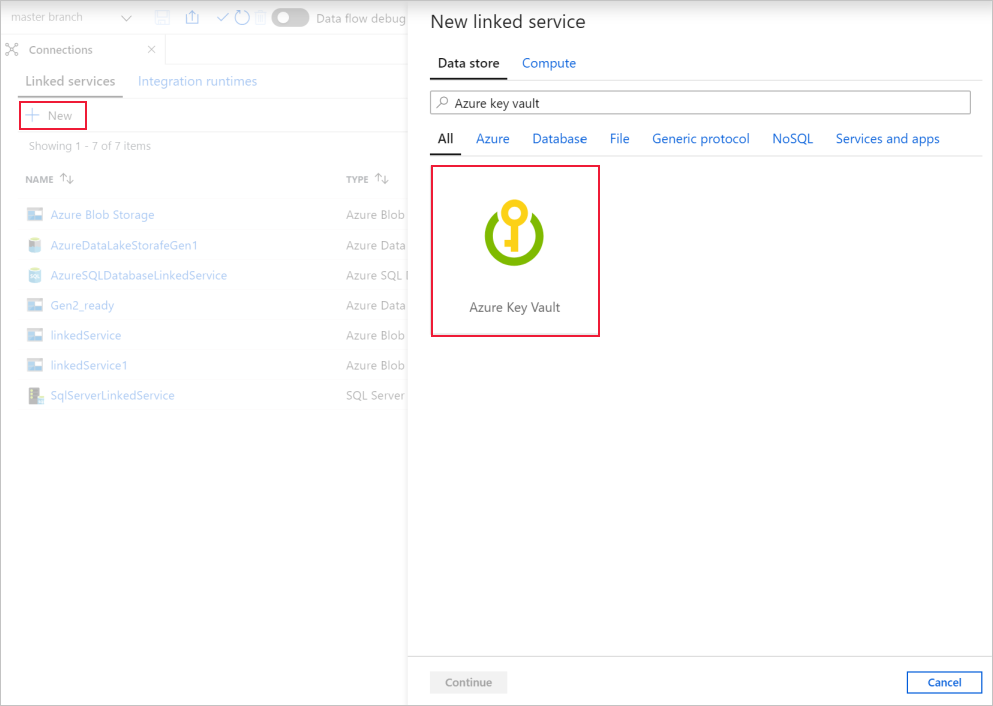

Pilih Koneksi ->Layanan Tertaut ->Baru. Di Layanan tertaut baru, cari dan pilih "Azure Key Vault":

Pilih Azure Key Vault yang disediakan tempat kredensial Anda disimpan. Anda dapat melakukan Uji Koneksi untuk memastikan koneksi AKV Anda valid.

Contoh JSON:

{

"name": "AzureKeyVaultLinkedService",

"properties": {

"type": "AzureKeyVault",

"typeProperties": {

"baseUrl": "https://<azureKeyVaultName>.vault.azure.net"

}

}

}

Rahasia referensi tersimpan di brankas kunci

Properti berikut ini didukung saat Anda mengonfigurasi bidang di layanan tertaut yang merujuk rahasia brankas kunci:

| Properti | Deskripsi | Wajib |

|---|---|---|

| jenis | Properti tipe bidang harus diatur ke: AzureKeyVaultSecret. | Ya |

| secretName | Nama rahasia di Azure Key Vault. | Ya |

| secretVersion | Versi rahasia di Azure Key Vault. Jika tidak ditentukan, selalu gunakan rahasia versi terbaru. Jika ditentukan, tetap gunakan versi yang telah diberikan. |

Tidak |

| penyimpanan | Merujuk ke layanan tertaut Azure Key Vault yang Anda gunakan sebagai penyimpanan kredensial. | Ya |

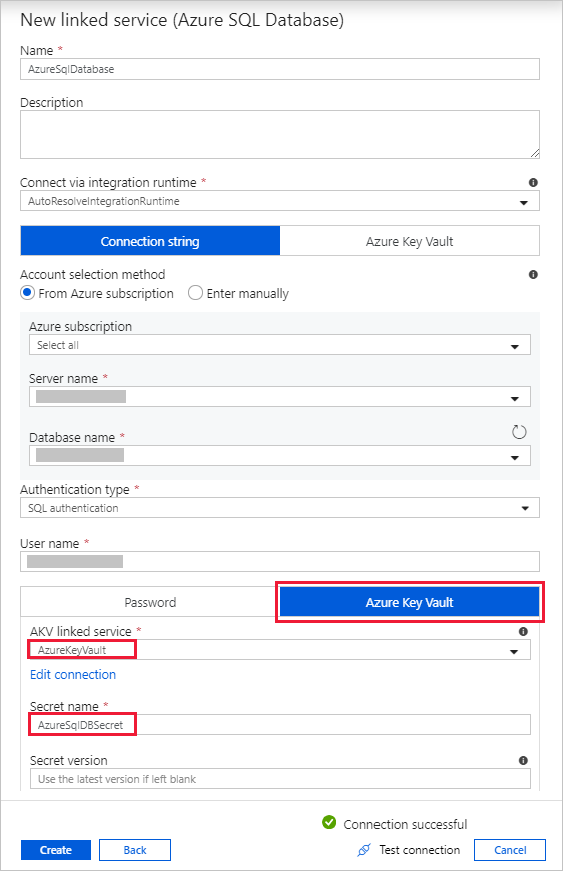

Menggunakan UI penulisan:

Pilih Azure Key Vault untuk bidang rahasia saat membuat koneksi ke penyimpanan/komputasi data Anda. Pilih Layanan Tertaut Azure Key Vault yang disediakan dan beri nama Rahasia. Anda juga dapat secara opsional menyediakan versi rahasia.

Tip

Untuk konektor yang menggunakan string koneksi dalam layanan tertaut seperti SQL Server, penyimpanan Blob, dll., Anda dapat memilih untuk hanya menyimpan bidang rahasia misalnya kata sandi di AKV, atau untuk menyimpan seluruh string koneksi di AKV. Anda dapat menemukan kedua opsi di UI.

Contoh JSON: (lihat bagian "kata sandi")

{

"name": "DynamicsLinkedService",

"properties": {

"type": "Dynamics",

"typeProperties": {

"deploymentType": "<>",

"organizationName": "<>",

"authenticationType": "<>",

"username": "<>",

"password": {

"type": "AzureKeyVaultSecret",

"secretName": "<secret name in AKV>",

"store":{

"referenceName": "<Azure Key Vault linked service>",

"type": "LinkedServiceReference"

}

}

}

}

}

Konten terkait

Untuk daftar penyimpanan data yang didukung sebagai sumber dan sink oleh aktivitas salin di Azure Data Factory, lihat penyimpanan data yang didukung.