Pilih metode pencerminan lalu lintas untuk sensor OT

Artikel ini adalah salah satu dari serangkaian artikel yang menjelaskan jalur penyebaran untuk pemantauan OT dengan Microsoft Defender untuk IoT, dan menjelaskan metode pencerminan lalu lintas yang didukung untuk pemantauan OT dengan Microsoft Defender untuk IoT.

Keputusan tentang metode pencerminan lalu lintas mana yang akan digunakan tergantung pada konfigurasi jaringan Anda dan kebutuhan organisasi Anda.

Untuk memastikan bahwa Defender for IoT hanya menganalisis lalu lintas yang ingin Anda pantau, kami sarankan Anda mengonfigurasi pencerminan lalu lintas pada switch atau titik akses terminal (TAP) yang hanya mencakup lalu lintas ICS dan SCADA industri.

Catatan

SPAN dan RSPAN adalah terminologi Cisco. Merek switch lain memiliki fungsi yang sama tetapi mungkin menggunakan terminologi yang berbeda.

Mencerminkan rekomendasi cakupan port

Sebaiknya konfigurasikan pencerminan lalu lintas Anda dari semua port switch Anda, meskipun tidak ada data yang terhubung dengannya. Jika tidak, perangkat nakal nantinya dapat dihubungkan ke port yang tidak dipantau, dan perangkat tersebut tidak akan terdeteksi oleh sensor jaringan Defender for IoT.

Untuk jaringan OT yang menggunakan pesan siaran atau multicast, konfigurasikan pencerminan lalu lintas hanya untuk transmisi RX (Terima). Pesan multicast akan diulang untuk port aktif yang relevan, dan Anda akan menggunakan lebih banyak bandwidth yang tidak perlu.

Membandingkan metode pencerminan lalu lintas yang didukung

Defender for IoT mendukung metode berikut:

| Metode | Deskripsi | Informasi selengkapnya |

|---|---|---|

| Port SPAN switch | Mencerminkan lalu lintas lokal dari antarmuka pada sakelar ke antarmuka yang berbeda pada sakelar yang sama | Mengonfigurasi pencerminan dengan port SPAN switch |

| Port Remote SPAN (RSPAN) | Mencerminkan lalu lintas dari beberapa port sumber terdistribusi ke VLAN jarak jauh khusus | Port Remote SPAN (RSPAN) Mengonfigurasi pencerminan lalu lintas dengan port Remote SPAN (RSPAN) |

| Agregasi aktif atau pasif (TAP) | Menginstal TAP agregasi aktif/pasif sebaris ke kabel jaringan Anda, yang menduplikasi lalu lintas ke sensor jaringan OT. Metode terbaik untuk pemantauan forensik. | Agregasi aktif atau pasif (TAP) |

| Penganalisis port teralihkan jarak jauh (ERSPAN) yang dienkapsulasi | Mencerminkan antarmuka input ke antarmuka pemantauan sensor OT Anda | Port ERSPAN Memperbarui antarmuka pemantauan sensor (mengonfigurasi ERSPAN). |

| ESXi vSwitch | Mencerminkan lalu lintas menggunakan mode Promiscuous pada ESXi vSwitch. | Pencerminan lalu lintas dengan sakelar virtual Mengonfigurasi pencerminan lalu lintas dengan ESXi vSwitch. |

| Hyper-V vSwitch | Mencerminkan lalu lintas menggunakan mode Promiscuous pada Hyper-V vSwitch. | Pencerminan lalu lintas dengan sakelar virtual Mengonfigurasi pencerminan lalu lintas dengan Hyper-V vSwitch |

Port Remote SPAN (RSPAN)

Konfigurasikan sesi SPAN jarak jauh (RSPAN) pada sakelar Anda untuk mencerminkan lalu lintas dari beberapa port sumber terdistribusi ke dalam VLAN jarak jauh khusus.

Data dalam VLAN kemudian dikirimkan melalui port berbatas, di beberapa sakelar ke sakelar tertentu yang berisi port tujuan fisik. Sambungkan port tujuan ke sensor jaringan OT Anda untuk memantau lalu lintas dengan Defender for IoT.

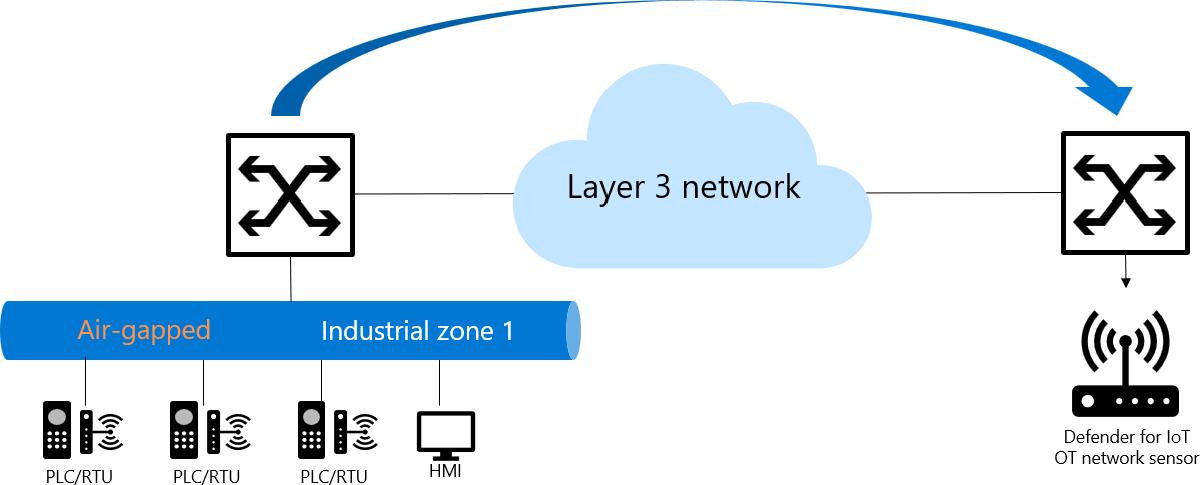

Diagram berikut menunjukkan contoh arsitektur VLAN jarak jauh:

Untuk informasi selengkapnya, lihat Mengonfigurasi pencerminan lalu lintas dengan port Remote SPAN (RSPAN).

Agregasi aktif atau pasif (TAP)

Saat menggunakan agregasi aktif atau pasif untuk mencerminkan lalu lintas, titik akses terminal agregasi aktif atau pasif (TAP) dipasang sebaris ke kabel jaringan. TAP menduplikasi lalu lintas Terima dan Kirim ke sensor jaringan OT sehingga Anda dapat memantau lalu lintas dengan Defender untuk IoT.

TAP adalah perangkat keras yang memungkinkan lalu lintas jaringan mengalir bolak-balik antar port tanpa gangguan. TAP membuat salinan yang tepat dari kedua sisi arus lalu lintas, terus menerus, tanpa mengorbankan integritas jaringan.

Contohnya:

Beberapa TAP mengagregasi Penerimaan dan Transmisi, tergantung pada konfigurasi pengalihan. Jika sakelar Anda tidak mendukung agregasi, setiap TAP menggunakan dua port pada sensor jaringan OT Anda untuk memantau lalu lintas Terima dan Kirim .

Keuntungan mencerminkan lalu lintas dengan TAP

Kami merekomendasikan TAP terutama ketika pencerminan lalu lintas untuk tujuan forensik. Keuntungan mencerminkan lalu lintas dengan TAP meliputi:

TAP berbasis perangkat keras dan tidak dapat disalahgunakan

TAP melewati semua lalu lintas, bahkan pesan rusak yang sering dihilangkan oleh sakelar

TAP tidak sensitif terhadap prosesor, yang berarti bahwa waktu paket sudah tepat. Sebaliknya, sakelar menangani fungsi pencerminan sebagai tugas berprioritas rendah, yang dapat memengaruhi waktu paket cermin.

Anda juga dapat menggunakan agregator TAP untuk memantau port lalu lintas Anda. Namun, agregator TAP tidak berbasis prosesor, dan tidak seaman secara intrinsik seperti TAP perangkat keras. Agregator TAP mungkin tidak mencerminkan waktu paket yang tepat.

Model TAP umum

Model TAP berikut telah diuji kompatibilitasnya dengan Defender untuk IoT. Vendor dan model lain mungkin juga kompatibel.

Garland P1GCCAS

Saat menggunakan TAP Garland, pastikan untuk menyiapkan jaringan Anda untuk mendukung agregasi. Untuk informasi selengkapnya, lihat diagram Ketuk Agregasi di bawah tab Diagram Jaringan di panduan penginstalan Garland.

IXIA TPA2-CU3

Saat menggunakan Ixia TAP, pastikan mode Agregasi aktif. Untuk informasi selengkapnya, lihat panduan penginstalan Ixia.

US Robotics USR 4503

Saat menggunakan TAP Robotika AS, pastikan untuk mengaktifkan mode agregasi dengan mengatur sakelar yang dapat dipilih ke AGG. Untuk informasi selengkapnya, lihat panduan penginstalan Robotika AS.

Port ERSPAN

Gunakan penganalisis port remote switched (ERSPAN) yang dienkapsulasi untuk mencerminkan antarmuka input melalui jaringan IP ke antarmuka pemantauan sensor OT Anda, saat mengamankan jaringan jarak jauh dengan Defender for IoT.

Antarmuka pemantauan sensor adalah antarmuka promiscuous dan tidak memiliki alamat IP yang dialokasikan secara khusus. Ketika dukungan ERSPAN dikonfigurasi, payload lalu lintas yang dienkapsulasi ERSPAN dengan enkaplasi terowongan GRE akan dianalisis oleh sensor.

Gunakan enkaplasi ERSPAN saat ada kebutuhan untuk memperluas lalu lintas yang dipantau di seluruh domain Lapisan 3. ERSPAN adalah fitur kepemilikan Cisco dan hanya tersedia pada router dan sakelar tertentu. Untuk informasi selengkapnya, lihat dokumentasi Cisco.

Catatan

Artikel ini menyediakan panduan tingkat tinggi untuk mengonfigurasi pencerminan lalu lintas dengan ERSPAN. Detail implementasi tertentu akan bervariasi tergantung pada vendor equiptment Anda.

Arsitektur ERSPAN

Sesi ERSPAN mencakup sesi sumber dan sesi tujuan yang dikonfigurasi pada sakelar yang berbeda. Antara sakelar sumber dan tujuan, lalu lintas dienkapsulasi di GRE, dan dapat dirutekan melalui jaringan lapisan 3.

Contohnya:

ERSPAN mengangkut lalu lintas cermin melalui jaringan IP menggunakan proses berikut:

- Router sumber merangkum lalu lintas dan mengirim paket melalui jaringan.

- Di router tujuan, paket tidak dibatasi dan dikirim ke antarmuka tujuan.

Opsi sumber ERSPAN mencakup elemen seperti:

- Port Ethernet dan saluran port

- Vlan; semua antarmuka yang didukung di VLAN adalah sumber ERSPAN

- Saluran port fabric

- Port satelit dan saluran port antarmuka host

Untuk informasi selengkapnya, lihat Memperbarui antarmuka pemantauan sensor (mengonfigurasi ERSPAN).

Pencerminan lalu lintas dengan sakelar virtual

Meskipun sakelar virtual tidak memiliki kemampuan pencerminan, Anda dapat menggunakan mode Promiscuous di lingkungan sakelar virtual sebagai solusi untuk mengonfigurasi port pemantauan, mirip dengan port SPAN. Port SPAN pada sakelar Anda mencerminkan lalu lintas lokal dari antarmuka pada sakelar ke antarmuka yang berbeda pada sakelar yang sama.

Sambungkan sakelar tujuan ke sensor jaringan OT Anda untuk memantau lalu lintas dengan Defender for IoT.

Mode promiscuous adalah mode operasi dan keamanan, pemantauan dan teknik administrasi, yang didefinisikan pada sakelar virtual, atau tingkat portgroup. Saat mode promiscuous digunakan, antarmuka jaringan mesin virtual mana pun yang berada di grup port yang sama dapat melihat semua lalu lintas jaringan yang melewati pengalihan virtual itu. Secara default, mode promiscuous dinonaktifkan.

Untuk informasi selengkapnya, lihat:

- Mengonfigurasi pencerminan lalu lintas dengan ESXi vSwitch

- Mengonfigurasi pencerminan lalu lintas dengan Hyper-V vSwitch