Membuat dan mengelola pengguna di konsol manajemen lokal (Warisan)

Penting

Defender untuk IoT sekarang merekomendasikan penggunaan layanan cloud Microsoft atau infrastruktur TI yang ada untuk pemantauan pusat dan manajemen sensor, dan berencana untuk menghentikan konsol manajemen lokal pada 1 Januari 2025.

Untuk informasi selengkapnya, lihat Menyebarkan manajemen sensor OT hibrid atau air-gapped.

Pertahanan Microsoft untuk IoT menyediakan alat untuk mengelola akses pengguna lokal di sensor jaringan OT, dan konsol manajemen lokal. Pengguna Azure dikelola di tingkat langganan Azure menggunakan Azure RBAC.

Artikel ini menjelaskan cara mengelola pengguna lokal langsung di konsol manajemen lokal.

Pengguna istimewa default

Secara default, setiap konsol manajemen lokal diinstal dengan dukungan istimewa dan pengguna cyberx, yang memiliki akses ke alat tingkat lanjut untuk pemecahan masalah dan penyiapan.

Saat menyiapkan konsol manajemen lokal untuk pertama kalinya, masuk dengan salah satu pengguna istimewa ini, buat pengguna awal dengan peran Admin , lalu buat pengguna tambahan untuk analis keamanan dan pengguna baca-saja.

Untuk informasi selengkapnya, lihat Menginstal perangkat lunak pemantauan OT di konsol manajemen lokal dan Pengguna lokal istimewa default.

Menambahkan pengguna konsol manajemen lokal baru

Prosedur ini menjelaskan cara membuat pengguna baru untuk konsol manajemen lokal.

Prasyarat: Prosedur ini tersedia untuk pengguna dukungan dan cyberx , dan setiap pengguna dengan peran Admin .

Untuk menambahkan pengguna:

Masuk ke konsol manajemen lokal dan pilih Pengguna>+ Tambahkan pengguna.

Pilih Buat pengguna lalu tentukan nilai berikut:

Nama Deskripsi Username Masukkan nama pengguna. email Masukkan alamat email pengguna. Nama Depan Masukkan nama depan pengguna. Nama Belakang Masukkan nama belakang pengguna. Peran Pilih peran pengguna. Untuk informasi selengkapnya, lihat Peran pengguna lokal. Grup Akses Situs Jarak Jauh Hanya tersedia untuk konsol manajemen lokal.

Pilih Semua untuk menetapkan pengguna ke semua grup akses global, atau Spesifik untuk menetapkannya ke grup tertentu saja, lalu pilih grup dari daftar drop-down.

Untuk informasi selengkapnya, lihat Menentukan izin akses global untuk pengguna lokal.Password Pilih jenis pengguna, baik Pengguna Lokal atau Direktori Aktif.

Untuk pengguna lokal, masukkan kata sandi untuk pengguna. Persyaratan kata sandi meliputi:

- Setidaknya delapan karakter

- Karakter alfabet huruf kecil dan huruf besar

- Setidaknya satu angka

- Setidaknya satu simbolTip

Mengintegrasikan dengan Direktori Aktif memungkinkan Anda mengaitkan grup pengguna dengan tingkat izin tertentu. Jika Anda ingin membuat pengguna menggunakan Direktori Aktif, pertama-tama konfigurasikan Direktori Aktif di konsol manajemen lokal lalu kembali ke prosedur ini.

Pilih Simpan saat Anda selesai.

Pengguna baru Anda ditambahkan dan tercantum di halaman Pengguna sensor.

Untuk mengedit pengguna, pilih tombol Edit![]() untuk pengguna yang ingin Anda edit, dan ubah nilai apa pun sesuai kebutuhan.

untuk pengguna yang ingin Anda edit, dan ubah nilai apa pun sesuai kebutuhan.

Untuk menghapus pengguna, pilih tombol Hapus![]() untuk pengguna yang ingin Anda hapus.

untuk pengguna yang ingin Anda hapus.

Mengubah kata sandi pengguna

Prosedur ini menjelaskan bagaimana pengguna Admin dapat mengubah kata sandi pengguna lokal. Pengguna admin dapat mengubah kata sandi untuk diri mereka sendiri atau untuk pengguna Analis Keamanan atau Baca Saja lainnya. Pengguna istimewa dapat mengubah kata sandi mereka sendiri, dan kata sandi untuk pengguna Admin .

Tip

Jika Anda perlu memulihkan akses ke akun pengguna istimewa, lihat Memulihkan akses istimewa ke konsol manajemen lokal.

Prasyarat: Prosedur ini hanya tersedia untuk pengguna dukungan atau cyberx , atau untuk pengguna dengan peran Admin .

Untuk mereset kata sandi pengguna di konsol manajemen lokal:

Masuk ke konsol manajemen lokal dan pilih Pengguna.

Pada halaman Pengguna , temukan pengguna yang kata sandinya perlu diubah.

Di sebelah kanan baris pengguna tersebut, pilih tombol Edit

.

.Di panel Edit pengguna yang muncul, gulir ke bawah ke bagian Ubah kata sandi . Masukkan dan konfirmasikan kata sandi baru.

Kata sandi harus minimal 16 karakter, berisi karakter alfabet huruf kecil dan huruf besar, angka, dan salah satu simbol berikut: #%*+,-./:=?@[]^_{}~

Pilih Perbarui saat Anda selesai.

Memulihkan akses istimewa ke konsol manajemen lokal

Prosedur ini menjelaskan cara memulihkan dukungan atau kata sandi pengguna cyberx di konsol manajemen lokal. Untuk informasi selengkapnya, lihat Pengguna lokal istimewa default.

Prasyarat: Prosedur ini hanya tersedia untuk pengguna dukungan dan cyberx .

Untuk memulihkan akses istimewa ke konsol manajemen lokal:

Mulai masuk ke konsol manajemen lokal Anda. Pada layar masuk, di bawah bidang Nama Pengguna dan Kata Sandi , pilih Pemulihan kata sandi.

Dalam dialog Pemulihan Kata Sandi, pilih CyberX atau Dukungan dari menu drop-down, dan salin kode pengidentifikasi unik yang ditampilkan ke clipboard.

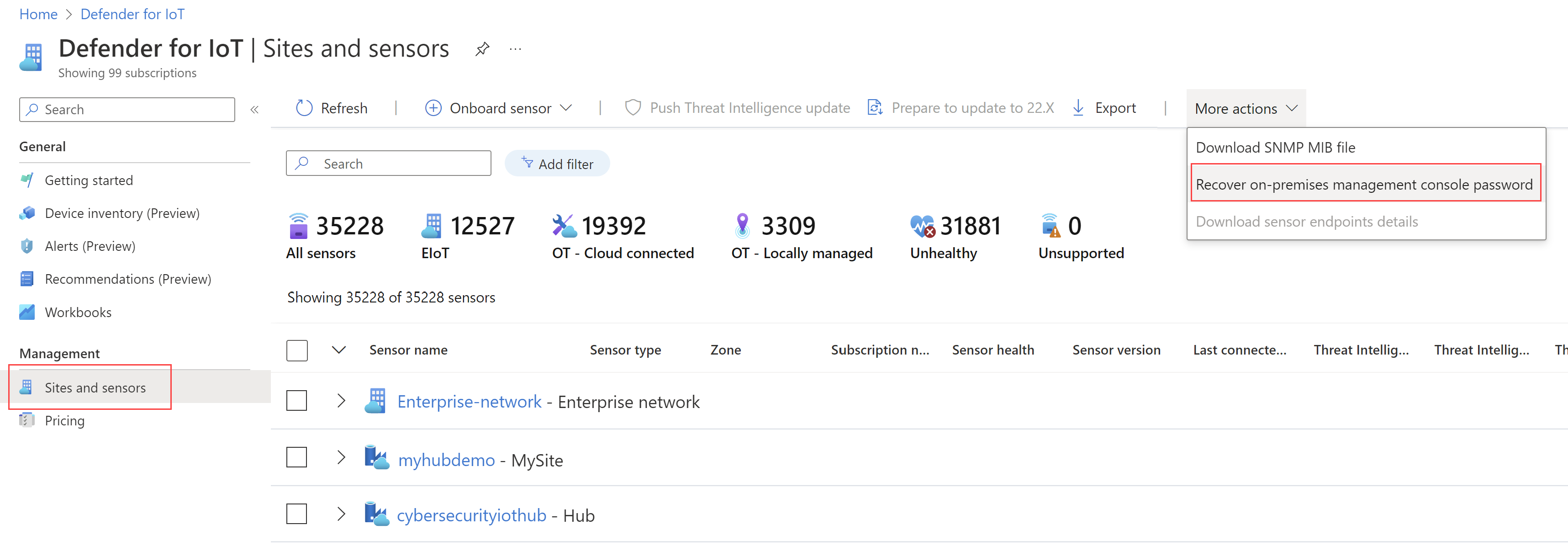

Buka halaman Defender untuk Situs dan sensor IoT di portal Azure. Anda mungkin ingin membuka portal Azure di tab atau jendela browser baru, menjaga konsol manajemen lokal Anda tetap terbuka.

Di pengaturan >portal Azure Direktori + langganan, pastikan Anda telah memilih langganan tempat sensor Anda di-onboarding ke Defender untuk IoT.

Di halaman Situs dan sensor, pilih menu >drop-down Tindakan Lainnya Pulihkan kata sandi konsol manajemen lokal.

Dalam dialog Pulihkan yang terbuka, masukkan pengidentifikasi unik yang telah Anda salin ke clipboard dari konsol manajemen lokal Anda dan pilih Pulihkan. File password_recovery.zip diunduh secara otomatis.

Semua file yang diunduh dari portal Azure ditandatangani oleh akar kepercayaan sehingga mesin Anda hanya menggunakan aset yang ditandatangani.

Kembali ke tab konsol manajemen lokal, pada dialog Pemulihan kata sandi, pilih Unggah. Telusuri ke unggahan file password_recovery.zip yang Anda unduh dari portal Azure.

Catatan

Jika pesan kesalahan muncul, menunjukkan bahwa file tidak valid, Anda mungkin telah memilih langganan yang salah di pengaturan portal Azure Anda.

Kembali ke Azure, dan pilih ikon pengaturan di toolbar atas. Pada halaman Direktori + langganan , pastikan Anda telah memilih langganan tempat sensor Anda di-onboard ke Defender untuk IoT. Kemudian ulangi langkah-langkah di Azure untuk mengunduh file password_recovery.zip dan mengunggahnya di konsol manajemen lokal lagi.

Pilih Selanjutnya. Kata sandi yang dihasilkan sistem untuk konsol manajemen lokal Anda muncul untuk Anda gunakan untuk pengguna yang dipilih. Pastikan untuk menuliskan kata sandi karena tidak akan ditampilkan lagi.

Pilih Berikutnya lagi untuk masuk ke konsol manajemen lokal Anda.

Mengintegrasikan pengguna dengan Direktori Aktif

Konfigurasikan integrasi antara konsol manajemen lokal Anda dan Direktori Aktif untuk:

- Mengizinkan pengguna Direktori Aktif untuk masuk ke konsol manajemen lokal Anda

- Menggunakan grup Direktori Aktif, dengan izin kolektif yang ditetapkan untuk semua pengguna dalam grup

Misalnya, gunakan Direktori Aktif saat Anda memiliki sejumlah besar pengguna yang ingin Anda tetapkan akses Baca Saja, dan Anda ingin mengelola izin tersebut di tingkat grup.

Untuk informasi selengkapnya, lihat Dukungan ID Microsoft Entra pada sensor dan konsol manajemen lokal.

Prasyarat: Prosedur ini hanya tersedia untuk pengguna dukungan dan cyberx , atau pengguna mana pun dengan peran Admin .

Untuk berintegrasi dengan Direktori Aktif:

Masuk ke konsol manajemen lokal Anda dan pilih Pengaturan sistem.

Gulir ke bawah ke area integrasi konsol Manajemen di sebelah kanan, lalu pilih Direktori Aktif.

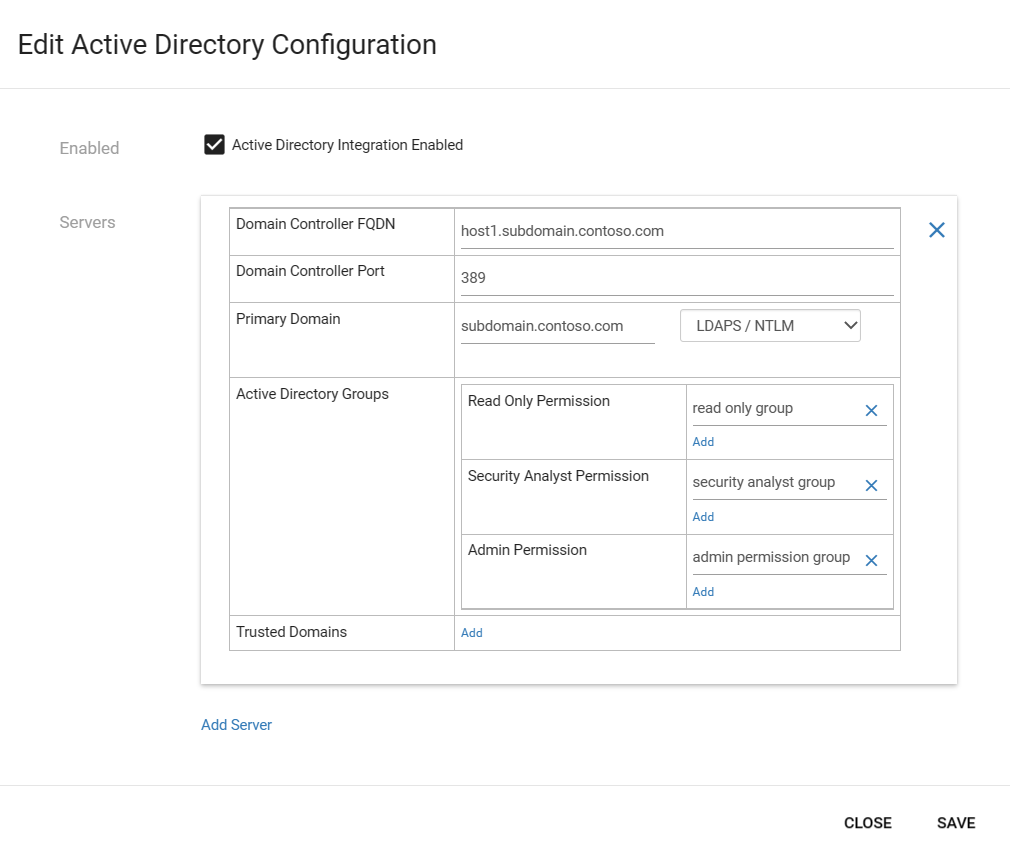

Pilih opsi Integrasi Direktori Aktif diaktifkan dan masukkan nilai berikut untuk server Direktori Aktif:

Bidang Deskripsi Pengendali Domain FQDN Nama domain yang sepenuhnya memenuhi syarat (FQDN), persis seperti yang muncul di server LDAP Anda. Misalnya, masukkan host1.subdomain.contoso.com.

Jika Anda mengalami masalah dengan integrasi menggunakan FQDN, periksa konfigurasi DNS Anda. Anda juga dapat memasukkan IP eksplisit server LDAP alih-alih FQDN saat menyiapkan integrasi.Port Pengendali Domain Port tempat LDAP Anda dikonfigurasi. Domain Utama Nama domain, seperti subdomain.contoso.com, lalu pilih jenis koneksi untuk konfigurasi LDAP Anda.

Jenis koneksi yang didukung meliputi: LDAPS/NTLMv3 (disarankan), LDAP/NTLMv3, atau LDAP/SASL-MD5Grup Direktori Aktif Pilih + Tambahkan untuk menambahkan grup Direktori Aktif ke setiap tingkat izin yang tercantum, sesuai kebutuhan.

Saat Anda memasukkan nama grup, pastikan Anda memasukkan nama grup seperti yang ditentukan dalam konfigurasi Direktori Aktif Anda di server LDAP. Kemudian, pastikan untuk menggunakan grup ini saat membuat pengguna sensor baru dari Direktori Aktif.

Tingkat izin yang didukung termasuk Baca-saja, Analis Keamanan, Admin, dan Domain Tepercaya.

Tambahkan grup sebagai Titik akhir tepercaya dalam baris terpisah dari grup Direktori Aktif lainnya. Untuk menambahkan domain tepercaya, tambahkan nama domain dan jenis koneksi domain tepercaya. Anda dapat mengonfigurasi titik akhir tepercaya hanya untuk pengguna yang ditentukan di bawah pengguna.Pilih + Tambahkan Server untuk menambahkan server lain dan masukkan nilainya sesuai kebutuhan, dan Simpan setelah selesai.

Penting

Saat memasukkan parameter LDAP:

- Tentukan nilai persis seperti yang muncul di Direktori aktif, kecuali untuk kasus tersebut.

- Hanya huruf kecil pengguna, bahkan jika konfigurasi di Direktori Aktif menggunakan huruf besar.

- LDAP dan LDAPS tidak dapat dikonfigurasi untuk domain yang sama. Namun, Anda dapat mengonfigurasi masing-masing di domain yang berbeda lalu menggunakannya secara bersamaan.

Contohnya:

Buat aturan grup akses untuk pengguna konsol manajemen lokal.

Jika Mengonfigurasi grup Direktori Aktif untuk pengguna konsol manajemen lokal, Anda juga harus membuat aturan grup akses untuk setiap grup Direktori Aktif. Kredensial Direktori Aktif tidak akan berfungsi untuk pengguna konsol manajemen lokal tanpa aturan grup akses yang sesuai.

Untuk informasi selengkapnya, lihat Menentukan izin akses global untuk pengguna lokal.

Menentukan izin akses global untuk pengguna lokal

Organisasi besar sering memiliki model izin pengguna yang kompleks berdasarkan struktur organisasi global. Untuk mengelola defender lokal Anda untuk pengguna IoT, kami sarankan Anda menggunakan topologi bisnis global yang didasarkan pada unit bisnis, wilayah, dan situs, lalu menentukan izin akses pengguna di sekitar entitas tersebut.

Buat grup akses pengguna untuk membuat kontrol akses global di seluruh Defender untuk sumber daya lokal IoT. Setiap grup akses mencakup aturan tentang pengguna yang dapat mengakses entitas tertentu dalam topologi bisnis Anda, termasuk unit bisnis, wilayah, dan situs.

Untuk informasi selengkapnya, lihat Grup akses global lokal.

Prasyarat:

Prosedur ini tersedia untuk pengguna dukungan dan cyberx , dan setiap pengguna dengan peran Admin .

Sebelum Anda membuat grup akses, kami juga menyarankan Agar Anda:

Merencanakan pengguna mana yang terkait dengan grup akses yang Anda buat. Dua opsi tersedia untuk menetapkan pengguna ke grup akses:

Menetapkan grup grup Direktori Aktif: Verifikasi bahwa Anda menyiapkan instans Direktori Aktif untuk diintegrasikan dengan konsol manajemen lokal.

Tetapkan pengguna lokal: Verifikasi bahwa Anda telah membuat pengguna lokal.

Pengguna dengan peran Admin memiliki akses ke semua entitas topologi bisnis secara default, dan tidak dapat ditetapkan untuk mengakses grup.

Menyiapkan topologi bisnis dengan hati-hati. Agar aturan berhasil diterapkan, Anda harus menetapkan sensor ke zona di jendela Manajemen Situs. Untuk informasi selengkapnya, lihat Membuat situs dan zona OT di konsol manajemen lokal.

Untuk membuat grup akses:

Masuk ke konsol manajemen lokal sebagai pengguna dengan peran Admin .

Pilih Grup Akses dari menu navigasi kiri, lalu pilih Tambahkan

.

.Dalam kotak dialog Tambahkan Grup Akses, masukkan nama yang bermakna untuk grup akses, dengan maksimal 64 karakter.

Pilih TAMBAHKAN ATURAN, lalu pilih opsi topologi bisnis yang ingin Anda sertakan dalam grup akses. Opsi yang muncul dalam dialog Tambahkan Aturan adalah entitas yang akan Anda buat di halaman Tampilan Perusahaan dan Manajemen Situs. Contohnya:

Jika belum ada, unit dan wilayah bisnis global default dibuat untuk grup pertama yang Anda buat. Jika Anda tidak memilih unit bisnis atau wilayah apa pun, pengguna dalam grup akses akan memiliki akses ke semua entitas topologi bisnis.

Setiap aturan hanya dapat menyertakan satu elemen per jenis. Misalnya, Anda dapat menetapkan satu unit bisnis, satu wilayah, dan satu situs untuk setiap aturan. Jika Anda ingin pengguna yang sama memiliki akses ke beberapa unit bisnis, di wilayah yang berbeda, buat lebih banyak aturan untuk grup. Saat grup akses berisi beberapa aturan, logika aturan menggabungkan semua aturan menggunakan logika AND.

Aturan apa pun yang Anda buat tercantum dalam kotak dialog Tambahkan Grup Akses, di mana Anda bisa mengeditnya lebih lanjut atau menghapusnya sesuai kebutuhan. Contohnya:

Tambahkan pengguna dengan salah satu atau kedua metode berikut:

Jika opsi Tetapkan Grup Direktori Aktif muncul, tetapkan grup pengguna Direktori Aktif ke grup akses ini sesuai kebutuhan. Contohnya:

Jika opsi tidak muncul, dan Anda ingin menyertakan grup Direktori Aktif dalam grup akses, pastikan Anda telah menyertakan grup Direktori Aktif dalam integrasi Direktori Aktif Anda. Untuk informasi selengkapnya, lihat Mengintegrasikan pengguna lokal dengan Direktori Aktif.

Tambahkan pengguna lokal ke grup Anda dengan mengedit pengguna yang sudah ada dari halaman Pengguna . Pada halaman Pengguna , pilih tombol Edit untuk pengguna yang ingin Anda tetapkan ke grup, lalu perbarui nilai Grup Akses Situs Jarak Jauh untuk pengguna yang dipilih. Untuk informasi selengkapnya, lihat Menambahkan pengguna konsol manajemen lokal baru.

Perubahan pada entitas topologi

Jika nanti Anda mengubah entitas topologi dan perubahan memengaruhi logika aturan, aturan akan dihapus secara otomatis.

Jika modifikasi pada entitas topologi memengaruhi logika aturan sehingga semua aturan dihapus, grup akses tetap ada tetapi pengguna tidak akan dapat masuk ke konsol manajemen lokal. Sebagai gantinya, pengguna diberi tahu untuk menghubungi administrator konsol manajemen lokal mereka untuk bantuan saat masuk. Perbarui pengaturan untuk pengguna ini sehingga mereka tidak lagi menjadi bagian dari grup akses warisan.

Mengontrol batas waktu sesi pengguna

Secara default, pengguna lokal keluar dari sesi mereka setelah 30 menit tidak aktif. Pengguna admin dapat menggunakan CLI lokal untuk mengaktifkan atau menonaktifkan fitur ini, atau untuk menyesuaikan ambang tidak aktif. Untuk informasi selengkapnya, lihat Bekerja dengan perintah CLI Defender untuk IoT.

Catatan

Setiap perubahan yang dilakukan pada batas waktu sesi pengguna diatur ulang ke default saat Anda memperbarui perangkat lunak pemantauan OT.

Prasyarat: Prosedur ini hanya tersedia untuk pengguna dukungan dan cyberx .

Untuk mengontrol batas waktu sesi pengguna sensor:

Masuk ke sensor Anda melalui terminal dan jalankan:

sudo nano /var/cyberx/properties/authentication.propertiesOutput berikut muncul:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1Lakukan salah satu hal berikut ini:

Untuk menonaktifkan batas waktu sesi pengguna sepenuhnya, ubah

infinity_session_expiration = truekeinfinity_session_expiration = false. Ubah kembali untuk menyalakannya kembali.Untuk menyesuaikan periode batas waktu tidak aktif, sesuaikan salah satu nilai berikut ke waktu yang diperlukan, dalam hitungan detik:

session_expiration_default_secondsuntuk semua penggunasession_expiration_admin_secondshanya untuk pengguna Adminsession_expiration_security_analyst_secondshanya untuk pengguna Analis Keamanansession_expiration_read_only_users_secondshanya untuk pengguna Baca Saja

Langkah berikutnya

Untuk informasi selengkapnya, lihat: