Memantau log Azure Firewall (warisan) dan metrik

Tip

Agar metode yang ditingkatkan berfungsi dengan log firewall, lihat Log Firewall Terstruktur Azure.

Anda dapat memantau Azure Firewall menggunakan log firewall. Anda juga dapat menggunakan log aktivitas untuk mengaudit operasi pada sumber daya Azure Firewall. Dengan menggunakan metrik, Anda dapat melihat penghitung kinerja di portal.

Anda dapat mengakses beberapa log ini melalui portal. Log dapat dikirim ke log Azure Monitor, Storage, dan Event Hub serta dianalisis dalam log Azure Monitor atau dengan alat yang berbeda seperti Excel dan Power BI.

Catatan

Artikel ini baru-baru ini diperbarui untuk menggunakan istilah log Azure Monitor alih-alih Analitik Log. Data log masih disimpan di ruang kerja Analitik Log dan masih dikumpulkan dan dianalisis oleh layanan Analitik Log yang sama. Kami memperbarui terminologi untuk mencerminkan peran log di Azure Monitor dengan lebih baik. Lihat Perubahan terminologi Azure Monitor untuk detailnya.

Catatan

Kami menyarankan agar Anda menggunakan modul Azure Az PowerShell untuk berinteraksi dengan Azure. Lihat Menginstal Azure PowerShell untuk memulai. Untuk mempelajari cara bermigrasi ke modul Az PowerShell, lihat Memigrasikan Azure PowerShell dari AzureRM ke Az.

Prasyarat

Sebelum memulai, Anda harus membaca metrik dan log Azure Firewall untuk gambaran umum log diagnostik dan metrik yang tersedia untuk Azure Firewall.

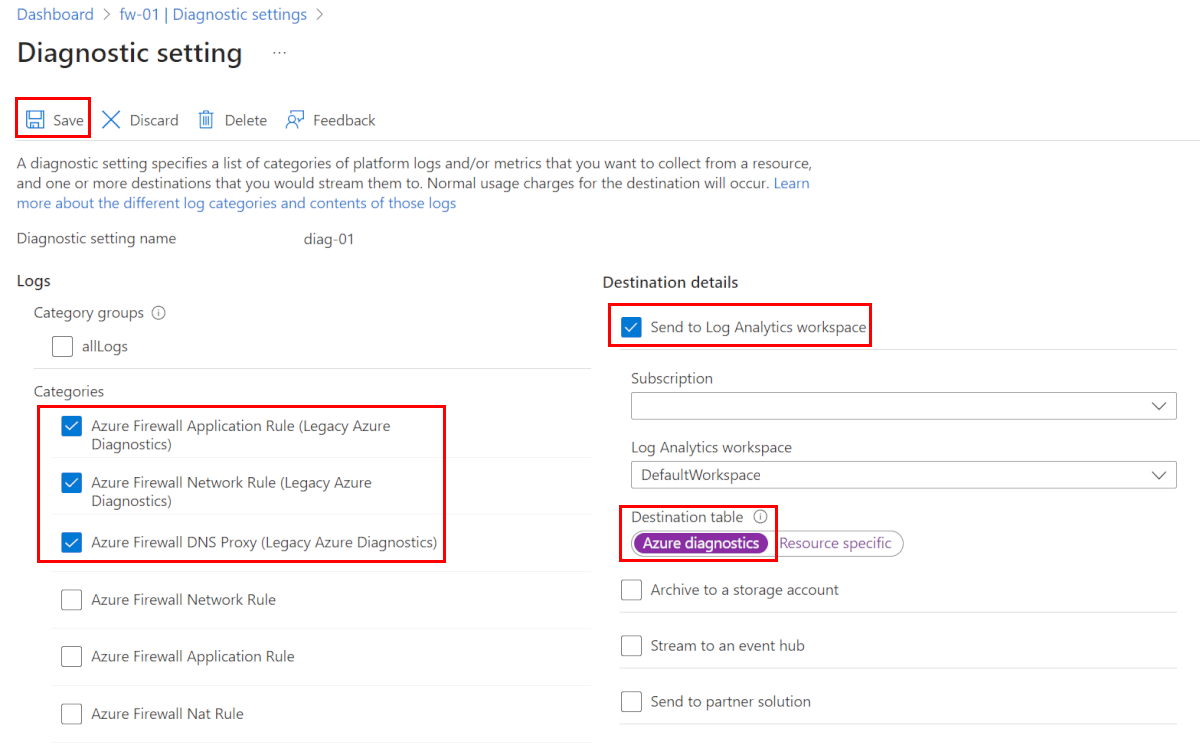

Aktifkan log diagnostik melalui portal Microsoft Azure

Diperlukan waktu beberapa menit agar data muncul di log Anda setelah Anda menyelesaikan prosedur ini untuk mengaktifkan pembuatan log diagnostik. Jika Anda tidak melihat apa pun pada awalnya, periksa lagi dalam beberapa menit.

Di portal Microsoft Azure, buka grup sumber daya firewall Anda dan pilih firewall.

Di bawahPemantauan, pilih Pengaturan diagnostik.

Untuk Azure Firewall, tersedia tiga log warisan khusus layanan:

- Aturan Aplikasi Azure Firewall (Diagnostik Azure Warisan)

- Aturan Jaringan Azure Firewall (Diagnostik Azure Warisan)

- Azure Firewall Proksi Dns (Diagnostik Azure Warisan)

Pilih Menambahkan pengaturan diagnostik. Halaman Pengaturan diagnostik menyediakan pengaturan untuk log diagnostik.

Ketik nama untuk pengaturan diagnostik.

Di bawah Log, pilih Aturan Aplikasi Azure Firewall (Diagnostik Azure Warisan), Aturan Jaringan Azure Firewall (Diagnostik Azure Warisan), dan Proksi Dns Azure Firewall (Diagnostik Azure Warisan) untuk mengumpulkan log.

Pilih Kirim ke Analitik Log untuk mengonfigurasi ruang kerja Anda.

Pilih langganan Anda.

Untuk tabel Tujuan, pilih Diagnostik Azure.

Pilih Simpan.

Mengaktifkan pembuatan log diagnostik dengan menggunakan PowerShell

Pengelogan aktivitas diaktifkan secara otomatis untuk setiap sumber daya Resource Manager. Pencatatan diagnostik harus diaktifkan untuk mulai mengumpulkan data yang tersedia melalui log tersebut.

Untuk mengaktifkan pembuatan log diagnostik dengan PowerShell, gunakan langkah-langkah berikut:

Perhatikan ID sumber daya Log Analytics Workspace Anda, tempat data log disimpan. Nilai ini adalah dari bentuk:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>Anda bisa menggunakan ruang kerja apa pun di langganan Anda. Anda dapat menggunakan portal Microsoft Azure untuk melihat informasi ini. Informasi ini terletak di halaman Properti sumber daya.

Catatan untuk ID sumber daya untuk firewall. Nilai ini adalah dari bentuk:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Anda dapat menggunakan portal untuk melihat informasi ini.

Aktifkan pembuatan log diagnostik untuk semua log dan metrik dengan menggunakan cmdlet PowerShell berikut:

$diagSettings = @{ Name = 'toLogAnalytics' ResourceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' WorkspaceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' } New-AzDiagnosticSetting @diagSettings

Mengaktifkan pembuatan log diagnostik dengan menggunakan PowerShell

Pengelogan aktivitas diaktifkan secara otomatis untuk setiap sumber daya Resource Manager. Pencatatan diagnostik harus diaktifkan untuk mulai mengumpulkan data yang tersedia melalui log tersebut.

Untuk mengaktifkan pembuatan log diagnostik dengan PowerShell, gunakan langkah-langkah berikut:

Perhatikan ID sumber daya Log Analytics Workspace Anda, tempat data log disimpan. Nilai ini adalah dari bentuk:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>Anda bisa menggunakan ruang kerja apa pun di langganan Anda. Anda dapat menggunakan portal Microsoft Azure untuk melihat informasi ini. Informasi ini terletak di halaman Properti sumber daya.

Catatan untuk ID sumber daya untuk firewall. Nilai ini adalah dari bentuk:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Anda dapat menggunakan portal untuk melihat informasi ini.

Aktifkan pembuatan log diagnostik untuk semua log dan metrik dengan menggunakan cmdlet PowerShell berikut:

az monitor diagnostic-settings create -n 'toLogAnalytics' --resource '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' --workspace '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' --logs "[{\"category\":\"AzureFirewallApplicationRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallNetworkRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallDnsProxy\",\"Enabled\":true}]" --metrics "[{\"category\": \"AllMetrics\",\"enabled\": true}]"

Melihat dan menganalisis log aktivitas

Anda dapat melihat dan menganalisis data log aktivitas dengan menggunakan salah satu metode berikut:

Alat Azure: Mengambil informasi dari log aktivitas melalui Azure PowerShell, CLI Azure, REST API Azure, atau portal Microsoft Azure. Petunjuk langkah demi langkah untuk setiap metode dijelaskan dalam artikel Operasi aktivitas dengan Resource Manager.

Power BI: Jika Anda belum memiliki akun Power BI, Anda dapat mencobanya secara gratis. Dengan menggunakan paket konten Azure Activity Logs untuk Power BI, Anda bisa menganalisis data Anda dengan dasbor yang telah dikonfigurasi yang bisa Anda gunakan apa adanya atau kustomisasi.

Microsoft Sentinel: Anda dapat menyambungkan log Azure Firewall ke Microsoft Sentinel, yang memungkinkan Anda menampilkan data log dalam buku kerja, menggunakannya untuk membuat pemberitahuan kustom, dan menggabungkannya untuk meningkatkan penyelidikan Anda. Konektor data Azure Firewall di Microsoft Sentinel saat ini sedang dalam pratinjau publik. Untuk informasi selengkapnya, lihat Menyambungkan data dari Azure Firewall.

Lihat video berikut dari Mohit Kumar untuk gambaran umum:

Lihat dan analisis jaringan Azure Firewall dan log aturan aplikasi

Azure Firewall Workbook menyediakan kanvas fleksibel untuk analisis data Azure Firewall. Anda dapat menggunakannya untuk membuat laporan visual yang kaya di dalam portal Microsoft Azure. Anda dapat memanfaatkan beberapa Firewall yang diterapkan di Azure, dan menggabungkannya menjadi pengalaman interaktif terpadu.

Anda juga dapat terhubung ke akun penyimpanan dan mengambil entri log JSON untuk log akses dan performa. Setelah mengunduh file JSON, Anda dapat mengonversinya ke CSV dan menampilkannya di Excel, Power BI, atau alat visualisasi data lainnya.

Tip

Jika Anda terbiasa dengan Visual Studio dan konsep dasar pengubahan nilai untuk konstanta dan variabel di C#, Anda dapat menggunakan alat pengonversi log yang tersedia dari GitHub.

Lihat metrik

Telusuri Azure Firewall. Di bawahPemantauan, pilih Metrik. Untuk menampilkan nilai yang tersedia, pilih dropdown METRIC .

Langkah berikutnya

Setelah mengonfigurasi firewall untuk mengumpulkan log, Anda dapat menjelajahi log Azure Monitor untuk melihat data Anda.