Mengintegrasikan Azure Key Vault dengan Azure Policy

Azure Policy adalah alat tata kelola yang memberi pengguna kemampuan untuk mengaudit dan mengelola lingkungan Azure mereka dalam skala besar. Azure Policy menyediakan kemampuan untuk menempatkan pagar pembatas pada sumber daya Azure untuk memastikan mereka mematuhi aturan kebijakan yang ditetapkan. Ini memungkinkan pengguna untuk melakukan audit, penegakan real time, dan remediasi lingkungan Azure mereka. Hasil audit yang dilakukan oleh kebijakan akan tersedia untuk pengguna di dasbor kepatuhan di mana mereka akan dapat melihat penelusuran sumber daya dan komponen mana yang sesuai dan mana yang tidak. Untuk informasi selengkapnya, lihat Gambaran Umum layanan Azure Policy.

Contoh Skenario Penggunaan:

- Anda ingin meningkatkan postur keamanan perusahaan Anda dengan menerapkan persyaratan di sekitar ukuran kunci minimum dan periode validitas maksimum sertifikat di brankas kunci perusahaan Anda tetapi Anda tidak tahu tim mana yang akan patuh dan mana yang tidak.

- Saat ini Anda tidak memiliki solusi untuk melakukan audit di seluruh organisasi Anda, atau Anda melakukan audit manual terhadap lingkungan Anda dengan meminta tim individual dalam organisasi Anda untuk melaporkan kepatuhan mereka. Anda mencari cara untuk mengotomatiskan tugas ini, melakukan audit secara real time, dan menjamin keakuratan audit.

- Anda ingin menerapkan kebijakan keamanan perusahaan dan menghentikan individu membuat sertifikat yang ditandatangani sendiri, tetapi Anda tidak memiliki cara otomatis untuk memblokir pembuatannya.

- Anda ingin melonggarkan beberapa persyaratan untuk tim uji Anda, tetapi Anda ingin mempertahankan kontrol ketat atas lingkungan produksi Anda. Anda memerlukan cara otomatis sederhana untuk memisahkan penegakan sumber daya Anda.

- Anda ingin memastikan bahwa Anda dapat mengembalikan penegakan kebijakan baru jika terjadi masalah situs langsung. Anda memerlukan solusi satu klik untuk menonaktifkan penegakan kebijakan.

- Anda mengandalkan solusi pihak ke-3 untuk mengaudit lingkungan Anda dan Anda ingin menggunakan penawaran Internal Microsoft.

Jenis efek dan panduan kebijakan

Saat memberlakukan kebijakan, Anda dapat menentukan efeknya atas evaluasi yang dihasilkan. Setiap definisi kebijakan memungkinkan Anda memilih salah satu dari beberapa efek. Oleh karena itu, penegakan kebijakan dapat berperilaku berbeda tergantung pada jenis operasi yang Anda evaluasi. Secara umum, efek untuk kebijakan yang terintegrasi dengan Key Vault meliputi:

Audit: ketika efek kebijakan diatur ke

Audit, kebijakan tidak akan menyebabkan perubahan yang melanggar pada lingkungan Anda. Ini hanya akan memberi tahu Anda tentang komponen seperti sertifikat yang tidak mematuhi definisi kebijakan dalam cakupan tertentu, dengan menandai komponen ini sebagai tidak patuh di dasbor kepatuhan kebijakan. Audit adalah default jika tidak ada efek kebijakan yang dipilih.Tolak: ketika efek kebijakan diatur ke

Deny, kebijakan akan memblokir pembuatan komponen baru seperti sertifikat serta memblokir versi baru komponen yang ada yang tidak mematuhi definisi kebijakan. Sumber daya yang tidak sesuai yang ada dalam brankas kunci tidak terpengaruh. Kemampuan 'audit' akan terus beroperasi.Dinonaktifkan: ketika efek kebijakan diatur ke

Disabled, kebijakan akan tetap dievaluasi tetapi penegakan tidak akan berlaku, sehingga sesuai dengan kondisi yangDisabledberlaku. Ini berguna untuk menonaktifkan kebijakan untuk kondisi tertentu dibandingkan dengan semua kondisi.Ubah: ketika efek kebijakan diatur ke

Modify, Anda dapat melakukan penambahanDenytag sumber daya, seperti menambahkan tag ke jaringan. Ini berguna untuk menonaktifkan akses ke jaringan publik untuk HSM terkelola Azure Key Vault. Anda perlu mengonfigurasi identitas pengelolaan untuk definisi kebijakan melaluiroleDefinitionIdsparameter untuk menggunakan efeknyaModify.DeployIfNotExists: ketika efek kebijakan diatur ke

DeployIfNotExists, templat penyebaran dijalankan saat kondisi terpenuhi. Ini dapat digunakan untuk mengonfigurasi pengaturan diagnostik untuk Key Vault ke ruang kerja analitik log. Anda perlu mengonfigurasi identitas pengelolaan untuk definisi kebijakan melaluiroleDefinitionIdsparameter untuk menggunakan efeknyaDeployIfNotExists.AuditIfNotExists: ketika efek kebijakan diatur ke

AuditIfNotExists, Anda dapat mengidentifikasi sumber daya yang tidak memiliki properti yang ditentukan dalam detail kondisi kebijakan. Ini berguna untuk mengidentifikasi brankas kunci yang tidak mengaktifkan log sumber daya. Anda perlu mengonfigurasi identitas pengelolaan untuk definisi kebijakan melaluiroleDefinitionIdsparameter untuk menggunakan efeknyaDeployIfNotExists.

Definisi Kebijakan Bawaan yang Tersedia

Kebijakan yang telah ditentukan sebelumnya, disebut sebagai 'bawaan', memfasilitasi tata kelola atas brankas kunci Anda sehingga Anda tidak perlu menulis kebijakan kustom dalam format JSON untuk menerapkan aturan yang umum digunakan yang terkait dengan praktik keamanan terbaik. Meskipun bawaan telah ditentukan, kebijakan tertentu mengharuskan Anda menentukan parameter. Misalnya, dengan mendefinisikan efek kebijakan, Anda dapat mengaudit brankas kunci dan objeknya sebelum memberlakukan operasi tolak untuk mencegah pemadaman. Bawaan saat ini untuk Azure Key Vault dikategorikan dalam empat grup utama: brankas kunci, sertifikat, kunci, dan manajemen rahasia. Dalam setiap kategori, kebijakan dikelompokkan untuk mendorong tujuan keamanan tertentu.

Azure Key Vault

Access Control

Dengan menggunakan layanan Azure Policy, Anda dapat mengatur migrasi ke model izin RBAC di seluruh vault Anda. Pelajari selengkapnya di Migrasi dari kebijakan akses vault ke model izin kontrol akses berbasis peran Azure

| Kebijakan | Efek |

|---|---|

| Azure Key Vault harus menggunakan model izin RBAC | Audit (Default), Tolak, Dinonaktifkan |

Akses Jaringan

Kurangi risiko kebocoran data dengan membatasi akses jaringan publik, mengaktifkan koneksi Azure Private Link , membuat zona DNS privat untuk mengambil alih resolusi DNS untuk titik akhir privat, dan mengaktifkan perlindungan firewall sehingga brankas kunci tidak dapat diakses secara default ke IP publik apa pun.

Perlindungan Penghapusan

Cegah hilangnya data permanen brankas kunci Anda dan objeknya dengan mengaktifkan perlindungan penghapusan sementara dan penghapusan menyeluruh. Meskipun penghapusan sementara memungkinkan Anda memulihkan brankas kunci yang dihapus secara tidak sengaja untuk periode retensi yang dapat dikonfigurasi, perlindungan penghapusan menyeluruh melindungi Anda dari serangan orang dalam dengan memberlakukan periode retensi wajib untuk brankas kunci yang dihapus sementara. Perlindungan penghapusan menyeluruh hanya dapat diaktifkan setelah penghapusan sementara diaktifkan. Tidak ada seorang pun di dalam organisasi Anda atau Microsoft yang dapat membersihkan brankas kunci Anda selama periode penyimpanan penghapusan sementara.

| Kebijakan | Efek |

|---|---|

| Key Vault harus mengaktifkan penghapusan sementara | Audit (Default), Tolak, Dinonaktifkan |

| Key Vault harus mengaktifkan perlindungan penghapusan menyeluruh | Audit (Default), Tolak, Dinonaktifkan |

| Azure Key Vault yang Dikelola HSM harus mengaktifkan perlindungan hapus menyeluruh | Audit (Default), Tolak, Dinonaktifkan |

Diagnostik

Dorong pengaktifan log sumber daya untuk membuat ulang jejak aktivitas yang akan digunakan untuk tujuan penyelidikan saat insiden keamanan terjadi atau saat jaringan Anda disusupi.

| Kebijakan | Efek |

|---|---|

| Menyebarkan pengaturan diagnostik untuk Key Vault ke Pusat Aktivitas | DeployIfNotExists (Default) |

| Menyebarkan - Mengonfigurasi pengaturan diagnostik untuk HSM terkelola Key Vault ke Pusat Aktivitas | DeployIfNotExists (Default), Dinonaktifkan |

| Menyebarkan - Mengonfigurasi pengaturan diagnostik untuk Key Vault ke ruang kerja Analitik Log | DeployIfNotExists (Default), Dinonaktifkan |

| Log sumber daya di Key Vault harus diaktifkan | AuditIfNotExists (Default), Dinonaktifkan |

| Log sumber daya di HSM terkelola Key Vault harus diaktifkan | AuditIfNotExists (Default), Dinonaktifkan |

Sertifikat

Siklus Hidup Sertifikat

Promosikan penggunaan sertifikat berumur pendek untuk mengurangi serangan yang tidak terdeteksi, dengan meminimalkan jangka waktu kerusakan yang sedang berlangsung dan mengurangi nilai sertifikat kepada penyerang. Saat menerapkan sertifikat berumur pendek, disarankan untuk secara teratur memantau tanggal kedaluwarsanya untuk menghindari pemadaman, sehingga dapat diputar secara memadai sebelum kedaluwarsa. Anda juga dapat mengontrol tindakan seumur hidup yang ditentukan untuk sertifikat yang berada dalam jumlah hari tertentu setelah kedaluwarsa atau telah mencapai persentase tertentu dari masa pakainya.

| Kebijakan | Efek |

|---|---|

| [Pratinjau]: Sertifikat harus memiliki periode validitas maksimum yang ditentukan | Efek: Audit (Default), Tolak, Dinonaktifkan |

| [Pratinjau]: Sertifikat tidak boleh kedaluwarsa dalam jumlah hari yang ditentukan | Efek: Audit (Default), Tolak, Dinonaktifkan |

| Sertifikat harus memiliki pemicu tindakan seumur hidup yang ditetapkan | Efek: Audit (Default), Tolak, Dinonaktifkan |

Catatan

Disarankan untuk menerapkan kebijakan kedaluwarsa sertifikat beberapa kali dengan ambang batas kedaluwarsa yang berbeda, misalnya, pada ambang batas 180, 90, 60, dan 30 hari.

Otoritas Sertifikat

Audit atau terapkan pemilihan otoritas sertifikat tertentu untuk menerbitkan sertifikat Anda mengandalkan salah satu otoritas sertifikat terintegrasi Azure Key Vault (Digicert atau GlobalSign), atau otoritas sertifikat yang tidak terintegrasi dari preferensi Anda. Anda juga dapat mengaudit atau menolak pembuatan sertifikat yang ditandatangani sendiri.

| Kebijakan | Efek |

|---|---|

| Sertifikat harus diterbitkan oleh otoritas sertifikat terintegrasi yang ditetapkan | Audit (Default), Tolak, Dinonaktifkan |

| Sertifikat harus diterbitkan oleh otoritas sertifikat non-terintegrasi yang ditetapkan | Audit (Default), Tolak, Dinonaktifkan |

Atribut Sertifikat

Batasi jenis sertifikat brankas kunci Anda menjadi RSA, ECC, atau yang didukung HSM. Jika Anda menggunakan kriptografi kurva elips atau sertifikat ECC, Anda dapat menyesuaikan dan memilih nama kurva seperti P-256, P-256K, P-384, dan P-521. Jika Anda menggunakan sertifikat RSA, Anda dapat memilih ukuran kunci minimum untuk sertifikat Anda menjadi 2048 bit, 3072 bit, atau 4096 bit.

| Kebijakan | Efek |

|---|---|

| Sertifikat harus menggunakan jenis kunci yang diizinkan | Audit (Default), Tolak, Dinonaktifkan |

| Sertifikat yang menggunakan kriptografi kurva elips harus memiliki nama kurva yang diizinkan | Audit (Default), Tolak, Dinonaktifkan |

| Sertifikat yang menggunakan kriptografi RSA harus memiliki ukuran kunci minimum yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

Kunci

Kunci yang didukung HSM

HSM adalah modul keamanan perangkat keras yang menyimpan kunci. HSM menyediakan lapisan perlindungan fisik untuk kunci kriptografi. Kunci kriptografi tidak dapat meninggalkan HSM fisik yang memberikan tingkat keamanan yang lebih besar daripada kunci perangkat lunak. Beberapa organisasi memiliki persyaratan kepatuhan yang mengamanatkan penggunaan kunci HSM. Anda dapat menggunakan kebijakan ini untuk mengaudit kunci apa pun yang disimpan di Key Vault yang tidak didukung HSM. Anda juga dapat menggunakan kebijakan ini untuk memblokir pembuatan kunci baru yang tidak didukung HSM. Kebijakan ini akan berlaku untuk semua jenis kunci, termasuk RSA dan ECC.

| Kebijakan | Efek |

|---|---|

| Kunci harus didukung oleh modul keamanan perangkat keras (HSM) | Audit (Default), Tolak, Dinonaktifkan |

Siklus Hidup Kunci

Dengan bawaan manajemen siklus hidup, Anda dapat menandai atau memblokir kunci yang tidak memiliki tanggal kedaluwarsa, mendapatkan pemberitahuan setiap kali penundaan rotasi kunci dapat mengakibatkan pemadaman, mencegah pembuatan kunci baru yang mendekati tanggal kedaluwarsanya, membatasi masa pakai dan status aktif kunci untuk mendorong rotasi kunci, dan mencegah kunci aktif selama lebih dari jumlah hari tertentu.

| Kebijakan | Efek |

|---|---|

| Kunci harus memiliki kebijakan rotasi yang memastikan bahwa rotasinya dijadwalkan dalam jumlah hari yang ditentukan setelah pembuatan | Audit (Default), Dinonaktifkan |

| Kunci Azure Key Vault harus memiliki tanggal kedaluwarsa | Audit (Default), Tolak, Dinonaktifkan |

| [Pratinjau]: Kunci HSM terkelola harus memiliki tanggal kedaluwarsa | Audit (Default), Tolak, Dinonaktifkan |

| Kunci harus memiliki lebih dari jumlah hari sebelum kedaluwarsa yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| [Pratinjau]: Kunci HSM Terkelola Azure Key Vault harus memiliki lebih dari jumlah hari yang ditentukan sebelum kedaluwarsa | Audit (Default), Tolak, Dinonaktifkan |

| Kunci harus memiliki periode validitas maksimum yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| Kunci tidak boleh aktif lebih lama dari jumlah hari yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

Penting

Jika kunci Anda memiliki tanggal aktivasi yang ditetapkan, kebijakan di atas akan menghitung jumlah hari yang telah berlalu dari tanggal aktivasi kunci hingga tanggal saat ini. Jika jumlah hari melebihi ambang yang Anda tetapkan, kunci akan ditandai sebagai tidak mematuhi kebijakan. Jika kunci Anda tidak memiliki tanggal aktivasi yang ditetapkan, kebijakan akan menghitung jumlah hari yang telah berlalu dari tanggal pembuatan kunci ke tanggal saat ini. Jika jumlah hari melebihi ambang yang Anda tetapkan, kunci akan ditandai sebagai tidak mematuhi kebijakan.

Atribut Kunci

Batasi jenis kunci Key Vault Anda menjadi yang didukung RSA, ECC, atau HSM. Jika Anda menggunakan kriptografi kurva elips atau kunci ECC, Anda dapat menyesuaikan dan memilih nama kurva seperti P-256, P-256K, P-384, dan P-521. Jika Anda menggunakan kunci RSA, Anda dapat mengamanatkan penggunaan ukuran kunci minimum untuk kunci saat ini dan baru menjadi 2048 bit, 3072 bit, atau 4096 bit. Perlu diingat bahwa menggunakan kunci RSA dengan ukuran kunci yang lebih kecil bukanlah praktik desain yang aman, sehingga disarankan untuk memblokir pembuatan kunci baru yang tidak memenuhi persyaratan ukuran minimum.

| Kebijakan | Efek |

|---|---|

| Kunci harus berupa RSA atau EC jenis kriptografi yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| Kunci yang menggunakan kriptografi kurva eliptik harus memiliki nama kurva yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| [Pratinjau]: Kunci HSM Terkelola Azure Key Vault menggunakan kriptografi kurva elips harus memiliki nama kurva yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| Kunci yang menggunakan kriptografi RSA harus memiliki ukuran kunci minimum yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| [Pratinjau]: Kunci HSM Terkelola Azure Key Vault menggunakan kriptografi RSA harus memiliki ukuran kunci minimum yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

Rahasia

Siklus Hidup Rahasia

Dengan bawaan manajemen siklus hidup, Anda dapat menandai atau memblokir rahasia yang tidak memiliki tanggal kedaluwarsa, mendapatkan pemberitahuan setiap kali penundaan rotasi rahasia dapat mengakibatkan pemadaman, mencegah pembuatan kunci baru yang mendekati tanggal kedaluwarsanya, membatasi masa pakai dan status aktif kunci untuk mendorong rotasi kunci, dan mencegah kunci aktif selama lebih dari jumlah hari tertentu.

| Kebijakan | Efek |

|---|---|

| Rahasia harus memiliki tanggal kedaluwarsa | Audit (Default), Tolak, Dinonaktifkan |

| Rahasia harus memiliki lebih dari jumlah hari sebelum kedaluwarsa yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| Rahasia harus memiliki periode validitas maksimum yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

| Rahasia tidak boleh aktif lebih lama dari jumlah hari yang ditentukan | Audit (Default), Tolak, Dinonaktifkan |

Penting

Jika rahasia Anda memiliki tanggal aktivasi yang ditetapkan, kebijakan di atas akan menghitung jumlah hari yang telah berlalu dari tanggal aktivasi rahasia ke tanggal saat ini. Jika jumlah hari melebihi ambang yang Anda tetapkan, rahasia akan ditandai sebagai tidak mematuhi kebijakan. Jika rahasia Anda tidak memiliki tanggal aktivasi yang ditetapkan, kebijakan ini akan menghitung jumlah hari yang telah berlalu sejak tanggal pembuatan rahasia hingga tanggal saat ini. Jika jumlah hari melebihi ambang yang Anda tetapkan, rahasia akan ditandai sebagai tidak mematuhi kebijakan.

Atribut Rahasia

Setiap teks biasa atau file yang dikodekan dapat disimpan sebagai rahasia brankas kunci Azure. Namun, organisasi Anda mungkin ingin menetapkan kebijakan rotasi dan pembatasan yang berbeda pada kata sandi, string koneksi, atau sertifikat yang disimpan sebagai kunci. Tag jenis konten dapat membantu pengguna melihat apa yang disimpan dalam objek rahasia tanpa membaca nilai rahasia tersebut. Anda dapat mengaudit rahasia yang tidak memiliki kumpulan tag jenis konten atau mencegah rahasia baru dibuat jika mereka tidak memiliki kumpulan tag jenis konten.

| Kebijakan | Efek |

|---|---|

| Rahasia harus memiliki jenis konten yang ditetapkan | Audit (Default), Tolak, Dinonaktifkan |

Contoh Skenario

Anda mengelola brankas kunci yang digunakan oleh beberapa tim yang berisi 100 sertifikat, dan Anda ingin memastikan bahwa tidak ada sertifikat dalam brankas kunci tersebut yang valid selama lebih dari 2 tahun.

- Anda menetapkan kebijakan Sertifikat harus memiliki periode validitas maksimum, menentukan bahwa periode validitas maksimum sertifikat adalah 24 bulan, dan mengatur efek kebijakan ke “audit”.

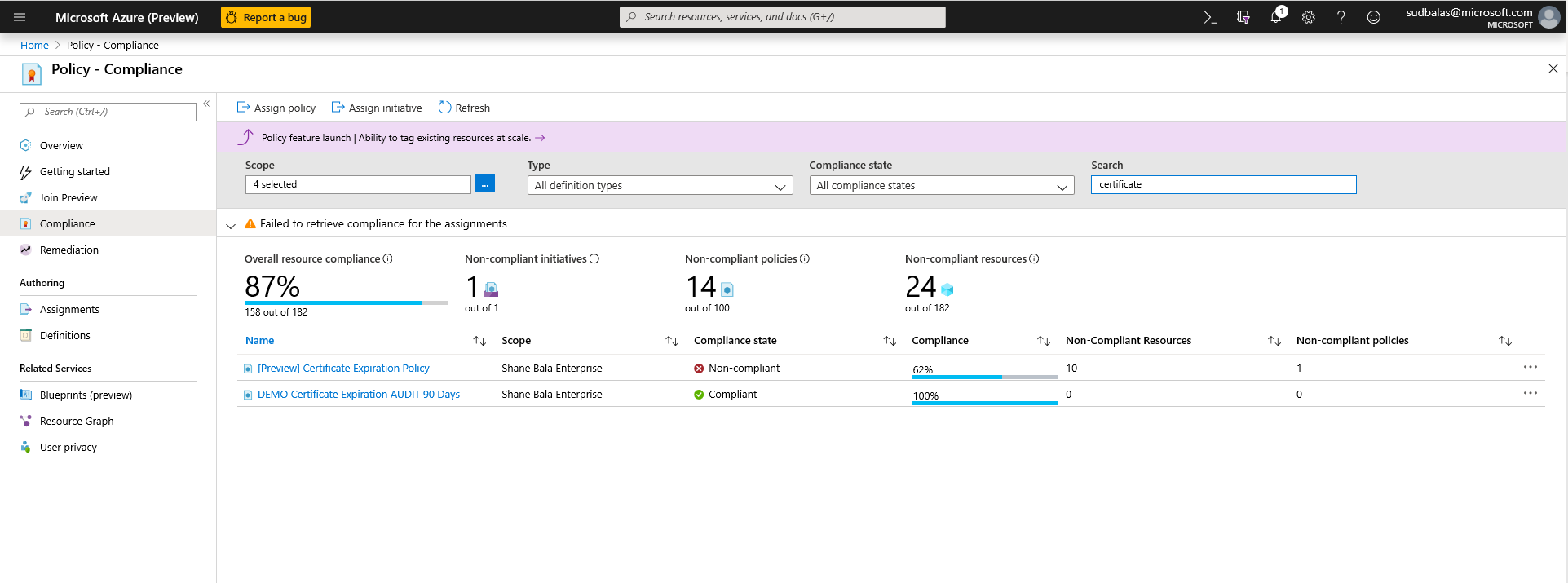

- Anda melihat laporan kepatuhan di portal Microsoft Azure, dan menemukan bahwa 20 sertifikat tidak patuh dan valid selama > 2 tahun, dan sertifikat yang tersisa patuh.

- Anda menghubungi pemilik sertifikat ini dan mengomunikasikan persyaratan keamanan baru bahwa sertifikat tidak dapat berlaku lebih dari 2 tahun. Beberapa tim merespons dan 15 sertifikat diperbarui dengan periode validitas maksimum 2 tahun atau kurang. Tim lain tidak merespons, dan Anda masih memiliki 5 sertifikat yang tidak patuh di brankas kunci Anda.

- Anda mengubah efek kebijakan yang Anda tetapkan ke "tolak". 5 sertifikat yang tidak patuh tidak dicabut, dan terus berfungsi. Namun, mereka tidak dapat diperbarui dengan periode validitas yang lebih besar dari 2 tahun.

Mengaktifkan dan mengelola kebijakan brankas kunci melalui portal Azure

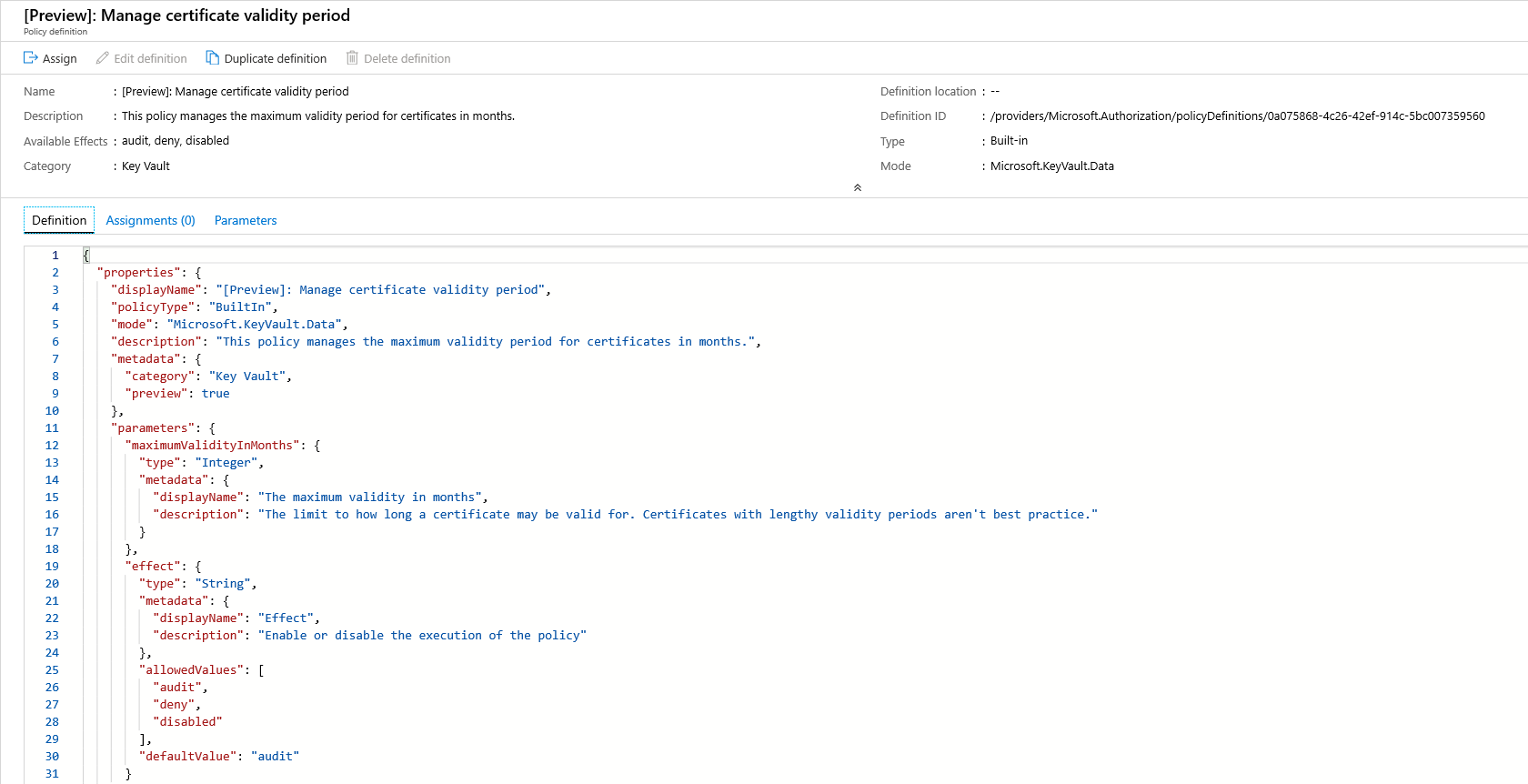

Pilih Definisi Azure Policy

Masuk ke portal Microsoft Azure.

Cari "Azure Policy" di Bilah Pencarian dan Pilih Kebijakan.

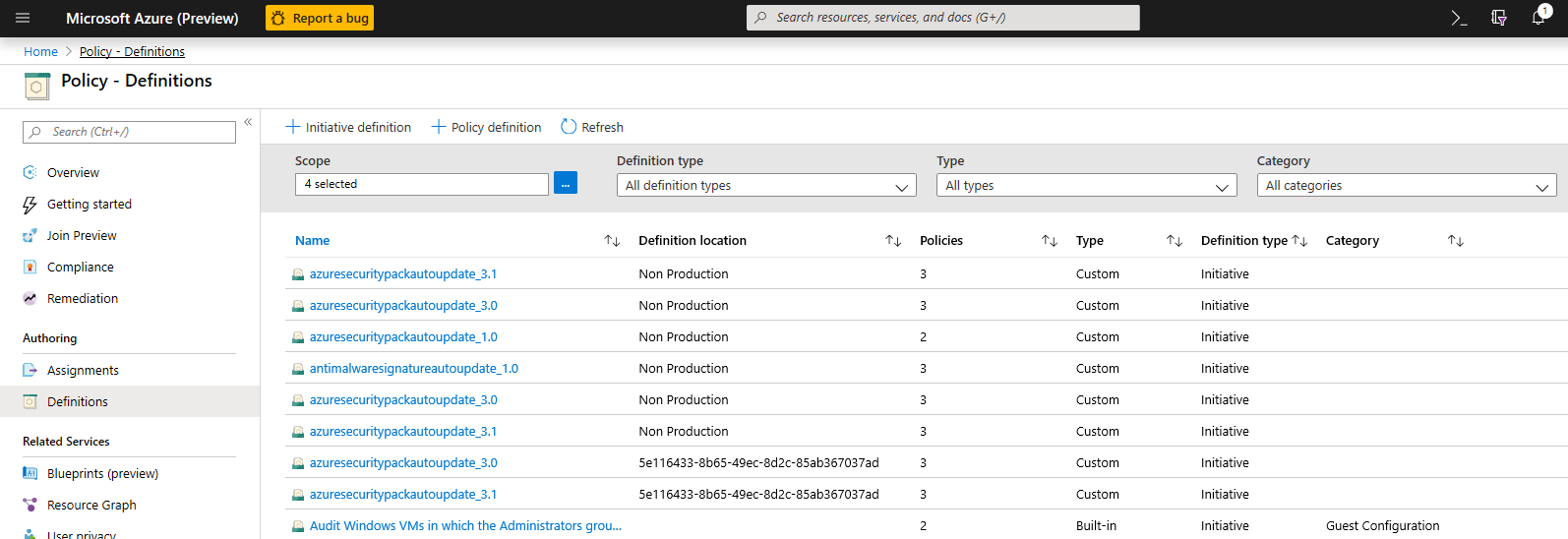

Di jendela Azure Policy, pilih Definisi.

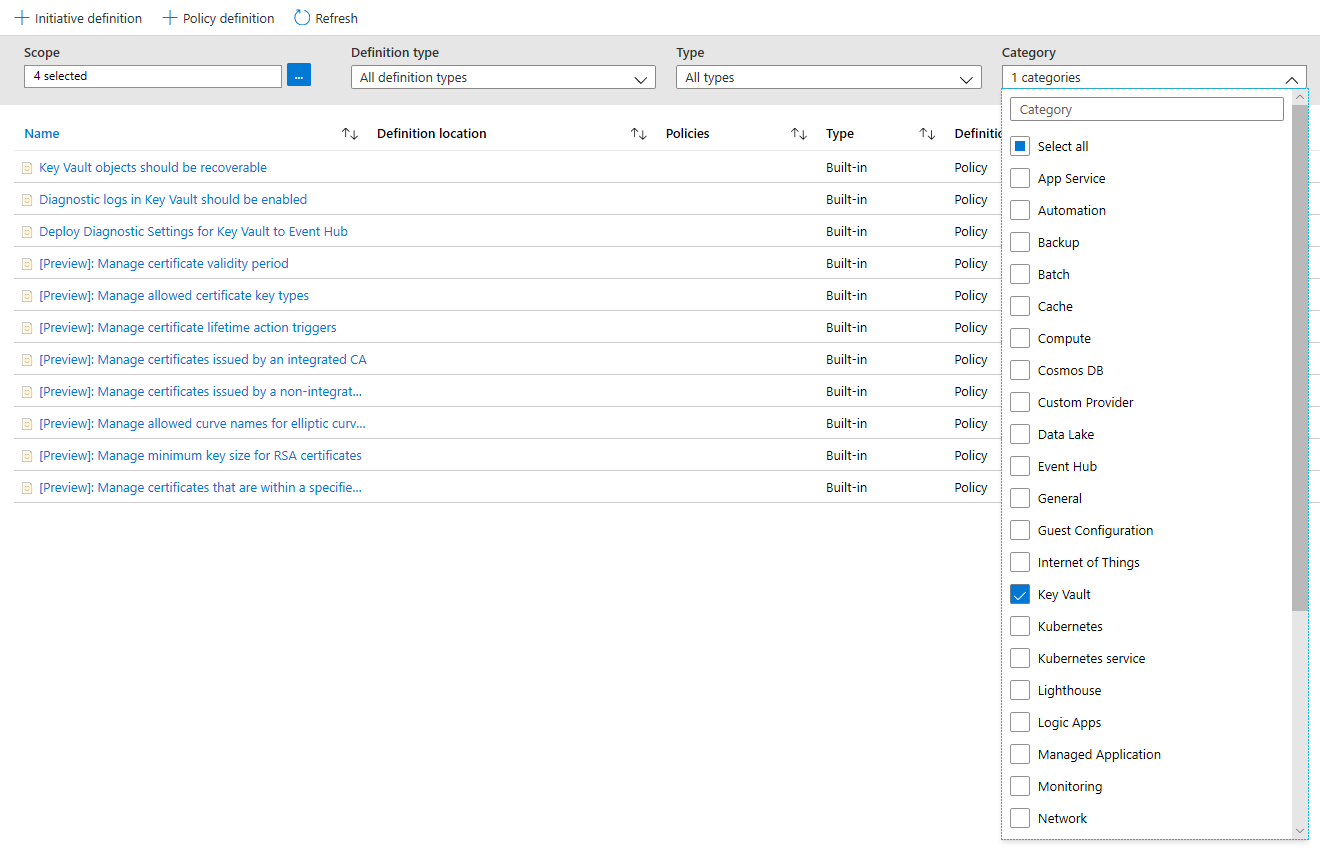

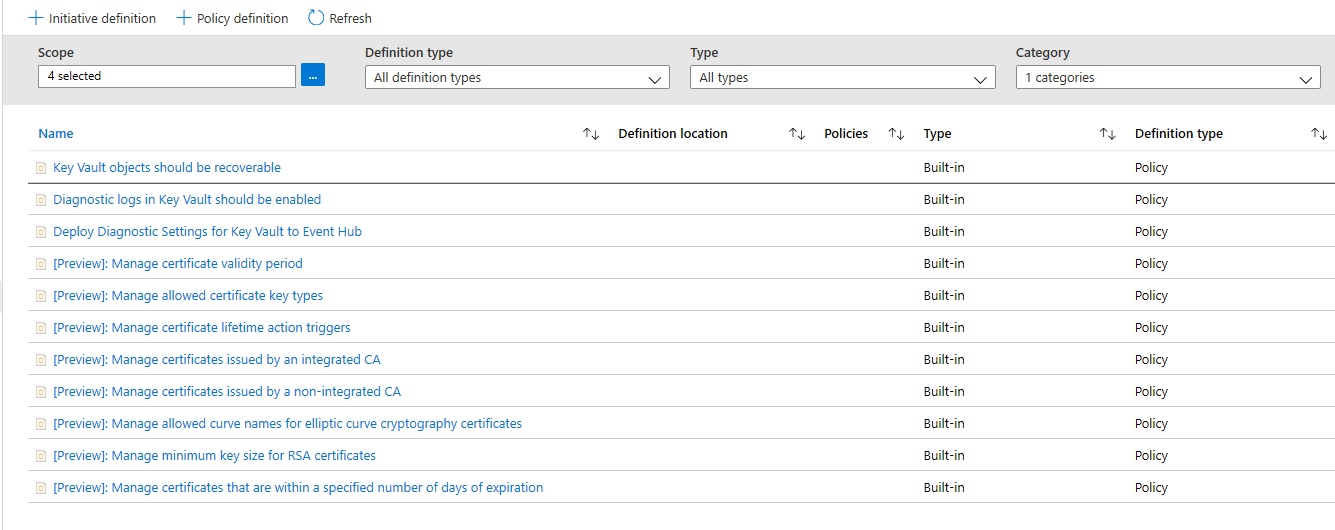

Di Filter Kategori, Batalkan Pilihan Pilih Semua dan pilih Key Vault.

Sekarang Anda seharusnya dapat melihat semua kebijakan yang tersedia untuk Pratinjau Umum, untuk Azure Key Vault. Pastikan Anda telah membaca dan memahami bagian panduan kebijakan di atas dan memilih kebijakan yang ingin Anda tetapkan ke cakupan.

Menetapkan Azure Policy ke Cakupan

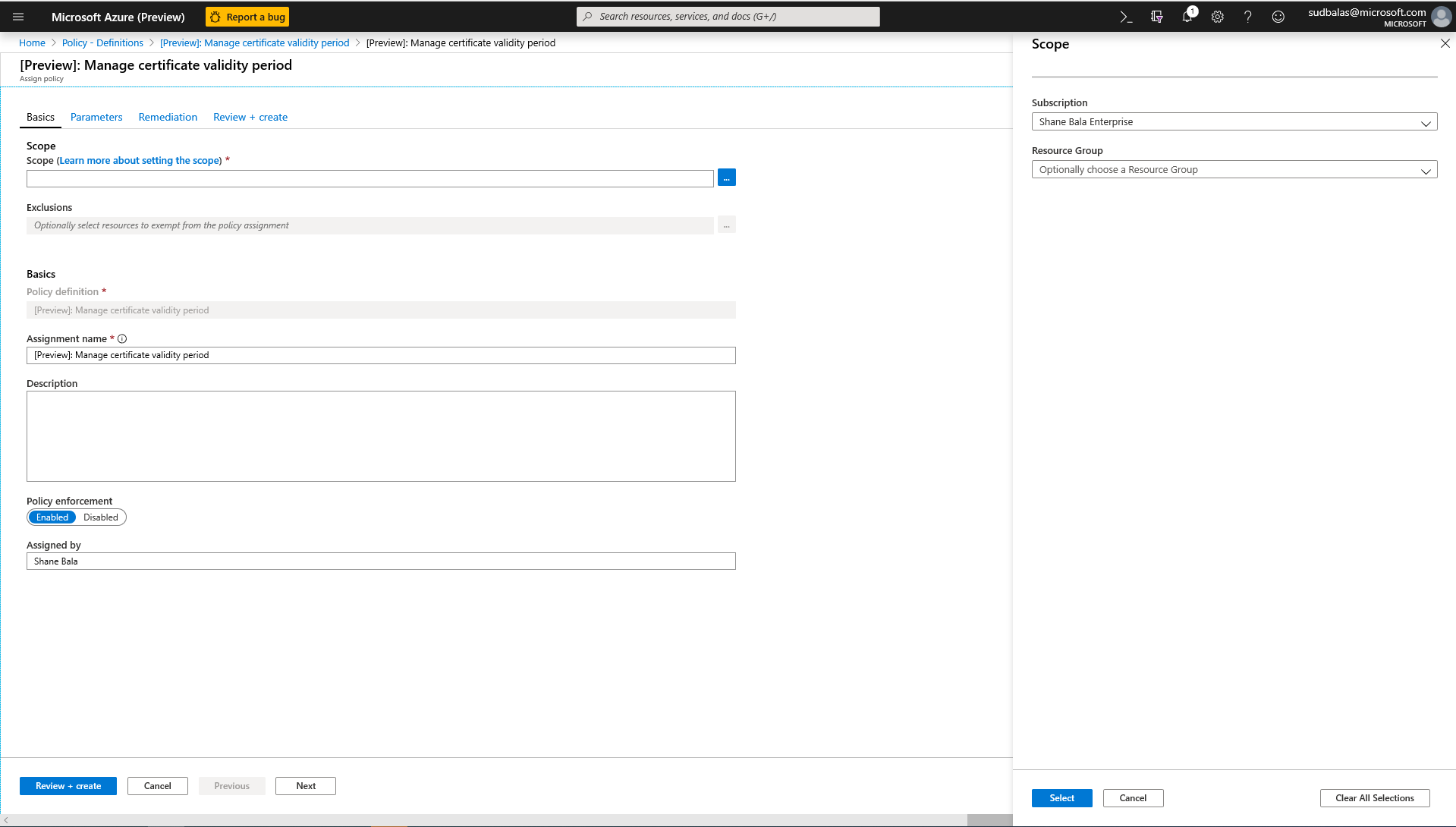

Pilih kebijakan yang ingin Anda terapkan, dalam contoh ini, kebijakan Kelola Periode Validitas Sertifikat ditampilkan. Klik tombol tetapkan di sudut kiri atas.

Pilih langganan di mana Anda ingin kebijakan diterapkan. Anda dapat memilih untuk membatasi cakupan hanya untuk satu grup sumber daya dalam satu langganan. Jika Anda ingin menerapkan kebijakan ke seluruh langganan dan mengecualikan beberapa grup sumber daya, Anda juga dapat mengonfigurasi daftar pengecualian. Atur pemilih penegakan kebijakan ke Diaktifkan jika Anda ingin efek kebijakan (audit atau tolak) terjadi atau Dinonaktifkan untuk mematikan efek (audit atau tolak).

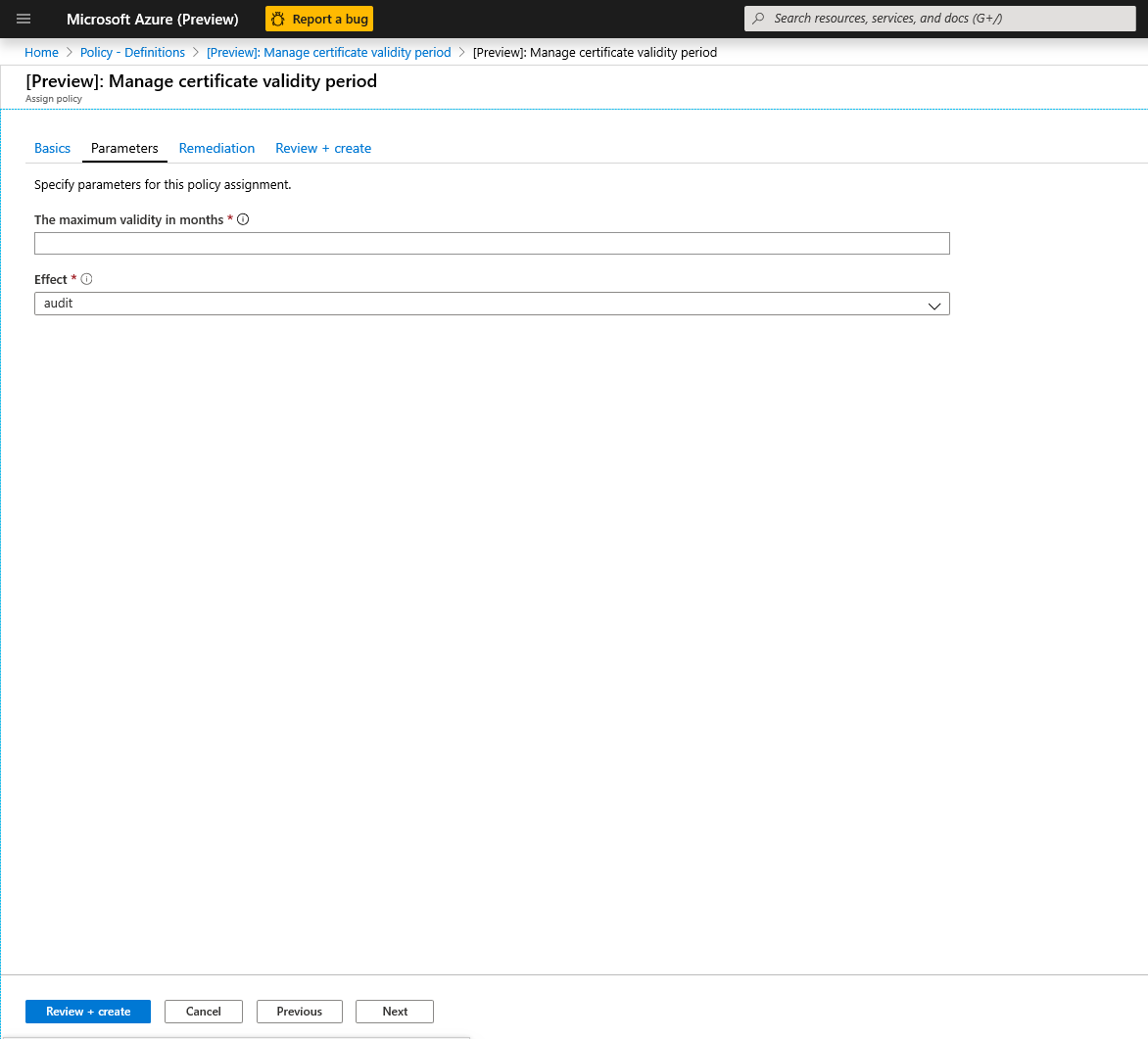

Klik pada tab parameter di bagian atas layar untuk menentukan periode validitas maksimum dalam bulan yang Anda inginkan. Jika perlu memasukkan parameter, Anda dapat menghapus centang opsi 'Hanya perlihatkan parameter yang memerlukan input atau tinjauan'. Pilih audit atau tolak untuk efek kebijakan mengikuti panduan pada bagian di atas. Kemudian pilih tombol ulasan + buat.

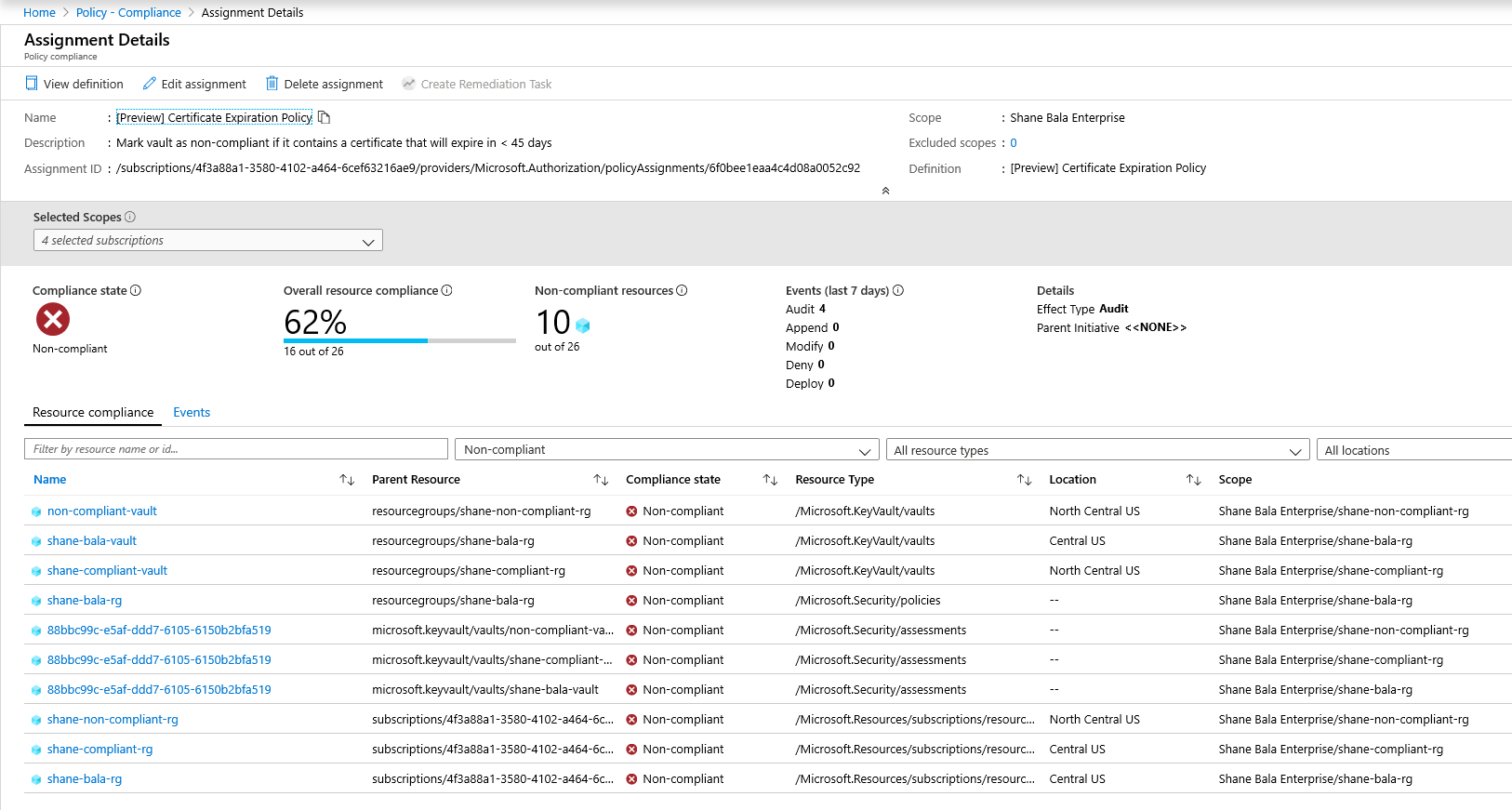

Melihat Hasil kepatuhan

Kembali ke bilah Azure Policy dan pilih tab kepatuhan. Klik pada penetapan kebijakan yang ingin Anda lihat hasil kepatuhannya.

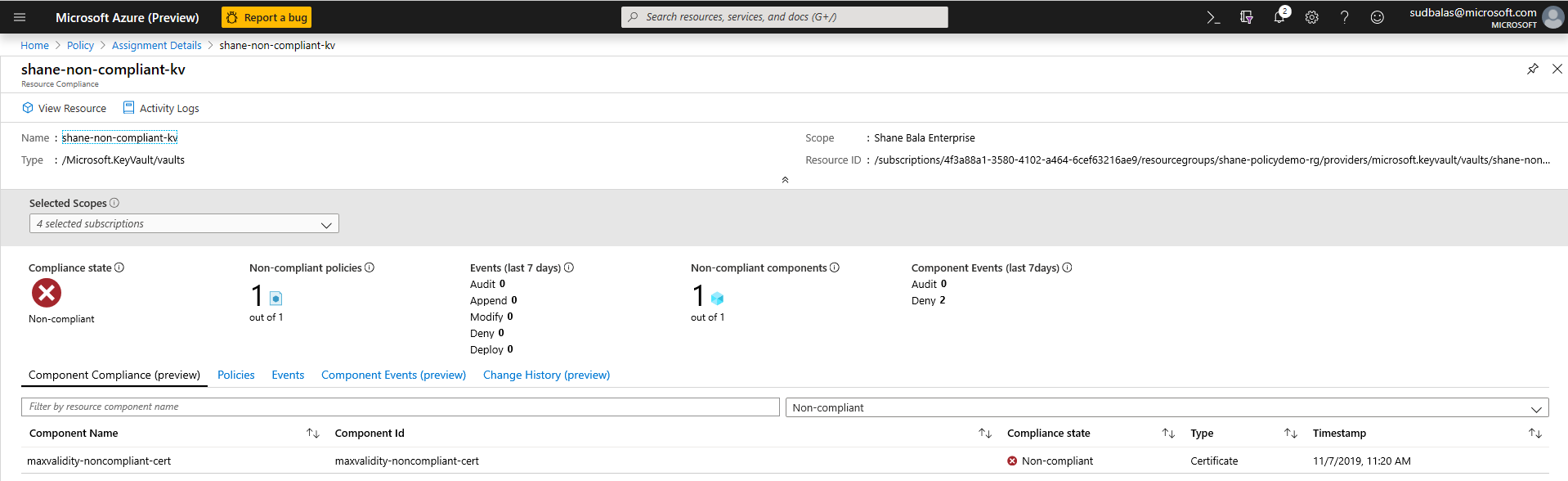

Dari halaman ini, Anda dapat memfilter hasil berdasarkan brankas yang patuh atau tidak patuh. Di sini Anda dapat melihat daftar brankas kunci yang tidak patuh dalam cakupan penetapan kebijakan. Brankas dianggap tidak patuh jika salah satu komponen (sertifikat) di brankas tidak patuh. Anda dapat memilih brankas individu untuk melihat masing-masing komponen yang tidak patuh (sertifikat).

Lihat nama komponen dalam brankas yang tidak patuh

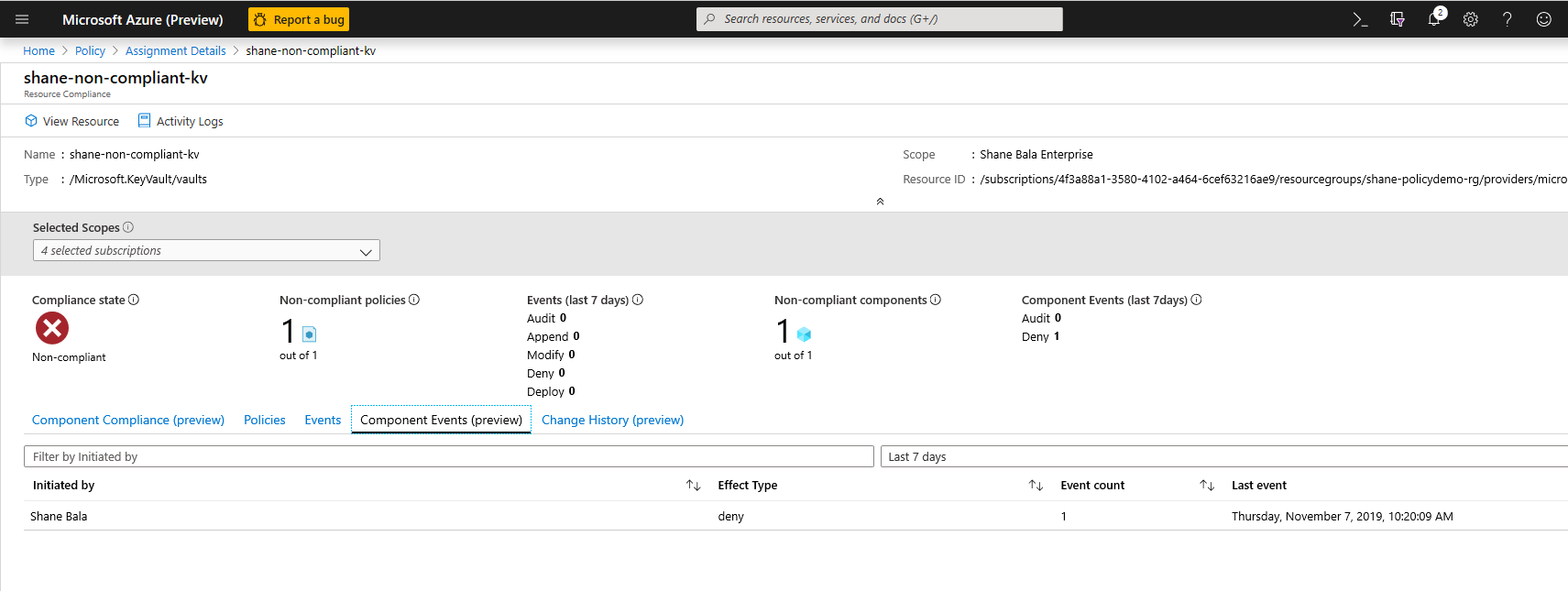

Jika Anda perlu memeriksa apakah pengguna ditolak kemampuan untuk membuat sumber daya dalam brankas kunci, Anda dapat mengklik tab Peristiwa Komponen (pratinjau) untuk melihat ringkasan operasi sertifikat yang ditolak dengan pemohon dan tanda waktu permintaan.

Batasan Fitur

Menetapkan kebijakan dengan efek "tolak" memerlukan waktu hingga 30 menit (kasus rata-rata) dan 1 jam (kasus terburuk) untuk mulai menolak pembuatan sumber daya yang tidak patuh. Penundaan mengacu pada skenario berikut -

- Kebijakan baru ditetapkan.

- Penetapan kebijakan yang ada dimodifikasi.

- KeyVault (sumber daya) baru dibuat dalam cakupan dengan kebijakan yang ada.

Evaluasi kebijakan komponen yang ada dalam brankas memerlukan waktu hingga 1 jam (kasus rata-rata) dan 2 jam (kasus terburuk) sebelum hasil kepatuhan dapat dilihat di antarmuka pengguna portal.

Jika hasil kepatuhan muncul sebagai "Belum Dimulai", hal tersebut dapat disebabkan oleh alasan berikut:

- Valuasi kebijakan belum selesai. Latensi evaluasi awal dapat memerlukan waktu hingga 2 jam dalam skenario terburuk.

- Tidak ada brankas kunci dalam cakupan penetapan kebijakan.

- Tidak ada brankas kunci dengan sertifikat dalam cakupan penetapan kebijakan.

Catatan

Mode Penyedia Sumber Azure Policy, seperti untuk Azure Key Vault, memberikan informasi tentang kepatuhan di halaman Kepatuhan Komponen.

Langkah berikutnya

- Pengelogan dan tanya jawab umum untuk kebijakan Azure untuk Key Vault

- Pelajari selengkapnya tentang layanan Azure Policy

- Lihat sampel Key Vault: Definisi kebijakan bawaan Key Vault

- Pelajari tentang tolok ukur keamanan cloud Microsoft di Key Vault