Mengontrol data Anda di cloud dengan menggunakan HSM Terkelola

Microsoft menghargai, melindungi, dan mempertahankan privasi. Kami percaya pada transparansi sehingga orang dan organisasi dapat mengontrol data mereka dan memiliki pilihan yang bermakna dalam cara penggunaannya. Kami memberdayakan dan mempertahankan pilihan privasi setiap orang yang menggunakan produk dan layanan kami.

Dalam artikel ini, kami mendalami kontrol keamanan Azure Key Vault Managed HSM untuk enkripsi dan caranya menyediakan perlindungan tambahan dan langkah-langkah teknis untuk membantu pelanggan kami memenuhi persyaratan kepatuhan mereka.

Enkripsi adalah salah satu langkah teknis utama yang dapat Anda ambil untuk mendapatkan kontrol atas data Anda. Azure membentengi data Anda melalui teknologi enkripsi canggih, baik untuk data tidak aktif maupun untuk data saat transit. Produk enkripsi kami menerapkan penghalang terhadap akses tidak sah ke data, termasuk dua atau lebih lapisan enkripsi independen untuk melindungi dari penyusupan lapisan tunggal apa pun. Selain itu, Azure telah mendefinisikan dengan jelas, respons, kebijakan, dan proses yang ditetapkan dengan baik, komitmen kontraktual yang kuat, serta kontrol keamanan fisik, operasional, dan infrastruktur yang ketat untuk memberikan pelanggan kami kontrol tertinggi atas data mereka di cloud. Premis mendasar strategi manajemen utama Azure adalah memberi pelanggan kami kontrol lebih besar atas data mereka. Kami menggunakan postur zero trust dengan teknologi enklave canggih, modul keamanan perangkat keras (HSM), dan isolasi identitas yang mengurangi akses Microsoft ke kunci dan data pelanggan.

Enkripsi saat tidak aktif memberikan perlindungan data untuk data yang disimpan saat tidak aktif dan sesuai kebutuhan organisasi akan upaya tata kelola dan kepatuhan data. Portofolio kepatuhan Microsoft adalah yang terluas di semua cloud publik di seluruh dunia, dengan standar industri dan peraturan pemerintah seperti HIPAA, Peraturan Perlindungan Data Umum, dan Standar Pemrosesan Informasi Federal (FIPS) 140-2 dan 3. Standar dan peraturan ini menjabarkan perlindungan khusus untuk persyaratan perlindungan dan enkripsi data. Dalam kebanyakan kasus, tindakan wajib diperlukan untuk kepatuhan.

Bagaimana cara kerja enkripsi saat istirahat?

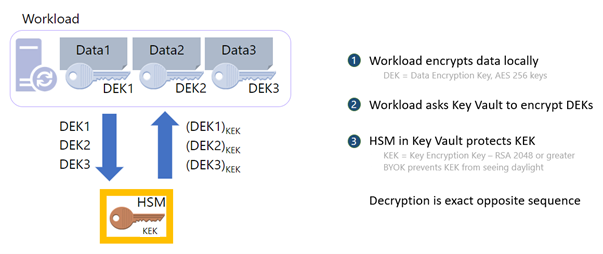

Layanan Azure Key Vault menyediakan solusi enkripsi dan manajemen kunci yang melindungi kunci kriptografi, sertifikat, dan rahasia lain yang digunakan aplikasi dan layanan cloud untuk melindungi dan mengontrol data yang dienkripsi saat tidak aktif.

Manajemen kunci yang aman sangat penting untuk melindungi dan mengontrol data di cloud. Azure menawarkan berbagai solusi yang dapat Anda gunakan untuk mengelola dan mengontrol akses ke kunci enkripsi sehingga Anda memiliki pilihan dan fleksibilitas untuk memenuhi kebutuhan perlindungan dan kepatuhan data yang ketat.

- Enkripsi platform Azure adalah solusi enkripsi yang dikelola platform yang dienkripsi dengan menggunakan enkripsi tingkat host. Kunci yang dikelola platform adalah kunci enkripsi yang dihasilkan, disimpan, dan dikelola sepenuhnya oleh Azure.

- Kunci yang dikelola pelanggan adalah kunci yang dibuat, dibaca, dihapus, diperbarui, dan dikelola sepenuhnya oleh pelanggan. Kunci yang dikelola pelanggan dapat disimpan dalam layanan manajemen kunci cloud seperti Azure Key Vault.

- Azure Key Vault Standard mengenkripsi dengan menggunakan kunci perangkat lunak dan sesuai dengan FIPS 140-2 Level 1.

- Azure Key Vault Premium mengenkripsi dengan menggunakan kunci yang dilindungi oleh HSM yang divalidasi FIPS 140.

- Azure Key Vault Managed HSM mengenkripsi dengan menggunakan kunci yang dilindungi FIPS 140-2 Level 3 HSM penyewa tunggal dan dikelola sepenuhnya oleh Microsoft.

Untuk jaminan tambahan, di Azure Key Vault Premium dan Azure Key Vault Managed HSM, Anda dapat membawa kunci Anda sendiri (BYOK) dan mengimpor kunci yang dilindungi HSM dari HSM lokal.

Portofolio produk manajemen kunci Azure

| Standar Azure Key Vault | Azure Key Vault Premium | HSM Terkelola Azure Key Vault | |

|---|---|---|---|

| Sewa | Multi penyewa | Multi penyewa | Penyewa tunggal |

| Kepatuhan | FIPS 140-2 Level 1 | FIPS 140-2 Level 3 | FIPS 140-2 Level 3 |

| Ketersediaan tinggi | Otomatis | Otomatis | Otomatis |

| Kasus penggunaan | Enkripsi saat tidak aktif | Enkripsi saat tidak aktif | Enkripsi saat tidak aktif |

| Kontrol kunci | Pelanggan | Pelanggan | Pelanggan |

| Akar dari kontrol kepercayaan | Microsoft | Microsoft | Pelanggan |

Azure Key Vault adalah layanan cloud yang dapat Anda gunakan untuk menyimpan dan mengakses rahasia dengan aman. Rahasia adalah apa pun yang ingin Anda kontrol aksesnya dengan aman dan dapat mencakup kunci API, kata sandi, sertifikat, dan kunci kriptografi.

Key Vault mendukung dua jenis kontainer:

Vault

- Tingkat standar: Vault mendukung penyimpanan rahasia, sertifikat, dan kunci yang didukung perangkat lunak.

- Tingkat premium: Vault mendukung penyimpanan rahasia, sertifikat, kunci yang didukung perangkat lunak, dan kunci yang didukung HSM.

Modul keamanan perangkat keras terkelola (HSM)

- HSM terkelola hanya mendukung kunci yang didukung HSM.

Untuk informasi selengkapnya, lihat Konsep Azure Key Vault dan gambaran umum REST API Azure Key Vault.

Apa itu Azure Key Vault Managed HSM?

Azure Key Vault Managed HSM adalah layanan cloud yang dikelola sepenuhnya, sangat tersedia, penyewa tunggal, sesuai standar yang memiliki domain keamanan yang dikontrol pelanggan yang memungkinkan Anda menyimpan kunci kriptografi untuk aplikasi cloud Anda dengan menggunakan HSM tervalidasi FIPS 140-2 Level 3.

Bagaimana HSM Terkelola Azure Key Vault melindungi kunci Anda?

Azure Key Vault Managed HSM menggunakan pertahanan secara mendalam dan tanpa kepercayaan postur keamanan yang menggunakan beberapa lapisan, termasuk kontrol keamanan fisik, teknis, dan administratif untuk melindungi dan melindungi data Anda.

Azure Key Vault dan Azure Key Vault Managed HSM dirancang, disebarkan, dan dioperasikan sehingga Microsoft dan agennya didahului mengakses, menggunakan, atau mengekstrak data apa pun yang disimpan dalam layanan, termasuk kunci kriptografi.

Kunci yang dikelola pelanggan yang dibuat dengan aman atau diimpor dengan aman ke perangkat HSM, kecuali ditetapkan sebaliknya oleh pelanggan, tidak dapat diekstrak dan tidak pernah terlihat dalam teks biasa untuk sistem, karyawan, atau agen Microsoft.

Tim Key Vault secara eksplisit tidak memiliki prosedur operasi untuk memberikan akses semacam ini ke Microsoft dan agennya, bahkan jika diotorisasi oleh pelanggan.

Kami tidak akan mencoba mengalahkan fitur enkripsi yang dikontrol pelanggan seperti Azure Key Vault atau Azure Key Vault Managed HSM. Jika dihadapkan pada tuntutan hukum untuk melakukannya, kami akan menantang permintaan tersebut berdasarkan hukum apa pun, konsisten dengan komitmen pelanggan kami.

Selanjutnya, kami melihat secara rinci bagaimana kontrol keamanan ini diterapkan.

Kontrol keamanan di Azure Key Vault Managed HSM

Azure Key Vault Managed HSM menggunakan jenis kontrol keamanan berikut:

- Fisik

- Teknis

- Administrasi

Kontrol keamanan fisik

Inti dari Managed HSM adalah modul keamanan perangkat keras (HSM). HSM adalah prosesor kriptografi khusus, diperkeras, tahan perubahan, entropi tinggi, khusus yang divalidasi ke standar FIPS 140-2 Level 3. Semua komponen HSM selanjutnya dilapisi epoxy yang dikeraskan dan casing logam untuk menjaga kunci Anda tetap aman dari penyerang. HSM ditempatkan di rak server di beberapa pusat data, wilayah, dan geografi. Pusat data yang tersebar secara geografis ini mematuhi standar industri utama seperti ISO/IEC 27001:2013 dan NIST SP 800-53 untuk keamanan dan keandalan.

Microsoft mendesain, membangun, dan mengoperasikan pusat data dengan cara yang secara ketat mengontrol akses fisik ke area penyimpanan kunci dan data Anda. Lapisan tambahan keamanan fisik, seperti pagar tinggi yang terbuat dari beton dan baja, pintu baja bolt mati, sistem alarm termal, pemantauan kamera langsung sirkuit tertutup, personel keamanan 24x7, dasar perlu akses dengan persetujuan per lantai, pelatihan staf yang ketat, biometrik, pemeriksaan latar belakang, dan permintaan akses dan persetujuan diamanatkan. Perangkat HSM dan server terkait terkunci di kandang, dan kamera merekam bagian depan dan belakang server.

Kontrol keamanan teknis

Beberapa lapisan kontrol teknis di Managed HSM melindungi materi utama Anda lebih lanjut. Namun yang terpenting, mereka mencegah Microsoft mengakses materi utama.

Kerahasiaan: Layanan HSM Terkelola berjalan di dalam lingkungan eksekusi tepercaya yang dibangun di Intel Software Guard Extensions (Intel SGX). Intel SGX menawarkan perlindungan yang ditingkatkan dari penyerang internal dan eksternal dengan menggunakan isolasi perangkat keras di enklave yang melindungi data yang digunakan.

Enklave adalah bagian aman dari prosesor dan memori perangkat keras. Tidak ada cara untuk melihat data atau kode di dalam enckave, bahkan dengan debugger. Jika kode yang tidak tepercaya mencoba mengubah konten dalam memori enklave, Intel SGX menonaktifkan lingkungan dan menolak operasi.

Kemampuan unik ini membantu Anda melindungi materi kunci kriptografi agar tidak dapat diakses atau terlihat sebagai teks yang jelas. Selain itu, komputasi rahasia Azure menawarkan solusi untuk mengaktifkan isolasi data sensitif Anda saat sedang diproses di cloud.

Domain keamanan: Domain keamanan adalah blob terenkripsi yang berisi informasi kriptografi yang sangat sensitif. Domain keamanan berisi artefak seperti cadangan HSM, kredensial pengguna, kunci penandatanganan, dan kunci enkripsi data yang unik untuk HSM terkelola Anda.

Domain keamanan dihasilkan baik di perangkat keras HSM terkelola maupun di enklave perangkat lunak layanan selama inisialisasi. Setelah HSM terkelola disediakan, Anda harus membuat setidaknya tiga pasangan kunci RSA. Anda mengirim kunci publik ke layanan saat meminta unduhan domain keamanan. Setelah domain keamanan diunduh, HSM terkelola berpindah ke status diaktifkan dan siap untuk Anda konsumsi. Personel Microsoft tidak memiliki cara untuk memulihkan domain keamanan, dan mereka tidak dapat mengakses kunci Anda tanpa domain keamanan.

Kontrol dan otorisasi akses: Akses ke HSM terkelola dikontrol melalui dua antarmuka, bidang manajemen dan bidang data.

Bidang manajemen adalah tempat Anda mengelola HSM. Operasi dalam bidang ini termasuk membuat dan menghapus HSM terkelola dan mengambil properti HSM terkelola.

Bidang data adalah tempat Anda bekerja dengan data yang disimpan dalam HSM terkelola, yang merupakan kunci enkripsi yang didukung HSM. Dari antarmuka bidang data, Anda dapat menambahkan, menghapus, memodifikasi, dan menggunakan kunci untuk melakukan operasi kriptografi, mengelola penetapan peran untuk mengontrol akses ke kunci, membuat cadangan HSM lengkap, memulihkan cadangan penuh, dan mengelola domain keamanan.

Untuk mengakses HSM terkelola di salah satu bidang, semua pemanggil harus memiliki autentikasi dan otorisasi yang tepat. Autentikasi menetapkan identitas pemanggil. Otorisasi menentukan operasi mana yang dapat dijalankan pemanggil. Penelepon dapat menjadi salah satu prinsip keamanan yang ditentukan dalam ID Microsoft Entra: Pengguna, grup, perwakilan layanan, atau identitas terkelola.

Kedua bidang menggunakan ID Microsoft Entra untuk autentikasi. Untuk otorisasi, mereka menggunakan sistem yang berbeda:

- Bidang manajemen menggunakan kontrol akses berbasis peran Azure (Azure RBAC), sistem otorisasi yang dibangun di Azure Resource Manager.

- Bidang data menggunakan RBAC tingkat HSM terkelola (RBAC lokal HSM Terkelola), sistem otorisasi yang diterapkan dan diberlakukan pada tingkat HSM terkelola. Model kontrol RBAC lokal memungkinkan administrator HSM yang ditunjuk memiliki kontrol penuh atas kumpulan HSM mereka yang bahkan tidak dapat diambil alih oleh grup manajemen, langganan, atau grup sumber daya.

- Enkripsi saat transit: Semua lalu lintas ke dan dari HSM Terkelola selalu dienkripsi dengan TLS (Keamanan Lapisan Transportasi versi 1.3 dan 1.2 didukung) untuk melindungi dari perusakan dan penyadapan data di mana penghentian TLS terjadi di dalam enklave SGX dan bukan di host yang tidak tepercaya

- Firewall: HSM terkelola dapat dikonfigurasi untuk membatasi siapa yang dapat mencapai layanan di tempat pertama, yang semakin menyusutkan permukaan serangan. Kami mengizinkan Anda untuk mengonfigurasi HSM Terkelola untuk menolak akses dari internet publik dan hanya mengizinkan lalu lintas dari layanan Azure tepercaya (seperti Azure Storage)

- Titik akhir privat: Dengan mengaktifkan titik akhir privat, Anda membawa layanan HSM Terkelola ke jaringan virtual yang memungkinkan Anda mengisolasi layanan tersebut hanya ke titik akhir tepercaya seperti jaringan virtual dan layanan Azure Anda. Semua lalu lintas ke dan dari HSM terkelola Anda akan berjalan di sepanjang jaringan backbone Microsoft yang aman tanpa harus melintasi internet publik.

- Pemantauan dan pengelogan: Lapisan perlindungan terluar adalah kemampuan pemantauan dan pengelogan HSM Terkelola. Dengan menggunakan layanan Azure Monitor, Anda dapat memeriksa log anda untuk analitik dan pemberitahuan untuk memastikan bahwa pola akses sesuai dengan harapan Anda. Ini memungkinkan anggota tim keamanan Anda untuk memiliki visibilitas tentang apa yang terjadi dalam layanan HSM Terkelola. Jika ada yang tidak terlihat benar, Anda selalu dapat menggulung kunci atau mencabut izin.

- Bring your own key (BYOK): BYOK memungkinkan pelanggan Azure menggunakan HSM lokal yang didukung untuk menghasilkan kunci, lalu mengimpornya ke HSM terkelola. Beberapa pelanggan lebih suka menggunakan HSM lokal untuk menghasilkan kunci, guna memenuhi persyaratan peraturan dan kepatuhan. Kemudian, mereka menggunakan BYOK untuk mentransfer kunci yang dilindungi HSM dengan aman ke HSM terkelola. Kunci yang akan ditransfer tidak pernah ada di luar HSM dalam bentuk teks biasa. Selama proses impor, bahan kunci dilindungi dengan kunci yang disimpan di HSM terkelola.

- HSM Eksternal: Beberapa pelanggan telah meminta kami apakah mereka dapat menjelajahi opsi memiliki HSM di luar cloud Azure untuk menyimpan data dan kunci yang dipisahkan dengan HSM eksternal, baik di cloud pihak ketiga atau lokal. Meskipun menggunakan HSM pihak ketiga di luar Azure tampaknya memberi pelanggan lebih banyak kontrol atas kunci, ia memperkenalkan beberapa kekhawatiran, seperti latensi yang menyebabkan masalah performa, slip SLA yang disebabkan oleh masalah dengan HSM pihak ketiga, dan biaya pemeliharaan dan pelatihan. Selain itu, HSM pihak ketiga tidak dapat menggunakan fitur Azure utama seperti penghapusan sementara dan perlindungan penghapusan menyeluruh. Kami terus mengevaluasi opsi teknis ini dengan pelanggan kami untuk membantu mereka menavigasi lanskap keamanan dan kepatuhan yang kompleks.

Kontrol keamanan administratif

Kontrol keamanan administratif ini ada di Azure Key Vault Managed HSM:

- Pertahanan data. Anda memiliki komitmen kuat Microsoft untuk menantang permintaan pemerintah dan untuk mempertahankan data Anda.

- Kewajiban kontraktual. Ini menawarkan kewajiban kontrol untuk keamanan dan perlindungan data pelanggan seperti yang dibahas di Pusat Kepercayaan Microsoft.

- Replikasi lintas-wilayah. Anda dapat menggunakan replikasi multi wilayah di HSM Terkelola untuk menyebarkan HSM di wilayah sekunder.

- Pemulihan bencana. Azure menawarkan solusi pencadangan dan pemulihan bencana end-to-end yang sederhana, aman, dapat diskalakan, dan hemat biaya:

- Microsoft Security Response Center (MSRC). Administrasi layanan HSM terkelola terintegrasi erat dengan MSRC.

- Pemantauan keamanan untuk operasi administratif tak terduga dengan respons keamanan 24/7 penuh

- Rantai pasokan cloud tangguh dan aman. HSM terkelola memajukan keandalan melalui rantai pasokan cloud yang tangguh.

- Inisiatif bawaan kepatuhan peraturan. Kepatuhan dalam Azure Policy menyediakan definisi inisiatif bawaan untuk melihat daftar domain kontrol dan kepatuhan berdasarkan tanggung jawab (Pelanggan, Microsoft, Bersama). Untuk kontrol yang bertanggung jawab terhadap Microsoft, kami memberikan detail tambahan hasil audit kami berdasarkan pengesahan pihak ketiga dan detail penerapan kami untuk mencapai kepatuhan tersebut.

- Laporan audit. Sumber daya untuk membantu profesional keamanan dan kepatuhan informasi memahami fitur cloud, dan untuk memverifikasi persyaratan kepatuhan dan kontrol teknis

- Asumsikan filsafat pelanggaran. Kami berasumsi bahwa komponen apa pun dapat disusupi kapan saja, dan kami merancang dan menguji dengan tepat. Kami melakukan latihan Tim Merah/Tim Biru reguler (simulasi serangan).

HSM terkelola menawarkan kontrol keamanan fisik, teknis, dan administratif yang kuat. HSM terkelola memberi Anda kontrol tunggal atas materi kunci Anda untuk solusi manajemen kunci cloud terpusat yang dapat diskalakan yang membantu memenuhi kebutuhan kepatuhan, keamanan, dan privasi yang terus meningkat. Yang terpenting menyediakan perlindungan enkripsi yang diperlukan untuk kepatuhan. Pelanggan kami dapat yakin bahwa kami berkomitmen untuk memastikan bahwa data mereka dilindungi dengan transparansi tentang praktik kami saat kami maju menuju implementasi Batas Data UE Microsoft.

Untuk informasi selengkapnya, hubungi tim akun Azure Anda untuk memfasilitasi diskusi dengan tim produk Azure Key Management.