Koneksi rencana lab ke jaringan virtual dengan jaringan tingkat lanjut

Artikel ini menjelaskan cara menyambungkan paket lab ke jaringan virtual dengan jaringan tingkat lanjut Azure Lab Services. Dengan jaringan tingkat lanjut, Anda memiliki kontrol lebih besar atas konfigurasi jaringan virtual lab Anda. Misalnya, untuk menyambungkan ke sumber daya lokal seperti server lisensi, atau untuk menggunakan rute yang ditentukan pengguna (UDR). Pelajari selengkapnya tentang skenario jaringan dan topologi yang didukung untuk jaringan tingkat lanjut.

Jaringan tingkat lanjut untuk paket lab menggantikan peering jaringan virtual Azure Lab Services yang digunakan dengan akun lab.

Ikuti langkah-langkah berikut untuk mengonfigurasi jaringan tingkat lanjut untuk paket lab Anda:

- Mendelegasikan subnet jaringan virtual ke paket lab Azure Lab Services. Delegasi memungkinkan Azure Lab Services untuk membuat templat lab dan komputer virtual lab di jaringan virtual.

- Konfigurasikan grup keamanan jaringan untuk mengizinkan lalu lintas RDP atau SSH masuk ke komputer virtual templat lab dan komputer virtual lab.

- Buat rencana lab dengan jaringan tingkat lanjut untuk mengaitkannya dengan subnet jaringan virtual.

- (Opsional) Konfigurasikan jaringan virtual Anda.

Jaringan tingkat lanjut hanya dapat diaktifkan saat membuat paket lab. Jaringan tingkat lanjut bukan pengaturan yang dapat diperbarui nanti.

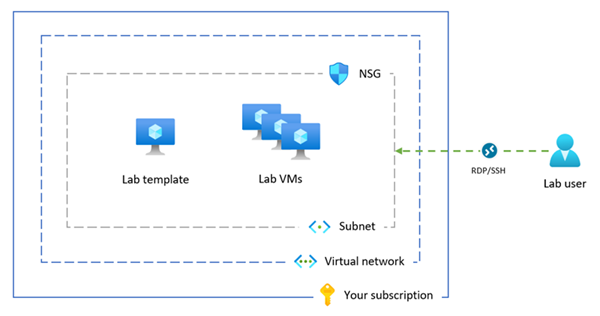

Diagram berikut menunjukkan gambaran umum konfigurasi jaringan tingkat lanjut Azure Lab Services. Templat lab dan komputer virtual lab diberi alamat IP di subnet Anda, dan grup keamanan jaringan memungkinkan pengguna lab untuk terhubung ke VM lab dengan menggunakan RDP atau SSH.

Catatan

Jika organisasi Anda perlu melakukan pemfilteran konten, seperti untuk kepatuhan terhadap Children's Internet Protection Act (CIPA), Anda harus menggunakan perangkat lunak pihak ke-3. Untuk informasi selengkapnya, baca panduan tentang pemfilteran konten dalam skenario jaringan yang didukung.

Prasyarat

- Akun Azure dengan langganan aktif. Buat akun secara gratis.

- Akun Azure Anda memiliki peran Kontributor Jaringan, atau induk peran ini, di jaringan virtual.

- Jaringan virtual Azure dan subnet di wilayah Azure yang sama dengan tempat Anda membuat paket lab. Pelajari cara membuat jaringan virtual dan subnet.

- Subnet memiliki alamat IP gratis yang cukup untuk VM templat dan VM lab untuk semua lab (setiap lab menggunakan 512 alamat IP) dalam paket lab.

1. Mendelegasikan subnet jaringan virtual

Untuk menggunakan subnet jaringan virtual Anda untuk jaringan tingkat lanjut di Azure Lab Services, Anda perlu mendelegasikan subnet ke paket lab Azure Lab Services. Delegasi subnet memberikan izin eksplisit ke Azure Lab Services untuk membuat sumber daya khusus layanan, seperti komputer virtual lab, di subnet.

Anda hanya dapat mendelegasikan satu paket lab pada satu waktu untuk digunakan dengan satu subnet.

Ikuti langkah-langkah berikut untuk mendelegasikan subnet Anda untuk digunakan dengan paket lab:

Masuk ke portal Azure.

Buka jaringan virtual Anda, dan pilih Subnet.

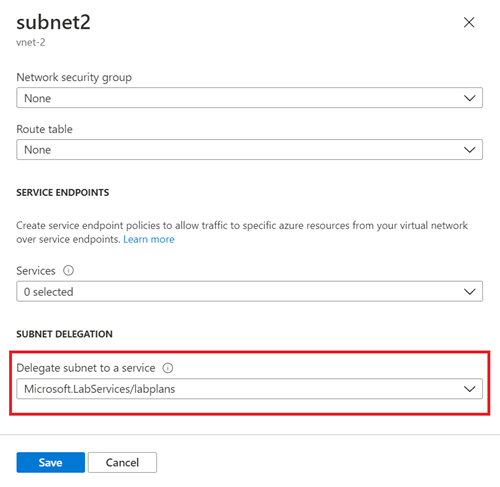

Pilih subnet khusus yang ingin Anda delegasikan ke Azure Lab Services.

Penting

Subnet yang Anda gunakan untuk Azure Lab Services belum boleh digunakan untuk gateway VNET atau Azure Bastion.

Di Delegasikan subnet ke layanan, pilih Microsoft.LabServices/labplans, lalu pilih Simpan.

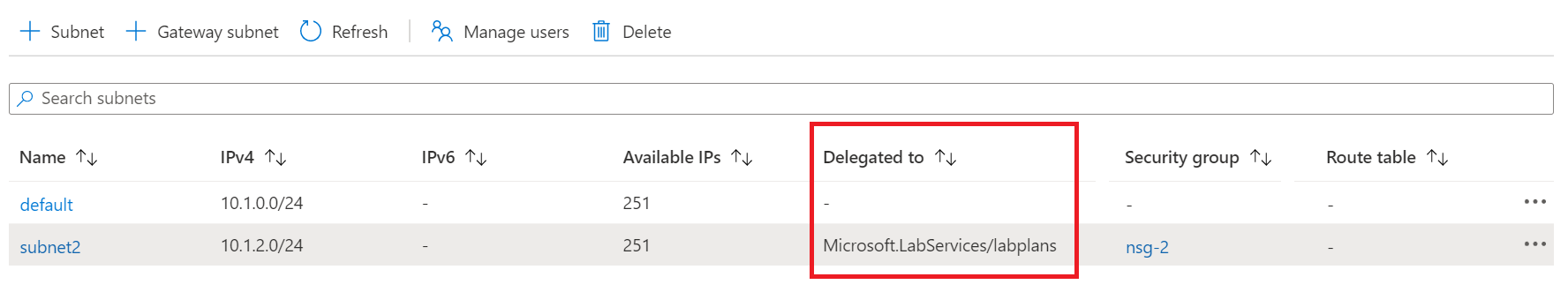

Verifikasi bahwa Microsoft.LabServices/labplans muncul di kolom Didelegasikan ke untuk subnet Anda.

2. Mengonfigurasi kelompok keamanan jaringan

Saat Anda menyambungkan paket lab ke jaringan virtual, Anda perlu mengonfigurasi kelompok keamanan jaringan (NSG) untuk memungkinkan lalu lintas RDP/SSH masuk dari komputer pengguna ke komputer virtual templat dan komputer virtual lab. NSG berisi aturan kontrol akses yang mengizinkan atau menolak lalu lintas berdasarkan arah lalu lintas, protokol, alamat sumber dan port, serta alamat dan port tujuan.

Aturan NSG dapat diubah kapan saja, dan perubahan diterapkan ke semua instans terkait. Mungkin perlu waktu hingga 10 menit agar perubahan NSG efektif.

Penting

Jika Anda tidak mengonfigurasi grup keamanan jaringan, Anda tidak akan dapat mengakses VM templat lab dan VM lab melalui RDP atau SSH.

Konfigurasi kelompok keamanan jaringan untuk jaringan tingkat lanjut terdiri dari dua langkah:

- Membuat grup keamanan jaringan yang memungkinkan lalu lintas RDP/SSH

- Mengaitkan grup keamanan jaringan dengan subnet jaringan virtual

Anda dapat menggunakan NSG untuk mengontrol lalu lintas ke satu atau beberapa komputer virtual (VM), instans peran, adaptor jaringan (NIC), atau subnet di jaringan virtual Anda. NSG berisi aturan kontrol akses yang mengizinkan atau menolak lalu lintas berdasarkan arah lalu lintas, protokol, alamat sumber dan port, serta alamat dan port tujuan. Aturan NSG dapat diubah kapan saja, dan perubahan diterapkan ke semua instans terkait.

Untuk informasi selengkapnya tentang NSG, kunjungi apa itu NSG.

Anda dapat menggunakan NSG untuk mengontrol lalu lintas ke satu atau beberapa komputer virtual (VM), instans peran, adaptor jaringan (NIC), atau subnet di jaringan virtual Anda. NSG berisi aturan kontrol akses yang mengizinkan atau menolak lalu lintas berdasarkan arah lalu lintas, protokol, alamat sumber dan port, serta alamat dan port tujuan. Aturan NSG dapat diubah kapan saja, dan perubahan diterapkan ke semua instans terkait.

Untuk informasi selengkapnya tentang NSG, kunjungi apa itu NSG.

Membuat grup keamanan jaringan untuk mengizinkan lalu lintas

Ikuti langkah-langkah ini untuk membuat NSG dan mengizinkan lalu lintas RDP atau SSH masuk:

Jika Anda belum memiliki grup keamanan jaringan, ikuti langkah-langkah ini untuk membuat kelompok keamanan jaringan (NSG).

Pastikan untuk membuat grup keamanan jaringan di wilayah Azure yang sama dengan jaringan virtual dan paket lab.

Buat aturan keamanan masuk untuk mengizinkan lalu lintas RDP dan SSH.

Buka grup keamanan jaringan Anda di portal Azure.

Pilih Aturan keamanan masuk, lalu pilih + Tambahkan.

Masukkan detail untuk aturan keamanan masuk baru:

Pengaturan Nilai Sumber Pilih Apa pun. Source port ranges Memasuki *. Tujuan Pilih Alamat IP. Alamat IP tujuan/rentang CIDR Pilih rentang subnet jaringan virtual Anda. Layanan Pilih Kustom. Rentang port tujuan Masukkan 22, 3389. Port 22 adalah untuk protokol Secure Shell (SSH). Port 3389 adalah untuk Protokol Desktop Jarak Jauh (RDP). Protokol Pilih Apa pun. Tindakan Pilih Izinkan. Prioritas Masukkan 1000. Prioritas harus lebih tinggi daripada aturan Tolak lainnya untuk RDP atau SSH. Nama Masukkan AllowRdpSshForLabs. Pilih Tambahkan untuk menambahkan aturan keamanan masuk ke NSG.

Mengaitkan subnet dengan grup keamanan jaringan

Selanjutnya, kaitkan NSG dengan subnet jaringan virtual untuk menerapkan aturan lalu lintas ke lalu lintas jaringan virtual.

Buka grup keamanan jaringan Anda, dan pilih Subnet.

Pilih + Kaitkan dari bilah menu atas.

Untuk Jaringan virtual, pilih jaringan virtual Anda.

Untuk Subnet, pilih subnet jaringan virtual Anda.

Pilih OK untuk mengaitkan subnet jaringan virtual dengan grup keamanan jaringan.

3. Buat rencana lab dengan jaringan tingkat lanjut

Setelah mengonfigurasi subnet dan grup keamanan jaringan, Anda dapat membuat paket lab dengan jaringan tingkat lanjut. Saat Anda membuat lab baru pada paket lab, Azure Lab Services membuat templat lab dan komputer virtual lab di subnet jaringan virtual.

Penting

Anda harus mengonfigurasi jaringan tingkat lanjut saat membuat paket lab. Anda tidak dapat mengaktifkan jaringan tingkat lanjut di tahap selanjutnya.

Untuk membuat rencana lab dengan jaringan tingkat lanjut di portal Azure:

Masuk ke portal Azure.

Pilih Buat sumber daya di sudut kiri atas portal Azure, dan cari rencana lab.

Masukkan informasi pada tab Dasar di halaman Buat paket lab.

Untuk informasi selengkapnya, lihat Membuat paket lab dengan Azure Lab Services.

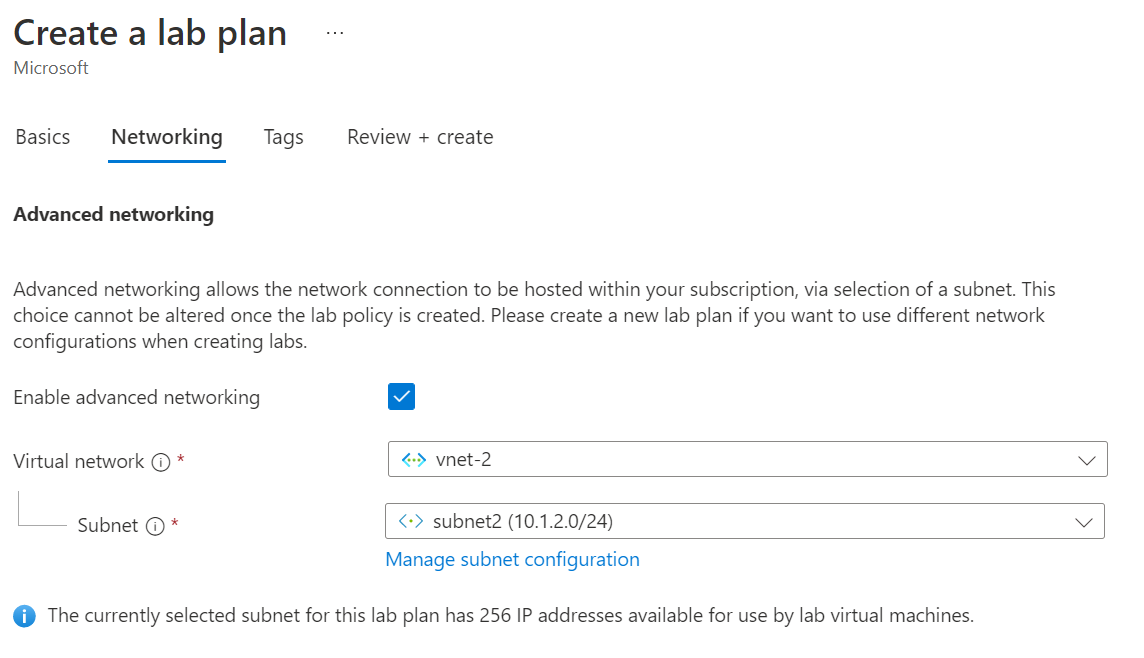

Di tab Jaringan , pilih Aktifkan jaringan tingkat lanjut untuk mengonfigurasi subnet jaringan virtual.

Untuk Jaringan virtual, pilih jaringan virtual Anda. Untuk Subnet, pilih subnet jaringan virtual Anda.

Jika jaringan virtual Anda tidak muncul dalam daftar, verifikasi bahwa paket lab berada di wilayah Azure yang sama dengan jaringan virtual, bahwa Anda telah mendelegasikan subnet ke Azure Lab Services, dan bahwa akun Azure Anda memiliki izin yang diperlukan.

Pilih Tinjau + Buat untuk membuat paket lab dengan jaringan tingkat lanjut.

Pengguna lab dan manajer lab sekarang dapat terhubung ke komputer virtual lab atau komputer virtual templat lab mereka dengan menggunakan RDP atau SSH.

Saat Anda membuat lab baru, semua komputer virtual dibuat di jaringan virtual dan diberi alamat IP dalam rentang subnet.

4. (Opsional) Memperbarui pengaturan konfigurasi jaringan

Disarankan agar Anda menggunakan pengaturan konfigurasi default untuk jaringan virtual dan subnet saat Anda menggunakan jaringan tingkat lanjut di Azure Lab Services.

Untuk skenario jaringan tertentu, Anda mungkin perlu memperbarui konfigurasi jaringan. Pelajari selengkapnya tentang arsitektur dan topologi jaringan yang didukung di Azure Lab Services dan konfigurasi jaringan yang sesuai.

Anda dapat mengubah pengaturan jaringan virtual setelah membuat paket lab dengan jaringan tingkat lanjut. Namun, ketika Anda mengubah pengaturan DNS di jaringan virtual, Anda perlu memulai ulang komputer virtual lab yang sedang berjalan. Jika VM lab dihentikan, mereka akan secara otomatis menerima pengaturan DNS yang diperbarui saat dimulai.

Perhatian

Perubahan konfigurasi jaringan berikut tidak didukung setelah Anda mengonfigurasi jaringan tingkat lanjut :

- Hapus jaringan virtual atau subnet yang terkait dengan paket lab. Hal ini menyebabkan lab berhenti bekerja.

- Ubah rentang alamat subnet saat ada komputer virtual yang dibuat (VM templat atau VM lab).

- Ubah label DNS pada alamat IP publik. Hal ini menyebabkan tombol Koneksi agar VM lab berhenti berfungsi.

- Ubah konfigurasi IP frontend pada load balancer Azure. Hal ini menyebabkan tombol Koneksi agar VM lab berhenti berfungsi.

- Ubah FQDN pada alamat IP publik.

- Gunakan tabel rute dengan rute default untuk subnet (penerowongan paksa). Hal ini menyebabkan pengguna kehilangan konektivitas ke lab mereka.

- Penggunaan Azure Firewall atau Azure Bastion tidak didukung.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk