Tutorial: Menyiapkan lab ke komunikasi lab dengan jaringan tingkat lanjut

Catatan

Artikel ini mereferensikan fitur yang tersedia dalam paket lab, yang menggantikan akun lab.

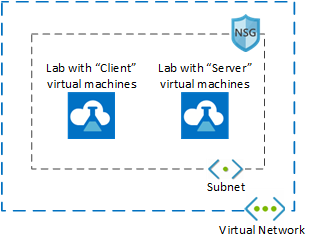

Jaringan tingkat lanjut Azure Lab Services memungkinkan Anda mengontrol jaringan untuk lab yang dibuat menggunakan paket lab. Anda dapat menggunakan jaringan tingkat lanjut untuk menerapkan berbagai skenario termasuk menyambungkan ke server lisensi, menggunakan model hub-spoke untuk Azure Networking, atau lab ke komunikasi lab. Dalam tutorial ini, Anda menyiapkan komunikasi lab-ke-lab untuk kelas pengembangan web.

Setelah menyelesaikan tutorial ini, Anda akan memiliki lab dengan dua komputer virtual lab yang dapat berkomunikasi satu sama lain: VM server dan VM klien.

Pelajari selengkapnya tentang skenario jaringan yang didukung di Azure Lab Services.

Dalam tutorial ini, Anda akan mempelajari cara:

- Buat grup sumber daya

- Membuat jaringan virtual dan subnet

- Mendelegasikan subnet ke Azure Lab Services

- Membuat grup keamanan jaringan

- Memperbarui aturan masuk grup keamanan jaringan

- Mengaitkan grup keamanan jaringan ke jaringan virtual

- Membuat rencana lab menggunakan jaringan tingkat lanjut

- Membuat dua lab

- Mengaktifkan ICMP pada VM templat

- Menerbitkan kedua lab

- Menguji komunikasi antara VM lab

Prasyarat

- Akun Azure dengan langganan aktif. Jika Anda tidak memiliki langganan Azure, buat akun gratis sebelum Anda memulai.

- Akun Azure dengan izin untuk membuat dan mengelola sumber daya dalam langganan, seperti peran RBAC Kontributor atau Pemilik Azure.

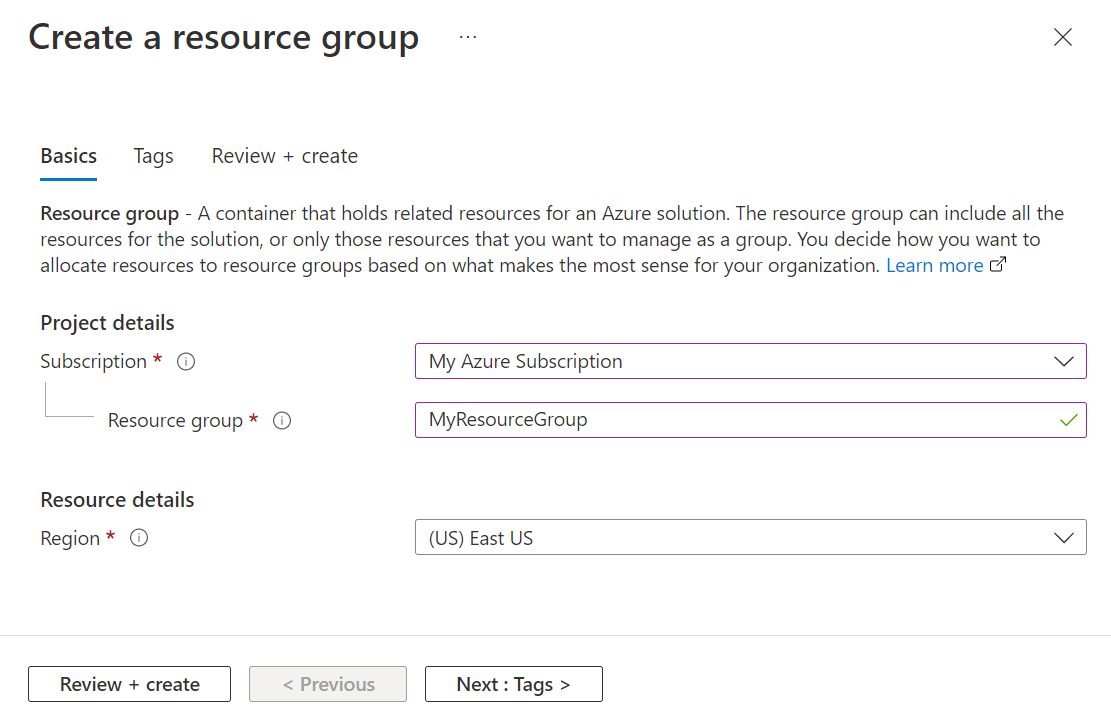

Buat grup sumber daya

Grup sumber daya Azure adalah kontainer logis tempat sumber daya Azure seperti aplikasi web, database, dan akun penyimpanan disebarkan dan dikelola. Misalnya, Anda dapat memilih untuk menghapus seluruh grup sumber daya dalam satu langkah sederhana nanti.

Langkah-langkah berikut menunjukkan cara menggunakan portal Azure untuk membuat grup sumber daya. Untuk kesederhanaan, Anda membuat semua sumber daya untuk tutorial ini dalam grup sumber daya yang sama.

- Masuk ke portal Azure.

- Pilih Grup sumber daya.

- Pilih + Buat dari menu atas.

- Pada tab Dasar dari halaman Buat grup sumber daya, lakukan tindakan berikut:

- Untuk Langganan, pilih langganan tempat Anda ingin membuat lab.

- Untuk Grup sumber daya, ketik MyResourceGroup.

- Untuk Wilayah, pilih wilayah yang paling dekat dengan Anda. Untuk informasi selengkapnya tentang wilayah yang tersedia, lihat Geografi Azure.

- Pilih Tinjau + Buat.

- Tinjau ringkasan, lalu pilih Buat.

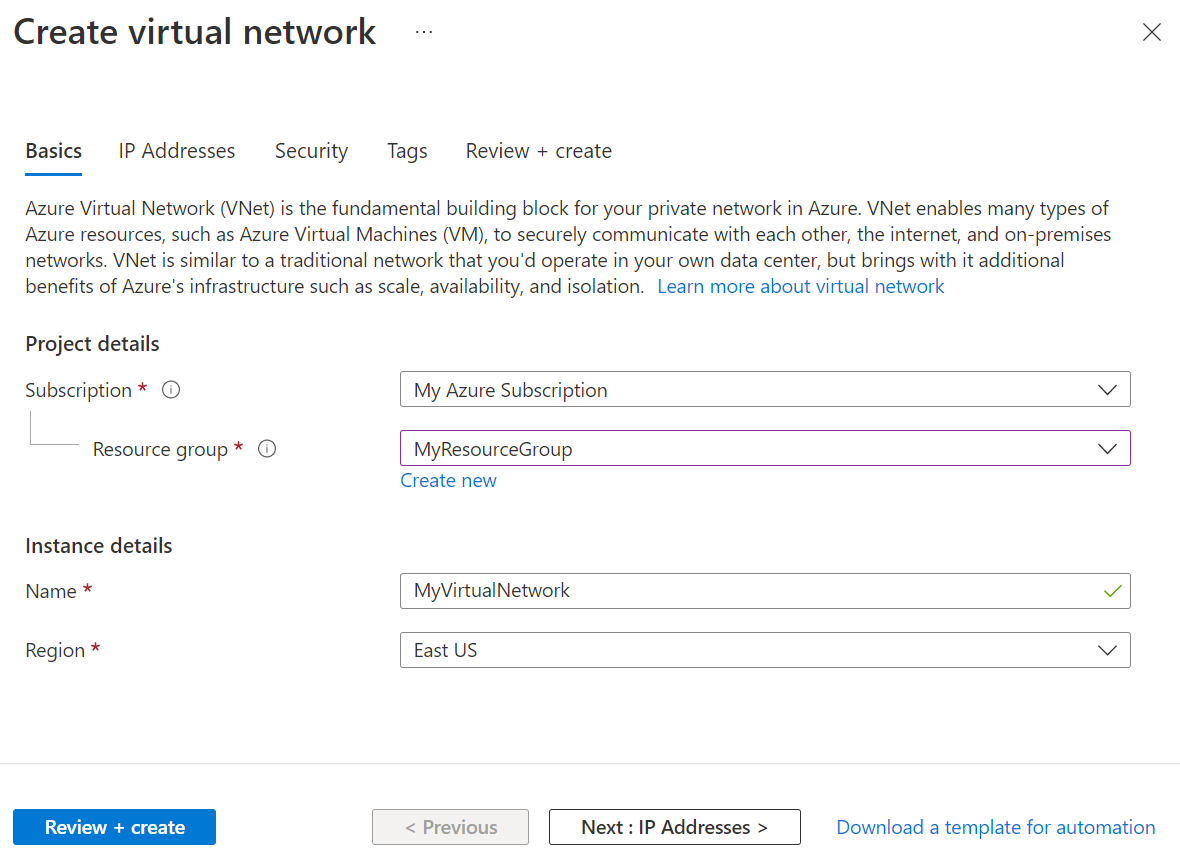

Membuat jaringan virtual dan subnet

Langkah-langkah berikut menunjukkan cara menggunakan portal Azure untuk membuat jaringan virtual dan subnet yang dapat digunakan dengan Azure Lab Services.

Penting

Saat menggunakan Azure Lab Services dengan jaringan tingkat lanjut, jaringan virtual, subnet, paket lab, dan lab semuanya harus berada di wilayah yang sama. Untuk informasi selengkapnya tentang wilayah mana yang didukung oleh berbagai produk, lihat Produk Azure menurut wilayah.

Buka MyResourceGroup yang dibuat sebelumnya.

Pilih + Buat di sudut kiri atas portal Azure dan cari "jaringan virtual".

Pilih petak peta Jaringan virtual lalu pilih Buat.

Pada tab Dasar dari buat jaringan virtual, lakukan tindakan berikut:

- Untuk Langganan, pilih langganan yang sama dengan grup sumber daya.

- Untuk Grup sumber daya, pilih MyResourceGroup.

- Untuk Nama, masukkan MyVirtualNetwork.

- Untuk Wilayah, pilih wilayah yang juga didukung oleh Azure Lab Services. Untuk informasi selengkapnya tentang wilayah yang didukung, lihat Azure Lab Services menurut wilayah.

- Pilih Selanjutnya: Alamat IP.

Pada tab Alamat IP, buat subnet yang digunakan oleh lab.

- Pilih + Tambahkan subnet

- Untuk Nama subnet, masukkan labservices-subnet.

- Untuk Rentang alamat subnet, masukkan rentang dalam notasi CIDR. Misalnya, 10.0.1.0/24 memiliki alamat IP yang cukup untuk 251 VM lab. (Azure mencadangkan lima alamat IP untuk setiap subnet.) Untuk membuat subnet dengan alamat IP yang lebih tersedia untuk VM, gunakan panjang awalan CIDR yang berbeda. Misalnya, 10.0.0.0/20 akan memiliki ruang untuk lebih dari 4000 alamat IP untuk VM lab. Untuk informasi selengkapnya tentang menambahkan subnet, lihat Menambahkan subnet.

- Pilih OK.

Pilih Tinjau + Buat.

Setelah validasi lolos, pilih Buat.

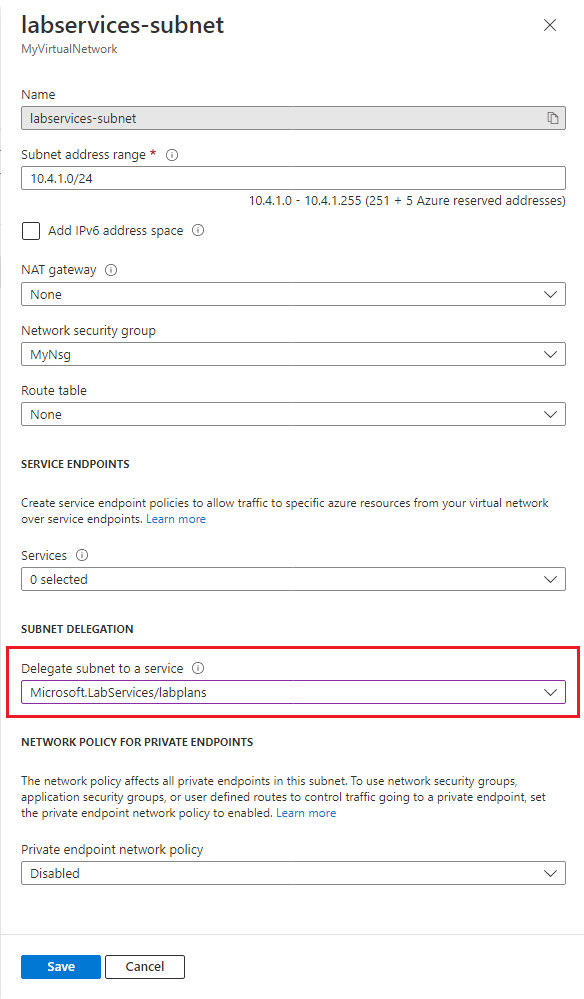

Mendelegasikan subnet ke Azure Lab Services

Selanjutnya, Anda mengonfigurasi subnet yang akan digunakan dengan Azure Lab Services. Untuk menggunakan subnet dengan Azure Lab Services, subnet harus didelegasikan ke layanan.

- Buka sumber daya MyVirtualNetwork.

- Pilih item Subnet di menu sebelah kiri.

- Pilih subnet labservices-subnet .

- Di bawah bagian Delegasi subnet, pilih Microsoft.LabServices/labplans untuk mendelegasikan subnet ke pengaturan layanan .

- Pilih Simpan.

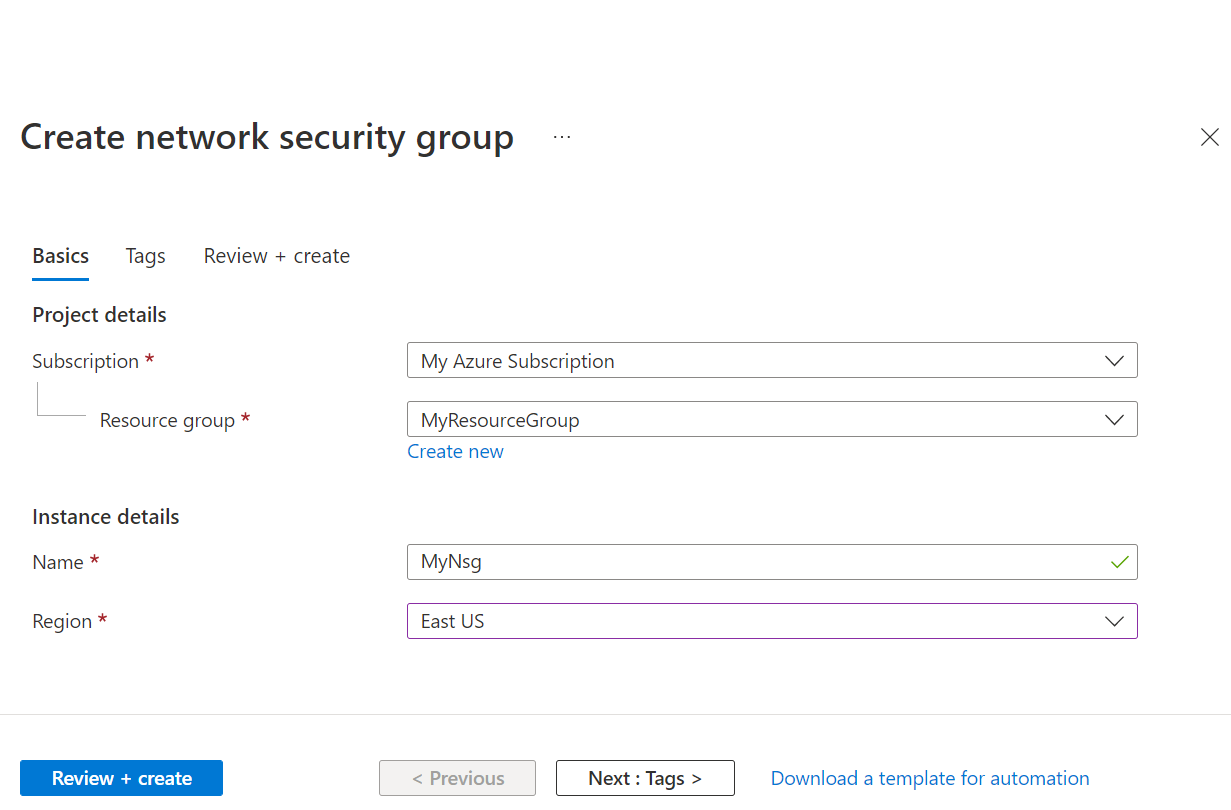

Membuat grup keamanan jaringan

Anda dapat menggunakan NSG untuk mengontrol lalu lintas ke satu atau beberapa komputer virtual (VM), instans peran, adaptor jaringan (NIC), atau subnet di jaringan virtual Anda. NSG berisi aturan kontrol akses yang mengizinkan atau menolak lalu lintas berdasarkan arah lalu lintas, protokol, alamat sumber dan port, serta alamat dan port tujuan. Aturan NSG dapat diubah kapan saja, dan perubahan diterapkan ke semua instans terkait.

Untuk informasi selengkapnya tentang NSG, kunjungi apa itu NSG.

NSG diperlukan saat menggunakan jaringan tingkat lanjut di Azure Lab Services.

Untuk membuat NSG, selesaikan langkah-langkah berikut:

- Pilih + Buat Sumber Daya di sudut kiri atas portal Azure dan cari "kelompok keamanan jaringan".

- Pilih petak peta Grup keamanan jaringan lalu pilih Buat.

- Pada tab Dasar , dari buat grup keamanan jaringan, lakukan tindakan berikut:

- Untuk Langganan, pilih langganan yang sama seperti yang digunakan sebelumnya.

- Untuk Grup sumber daya, pilih MyResourceGroup.

- Untuk Nama, masukkan MyNsg.

- Untuk Wilayah, pilih wilayah yang sama dengan MyVirtualNetwork yang dibuat sebelumnya.

- Pilih Tinjau + Buat.

- Saat melalui validasi, pilih Buat.

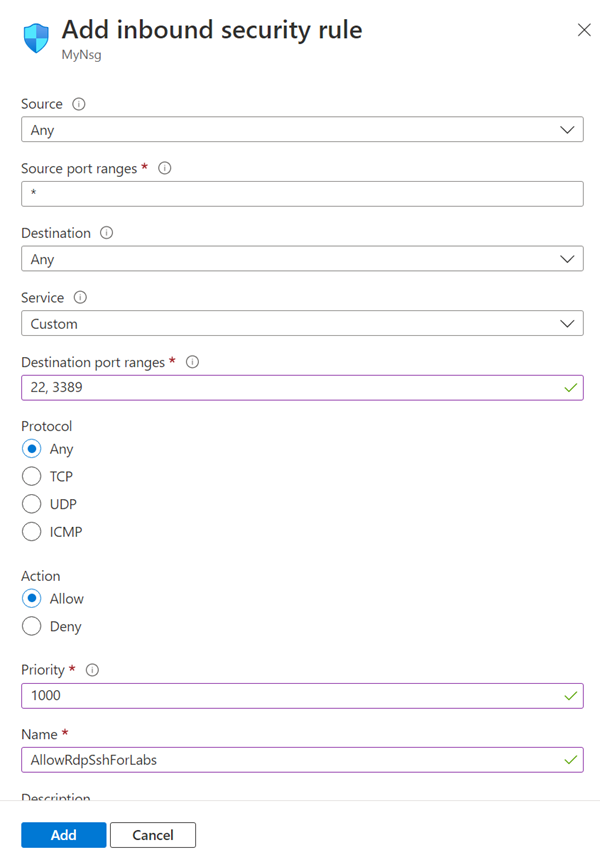

Memperbarui aturan masuk grup keamanan jaringan

Untuk memastikan bahwa pengguna lab dapat menggunakan desktop jarak jauh untuk menyambungkan ke VM lab, Anda perlu membuat aturan keamanan untuk mengizinkan jenis lalu lintas ini. Saat Anda menggunakan Linux, Anda perlu menyesuaikan aturan untuk SSH.

Untuk membuat aturan yang memungkinkan lalu lintas RDP dan SSH untuk subnet yang Anda buat sebelumnya:

Buka MyNsg.

Pilih Aturan keamanan masuk di menu sebelah kiri.

Pilih + Tambahkan dari bilah menu atas. Isi detail untuk menambahkan aturan keamanan masuk sebagai berikut:

- Untuk Sumber, pilih Apa pun.

- Untuk Rentang port sumber, pilih *.

- Untuk Tujuan, pilih Alamat IP.

- Untuk Alamat IP tujuan/rentang CIDR, pilih rentang subnet dari labservices-subnet yang dibuat sebelumnya.

- Untuk Layanan, pilih Kustom.

- Untuk Rentang port tujuan, masukkan 22, 3389. Port 22 adalah untuk protokol Secure Shell (SSH). Port 3389 adalah untuk Protokol Desktop Jarak Jauh (RDP).

- Untuk Protokol, pilih Apa pun.

- Untuk Tindakan, pilih Izinkan.

- Untuk Prioritas, pilih 1000. Prioritas harus lebih tinggi daripada aturan Tolak lainnya untuk RDP dan/atau SSH.

- Untuk Nama, masukkan AllowRdpSshForLabs.

- Pilih Tambahkan.

Tunggu hingga aturan dibuat.

Pilih Refresh pada bilah menu. Aturan baru sekarang ditampilkan dalam daftar aturan.

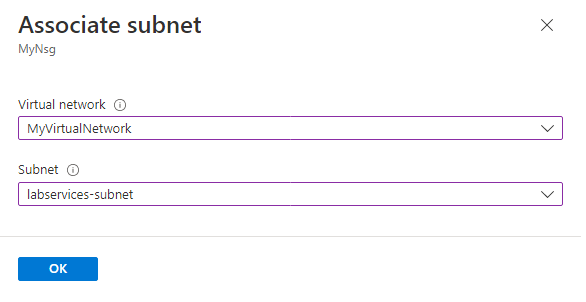

Mengaitkan grup keamanan jaringan ke jaringan virtual

Anda sekarang memiliki NSG dengan aturan keamanan masuk untuk memungkinkan VM lab terhubung ke jaringan virtual.

Untuk mengaitkan NSG dengan jaringan virtual yang Anda buat sebelumnya:

- Buka MyVirtualNetwork.

- Pilih Subnet di menu sebelah kiri.

- Pilih + Kaitkan dari bilah menu atas.

- Pada halaman Kaitkan subnet , lakukan tindakan berikut:

- Untuk Jaringan virtual, pilih MyVirtualNetwork.

- Untuk Subnet, pilih labservices-subnet.

- Pilih OK.

Peringatan

Koneksi kelompok keamanan jaringan ke subnet adalah langkah yang diperlukan. Pengguna lab tidak dapat terhubung ke VM lab mereka jika tidak ada kelompok keamanan jaringan yang terkait dengan subnet.

Membuat rencana lab menggunakan jaringan tingkat lanjut

Sekarang setelah jaringan virtual dibuat dan dikonfigurasi, Anda dapat membuat rencana lab:

Pilih Buat sumber daya yang bisa ditemukan di sudut kiri atas portal Microsoft Azure.

Cari rencana lab.

Di ubin Rencana lab, pilih dropdown Buat lalu pilih Rencana lab.

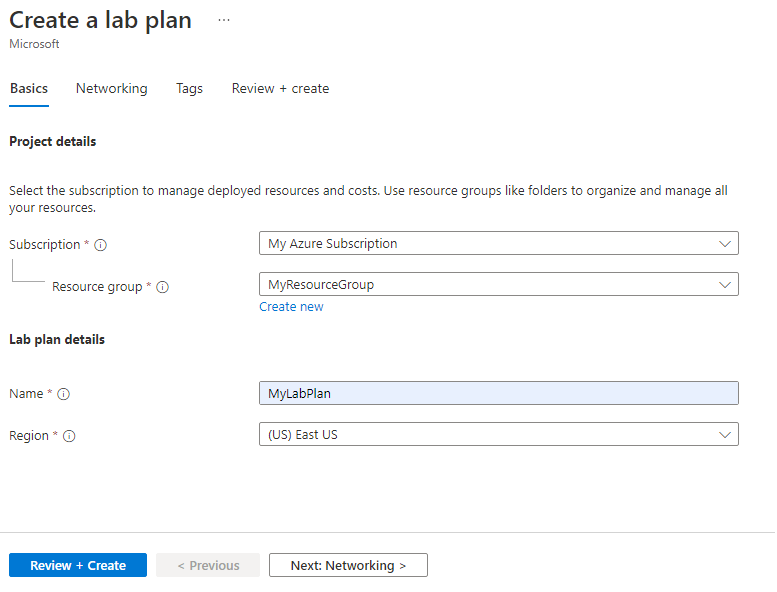

Di tab Dasar halaman Buat rencana lab, lakukan tindakan berikut:

- Untuk langganan Azure, pilih langganan yang digunakan sebelumnya.

- Untuk Grup sumber daya, pilih grup sumber daya yang ada atau pilih Buat baru, lalu masukkan nama untuk grup sumber daya baru.

- Untuk Nama, masukkan nama rencana. Untuk informasi selengkapnya tentang batasan penamaan, lihat Aturan nama sumber daya Microsoft.LabServices.

- Untuk Wilayah, pilih lokasi/wilayah tempat Anda ingin membuat rencana lab.

Pilih Next: Networking.

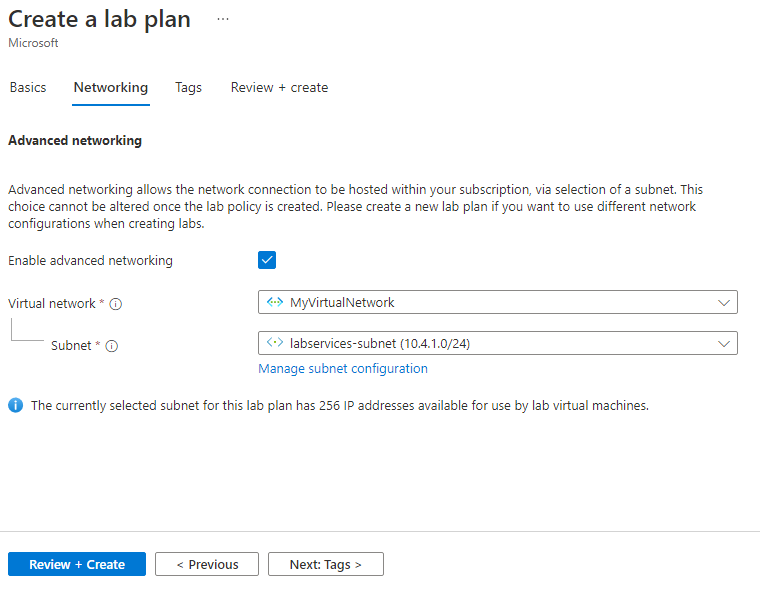

Pada tab Jaringan , lakukan tindakan berikut:

- Centang Aktifkan jaringan tingkat lanjut.

- Untuk Jaringan virtual, pilih MyVirtualNetwork.

- Untuk Subnet, pilih labservices-subnet.

- Pilih Tinjau + Buat.

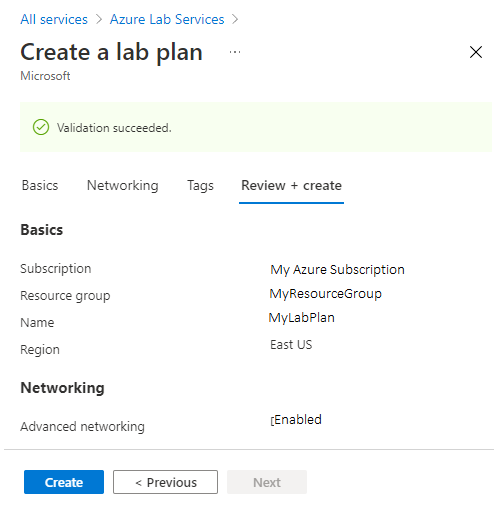

Setelah validasi berhasil, pilih Buat.

Catatan

Jaringan tingkat lanjut hanya dapat diaktifkan saat paket lab dibuat. Jaringan tingkat lanjut tidak dapat ditambahkan nanti.

Membuat dua lab

Selanjutnya, buat dua lab yang menggunakan jaringan tingkat lanjut. Lab ini menggunakan labservices-subnet yang terkait dengan Azure Lab Services. VM lab apa pun yang dibuat menggunakan MyLabPlan dapat berkomunikasi satu sama lain. Komunikasi dapat dibatasi dengan menggunakan NSG, firewall, dan banyak lagi.

Lakukan langkah-langkah berikut untuk membuat kedua lab. Ulangi langkah-langkah ini VM server dan VM klien.

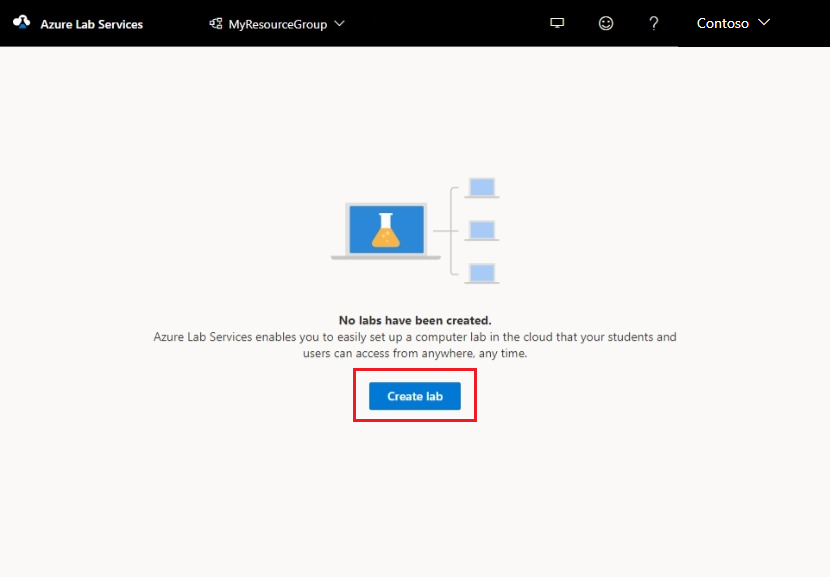

Navigasi ke situs web Azure Lab Services: https://labs.azure.com.

Pilih Masuk dan masukkan info masuk Anda. Azure Lab Services mendukung akun organisasi dan akun Microsoft.

Pilih MyResourceGroup dari menu dropdown pada bilah menu.

Pilih Lab baru.

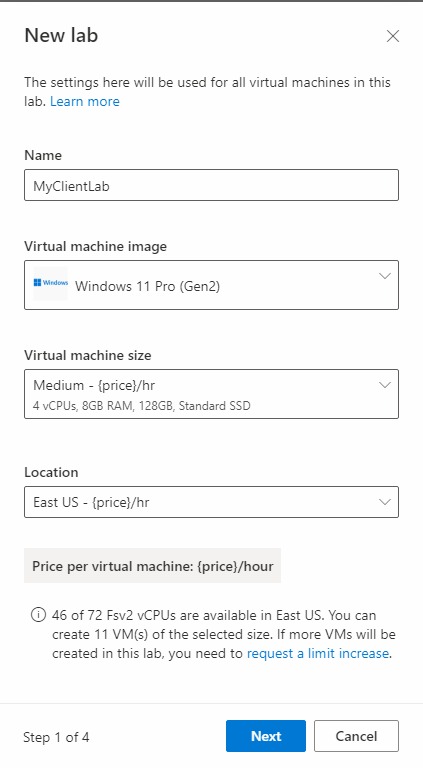

Di jendela Lab Baru, lakukan tindakan berikut:

- Tentukan nama. Nama harus mudah diidentifikasi. Gunakan MyServerLab untuk lab dengan VM server dan MyClientLab untuk lab dengan VM klien. Untuk informasi selengkapnya tentang pembatasan penamaan, lihat Aturan nama sumber daya Microsoft.LabServices.

- Pilih gambar komputer virtual. Untuk tutorial ini, gunakan Windows 11 Pro, tetapi Anda dapat memilih gambar lain yang tersedia jika Anda mau. Untuk informasi selengkapnya tentang mengaktifkan gambar komputer virtual, lihat Menentukan gambar Marketplace yang tersedia untuk pembuat lab.

- Untuk ukuran, pilih Sedang.

- Wilayah hanya memiliki satu wilayah. Ketika lab menggunakan jaringan tingkat lanjut, lab harus berada di wilayah yang sama dengan subnet terkait.

- Pilih Selanjutnya.

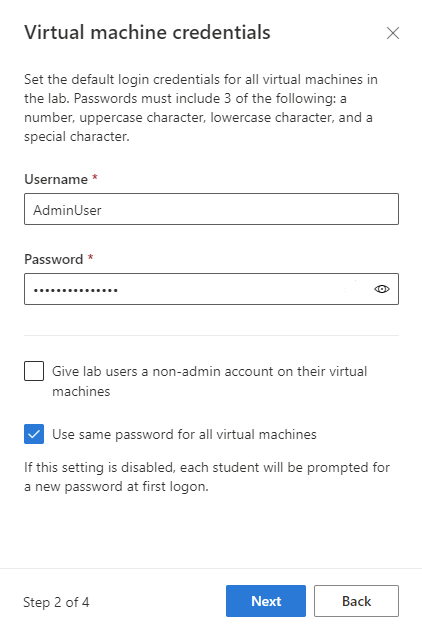

Pada halaman Kredensial mesin virtual, tentukan kredensial administrator default untuk semua mesin virtual di lab. Tentukan nama dan kata sandi untuk administrator. Secara default semua VM lab memiliki kata sandi yang sama dengan yang ditentukan di sini. Pilih Selanjutnya.

Penting

Buat catatan nama pengguna dan kata sandi. Keduanya tidak akan ditampilkan lagi.

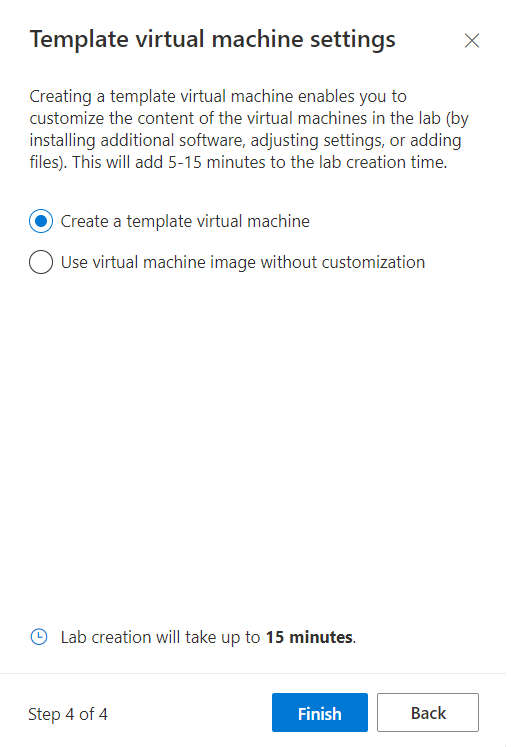

Pada halaman Kebijakan lab, biarkan pilihan default dan pilih Berikutnya.

Pada jendela Pengaturan komputer virtual templat, biarkan pilihan pada Buat komputer virtual templat. Pilih Selesai.

Anda akan melihat layar berikut yang memperlihatkan status pembuatan VM templat.

Tunggu hingga VM templat dibuat.

Mengaktifkan ICMP pada templat lab

Setelah lab dibuat, aktifkan ICMP (ping) untuk menguji komunikasi antara VM lab. Pertama, aktifkan ICMP pada VM templat untuk kedua lab. Mengaktifkan ICMP pada VM templat juga mengaktifkannya di VM lab. Setelah lab diterbitkan, VM lab dapat melakukan ping satu sama lain.

Untuk mengaktifkan ICMP, selesaikan langkah-langkah berikut untuk setiap VM templat di setiap lab.

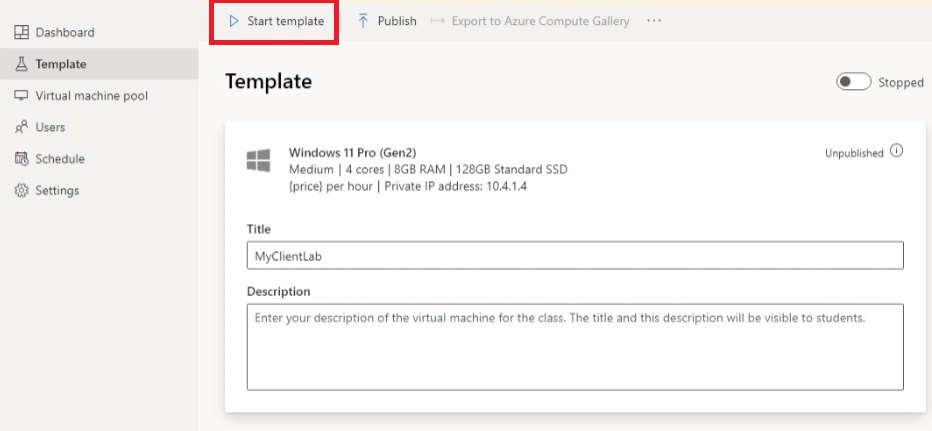

Pada halaman Templat untuk lab, mulai dan sambungkan ke templat VM.

- Pilih Mulai templat.

Catatan

Templat VM dikenakan biaya saat berjalan, jadi pastikan bahwa template VM dimatikan saat Anda tidak memerlukannya.

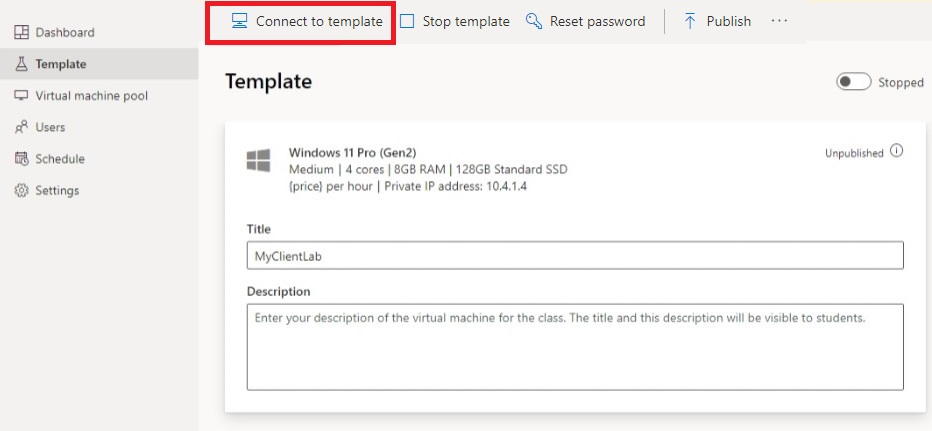

- Setelah templat dimulai, pilih Koneksi ke templat.

Saat Anda masuk ke templat VM, ubah aturan firewall pada VM untuk mengizinkan ICMP. Karena Anda menggunakan Windows 11, Anda dapat menggunakan PowerShell dan cmdlet Enable-NetFilewallRule . Untuk membuka jendela PowerShell:

- Pilih tombol Mulai.

- Ketik "PowerShell"

- Pilih aplikasi Windows PowerShell .

Jalankan kode berikut:

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-In

Enable-NetFirewallRule -Name CoreNet-Diag-ICMP4-EchoRequest-Out

Pada halaman Templat untuk lab, pilih Hentikan untuk menghentikan templat VM.

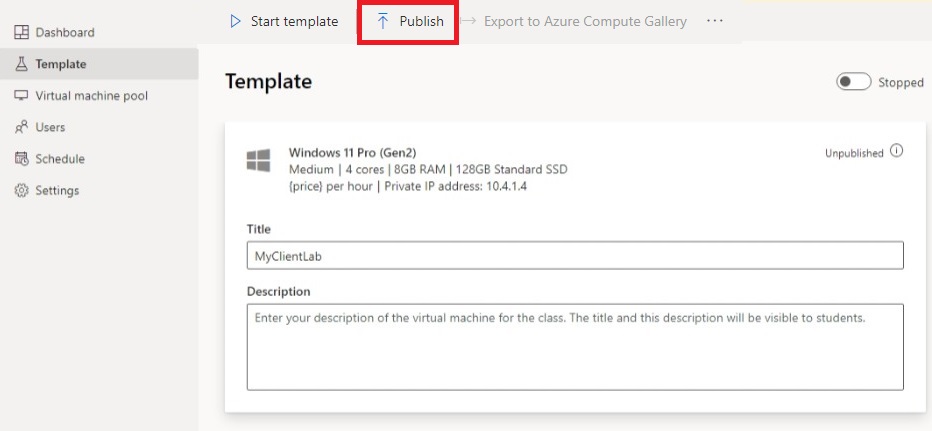

Menerbitkan kedua lab

Pada langkah ini, Anda menerbitkan lab. Saat Anda menerbitkan komputer virtual templat, Azure Lab Services membuat komputer virtual di lab dengan menggunakan templat. Semua komputer virtual memiliki konfigurasi yang sama dengan templat.

Pada halaman Templat , pilih Terbitkan.

Masukkan jumlah komputer yang diperlukan untuk lab, lalu pilih Terbitkan.

Peringatan

Penerbitan adalah tindakan yang tidak dapat diubah! Hal ini tidak dapat dibatalkan.

Anda melihat status penerbitan halaman templat. Tunggu hingga penerbitan selesai.

Menguji komunikasi antara VM lab

Di bagian ini, konfirmasikan bahwa kedua komputer virtual lab di laboratorium yang berbeda dapat berkomunikasi satu sama lain.

Pertama, mulai dan sambungkan ke VM lab dari setiap lab. Selesaikan langkah-langkah berikut untuk setiap lab.

Buka lab di situs web Azure Lab Services.

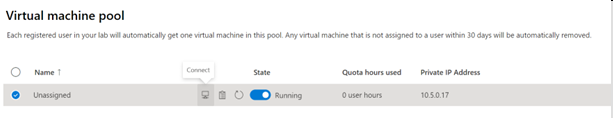

Pilih Kumpulan komputer virtual di menu sebelah kiri.

Pilih satu VM yang tercantum di kumpulan komputer virtual.

Catat Alamat IP Privat untuk VM. Anda memerlukan alamat IP privat lab server dan VM lab klien nanti.

Pilih slider Status untuk mengubah status dari Dihentikan ke Mulai.

Catatan

Ketika pendidik lab memulai VM lab, kuota untuk pengguna lab tidak terpengaruh. Kuota untuk pengguna menentukan jumlah jam lab yang tersedia untuk pengguna lab di luar waktu kelas terjadwal. Untuk informasi selengkapnya tentang kuota, lihat Mengatur kuota untuk pengguna.

Setelah StatusBerjalan, pilih ikon sambungkan untuk VM yang sedang berjalan. Buka file RDP unduhan untuk menyambungkan ke VM. Untuk informasi selengkapnya tentang pengalaman koneksi pada sistem operasi yang berbeda, lihat Koneksi ke VM lab.

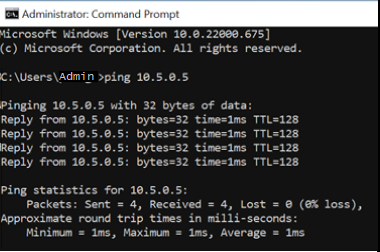

Sekarang, gunakan utilitas ping untuk menguji komunikasi lintas lab. Dari lab VM di lab server, buka prompt perintah. Gunakan ping {ip-address}. {ip-address} adalah Alamat IP Privat VM klien, yang Anda catat sebelumnya. Pengujian ini juga dapat dilakukan dari lab VM dari lab klien ke lab VM di lab server.

Setelah selesai, navigasikan ke halaman Kumpulan komputer virtual untuk setiap lab, pilih VM lab dan pilih penggeser Status untuk menghentikan VM lab.

Membersihkan sumber daya

Jika Anda tidak akan terus menggunakan aplikasi ini, hapus jaringan virtual, grup keamanan jaringan, paket lab, dan lab dengan langkah-langkah berikut:

- Di portal Azure, pilih grup sumber daya yang ingin Anda hapus.

- Pilih Hapus grup sumber daya.

- Untuk mengonfirmasi penghapusan, ketik nama grup sumber daya

Pemecahan Masalah

Pembuatan lab gagal dengan You are not authorized to access this resource

Saat Anda membuat rencana lab baru, mungkin perlu beberapa menit agar izin disebarluaskan ke tingkat lab. Anda dapat menetapkan peran Pembuat Lab di tingkat grup sumber daya untuk mencegah perilaku ini:

- Di portal Azure, buka grup sumber daya yang berisi paket lab.

- Pilih Kontrol akses (IAM) dari navigasi kiri.

- Pilih Tambahkan Tambahkan>penetapan peran.

- Tetapkan peran Pembuat Lab ke akun pengguna.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk