Menyiapkan satu alamat IP untuk satu atau beberapa lingkungan layanan integrasi di Azure Logic Apps

Penting

Pada 31 Agustus 2024, sumber daya ISE akan berhenti, karena ketergantungannya pada Azure Cloud Services (klasik), yang pensiun pada saat yang sama. Sebelum tanggal penghentian, ekspor aplikasi logika apa pun dari ISE Anda ke aplikasi logika Standar sehingga Anda dapat menghindari gangguan layanan. Alur kerja aplikasi logika standar berjalan di Azure Logic Apps penyewa tunggal dan menyediakan kemampuan yang sama ditambah lebih banyak lagi.

Mulai 1 November 2022, Anda tidak dapat lagi membuat sumber daya ISE baru. Namun, sumber daya ISE yang ada sebelum tanggal ini didukung hingga 31 Agustus 2024. Untuk informasi selengkapnya, lihat sumber daya berikut:

- Penghentian ISE - apa yang perlu Anda ketahui

- Penyewa tunggal versus multi-penyewa dan lingkungan layanan integrasi untuk Azure Logic Apps

- Harga Azure Logic Apps

- Mengekspor alur kerja ISE ke aplikasi logika Standar

- Lingkungan Layanan Integrasi akan dihentikan pada 31 Agustus 2024 - transisi ke Logic Apps Standard

- Model penyebaran Cloud Services (klasik) akan dihentikan pada 31 Agustus 2024

Saat bekerja dengan Azure Logic Apps, Anda dapat menyiapkan lingkungan layanan integrasi (ISE) untuk meng-host aplikasi logika yang memerlukan akses ke sumber daya di jaringan virtual Azure. Saat Anda memiliki beberapa instans ISE yang memerlukan akses ke titik akhir lain yang memiliki batasan IP, sebarkan Azure Firewall atau appliance jaringan virtual ke jaringan virtual Anda dan rutekan lalu lintas keluar melalui firewall atau appliance jaringan virtual tersebut. Kemudian Anda akan mendapati semua instans ISE di jaringan virtual Anda menggunakan alamat IP tunggal, publik, statis, dan dapat diprediksi untuk berkomunikasi dengan sistem tujuan yang Anda inginkan. Dengan demikian, Anda tidak perlu menyiapkan bukaan firewall tambahan di sistem tujuan Anda untuk setiap ISE.

Topik ini menunjukkan cara merutekan lalu lintas keluar melalui Azure Firewall, tetapi Anda bisa menerapkan konsep serupa pada appliance virtual jaringan seperti firewall pihak ketiga dari Marketplace Azure. Meskipun topik ini berfokus pada penyiapan untuk beberapa instans ISE, Anda juga bisa menggunakan pendekatan ini untuk satu ISE saat skenario Anda memerlukan pembatasan jumlah alamat IP yang membutuhkan akses. Pertimbangkan apakah biaya tambahan untuk firewall atau appliance jaringan virtual masuk akal untuk skenario Anda. Pelajari selengkapnya tentang harga Azure Firewall.

Prasyarat

Firewall Azure yang berjalan di jaringan virtual yang sama dengan ISE Anda. Jika Anda tidak memiliki firewall, tambahkan subnet yang bernama

AzureFirewallSubnetke jaringan virtual Anda terlebih dahulu. Lalu Anda dapat membuat dan menyebarkan firewall di jaringan virtual Anda.Tabel rute Azure. Jika Anda tidak memilikinya, buat tabel rute terlebih dahulu. Untuk informasi selengkapnya tentang perutean, lihat Perutean lalu lintas jaringan virtual.

Menyiapkan tabel rute

Di portal Microsoft Azure, pilih tabel rute, misalnya:

Untuk menambahkan rute baru, pada menu tabel rute, pilih Rute>Tambahkan.

Pada panel Tambahkan rute, siapkan rute baru dengan aturan yang menentukan bahwa semua lalu lintas keluar ke sistem tujuan mengikuti perilaku ini:

Menggunakan Appliance virtual sebagai jenis hop berikutnya.

Membuka alamat IP privat untuk instans firewall sebagai alamat hop berikutnya.

Untuk menemukan alamat IP ini, pada menu firewall Anda, pilih Gambaran Umum, temukan alamat di bawah Alamat IP privat, misalnya:

Berikut ini contoh yang menunjukkan tampilan aturan itu:

Properti Nilai Deskripsi Nama rute <unique-route-name> Nama unik untuk rute dalam tabel rute Awalan alamat <destination-address> Awalan alamat untuk sistem tujuan Anda ke mana Anda ingin lalu lintas keluar pergi. Pastikan Anda menggunakan notasi Classless Inter-Domain Routing (CIDR) untuk alamat ini. Dalam contoh ini, awalan alamat ini adalah untuk server SFTP, yang dijelaskan di bagian, Menyiapkan aturan jaringan. Jenis hop berikutnya Appliance virtual Jenis hop yang digunakan oleh lalu lintas keluar Alamat hop berikutnya <alamat-IP-privat-firewall> Alamat IP privat untuk firewall Anda

Menyiapkan aturan jaringan

Di portal Microsoft Azure, temukan dan pilih firewall Anda. Pada menu firewall, di bawah Pengaturan, pilih Aturan. Pada panel aturan, pilih Kumpulan aturan jaringan>Tambahkan kumpulan aturan jaringan.

Dalam kumpulan, tambahkan aturan yang memungkinkan lalu lintas ke sistem tujuan.

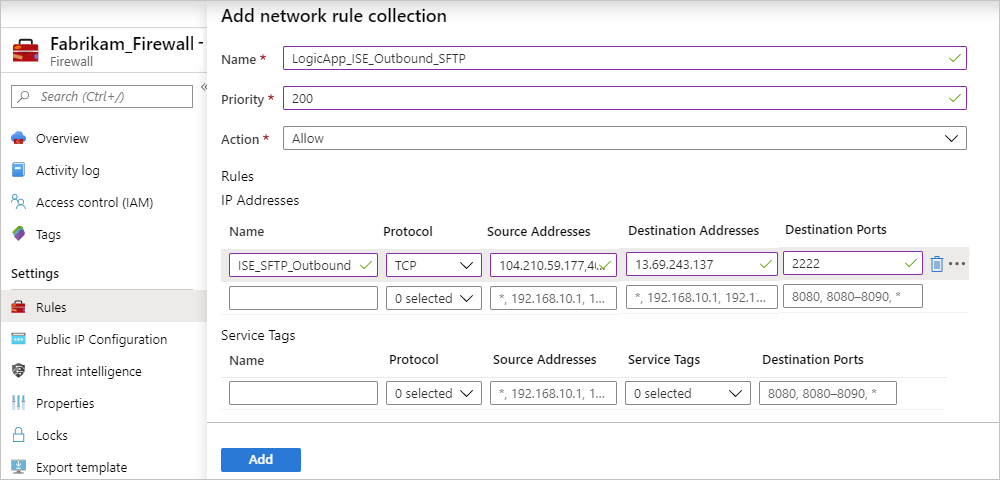

Misalnya, Anda memiliki aplikasi logika yang berjalan di ISE dan perlu berkomunikasi dengan server SFTP. Anda membuat kumpulan aturan jaringan yang bernama

LogicApp_ISE_SFTP_Outbound, yang berisi aturan jaringan bernamaISE_SFTP_Outbound. Aturan ini memungkinkan lalu lintas dari alamat IP subnet di mana ISE Anda berjalan di jaringan virtual Anda ke server SFTP tujuan dengan menggunakan alamat IP privat firewall Anda.

Properti kumpulan aturan jaringan

Properti Nilai Deskripsi Nama <network-rule-collection-name> Nama untuk kumpulan aturan jaringan Anda Prioritas <priority-level> Urutan prioritas yang akan digunakan untuk menjalankan kumpulan aturan. Untuk informasi selengkapnya, lihat Apa saja konsep Azure Firewall? Tindakan Izinkan Jenis tindakan yang akan dilakukan untuk aturan ini Properti aturan jaringan

Properti Nilai Deskripsi Nama <network-rule-name> Nama untuk aturan jaringan Anda Protokol <connection-protocols> Protokol koneksi yang akan digunakan. Misalnya, jika Anda menggunakan aturan NSG, pilih TCP dan UDP, tidak hanya TCP. Alamat sumber <ISE-subnet-addresses> Alamat IP subnet tempat ISE Anda berjalan dan tempat asal lalu lintas dari aplikasi logika Anda Alamat tujuan <destination-IP-address> Alamat IP untuk sistem tujuan Anda ke mana Anda ingin lalu lintas keluar pergi. Dalam contoh ini, alamat IP ini adalah untuk server SFTP. Port tujuan <destination-ports> Setiap port yang digunakan sistem tujuan Anda untuk komunikasi masuk Untuk informasi selengkapnya tentang aturan jaringan, lihat artikel ini: