Mengonfigurasi firewall IP untuk Pencarian Azure AI

Azure AI Search mendukung aturan IP untuk akses masuk melalui firewall, mirip dengan aturan IP yang ditemukan dalam grup keamanan jaringan virtual Azure. Dengan menerapkan aturan IP, Anda dapat membatasi akses layanan ke sekumpulan perangkat dan layanan cloud yang disetujui. Aturan IP hanya mengizinkan permintaan melalui. Akses ke data dan operasi masih akan mengharuskan pemanggil untuk menyajikan token otorisasi yang valid.

Anda dapat mengatur aturan IP di portal Azure, seperti yang dijelaskan dalam artikel ini, atau menggunakan Rest API Manajemen, Azure PowerShell, atau Azure CLI.

Catatan

Untuk mengakses layanan pencarian yang dilindungi oleh firewall IP melalui portal, izinkan akses dari klien tertentu dan alamat IP portal.

Prasyarat

- Layanan pencarian di tingkat Dasar atau yang lebih tinggi

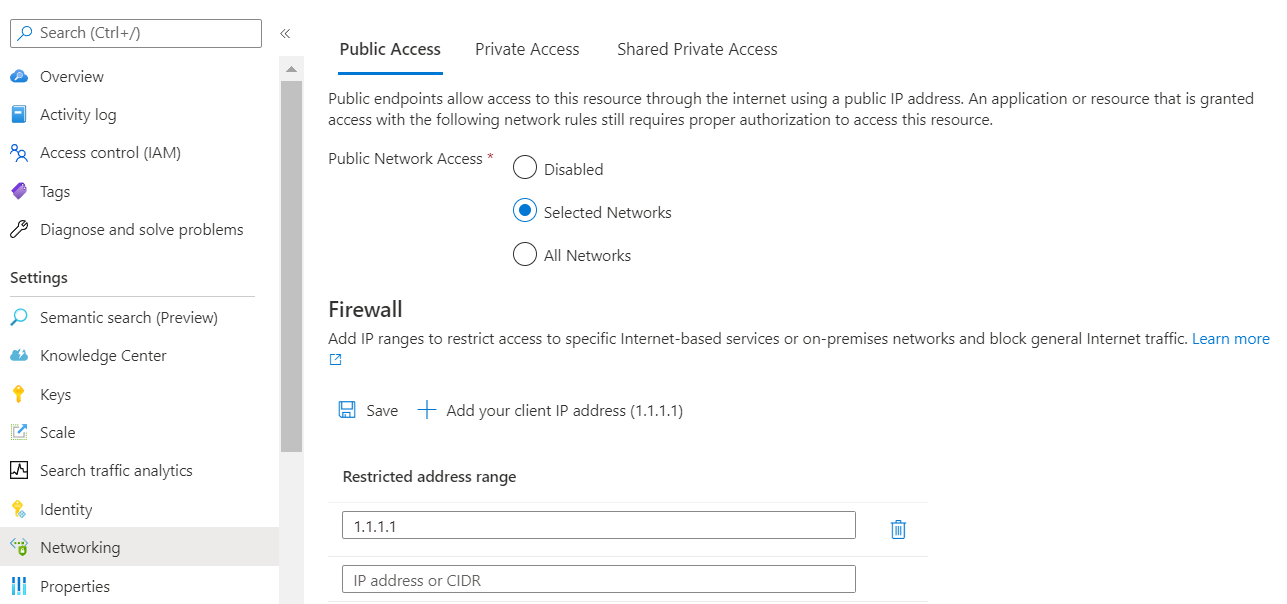

Mengatur rentang IP di portal Microsoft Azure

Masuk ke portal Azure dan buka halaman layanan Pencarian Azure AI Anda.

Pilih Jaringan di panel navigasi kiri.

Atur Akses Jaringan Publik ke Jaringan Terpilih. Jika konektivitas Anda diatur ke Dinonaktifkan, Anda hanya dapat mengakses layanan pencarian melalui titik akhir privat.

portal Azure mendukung alamat IP dan rentang alamat IP dalam format CIDR. Contoh notasi CIDR adalah 8.8.8.0/24, yang mewakili IP yang berkisar antara 8.8.8.0 hingga 8.8.8.255.

Pilih Tambahkan alamat IP klien Anda di bawah Firewall untuk membuat aturan masuk untuk alamat IP sistem Anda.

Tambahkan alamat IP klien lain untuk komputer, perangkat, dan layanan lain yang akan mengirim permintaan ke layanan pencarian.

Setelah Anda mengaktifkan kebijakan kontrol akses IP untuk layanan Pencarian Azure AI Anda, semua permintaan ke bidang data dari mesin di luar daftar rentang alamat IP yang diizinkan ditolak.

Permintaan yang ditolak

Ketika permintaan berasal dari alamat IP yang tidak ada dalam daftar yang diizinkan, respons terlarang 403 generik dikembalikan tanpa detail lain.

Izinkan akses dari alamat IP portal Azure

Saat aturan IP dikonfigurasi, beberapa fitur portal Microsoft Azure dinonaktifkan. Anda dapat melihat dan mengelola informasi tingkat layanan, tetapi akses portal ke indeks, pengindeks, dan sumber daya tingkat atas lainnya dibatasi. Anda dapat memulihkan akses portal ke berbagai operasi layanan pencarian dengan mengizinkan akses dari alamat IP portal dan alamat IP klien Anda.

Untuk mendapatkan alamat IP portal, lakukan nslookup (atau ping) pada stamp2.ext.search.windows.net, yang merupakan domain manajer lalu lintas. Untuk nslookup, alamat IP terlihat di bagian "Jawaban non-otoritatif" dari respons.

Dalam contoh berikut, alamat IP yang harus Anda salin adalah 52.252.175.48.

$ nslookup stamp2.ext.search.windows.net

Server: ZenWiFi_ET8-0410

Address: 192.168.50.1

Non-authoritative answer:

Name: azsyrie.northcentralus.cloudapp.azure.com

Address: 52.252.175.48

Aliases: stamp2.ext.search.windows.net

azs-ux-prod.trafficmanager.net

azspncuux.management.search.windows.net

Saat layanan berjalan di berbagai wilayah, layanan terhubung ke manajer lalu lintas yang berbeda. Terlepas dari nama domain, alamat IP yang ditampilkan dari ping adalah yang benar untuk digunakan saat menentukan aturan firewall masuk untuk portal Microsoft Azure di wilayah Anda.

Untuk ping, permintaan akan kehabisan waktu, tetapi alamat IP terlihat dalam respons. Misalnya, dalam pesan "Pinging azsyrie.northcentralus.cloudapp.azure.com [52.252.175.48]", alamat IP adalah 52.252.175.48.

Menyediakan alamat IP untuk klien memastikan bahwa permintaan tidak ditolak secara langsung, tetapi untuk keberhasilan akses ke konten dan operasi, otorisasi juga diperlukan. Gunakan salah satu metodologi berikut untuk mengautentikasi permintaan Anda:

- Autentikasi berbasis kunci, di mana kunci API admin atau kueri disediakan atas permintaan

- Otorisasi berbasis peran, di mana pemanggil adalah anggota peran keamanan pada layanan pencarian, dan aplikasi terdaftar menyajikan token OAuth dari ID Microsoft Entra.

Langkah berikutnya

Jika aplikasi klien Anda adalah aplikasi Web statis di Azure, pelajari cara menentukan rentang IP-nya untuk dimasukkan dalam aturan firewall IP layanan pencarian.