Isolasi di Azure Public Cloud

Azure memungkinkan Anda menjalankan aplikasi dan komputer virtual (VM) pada infrastruktur fisik bersama. Salah satu motivasi ekonomi utama untuk menjalankan aplikasi di lingkungan cloud adalah kemampuan untuk mendistribusikan biaya sumber daya bersama di antara beberapa pelanggan. Praktik multi-tenancy ini meningkatkan efisiensi dengan multiplexing sumber daya di antara pelanggan yang berbeda dengan biaya rendah. Sayangnya, ini juga memunculkan risiko berbagi server fisik dan sumber daya infrastruktur lainnya untuk menjalankan aplikasi sensitif dan VM yang mungkin dimiliki oleh sembarang pengguna dan mungkin berbahaya.

Artikel ini menguraikan bagaimana Azure menyediakan isolasi terhadap pengguna jahat dan tidak berbahaya, dan berfungsi sebagai panduan untuk merancang solusi cloud dengan menawarkan berbagai pilihan isolasi kepada arsitek.

Isolasi Tingkat Penyewa

Salah satu manfaat utama komputasi cloud adalah konsep infrastruktur bersama dan umum di berbagai pelanggan secara bersamaan, yang mengarah ke ekonomi skala. Konsep ini disebut multi-tenancy. Microsoft bekerja terus menerus untuk memastikan bahwa arsitektur multi-tenancy Microsoft Cloud Azure mendukung standar keamanan, kerahasiaan, privasi, integritas, dan ketersediaan.

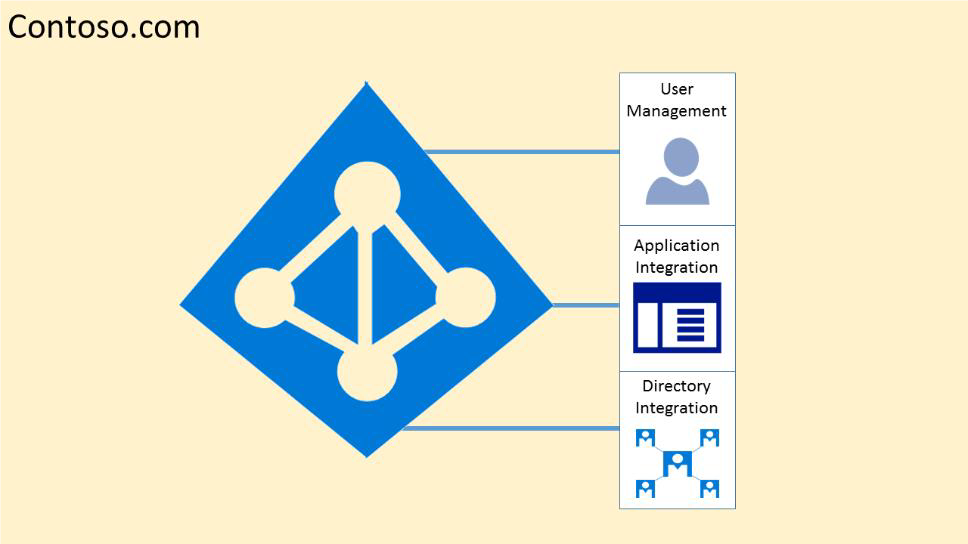

Di tempat kerja berkemampuan cloud, penyewa dapat didefinisikan sebagai klien atau organisasi yang memiliki dan mengelola instans tertentu dari layanan cloud tersebut. Dengan platform identitas yang disediakan oleh Microsoft Azure, penyewa hanyalah instans khusus ID Microsoft Entra yang diterima dan dimiliki organisasi Anda saat mendaftar untuk layanan cloud Microsoft.

Setiap direktori Microsoft Entra berbeda dan terpisah dari direktori Microsoft Entra lainnya. Sama seperti gedung kantor perusahaan adalah aset aman khusus untuk hanya organisasi Anda, direktori Microsoft Entra juga dirancang untuk menjadi aset aman untuk digunakan oleh hanya organisasi Anda. Arsitektur Microsoft Entra mengisolasi data pelanggan dan informasi identitas dari co-mingling. Ini berarti bahwa pengguna dan administrator satu direktori Microsoft Entra tidak dapat mengakses data secara tidak sengaja atau berbahaya di direktori lain.

Azure Tenancy

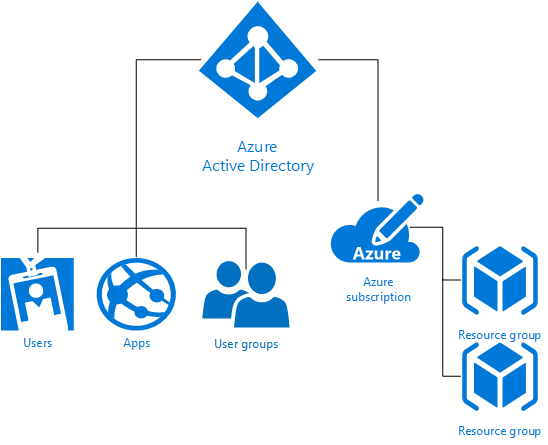

Penyewaan Azure (Langganan Azure) mengacu pada hubungan "pelanggan/tagihan" dan penyewa unik di ID Microsoft Entra. Isolasi tingkat penyewa di Microsoft Azure dicapai menggunakan ID Microsoft Entra dan kontrol akses berbasis peran Azure yang ditawarkan olehnya. Setiap langganan Azure dikaitkan dengan satu direktori Microsoft Entra.

Pengguna, grup, dan aplikasi dari direktori tersebut dapat mengelola sumber daya di langganan Azure. Anda dapat menetapkan hak akses ini menggunakan portal Microsoft Azure, alat baris perintah Azure, dan API Manajemen Azure. Penyewa Microsoft Entra diisolasi secara logis menggunakan batas keamanan sehingga tidak ada pelanggan yang dapat mengakses atau membahayakan penyewa bersama, baik secara berbahaya maupun tidak sengaja. MICROSOFT Entra ID berjalan pada server "bare metal" yang diisolasi pada segmen jaringan terpisah, di mana pemfilteran paket tingkat host dan Windows Firewall memblokir koneksi dan lalu lintas yang tidak diinginkan.

Akses ke data di MICROSOFT Entra ID memerlukan autentikasi pengguna melalui layanan token keamanan (STS). Informasi tentang keberadaan pengguna, status yang diaktifkan, dan peran digunakan oleh sistem otorisasi menentukan apakah akses ke penyewa target diotorisasi untuk pengguna dalam sesi tersebut.

Penyewa adalah kontainer diskrit dan tidak ada hubungan antara ini.

Tidak ada akses di seluruh penyewa kecuali admin penyewa memberikannya melalui federasi atau menyediakan akun pengguna dari penyewa lain.

Akses fisik ke server yang terdiri dari layanan Microsoft Entra, dan akses langsung ke sistem back-end ID Microsoft Entra, dibatasi.

Pengguna Microsoft Entra tidak memiliki akses ke aset atau lokasi fisik, dan oleh karena itu tidak dimungkinkan bagi mereka untuk melewati pemeriksaan kebijakan Azure RBAC logis yang dinyatakan berikut.

Untuk kebutuhan diagnostik dan pemeliharaan, model operasional yang menggunakan sistem elevasi hak istimewa tepat waktu diperlukan dan digunakan. Microsoft Entra Privileged Identity Management (PIM) memperkenalkan konsep admin yang memenuhi syarat. Admin yang memenuhi syarat harus menjadi pengguna yang membutuhkan akses istimewa sekarang dan kemudian, tetapi tidak setiap hari. Peran ini tidak aktif hingga pengguna membutuhkan akses, kemudian mereka menyelesaikan proses pengaktifan dan menjadi admin aktif untuk jumlah waktu yang telah ditentukan.

MICROSOFT Entra ID menghosting setiap penyewa dalam kontainer yang dilindungi sendiri, dengan kebijakan dan izin ke dan dalam kontainer yang hanya dimiliki dan dikelola oleh penyewa.

Konsep kontainer penyewa sangat tertanam dalam layanan direktori di semua lapisan, dari portal hingga penyimpanan persisten.

Bahkan ketika metadata dari beberapa penyewa Microsoft Entra disimpan pada disk fisik yang sama, tidak ada hubungan antara kontainer selain apa yang ditentukan oleh layanan direktori, yang pada gilirannya ditentukan oleh administrator penyewa.

Kontrol akses berbasis peran Azure (Azure RBAC)

Kontrol akses berbasis peran Azure (Azure RBAC) membantu Anda berbagi berbagai komponen yang tersedia dalam langganan Azure dengan menyediakan manajemen akses terperinci untuk Azure. Azure RBAC memungkinkan Anda memisahkan tugas dalam organisasi Anda dan memberikan akses berdasarkan apa yang dibutuhkan pengguna untuk melakukan pekerjaan mereka. Daripada memberi semua orang izin tidak terbatas di langganan atau sumber daya Azure, Anda dapat mengizinkan hanya tindakan tertentu.

Azure RBAC memiliki tiga peran dasar yang berlaku untuk semua jenis sumber daya:

Pemilik memiliki akses penuh ke semua sumber daya termasuk hak untuk mendelegasikan akses ke orang lain.

Kontributor dapat membuat dan mengelola semua jenis sumber daya Azure tetapi tidak dapat memberikan akses ke orang lain.

Pembaca dapat melihat sumber daya Microsoft Azure yang ada.

Peran Azure selebihnya di Azure memungkinkan pengelolaan sumber daya Azure tertentu. Misalnya, peran Kontributor Komputer Virtual memungkinkan pengguna membuat dan mengelola komputer virtual. Ini tidak memberi mereka akses ke Azure Virtual Network atau subnet yang terhubung dengan komputer virtual.

Peran bawaan Azure mencantumkan peran yang tersedia di Azure. Ini menentukan operasi dan ruang lingkup yang diberikan setiap peran bawaan kepada pengguna. Jika Anda ingin menentukan peran Anda sendiri untuk kontrol yang lebih besar, lihat cara membuat Peran kustom di Azure RBAC.

Beberapa kemampuan lain untuk ID Microsoft Entra meliputi:

Microsoft Entra ID memungkinkan SSO ke aplikasi SaaS, terlepas dari di mana mereka dihosting. Beberapa aplikasi digabungkan dengan ID Microsoft Entra, dan yang lain menggunakan SSO kata sandi. Aplikasi gabungan juga dapat mendukung penyediaan pengguna dan brankas kata sandi.

Akses ke data di Azure Storage dikontrol melalui autentikasi. Setiap akun penyimpanan memiliki kunci primer (kunci akun penyimpanan, atau SAK) dan kunci rahasia sekunder (tanda tangan akses bersama, atau SAS).

MICROSOFT Entra ID menyediakan Identitas sebagai Layanan melalui federasi dengan menggunakan Layanan Federasi Direktori Aktif, sinkronisasi, dan replikasi dengan direktori lokal.

Autentikasi multifaktor Microsoft Entra mengharuskan pengguna untuk memverifikasi masuk dengan menggunakan aplikasi seluler, panggilan telepon, atau pesan teks. Ini dapat digunakan dengan MICROSOFT Entra ID untuk membantu mengamankan sumber daya lokal dengan Server Autentikasi Multifaktor, dan juga dengan aplikasi dan direktori kustom menggunakan SDK.

Microsoft Entra Domain Services memungkinkan Anda menggabungkan komputer virtual Azure ke domain Active Directory tanpa menyebarkan pengendali domain. Anda dapat masuk ke komputer virtual ini dengan info masuk Direktori Aktif perusahaan Anda dan mengelola mesin virtual yang bergabung dengan domain dengan menggunakan Kebijakan Grup untuk menegakkan dasar keamanan di semua mesin virtual Azure Anda.

Azure Active Directory B2C menyediakan layanan manajemen identitas global dengan ketersediaan tinggi untuk aplikasi menghadap konsumen yang berskala hingga ratusan juta identitas. Ini dapat diintegrasikan di seluruh platform seluler dan web. Konsumen Anda dapat masuk ke semua aplikasi Anda melalui pengalaman yang dapat disesuaikan dengan menggunakan akun sosial yang ada atau membuat info masuk baru.

Isolasi dari Administrator Microsoft & Penghapusan Data

Microsoft mengambil langkah-langkah kuat untuk melindungi data Anda dari akses atau penggunaan yang tidak layak oleh orang yang tidak berwenang. Proses dan kontrol operasional ini didukung oleh Ketentuan Layanan Online, yang menawarkan komitmen kontraktual yang mengatur akses ke data Anda.

- Teknisi Microsoft tidak memiliki akses default ke data Anda di cloud. Sebaliknya, mereka diberikan akses, di bawah pengawasan manajemen, hanya jika perlu. Akses tersebut dikontrol dan dicatat dengan hati-hati, dan dicabut ketika tidak lagi diperlukan.

- Microsoft dapat mempekerjakan perusahaan lain untuk menyediakan layanan terbatas atas namanya. Subkontraktor dapat mengakses data pelanggan hanya untuk memberikan layanan yang telah kami sediakan, dan mereka dilarang menggunakannya untuk tujuan lain. Selanjutnya, mereka terikat kontrak untuk menjaga kerahasiaan informasi pelanggan kami.

Layanan bisnis dengan sertifikasi yang diaudit seperti ISO/IEC 27001 diverifikasi secara berkala oleh Microsoft dan perusahaan audit terakreditasi, yang melakukan audit sampel untuk membuktikan akses tersebut, hanya untuk tujuan bisnis yang sah. Anda selalu dapat mengakses data pelanggan Anda sendiri kapan saja dan untuk alasan apa pun.

Jika Anda menghapus data apa pun, Microsoft Azure akan menghapus data, termasuk cache atau salinan cadangan apa pun. Untuk layanan yang dicakup, penghapusan tersebut akan terjadi dalam 90 hari setelah akhir periode retensi. (Layanan yang dicakup didefinisikan di bagian Ketentuan Pemrosesan Data dalam Ketentuan Layanan Online kami.)

Jika drive disk yang digunakan untuk penyimpanan mengalami kegagalan perangkat keras, disk dihapus atau dihancurkan dengan aman sebelum Microsoft mengembalikannya ke produsen untuk penggantian atau perbaikan. Data pada drive ditimpa untuk memastikan bahwa data tidak dapat dipulihkan dengan cara apa pun.

Isolasi Komputasi

Microsoft Azure menyediakan berbagai layanan komputasi berbasis cloud yang mencakup berbagai pilihan instans & layanan komputasi yang dapat dinaikkan atau diturunkan skalanya secara otomatis untuk memenuhi kebutuhan aplikasi atau perusahaan Anda. Instans dan layanan komputasi ini menawarkan isolasi di berbagai tingkat untuk mengamankan data tanpa mengorbankan fleksibilitas dalam konfigurasi yang dituntut pelanggan.

Ukuran Komputer Virtual Terisolasi

Azure Compute menawarkan beragam ukuran komputer virtual yang diisolasi ke jenis perangkat keras tertentu dan didedikasikan untuk satu pelanggan. Ukuran Terisolasi aktif dan beroperasi pada generasi perangkat keras tertentu dan akan ditolak saat pembuatan perangkat keras dihentikan atau generasi perangkat keras baru tersedia.

Ukuran komputer virtual terisolasi paling cocok untuk beban kerja yang memerlukan isolasi tingkat tinggi dari beban kerja pelanggan lain. Hal ini terkadang diperlukan untuk memenuhi persyaratan kepatuhan dan peraturan. Memanfaatkan ukuran terisolasi menjamin bahwa komputer virtual Anda adalah satu-satunya yang berjalan pada instans server tertentu.

Selain itu, karena VM ukuran terisolasi besar, pelanggan dapat memilih untuk membagi sumber daya VM ini dengan menggunakan dukungan Azure untuk komputer virtual berlapis.

Penawaran komputer virtual Terisolasi saat ini meliputi:

- Standard_E80ids_v4

- Standard_E80is_v4

- Standard_E104i_v5

- Standard_E104is_v5

- Standard_E104id_v5

- Standard_E104ids_v5

- Standard_M192is_v2

- Standard_M192ims_v2

- Standard_M192ids_v2

- Standard_M192idms_v2

- Standard_F72s_v2

- Standard_M128ms

Catatan

Ukuran VM terisolasi memiliki umur terbatas karena penghentian perangkat keras.

Penghentian Ukuran VM Terisolasi

Ukuran VM yang terisolasi memiliki umur terbatas perangkat keras. Azure mengeluarkan pengingat 12 bulan sebelum tanggal penghentian resmi ukuran dan menyediakan penawaran terisolasi yang diperbarui untuk pertimbangan Anda. Ukuran berikut telah diumumkan penghentian.

| Ukuran | Tanggal Penghentian Isolasi |

|---|---|

| Standard_DS15_v2 | Sabtu, 15 Mei 2021 |

| Standard_D15_v2 | Sabtu, 15 Mei 2021 |

| Standard_G5 | Selasa, 15 Februari 2022 |

| Standard_GS5 | Selasa, 15 Februari 2022 |

| Standard_E64i_v3 | Selasa, 15 Februari 2022 |

| Standard_E64is_v3 | Selasa, 15 Februari 2022 |

| Standard_M192is_v2 | 31 Maret 2027 |

| Standard_M192ims_v2 | 31 Maret 2027 |

| Standard_M192ids_v2 | 31 Maret 2027 |

| Standard_M192idms_v2 | 31 Maret 2027 |

FAQ

T: Apakah ukurannya akan dihentikan atau hanya fitur "isolasi"-nya?

A: Ukuran apa pun yang diterbitkan sebagai terisolasi tetapi tidak memiliki "i" dalam namanya, fitur isolasi ukuran VM sedang dihentikan kecuali dikomunikasikan secara berbeda. Ukuran dengan "i" dalam nama tidak akan digunakan lagi.

T: Apakah ada waktu henti ketika vm saya mendarat di perangkat keras yang tidak terisolasi?

A: Untuk ukuran VM, di mana hanya isolasi yang tidak digunakan lagi tetapi bukan ukurannya, tidak ada tindakan yang diperlukan dan tidak akan ada waktu henti. Sebaliknya jika isolasi diperlukan, pengumuman menyertakan ukuran penggantian yang direkomendasikan. Memilih ukuran penggantian mengharuskan pelanggan untuk mengubah ukuran VM mereka.

T: Apakah ada delta biaya untuk pindah ke komputer virtual yang tidak terisolasi?

J: Tidak.

T: Kapan ukuran terisolasi lainnya akan dihentikan?

A: Kami memberikan pengingat 12 bulan sebelum penghentian resmi ukuran yang terisolasi. Pengumuman terbaru kami meliputi penghentian fitur isolasi Standard_G5, Standard_GS5, Standard_E64i_v3, dan Standard_E64i_v3.

T: Saya adalah Pelanggan Azure Service Fabric yang mengandalkan Tingkat Ketahanan Perak atau Emas. Apakah perubahan ini berdampak pada saya?

J: Tidak. Jaminan yang diberikan oleh Tingkat Ketahanan Service Fabric akan terus berfungsi bahkan setelah perubahan ini. Jika Anda memerlukan isolasi perangkat keras fisik karena alasan lain, Anda mungkin masih perlu mengambil salah satu tindakan yang dijelaskan di atas.

T: Apa saja milestones penghentian isolasi D15_v2 atau DS15_v2?

A:

| Tanggal | Perbuatan |

|---|---|

| 15 Mei 20201 | Pengumuman penghentian isolasi D/DS15_v2 |

| Sabtu, 15 Mei 2021 | Jaminan isolasi DS15_v2 D/DS15_v2 dihapus |

1 Pelanggan yang sudah ada yang menggunakan ukuran ini akan menerima email pengumuman yang berisi instruksi terperinci terkait langkah-langkah berikutnya.

T: Apa saja milestone untuk penghentian isolasi G5, Gs5, E64i_v3, E64is_v3 dan E64is_v3?

A:

| Tanggal | Perbuatan |

|---|---|

| 15 Feb 20211 | Pengumuman penghentian isolasi G5/GS5/E64i_v3/E64is_v3 |

| 28 Feb 2022 | Jaminan isolasi G5/GS5/E64i_v3/E64is_v3 dihapus |

1 Pelanggan yang sudah ada yang menggunakan ukuran ini akan menerima email pengumuman yang berisi instruksi terperinci terkait langkah-langkah berikutnya.

Langkah berikutnya

Pelanggan juga dapat memilih untuk membagi lebih lanjut sumber daya dari komputer virtual Terisolasi ini dengan menggunakan dukungan Azure untuk komputer virtual bersarang.

Dedicated Host

Selain host terisolasi yang dijelaskan di bagian sebelumnya, Azure juga menawarkan host khusus. Host khusus di Azure adalah layanan yang menyediakan server fisik yang dapat meng-host satu atau lebih komputer virtual, dan yang didedikasikan untuk satu langganan Azure. Host khusus menyediakan isolasi perangkat keras di tingkat server fisik. Tidak ada VM lain yang akan ditempatkan pada host Anda. Host khusus disebarkan di pusat data yang sama dan berbagi jaringan dan infrastruktur penyimpanan yang mendasarinya dengan host lain, yang tidak terisolasi. Untuk informasi selengkapnya, lihat Ikhtisar host khusus Azure.

Isolasi Hyper-V & Root OS Antara VM Root & VM Tamu

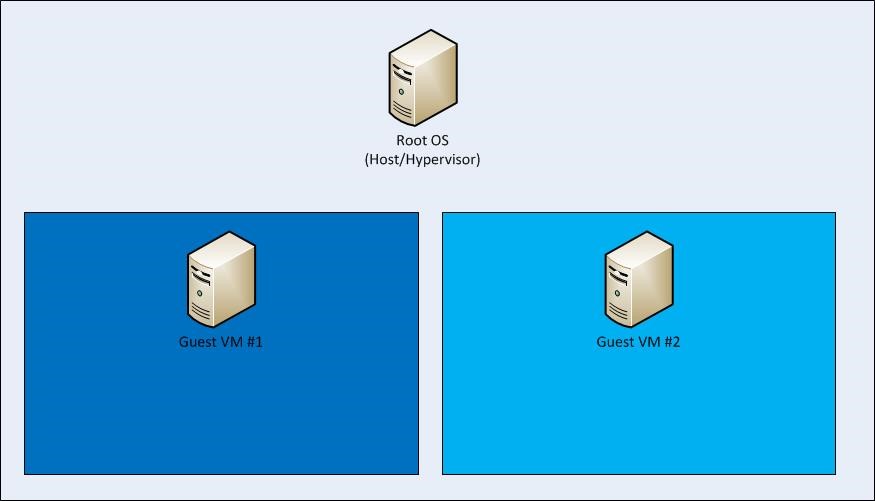

Platform komputasi Azure didasarkan pada virtualisasi mesin—yang berarti bahwa semua kode pelanggan dijalankan pada komputer virtual Hyper-V. Pada setiap simpul Azure (atau titik akhir jaringan), ada Hypervisor yang berjalan langsung di atas perangkat keras dan membagi simpul menjadi jumlah variabel Guest Virtual Machines (VM).

Setiap node juga memiliki satu Root VM khusus, yang menjalankan Host OS. Batas kritis adalah isolasi VM root dari VM tamu dan VM tamu satu sama lain, yang dikelola oleh hypervisor dan root OS. Pasangan hypervisor/root OS memanfaatkan pengalaman keamanan sistem operasi Microsoft selama beberapa dekade, dan pembelajaran terbaru dari Hyper-V Microsoft, untuk memberikan isolasi yang kuat terhadap VM tamu.

Platform Azure menggunakan lingkungan virtual. Instans pengguna beroperasi sebagai komputer virtual mandiri yang tidak memiliki akses ke server host fisik.

Hypervisor Azure bertindak seperti kernel mikro dan meneruskan semua permintaan akses perangkat keras dari mesin virtual tamu ke host untuk diproses dengan menggunakan antarmuka memori bersama yang disebut VM Bus. Ini mencegah pengguna mendapatkan akses baca/tulis/eksekusi mentah ke sistem dan memitigasi risiko berbagi sumber daya sistem.

Algoritma & perlindungan penempatan VM tingkat lanjut dari serangan saluran samping

Setiap serangan VM silang melibatkan dua langkah: menempatkan VM yang dikendalikan musuh pada host yang sama dengan salah satu VM korban, kemudian melanggar batas isolasi untuk mencuri informasi korban yang sensitif atau mempengaruhi kinerjanya demi keserakahan atau vandalisme. Microsoft Azure memberikan perlindungan pada kedua langkah dengan menggunakan algoritma penempatan VM tingkat lanjut dan perlindungan dari semua serangan saluran samping yang diketahui termasuk VM tetangga yang bising.

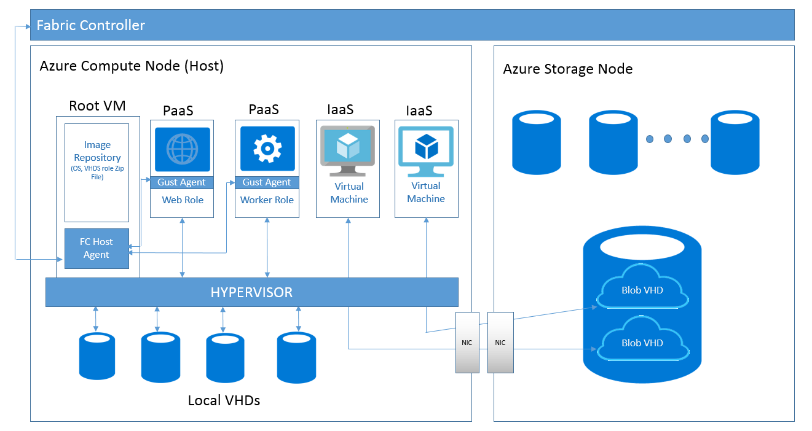

Azure Fabric Controller

Azure Fabric Controller bertanggung jawab untuk mengalokasikan sumber daya infrastruktur ke beban kerja penyewa, dan mengelola komunikasi satu arah dari host ke komputer virtual. Algoritma penempatan VM dari pengontrol fabric Azure sangat canggih dan hampir tidak mungkin diprediksi sebagai tingkat host fisik.

Hypervisor Azure memberlakukan pemisahan memori dan proses antara komputer virtual, dan dengan aman merutekan lalu lintas jaringan ke penyewa OS tamu. Ini menghilangkan kemungkinan serangan saluran samping di tingkat VM.

Di Azure, VM root bersifat khusus: menjalankan sistem operasi diperkeras yang disebut root OS yang meng-host agen fabric (FA). FA digunakan pada gilirannya untuk mengelola agen tamu (GA) dalam sistem operasi tamu pada VM pelanggan. FA juga mengelola simpul penyimpanan.

Kumpulan hypervisor Azure, root OS/FA, dan VM/GA pelanggan membentuk simpul komputasi. FAs dikelola oleh pengontrol fabric (FC), yang ada di luar simpul komputasi dan penyimpanan (kluster komputasi dan penyimpanan dikelola oleh FC terpisah). Jika pelanggan memperbarui file konfigurasi aplikasi mereka saat berjalan, FC berkomunikasi dengan FA, yang kemudian menghubungi GA, yang memberi tahu aplikasi mengenai perubahan konfigurasi. Jika terjadi kegagalan perangkat keras, FC akan secara otomatis menemukan perangkat keras yang tersedia dan memulai ulang VM di sana.

Komunikasi dari Fabric Controller ke agen bersifat satu arah. Agen menerapkan layanan dilindungi SSL yang hanya menanggapi permintaan dari pengontrol. Agen tidak dapat memulai koneksi ke pengontrol atau simpul internal istimewa lainnya. FC memperlakukan semua respons seolah-olah tidak tepercaya.

Isolasi diperluas dari Root VM dari VM Tamu, dan VM Tamu satu sama lain. Simpul komputasi juga diisolasi dari simpul penyimpanan untuk meningkatkan perlindungan.

Hypervisor dan OS host menyediakan paket jaringan - filter untuk membantu memastikan bahwa komputer virtual yang tidak tepercaya tidak dapat menghasilkan lalu lintas palsu atau menerima lalu lintas yang tidak ditujukan kepada mereka, mengarahkan lalu lintas ke titik akhir infrastruktur yang dilindungi, atau mengirim/menerima lalu lintas siaran yang tidak pantas.

Aturan Tambahan yang Dikonfigurasi oleh Agen Fabric Controller untuk Mengisolasi VM

Secara default, semua lalu lintas diblokir ketika mesin virtual dibuat, kemudian agen fabric controller mengonfigurasi filter paket untuk menambahkan aturan dan pengecualian untuk memungkinkan lalu lintas resmi.

Ada dua kategori aturan yang diprogram:

- Konfigurasi mesin atau aturan infrastruktur: Secara default, semua komunikasi diblokir. Ada pengecualian yang memungkinkan komputer virtual untuk mengirim dan menerima lalu lintas DHCP dan DNS. Komputer virtual juga dapat mengirim lalu lintas ke internet "publik" dan mengirim lalu lintas ke komputer virtual lain dalam Jaringan Virtual Azure dan server pengaktifan OS yang sama. Daftar tujuan keluar yang diizinkan komputer virtual tidak menyertakan subnet router Azure, manajemen Azure, dan properti Microsoft lainnya.

- File konfigurasi peran: Ini menentukan Daftar Kontrol Akses (ACL) masuk berdasarkan model layanan penyewa.

Isolasi VLAN

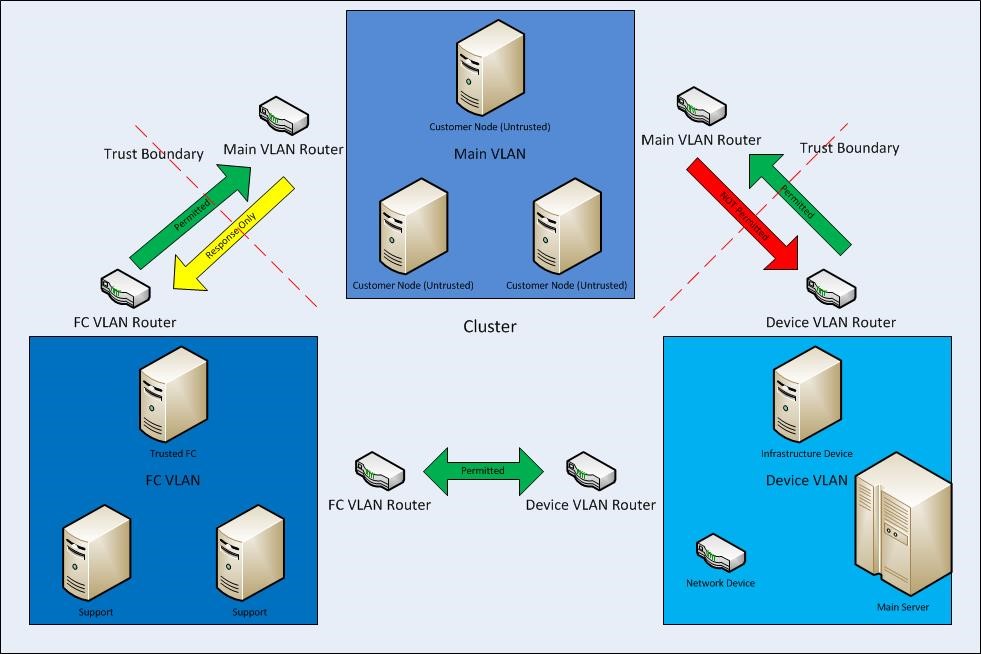

Ada tiga VLAN di setiap kluster:

- VLAN utama – menghubungkan simpul pelanggan yang tidak tepercaya

- VLAN FC – berisi FC tepercaya dan sistem pendukung

- VLAN perangkat – berisi jaringan tepercaya dan perangkat infrastruktur lainnya

Komunikasi diizinkan dari VLAN FC ke VLAN utama, tetapi tidak dapat dimulai dari VLAN utama ke VLAN FC. Komunikasi juga diblokir dari VLAN utama ke VLAN perangkat. Ini memastikan bahwa bahkan jika simpul yang menjalankan kode pelanggan diretas, tidak dapat menyerang simpul pada VLAN FC atau perangkat.

Isolasi Penyimpanan

Isolasi Logis Antara Komputasi dan Penyimpanan

Sebagai bagian dari desain dasarnya, Microsoft Azure memisahkan komputasi berbasis VM dari penyimpanan. Pemisahan ini memungkinkan komputasi dan penyimpanan untuk diskalakan secara terpisah, memudahkan untuk menyediakan multi-tenancy dan isolasi.

Oleh karena itu, Azure Storage dijalankan pada perangkat keras terpisah tanpa konektivitas jaringan ke Azure Compute kecuali secara logis. Ini berarti bahwa ketika disk virtual dibuat, ruang disk tidak dialokasikan untuk seluruh kapasitasnya. Alih-alih, tabel dibuat yang memetakan alamat pada disk virtual ke area pada disk fisik dan tabel itu awalnya kosong. Pertama kali pelanggan menulis data pada disk virtual, ruang pada disk fisik dialokasikan, dan pointer ke tempatnya ditempatkan dalam tabel.

Isolasi Menggunakan kontrol Akses Penyimpanan

Kontrol Akses di Azure Storage memiliki model kontrol akses sederhana. Setiap langganan Azure dapat membuat satu atau beberapa Akun Penyimpanan. Setiap Akun Penyimpanan memiliki satu kunci rahasia yang digunakan untuk mengontrol akses ke semua data di Akun Penyimpanan tersebut.

Akses ke data Azure Storage (termasuk Tabel) dapat dikontrol melalui token SAS (Shared Access Signature), yang memberikan akses tercakup. SAS dibuat melalui templat kueri (URL), ditandatangani dengan SAK (Kunci Akun Penyimpanan). URL yang ditandatangani dapat diberikan ke proses lain (yaitu, didelegasikan), yang kemudian dapat mengisi detail kueri dan membuat permintaan layanan penyimpanan. SAS memungkinkan Anda untuk memberikan akses berbasis waktu kepada klien tanpa mengungkapkan kunci rahasia akun penyimpanan.

Anda dapat menggunakannya untuk memberi klien izin terbatas ke objek di akun penyimpanan Anda selama jangka waktu yang ditentukan dan dengan sekumpulan izin tertentu. Kami dapat memberikan izin terbatas ini tanpa harus membagikan kunci akses akun Anda.

Isolasi Penyimpanan Tingkat IP

Anda dapat membuat firewall dan menentukan rentang alamat IP untuk klien tepercaya Anda. Dengan rentang alamat IP, hanya klien yang memiliki alamat IP dalam rentang yang ditentukan yang dapat terhubung ke Azure Storage.

Data penyimpanan IP dapat dilindungi dari pengguna yang tidak sah melalui mekanisme jaringan yang digunakan untuk mengalokasikan terowongan khusus atau khusus lalu lintas ke penyimpanan IP.

Enkripsi

Azure menawarkan jenis Enkripsi berikut untuk melindungi data:

- Enkripsi saat transit

- Enkripsi saat tidak aktif

Enkripsi saat Transit

Enkripsi saat transit adalah mekanisme perlindungan data saat dikirimkan ke seluruh jaringan. Dengan Azure Storage, Anda dapat mengamankan data menggunakan:

- Enkripsi tingkat transportasi, seperti HTTPS saat Anda mentransfer data ke dalam atau keluar Azure Storage.

- Enkripsi kawat, seperti enkripsi SMB 3.0 untuk berbagi File Azure.

- Enkripsi sisi klien, untuk mengenkripsi data sebelum ditransfer ke penyimpanan dan untuk mendekripsi data setelah ditransfer ke luar penyimpanan.

Enkripsi tidak Aktif

Bagi banyak organisasi, enkripsi data saat tidak aktif adalah langkah wajib menuju privasi data, kepatuhan, dan kedaulatan data. Ada tiga fitur Azure yang menyediakan enkripsi data yang "tidak aktif":

- Enkripsi Layanan Penyimpanan memungkinkan Anda untuk meminta agar layanan penyimpanan mengenkripsi data secara otomatis saat menulisnya ke Azure Storage.

- Enkripsi Sisi Klien juga menyediakan fitur enkripsi saat tidak aktif.

- Azure Disk Encryption untuk VM Linux dan Azure Disk Encryption untuk VM Windows.

Untuk informasi selengkapnya, lihat Gambaran umum opsi enkripsi disk terkelola.

Azure Disk Encryption

Azure Disk Encryption untuk VM Linux dan Azure Disk Encryption untuk VM Windows membantu Anda meemnuhi persyaratan keamanan dan kepatuhan organisasi dengan mengenkripsi disk VM Anda (termasuk disk boot dan data) dengan kunci dan kebijakan yang Anda kontrol di Azure Key Vault.

Solusi Enkripsi Disk untuk Windows didasarkan pada Enkripsi Microsoft BitLocker Drive, dan solusi Linux didasarkan pada dm-crypt.

Solusi ini mendukung skenario berikut untuk VM IaaS saat diaktifkan di Microsoft Azure:

- Integrasi dengan Azure Key Vault

- VM tingkat standar: A, D, DS, G, GS, dan sebagainya, seri VM IaaS

- Mengaktifkan enkripsi pada VM IaaS Windows dan Linux

- Menonaktifkan enkripsi pada drive OS dan data untuk VM IaaS Windows

- Menonaktifkan enkripsi pada drive data untuk VM IaaS Linux

- Mengaktifkan enkripsi pada VM IaaS yang menjalankan OS klien Windows

- Mengaktifkan enkripsi pada volume dengan jalur pemasangan

- Mengaktifkan enkripsi pada VM Linux yang dikonfigurasi dengan striping disk (RAID) dengan menggunakan mdadm

- Mengaktifkan enkripsi pada VM Linux dengan menggunakan LVM(Logical Volume Manager) untuk disk data

- Mengaktifkan enkripsi pada Windows VM yang dikonfigurasi dengan menggunakan ruang penyimpanan

- Semua wilayah publik Azure didukung

Solusi ini tidak mendukung skenario, fitur, dan teknologi berikut dalam rilis:

- VM IaaS tingkat dasar

- Menonaktifkan enkripsi pada drive OS untuk VM IaaS Linux

- VM IaaS yang dibuat dengan menggunakan metode pembuatan VM klasik

- Integrasi dengan Layanan Manajemen Kunci lokal Anda

- Azure Files (sistem file bersama), Network File System (NFS), volume dinamis, dan VM Windows yang dikonfigurasi dengan sistem RAID berbasis perangkat lunak

Isolasi SQL Database

SQL Database adalah layanan database relasional di cloud Microsoft berdasarkan mesin Microsoft SQL Server yang terdepan di pasar dan mampu menangani beban kerja kritis misi. SQL Database menawarkan isolasi data yang dapat diprediksi di tingkat akun, berdasarkan geografi/wilayah, dan berdasarkan jaringan — semua dengan administrasi hampir nol.

Model Aplikasi SQL Database

Microsoft SQL Database adalah layanan database relasional berbasis cloud yang dibangun pada teknologi SQL Server. Ini menyediakan layanan database multi-penyewa dengan ketersediaan tinggi, dapat diskalakan yang dihosting oleh Microsoft di cloud.

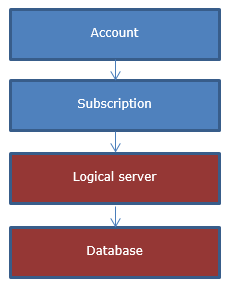

Dari perspektif aplikasi, SQL Database menyediakan hierarki berikut: Setiap tingkat memiliki penahanan satu-ke-banyak tingkat di bawahnya.

Akun dan langganan adalah konsep platform Microsoft Azure untuk mengaitkan penagihan dan manajemen.

Server dan database SQL logis adalah konsep khusus SQL Database dan dikelola dengan menggunakan SQL Database, menyediakan antarmuka OData dan TSQL atau melalui portal Microsoft Azure.

Server di SQL Database bukan instans fisik atau VM, sebagai gantinya mereka 'kumpulan database, manajemen berbagi, dan kebijakan keamanan, yang disimpan dalam sehingga disebut database "master logis".

Database master logis meliputi:

- Log masuk SQL yang digunakan untuk menyambungkan ke server

- Aturan firewall

Informasi terkait penagihan dan penggunaan untuk database dari server yang sama tidak dijamin berada pada instans fisik yang sama dalam kluster, sebagai gantinya aplikasi harus memberikan nama database target saat menyambungkan.

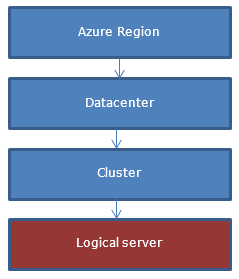

Dari perspektif pelanggan, server dibuat di wilayah geografis sementara pembuatan server yang sebenarnya terjadi di salah satu kluster di wilayah tersebut.

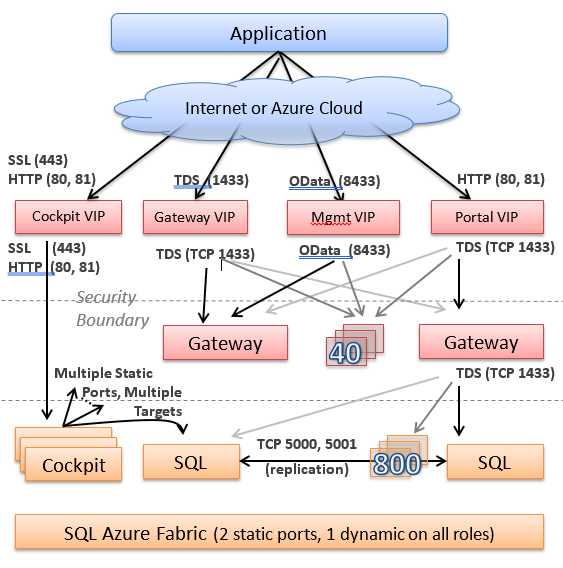

Isolasi melalui Topologi Jaringan

Ketika server dibuat dan nama DNS-nya terdaftar, nama DNS menunjuk ke apa yang disebut alamat "Gateway VIP" di pusat data tertentu tempat server ditempatkan.

Di belakang VIP (alamat IP virtual), kami memiliki kumpulan layanan gateway tanpa status. Secara umum, gateway terlibat ketika ada koordinasi yang diperlukan antara beberapa sumber data (database master, database pengguna, dll.). Layanan gateway menerapkan hal berikut:

- Proksi koneksi TDS. Ini termasuk menemukan database pengguna di kluster backend, mengimplementasikan urutan masuk dan kemudian meneruskan paket TDS ke backend dan kembali.

- Manajemen database. Ini termasuk menerapkan kumpulan alur kerja untuk melakukan operasi database CREATE/ALTER/DROP. Operasi database dapat dipanggil dengan mendeteksi paket TDS atau API OData eksplisit.

- Operasi masuk/pengguna CREATE/ALTER/DROP

- Operasi manajemen server melalui API OData

Tingkat di belakang gateway disebut "back-end". Di sinilah semua data disimpan dengan ketersediaan tinggi. Setiap bagian data dinyatakan milik "partisi" atau "unit failover", masing-masing memiliki setidaknya tiga replika. Replika disimpan dan direplikasi oleh mesin SQL Server dan dikelola oleh sistem failover yang sering disebut sebagai "fabric".

Umumnya, sistem back-end tidak berkomunikasi keluar ke sistem lain sebagai tindakan pencegahan keamanan. Ini dicadangkan ke sistem di tingkat front-end (gateway). Mesin tingkat gateway memiliki hak istimewa terbatas pada mesin back-end untuk meminimalkan permukaan serangan sebagai mekanisme pertahanan-mendalam.

Isolasi berdasarkan Fungsi dan Akses Mesin

SQL Database terdiri dari layanan yang berjalan pada fungsi komputer yang berbeda. SQL Database dibagi menjadi lingkungan "backend" Cloud Database dan "front-end" (Gateway/Manajemen), dengan prinsip umum lalu lintas hanya masuk ke back-end dan tidak keluar. Lingkungan front-end dapat berkomunikasi ke dunia luar layanan lain dan secara umum, hanya memiliki izin terbatas di back-end (cukup untuk memanggil titik masuk yang perlu dipanggil).

Isolasi Jaringan

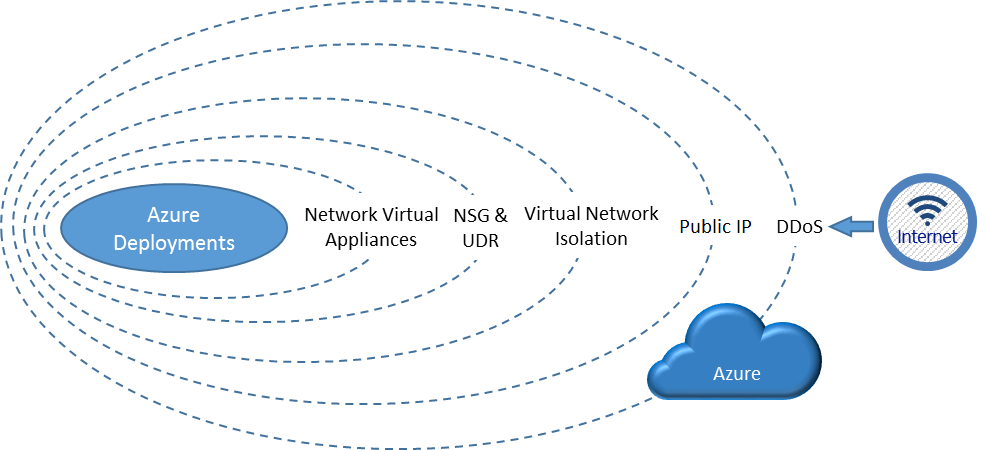

Penyebaran Azure memiliki beberapa lapisan isolasi jaringan. Diagram berikut menunjukkan berbagai lapisan isolasi jaringan yang disediakan Azure kepada pelanggan. Lapisan-lapisan ini asli dalam platform Azure itu sendiri dan fitur yang ditentukan pelanggan. Masuk dari Internet, Azure DDoS menyediakan isolasi terhadap serangan skala besar terhadap Azure. Lapisan isolasi berikutnya adalah alamat IP (titik akhir) publik yang ditentukan pelanggan, yang digunakan untuk menentukan lalu lintas mana yang dapat melewati layanan cloud ke jaringan virtual. Isolasi jaringan virtual Azure asli memastikan isolasi lengkap dari semua jaringan lain, dan lalu lintas hanya mengalir melalui jalur dan metode yang dikonfigurasi pengguna. Jalur dan metode ini adalah lapisan berikutnya, di mana NSG, UDR, dan appliance virtual jaringan dapat digunakan untuk membuat batas isolasi untuk melindungi penyebaran aplikasi di jaringan yang dilindungi.

Isolasi lalu lintas:Jaringan virtual adalah batas isolasi lalu lintas pada platform Azure. Komputer virtual (VM) dalam satu jaringan virtual tidak dapat berkomunikasi langsung ke VM dalam jaringan virtual yang berbeda, bahkan jika kedua jaringan virtual dibuat oleh pelanggan yang sama. Isolasi adalah properti penting yang memastikan VM dan komunikasi pelanggan tetap privat dalam jaringan virtual.

Subnet menawarkan lapisan isolasi tambahan di jaringan virtual berdasarkan rentang IP. Alamat IP di jaringan virtual, Anda dapat membagi jaringan virtual menjadi beberapa subnet untuk organisasi dan keamanan. Instans peran VM dan PaaS yang disebarkan ke subnet (yang sama atau berbeda) dalam VNet dapat berkomunikasi satu sama lain tanpa konfigurasi tambahan. Anda juga dapat mengonfigurasi grup keamanan jaringan (NSG) untuk mengizinkan atau menolak lalu lintas jaringan ke instans VM berdasarkan aturan yang dikonfigurasi dalam daftar kontrol akses (ACL) NSG. NSG dapat dikaitkan dengan subnet atau instans VM individual dalam subnet tersebut. Saat NSG dikaitkan dengan subnet, aturan ACL berlaku untuk semua instans VM di subnet tersebut.

Langkah berikutnya

Pelajari tentang Opsi Isolasi Jaringan untuk Komputer di Windows Azure Virtual Networks. Ini termasuk skenario front-end dan back-end klasik di mana mesin di jaringan atau subnetwork back-end tertentu hanya dapat mengizinkan klien tertentu atau komputer lain untuk terhubung ke titik akhir tertentu berdasarkan daftar alamat IP yang diizinkan.

Pelajari tentang isolasi komputer virtual di Azure. Azure Compute menawarkan beragam ukuran komputer virtual yang diisolasi ke jenis perangkat keras tertentu dan didedikasikan untuk satu pelanggan.