Memahami inteligensi ancaman di Microsoft Azure Sentinel

Microsoft Sentinel adalah solusi Security Information and Event Management (SIEM) asli cloud dengan kemampuan untuk menarik inteligensi ancaman dengan cepat dari berbagai sumber.

Penting

Microsoft Azure Sentinel tersedia sebagai bagian dari pratinjau publik untuk platform operasi keamanan terpadu di portal Pertahanan Microsoft. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Pengantar inteligensi ancaman

Inteligensi ancaman cyber (CTI) adalah informasi yang menjelaskan ancaman yang ada atau potensial terhadap sistem dan pengguna. Kecerdasan ini mengambil banyak bentuk, dari laporan tertulis yang merinci motivasi, infrastruktur, dan teknik pelaku ancaman tertentu, hingga pengamatan spesifik alamat IP, domain, hash file, dan artefak lain yang terkait dengan ancaman cyber yang diketahui. CTI digunakan oleh organisasi untuk memberikan konteks penting terhadap aktivitas yang tidak biasa, sehingga personel keamanan dapat dengan cepat mengambil tindakan untuk melindungi orang, informasi, dan aset mereka. CTI dapat bersumber dari banyak tempat, seperti umpan data sumber terbuka, komunitas berbagi intelijen ancaman, umpan intelijen komersial, dan intelijen lokal yang dikumpulkan dalam proses penyelidikan keamanan dalam sebuah organisasi.

Untuk solusi SIEM seperti Microsoft Sentinel, bentuk CTI yang paling umum adalah indikator ancaman, juga dikenal sebagai Indikator Kompromi (IoC) atau Indikator Serangan (IoA). Indikator ancaman adalah data yang mengaitkan artefak yang diamati seperti URL, hash file, atau alamat IP dengan aktivitas ancaman yang diketahui seperti phishing, botnet, atau malware. Bentuk inteligensi ancaman ini sering disebut inteligensi ancaman taktis karena diterapkan pada produk keamanan dan otomatisasi dalam skala besar untuk mendeteksi potensi ancaman terhadap organisasi dan melindunginya. Gunakan indikator ancaman di Microsoft Azure Sentinel, untuk mendeteksi aktivitas berbahaya yang diamati di lingkungan Anda dan memberikan konteks kepada penyelidik keamanan untuk menginformasikan keputusan respons.

Anda dapat mengintegrasikan inteligensi ancaman (TI) ke Microsoft Sentinel melalui aktivitas berikut:

Impor inteligensi ancaman ke Microsoft Sentinel dengan mengaktifkan konektor data ke berbagai platform dan umpan TI.

Lihat dan kelola inteligensi ancaman impor di Log dan di panel Inteligensi Ancaman Microsoft Sentinel.

Deteksi ancaman dan hasilkan pemberitahuan dan insiden keamanan menggunakan template aturan Analitik bawaan berdasarkan inteligensi ancaman impor Anda.

Gambarkan informasi utama tentang inteligensi ancaman impor Anda di Microsoft Sentinel dengan buku kerja Inteligensi Ancaman.

Microsoft memperkaya semua indikator inteligensi ancaman yang diimpor dengan Data GeoLocation dan WhoIs, yang ditampilkan bersama dengan detail indikator lainnya.

Inteligensi ancaman juga menyediakan konteks yang berguna dalam pengalaman Microsoft Sentinel lainnya seperti Perburuan dan Notebooks. Untuk mengetahui informasi selengkapnya, lihat Notebook Jupyter di Microsoft Sentinel dan Tutorial: Memulai notebook Jupyter dan MSTICPy di Microsoft Sentinel.

Catatan

Untuk informasi tentang ketersediaan fitur di cloud Pemerintah AS, lihat tabel Microsoft Azure Sentinel di ketersediaan fitur Cloud untuk pelanggan Pemerintah AS.

Mengimpor inteligensi ancaman dengan konektor data

Sama seperti semua data peristiwa lainnya di Microsoft Sentinel, indikator ancaman diimpor menggunakan konektor data. Berikut adalah konektor data di Microsoft Azure Sentinel yang disediakan khusus untuk indikator ancaman.

- Inteligensi Ancaman Microsoft Defender konektor data untuk menyerap indikator ancaman Microsoft

- Inteligensi Ancaman - TAXII untuk umpan STIX/TAXII standar industri dan

- API indikator pengunggahan Inteligensi Ancaman untuk umpan TI terintegrasi dan dikumpulkan menggunakan REST API untuk menyambungkan

- Konektor data Platform Inteligensi Ancaman juga menghubungkan umpan TI menggunakan REST API, tetapi berada di jalur untuk penghentian

Gunakan salah satu konektor data ini dalam kombinasi apa pun bersama-sama, tergantung di mana organisasi Anda sumber indikator ancaman. Ketiganya tersedia di Hub konten sebagai bagian dari solusi Inteligensi Ancaman. Untuk informasi selengkapnya tentang solusi ini, lihat entri Marketplace Azure Inteligensi Ancaman.

Selain itu, lihat katalog integrasi inteligensi ancaman yang tersedia dengan Microsoft Azure Sentinel ini.

Menambahkan indikator ancaman ke Microsoft Azure Sentinel dengan konektor data Inteligensi Ancaman Microsoft Defender

Bawa indikator keakuratan tinggi kompromi (IOC) yang dihasilkan oleh Inteligensi Ancaman Microsoft Defender (MDTI) ke ruang kerja Microsoft Azure Sentinel Anda. Konektor data MDTI menyerap IOC ini dengan penyiapan satu klik sederhana. Kemudian pantau, waspada, dan buru berdasarkan inteligensi ancaman dengan cara yang sama seperti Anda menggunakan umpan lain.

Untuk informasi selengkapnya tentang konektor data MDTI, lihat Mengaktifkan konektor data MDTI.

Menambahkan indikator ancaman ke Microsoft Azure Sentinel dengan konektor data THREAT Intelligence Upload Indicators API

Banyak organisasi menggunakan solusi platform inteligensi ancaman (TIP) untuk menggabungkan umpan indikator ancaman dari berbagai sumber. Dari umpan agregat, data dikumpulkan untuk diterapkan ke solusi keamanan seperti perangkat jaringan, solusi EDR/XDR, atau SIEM seperti Microsoft Sentinel. Konektor data THREAT Intelligence Upload Indicators API memungkinkan Anda menggunakan solusi ini untuk mengimpor indikator ancaman ke Microsoft Azure Sentinel.

Konektor data ini menggunakan API baru dan menawarkan peningkatan berikut:

- Bidang indikator ancaman didasarkan pada format standar STIX.

- Aplikasi Microsoft Entra hanya memerlukan peran Kontributor Microsoft Sentinel.

- Titik akhir permintaan API dilingkupkan di tingkat ruang kerja dan izin aplikasi Microsoft Entra yang diperlukan memungkinkan penugasan terperinci di tingkat ruang kerja.

Untuk informasi selengkapnya, lihat Koneksi platform inteligensi ancaman Anda menggunakan API indikator pengunggahan

Menambahkan indikator ancaman ke Microsoft Sentinel dengan konektor data Platform Inteligensi Ancaman

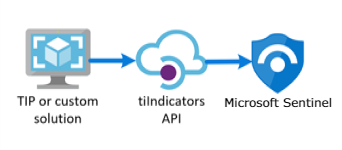

Sama seperti konektor data API indikator unggahan yang ada, konektor data Platform Inteligensi Ancaman menggunakan API yang memungkinkan TIP atau solusi kustom Anda untuk mengirim indikator ke Microsoft Sentinel. Namun, konektor data ini sekarang berada di jalur untuk penghentian. Kami merekomendasikan solusi baru untuk memanfaatkan pengoptimalan yang ditawarkan API indikator unggahan.

Konektor data TIP berfungsi dengan Microsoft Graph Security tiIndicators API. Ini juga dapat digunakan oleh platform inteligensi ancaman kustom apa pun yang berkomunikasi dengan API tiIndicators untuk mengirim indikator ke Microsoft Sentinel (dan ke solusi keamanan Microsoft lainnya seperti Microsoft Defender XDR).

Untuk mengetahui informasi lebih lanjut tentang solusi TIP yang terintegrasi dengan Microsoft Sentinel, lihat Produk platform inteligensi ancaman terintegrasi. Untuk mengetahui informasi selengkapnya, lihat Menghubungkan platform inteligensi ancaman Anda ke Microsoft Sentinel.

Menambahkan indikator ancaman ke Microsoft Sentinel dengan konektor data Inteligensi Ancaman - TAXII

Standar industri yang paling banyak diadopsi untuk transmisi inteligensi ancaman adalah kombinasi format data STIX dan protokol TAXII. Jika organisasi Anda mendapatkan indikator ancaman dari solusi yang mendukung versi STIX/TAXII saat ini (2.0 atau 2.1), gunakan konektor data Inteligensi Ancaman - TAXII untuk membawa indikator ancaman Anda ke Microsoft Azure Sentinel. Konektor data Inteligensi Ancaman - TAXII memungkinkan klien TAXII bawaan di Microsoft Sentinel mengimpor inteligensi ancaman dari server TAXII 2.x.

Ikuti langkah-langkah ini untuk mengimpor indikator ancaman berformat STIX ke Microsoft Sentinel dari server TAXII:

Mendapatkan Akar API server TAXII server API Root dan ID Koleksi

Mengaktifkan Inteligensi Ancaman - konektor data TAXII di Microsoft Sentinel

Untuk mengetahui informasi selengkapnya, lihat Menghubungkan Microsoft Sentinel ke umpan inteligensi ancaman STIX/TAXII.

Melihat dan mengelola indikator ancaman Anda

Lihat dan kelola indikator Anda di halaman Inteligensi Ancaman. Mengurutkan, memfilter, dan mencari indikator ancaman impor Anda tanpa menulis kueri Analitik Log. Fitur ini juga memungkinkan Anda membuat indikator ancaman secara langsung dalam antarmuka Microsoft Sentinel, serta melakukan dua tugas administratif inteligensi ancaman yang paling umum: penandaan tag indikator dan pembuatan indikator baru yang terkait dengan penyelidikan keamanan.

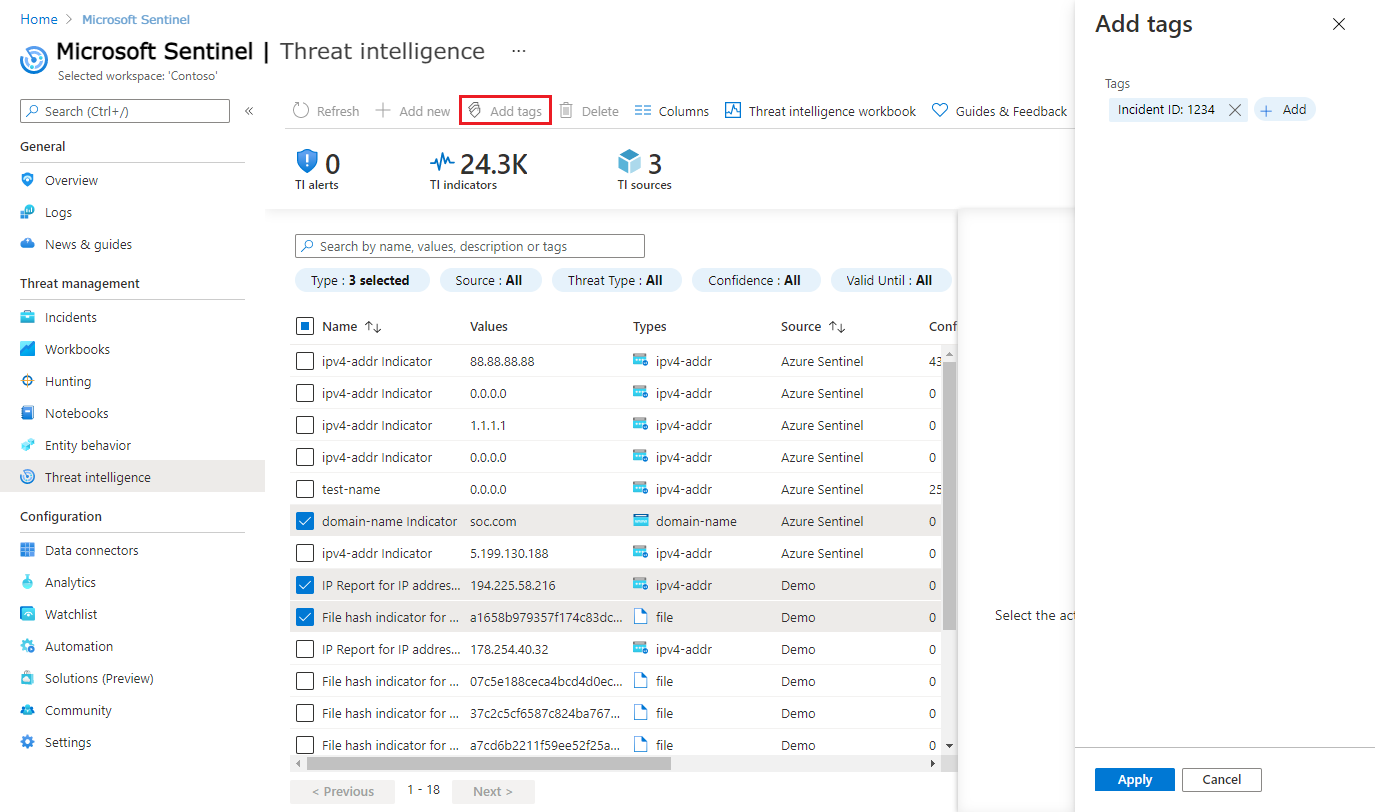

Menandai indikator ancaman adalah cara mudah untuk mengelompokkannya bersama-sama untuk membuatnya lebih mudah ditemukan. Umumnya, Anda dapat menerapkan tag ke indikator yang terkait dengan insiden tertentu, atau yang mewakili ancaman dari pelaku tertentu atau kampanye serangan yang dikenal. Beri tag indikator ancaman satu per satu, atau indikator multi-pilih dan tandai semuanya sekaligus. Berikut adalah contoh cuplikan layar pemberian tag beberapa indikator dengan ID insiden. Karena penandaan adalah bentuk bebas, praktik yang direkomendasikan adalah membuat konvensi penamaan standar untuk tag indikator ancaman. Indikator memungkinkan penerapan beberapa tag.

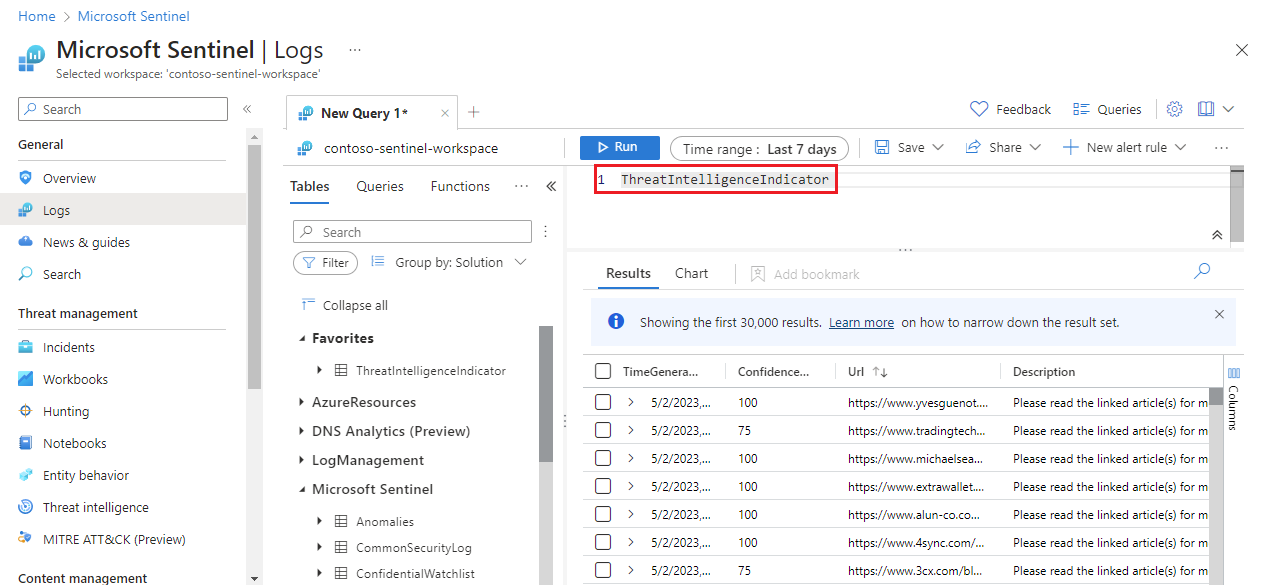

Validasi indikator Anda dan lihat indikator ancaman yang berhasil diimpor dari ruang kerja analitik log dengan dukungan Microsoft Azure Sentinel. Tabel ThreatIntelligenceIndicator di bawah skema Microsoft Sentinel adalah tempat semua indikator ancaman Microsoft Azure Sentinel Anda disimpan. Tabel ini adalah dasar untuk kueri inteligensi ancaman yang dilakukan oleh fitur Microsoft Azure Sentinel lainnya seperti Analitik dan Buku Kerja.

Berikut adalah contoh tampilan kueri dasar untuk indikator ancaman.

Indikator TI diserap ke dalam tabel ThreatIntelligenceIndicator ruang kerja analitik log Anda sebagai baca-saja. Setiap kali indikator diperbarui, entri baru dalam tabel ThreatIntelligenceIndicator dibuat. Namun, hanya indikator terbaru yang ditampilkan di halaman Inteligensi Ancaman. Indikator de-duplikat Microsoft Sentinel berdasarkan properti IndicatorId dan SourceSystem dan memilih indikator dengan TimeGenerated[UTC] terbaru.

Properti IndicatorId dihasilkan menggunakan ID indikator STIX. Ketika indikator diimpor atau dibuat dari sumber non-STIX, IndicatorId dihasilkan oleh Sumber dan Pola indikator.

Untuk detail selengkapnya tentang melihat dan mengelola indikator ancaman Anda, lihat Bekerja dengan indikator ancaman di Microsoft Sentinel.

Melihat pengayaan data GeoLocation dan WHOIs Anda (Pratinjau publik)

Microsoft memperkaya indikator IP dan domain dengan data GeoLocation dan Siapa Is tambahan, memberikan lebih banyak konteks untuk penyelidikan di mana indikator kompromi yang dipilih (IOC) ditemukan.

Lihat data GeoLocation dan Siapa Is di panel Inteligensi Ancaman untuk jenis indikator ancaman yang diimpor ke Microsoft Azure Sentinel.

Misalnya, gunakan data GeoLokasi untuk menemukan detail seperti Organisasi atau Negara untuk indikator IP, dan data Siapa Is untuk menemukan data seperti Pendafteran dan Rekam data pembuatan dari indikator domain.

Mendeteksi ancaman dengan analitik indikator ancaman

Kasus penggunaan paling penting untuk indikator ancaman dalam solusi SIEM seperti Microsoft Sentinel adalah untuk memberi daya aturan analitik deteksi ancaman. Aturan berbasis indikator ini membandingkan peristiwa mentah dari sumber data Anda dengan indikator ancaman Anda untuk mendeteksi ancaman keamanan di organisasi Anda. Di Analytics Microsoft Sentinel, Anda membuat aturan analitik yang berjalan secara terjadwal dan membuat pemberitahuan keamanan. Aturan didorong oleh kueri, bersama dengan konfigurasi yang menentukan seberapa sering aturan harus berjalan, jenis hasil kueri apa yang harus menghasilkan pemberitahuan dan insiden keamanan, dan secara opsional memicu respons otomatis.

Meskipun Anda selalu dapat membuat aturan analitik baru dari awal, Microsoft Sentinel menyediakan serangkaian templat aturan bawaan, yang dibuat oleh teknisi keamanan Microsoft, untuk memanfaatkan indikator ancaman Anda. Templat aturan bawaan ini didasarkan pada jenis indikator ancaman (domain, email, hash file, alamat IP, atau URL) dan peristiwa sumber data yang ingin Anda cocokkan. Setiap templat mencantumkan sumber yang diperlukan agar aturan berfungsi. Ini memudahkan untuk menentukan apakah peristiwa yang diperlukan sudah diimpor di Microsoft Azure Sentinel.

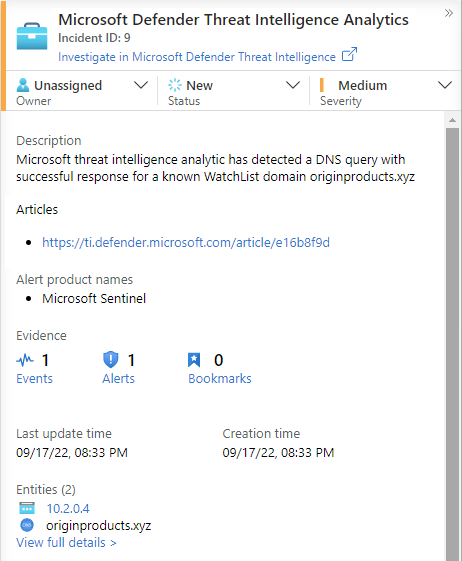

Secara default, ketika aturan bawaan ini dipicu, pemberitahuan akan dibuat. Di Microsoft Sentinel, peringatan yang dibuat dari aturan analitik juga membuat insiden keamanan yang dapat ditemukan di Insiden di bawah Manajemen Ancaman pada menu Microsoft Azure. Insiden adalah apa yang akan di-triase oleh tim operasi keamanan Anda dan menyelidiki untuk menentukan tindakan respons yang sesuai. Temukan informasi terperinci dalam Tutorial ini : Menyelidiki insiden dengan Microsoft Azure Sentinel.

Untuk detail selengkapnya tentang menggunakan indikator ancaman dalam aturan analitik Anda, lihat Menggunakan inteligensi ancaman untuk mendeteksi ancaman.

Microsoft menyediakan akses ke inteligensi ancamannya melalui aturan analitik Inteligensi Ancaman Microsoft Defender. Untuk informasi selengkapnya tentang cara memanfaatkan aturan ini yang menghasilkan pemberitahuan dan insiden keakuratan tinggi, lihat Menggunakan analitik yang cocok untuk mendeteksi ancaman

Buku kerja menyediakan wawasan tentang inteligensi ancaman Anda

Buku kerja menyediakan dasbor interaktif canggih yang memberi Anda wawasan tentang semua aspek Microsoft Sentinel, dan tanpa terkecuali, inteligensi ancaman. Gunakan buku kerja Inteligensi Ancaman bawaan untuk memvisualisasikan informasi utama tentang inteligensi ancaman Anda, dan dengan mudah mengkustomisasi buku kerja sesuai dengan kebutuhan bisnis Anda. Buat dasbor baru yang menggabungkan banyak sumber data yang berbeda sehingga untuk memvisualisasikan data Anda dengan cara yang unik. Karena buku kerja Microsoft Azure didasarkan pada buku kerja Azure Monitor, sudah ada dokumentasi ekstensif yang tersedia, dan banyak templat lainnya. Tempat yang bagus untuk memulai adalah artikel ini tentang cara Membuat laporan interaktif dengan buku kerja Azure Monitor.

Ada juga komunitas buku kerja Azure Monitor yang kaya di GitHub untuk mengunduh templat tambahan dan berkontribusi pada templat Anda sendiri.

Untuk detail selengkapnya tentang menggunakan dan menyesuaikan buku kerja Inteligensi Ancaman, lihat Bekerja dengan indikator ancaman di Microsoft Sentinel.

Langkah berikutnya

Dalam dokumen ini, Anda mempelajari kemampuan inteligensi ancaman Microsoft Sentinel, termasuk panel Inteligensi Ancaman. Untuk panduan praktis tentang menggunakan kemampuan inteligensi ancaman Microsoft Sentinel, lihat artikel berikut:

- Sambungkan Microsoft Sentinel ke umpan inteligensi ancaman STIX/TAXII.

- Menghubungkan platform intelijen ancaman ke Microsoft Sentinel.

- Lihat platform TIP, umpan TAXII, dan pengayaan yang tersedia untuk diintegrasi dengan Microsoft Sentinel.

- Bekerja dengan indikator ancaman sepanjang pengalaman Microsoft Sentinel.

- Mendeteksi ancaman dengan aturan analitik bawaan atau kustom di Microsoft Sentinel

- Selidiki insiden di Microsoft Sentinel.