Mengonfigurasi kunci yang dikelola pelanggan di penyewa yang sama untuk akun penyimpanan baru

Azure Storage mengenkripsi semua data dalam akun penyimpanan saat tidak aktif. Secara default, data dienkripsi dengan kunci yang dikelola Microsoft. Untuk kontrol tambahan atas kunci enkripsi, Anda dapat mengelola kunci Anda sendiri. Kunci yang dikelola pelanggan harus disimpan di key vault Azure atau Hardware Security Model (HSM) yang dikelola Azure Key Vault.

Artikel ini memperlihatkan cara mengonfigurasi enkripsi dengan kunci yang dikelola pelanggan pada saat Anda membuat akun penyimpanan baru. Kunci yang dikelola pelanggan disimpan di brankas kunci.

Untuk mempelajari cara mengonfigurasi kunci yang dikelola pelanggan untuk akun penyimpanan yang sudah ada, lihat Mengonfigurasi kunci yang dikelola pelanggan di brankas kunci Azure untuk akun penyimpanan yang sudah ada.

Catatan

Azure Key Vault dan Azure Key Vault Managed HSM mendukung API dan antarmuka manajemen yang sama untuk konfigurasi kunci yang dikelola pelanggan. Tindakan apa pun yang didukung untuk Azure Key Vault juga didukung untuk Azure Key Vault Managed HSM.

Mengonfigurasi brankas kunci

Anda dapat menggunakan brankas kunci baru atau yang ada untuk menyimpan kunci yang dikelola pelanggan. Akun penyimpanan dan key vault mungkin berada di kawasan atau langganan yang berbeda di penyewa yang sama. Untuk mempelajari Azure Key Vault lebih lanjut, lihat Ringkasan Azure Key Vault dan Apa yang dimaksud dengan Azure Key Vault?.

Menggunakan kunci yang dikelola pelanggan dengan enkripsi Azure Storage mengharuskan penghapusan sementara dan perlindungan hapus menyeluruh diaktifkan untuk brankas kunci. Penghapusan sementara diaktifkan secara default saat Anda membuat brankas kunci baru dan tidak dapat dinonaktifkan. Anda dapat mengaktifkan perlindungan hapus menyeluruh baik saat membuat brankas kunci atau setelah dibuat.

Azure Key Vault mendukung otorisasi dengan Azure RBAC melalui model izin Azure RBAC. Microsoft merekomendasikan penggunaan model izin Azure RBAC melalui kebijakan akses brankas kunci. Untuk informasi selengkapnya, lihat Memberikan izin kepada aplikasi untuk mengakses brankas kunci Azure menggunakan Azure RBAC.

Untuk mempelajari cara membuat brankas kunci dengan portal Microsoft Azure, lihat Mulai cepat: Membuat Azure Key Vault menggunakan portal Microsoft Azure. Saat Anda membuat brankas kunci, pilih Aktifkan perlindungan hapus menyeluruh, seperti yang ditunjukkan pada gambar berikut.

Untuk mengaktifkan perlindungan hapus menyeluruh pada brankas kunci yang ada, ikuti langkah-langkah berikut:

- Navigasi ke brankas kunci Anda di portal Microsoft Azure.

- Di bawah Pengaturan, pilih Properti.

- Di bagian Perlindungan hapus menyeluruh, pilih Aktifkan perlindungan hapus menyeluruh.

Menambahkan kunci

Selanjutnya, tambahkan kunci ke brankas kunci. Sebelum Anda menambahkan kunci, pastikan Anda telah menetapkan peran Petugas Kripto Key Vault sendiri.

Enkripsi Azure Storage mendukung kunci RSA dan RSA-HSM dengan ukuran 2048, 3072, dan 4096. Untuk informasi selengkapnya mengenai jenis kunci yang didukung, lihat Tentang kunci.

Untuk mempelajari cara menambahkan kunci dengan portal Microsoft Azure, lihat Mulai cepat: Mengatur dan mengambil kunci dari Azure Key Vault menggunakan portal Microsoft Azure.

Menggunakan identitas terkelola yang ditetapkan pengguna untuk mengotorisasi akses ke brankas kunci

Saat mengaktifkan kunci yang dikelola pelanggan untuk akun penyimpanan baru, Anda harus menentukan identitas terkelola yang ditetapkan pengguna. Akun penyimpanan yang ada mendukung penggunaan identitas terkelola yang ditetapkan pengguna atau identitas terkelola yang ditetapkan sistem untuk mengonfigurasi kunci yang dikelola pelanggan.

Saat Anda mengonfigurasi kunci yang dikelola pelanggan dengan identitas terkelola yang ditetapkan pengguna, identitas terkelola yang ditetapkan pengguna digunakan untuk mengotorisasi akses ke brankas kunci yang berisi kunci. Anda harus membuat identitas yang ditetapkan pengguna sebelum Anda mengonfigurasi kunci yang dikelola pelanggan.

Identitas terkelola yang ditetapkan pengguna adalah sumber daya Azure mandiri. Untuk mempelajari lebih lanjut identitas terkelola yang ditetapkan pengguna, lihat Jenis identitas terkelola. Untuk mempelajari cara membuat dan mengelola identitas terkelola yang ditetapkan pengguna, lihat Mengelola identitas terkelola yang ditetapkan pengguna.

Identitas terkelola yang ditetapkan pengguna harus memiliki izin yang sesuai untuk mengakses kunci di brankas kunci. Tetapkan peran Pengguna Enkripsi Layanan Kripto Key Vault ke identitas terkelola yang ditetapkan pengguna dengan cakupan brankas kunci untuk memberikan izin ini.

Sebelum Anda dapat mengonfigurasi kunci yang dikelola pelanggan dengan identitas terkelola yang ditetapkan pengguna, Anda harus menetapkan peran Pengguna Enkripsi Layanan Kripto Key Vault ke identitas terkelola yang ditetapkan pengguna, yang terlingkup ke brankas kunci. Peran ini memberikan izin identitas terkelola yang ditetapkan pengguna untuk mengakses kunci di brankas kunci. Untuk informasi selengkapnya tentang menetapkan peran Azure RBAC dengan portal Azure, lihat Menetapkan peran Azure menggunakan portal Azure.

Saat mengonfigurasi kunci yang dikelola pelanggan dengan portal Azure, Anda dapat memilih identitas yang ditetapkan pengguna yang sudah ada melalui antarmuka pengguna portal.

Mengonfigurasi kunci yang dikelola pelanggan untuk akun penyimpanan baru

Saat mengonfigurasi enkripsi dengan kunci yang dikelola pelanggan untuk akun penyimpanan baru, Anda dapat memilih untuk memperbarui secara otomatis versi kunci yang digunakan untuk enkripsi Azure Storage setiap kali versi baru tersedia di brankas kunci terkait. Secara bergantian, Anda dapat secara eksplisit menentukan versi kunci yang akan digunakan untuk enkripsi hingga versi kunci diperbarui secara manual.

Anda harus menggunakan identitas terkelola yang ditetapkan pengguna yang sudah ada untuk mengotorisasi akses ke brankas kunci saat Anda mengonfigurasi kunci yang dikelola pelanggan ketika membuat akun penyimpanan. Identitas terkelola yang ditetapkan pengguna harus memiliki izin yang sesuai untuk mengakses brankas kunci. Untuk informasi selengkapnya, lihat Mengautentifikasi ke Azure Key Vault.

Mengonfigurasi enkripsi untuk pembaruan otomatis versi kunci

Azure Storage dapat memperbarui secara otomatis kunci yang dikelola pelanggan yang digunakan untuk enkripsi agar menggunakan versi kunci terbaru dari brankas kunci. Azure Storage memeriksa brankas kunci setiap hari untuk versi baru kunci. Ketika versi baru tersedia, Azure Storage secara otomatis mulai menggunakan versi terbaru kunci untuk enkripsi.

Penting

Azure Storage memeriksa brankas kunci untuk versi kunci baru hanya sekali setiap hari. Saat Anda memutar kunci, pastikan untuk menunggu 24 jam sebelum menonaktifkan versi yang lebih lama.

Untuk mengonfigurasi kunci yang dikelola pelanggan untuk akun penyimpanan baru dengan pembaruan otomatis versi kunci, lihat langkah-langkah berikut:

Di portal Azure, buka halaman Akun penyimpanan, lalu pilih tombol Buat untuk membuat akun baru.

Ikuti langkah-langkah yang diuraikan di Membuat akun penyimpanan untuk mengisi bidang pada tab Dasar, Tingkat Lanjut, Jaringan, dan Perlindungan Data.

Pada tab Enkripsi, tunjukkan layanan mana yang ingin Anda aktifkan dukungannya untuk kunci yang dikelola pelanggan pada bidang Mengaktifkan dukungan untuk kunci yang dikelola pelanggan.

Pada bidang Jenis enkripsi, pilih Kunci yang dikelola pelanggan (CMK).

Pada bidang Kunci enkripsi, pilih Pilih brankas kunci dan kunci, lalu tentukan brankas kunci dan kunci.

Untuk bidang Identitas yang ditetapkan pengguna, pilih identitas terkelola yang ditetapkan pengguna yang sudah ada.

Pilih tombol Tinjau untuk memvalidasi dan membuat akun.

Anda juga dapat mengonfigurasi kunci yang dikelola pelanggan dengan pembaruan manual versi kunci ketika membuat akun penyimpanan baru. Ikuti langkah-langkah yang dijelaskan dalam Mengonfigurasi enkripsi untuk pembaruan manual versi kunci.

Mengonfigurasi enkripsi untuk pembaruan manual versi kunci

Jika Anda lebih suka memperbarui versi kunci secara manual, maka secara eksplisit tentukan versi pada saat Anda mengonfigurasi enkripsi dengan kunci yang dikelola pelanggan saat membuat akun penyimpanan. Dalam hal ini, Azure Storage tidak akan memperbarui secara otomatis versi kunci ketika versi baru dibuat di brankas kunci. Untuk menggunakan versi kunci baru, Anda harus memperbarui secara manual versi yang digunakan untuk enkripsi Azure Storage.

Anda harus menggunakan identitas terkelola yang ditetapkan pengguna yang sudah ada untuk mengotorisasi akses ke brankas kunci saat Anda mengonfigurasi kunci yang dikelola pelanggan ketika membuat akun penyimpanan. Identitas terkelola yang ditetapkan pengguna harus memiliki izin yang sesuai untuk mengakses brankas kunci. Untuk informasi selengkapnya, lihat Mengautentifikasi ke Azure Key Vault.

Untuk mengonfigurasi kunci yang dikelola pelanggan dengan pembaruan manual versi kunci di portal Azure, tentukan URI kunci, termasuk versinya, pada saat membuat akun penyimpanan. Untuk menentukan kunci sebagai URI, ikuti langkah-langkah berikut:

Di portal Azure, buka halaman Akun penyimpanan, lalu pilih tombol Buat untuk membuat akun baru.

Ikuti langkah-langkah yang diuraikan di Membuat akun penyimpanan untuk mengisi bidang pada tab Dasar, Tingkat Lanjut, Jaringan, dan Perlindungan Data.

Pada tab Enkripsi, tunjukkan layanan mana yang ingin Anda aktifkan dukungannya untuk kunci yang dikelola pelanggan pada bidang Mengaktifkan dukungan untuk kunci yang dikelola pelanggan.

Pada bidang Jenis enkripsi, pilih Kunci yang dikelola pelanggan (CMK).

Untuk menemukan URI kunci di portal Azure, navigasi ke brankas kunci Anda, dan pilih pengaturan Kunci. Pilih kunci yang diinginkan, lalu klik kunci untuk melihat versinya. Pilih versi kunci untuk melihat pengaturan untuk versi tersebut.

Salin nilai bidang Pengidentifikasi Kunci yang memberikan URI.

Di pengaturan Kunci enkripsi untuk akun penyimpanan Anda, pilih opsi Masukkan URI kunci.

Tempel URI yang Anda salin ke bidang URI Kunci. Sertakan versi kunci pada URI untuk mengonfigurasi pembaruan manual versi kunci.

Tentukan identitas terkelola yang ditetapkan pengguna dengan memilih tautan Pilih identitas.

Pilih tombol Tinjau untuk memvalidasi dan membuat akun.

Mengubah kunci

Anda dapat mengubah kunci yang Anda gunakan untuk enkripsi Azure Storage kapan saja.

Catatan

Saat Anda mengubah kunci atau versi kunci, perlindungan kunci enkripsi akar berubah, tetapi data di akun Azure Storage Anda tetap dienkripsi setiap saat. Tidak ada tindakan tambahan yang diperlukan pada bagian Anda untuk memastikan bahwa data Anda terlindungi. Mengubah kunci atau memutar versi kunci tidak memengaruhi performa. Tidak ada waktu henti yang terkait dengan mengubah kunci atau memutar versi kunci.

Untuk mengubah kunci dengan portal Microsoft Azure, ikuti langkah-langkah berikut:

- Navigasi ke akun penyimpanan Anda dan tampilkan pengaturan Enkripsi.

- Pilih brankas kunci dan pilih kunci baru.

- Simpan perubahan Anda.

Jika kunci baru berada di brankas kunci yang berbeda, Anda harus memberikan akses identitas terkelola ke kunci di brankas baru. Jika Anda memilih pembaruan manual versi kunci, Anda juga perlu memperbarui URI brankas kunci.

Mencabut akses ke akun penyimpanan yang menggunakan kunci yang dikelola pelanggan

Untuk mencabut akses untuk sementara ke akun penyimpanan yang menggunakan kunci yang dikelola pelanggan, nonaktifkan kunci yang saat ini digunakan di brankas kunci. Tidak ada dampak performa atau waktu henti yang terkait dengan menonaktifkan dan mengaktifkan kembali kunci.

Setelah kunci dinonaktifkan, klien tidak dapat memanggil operasi yang membaca dari atau menulis ke blob atau metadatanya. Untuk informasi tentang operasi mana yang akan gagal, lihat Mencabut akses ke akun penyimpanan yang menggunakan kunci yang dikelola pelanggan.

Perhatian

Saat Anda menonaktifkan kunci di brankas kunci, data di akun Azure Storage Anda tetap dienkripsi, tetapi menjadi tidak dapat diakses sampai Anda mengaktifkan kembali kunci.

Untuk menonaktifkan kunci yang dikelola pelanggan dengan portal Azure, ikuti langkah-langkah berikut:

Navigasikan ke brankas kunci yang berisi kunci.

Di bawah Objek, pilih Kunci.

Klik kanan kunci dan pilih Nonaktifkan.

Menonaktifkan kunci akan menyebabkan upaya untuk mengakses data di akun penyimpanan gagal dengan kode kesalahan 403 (Terlarang). Untuk daftar operasi akun penyimpanan yang akan terpengaruh dengan menonaktifkan kunci, lihat Mencabut akses ke akun penyimpanan yang menggunakan kunci yang dikelola pelanggan.

Beralih kembali ke kunci yang dikelola Microsoft

Anda dapat beralih dari kunci yang dikelola pelanggan kembali ke kunci yang dikelola Microsoft kapan saja, menggunakan portal Azure, PowerShell, atau Azure CLI.

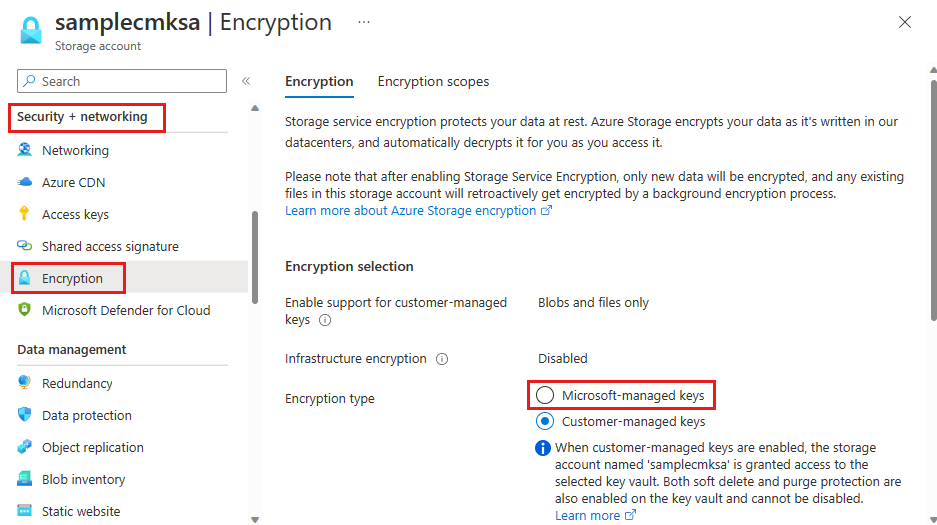

Untuk beralih dari kunci yang dikelola pelanggan kembali ke kunci yang dikelola Microsoft di portal Azure, ikuti langkah-langkah berikut:

Buka akun penyimpanan Anda.

Di bawah Keamanan + jaringan, pilih Enkripsi.

Ubah jenis Enkripsi ke kunci yang dikelola Microsoft.

Langkah berikutnya

- Enkripsi Azure Storage untuk data tidak aktif

- Kunci yang dikelola pelanggan untuk enkripsi Azure Storage

- Konfigurasikan kunci yang dikelola pelanggan di brankas kunci Azure untuk akun penyimpanan yang sudah ada

- Mengonfigurasi enkripsi dengan kunci yang dikelola pelanggan yang disimpan di Azure Key Vault Managed HSM