Gambaran umum opsi autentikasi berbasis identitas Azure Files untuk akses SMB

Artikel ini menjelaskan bagaimana berbagi file Azure dapat menggunakan layanan domain, baik lokal atau di Azure, untuk mendukung akses berbasis identitas ke berbagi file Azure melalui SMB. Mengaktifkan akses berbasis identitas untuk berbagi file Azure Anda memungkinkan Anda mengganti server file yang sudah ada dengan berbagi file Azure tanpa mengganti layanan direktori yang ada, mempertahankan akses pengguna yang mulus untuk berbagi.

Berlaku untuk

| Jenis berbagi File | SMB | NFS |

|---|---|---|

| Berbagi file standar (GPv2), LRS/ZRS | ||

| Berbagi file standar (GPv2), GRS/GZRS | ||

| Berbagi file premium (FileStorage), LRS/ZRS |

Glosarium

Sangat membantu untuk memahami beberapa istilah utama yang berkaitan dengan autentikasi berbasis identitas untuk berbagi file Azure:

Otentikasi Kerberos

Kerberos adalah protokol autentikasi yang digunakan untuk memverifikasi identitas pengguna atau host. Untuk informasi selengkapnya tentang Kerberos, lihat Gambaran Umum Autentikasi Kerberos.

Protokol Blok Pesan Server (SMB)

SMB adalah protokol berbagi file jaringan standar industri. Untuk informasi selengkapnya tentang SMB, lihat Gambaran Umum Protokol Microsoft SMB dan Protokol CIFS.

Microsoft Entra ID

ID Microsoft Entra (sebelumnya Azure AD) adalah layanan manajemen identitas dan direktori berbasis cloud multi-penyewa Microsoft. MICROSOFT Entra ID menggabungkan layanan direktori inti, manajemen akses aplikasi, dan perlindungan identitas ke dalam satu solusi.

Microsoft Entra Domain Services

Microsoft Entra Domain Services menyediakan layanan domain terkelola seperti gabungan domain, kebijakan grup, LDAP, dan autentikasi Kerberos/NTLM. Layanan tersebut sepenuhnya kompatibel dengan AD DS. Untuk informasi selengkapnya, lihat Microsoft Entra Domain Services.

Active Directory Domain Services (AD DS) lokal

Integrasi Active Directory Domain Services (AD DS) lokal dengan Azure Files menyediakan metode untuk menyimpan data direktori sekaligus membuatnya tersedia untuk pengguna dan administrator jaringan. Keamanan diintegrasikan dengan AD DS melalui autentikasi log masuk dan kontrol akses ke objek di direktori. Dengan proses masuk jaringan tunggal, administrator dapat mengelola data direktori dan organisasi di seluruh jaringannya, dan pengguna jaringan resmi dapat mengakses sumber daya di mana saja di jaringan. AD DS umumnya diadopsi oleh perusahaan di lingkungan lokal atau pada VM yang dihosting cloud, dan kredensial AD DS digunakan untuk kontrol akses. Untuk informasi selengkapnya, lihat Gambaran Umum AD DS.

Kontrol akses berbasis peran Azure (Azure RBAC)

Azure RBAC memungkinkan manajemen akses mendetail untuk Azure. Dengan menggunakan Azure RBAC, Anda dapat mengelola akses ke sumber daya dengan memberi pengguna izin paling sedikit yang diperlukan untuk melakukan pekerjaan mereka. Untuk informasi selengkapnya, lihat Apa itu kontrol akses berbasis peran Azure?

Identitas Hibrid

Identitas pengguna hibrid adalah identitas di AD DS yang disinkronkan ke ID Microsoft Entra menggunakan aplikasi Microsoft Entra Koneksi Sync lokal atau sinkronisasi cloud Microsoft Entra Koneksi, agen ringan yang dapat diinstal dari Pusat Admin Microsoft Entra.

Skenario autentikasi yang didukung

Azure Files mendukung autentikasi berbasis identitas melalui SMB melalui metode berikut. Anda hanya dapat menggunakan satu metode per akun penyimpanan.

- Autentikasi AD DS lokal: Mesin Windows yang bergabung dengan AD DS lokal atau Microsoft Entra Domain Services dapat mengakses berbagi file Azure dengan kredensial Active Directory lokal yang disinkronkan ke ID Microsoft Entra melalui SMB. Klien Anda harus memiliki konektivitas jaringan yang tidak tertandingi ke AD DS Anda. Jika Anda sudah menyiapkan AD DS lokal atau di VM di Azure tempat perangkat Anda bergabung dengan domain ke AD, Anda harus menggunakan AD DS untuk autentikasi berbagi file Azure.

- Autentikasi Microsoft Entra Domain Services: VM Windows berbasis cloud yang bergabung dengan Microsoft Entra Domain Services dapat mengakses berbagi file Azure dengan kredensial Microsoft Entra. Dalam solusi ini, MICROSOFT Entra ID menjalankan domain Windows Server AD tradisional atas nama pelanggan, yang merupakan anak dari penyewa Microsoft Entra pelanggan.

- Microsoft Entra Kerberos untuk identitas hibrid: Menggunakan ID Microsoft Entra untuk mengautentikasi identitas pengguna hibrid memungkinkan pengguna Microsoft Entra mengakses berbagi file Azure menggunakan autentikasi Kerberos. Ini berarti pengguna akhir Anda dapat mengakses berbagi file Azure melalui internet tanpa memerlukan konektivitas jaringan ke pengontrol domain dari Microsoft Entra hybrid joined dan VM yang bergabung dengan Microsoft Entra. Identitas khusus cloud saat ini tidak didukung.

- Autentikasi AD Kerberos untuk klien Linux: Klien Linux dapat menggunakan autentikasi Kerberos melalui SMB untuk Azure Files menggunakan AD DS lokal atau Microsoft Entra Domain Services.

Batasan

- Tidak ada metode autentikasi yang mendukung penetapan izin tingkat berbagi ke akun komputer (akun komputer) menggunakan Azure RBAC, karena akun komputer tidak dapat disinkronkan ke identitas di ID Microsoft Entra. Jika Anda ingin mengizinkan akun komputer mengakses berbagi file Azure menggunakan autentikasi berbasis identitas, gunakan izin tingkat berbagi default atau pertimbangkan untuk menggunakan akun masuk layanan sebagai gantinya.

- Autentikasi berbasis identitas tidak didukung dengan berbagi Sistem File Jaringan (NFS).

Kasus penggunaan umum

Autentikasi berbasis identitas dengan Azure Files dapat berguna dalam berbagai skenario:

Mengganti server file lokal

Menghentikan dan mengganti server file lokal yang tersebar adalah masalah umum yang ditemui setiap perusahaan dalam perjalanan modernisasi TI mereka. Berbagi file Azure dengan autentikasi AD DS lokal sangat cocok di sini, ketika Anda dapat memigrasikan data ke Azure Files. Migrasi lengkap akan memungkinkan Anda memanfaatkan ketersediaan tinggi dan keuntungan skalabilitas sekaligus meminimalkan perubahan sisi klien. Ini memberikan pengalaman migrasi yang mulus kepada pengguna akhir, sehingga mereka dapat terus mengakses data mereka dengan kredensial yang sama menggunakan komputer yang bergabung dengan domain yang ada.

Mengangkat dan memindahkan aplikasi ke Azure

Saat mengangkat dan memindahkan aplikasi ke cloud, Anda ingin mempertahankan model autentikasi yang sama untuk data Anda. Saat kami memperluas pengalaman kontrol akses berbasis identitas ke berbagi file Azure, ini menghilangkan keharusan untuk mengubah aplikasi Anda ke metode auth modern dan mempercepat adopsi cloud. Berbagi file Azure menyediakan opsi untuk diintegrasikan dengan Microsoft Entra Domain Services atau AD DS lokal untuk autentikasi. Jika rencana Anda adalah 100% cloud native dan meminimalkan upaya mengelola infrastruktur cloud, Microsoft Entra Domain Services mungkin lebih cocok sebagai layanan domain yang dikelola sepenuhnya. Jika Anda memerlukan kompatibilitas penuh dengan kemampuan AD DS, Anda mungkin ingin mempertimbangkan untuk memperluas lingkungan AD DS Anda ke cloud oleh pengontrol domain hosting mandiri di VM. Bagaimanapun, kami memberikan fleksibilitas untuk memilih layanan domain yang paling sesuai dengan kebutuhan bisnis Anda.

Microsoft Azure Backup dan pemulihan bencana (DR)

Jika Anda menyimpan penyimpanan file utama di tempat, berbagi file Azure dapat berfungsi sebagai penyimpanan yang ideal untuk pencadangan atau DR, untuk meningkatkan kelangsungan bisnis. Anda dapat menggunakan berbagi file Azure untuk mencadangkan data Anda dari server file yang ada sambil mempertahankan daftar kontrol akses diskresi (DACL) Windows. Untuk skenario DR, Anda dapat mengonfigurasi opsi autentikasi guna mendukung penerapan kontrol akses yang tepat saat failover.

Keuntungan autentikasi berbasis identitas

Autentikasi berbasis identitas untuk Azure Files menawarkan beberapa keuntungan dibandingkan menggunakan autentikasi Kunci Bersama:

Memperluas pengalaman akses berbagi file berbasis identitas tradisional ke cloud

Jika Anda berencana untuk mengangkat dan mengalihkan aplikasi Anda ke cloud, mengganti server file tradisional dengan berbagi file Azure, maka Anda mungkin ingin aplikasi Anda mengautentikasi dengan kredensial AD DS lokal atau Microsoft Entra Domain Services untuk mengakses data file. Azure Files mendukung penggunaan kredensial AD DS atau Microsoft Entra Domain Services lokal untuk mengakses berbagi file Azure melalui SMB dari AD DS lokal atau VM yang bergabung dengan domain Microsoft Entra Domain Services.Menerapkan kontrol akses terperinci pada berbagi file Azure

Anda dapat memberikan izin ke identitas tertentu di tingkat berbagi, direktori, atau file. Misalnya, Anda memiliki beberapa tim yang menggunakan berbagi file Azure tunggal untuk kolaborasi proyek. Anda dapat memberi semua tim akses ke direktori yang tidak sensitif, sambil membatasi akses ke direktori yang berisi data keuangan sensitif hanya untuk tim keuangan Anda.Mencadangkan ACL Windows (juga dikenal sebagai izin NTFS) bersama dengan data Anda

Anda dapat menggunakan berbagi file Azure untuk mencadangkan berbagi file lokal yang ada. Azure Files mempertahankan ACL bersama dengan data Anda saat Anda mencadangkan berbagi file ke berbagi file Azure melalui SMB.

Cara kerjanya

Berbagi file Azure menggunakan protokol Kerberos untuk mengautentikasi dengan sumber AD. Saat identitas yang terkait dengan pengguna atau aplikasi yang berjalan pada klien mencoba mengakses data di berbagi file Azure, permintaan dikirim ke sumber AD untuk mengautentikasi identitas. Jika autentikasi berhasil, token Kerberos akan dikembalikan. Klien mengirim permintaan yang menyertakan token Kerberos, dan berbagi file Azure menggunakan token tersebut untuk mengotorisasi permintaan. Berbagi file Azure hanya menerima token Kerberos, bukan kredensial akses pengguna.

Anda dapat mengaktifkan autentikasi berbasis identitas pada akun penyimpanan baru dan yang sudah ada menggunakan salah satu dari tiga sumber AD: AD DS, Microsoft Entra Domain Services, atau Microsoft Entra Kerberos (hanya identitas hibrid). Hanya satu sumber AD yang dapat digunakan untuk autentikasi akses file di akun penyimpanan, yang berlaku untuk semua berbagi file di akun. Sebelum dapat mengaktifkan autentikasi berbasis identitas di akun penyimpanan, Anda harus terlebih dahulu menyiapkan lingkungan domain Anda.

AD DS

Untuk autentikasi AD DS lokal, Anda harus menyiapkan pengontrol domain AD dan bergabung dengan domain komputer atau VM Anda. Anda dapat meng-host pengontrol domain di komputer virtual Azure atau lokal. Bagaimanapun, klien yang bergabung dengan domain Anda harus memiliki konektivitas jaringan yang tidak terbatas ke pengendali domain, sehingga mereka harus berada dalam jaringan perusahaan atau jaringan virtual (VNET) layanan domain Anda.

Diagram berikut ini menggambarkan autentikasi AD DS lokal ke berbagi file Azure melalui SMB. AD DS lokal harus disinkronkan ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi Sync atau sinkronisasi cloud Microsoft Entra Koneksi. Hanya identitas pengguna hibrid yang ada di AD DS lokal dan ID Microsoft Entra yang dapat diautentikasi dan diotorisasi untuk akses berbagi file Azure. Ini karena izin tingkat berbagi dikonfigurasi terhadap identitas yang diwakili dalam ID Microsoft Entra, sedangkan izin tingkat direktori/file diberlakukan dengannya di AD DS. Pastikan Anda mengonfigurasi izin dengan benar terhadap pengguna hibrid yang sama.

Untuk mempelajari cara mengaktifkan autentikasi AD DS, baca ringkasan pertama - Active Directory lokal autentikasi Layanan Domain melalui SMB untuk berbagi file Azure lalu lihat Mengaktifkan autentikasi AD DS untuk berbagi file Azure.

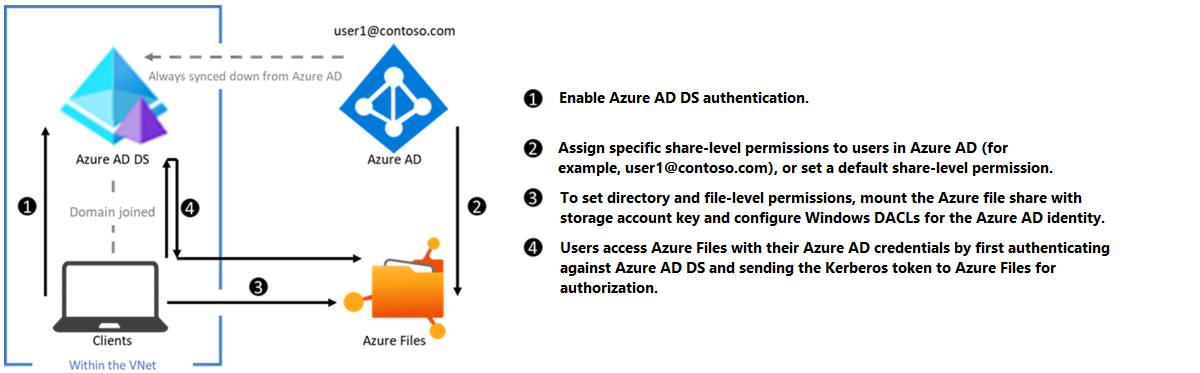

Microsoft Entra Domain Services

Untuk autentikasi Microsoft Entra Domain Services, Anda harus mengaktifkan Microsoft Entra Domain Services dan bergabung dengan domain VM yang Anda rencanakan untuk mengakses data file. VM yang bergabung dengan domain Anda harus berada di jaringan virtual (VNET) yang sama dengan Microsoft Entra Domain Services Anda.

Diagram berikut mewakili alur kerja untuk autentikasi Microsoft Entra Domain Services ke berbagi file Azure melalui SMB. Ini mengikuti pola yang mirip dengan autentikasi AD DS lokal, tetapi ada dua perbedaan utama:

Anda tidak perlu membuat identitas di Microsoft Entra Domain Services untuk mewakili akun penyimpanan. Ini dilakukan dengan proses pengaktifan di latar belakang.

Semua pengguna yang ada di ID Microsoft Entra dapat diautentikasi dan diotorisasi. Pengguna dapat berupa hanya cloud atau hibrid. Sinkronisasi dari ID Microsoft Entra ke Microsoft Entra Domain Services dikelola oleh platform tanpa memerlukan konfigurasi pengguna apa pun. Namun, klien harus bergabung ke domain yang dihosting Microsoft Entra Domain Services. Ini tidak dapat bergabung atau terdaftar dengan Microsoft Entra. Microsoft Entra Domain Services tidak mendukung klien non-Azure (yaitu laptop pengguna, stasiun kerja, VM di cloud lain, dll.) yang bergabung dengan domain ke domain yang dihosting Microsoft Entra Domain Services. Namun, dimungkinkan untuk memasang berbagi file dari klien yang tidak bergabung dengan domain dengan memberikan kredensial eksplisit seperti DOMAINNAME\username atau menggunakan nama domain yang sepenuhnya memenuhi syarat (username@FQDN).

Untuk mempelajari cara mengaktifkan autentikasi Microsoft Entra Domain Services, lihat Mengaktifkan autentikasi Microsoft Entra Domain Services di Azure Files.

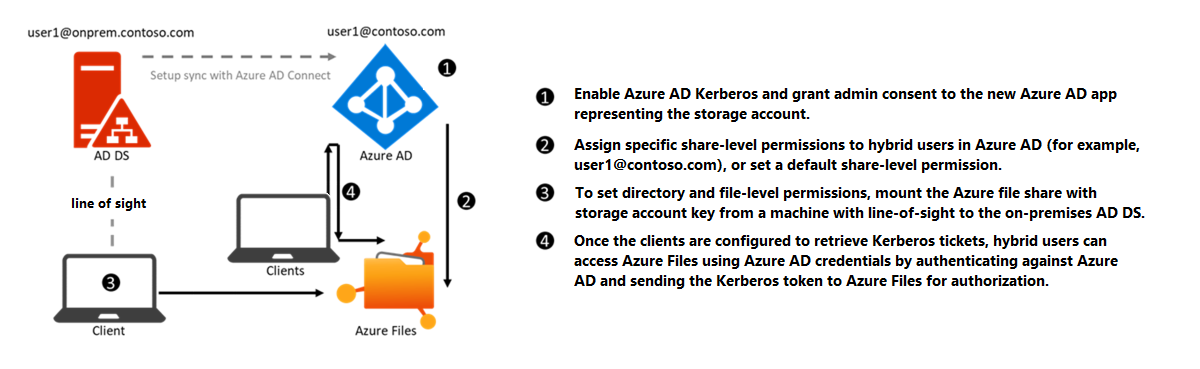

Microsoft Entra Kerberos untuk identitas hibrid

Mengaktifkan dan mengonfigurasi ID Microsoft Entra untuk mengautentikasi identitas pengguna hibrid memungkinkan pengguna Microsoft Entra mengakses berbagi file Azure menggunakan autentikasi Kerberos. Konfigurasi ini menggunakan MICROSOFT Entra ID untuk mengeluarkan tiket Kerberos yang diperlukan untuk mengakses berbagi file dengan protokol SMB standar industri. Ini berarti pengguna akhir Anda dapat mengakses berbagi file Azure melalui internet tanpa memerlukan konektivitas jaringan ke pengontrol domain dari Microsoft Entra hybrid joined dan VM yang bergabung dengan Microsoft Entra. Namun, mengonfigurasi izin direktori dan tingkat file untuk pengguna dan grup memerlukan konektivitas jaringan yang tidak di-unimped ke pengontrol domain lokal.

Penting

Autentikasi Microsoft Entra Kerberos hanya mendukung identitas pengguna hibrid; ini tidak mendukung identitas khusus cloud. Penyebaran AD DS tradisional diperlukan, dan harus disinkronkan ke ID Microsoft Entra menggunakan Microsoft Entra Koneksi Sync atau sinkronisasi cloud Microsoft Entra Koneksi. Klien harus bergabung dengan Microsoft Entra atau gabungan hibrid Microsoft Entra. Microsoft Entra Kerberos tidak didukung pada klien yang bergabung ke Microsoft Entra Domain Services atau bergabung ke AD saja.

Untuk mempelajari cara mengaktifkan autentikasi Microsoft Entra Kerberos untuk identitas hibrid, lihat Mengaktifkan autentikasi Microsoft Entra Kerberos untuk identitas hibrid di Azure Files.

Anda juga dapat menggunakan fitur ini untuk menyimpan profil FSLogix di berbagi file Azure untuk VM yang bergabung dengan Microsoft Entra. Untuk informasi selengkapnya, lihat Membuat kontainer profil dengan Azure Files dan ID Microsoft Entra.

Kontrol akses

Azure Files memberlakukan otorisasi pada akses pengguna ke tingkat berbagi dan tingkat direktori/file. Penetapan izin tingkat berbagi dapat dilakukan pada pengguna atau grup Microsoft Entra yang dikelola melalui Azure RBAC. Dengan Azure RBAC, kredensial yang Anda gunakan untuk akses file harus tersedia atau disinkronkan ke ID Microsoft Entra. Anda dapat menetapkan peran bawaan Azure seperti Storage File Data SMB Share Reader kepada pengguna atau grup di MICROSOFT Entra ID untuk memberikan akses ke berbagi file Azure.

Pada tingkat direktori/file, Azure Files mendukung pemeliharaan, pewarisan, dan penerapan ACL Windows seperti server file Windows apa pun. Anda dapat memilih untuk menyimpan ACL Windows saat menyalin data melalui SMB antara berbagi file yang ada dan berbagi file Azure Anda. Baik Anda berencana untuk memberlakukan otorisasi atau tidak, Anda dapat menggunakan berbagi file Azure untuk mencadangkan ACL bersamaan dengan data Anda.

Mengonfigurasi izin tingkat berbagi untuk Azure Files

Setelah mengaktifkan sumber AD di akun penyimpanan, Anda harus melakukan salah satu hal berikut ini untuk mengakses berbagi file:

- Mengatur izin tingkat berbagi default yang berlaku untuk semua pengguna dan grup yang diautentikasi

- Menetapkan peran Azure RBAC bawaan untuk pengguna dan grup, atau

- Konfigurasikan peran kustom untuk identitas Microsoft Entra dan tetapkan hak akses ke berbagi file di akun penyimpanan Anda.

Izin tingkat berbagi yang ditetapkan memungkinkan identitas yang diberikan untuk mendapatkan akses ke berbagi saja, tidak ada yang lain, bahkan direktori akar. Anda masih perlu mengonfigurasi direktori dan izin tingkat file secara terpisah.

Mengonfigurasi izin tingkat file atau direktori untuk Azure Files

Berbagi file Azure memberlakukan ACL Windows standar di tingkat direktori dan file, termasuk direktori akar. Konfigurasi izin tingkat file atau direktori didukung melalui SMB dan REST. Pasang berbagi file target dari komputer virtual Anda dan konfigurasikan izin menggunakan Windows File Explorer, Windows icacls, atau perintah Set-ACL.

Menggunakan kunci akun penyimpanan untuk mendapatkan izin superuser

Pengguna dengan kunci akun penyimpanan dapat mengakses berbagi file Azure dengan izin superuser. Izin Superuser menerobos semua pembatasan kontrol akses.

Penting

Praktik terbaik keamanan yang direkomendasikan adalah menghindari berbagi kunci akun penyimpanan dan memanfaatkan autentikasi berbasis identitas, jika memungkinkan.

Mempertahankan ACL direktori dan file saat mengimpor data ke berbagi file Azure

Azure Files mendukung penyimpanan ACL tingkat direktori atau file saat menyalin data ke berbagi file Azure. Anda dapat menyalin ACL di direktori atau file ke berbagi file Azure menggunakan Azure File Sync atau toolset pergerakan file umum. Misalnya, Anda dapat menggunakan robocopy dengan bendera /copy:s untuk menyalin data serta ACL ke berbagi file Azure. ACL dipertahankan secara default, sehingga Anda tidak perlu mengaktifkan autentikasi berbasis identitas di akun penyimpanan Anda untuk mempertahankan ACL.

Harga

Tidak ada biaya layanan tambahan untuk mengaktifkan autentikasi berbasis identitas melalui SMB di akun penyimpanan Anda. Untuk informasi selengkapnya tentang harga, lihat Harga Azure Files dan harga Microsoft Entra Domain Services.

Langkah berikutnya

Untuk informasi selengkapnya tentang Azure Files dan autentikasi berbasis identitas melalui SMB, lihat sumber daya berikut:

- Merencanakan penyebaran Azure File Sync

- Ringkasan - Autentikasi Active Directory Domain Services lokal melalui SMB untuk berbagi file Azure

- Mengaktifkan autentikasi Microsoft Entra Domain Services di Azure Files

- Mengaktifkan autentikasi Microsoft Entra Kerberos untuk identitas hibrid di Azure Files

- Mengaktifkan autentikasi AD Kerberos untuk klien Linux

- FAQ