Untuk saat ini, kunci yang dikelola pelanggan memiliki batasan berikut:

- Jika fitur ini diaktifkan untuk disk dengan rekam jepret bertahap, fitur ini tidak dapat dinonaktifkan pada disk tersebut atau rekam jepretnya.

Untuk mengatasi hal ini, salin semua data ke disk terkelola yang sama sekali berbeda yang tidak menggunakan kunci yang dikelola pelanggan. Anda dapat melakukannya dengan Azure CLI atau modul Azure PowerShell.

- Hanya kunci RSA perangkat lunak dan HSM dengan ukuran 2.048-bit, 3.072-bit, dan 4.096-bit yang didukung, tidak ada kunci atau ukuran lain.

- Kunci HSM memerlukan tingkat premium Azure Key Vault.

- Hanya untuk Disk Ultra dan disk Premium SSD v2:

- Rekam jepret yang dibuat dari disk yang dienkripsi dengan enkripsi sisi server dan kunci yang dikelola pelanggan harus dienkripsi dengan kunci yang dikelola pelanggan yang sama.

- Identitas terkelola yang ditetapkan pengguna tidak didukung untuk disk Ultra Disk dan Premium SSD v2 yang dienkripsi dengan kunci yang dikelola pelanggan.

- Sebagian besar sumber daya yang terkait dengan kunci yang dikelola pelanggan (set enkripsi disk, Mesin Virtual, disk, dan snapshot) harus berada dalam langganan dan wilayah yang sama.

- Azure Key Vault dapat digunakan dari langganan yang berbeda tetapi harus berada di wilayah yang sama dengan set enkripsi disk Anda. Sebagai pratinjau, Anda dapat menggunakan Azure Key Vaults dari penyewa Microsoft Entra yang berbeda.

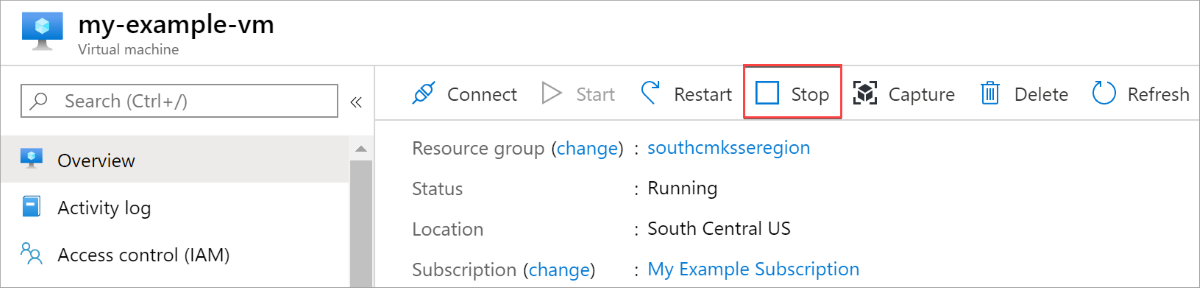

- Disk yang dienkripsi dengan kunci yang dikelola pelanggan hanya dapat berpindah ke grup sumber daya lain jika VM yang dilampirkan ke dibatalkan alokasinya.

- Disk, rekam jepret, dan gambar yang dienkripsi dengan kunci yang dikelola pelanggan tidak dapat dipindahkan di antara langganan.

- Disk terkelola saat ini atau yang sebelumnya dienkripsi menggunakan Azure Disk Encryption tidak dapat dienkripsi menggunakan kunci yang dikelola pelanggan.

- Hanya dapat membuat hingga 5000 set enkripsi disk per wilayah per langganan.

- Untuk informasi tentang menggunakan kunci yang dikelola pelanggan dengan galeri gambar bersama, lihat Pratinjau: Menggunakan kunci yang dikelola pelanggan untuk mengenkripsi gambar.

Bagian berikut membahas cara mengaktifkan dan menggunakan kunci yang dikelola pelanggan untuk disk terkelola:

Menyiapkan kunci yang dikelola pelanggan untuk disk Anda mengharuskan Anda membuat sumber daya dalam urutan tertentu, jika Anda melakukannya untuk pertama kalinya. Pertama, Anda harus membuat dan menyiapkan Azure Key Vault.

Menyiapkan Azure Key Vault

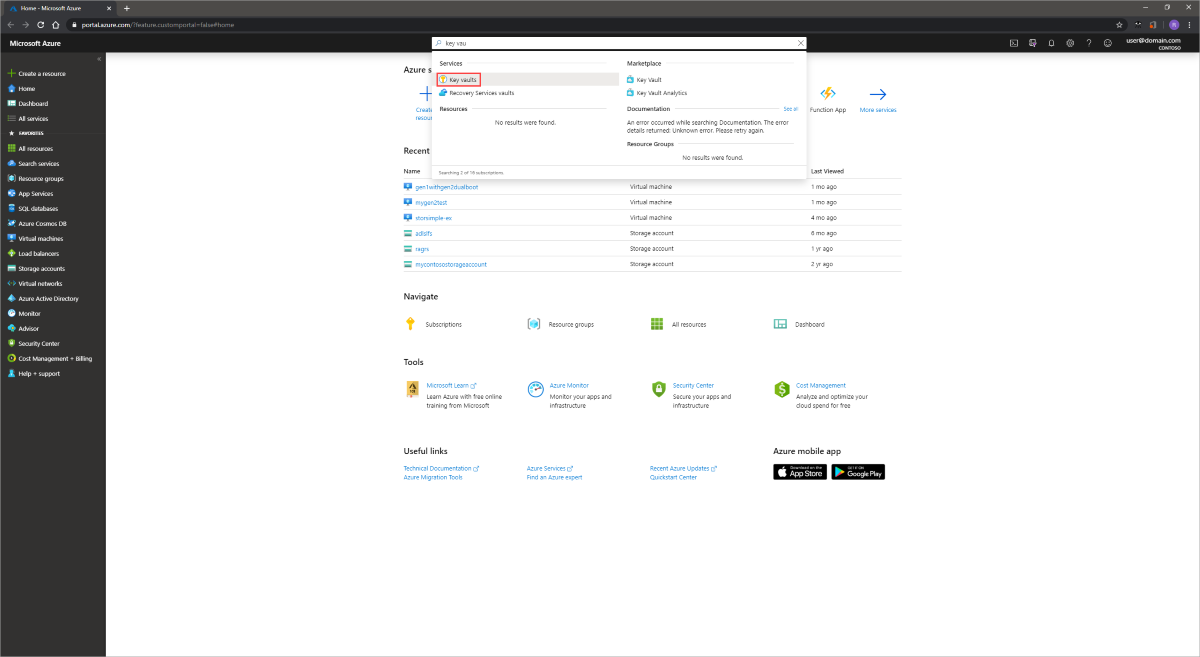

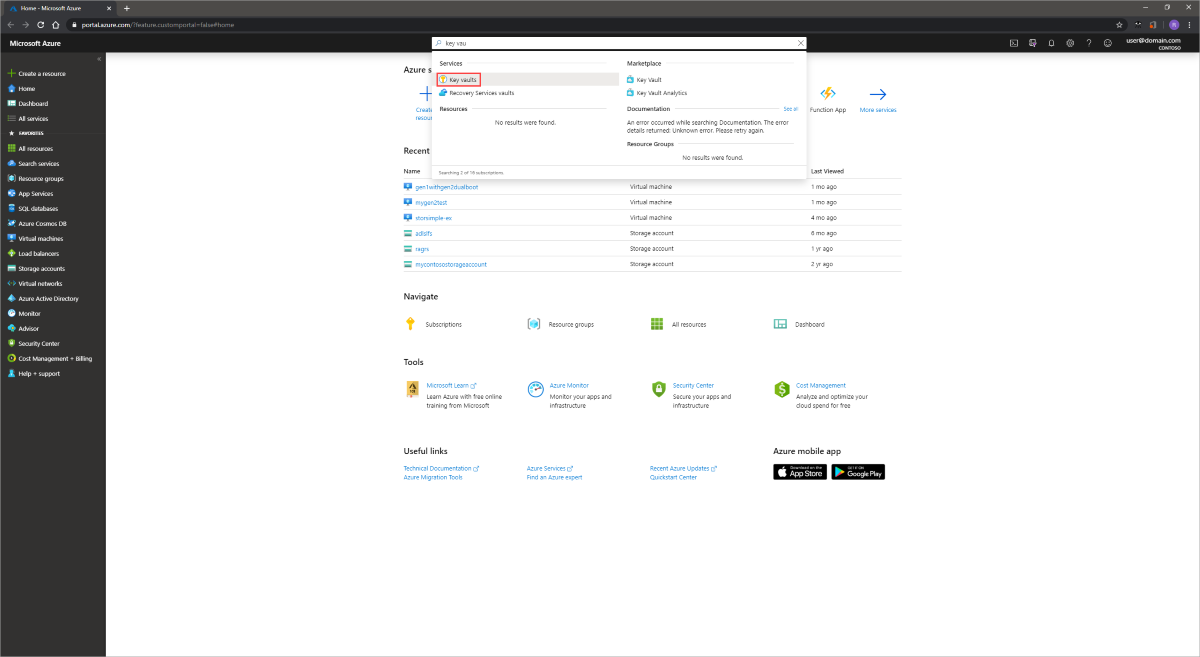

Masuk ke portal Azure.

Cari dan pilih Key Vault.

Penting

Kumpulan enkripsi disk, VM, disk, dan snapshot Anda semua harus berada di region dan langganan yang sama agar penyebaran berhasil. Azure Key Vaults dapat digunakan dari langganan yang berbeda tetapi harus berada di wilayah dan penyewa yang sama dengan kumpulan enkripsi disk Anda.

Pilih +Buat untuk membuat Key Vault baru.

Membuat grup sumber daya baru.

Masukkan nama key vault, pilih wilayah, dan pilih tingkat harga.

Catatan

Saat membuat instans Azure Key Vault, Anda harus mengaktifkan penghapusan sementara dan perlindungan pembersihan. Penghapusan sementara memastikan bahwa Azure Key Vault memegang kunci yang dihapus untuk periode retensi tertentu (default 90 hari). Perlindungan pembersihan memastikan bahwa kunci yang dihapus tidak dapat dihapus secara permanen hingga periode retensi berakhir. Pengaturan ini melindungi Anda dari kehilangan data karena tidak sengaja terhapus. Pengaturan ini wajib dilakukan ketika menggunakan Azure Key Vault untuk mengenkripsi disk terkelola.

Pilih Tinjau + Buat, verifikasi pilihan Anda, lalu pilih Buat.

Setelah key vault Anda selesai disebarkan, pilihlah.

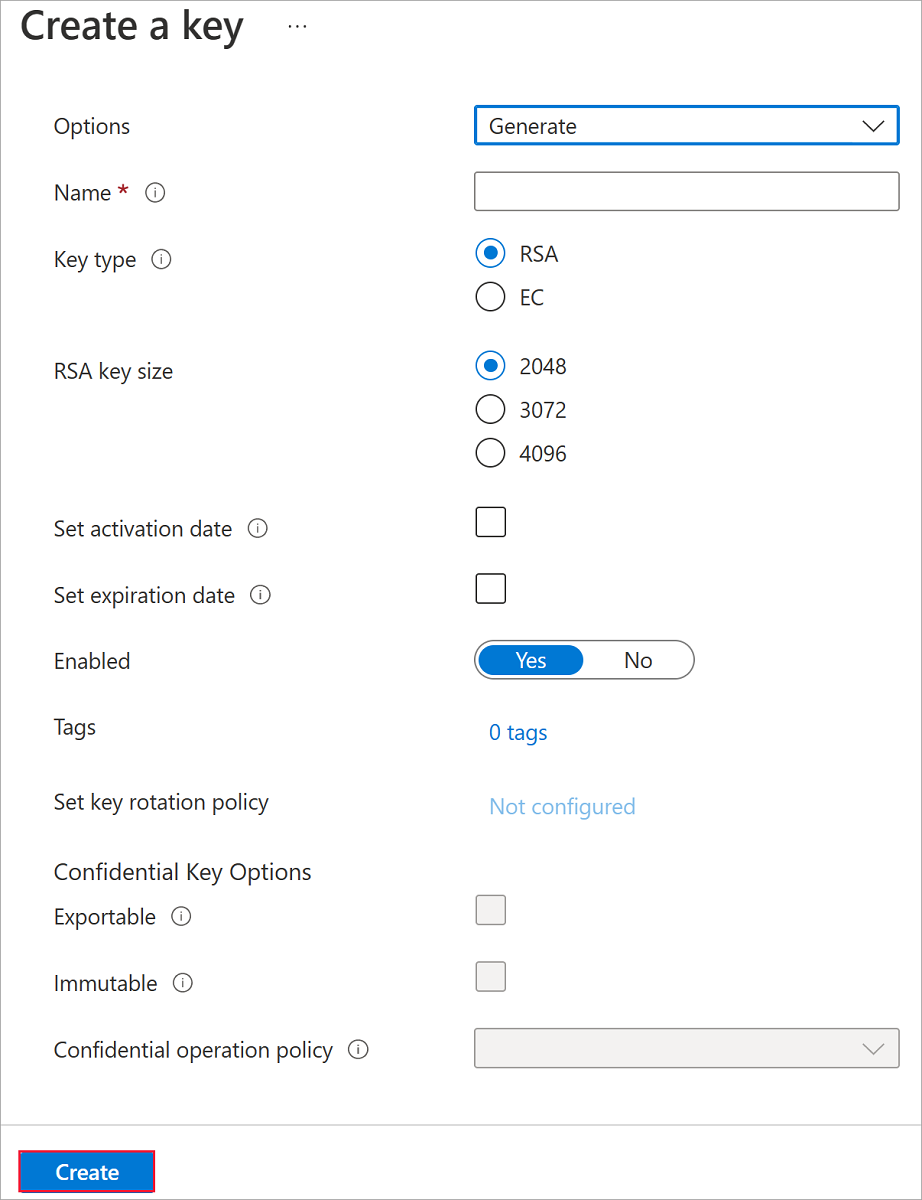

Pilih Kunci di bawah Objek.

Pilih Buat/impor.

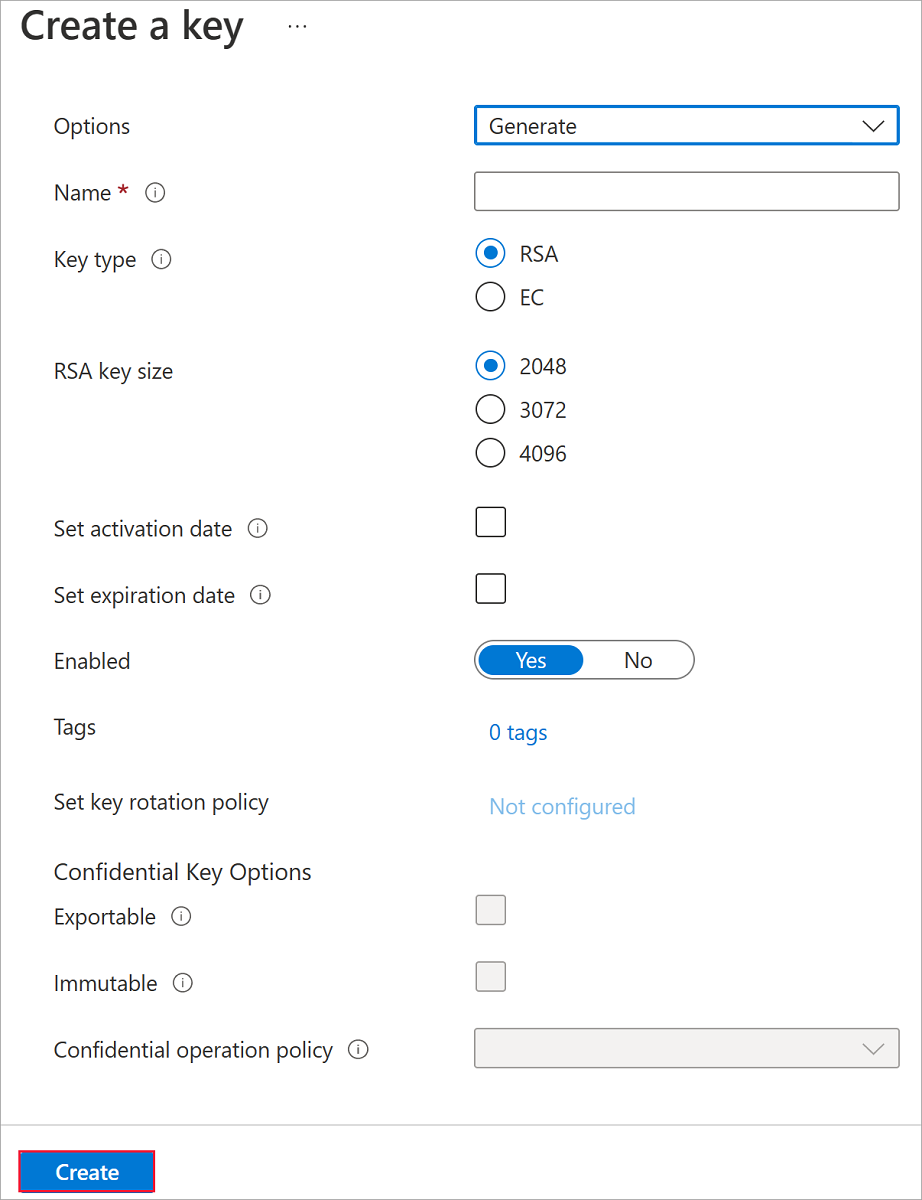

Biarkan kedua Jenis Kunci diatur ke RSA dan Ukuran Kunci RSA diatur ke 2048.

Isi pilihan yang tersisa sesuka Anda lalu pilih Buat.

Menambahkan peran RBAC Azure

Setelah membuat Azure Key Vault dan kunci, Anda harus menambahkan peran Azure RBAC, sehingga Anda dapat menggunakan Azure Key Vault dengan set enkripsi disk.

- Pilih Kontrol akses (IAM) dan tambahkan peran.

- Tambahkan peran Admin Azure Key Vault, Pemilik, atau Kontributor.

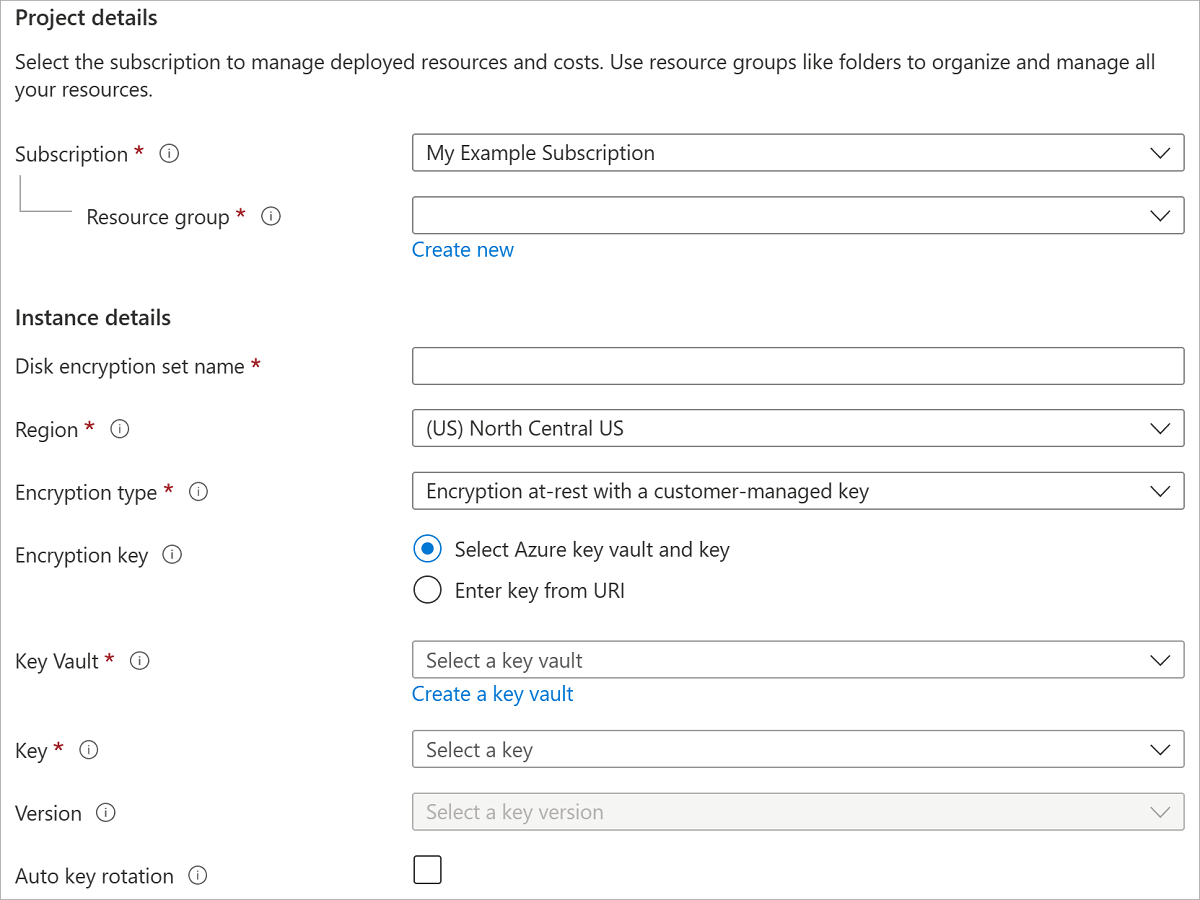

Menyiapkan set enkripsi disk Anda

Cari Set Enkripsi Disk dan pilihlah.

Pada panel Set Enkripsi Disk, pilih +Buat.

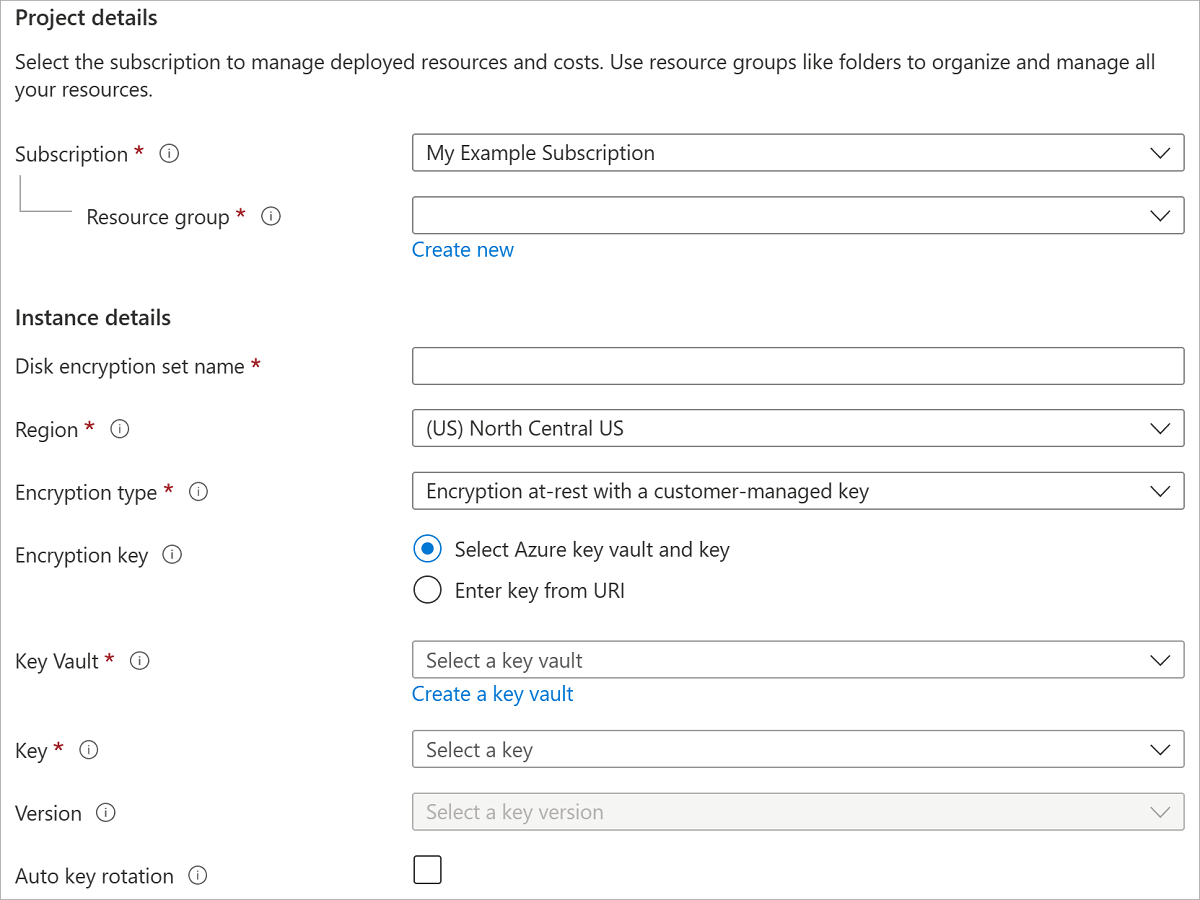

Pilih grup sumber daya Anda, beri nama set enkripsi Anda, dan pilih wilayah yang sama dengan key vault Anda.

Untuk Jenis Enkripsi, pilih Enkripsi saat istirahat dengan kunci yang dikelola pelanggan.

Catatan

Setelah Anda membuat set enkripsi disk yang diatur dengan jenis enkripsi tertentu, enkripsi tersebut tidak dapat diubah. Jika ingin menggunakan jenis enkripsi yang berbeda, Anda harus membuat set enkripsi disk baru.

Pastikan Pilih brankas kunci Azure dan kunci dipilih.

Pilih key vault dan kunci yang Anda buat sebelumnya, dan versinya.

Jika Anda ingin mengaktifkan rotasi otomatis kunci yang dikelola pelanggan, pilih Rotasi kunci otomatis.

Pilih Tinjau ulang + Buat, lalu pilih Buat.

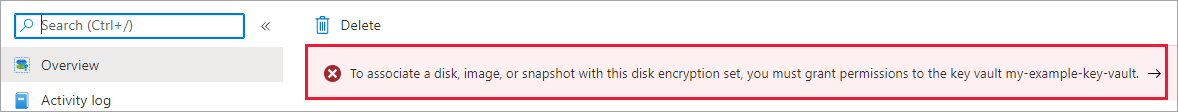

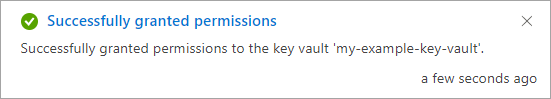

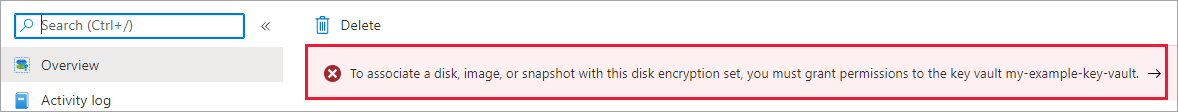

Navigasi ke set enkripsi disk setelah disebarkan, dan pilih pemberitahuan yang ditampilkan.

Hal ini akan memberikan izin brankas kunci Anda ke kumpulan enkripsi disk.

Menyebarkan VM

Setelah membuat dan menyiapkan brankas kunci dan kumpulan enkripsi disk, Anda dapat menyebarkan VM menggunakan enkripsi.

Proses penyebaran VM mirip dengan proses penyebaran standar, bedanya adalah Anda perlu menyebarkan VM di wilayah yang sama dengan sumber daya Anda yang lain dan Anda memilih untuk menggunakan kunci yang dikelola pelanggan.