Azure Disk Encryption dengan ID Microsoft Entra untuk VM Windows (rilis sebelumnya)

Berlaku untuk:✔️ ️ VM Windows

Rilis baru Azure Disk Encryption menghilangkan persyaratan untuk menyediakan parameter aplikasi Microsoft Entra untuk mengaktifkan enkripsi disk VM. Dengan rilis baru, Anda tidak lagi diharuskan untuk memberikan kredensial Microsoft Entra selama langkah mengaktifkan enkripsi. Semua VM baru harus dienkripsi tanpa parameter aplikasi Microsoft Entra menggunakan rilis baru. Untuk melihat petunjuk mengaktifkan enkripsi disk Mesin Virtual menggunakan rilis baru, lihat Azure Disk Encryption untuk Mesin Virtual Windows. VM yang sudah dienkripsi dengan parameter aplikasi Microsoft Entra masih didukung dan harus terus dipertahankan dengan sintaks Microsoft Entra.

Anda dapat mengaktifkan banyak skenario enkripsi disk dan langkah-langkahnya dapat bervariasi sesuai dengan skenario. Bagian berikut ini mencakup skenario secara lebih rinci untuk komputer virtual IaaS Windows. Sebelum Anda dapat menggunakan enkripsi disk, prasyarat Azure Disk Encryption harus diselesaikan.

Penting

Anda harus mengambil sebuah snapshot dan/atau membuat cadangan sebelum disk dienkripsi. Cadangan memastikan bahwa opsi pemulihan memungkinkan jika kegagalan tak terduga terjadi selama enkripsi. Komputer virtual dengan disk terkelola memerlukan cadangan sebelum enkripsi terjadi. Setelah cadangan dibuat, Anda dapat menggunakan cmdlet Set-AzVMDiskEncryptionExtension untuk mengenkripsi disk terkelola dengan menentukan parameter -skipVmBackup. Untuk informasi lebih lanjut tentang cara mencadangkan dan mengembalikan komputer virtual yang terenkripsi, lihat Cadangkan dan kembalikan Azure VM yang sudah terenkripsi.

Mengenkripsi atau menonaktifkan enkripsi dapat menyebabkan mesin virtual dimulai-ulang.

Mengaktifkan enkripsi pada komputer virtual IaaS baru yang dibuat dari Marketplace

Anda dapat mengaktifkan enkripsi disk pada komputer virtual IaaS Windows baru dari Marketplace di Azure menggunakan templat Azure Resource Manager. Templat membuat komputer virtual Windows terenkripsi baru menggunakan citra galeri Windows Server 2012.

Pada templat Azure Resource Manager, klik Sebarkan ke Azure.

Pilih langganan, grup sumber daya, lokasi grup sumber daya, parameter, persyaratan hukum, dan perjanjian. Klik Beli untuk menyebarkan komputer virtual IaaS baru di mana enkripsi diaktifkan.

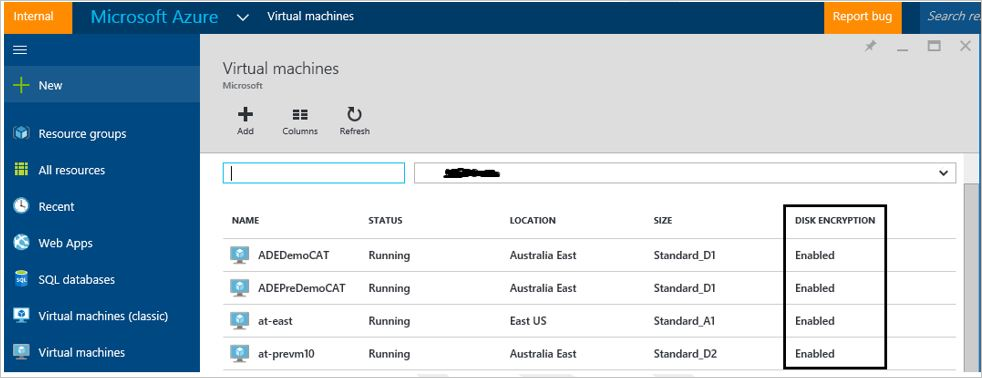

Setelah Anda menyebarkan templat, periksa status enkripsi komputer virtual menggunakan metode pilihan Anda:

Periksa dengan Azure CLI dengan menggunakan perintah az vm encryption show.

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Periksa dengan Azure PowerShell dengan menggunakan cmdlet Get-AzVmDiskEncryptionStatus.

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Pilih komputer virtual, lalu klik Disk di bagian judul Pengaturan untuk memeriksa status enkripsi di portal. Di bagan pada bagian Enkripsi, Anda akan melihat apakah bagan diaktifkan.

Tabel berikut mencantumkan parameter templat Resource Manager untuk VM baru dari skenario Marketplace menggunakan ID klien Microsoft Entra:

| Parameter | Deskripsi |

|---|---|

| adminUserName | Nama pengguna admin untuk komputer virtual. |

| adminPassword | Kata sandi admin untuk komputer virtual. |

| newStorageAccountName | Nama akun penyimpanan untuk menyimpan OS dan VHD data. |

| vmSize | Ukuran komputer virtual. Saat ini, hanya seri Standar A, D, dan G yang didukung. |

| virtualNetworkName | Nama VNet yang seharusnya dimiliki komputer virtual NIC. |

| subnetName | Nama subnet di VNet yang seharusnya dimiliki komputer virtual NIC. |

| AADClientID | ID klien aplikasi Microsoft Entra yang memiliki izin untuk menulis rahasia ke brankas kunci Anda. |

| AADClientSecret | Rahasia klien aplikasi Microsoft Entra yang memiliki izin untuk menulis rahasia ke brankas kunci Anda. |

| keyVaultURL | URL brankas kunci tempat kunci BitLocker harus diunggah. Anda bisa mendapatkannya dengan menggunakan cmdlet (Get-AzKeyVault -VaultName "MyKeyVault" -ResourceGroupName "MyKeyVaultResourceGroupName").VaultURI atau Azure CLI az keyvault show --name "MySecureVault" --query properties.vaultUri |

| keyEncryptionKeyURL | URL kunci enkripsi kunci yang digunakan untuk mengenkripsi kunci BitLocker yang dihasilkan (opsional). KeyEncryptionKeyURL adalah parameter opsional. Anda dapat membawa KEK Anda sendiri untuk lebih melindungi kunci enkripsi data (Rahasia kata kunci) di brankas kunci Anda. |

| keyVaultResourceGroup | Grup sumber daya brankas kunci. |

| vmName | Nama komputer virtual tempat operasi enkripsi akan dilakukan. |

Aktifkan enkripsi pada VM Windows IaaS yang sudah ada atau yang sedang berjalan

Dalam skenario ini, Anda dapat mengaktifkan enkripsi dengan menggunakan templat, cmdlet PowerShell, atau perintah CLI. Bagian berikut menjelaskan secara lebih rinci cara mengaktifkan Azure Disk Encryption.

Aktifkan enkripsi pada VM yang sudah ada atau yang sedang berjalan dengan Azure PowerShell

Gunakan cmdlet Set-AzVMDiskEncryptionExtension untuk mengaktifkan enkripsi pada komputer virtual IaaS yang sedang berjalan di Azure. Untuk informasi tentang cara mengaktifkan enkripsi dengan Azure Disk Encryption menggunakan cmdlet PowerShell, lihat postingan blog Menjelajahi Azure Disk Encryption dengan Azure PowerShell - Bagian 1 dan Menjelajahi Enkripsi Disk Azure dengan Azure PowerShell - Bagian 2.

Mengenkripsi komputer virtual yang sedang berjalan menggunakan rahasia klien: Skrip di bawah ini menginisialisasi variabel Anda dan menjalankan cmdlet Set-AzVMDiskEncryptionExtension. Grup sumber daya, VM, brankas kunci, aplikasi Microsoft Entra, dan rahasia klien seharusnya sudah dibuat sebagai prasyarat. Ganti MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID, dan My-AAD-client-secret dengan nilai-nilai Anda.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId;Enkripsi komputer virtual yang sedang berjalan menggunakan KEK untuk membungkus rahasia klien: Azure Disk Encryption memungkinkan Anda menentukan kunci yang ada di brankas kunci Anda untuk membungkus rahasia enkripsi disk yang dihasilkan saat mengaktifkan enkripsi. Ketika kunci enkripsi kunci ditentukan, Azure Disk Encryption menggunakan kunci tersebut untuk membungkus rahasia enkripsi sebelum menulis ke Key Vault.

$KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId;Catatan

Sintaks untuk nilai parameter disk-encryption-keyvault adalah string pengidentifikasi lengkap: subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

Sintaks untuk nilai parameter key-encryption-key adalah URI lengkap ke KEK seperti pada: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Pastikan disk dienkripsi: Untuk memeriksa status enkripsi komputer virtual IaaS, gunakan cmdlet Get-AzVmDiskEncryptionStatus.

Get-AzVmDiskEncryptionStatus -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Nonaktifkan enkripsi disk: Untuk menonaktifkan enkripsi, gunakan cmdlet Disable-AzureRmVMDiskEncryption.

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'

Mengaktifkan enkripsi pada Mesin Virtual yang ada atau yang sedang berjalan dengan Azure CLI

Gunakan perintah az vm encryption enable untuk mengaktifkan enkripsi pada komputer virtual IaaS yang sedang berjalan di Azure.

Mengenkripsi komputer virtual yang sedang berjalan menggunakan rahasia klien:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type [All|OS|Data]Mengenkripsi komputer virtual yang sedang berjalan menggunakan KEK untuk membungkus rahasia klien:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type [All|OS|Data]Catatan

Sintaks untuk nilai parameter disk-encryption-keyvault adalah string pengidentifikasi lengkap: subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

Sintaks untuk nilai parameter key-encryption-key adalah URI lengkap ke KEK seperti pada: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]Pastikan disk dienkripsi: Untuk memeriksa status enkripsi komputer virtual IaaS, gunakan perintah az vm encryption show.

az vm encryption show --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup"Menonaktifkan enkripsi: Untuk menonaktifkan enkripsi, gunakan perintah az vm encryption disable.

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]

Menggunakan templat Resource Manager

Anda dapat mengaktifkan enkripsi disk pada komputer virtual IaaS Windows yang sudah ada atau yang sedang berjalan di Azure dengan menggunakan templat Azure Resource Manager untuk mengenkripsi komputer virtual Windows yang sedang berjalan.

Pada template panduan memulai Azure, klik Terapkan ke Azure.

Pilih langganan, grup sumber daya, lokasi grup sumber daya, parameter, persyaratan hukum, dan perjanjian. Klik Beli untuk mengaktifkan enkripsi pada komputer virtual IaaS yang sudah ada atau yang sedang berjalan.

Tabel berikut ini mencantumkan parameter templat Resource Manager untuk VM yang sudah ada atau berjalan yang menggunakan ID klien Microsoft Entra:

| Parameter | Deskripsi |

|---|---|

| AADClientID | ID klien aplikasi Microsoft Entra yang memiliki izin untuk menulis rahasia ke brankas kunci. |

| AADClientSecret | Rahasia klien aplikasi Microsoft Entra yang memiliki izin untuk menulis rahasia ke brankas kunci. |

| keyVaultName | Nama brankas kunci bahwa kunci BitLocker harus diunggah. Anda bisa mendapatkannya dengan menggunakan cmdlet (Get-AzKeyVault -ResourceGroupName <MyKeyVaultResourceGroupName>). Vaultname atau perintah Azure CLI az keyvault list --resource-group "MySecureGroup" |

| keyEncryptionKeyURL | URL kunci enkripsi kunci yang digunakan untuk mengenkripsi kunci BitLocker yang dihasilkan. Parameter ini bersifat opsional jika Anda memilih nokek di menu drop-down UseExistingKek. Jika Anda memilih kek di menu drop-down UseExistingKek, Anda harus memasukkan nilai keyEncryptionKeyURL. |

| volumeType | Jenis volume tempat operasi enkripsi dilakukan. Nilai yang valid adalah OS, Data, dan Semua. |

| sequenceVersion | Versi urutan dari operasi BitLocker. Tambahkan nomor versi ini setiap kali operasi enkripsi disk dilakukan pada VM yang sama. |

| vmName | Nama komputer virtual tempat operasi enkripsi akan dilakukan. |

VM IaaS baru yang dibuat dari VHD dan kunci enkripsi yang dienkripsi pelanggan

Dalam skenario ini, Anda dapat mengaktifkan enkripsi dengan menggunakan template Azure Resource Manager, cmdlet PowerShell, atau perintah CLI. Bagian berikut menjelaskan secara lebih rinci templat Azure Resource Manager dan perintah CLI.

Gunakan instruksi dalam lampiran untuk menyiapkan citra praenkripsi yang dapat digunakan di Azure. Setelah gambar dibuat, Anda dapat menggunakan langkah-langkah di bagian berikutnya untuk membuat Azure VM yang terenkripsi.

Mengenkripsi VM dengan VHD pra-enkripsi dengan Azure PowerShell

Anda dapat mengaktifkan enkripsi disk pada VHD Anda yang terenkripsi dengan menggunakan cmdlet PowerShell Set-AzVMOSDisk. Contoh di bawah ini memberi Anda beberapa parameter umum.

$VirtualMachine = New-AzVMConfig -VMName "MySecureVM" -VMSize "Standard_A1"

$VirtualMachine = Set-AzVMOSDisk -VM $VirtualMachine -Name "SecureOSDisk" -VhdUri "os.vhd" Caching ReadWrite -Windows -CreateOption "Attach" -DiskEncryptionKeyUrl "https://mytestvault.vault.azure.net/secrets/Test1/514ceb769c984379a7e0230bddaaaaaa" -DiskEncryptionKeyVaultId "/subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/myKVresourcegroup/providers/Microsoft.KeyVault/vaults/mytestvault"

New-AzVM -VM $VirtualMachine -ResourceGroupName "MyVirtualMachineResourceGroup"

Mengaktifkan enkripsi pada disk data yang baru ditambahkan

Anda dapat menambahkan disk baru ke komputer virtual Windows dengan menggunakan PowerShell, atau melalui portal Azure.

Mengaktifkan enkripsi pada disk yang baru ditambahkan dengan Azure PowerShell

Saat menggunakan PowerShell untuk mengenkripsi disk baru untuk komputer virtual Windows, versi urutan baru harus ditentukan. Versi urutannya harus unik. Script di bawah ini menghasilkan GUID untuk versi urutan. Dalam beberapa kasus, disk data yang baru ditambahkan mungkin dienkripsi secara otomatis oleh ekstensi Azure Disk Encryption. Enkripsi otomatis biasanya terjadi ketika komputer virtual dimulai-ulang setelah disk baru online. Ini biasanya disebabkan karena "Semua" ditentukan untuk jenis volume ketika enkripsi disk sebelumnya berjalan pada komputer virtual. Jika enkripsi otomatis terjadi pada disk data yang baru ditambahkan, sebaiknya jalankan cmdlet Set-AzVmDiskEncryptionExtension lagi dengan versi urutan baru. Jika disk data baru Anda dienkripsi secara otomatis dan Anda tidak ingin dienkripsi, dekripsi semua drive terlebih dahulu lalu enkripsi ulang dengan versi urutan baru yang menentukan OS untuk jenis volume.

Mengenkripsi komputer virtual yang sedang berjalan menggunakan rahasia klien: Skrip di bawah ini menginisialisasi variabel Anda dan menjalankan cmdlet Set-AzVMDiskEncryptionExtension. Grup sumber daya, VM, brankas kunci, aplikasi Microsoft Entra, dan rahasia klien seharusnya sudah dibuat sebagai prasyarat. Ganti MyKeyVaultResourceGroup, MyVirtualMachineResourceGroup, MySecureVM, MySecureVault, My-AAD-client-ID, dan My-AAD-client-secret dengan nilai-nilai Anda. Contoh ini menggunakan "Semua" untuk parameter -VolumeType, yang mencakup volume OS dan Data. Jika Anda hanya ingin mengenkripsi volume OS, gunakan "OS" untuk parameter -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MySecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Enkripsi komputer virtual yang sedang berjalan menggunakan KEK untuk membungkus rahasia klien: Azure Disk Encryption memungkinkan Anda menentukan kunci yang ada di brankas kunci Anda untuk membungkus rahasia enkripsi disk yang dihasilkan saat mengaktifkan enkripsi. Ketika kunci enkripsi kunci ditentukan, Azure Disk Encryption menggunakan kunci tersebut untuk membungkus rahasia enkripsi sebelum menulis ke Key Vault. Contoh ini menggunakan "Semua" untuk parameter -VolumeType, yang mencakup volume OS dan Data. Jika Anda hanya ingin mengenkripsi volume OS, gunakan "OS" untuk parameter -VolumeType.

$sequenceVersion = [Guid]::NewGuid(); $KVRGname = 'MyKeyVaultResourceGroup'; $VMRGName = 'MyVirtualMachineResourceGroup'; $vmName = 'MyExtraSecureVM'; $aadClientID = 'My-AAD-client-ID'; $aadClientSecret = 'My-AAD-client-secret'; $KeyVaultName = 'MySecureVault'; $keyEncryptionKeyName = 'MyKeyEncryptionKey'; $KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname; $diskEncryptionKeyVaultUrl = $KeyVault.VaultUri; $KeyVaultResourceId = $KeyVault.ResourceId; $keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid; Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGname -VMName $vmName -AadClientID $aadClientID -AadClientSecret $aadClientSecret -DiskEncryptionKeyVaultUrl $diskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId -VolumeType 'all' –SequenceVersion $sequenceVersion;Catatan

Sintaks untuk nilai parameter disk-encryption-keyvault adalah string pengidentifikasi lengkap: subscriptions/[subscription-id-guid]/resourceGroups/[resource-group-name]/providers/Microsoft.KeyVault/vaults/[keyvault-name]

Sintaks untuk nilai parameter key-encryption-key adalah URI lengkap ke KEK seperti pada: https://[keyvault-name].vault.azure.net/keys/[kekname]/[kek-unique-id]

Aktifkan enkripsi pada disk yang baru ditambahkan dengan Azure CLI

Perintah Azure CLI akan secara otomatis menyediakan versi urutan baru untuk Anda saat Anda menjalankan perintah untuk mengaktifkan enkripsi. Nilai yang dapat diterima untuk parameter volume-yype adalah Semua, OS, dan Data. Anda mungkin perlu mengubah parameter jenis volume menjadi OS atau Data jika Anda hanya mengenkripsi satu jenis disk untuk komputer virtual. Contohnya menggunakan "Semua" untuk parameter jenis volume.

Mengenkripsi komputer virtual yang sedang berjalan menggunakan rahasia klien:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI/my Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --volume-type "All"Mengenkripsi komputer virtual yang sedang berjalan menggunakan KEK untuk membungkus rahasia klien:

az vm encryption enable --resource-group "MyVirtualMachineResourceGroup" --name "MySecureVM" --aad-client-id "<my spn created with CLI which is the Azure AD ClientID>" --aad-client-secret "My-AAD-client-secret" --disk-encryption-keyvault "MySecureVault" --key-encryption-key "MyKEK_URI" --key-encryption-keyvault "MySecureVaultContainingTheKEK" --volume-type "all"

Aktifkan enkripsi menggunakan autentikasi berbasis sertifikat klien Microsoft Entra.

Anda dapat menggunakan autentikasi sertifikat klien dengan atau tanpa KEK. Sebelum menggunakan skrip PowerShell, Anda harus sudah memiliki sertifikat yang diunggah ke kubah kunci dan disebarkan ke komputer virtual. Jika Anda menggunakan KEK juga, KEK harus sudah ada. Untuk informasi selengkapnya, lihat bagian Autentikasi berbasis sertifikat untuk ID Microsoft Entra di artikel prasyarat.

Mengaktifkan enkripsi menggunakan autentikasi berbasis sertifikat dengan Azure PowerShell

## Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault, and 'MySecureVM'.

$VMRGName = 'MyVirtualMachineResourceGroup'

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

# Fill in the certificate path and the password so the thumbprint can be set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId

Mengaktifkan enkripsi menggunakan autentikasi berbasis sertifikat dan sebuah KEK dengan Azure PowerShell

# Fill in 'MyVirtualMachineResourceGroup', 'MyKeyVaultResourceGroup', 'My-AAD-client-ID', 'MySecureVault,, 'MySecureVM', and "KEKName.

$VMRGName = 'MyVirtualMachineResourceGroup';

$KVRGname = 'MyKeyVaultResourceGroup';

$AADClientID ='My-AAD-client-ID';

$KeyVaultName = 'MySecureVault';

$VMName = 'MySecureVM';

$keyEncryptionKeyName ='KEKName';

$KeyVault = Get-AzKeyVault -VaultName $KeyVaultName -ResourceGroupName $KVRGname;

$diskEncryptionKeyVaultUrl = $KeyVault.VaultUri;

$KeyVaultResourceId = $KeyVault.ResourceId;

$keyEncryptionKeyUrl = (Get-AzKeyVaultKey -VaultName $KeyVaultName -Name $keyEncryptionKeyName).Key.kid;

## Fill in the certificate path and the password so the thumbprint can be read and set as a variable.

$certPath = '$CertPath = "C:\certificates\mycert.pfx';

$CertPassword ='Password'

$Cert = New-Object System.Security.Cryptography.X509Certificates.X509Certificate2($CertPath, $CertPassword)

$aadClientCertThumbprint = $cert.Thumbprint;

# Enable disk encryption using the client certificate thumbprint and a KEK

Set-AzVMDiskEncryptionExtension -ResourceGroupName $VMRGName -VMName $VMName -AadClientID $AADClientID -AadClientCertThumbprint $AADClientCertThumbprint -DiskEncryptionKeyVaultUrl $DiskEncryptionKeyVaultUrl -DiskEncryptionKeyVaultId $KeyVaultResourceId -KeyEncryptionKeyUrl $keyEncryptionKeyUrl -KeyEncryptionKeyVaultId $KeyVaultResourceId

Nonaktifkan enkripsi

Anda dapat menonaktifkan enkripsi menggunakan Azure PowerShell, Azure CLI, atau dengan templat Azure Resource Manager.

Nonaktifkan enkripsi disk dengan Azure PowerShell: Untuk menonaktifkan enkripsi, gunakan cmdlet Disable-AzureRmVMDiskEncryption.

Disable-AzVMDiskEncryption -ResourceGroupName 'MyVirtualMachineResourceGroup' -VMName 'MySecureVM'Menonaktifkan enkripsi dengan Azure CLI: Untuk menonaktifkan enkripsi, gunakan perintah az vm encryption disable.

az vm encryption disable --name "MySecureVM" --resource-group "MyVirtualMachineResourceGroup" --volume-type [ALL, DATA, OS]Menonaktifkan enkripsi dengan Templat Azure Resource Manager:

- Klik Sebarkan ke Azure dari templat Nonaktifkan enkripsi disk pada komputer virtual Windows yang berjalan.

- Pilih langganan, grup sumber daya, lokasi, VM, persyaratan hukum, dan perjanjian.

- Klik Beli untuk menonaktifkan enkripsi disk pada komputer virtual Windows yang sedang berjalan.