Pemulihan bencana untuk database Oracle Database 12c di lingkungan Azure

Berlaku untuk: ✔️ mesin virtual Linux

Asumsi

- Anda memiliki pemahaman tentang desain Oracle Data Guard dan lingkungan Azure.

Tujuan

- Rancang topologi dan konfigurasi yang memenuhi persyaratan pemulihan bencana (DR) Anda.

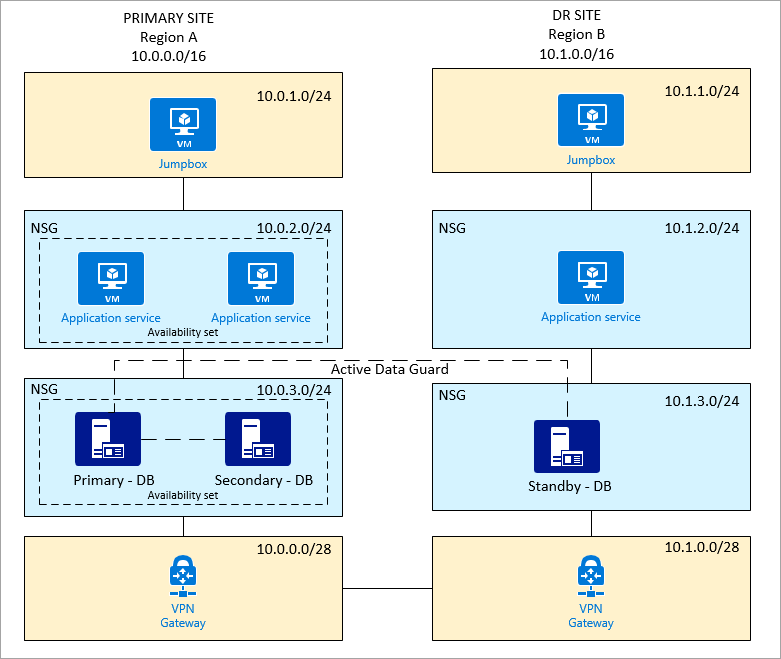

Skenario 1: Situs utama dan DR di Azure

Pelanggan memiliki database Oracle yang disiapkan di situs utama. Situs DR berada di wilayah yang berbeda. Pelanggan menggunakan Oracle Data Guard untuk pemulihan cepat antara situs-situs ini. Situs utama juga memiliki database sekunder untuk pelaporan dan penggunaan lainnya.

Topologi

Berikut adalah ringkasan penyiapan Azure:

- Dua situs (situs utama dan situs DR)

- Dua jaringan virtual

- Dua database Oracle dengan Data Guard (utama dan siaga)

- Dua database Oracle dengan Golden Gate atau Data Guard (khusus situs utama)

- Dua layanan aplikasi, satu utama dan satu di situs DR

- Set ketersediaan, yang digunakan untuk database dan layanan aplikasi di situs utama

- Satu jumpbox di setiap situs, yang membatasi akses ke jaringan pribadi dan hanya memungkinkan masuk oleh administrator

- Jumpbox, layanan aplikasi, database, dan gateway VPN pada subnet terpisah

- NSG diberlakukan pada subnet aplikasi dan database

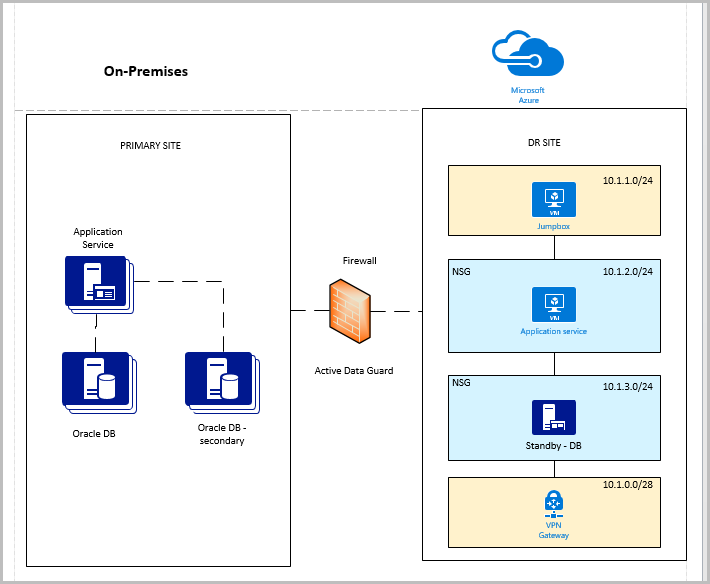

Skenario 2: Situs utama lokal dan situs DR di Azure

Pelanggan memiliki penyiapan database Oracle lokal (situs utama). Situs DR ada di Azure. Oracle Data Guard digunakan untuk pemulihan cepat antara situs-situs ini. Situs utama juga memiliki database sekunder untuk pelaporan dan penggunaan lainnya.

Ada dua pendekatan untuk penyiapan ini.

Pendekatan 1: Koneksi langsung antara lokal dan Azure, yang memerlukan port TCP terbuka di firewall

Kami tidak merekomendasikan koneksi langsung karena koneksi tersebut mengekspos port TCP ke dunia luar.

Topologi

Berikut ini adalah ringkasan penyiapan Azure:

- Satu situs DR

- Satu jaringan virtual

- Satu database Oracle dengan Data Guard (aktif)

- Satu layanan aplikasi di situs DR

- Satu jumpbox, yang membatasi akses ke jaringan privat dan hanya memperbolehkan masuk oleh administrator

- Jumpbox, layanan aplikasi, database, dan gateway VPN pada subnet terpisah

- NSG diberlakukan pada subnet aplikasi dan database

- Kebijakan/aturan NSG untuk memperbolehkan port TCP masuk 1521 (atau port yang ditentukan pengguna)

- Kebijakan/aturan NSG untuk membatasi hanya alamat/alamat IP lokal (DB atau aplikasi) untuk mengakses jaringan virtual

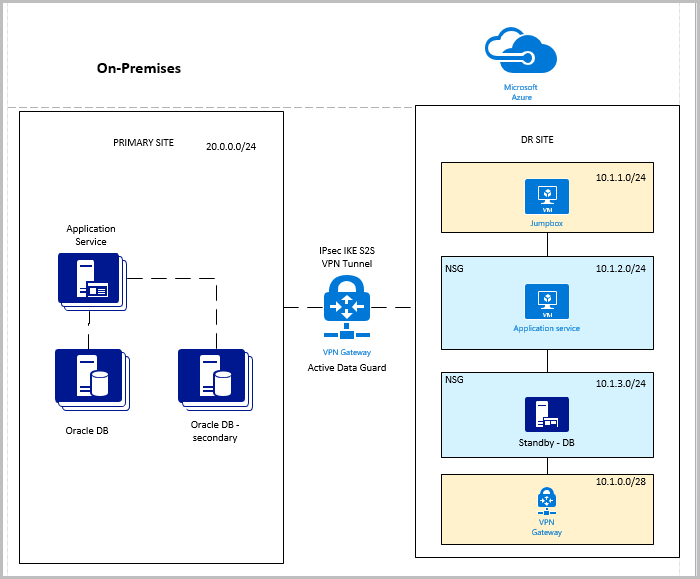

Pendekatan 2: VPN situs ke situs

VPN situs ke situs adalah pendekatan yang lebih baik. Untuk informasi selengkapnya tentang menyiapkan VPN, lihat Membuat jaringan virtual dengan koneksi VPN Situs ke Situs menggunakan CLI.

Topologi

Berikut ini adalah ringkasan penyiapan Azure:

- Satu situs DR

- Satu jaringan virtual

- Satu database Oracle dengan Data Guard (aktif)

- Satu layanan aplikasi di situs DR

- Satu jumpbox, yang membatasi akses ke jaringan privat dan hanya memperbolehkan masuk oleh administrator

- Jumpbox, layanan aplikasi, database, dan gateway VPN berada di subnet terpisah

- NSG diberlakukan pada subnet aplikasi dan database

- Koneksi VPN situs ke situs antara lokal dan Azure

Bacaan tambahan

- Mendesain dan mengimplementasikan database Oracle di Azure

- Mengonfigurasikan Oracle Data Guard

- Mengonfigurasikan Oracle Golden Gate

- Pencadangan dan pemulihan Oracle