Cara mengonfigurasi Nat Tujuan (DNAT) untuk Network Virtual Appliance di hub Azure Virtual WAN

Artikel berikut menjelaskan cara mengonfigurasi NAT Tujuan untuk Network Virtual Appliance dengan dukungan Firewall Generasi Berikutnya yang disebarkan dengan hub Virtual WAN.

Penting

NAT Tujuan (DNAT) untuk Appliance Virtual Jaringan terintegrasi Virtual WAN saat ini dalam Pratinjau Publik dan disediakan tanpa perjanjian tingkat layanan. Ini tidak boleh digunakan untuk beban kerja produksi. Fitur tertentu mungkin tidak didukung, mungkin memiliki kemampuan terbatas, atau mungkin tidak tersedia di semua lokasi Azure. Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk persyaratan hukum yang berlaku pada fitur Azure dalam versi beta, pratinjau, atau belum dirilis secara umum.

Latar belakang

Network Virtual Appliances (NVA) dengan kemampuan Next-Generation Firewall yang terintegrasi dengan Virtual WAN memungkinkan pelanggan untuk melindungi dan memeriksa lalu lintas antara jaringan privat yang terhubung ke Virtual WAN.

NAT Tujuan untuk Network Virtual Appliances di hub Virtual WAN memungkinkan Anda menerbitkan aplikasi ke pengguna di internet tanpa langsung mengekspos IP publik aplikasi atau server. Konsumen mengakses aplikasi melalui alamat IP publik yang ditetapkan ke Firewall Network Virtual Appliance. NVA dikonfigurasi untuk memfilter dan menerjemahkan lalu lintas dan mengontrol akses ke aplikasi backend.

Manajemen dan pemrograman infrastruktur untuk kasus penggunaan DNAT di Virtual WAN bersifat otomatis. Memprogram aturan DNAT pada NVA menggunakan perangkat lunak orkestrasi NVA atau baris perintah NVA secara otomatis memprogram infrastruktur Azure untuk menerima dan merutekan lalu lintas DNAT untuk mitra NVA yang didukung. Lihat bagian batasan untuk daftar mitra NVA yang didukung.

Konsep

Untuk mengaktifkan kasus penggunaan DNAT, kaitkan satu atau beberapa sumber daya alamat IP Publik Azure ke sumber daya Network Virtual Appliance. IP ini disebut alamat IP masuk internet atau internet ingress dan merupakan alamat IP target yang memulai permintaan koneksi untuk mengakses aplikasi di belakang NVA. Setelah Anda mengonfigurasi aturan DNAT pada orkestrator Network Virtual Appliance dan perangkat lunak manajemen (lihat panduan mitra), perangkat lunak manajemen NVA secara otomatis:

- Program perangkat lunak perangkat NVA yang berjalan di Virtual WAN untuk memeriksa dan menerjemahkan lalu lintas yang sesuai (menyiapkan aturan NAT dan aturan Firewall pada perangkat NVA). Aturan yang diprogram pada NVA disebut aturan DNAT NVA.

- Berinteraksi dengan API Azure untuk membuat dan memperbarui aturan keamanan masuk. Sarana kontrol Virtual WAN memproses aturan keamanan masuk dan program Komponen infrastruktur NVA yang dikelola Virtual WAN dan Azure untuk mendukung kasus penggunaan NAT Tujuan.

Contoh

Dalam contoh berikut, pengguna mengakses aplikasi yang dihosting di Azure Virtual Network (IP Aplikasi 10.60.0.4) tersambung ke IP Publik DNAT (4.4.4.4) yang ditetapkan ke NVA di Port 443.

Konfigurasi berikut dilakukan:

- Alamat IP masuk internet yang ditetapkan ke NVA adalah 4.4.4.4 dan 5.5.5.5.

- Aturan DNAT NVA diprogram untuk menerjemahkan lalu lintas dengan tujuan 4.4.4.4:443 ke 10.60.0.4:443.

- Antarmuka orkestrator NVA dengan API Azure untuk membuat aturan keamanan masuk dan infrastruktur program sarana kontrol Virtual WAN dengan tepat untuk mendukung arus lalu lintas.

Arus lalu lintas masuk

Daftar di bawah ini sesuai dengan diagram di atas dan menjelaskan alur paket untuk koneksi masuk:

- Pengguna memulai koneksi dengan salah satu IP Publik yang digunakan untuk DNAT yang terkait dengan NVA.

- Beban Azure menyeimbangkan permintaan koneksi ke salah satu instans Firewall NVA. Lalu lintas dikirim ke antarmuka eksternal/tidak tepercaya NVA.

- NVA memeriksa lalu lintas dan menerjemahkan paket berdasarkan konfigurasi aturan. Dalam hal ini, NVA dikonfigurasi ke NAT dan meneruskan lalu lintas masuk ke 10.60.0.4:443. Sumber paket juga diterjemahkan ke IP privat (IP antarmuka tepercaya/internal) dari instans Firewall yang dipilih untuk memastikan simetri alur. NVA meneruskan paket dan Virtual WAN merutekan paket ke tujuan akhir.

Arus lalu lintas keluar

Daftar di bawah ini sesuai dengan diagram di atas dan menjelaskan alur paket untuk respons keluar:

- Server merespons dan mengirim paket balasan ke instans Firewall NVA melalui IP privat Firewall.

- Terjemahan NAT dibalik dan respons dikirimkan ke antarmuka yang tidak tepercaya. Azure kemudian langsung mengirim paket kembali ke pengguna.

Batasan dan Pertimbangan yang Diketahui

Batasan

- NAT tujuan hanya didukung untuk NVA berikut: titik pemeriksaan, fortinet-sdwan-and-ngfw dan fortinet-ngfw.

- IP publik yang digunakan untuk NAT Tujuan harus memenuhi persyaratan berikut:

- IP Publik NAT tujuan harus berasal dari wilayah yang sama dengan sumber daya NVA. Misalnya, jika NVA disebarkan di wilayah US Timur, IP publik juga harus berasal dari wilayah US Timur.

- IP Publik NAT tujuan tidak dapat digunakan oleh sumber daya Azure lain. Misalnya, Anda tidak dapat menggunakan alamat IP yang digunakan oleh Konfigurasi IP antarmuka jaringan Komputer Virtual atau konfigurasi front-end Load Balancer Standar.

- IP publik harus berasal dari ruang alamat IPv4. Virtual WAN tidak mendukung alamat IPv6.

- IP publik harus disebarkan dengan SKU Standar. IP Publik SKU Dasar tidak didukung.

- NAT tujuan hanya didukung pada penyebaran NVA baru yang dibuat dengan setidaknya satu IP Publik NAT Tujuan. Penyebaran NVA atau penyebaran NVA yang ada yang tidak memiliki IP Publik NAT Tujuan yang terkait pada waktu pembuatan NVA tidak memenuhi syarat untuk menggunakan NAT Tujuan.

- Pemrograman komponen infrastruktur Azure untuk mendukung skenario DNAT dilakukan secara otomatis oleh perangkat lunak orkestrasi NVA saat aturan DNAT dibuat. Oleh karena itu, Anda tidak dapat memprogram aturan NVA melalui portal Azure. Namun, Anda dapat melihat aturan keamanan masuk yang terkait dengan setiap IP Publik masuk internet.

- Lalu lintas DNAT di Virtual WAN hanya dapat dirutekan ke koneksi ke hub yang sama dengan NVA. Pola lalu lintas antar hub dengan DNAT tidak didukung.

Pertimbangan

- Lalu Lintas Masuk secara otomatis diseimbangkan beban di semua instans sehat Network Virtual Appliance.

- Dalam kebanyakan kasus, NVA harus melakukan NAT sumber ke IP privat Firewall selain NAT tujuan untuk memastikan simetri alur. Jenis NVA tertentu mungkin tidak memerlukan nat sumber. Hubungi penyedia NVA Anda untuk praktik terbaik sekeliling nat sumber.

- Batas waktu untuk aliran diam secara otomatis diatur ke 4 menit.

- Anda dapat menetapkan sumber daya alamat IP individual yang dihasilkan dari awalan alamat IP ke NVA sebagai IP masuk internet. Tetapkan setiap alamat IP dari awalan satu per satu.

Mengelola konfigurasi Masuk DNAT/Internet

Bagian berikut menjelaskan cara mengelola konfigurasi NVA yang terkait dengan internet masuk dan DNAT.

Navigasi ke Hub Virtual WAN Anda. Pilih Appliance Virtual Jaringan di bawah Penyedia Pihak Ketiga. Klik Kelola Konfigurasi di samping NVA.

Mengaitkan alamat IP ke NVA untuk Internet Masuk

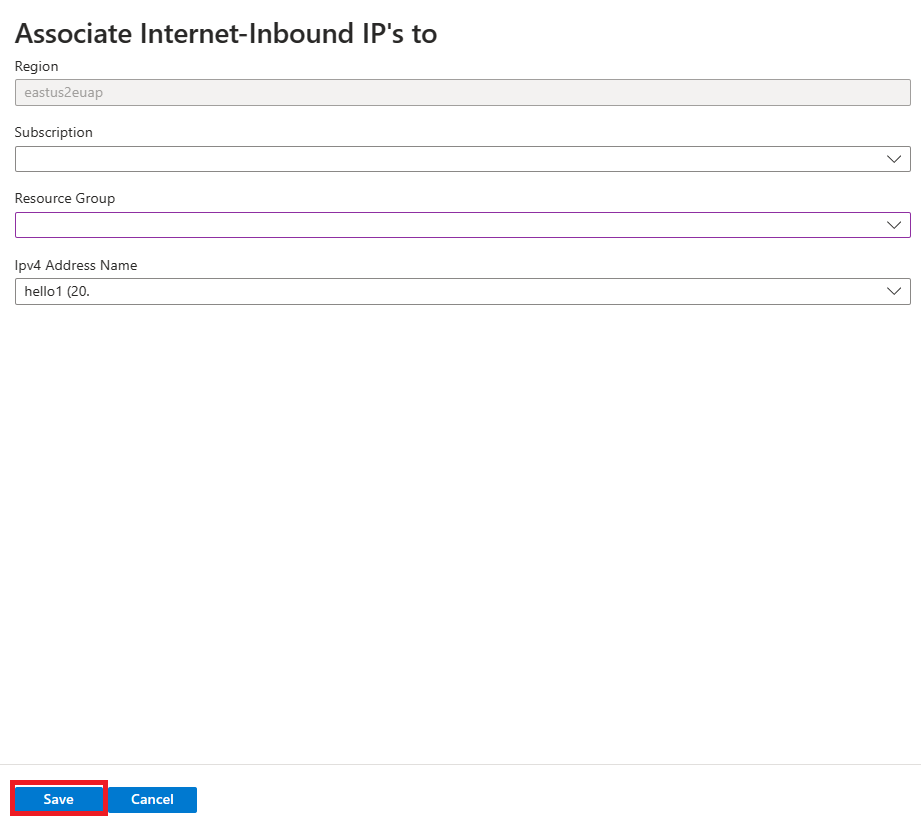

Jika NVA memenuhi syarat untuk masuk internet dan tidak ada alamat IP masuk internet saat ini yang terkait dengan NVA, pilih Aktifkan Internet Masuk (NAT Tujuan) dengan mengaitkan IP publik ke Appliance Virtual Jaringan ini. Jika IP sudah dikaitkan dengan NVA ini, pilih Tambahkan.

Pilih grup sumber daya dan sumber daya alamat IP yang ingin Anda gunakan untuk internet masuk dari menu dropdown.

Menampilkan aturan keamanan masuk aktif menggunakan IP Publik Masuk Internet

- Temukan IP Publik yang ingin Anda tampilkan dan klik Tampilkan aturan.

- Lihat aturan yang terkait dengan IP publik.

Hapus IP publik Internet Masuk dari NVA yang ada

Catatan

Alamat IP hanya dapat dihapus jika tidak ada aturan yang terkait dengan IP tersebut adalah 0. Hapus semua aturan yang terkait dengan IP dengan menghapus aturan DNAT yang ditetapkan ke IP tersebut dari perangkat lunak manajemen NVA Anda.

Pilih IP yang ingin Anda hapus dari kisi dan klik Hapus.

Aturan DNAT Pemrograman

Bagian berikut berisi instruksi khusus penyedia NVA tentang mengonfigurasi aturan DNAT dengan NVA di Virtual WAN

| Mitra | Petunjuk |

|---|---|

| checkpoint | Dokumentasi Check Point |

| fortinet | Kontak azurevwan@fortinet.com untuk akses ke pratinjau dan dokumentasi |

Pemecahan Masalah

Bagian berikut menjelaskan beberapa skenario pemecahan masalah umum.

Asosiasi IP Publik/Disasosiasi

- Opsi untuk mengaitkan IP ke sumber daya NVA yang tidak tersedia melalui portal Azure: Hanya NVA yang dibuat dengan IP Masuk DNAT/Internet pada waktu penyebaran yang memenuhi syarat untuk menggunakan kemampuan DNAT. Hapus dan buat kembali NVA dengan IP Masuk Internet yang ditetapkan pada waktu penyebaran.

- Alamat IP tidak muncul di dropdown portal Azure: IP Publik hanya muncul di menu dropdown jika alamat IP adalah IPv4, di wilayah yang sama dengan NVA dan tidak digunakan/ditetapkan ke sumber daya Azure lain. Pastikan alamat IP yang Anda coba gunakan memenuhi persyaratan di atas, atau buat alamat IP baru.

- Tidak dapat menghapus/memisahkan IP Publik dari NVA: Hanya alamat IP yang tidak memiliki aturan yang terkait dengannya yang dapat dihapus. Gunakan perangkat lunak orkestrasi NVA untuk menghapus aturan DNAT apa pun yang terkait dengan alamat IP tersebut.

- Status provisi NVA tidak berhasil: Jika ada operasi yang sedang berlangsung pada NVA atau jika status provisi NVA tidak berhasil, asosiasi alamat IP gagal. Tunggu hingga operasi yang ada dihentikan.

Pemeriksaan kesehatan load balancer

NVA dengan kemampuan masuk/DNAT internet bergantung pada NVA yang merespons tiga pemeriksaan kesehatan Azure Load Balancer yang berbeda untuk memastikan NVA berfungsi seperti yang diharapkan dan merutekan lalu lintas. Permintaan pemeriksaan kesehatan selalu dibuat dari Alamat IP Azure yang tidak dapat dirutekan secara tidak terpublikasi 168.63.129.16. Anda akan melihat jabat tangan TCP tiga arah yang dilakukan dengan 168.63.129.16 di log NVA Anda.

Untuk informasi selengkapnya tentang pemeriksaan kesehatan Azure Load Balancer, lihat dokumentasi pemeriksaan kesehatan.

Pemeriksaan kesehatan yang diperlukan Virtual WAN adalah:

Pemeriksaan kesehatan Internet Masuk atau DNAT: Digunakan untuk meneruskan lalu lintas masuk Internet ke antarmuka NVA yang tidak tepercaya/eksternal. Pemeriksaan kesehatan ini memeriksa kesehatan antarmuka NVA yang tidak tepercaya/eksternal saja.

Penyedia NVA Port fortinet 8008 checkpoint 8117 Pemeriksaan kesehatan datapath: Digunakan untuk meneruskan lalu lintas privat (VNET/lokal) ke antarmuka tepercaya/internal NVA. Diperlukan untuk kebijakan perutean privat. Pemeriksaan kesehatan ini memeriksa kesehatan antarmuka tepercaya/internal NVA saja.

Penyedia NVA Port fortinet 8008 checkpoint 8117 Pemeriksaan kesehatan NVA: Digunakan untuk menentukan kesehatan Set Skala Komputer Virtual yang menjalankan perangkat lunak NVA. Pemeriksaan kesehatan ini memeriksa kesehatan semua antarmuka NVA (baik tidak tepercaya/eksternal maupun tepercaya/internal).

Penyedia NVA Port fortinet 8008 checkpoint 8117

Pastikan NVA dikonfigurasi untuk merespons 3 pemeriksaan kesehatan dengan benar. Masalah umum mencakup:

- Respons pemeriksaan kesehatan diatur ke port yang salah.

- Respons pemeriksaan kesehatan salah diatur hanya pada antarmuka internal/tepercaya.

- Aturan firewall mencegah respons pemeriksaan kesehatan.

Pembuatan aturan DNAT

Pembuatan aturan DNAT gagal: Pastikan status provisi NVA Berhasil dan semua instans NVA sehat. Dokumentasi penyedia NVA referensi untuk detail tentang cara memecahkan masalah atau menghubungi vendor untuk dukungan lebih lanjut.

Selain itu, pastikan bahwa NVA merespons pemeriksaan kesehatan NVA di semua antarmuka. Lihat bagian pemeriksaan kesehatan untuk informasi selengkapnya.

Jalur data

NVA tidak melihat paket setelah pengguna memulai koneksi ke IP Publik: Pastikan bahwa NVA merespons pemeriksaan kesehatan DNAT pada antarmuka eksternal/tidak tepercaya saja. Lihat bagian pemeriksaan kesehatan untuk informasi selengkapnya.

Server tujuan tidak melihat paket setelah terjemahan NVA: pertimbangkan mekanisme pemecahan masalah berikut jika paket tidak diteruskan ke server tujuan akhir.

- Masalah Perutean Azure: Gunakan portal Azure Virtual WAN untuk memeriksa rute efektif defaultRouteTable atau rute efektif Network Virtual Appliance Anda. Anda akan melihat subnet aplikasi tujuan dalam rute yang efektif.

- Masalah perutean sistem operasi NVA: Periksa tabel perutean internal sistem operasi NVA. Anda akan melihat rute yang sesuai dengan subnet tujuan yang dipelajari secara dinamis dari NVA. Pastikan tidak ada filter/peta rute yang menghilangkan prefiks yang relevan.

- Tujuan antar hub tidak dapat dijangkau: Perutean antar hub untuk kasus penggunaan DNAT tidak didukung. Pastikan sumber daya yang Anda coba akses tersambung ke hub yang sama dengan NVA yang memiliki aturan DNAT yang dikonfigurasi.

- Pengambilan paket pada antarmuka NVA: Lakukan pengambilan paket pada antarmuka NVA yang tidak tepercaya dan tepercaya. Pada antarmuka tidak tepercaya, Anda akan melihat paket asli dengan IP sumber menjadi IP publik pengguna dan IP tujuan menjadi alamat IP masuk internet yang ditetapkan ke NVA. Pada antarmuka tepercaya, Anda akan melihat paket pasca-NAT yang diterjemahkan (NAT sumber dan NAT tujuan diterapkan). Bandingkan pengambilan paket sebelum dan sesudah aturan Firewall diterapkan untuk memastikan konfigurasi aturan Firewall yang tepat.

- Kelelahan port SNAT: Untuk setiap instans NVA, koneksi masuk ke satu aplikasi backend perlu menggunakan port unik untuk lalu lintas NAT ke IP privat instans NVA. Akibatnya, setiap instans NVA dapat menangani sekitar 65.000 koneksi bersamaan ke tujuan yang sama. Untuk kasus penggunaan skala besar, pastikan NVA dikonfigurasi untuk meneruskan ke beberapa alamat IP aplikasi untuk memfasilitasi penggunaan kembali port.

Mengembalikan lalu lintas yang tidak kembali ke NVA:

- Aplikasi yang dihosting di Azure: Gunakan portal Azure untuk memeriksa rute efektif server aplikasi. Anda akan melihat ruang alamat hub di rute efektif server aplikasi.

- Aplikasi yang dihosting di tempat: Pastikan tidak ada filter rute di sisi lokal yang memfilter rute yang sesuai dengan ruang alamat hub. Karena lalu lintas NAT sumber NVA ke IP Privat Firewall, lokal harus menerima ruang alamat hub.

- Inter-hub aplikasi: Perutean antar-hub untuk kasus penggunaan DNAT tidak didukung. Pastikan sumber daya yang Anda coba akses tersambung ke hub yang sama dengan NVA yang memiliki aturan DNAT yang dikonfigurasi.

- Pengambilan paket pada antarmuka NVA: Lakukan pengambilan paket pada antarmuka tepercaya NVA. Anda akan melihat server aplikasi mengirim lalu lintas kembali langsung ke instans NVA. Pastikan Anda membandingkan pengambilan paket sebelum dan sesudah aturan Firewall diterapkan untuk memastikan paket untuk memastikan konfigurasi aturan Firewall yang tepat.