Menggunakan Private Link di Virtual WAN

Azure Private Link adalah teknologi yang memungkinkan Anda menghubungkan penawaran Azure Platform-as-a-Service menggunakan konektivitas alamat IP privat dengan mengekspos Titik Akhir Privat. Dengan Azure Virtual WAN, Anda dapat menyebarkan Titik Akhir Privat di salah satu jaringan virtual yang terhubung ke hub virtual mana pun. Tautan privat ini menyediakan konektivitas ke jaringan virtual atau cabang lain yang terhubung ke Virtual WAN yang sama.

Sebelum Anda mulai

Langkah-langkah dalam artikel ini mengasumsikan bahwa Anda telah menyebarkan WAN virtual dengan satu atau beberapa hub dan setidaknya dua jaringan virtual yang terhubung ke Virtual WAN.

Untuk membuat Virtual WAN baru dan hub baru, gunakan langkah-langkah di artikel berikut:

Membuat titik akhir link privat

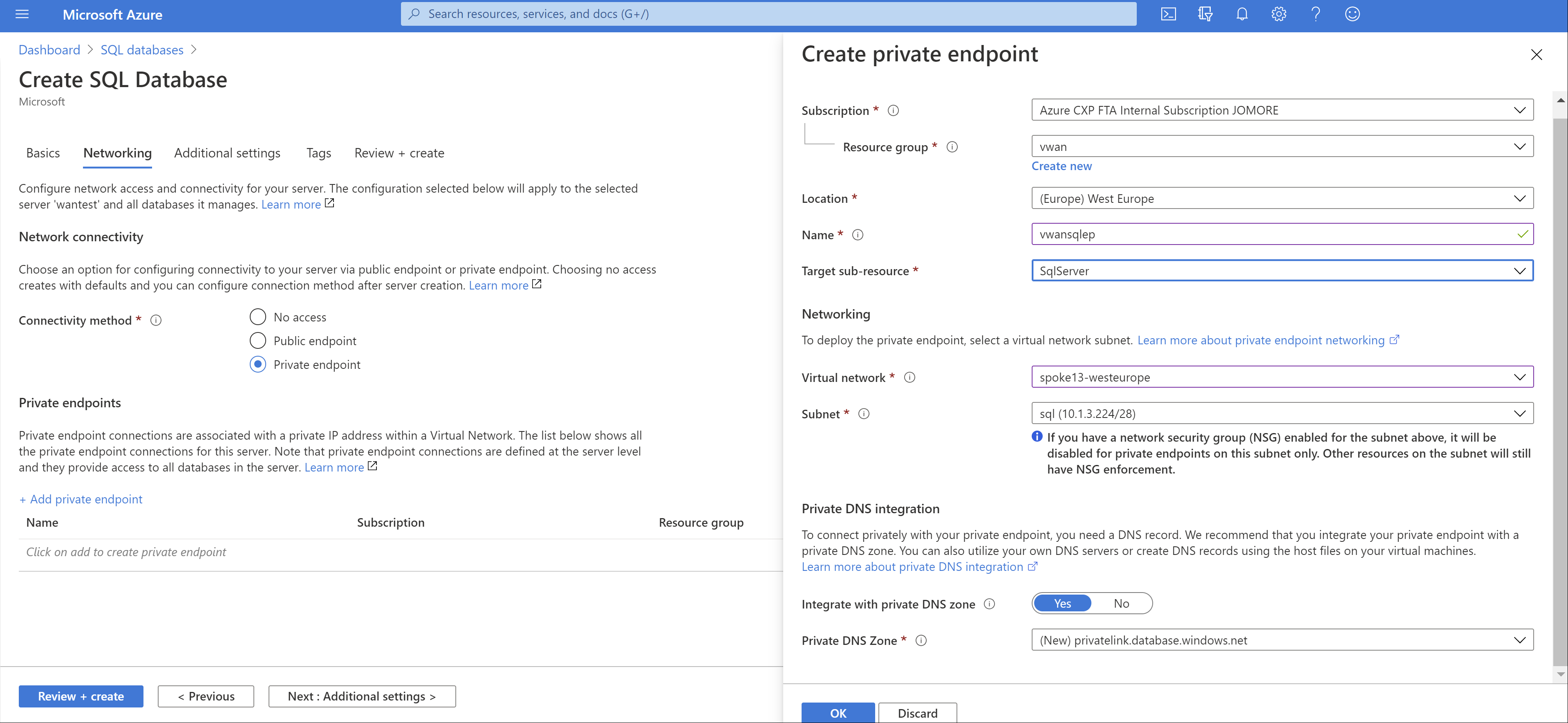

Anda dapat membuat titik akhir link privat untuk berbagai layanan. Dalam contoh ini, kita menggunakan Azure SQL Database. Anda bisa menemukan informasi selengkapnya tentang cara membuat titik akhir privat untuk Azure SQL Database di Mulai Cepat: Membuat Titik Akhir Privat menggunakan portal Microsoft Azure. Gambar berikut ini memperlihatkan konfigurasi jaringan Azure SQL Database:

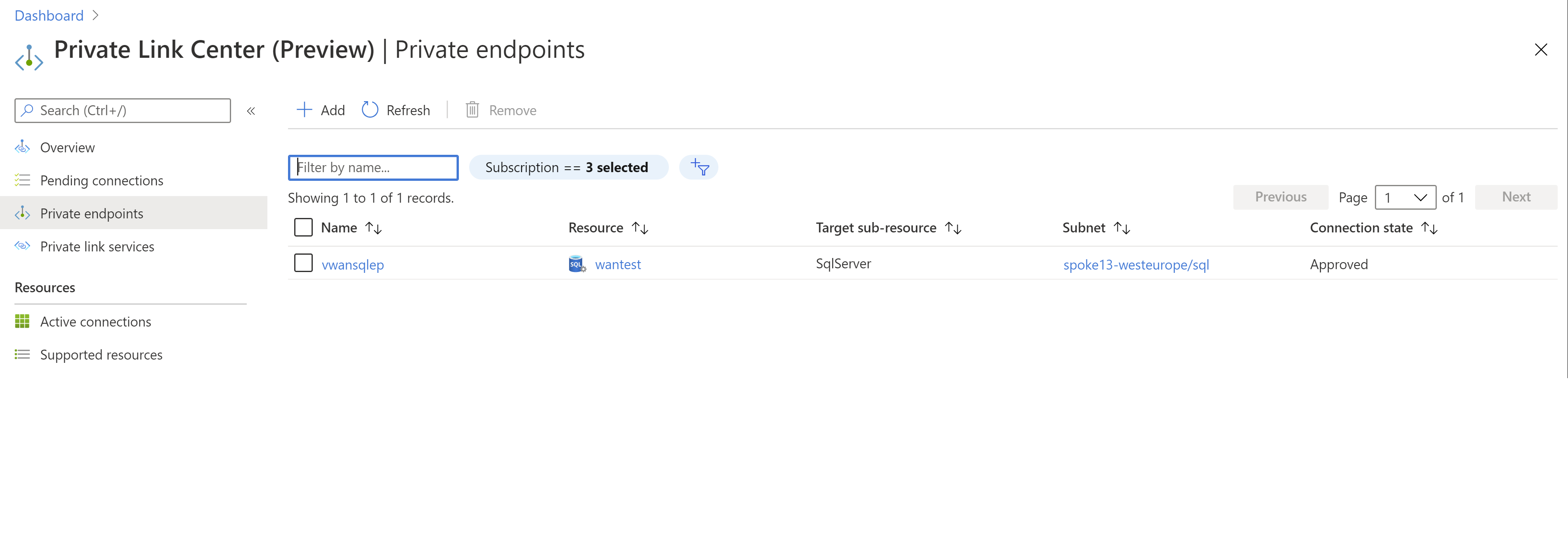

Setelah membuat Azure SQL Database, Anda bisa memverifikasi alamat IP titik akhir privat yang menelusuri titik akhir privat Anda:

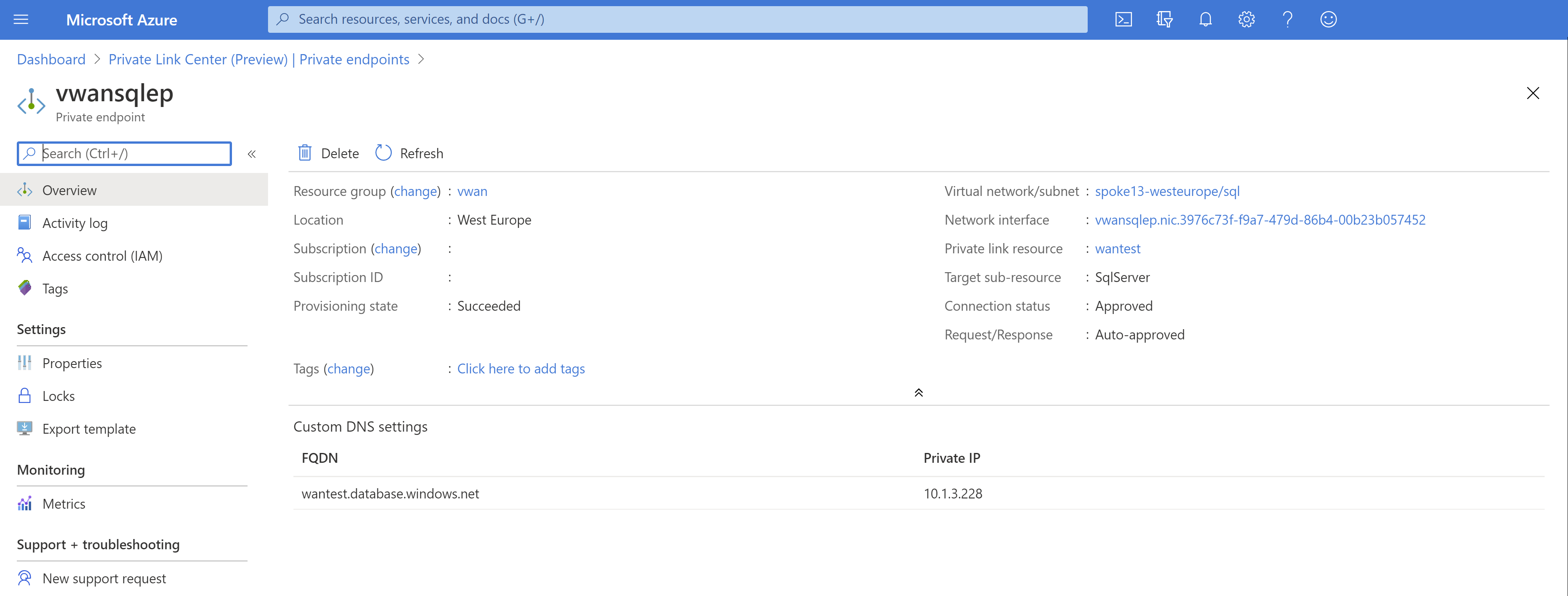

Mengklik titik akhir privat yang telah kami buat, Anda akan melihat alamat IP privatnya dan Nama Domain yang Sepenuhnya Memenuhi Syarat (FQDN). Titik akhir privat harus memiliki alamat IP dalam rentang VNet tempatnya telah disebarkan (10.1.3.0/24):

Memverifikasi konektivitas dari VNet yang sama

Dalam contoh ini, kami memverifikasi konektivitas ke database Azure SQL dari komputer virtual Linux dengan alat MS SQL yang diinstal. Langkah pertama adalah memverifikasi bahwa resolusi DNS berfungsi dan Nama Domain Yang Sepenuhnya Memenuhi Syarat Azure SQL Database diselesaikan ke alamat IP privat, di VNet yang sama tempat Titik Akhir Privat telah disebarkan (10.1.3.0/24):

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

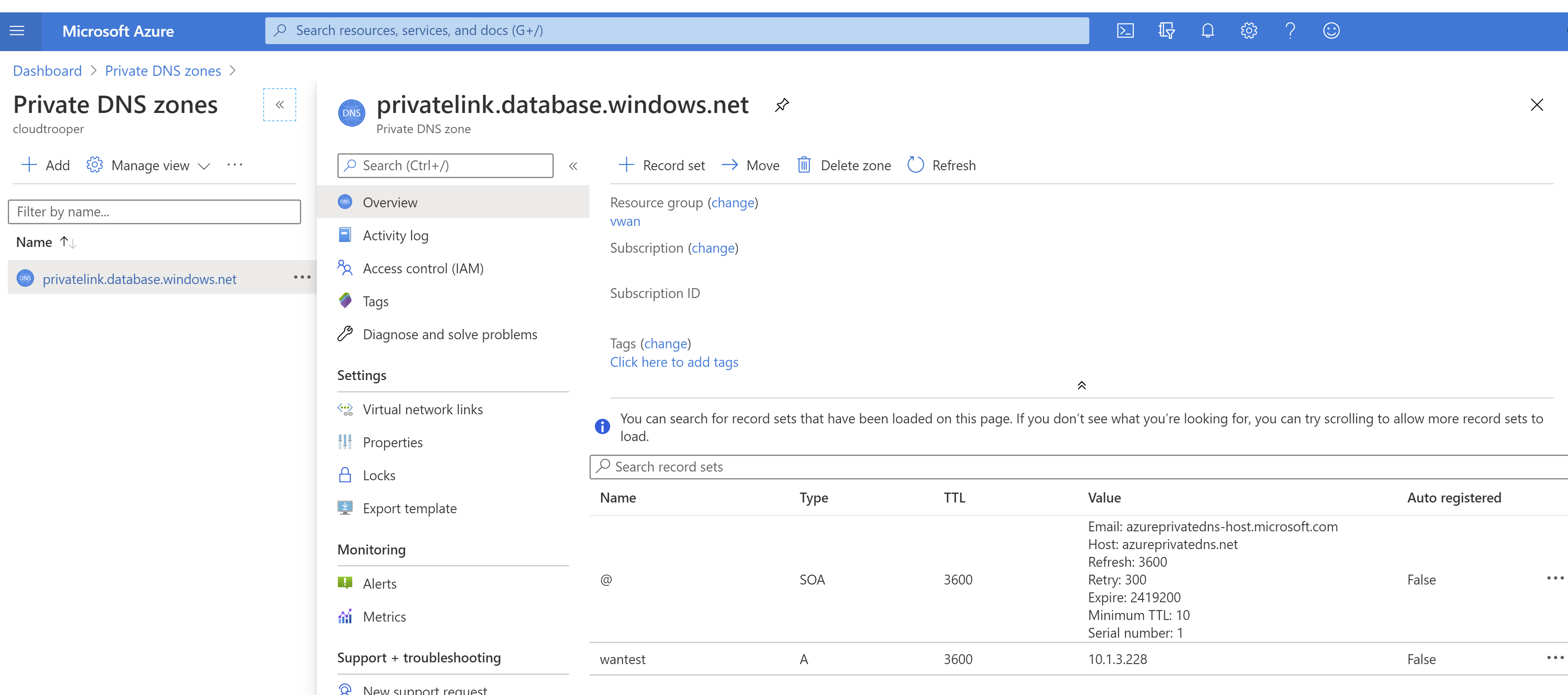

Seperti yang Anda lihat di output sebelumnya, FQDN wantest.database.windows.net dipetakan ke wantest.privatelink.database.windows.net, bahwa zona DNS privat yang dibuat di sepanjang titik akhir privat akan diselesaikan ke alamat IP privat 10.1.3.228. Melihat ke zona DNS privat akan mengonfirmasi bahwa ada catatan A untuk titik akhir privat yang dipetakan ke alamat IP privat:

Setelah memverifikasi resolusi DNS yang benar, kita bisa mencoba menyambung ke database:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.3.75

Seperti yang Anda lihat, kami menggunakan kueri SQL khusus yang memberi kami alamat IP sumber yang dilihat server SQL dari klien. Dalam hal ini, server melihat klien dengan IP privatnya (10.1.3.75), yang berarti bahwa lalu lintas berjalan dari VNet langsung ke titik akhir privat.

Atur variabel username dan password agar sesuai dengan kredensial yang ditentukan dalam database Azure SQL untuk membuat contoh dalam panduan ini berfungsi.

Menyambung dari VNet lain

Sekarang setelah satu VNet di Azure Virtual WAN memiliki konektivitas ke titik akhir privat, semua VNet dan cabang lain yang terhubung ke Virtual WAN juga dapat memiliki akses ke sana. Anda perlu menyediakan konektivitas melalui salah satu model yang didukung oleh Azure Virtual WAN, seperti skenario apa pun-ke-apa pun atau skenario Layanan Bersama VNet, dua contoh di antaranya.

Setelah Anda memiliki konektivitas antar VNet atau cabang ke VNet tempat titik akhir privat telah digunakan, Anda perlu mengonfigurasi resolusi DNS:

- Jika menyambung ke titik akhir privat dari VNet, Anda bisa menggunakan zona privat yang sama dengan Azure SQL Database.

- Jika menyambung ke titik akhir privat dari cabang (VPN situs ke situs, VPN Titik-ke-situs, atau ExpressRoute), Anda perlu menggunakan resolusi DNS lokal.

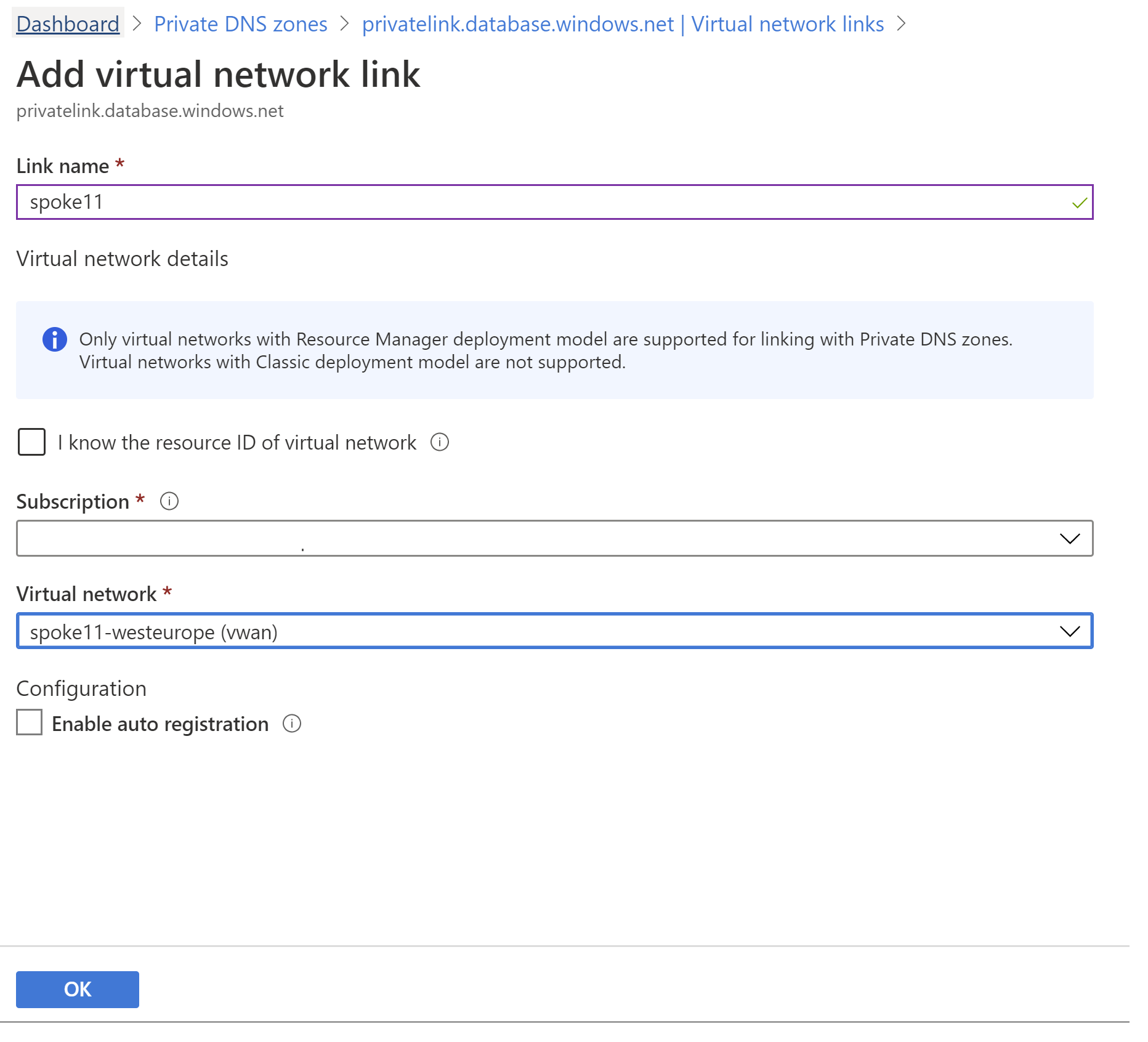

Dalam contoh ini kami menyambungkan dari VNet yang berbeda. Pertama-tama lampirkan zona DNS privat ke VNet baru sehingga beban kerjanya dapat menyelesaikan Azure SQL Database Nama Domain yang Sepenuhnya Memenuhi Syarat ke alamat IP privat. Ini dilakukan melalui penautan zona DNS privat ke VNet baru:

Sekarang setiap mesin virtual di VNet yang terlampir harus menyelesaikan FQDN Azure SQL Database dengan benar ke alamat IP privat milik link privat:

nslookup wantest.database.windows.net

Server: 127.0.0.53

Address: 127.0.0.53#53

Non-authoritative answer:

wantest.database.windows.net canonical name = wantest.privatelink.database.windows.net.

Name: wantest.privatelink.database.windows.net

Address: 10.1.3.228

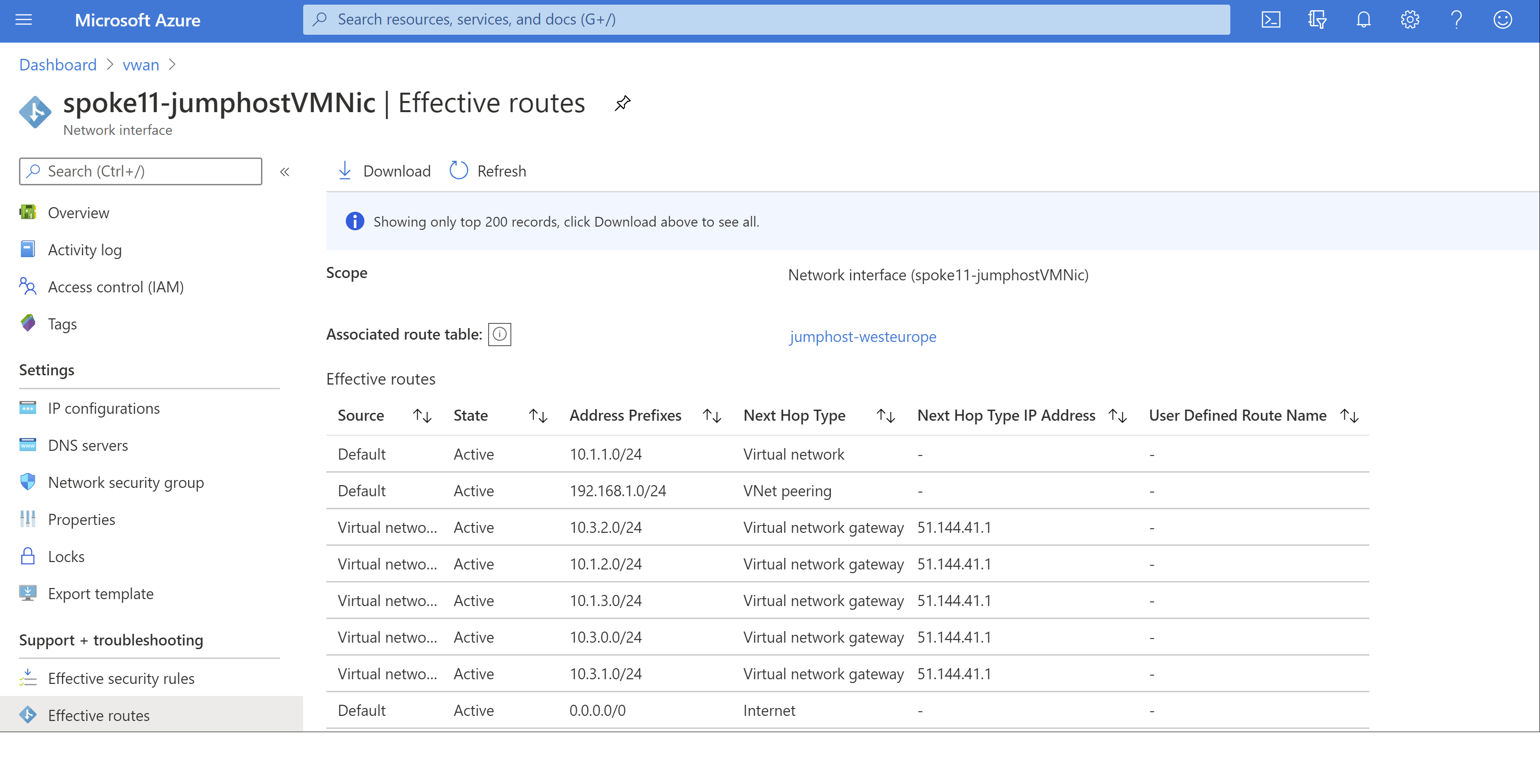

Untuk memeriksa kembali apakah VNet ini (10.1.1.0/24) memiliki konektivitas ke VNet asli tempat titik akhir privat dikonfigurasi (10.1.3.0/24), Anda dapat memverifikasi tabel rute efektif di mesin virtual mana pun di VNet:

Seperti yang Anda lihat, ada rute yang menunjuk ke VNet 10.1.3.0/24 yang disuntikkan oleh gateway Virtual Network di Azure Virtual WAN. Sekarang kita akhirnya dapat menguji konektivitas ke database:

query="SELECT CONVERT(char(15), CONNECTIONPROPERTY('client_net_address'));"

sqlcmd -S wantest.database.windows.net -U $username -P $password -Q "$query"

10.1.1.75

Dengan contoh ini, kita telah melihat cara membuat titik akhir privat di salah satu VNet yang dilampirkan ke Virtual WAN menyediakan konektivitas ke VNet dan cabang lainnya di Virtual WAN.

Langkah berikutnya

Untuk informasi selengkapnya tentang Virtual WAN, lihat FAQ.