Skenario: Azure Firewall - kustom

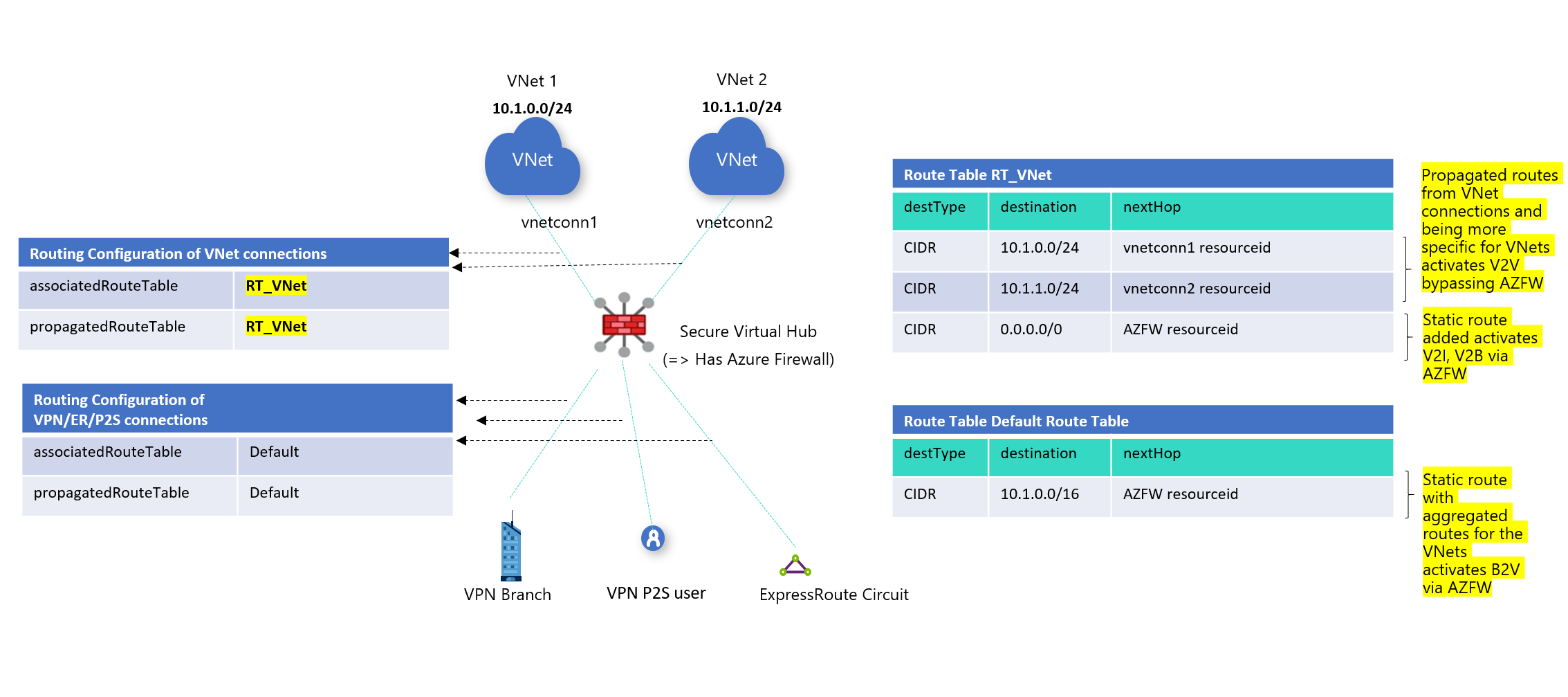

Saat bekerja dengan perutean hub Virtual WAN virtual, ada beberapa skenario yang tersedia. Tujuan skenario ini adalah untuk merutekan lalu lintas antara VNet secara langsung, menggunakan Azure Firewall untuk arus lalu lintas VNet-ke-Internet/Cabang dan Cabang-ke-VNet.

Desain

Untuk mengetahui berapa banyak tabel rute yang akan diperlukan, Anda dapat membuat matriks konektivitas, tempat setiap sel mewakili apakah sumber (baris) dapat berkomunikasi ke tujuan (kolom). Matriks konektivitas dalam skenario ini sepele, tetapi agar konsisten dengan skenario lain, kita akan perlu membahasnya.

Matriks konektivitas

| Dari | Ke: | VNet | Cabang | Internet |

|---|---|---|---|---|

| VNet | → | Langsung | AzFW | AzFW |

| Cabang | → | AzFW | Langsung | Langsung |

Dalam tabel sebelumnya, "Direct" mewakili konektivitas langsung antara dua koneksi tanpa lalu lintas yang melintasi Azure Firewall di Virtual WAN, dan "AzFW" menunjukkan bahwa alur akan melalui Azure Firewall. Karena ada dua pola konektivitas yang berbeda dalam matriks, kita akan memerlukan dua tabel rute yang akan dikonfigurasi sebagai berikut:

- Jaringan virtual:

- Tabel rute terkait: RT_VNet

- Menyebarkan ke tabel rute: RT_VNet

- Cabang:

- Tabel rute terkait: Default

- Menyebarkan ke tabel rute: Default

Catatan

Anda dapat membuat instans Virtual WAN terpisah dengan satu Secure Virtual Hub tunggal di setiap wilayah, lalu Anda dapat menghubungkan setiap VIRTUAL WAN satu sama lain melalui VPN Situs ke Situs.

Untuk mengetahui informasi tentang perutean hub virtual, lihat Tentang perutean hub virtual.

Alur kerja

Dalam skenario ini, Anda ingin merutekan lalu lintas melalui Azure Firewall untuk lalu lintas VNet-ke-Internet, VNet-ke-Cabang, atau Cabang-ke-VNet, tetapi ingin mengarahkan untuk lalu lintas VNet-ke-VNet. Jika Anda menggunakan Azure Firewall Manager, pengaturan rute secara otomatis diisi ke dalam Tabel Rute Default. Lalu Lintas Pribadi berlaku untuk VNet dan Cabang, lalu lintas Internet berlaku untuk 0.0.0.0/0.

VPN, ExpressRoute, dan koneksi VPN Pengguna secara kolektif disebut Cabang dan mengaitkan ke tabel rute (Default) yang sama. Semua koneksi VPN, ExpressRoute, dan VPN pengguna menyebarkan rute ke serangkaian tabel rute yang sama. Untuk mengonfigurasi skenario ini, pertimbangkan langkah-langkah berikut:

Buat tabel rute kustom RT_VNet.

Buat rute untuk mengaktifkan VNet-ke-Internet dan VNet-ke-Cabang: 0.0.0.0/0 dengan lompatan berikutnya menuju ke Azure Firewall. Di bagian Propagation, Anda perlu memastikan bahwa VNet dipilih yang akan memastikan rute yang lebih spesifik, sehingga memungkinkan arus lalu lintas langsung VNet-ke-VNet.

- Pada Association: Pilih VNet yang berarti VNet akan mencapai tujuan sesuai dengan rute tabel rute ini.

- Dalam Propagation: Pilih VNet yang menandakan bahwa VNet menyebarkan ke tabel rute ini; atau dengan kata lain, rute yang lebih spesifik akan menyebarkan ke tabel rute ini, sehingga memastikan arus lalu lintas langsung antara VNet ke VNet.

Tambahkan rute statis terakumulasi untuk VNet ke dalam tabel Rute Default untuk mengaktifkan aliran Cabang-ke-VNet melalui Azure Firewall.

- Ingat, cabang dikaitkan dan disebarkan ke tabel rute default.

- Cabang tidak menyebar ke tabel rute RT_VNet. Ini memastikan arus lalu lintas VNet-ke-Cabang melalui Azure Firewall.

Ini menghasilkan perubahan konfigurasi perutean seperti yang ditunjukkan pada Gambar 1.

Gambar 1

Langkah berikutnya

- Untuk informasi selengkapnya tentang Virtual WAN, lihat FAQ.

- Untuk informasi selengkapnya tentang perutean hub virtual, lihat Tentang perutean hub virtual.

- Untuk informasi selengkapnya tentang cara mengonfigurasi perutean hub virtual, lihat Cara mengonfigurasi perutean hub virtual.