Tentang grup pengguna dan kumpulan alamat IP untuk VPN Pengguna P2S

Anda dapat mengonfigurasi VPN Pengguna P2S untuk menetapkan alamat IP pengguna dari kumpulan alamat tertentu berdasarkan identitas atau kredensial autentikasi mereka dengan membuat Grup Pengguna. Artikel ini menjelaskan berbagai konfigurasi dan parameter yang digunakan gateway VPN Virtual WAN P2S untuk menentukan grup pengguna dan menetapkan alamat IP. Untuk langkah-langkah konfigurasi, lihat Mengonfigurasi grup pengguna dan kumpulan alamat IP untuk VPN Pengguna P2S.

Artikel ini membahas konsep berikut:

- Konsep konfigurasi server

- Kelompok Pengguna

- Anggota grup

- Grup kebijakan default

- Prioritas grup

- Pengaturan grup yang tersedia

- Konsep gateway

- Persyaratan dan batasan konfigurasi

- Kasus penggunaan

Konsep konfigurasi server

Bagian berikut menjelaskan istilah dan nilai umum yang digunakan untuk konfigurasi server.

Grup Pengguna (grup kebijakan)

Grup Pengguna atau grup kebijakan adalah representasi logis dari sekelompok pengguna yang harus ditetapkan alamat IP dari kumpulan alamat yang sama.

Anggota grup (anggota kebijakan)

Grup pengguna terdiri dari anggota. Anggota tidak sesuai dengan pengguna individual, melainkan menentukan kriteria yang digunakan untuk menentukan grup mana yang menjadi bagian dari pengguna yang terhubung. Satu grup dapat memiliki beberapa anggota. Jika pengguna yang terhubung cocok dengan kriteria yang ditentukan untuk salah satu anggota grup, pengguna dianggap sebagai bagian dari grup tersebut dan dapat diberi alamat IP yang sesuai. Jenis parameter anggota yang tersedia bergantung pada metode autentikasi yang ditentukan dalam konfigurasi server VPN. Untuk daftar lengkap kriteria yang tersedia, lihat bagian Pengaturan grup yang tersedia di artikel ini.

Grup pengguna/kebijakan default

Untuk setiap konfigurasi server VPN P2S, satu grup harus dipilih sebagai default. Pengguna yang menyajikan kredensial yang tidak cocok dengan pengaturan grup apa pun dianggap sebagai bagian dari grup default. Setelah grup dibuat, pengaturan default grup tersebut tidak dapat diubah.

Prioritas grup

Setiap grup juga diberi prioritas numerik. Grup dengan prioritas yang lebih rendah dievaluasi terlebih dahulu. Ini berarti bahwa jika pengguna menyajikan kredensial yang cocok dengan pengaturan beberapa grup, mereka dianggap sebagai bagian dari grup dengan prioritas terendah. Misalnya, jika pengguna A menyajikan kredensial yang sesuai dengan Grup TI (prioritas 3) dan Grup Keuangan (prioritas 4), pengguna A dianggap sebagai bagian dari Grup TI untuk tujuan menetapkan alamat IP.

Pengaturan grup yang tersedia

Bagian berikut menjelaskan berbagai parameter yang dapat digunakan untuk menentukan anggota grup mana yang menjadi bagiannya. Parameter yang tersedia bervariasi berdasarkan metode autentikasi yang dipilih. Tabel berikut ini meringkas jenis pengaturan yang tersedia dan nilai yang dapat diterima. Untuk informasi selengkapnya tentang setiap jenis Nilai Anggota, lihat bagian yang sesuai dengan jenis autentikasi Anda.

| Jenis autentikasi | Jenis anggota | Nilai anggota | Contoh nilai anggota |

|---|---|---|---|

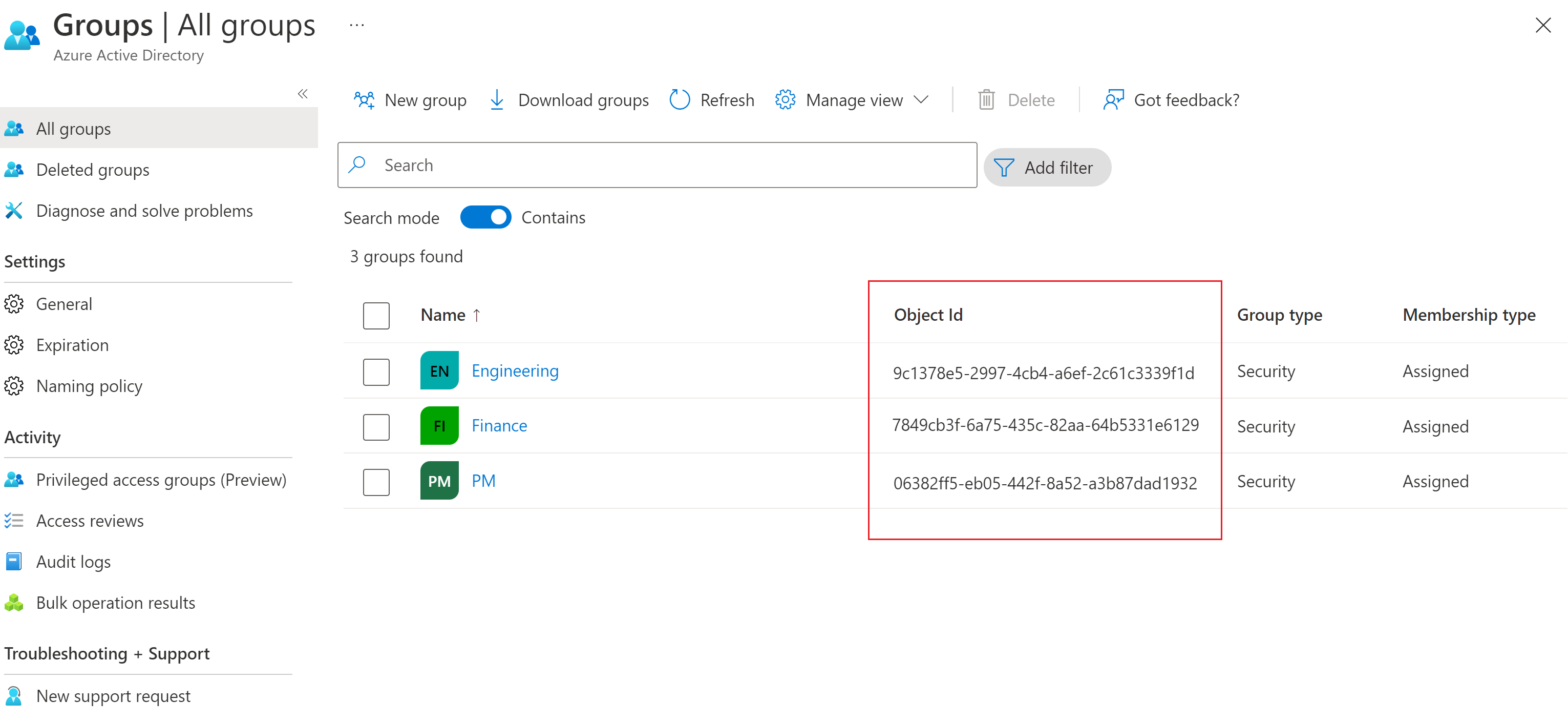

| Microsoft Entra ID | AADGroupID | ID Objek grup Microsoft Entra | 0cf484f2-238e-440b-8c73-7bf232b248dc |

| RADIUS | AzureRADIUSGroupID | Nilai Atribut khusus vendor (heksadesimal) (harus dimulai dengan 6ad1bd) | 6ad1bd23 |

| Sertifikat | AzureCertificateID | Nama domain Nama Umum Sertifikat (CN=user@red.com) | merah |

Autentikasi Microsoft Entra (hanya OpenVPN)

Gateway yang menggunakan autentikasi Microsoft Entra dapat menggunakan ID Objek grup Microsoft Entra untuk menentukan grup pengguna mana yang dimiliki pengguna. Jika pengguna adalah bagian dari beberapa grup Microsoft Entra, mereka dianggap sebagai bagian dari grup pengguna VPN P2S yang memiliki prioritas numerik terendah.

Namun, jika Anda berencana untuk memiliki pengguna yang eksternal (pengguna yang bukan bagian dari domain Microsoft Entra yang dikonfigurasi di gateway VPN) terhubung ke gateway VPN titik-ke-situs, pastikan bahwa jenis pengguna pengguna eksternal adalah "Anggota" dan bukan "Tamu". Selain itu, pastikan bahwa "Nama" pengguna diatur ke alamat email pengguna. Jika jenis pengguna dan nama pengguna yang menyambungkan tidak diatur dengan benar seperti yang dijelaskan di atas atau Anda tidak dapat mengatur anggota eksternal menjadi "Anggota" domain Microsoft Entra Anda, pengguna yang menyambungkan akan ditetapkan ke grup default dan menetapkan IP dari kumpulan alamat IP default.

Anda juga dapat mengidentifikasi apakah pengguna berada di luar atau tidak dengan melihat "Nama Utama Pengguna" pengguna. Pengguna eksternal memiliki #EXT dalam "Nama Prinsipal Pengguna" mereka.

Sertifikat Azure (OpenVPN dan IKEv2)

Gateway yang menggunakan autentikasi berbasis Sertifikat menggunakan nama domain sertifikat pengguna Nama Umum (CN) untuk menentukan grup mana pengguna yang tersambung. Nama Umum harus dalam salah satu format berikut:

- domain/username

- username@domain.com

Pastikan bahwa domain adalah input sebagai anggota grup.

Server RADIUS (OpenVPN dan IKEv2)

Gateway yang menggunakan autentikasi berbasis RADIUS menggunakan Atribut Khusus Vendor (VSA) baru untuk menentukan grup pengguna VPN. Saat autentikasi berbasis RADIUS dikonfigurasi pada gateway P2S, gateway berfungsi sebagai proksi Server Kebijakan Jaringan (NPS). Ini berarti bahwa gateway VPN P2S berfungsi sebagai klien untuk mengautentikasi pengguna dengan server RADIUS Anda menggunakan protokol RADIUS.

Setelah server RADIUS Anda berhasil memverifikasi kredensial pengguna, server RADIUS dapat dikonfigurasi untuk mengirim Atribut Khusus Vendor (VSA) baru sebagai bagian dari paket Access-Accept. Gateway VPN P2S memproses VSA dalam paket Access-Accept dan menetapkan alamat IP tertentu kepada pengguna berdasarkan nilai VSAs.

Oleh karena itu, server RADIUS harus dikonfigurasi untuk mengirim VSA dengan nilai yang sama untuk semua pengguna yang merupakan bagian dari grup yang sama.

Catatan

Nilai VSA harus berupa string heksadesimal oktet pada server RADIUS dan Azure. String oktet ini harus dimulai dengan 6ad1bd. Dua digit heksadesimal terakhir dapat dikonfigurasi dengan bebas. Misalnya, 6ad1bd98 valid tetapi 6ad12323 dan 6a1bd2 tidak akan valid.

VSA baru adalah MS-Azure-Policy-ID.

MS-Azure-Policy-ID VSA digunakan oleh server RADIUS untuk mengirim pengidentifikasi yang digunakan oleh server VPN P2S agar sesuai dengan kebijakan pengguna RADIUS terautentikasi yang dikonfigurasi di sisi Azure. Kebijakan ini digunakan untuk memilih konfigurasi IP/Perutean (alamat IP yang ditetapkan) untuk pengguna.

Bidang MS-Azure-Policy-ID HARUS ditetapkan sebagai berikut:

- Jenis Vendor: Bilangan bulat yang tidak ditandatangani 8-bit yang HARUS diatur ke 0x41 (bilangan bulat: 65).

- Vendor-Length: Bilangan bulat yang tidak ditandatangani 8-bit yang HARUS diatur ke panjang string oktet dalam Nilai Khusus Atribut ditambah 2.

- Nilai Khusus Atribut: String oktet yang berisi ID Kebijakan yang dikonfigurasi di server VPN titik-ke-situs Azure.

Untuk informasi konfigurasi, lihat RADIUS - konfigurasikan NPS untuk atribut khusus vendor.

Konsep gateway

Saat gateway VPN Virtual WAN P2S diberi konfigurasi server VPN yang menggunakan grup pengguna/kebijakan, Anda dapat membuat beberapa konfigurasi koneksi VPN P2S di gateway.

Setiap konfigurasi koneksi dapat berisi satu atau beberapa grup pengguna konfigurasi server VPN. Setiap konfigurasi koneksi kemudian dipetakan ke satu atau beberapa kumpulan alamat IP. Pengguna yang tersambung ke gateway ini diberi alamat IP berdasarkan identitas, kredensial, grup default, dan prioritas mereka.

Dalam contoh ini, konfigurasi server VPN memiliki grup berikut yang dikonfigurasi:

| Default | Prioritas | Nama grup | Jenis autentikasi | Nilai anggota |

|---|---|---|---|---|

| Ya | 0 | Teknik | Microsoft Entra ID | groupObjectId1 |

| Tidak | 1 | Finance | Microsoft Entra ID | groupObjectId2 |

| Tidak | 2 | PM | Microsoft Entra ID | groupObjectId3 |

Konfigurasi server VPN ini dapat ditetapkan ke gateway VPN P2S di Virtual WAN dengan:

| Konfigurasi | Grup | Kumpulan alamat |

|---|---|---|

| Konfigurasi0 | Teknik, PM | x.x.x.x/yy |

| Konfigurasi1 | Finance | a.a.a.a/bb |

Hasil berikut adalah:

- Pengguna yang terhubung ke gateway VPN P2S ini akan diberi alamat dari x.x.x.x/yy jika mereka bagian dari grup Teknik atau PM Microsoft Entra.

- Pengguna yang merupakan bagian dari grup Finance Microsoft Entra diberi alamat IP dari a.a.a.a/bb.

- Karena Teknik adalah grup default, pengguna yang bukan bagian dari grup yang dikonfigurasi diasumsikan sebagai bagian dari Teknik dan diberi alamat IP dari x.x.x.x/yy.

Pertimbangan konfigurasi

Bagian ini mencantumkan persyaratan dan batasan konfigurasi untuk grup pengguna dan kumpulan alamat IP.

Jumlah maksimum grup yang dapat dirujuk oleh satu gateway VPN P2S adalah 90. Jumlah maksimum anggota kebijakan/grup (kriteria yang digunakan untuk mengidentifikasi grup mana yang merupakan bagian dari pengguna yang terhubung) dalam grup yang ditetapkan ke gateway adalah 390. Namun, jika grup ditetapkan ke beberapa konfigurasi koneksi pada gateway yang sama, grup ini dan anggotanya dihitung beberapa kali terhadap batas. Misalnya, jika ada grup kebijakan dengan 10 anggota yang ditetapkan ke tiga konfigurasi koneksi VPN di gateway. Konfigurasi ini akan dihitung sebagai tiga grup dengan total 30 anggota dibandingkan dengan satu grup dengan 10 anggota. Jumlah total pengguna bersamaan yang terhubung ke gateway dibatasi oleh unit skala gateway dan jumlah alamat IP yang dialokasikan untuk setiap grup pengguna dan bukan jumlah anggota kebijakan/grup yang terkait dengan gateway.

Setelah grup dibuat sebagai bagian dari konfigurasi server VPN, nama dan pengaturan default grup tidak dapat dimodifikasi.

Nama grup harus berbeda.

Grup yang memiliki prioritas numerik yang lebih rendah diproses sebelum grup dengan prioritas numerik yang lebih tinggi. Jika pengguna yang terhubung adalah anggota dari beberapa grup, gateway menganggap mereka sebagai anggota grup dengan prioritas numerik yang lebih rendah untuk tujuan menetapkan alamat IP.

Grup yang sedang digunakan oleh gateway VPN titik-ke-situs yang ada tidak dapat dihapus.

Anda dapat menyusun ulang prioritas grup Anda dengan mengklik tombol panah atas bawah yang sesuai dengan grup tersebut.

Kumpulan alamat tidak dapat tumpang tindih dengan kumpulan alamat yang digunakan dalam konfigurasi koneksi lain (gateway yang sama atau berbeda) di WAN virtual yang sama.

Kumpulan alamat juga tidak dapat tumpang tindih dengan ruang alamat jaringan virtual, ruang alamat hub virtual, atau alamat lokal.

Kasus penggunaan

Perusahaan Contoso terdiri dari beberapa departemen fungsi, seperti Keuangan, Sumber Daya Manusia dan Teknik. Contoso menggunakan Azure Virtual WAN untuk memungkinkan pekerja jarak jauh (pengguna) terhubung ke WAN virtual dan mengakses sumber daya yang dihosting di tempat atau di jaringan virtual yang terhubung ke hub WAN virtual.

Namun, Contoso memiliki kebijakan keamanan internal di mana pengguna dari departemen Keuangan hanya dapat mengakses database dan komputer virtual tertentu, dan pengguna dari Sumber Daya Manusia memiliki akses ke aplikasi sensitif lainnya.

Contoso dapat mengonfigurasi grup pengguna yang berbeda untuk setiap departemen fungsional mereka. Ini memastikan pengguna dari setiap departemen diberi alamat IP dari kumpulan alamat tingkat departemen yang telah ditentukan sebelumnya.

Administrator jaringan Contoso kemudian dapat mengonfigurasi aturan Firewall, kelompok keamanan jaringan (NSG) atau daftar kontrol akses (ACL) untuk mengizinkan atau menolak akses pengguna tertentu ke sumber daya berdasarkan alamat IP mereka.

Langkah berikutnya

- Untuk membuat Grup Pengguna, lihat Membuat grup pengguna untuk VPN Pengguna P2S.