Mengonfigurasi pengaturan server untuk koneksi VPN Gateway P2S - autentikasi sertifikat - portal Azure

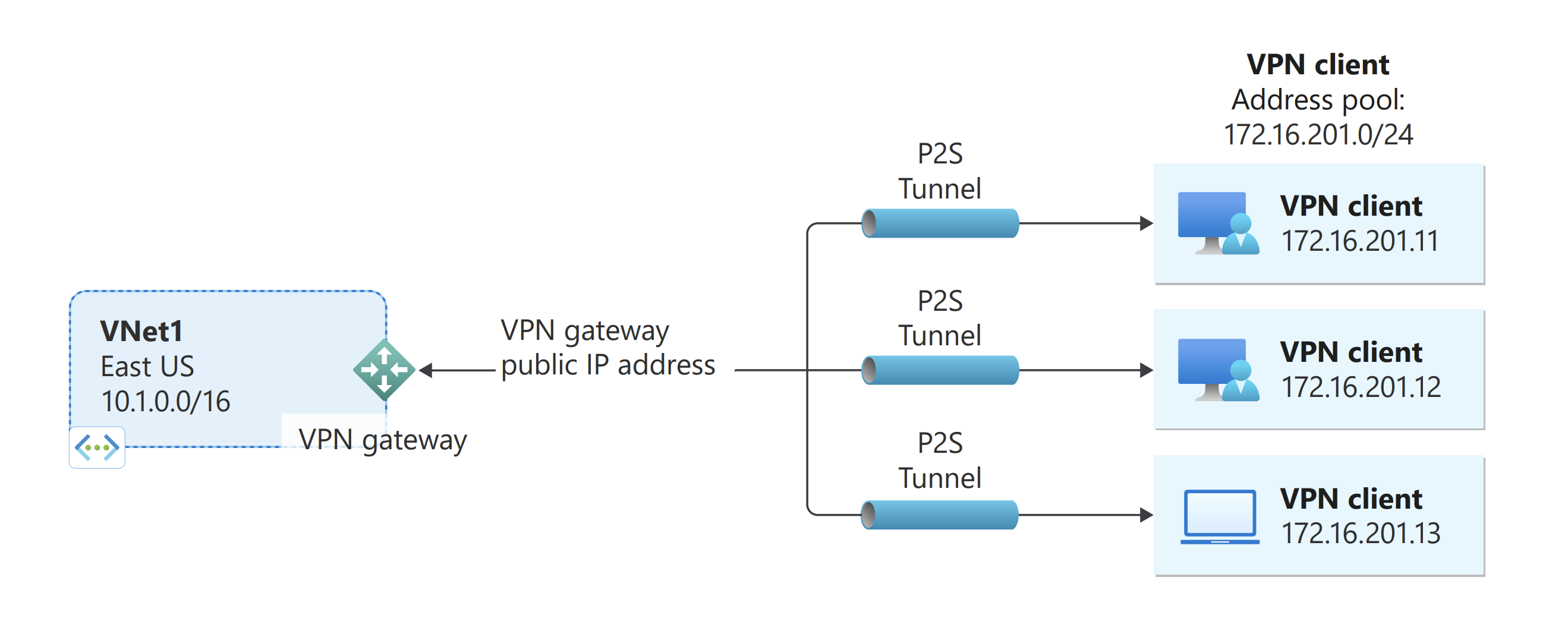

Artikel ini membantu Anda mengonfigurasi pengaturan server titik-ke-situs (P2S) VPN Gateway yang diperlukan untuk memungkinkan Anda menghubungkan klien individual yang menjalankan Windows, Linux, atau macOS dengan aman ke Azure VNet. Koneksi VPN P2S berguna saat Anda ingin terhubung ke VNet Anda dari lokasi jarak jauh, seperti saat Anda melakukan telecommuting dari rumah atau konferensi. Anda juga dapat menggunakan P2S alih-alih VPN situs-ke-situs (S2S) ketika Anda hanya memiliki beberapa klien yang perlu terhubung ke jaringan virtual (VNet). Koneksi P2S tidak memerlukan perangkat VPN atau alamat IP publik.

Ada berbagai opsi konfigurasi berbeda yang tersedia untuk P2S. Untuk informasi lengkap VPN titik-ke-situs, lihatTentang VPN titik-ke-situs. Artikel ini membantu Anda membuat konfigurasi P2S yang menggunakan autentikasi sertifikat dan portal Azure. Untuk membuat konfigurasi ini menggunakan Azure PowerShell, lihat artikel Mengonfigurasi P2S - Sertifikat - PowerShell . Untuk autentikasi RADIUS, lihat artikel RADIUS P2S. Untuk autentikasi Microsoft Entra, lihat artikel ID Microsoft Entra P2S.

Koneksi autentikasi sertifikat P2S Azure menggunakan item berikut, yang akan Anda konfigurasi dalam latihan ini:

- Gateway VPN RouteBased.

- Kunci umum (.cer file) untuk sertifikat akar, yang diunggah ke Azure. Setelah sertifikat diunggah, sertifikat tersebut dianggap sebagai sertifikat tepercaya dan digunakan untuk autentikasi.

- Sertifikat klien yang dihasilkan dari sertifikat akar. Sertifikat klien yang dipasang pada masing-masing komputer klien yang akan tersambung ke VNet. Sertifikat ini digunakan untuk autentikasi klien.

- File konfigurasi klien VPN. Klien VPN dikonfigurasi menggunakan file konfigurasi klien VPN. File ini berisi informasi yang diperlukan bagi klien agar tersambung ke VNet. Masing-masing klien yang tersambung harus dikonfigurasi menggunakan pengaturan dalam file konfigurasi.

Prasyarat

Pastikan Anda memiliki langganan Azure. Jika Anda belum memiliki langganan Azure, Anda dapat mengaktifkan manfaat pelanggan MSDN atau mendaftar untuk akun gratis.

Contoh nilai

Anda dapat menggunakan nilai-nilai berikut untuk membuat lingkungan pengujian, atau merujuk nilai-nilai ini untuk lebih memahami contoh dalam artikel ini:

VNet

- Nama VNet: VNet1

- Ruang alamat: 10.1.0.0/16

Untuk contoh ini, kita hanya menggunakan satu ruang alamat. Anda dapat memiliki lebih dari satu ruang alamat untuk VNet Anda. - Nama subnet: FrontEnd

- Rentang alamat subnet: 10.1.0.0/24

- Langganan: Jika Anda memiliki lebih dari satu langganan, verifikasi bahwa Anda menggunakan langganan yang benar.

- Grup Sumber Daya: TestRG1

- Lokasi: US Timur

Gateway jaringan virtual

- Nama gateway jaringan virtual: VNet1GW

- Jenis gateway: VPN

- Jenis VPN: Berbasis rute

- SKU: VpnGw2

- Generasi: Generation2

- Rentang alamat subnet Gateway: 10.1.255.0/27

- Nama alamat IP publik: VNet1GWpip

Jenis koneksi dan kumpulan alamat klien

- Jenis koneksi: Titik-ke-situs

- Kumpulan alamat klien: 172.16.201.0/24

Klien VPN yang terhubung ke VNet menggunakan koneksi point-to-site ini menerima alamat IP dari kumpulan alamat klien.

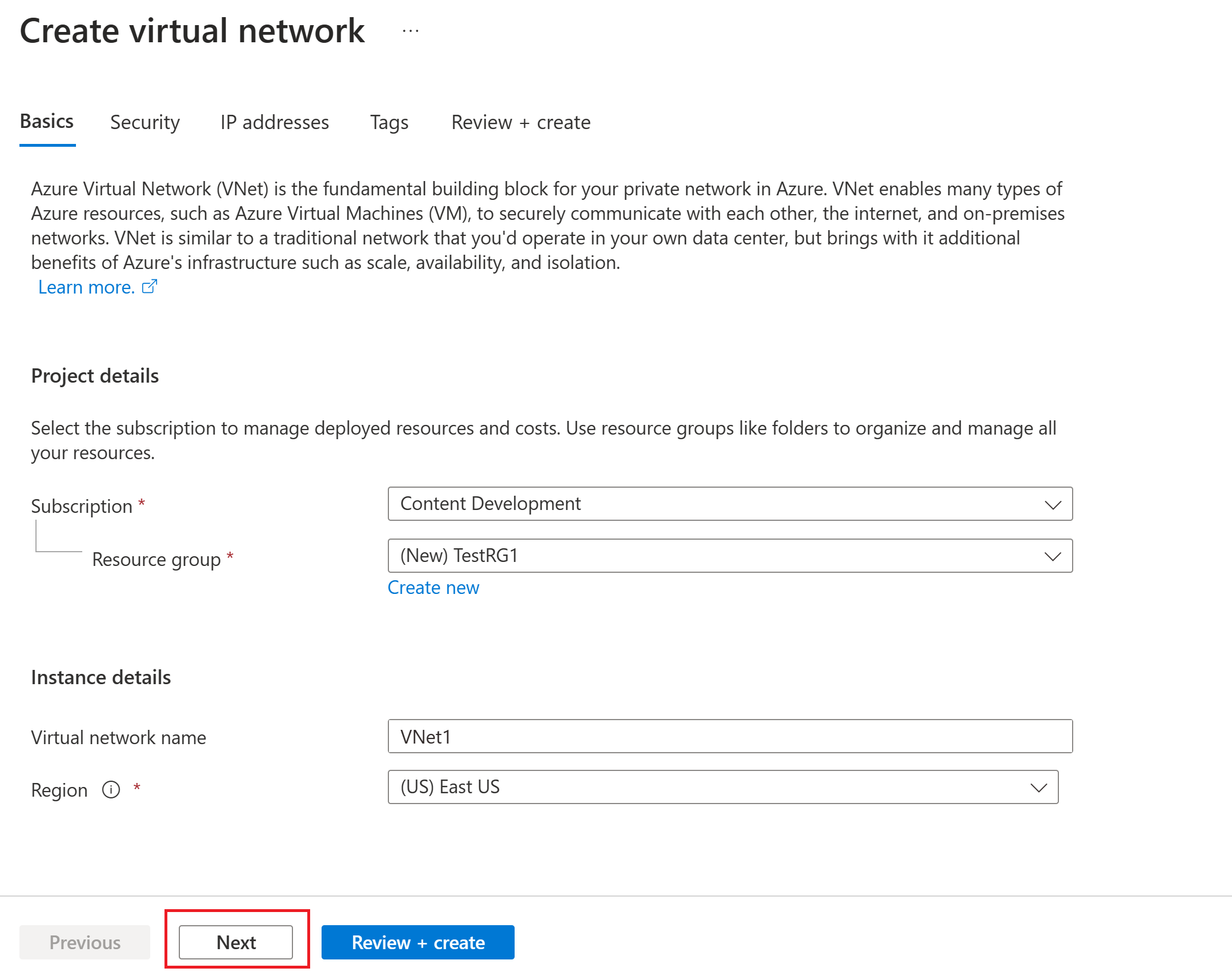

Membuat VNet

Di bagian ini, Anda membuat VNet. Lihat bagian Contoh nilai untuk nilai yang disarankan untuk digunakan untuk konfigurasi ini.

Catatan

Saat Anda menggunakan jaringan virtual sebagai bagian dari arsitektur lintas lokasi, pastikan untuk berkoordinasi dengan administrator jaringan lokal Anda untuk mengukir rentang alamat IP yang dapat Anda gunakan secara khusus untuk jaringan virtual ini. Jika rentang alamat duplikat ada di kedua sisi koneksi VPN, lalu lintas akan merutekan dengan cara yang tidak terduga. Selain itu, jika Anda ingin menyambungkan jaringan virtual ini ke jaringan virtual lain, ruang alamat tidak dapat tumpang tindih dengan jaringan virtual lainnya. Rencanakan konfigurasi jaringan Anda dengan hati-hati.

Masuk ke portal Azure.

Di Cari sumber daya, layanan, dan dokumen (G+/) di bagian atas halaman portal, masukkan jaringan virtual. Pilih Jaringan virtual dari hasil pencarian Marketplace untuk membuka halaman Jaringan virtual .

Pada halaman Jaringan virtual , pilih Buat untuk membuka halaman Buat jaringan virtual.

Pada tab Dasar , konfigurasikan pengaturan jaringan virtual untuk detail Proyek dan Detail instans. Anda melihat tanda centang hijau saat nilai yang Anda masukkan divalidasi. Anda dapat menyesuaikan nilai yang ditampilkan dalam contoh sesuai dengan pengaturan yang Anda butuhkan.

- Langganan: Verifikasi bahwa langganan yang tercantum adalah yang benar. Anda dapat mengubah langganan dengan menggunakan kotak dropdown.

- Grup sumber daya: Pilih grup sumber daya yang sudah ada atau pilih Buat baru untuk membuat yang baru. Untuk mengetahui informasi lengkap tentang grup sumber daya, lihat Gambaran umum Azure Resource Manager.

- Nama: Masukkan nama untuk jaringan virtual Anda.

- Wilayah: Pilih lokasi untuk jaringan virtual Anda. Lokasi menentukan di mana sumber daya yang Anda sebarkan ke jaringan virtual ini akan hidup.

Pilih Berikutnya atau Keamanan untuk masuk ke tab Keamanan . Untuk latihan ini, biarkan nilai default untuk semua layanan di halaman ini.

Pilih Alamat IP untuk masuk ke tab Alamat IP. Pada tab Alamat IP, konfigurasikan pengaturan.

Ruang alamat IPv4: Ruang alamat dibuat secara otomatis secara default. Anda bisa memilih ruang alamat dan menyesuaikannya untuk mencerminkan nilai Anda sendiri. Anda juga dapat menambahkan ruang alamat yang berbeda dan menghapus default yang dibuat secara otomatis. Misalnya, Anda dapat menentukan alamat awal sebagai 10.1.0.0 dan menentukan ukuran ruang alamat sebagai /16. Lalu pilih Tambahkan untuk menambahkan ruang alamat tersebut.

+Tambahkan subnet: Jika Anda menggunakan ruang alamat default, subnet default dibuat secara otomatis. Jika Anda mengubah ruang alamat, tambahkan subnet baru dalam ruang alamat tersebut. Pilih + Tambahkan subnet untuk membuka jendela Tambahkan subnet. Konfigurasikan pengaturan berikut, lalu pilih Tambahkan di bagian bawah halaman untuk menambahkan nilai.

- Nama subnet: Contohnya adalah FrontEnd.

- Rentang alamat subnet: Rentang alamat untuk subnet ini. Contohnya adalah 10.1.0.0 dan /24.

Tinjau halaman alamat IP dan hapus ruang alamat atau subnet apa pun yang tidak Anda butuhkan.

Pilih Tinjau + buat untuk memvalidasi pengaturan jaringan virtual.

Setelah pengaturan divalidasi, pilih Buat untuk membuat jaringan virtual.

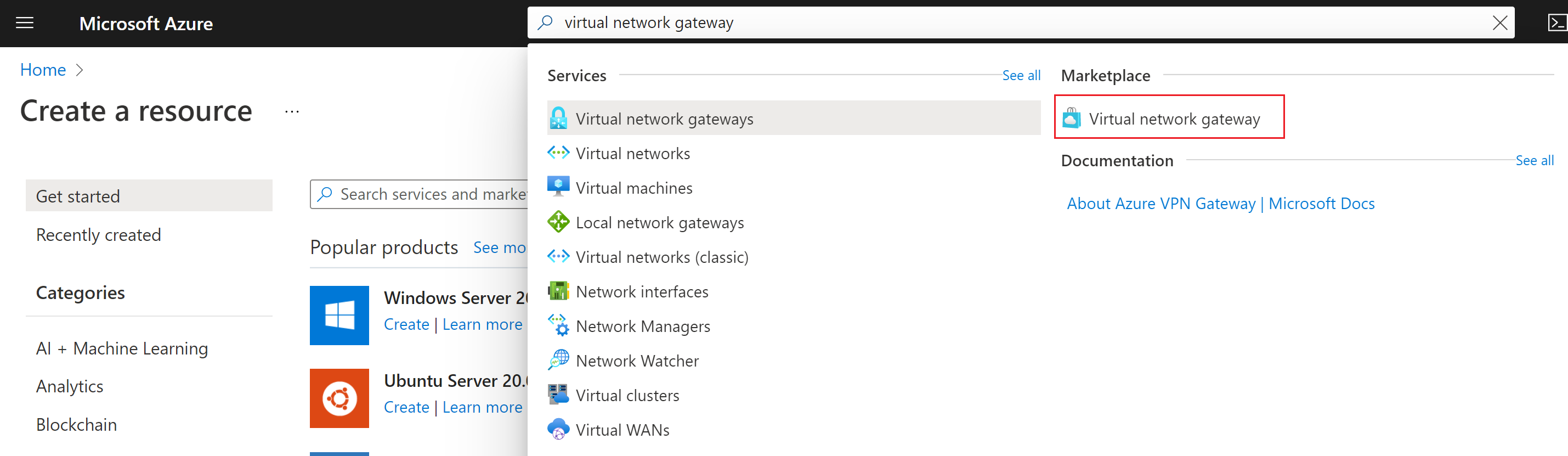

Buat gateway VPN

Dalam langkah ini, Anda membuat gateway jaringan virtual untuk VNet Anda. Membuat gateway seringkali bisa memakan waktu 45 menit atau lebih, bergantung pada SKU gateway yang dipilih.

Catatan

SKU gateway Dasar tidak mendukung autentikasi RADIUS atau IKEv2. Jika Anda berencana agar klien Mac tersambung ke VNet Anda, jangan gunakan SKU Dasar.

Gateway jaringan virtual memerlukan subnet tertentu bernama GatewaySubnet. Subnet gateway adalah bagian dari rentang alamat IP untuk jaringan virtual Anda dan berisi alamat IP yang digunakan sumber daya dan layanan gateway jaringan virtual.

Saat Anda membuat subnet gateway, Anda menentukan jumlah alamat IP yang ditampung subnet. Jumlah alamat IP yang diperlukan tergantung pada konfigurasi gateway VPN yang ingin Anda buat. Beberapa konfigurasi memerlukan lebih banyak alamat IP daripada yang lain. Yang terbaik adalah menentukan /27 atau lebih besar (/26, /25, dll.) untuk subnet gateway Anda.

Jika Anda melihat kesalahan yang menentukan bahwa ruang alamat tumpang tindih dengan subnet, atau bahwa subnet tidak terkandung dalam ruang alamat untuk jaringan virtual Anda, periksa rentang alamat jaringan virtual Anda. Anda mungkin tidak memiliki cukup alamat IP yang tersedia dalam rentang alamat yang Anda buat untuk jaringan virtual Anda. Misalnya, jika subnet default Anda mencakup seluruh rentang alamat, tidak ada alamat IP yang tersisa untuk membuat lebih banyak subnet. Anda dapat menyesuaikan subnet dalam ruang alamat yang ada untuk mengosongkan alamat IP atau menentukan rentang alamat lain dan membuat subnet gateway di sana.

Di Cari sumber daya, layanan, dan dokumen (G+/), masukkan gateway jaringan virtual. Temukan Gateway jaringan virtual di hasil pencarian Marketplace dan pilih untuk membuka halaman Buat gateway jaringan virtual.

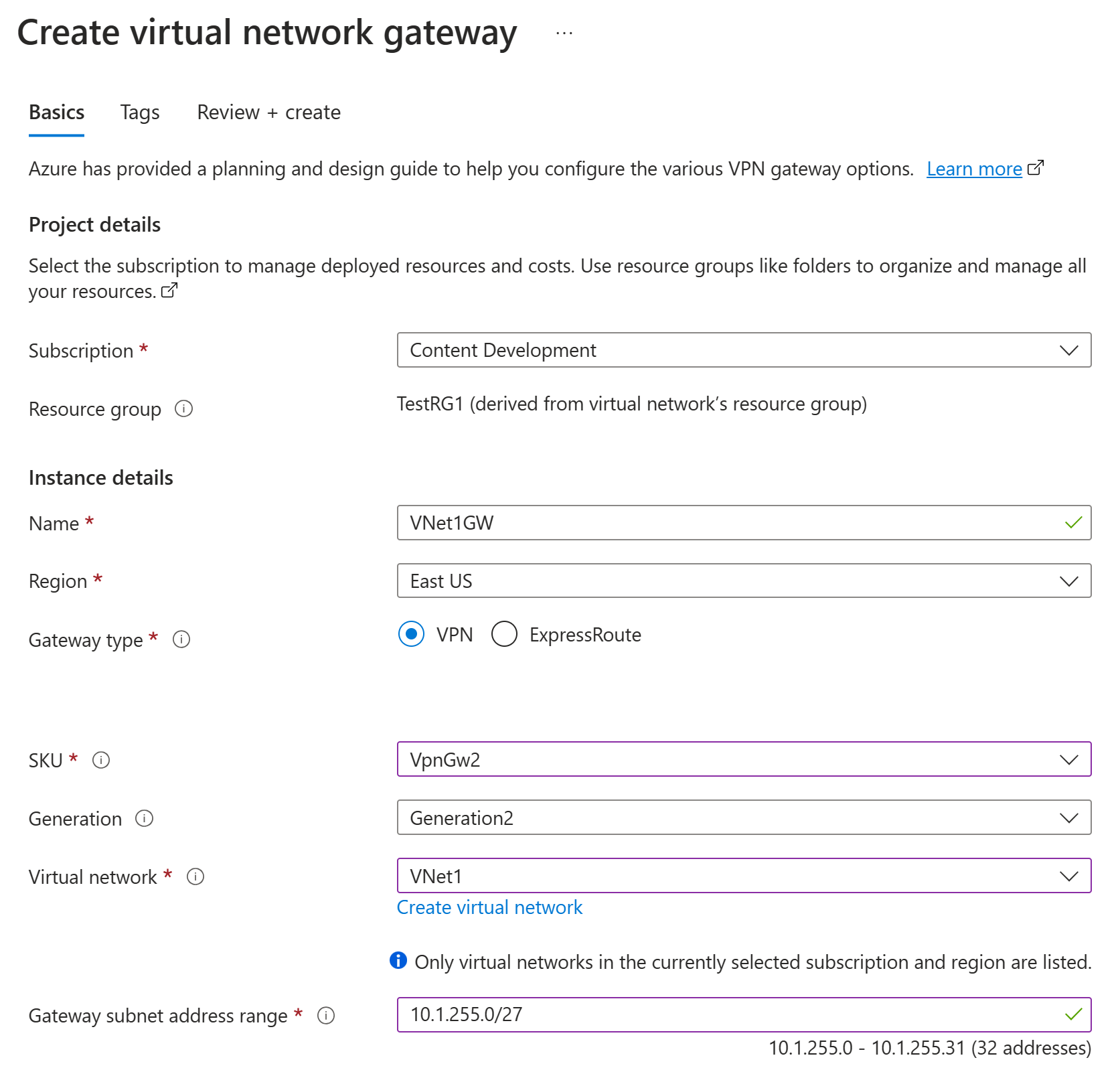

Pada tab Dasar-Dasar, isi nilai untuk Detail proyek dan Detail instans.

Langganan: Pilih langganan yang ingin Anda gunakan dari daftar dropdown.

Grup sumber daya: Pengaturan ini diisi otomatis saat Anda memilih jaringan virtual Anda di halaman ini.

Nama: Beri nama gateway Anda. Penamaan gateway Anda tidak sama dengan penamaan subnet gateway. Ini adalah nama objek gateway yang Anda buat.

Wilayah: Pilih wilayah tempat Anda ingin membuat sumber daya ini. Wilayah untuk gateway harus sama dengan jaringan virtual.

Jenis gateway: Pilih VPN. VPN Gateway menggunakan gateway virtual jenis VPN.

SKU: Dari daftar dropdown, pilih SKU gateway yang mendukung fitur yang ingin Anda gunakan. Lihat SKU Gateway. Di portal, SKU yang tersedia di daftar dropdown bergantung pada yang

VPN typeAnda pilih. SKU Dasar hanya dapat dikonfigurasi menggunakan Azure CLI atau PowerShell. Anda tidak dapat mengonfigurasi SKU Dasar di portal Azure.Generasi: Pilih generasi yang ingin Anda gunakan. Sebaiknya gunakan SKU Generasi2. Untuk informasi selengkapnya, lihat SKU Gateway.

Jaringan virtual: Dari daftar dropdown, pilih jaringan virtual yang ingin Anda tambahkan gateway ini. Jika Anda tidak dapat melihat jaringan virtual yang ingin Anda buat gatewaynya, pastikan Anda memilih langganan dan wilayah yang benar di pengaturan sebelumnya.

Rentang alamat subnet gateway atau Subnet: Subnet gateway diperlukan untuk membuat gateway VPN.

Saat ini, bidang ini memiliki beberapa perilaku yang berbeda, tergantung pada ruang alamat jaringan virtual dan apakah Anda sudah membuat subnet bernama GatewaySubnet untuk jaringan virtual Anda.

Jika Anda tidak memiliki subnet gateway dan tidak melihat opsi untuk membuatnya di halaman ini, kembali ke jaringan virtual Anda dan buat subnet gateway. Kemudian, kembali ke halaman ini dan konfigurasikan gateway VPN.

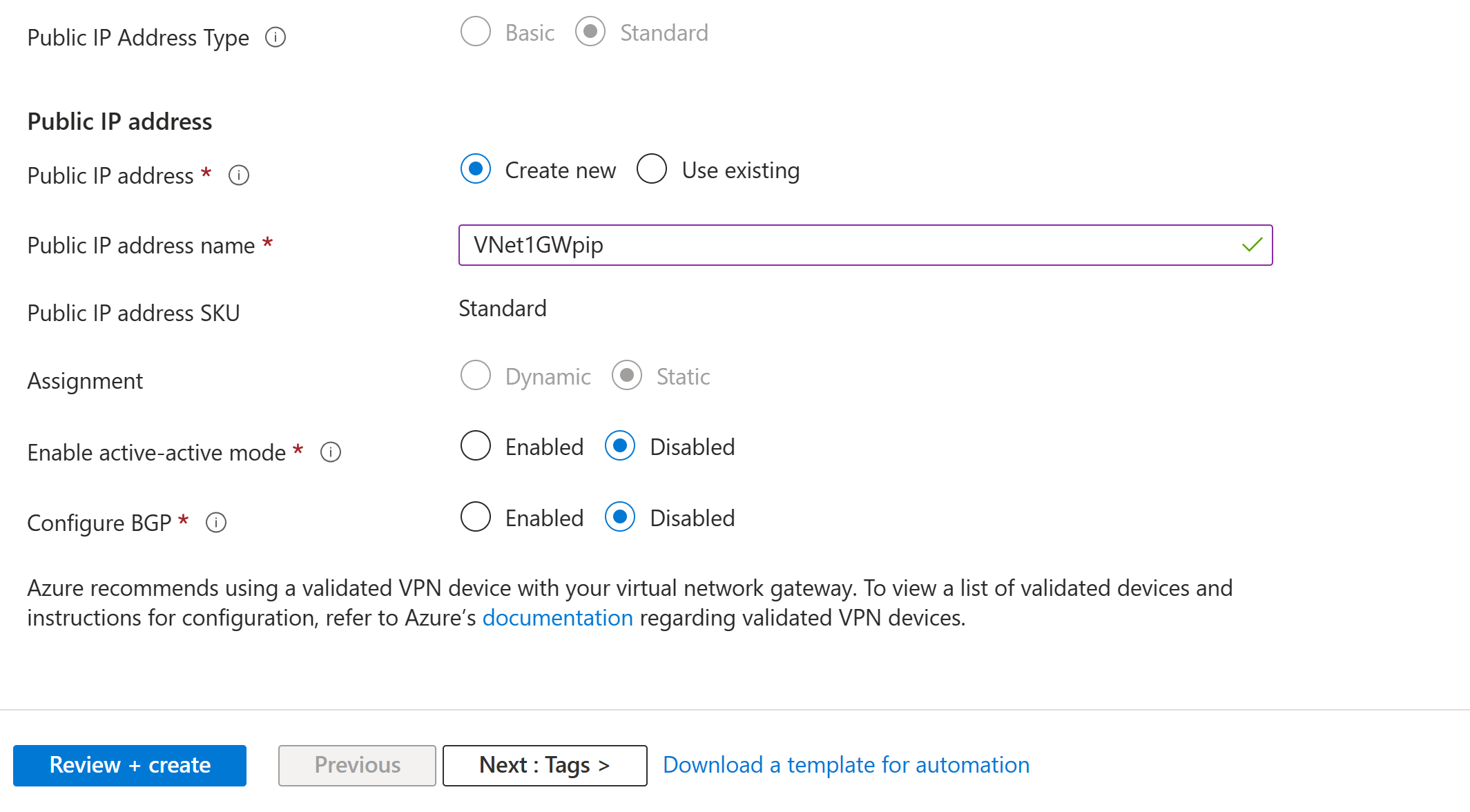

Tentukan nilai untuk alamat IP Publik. Pengaturan ini menentukan objek alamat IP publik yang terkait dengan gateway VPN. Alamat IP publik ditetapkan ke objek ini ketika gateway VPN dibuat. Satu-satunya waktu alamat IP publik utama berubah adalah ketika gateway dihapus dan dibuat ulang. Ini tidak berubah di seluruh pengubahan ukuran, pengaturan ulang, atau pemeliharaan/peningkatan internal lainnya dari gateway VPN Anda.

- Jenis alamat IP publik: Untuk latihan ini, jika Anda memiliki opsi untuk memilih jenis alamat, pilih Standar.

- Alamat IP Publik: Biarkan Buat baru terpilih.

- Nama alamat IP publik: Dalam kotak teks, masukkan nama untuk instans alamat IP publik Anda.

- SKU alamat IP publik: Pengaturan dipilih secara otomatis.

- Penugasan: Penugasan biasanya dipilih secara otomatis dan dapat bersifat Dinamis atau Statis.

- Aktifkan mode aktif-aktif: Pilih Dinonaktifkan. Hanya aktifkan pengaturan ini jika Anda membuat konfigurasi gateway aktif-aktif.

- Konfigurasikan BGP: Pilih Dinonaktifkan, kecuali konfigurasi Anda secara khusus memerlukan pengaturan ini. Jika Anda memerlukan pengaturan ini, ASN defaultnya adalah 65515, meskipun nilai ini dapat diubah.

Pilihlah Tinjau + buat untuk menjalankan validasi.

Setelah validasi lolos, pilih Buat untuk menyebarkan gateway VPN.

Anda dapat melihat status penyebaran di halaman Gambaran Umum untuk gateway Anda. Setelah gateway dibuat, Anda dapat melihat alamat IP yang telah ditetapkan untuknya dengan melihat VNet di portal. Gateway muncul sebagai perangkat yang tersambung.

Penting

Saat Anda bekerja dengan subnet gateway, hindari mengaitkan grup keamanan jaringan (NSG) ke subnet gateway. Mengaitkan grup keamanan jaringan ke subnet ini dapat menyebabkan gateway jaringan virtual Anda (gateway VPN dan ExpressRoute) berhenti berfungsi seperti yang diharapkan. Untuk informasi selengkapnya tentang grup keamanan jaringan, lihat Apa itu grup keamanan jaringan?.

Membuat sertifikat

Sertifikat digunakan oleh Azure untuk mengautentikasi klien yang terhubung ke VNet melalui koneksi VPN point-to-site. Setelah Anda mendapatkan sertifikat akar, Anda mengunggah informasi kunci publik ke Azure. Sertifikat akar kemudian dianggap 'tepercaya' oleh Azure untuk koneksi melalui P2S ke VNet.

Anda juga membuat sertifikat klien dari sertifikat akar tepercaya, lalu menginstalnya di setiap komputer klien. Sertifikat digunakan untuk mengautentikasi klien ketika memulai koneksi ke VNet.

Sertifikat akar harus dibuat dan diekstrak sebelum membuat konfigurasi titik-ke-situs Anda di bagian berikutnya.

Membuat sertifikat akar

Dapatkan file .cer untuk sertifikat akar. Anda dapat menggunakan sertifikat akar yang dihasilkan dengan solusi perusahaan (direkomendasikan), atau menghasilkan sertifikat yang ditandatangani sendiri. Setelah Anda membuat sertifikat akar, ekspor data sertifikat publik (bukan kunci privat) sebagai file .cer X.509 yang dikodekan oleh Base64. Anda mengunggah file ini nanti ke Azure.

Sertifikat perusahaan: Jika Anda menggunakan solusi perusahaan, Anda dapat menggunakan rantai sertifikat yang ada. Dapatkan .cer untuk sertifikat akar yang ingin Anda gunakan.

Sertifikat akar yang ditandatangani sendiri: Jika Anda tidak menggunakan solusi sertifikat perusahaan, buat sertifikat akar yang ditandatangani sendiri. Jika tidak, sertifikat yang Anda buat tidak akan kompatibel dengan koneksi P2S Anda dan klien menerima kesalahan koneksi saat mencoba menyambungkan. Anda dapat menggunakan Azure PowerShell, MakeCert, atau OpenSSL. Langkah-langkah dalam artikel berikut ini menjelaskan cara membuat sertifikat akar yang ditandatangani sendiri yang kompatibel:

- Instruksi PowerShell untuk Windows 10 atau yang lebih baru: Instruksi ini memerlukan PowerShell di komputer yang menjalankan Windows 10 atau yang lebih baru. Sertifikat klien yang dihasilkan dari sertifikat akar dapat diinstal pada klien P2S yang didukung.

- Instruksi MakeCert: Gunakan MakeCert untuk menghasilkan sertifikat jika Anda tidak memiliki akses ke komputer yang menjalankan Windows 10 atau yang lebih baru. Meskipun MakeCert tidak digunakan lagi, Anda masih dapat menggunakannya untuk membuat sertifikat. Sertifikat klien yang Anda hasilkan dari sertifikat akar dapat diinstal pada klien P2S yang didukung.

- Linux - Instruksi OpenSSL

- Linux - instruksi strongSwan

Membuat sertifikat klien

Setiap komputer klien yang Anda sambungkan ke VNet dengan koneksi titik-ke-situs harus memiliki sertifikat klien yang terinstal. Anda membuatnya dari sertifikat akar dan memasangnya di setiap komputer klien. Jika Anda tidak memasang sertifikat klien yang valid, autentikasi akan gagal ketika klien mencoba menyambungkan ke VNet.

Anda dapat membuat sertifikat unik untuk setiap klien, atau Anda dapat menggunakan sertifikat yang sama untuk beberapa klien. Keuntungan membuat sertifikat klien yang unik adalah kemampuan untuk mencabut satu sertifikat. Jika tidak, jika beberapa klien menggunakan sertifikat klien yang sama untuk mengautentikasi dan Anda mencabutnya, Anda harus membuat dan memasang sertifikat baru untuk setiap klien yang menggunakan sertifikat tersebut.

Anda dapat membuat sertifikat klien dengan menggunakan metode berikut:

Sertifikat perusahaan:

Jika Anda menggunakan solusi sertifikat enterpise, buat sertifikat klien dengan format nilai nama umum name@yourdomain.com. Gunakan format ini, jangan gunakan format nama domain\nama pengguna.

Pastikan sertifikat klien didasarkan pada templat sertifikat pengguna yang memiliki Autentikasi Klien yang terdaftar sebagai item pertama dalam daftar pengguna. Periksa sertifikat dengan mengklik dua kali sertifikat dan menampilkan Penggunaan Kunci yang Disempurnakan di tab Detail.

Sertifikat akar yang ditandatangani sendiri: Ikuti langkah-langkah di salah satu artikel sertifikat P2S berikut ini sehingga sertifikat klien yang Anda buat akan kompatibel dengan koneksi P2S Anda.

Ketika Anda membuat sertifikat klien dari sertifikat akar yang ditandatangani sendiri, sertifikat tersebut secara otomatis dipasang pada komputer yang Anda gunakan untuk membuatnya. Jika Anda ingin memasang sertifikat klien di komputer klien lain, ekspor sebagai file .pfx, bersama dengan seluruh rantai sertifikat. Dengan begitu, akan terbuat file .pfx yang berisi informasi sertifikat akar yang diperlukan klien untuk mengautentikasi.

Langkah-langkah dalam artikel ini menghasilkan sertifikat klien yang kompatibel, yang kemudian dapat Anda ekspor dan distribusikan.

Instruksi PowerShell Windows 10 atau lebih baru: Instruksi ini memerlukan Windows 10 atau lebih baru, dan PowerShell untuk membuat sertifikat. Sertifikat yang dibuat dapat dipasang pada klien P2S yang didukung.

Instruksi MakeCert: Gunakan MakeCert jika Anda tidak memiliki akses ke komputer Windows 10 atau lebih baru untuk membuat sertifikat. Meskipun MakeCert tidak digunakan lagi, Anda masih dapat menggunakannya untuk membuat sertifikat. Anda dapat memasang sertifikat yang dihasilkan pada klien P2S yang didukung.

Menambahkan kumpulan alamat

Halaman konfigurasi Titik-ke-situs berisi informasi konfigurasi yang diperlukan untuk VPN P2S. Setelah semua pengaturan P2S dikonfigurasi dan gateway telah diperbarui, halaman Konfigurasi titik-ke-situs digunakan untuk melihat atau mengubah pengaturan VPN P2S.

- Buka gateway yang Anda buat di bagian sebelumnya.

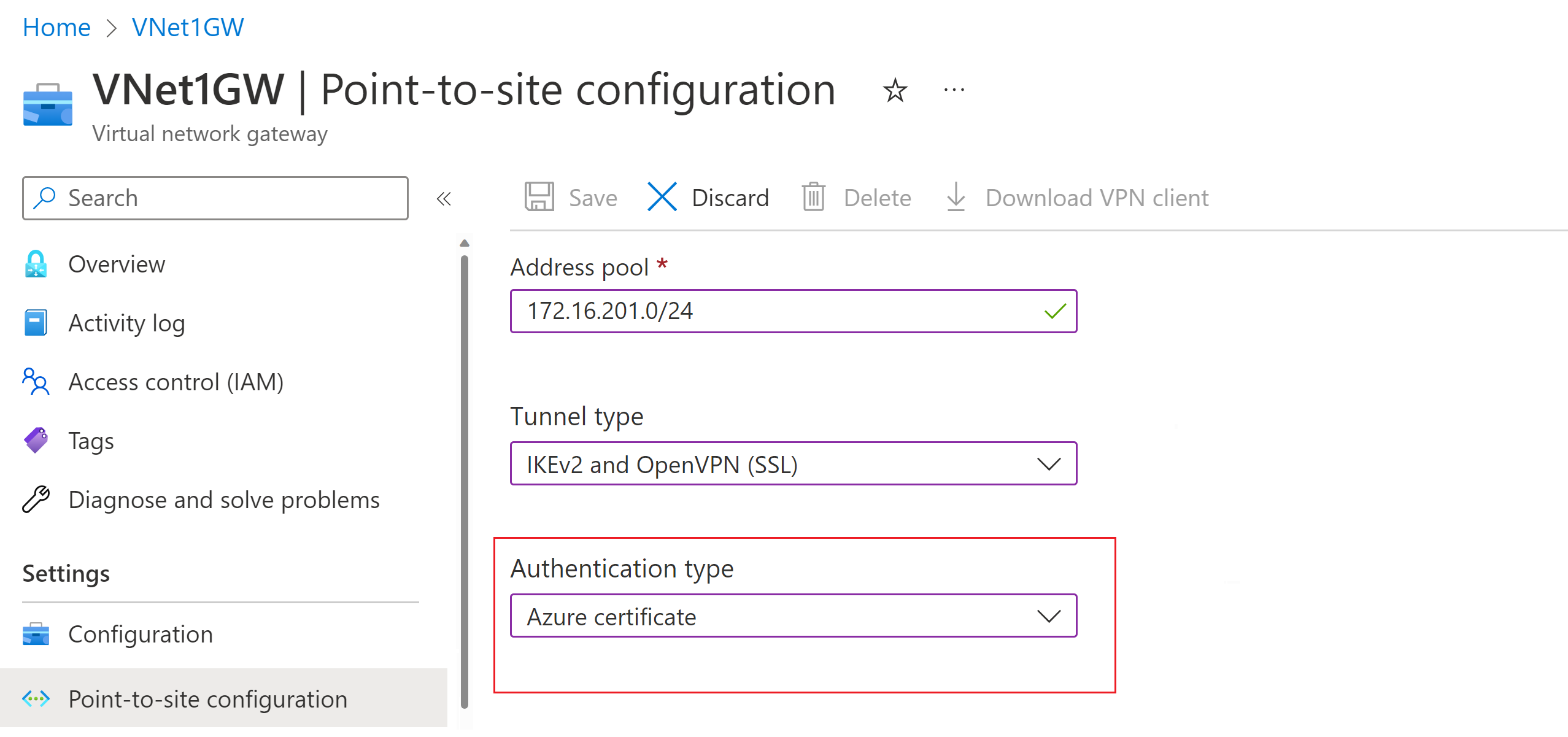

- Di panel kiri, pilih Konfigurasi titik-ke-situs.

- Klik Konfigurasikan sekarang untuk membuka halaman konfigurasi.

Kumpulan alamat klien adalah berbagai alamat IP pribadi yang Anda tentukan. Klien yang terhubung melalui VPN point-to-site secara dinamis menerima alamat IP dari rentang ini. Gunakan rentang alamat IP privat yang tidak tumpang tindih dengan lokasi lokal yang Anda sambungkan, atau VNet yang ingin Anda sambungkan. Jika Anda mengonfigurasi beberapa protokol dan SSTP adalah salah satu protokolnya, maka kumpulan alamat yang dikonfigurasi dibagi antara protokol yang dikonfigurasi secara merata.

Pada halaman Konfigurasi titik-ke-situs, dalam kotak Kumpulan alamat, tambahkan rentang alamat IP privat yang ingin Anda gunakan. Klien VPN secara dinamis menerima alamat IP dari rentang yang Anda tentukan. Subnet mask minimum adalah 29 bit untuk aktif/pasif dan 28 bit untuk konfigurasi aktif/aktif.

Selanjutnya, konfigurasikan terowongan dan jenis autentikasi.

Tentukan jenis terowongan dan autentikasi

Catatan

Jika Anda tidak melihat jenis terowongan atau jenis autentikasi di halaman Konfigurasi titik-ke-situs, gateway Anda menggunakan SKU Dasar. SKU Dasar tidak mendukung autentikasi IKEv2 atau RADIUS. Jika Anda ingin menggunakan pengaturan ini, Anda perlu menghapus dan membuat ulang gateway menggunakan gateway SKU lain.

Di bagian ini, Anda akan menentukan jenis tunnel dan jenis autentikasi. Pengaturan ini dapat menjadi kompleks, tergantung pada jenis terowongan yang Anda butuhkan dan perangkat lunak klien VPN yang akan digunakan untuk membuat koneksi dari sistem operasi pengguna. Langkah-langkah dalam artikel ini akan memandikan Anda melalui pengaturan dan pilihan konfigurasi dasar.

Anda dapat memilih opsi yang berisi beberapa jenis terowongan dari dropdown - seperti IKEv2 dan OpenVPN(SSL) atau IKEv2 dan SSTP (SSL), namun, hanya kombinasi tertentu dari jenis terowongan dan jenis autentikasi yang didukung. Misalnya, autentikasi Microsoft Entra hanya dapat digunakan saat Anda memilih OpenVPN (SSL) dari dropdown jenis terowongan, dan bukan IKEv2 dan OpenVPN(SSL).

Selain itu, jenis terowongan dan jenis autentikasi yang Anda pilih memengaruhi perangkat lunak klien VPN yang dapat digunakan untuk menyambungkan ke Azure. Beberapa perangkat lunak klien VPN hanya dapat terhubung melalui IKEv2, yang lain hanya dapat terhubung melalui OpenVPN. Dan beberapa perangkat lunak klien, sementara mendukung jenis terowongan tertentu, mungkin tidak mendukung jenis autentikasi yang Anda pilih.

Seperti yang Anda tahu, merencanakan jenis terowongan dan jenis autentikasi penting ketika Anda memiliki berbagai klien VPN yang terhubung dari sistem operasi yang berbeda. Pertimbangkan kriteria berikut saat Anda memilih jenis terowongan dalam kombinasi dengan autentikasi sertifikat Azure. Jenis autentikasi lainnya memiliki pertimbangan yang berbeda.

Windows:

- Komputer Windows yang terhubung melalui klien VPN asli yang sudah diinstal dalam sistem operasi akan mencoba IKEv2 terlebih dahulu dan, jika tidak tersambung, mereka kembali ke SSTP (jika Anda memilih IKEv2 dan SSTP dari dropdown jenis terowongan).

- Jika Anda memilih jenis terowongan OpenVPN, Anda dapat tersambung menggunakan Klien OpenVPN atau Klien Azure VPN.

- Klien Azure VPN dapat mendukung pengaturan konfigurasi opsional tambahan seperti rute kustom dan penerowongan paksa.

macOS dan iOS:

- Klien VPN asli untuk iOS dan macOS hanya dapat menggunakan jenis terowongan IKEv2 untuk menyambungkan ke Azure.

- Klien Azure VPN tidak didukung untuk autentikasi sertifikat saat ini, bahkan jika Anda memilih jenis terowongan OpenVPN.

- Jika Anda ingin menggunakan jenis terowongan OpenVPN dengan autentikasi sertifikat, Anda dapat menggunakan klien OpenVPN.

- Untuk macOS, Anda dapat menggunakan Klien Azure VPN dengan jenis terowongan OpenVPN dan autentikasi Microsoft Entra (bukan autentikasi sertifikat).

Android dan Linux:

- Klien strongSwan di Android dan Linux hanya dapat menggunakan jenis terowongan IKEv2 untuk terhubung. Jika Anda ingin menggunakan jenis terowongan OpenVPN, gunakan klien VPN yang berbeda.

Jenis terowongan

Pada halaman Konfigurasi titik-ke-situs, pilih Jenis tunnel. Untuk latihan ini, dari menu dropdown, pilih IKEv2 dan OpenVPN(SSL).

Jenis autentikasi

Untuk latihan ini, pilih Sertifikat Azure untuk jenis autentikasi. Jika Anda tertarik dengan jenis autentikasi lainnya, lihat artikel untuk ID Microsoft Entra dan RADIUS.

Unggah informasi kunci publik sertifikat akar

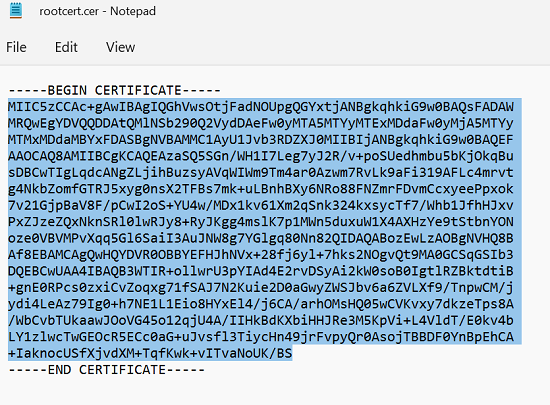

Di bagian ini, Anda mengunggah data sertifikat akar publik ke Azure. Setelah file data sertifikat publik diunggah, Azure dapat menggunakannya untuk mengautentikasi klien yang telah menginstal sertifikat klien yang dihasilkan dari sertifikat akar tepercaya.

Pastikan bahwa Anda telah mengekspor sertifikat akar sebagai file X.509 (.CER) berenkode Base-64 di langkah sebelumnya. Anda perlu mengekspor sertifikat dalam format ini agar Anda dapat membuka sertifikat dengan editor teks. Anda tidak perlu mengekspor kunci privat.

Buka sertifikat dengan editor teks, seperti Notepad. Saat menyalin data sertifikat, pastikan Anda menyalin teks sebagai satu baris berkelanjutan tanpa kembali ke awal atau umpan baris. Anda mungkin perlu memodifikasi tampilan Anda di editor teks ke 'Tampilkan Simbol/Tampilkan semua karakter' untuk melihat kembali ke awal dan umpan baris. Salin hanya bagian berikut sebagai satu baris berkelanjutan:

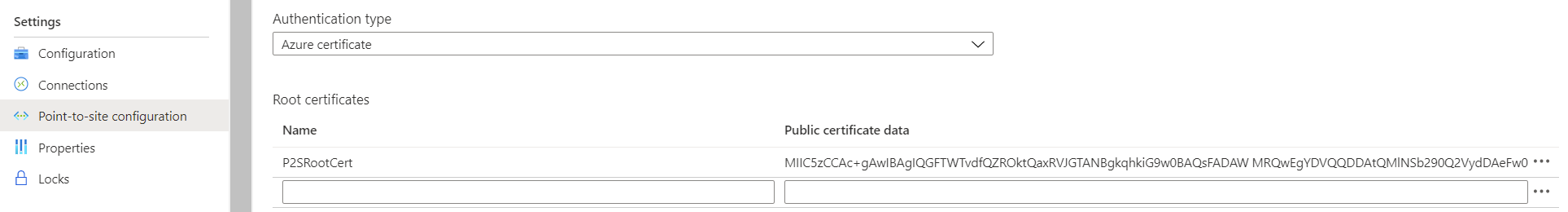

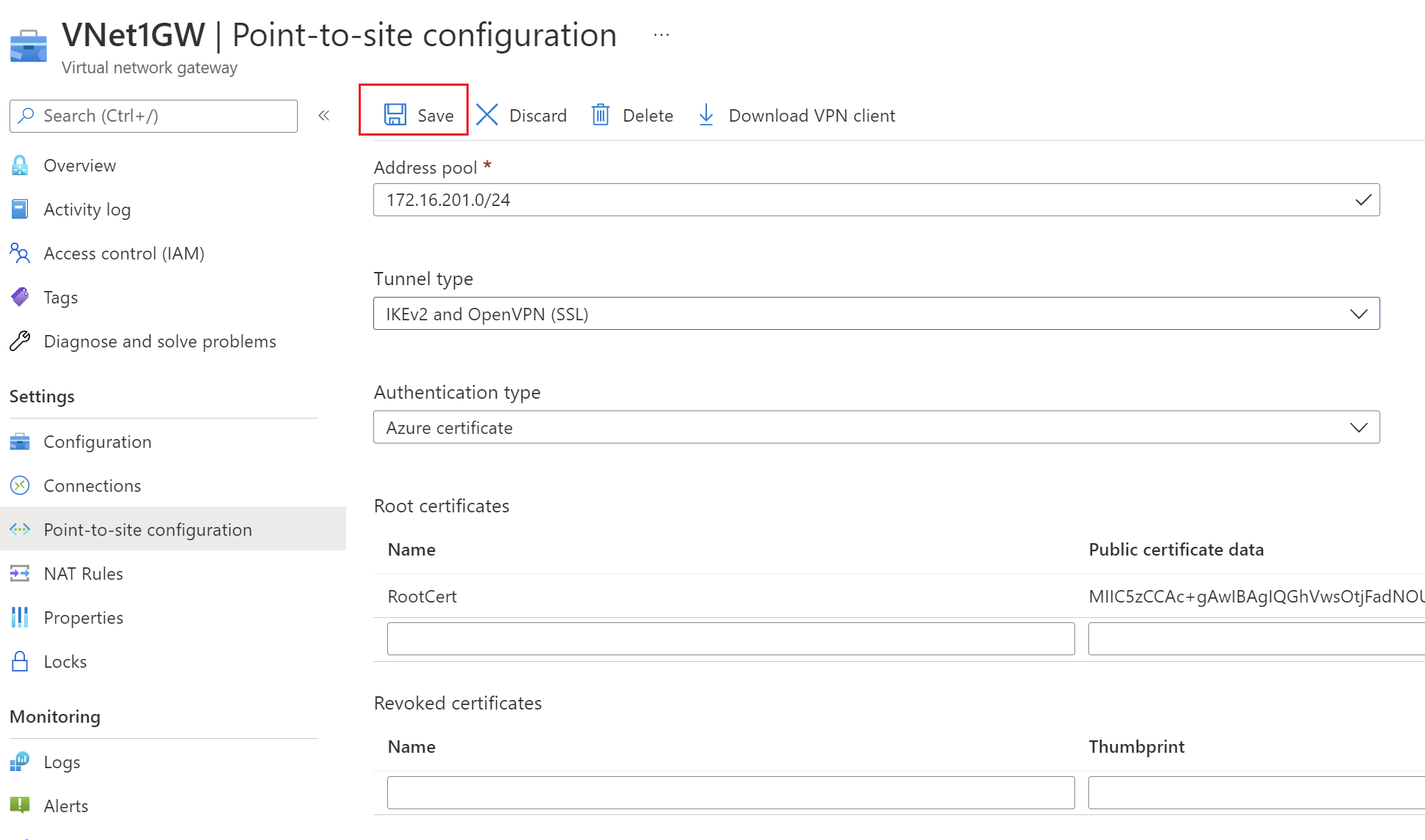

Buka halaman Gateway jaringan virtual -> Konfigurasi titik-ke-situs di bagian Sertifikat akar. Bagian ini hanya dapat terlihat jika Anda telah memilih Sertifikat Azure untuk jenis autentikasinya.

Di bagian Sertifikat akar, Anda dapat menambahkan hingga 20 sertifikat akar yang terpercaya.

- Tempelkan data sertifikat ke dalam bidang Data Sertifikat Publik.

- Beri nama sertifikat.

Rute tambahan tidak diperlukan untuk latihan ini. Untuk informasi selengkapnya tentang fitur perutean kustom, lihat Mengiklankan rute kustom.

Pilih Simpan di bagian atas halaman untuk menyimpan semua pengaturan konfigurasi.

Menginstal sertifikat klien yang diekspor

Setiap klien VPN yang ingin terhubung harus memiliki sertifikat klien. Saat Anda membuat sertifikat klien, komputer yang Anda gunakan biasanya akan secara otomatis menginstal sertifikat klien untuk Anda. Jika Anda ingin membuat koneksi P2S dari komputer lain, Anda perlu menginstal sertifikat klien di komputer yang ingin tersambung. Ketika menginstal sertifikat klien, Anda perlu kata sandi yang dibuat ketika sertifikat klien diekspor.

Pastikan sertifikat klien diekspor sebagai .pfx bersama dengan seluruh rantai sertifikat (yang merupakan default). Jika tidak, informasi sertifikat akar tidak ada di komputer klien dan klien tidak akan dapat mengautentikasi dengan benar.

Untuk langkah-langkah instalasi, lihat Instal sertifikat klien.

Mengonfigurasi klien VPN dan menyambungkan ke Azure

Setiap klien VPN dikonfigurasi menggunakan file dalam paket konfigurasi profil klien VPN yang Anda buat dan unduh. Paket konfigurasi berisi pengaturan khusus untuk gateway VPN yang Anda buat. Jika Anda membuat perubahan pada gateway, seperti mengubah jenis terowongan, sertifikat, atau jenis autentikasi, Anda harus membuat paket konfigurasi profil klien VPN lain dan menginstalnya di setiap klien. Jika tidak, klien VPN Anda mungkin tidak dapat tersambung.

Untuk langkah-langkah membuat paket konfigurasi profil klien VPN, mengonfigurasi klien VPN Anda, dan menyambungkan ke Azure, lihat artikel berikut:

Untuk memverifikasi koneksi Anda

Instruksi ini berlaku untuk klien Windows.

Untuk memverifikasi bahwa koneksi VPN Anda aktif, buka prompt perintah tinggi, dan jalankan ipconfig/all.

Lihat hasilnya. Perhatikan bahwa alamat IP yang Anda terima adalah salah satu alamat dalam Kumpulan Alamat Klien VPN titik-ke-situs yang Anda tentukan dalam konfigurasi Anda. Hasilnya mirip dengan contoh ini:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Untuk menyambungkan ke komputer virtual

Instruksi ini berlaku untuk klien Windows.

Anda dapat terhubung ke VM yang disebarkan ke jaringan virtual Anda dengan membuat Koneksi desktop jarak jauh ke VM Anda. Cara terbaik untuk memverifikasi bahwa Anda dapat terhubung ke VM Anda terlebih dahulu adalah dengan menggunakan alamat IP pribadinya, bukan nama komputernya. Dengan demikian, Anda sedang menguji untuk melihat apakah Anda dapat tersambung, bukan apakah resolusi nama dikonfigurasi dengan benar.

Temukan alamat IP pribadi. Anda dapat menemukan alamat IP privat VM dengan melihat properti untuk VM di portal Azure atau dengan menggunakan PowerShell.

portal Azure: Temukan VM Anda di portal Azure. Lihat properti untuk VM. Alamat IP pribadi dicantumkan.

PowerShell: Gunakan contoh untuk melihat daftar VM dan alamat IP privat dari grup sumber daya Anda. Anda tidak perlu mengubah contoh ini sebelum menggunakannya.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Verifikasi bahwa Anda tersambung ke jaringan virtual Anda.

Buka Koneksi desktop jarak jauh dengan memasukkan Koneksi ion RDP atau Desktop Jauh di kotak pencarian pada taskbar. Lalu pilih Koneksi ion Desktop Jauh. Anda juga dapat membuka Koneksi ion Desktop Jauh dengan menggunakan

mstscperintah di PowerShell.Di Remote Desktop Connection, masukkan alamat IP privat dari VM itu. Anda dapat memilih Perlihatkan Opsi untuk menyesuaikan pengaturan lain lalu menyambungkan.

Jika Anda mengalami masalah saat menyambungkan ke VM melalui koneksi VPN Anda, periksa poin-poin berikut:

- Pastikan sambungan VPN Anda aktif.

- Verifikasi bahwa Anda menyambungkan ke alamat IP private untuk VM itu.

- Jika Anda bisa tersambung ke VM dengan menggunakan alamat IP privat tetapi bukan nama komputer, verifikasi bahwa Anda telah mengonfigurasi DNS dengan benar. Untuk informasi selengkapnya tentang cara kerja resolusi nama untuk VM, lihat Resolusi nama untuk VM.

Untuk informasi selengkapnya tentang sambungan RDP, lihat Memecahkan masalah sambungan Desktop Jauh ke VM.

Pastikan bahwa paket konfigurasi klien VPN dihasilkan setelah alamat IP server DNS ditentukan untuk VNet. Jika Anda memperbarui alamat IP server DNS, hasilkan dan instal paket konfigurasi klien VPN baru.

Gunakan 'ipconfig' untuk memeriksa alamat IPv4 yang ditetapkan ke adaptor Ethernet di komputer yang Anda sambungkan. Jika alamat IP berada dalam rentang alamat VNet yang Anda sambungkan, atau dalam rentang alamat VPNClientAddressPool Anda, ini disebut sebagai ruang alamat yang tumpang tindih. Ketika ruang alamat Anda tumpang tindih semacam ini, lalu lintas jaringan tidak mencapai Azure, ruang alamat Anda tetap berada di jaringan lokal.

Untuk menambahkan atau menghapus sertifikat akar tepercaya

Anda dapat menambahkan dan menghapus sertifikat akar tepercaya dari Azure. Saat Anda menghapus sertifikat root, klien yang memiliki sertifikat yang dihasilkan dari root tersebut tidak akan dapat mengautentikasi, dan dengan demikian tidak akan dapat terhubung. Jika Anda ingin klien mengautentikasi dan menyambungkan, Anda perlu menginstal sertifikat klien baru yang dihasilkan dari sertifikat akar yang terpercaya (diunggah) ke Azure.

Anda dapat menambahkan hingga 20 file .cer sertifikat akar tepercaya ke Azure. Lihat bagian Mengunggah sertifikat akar yang terpercaya untuk petunjuk.

Untuk menghapus sertifikat akar yang tepercaya:

- Buka halaman Konfigurasi titik-ke-situs gateway jaringan virtual Anda.

- Di bagian Sertifikat akar halaman, temukan sertifikat yang ingin Anda hapus.

- Pilih elipsis di samping sertifikat, lalu pilih Hapus.

Untuk mencabut sertifikat klien

Anda dapat mencabut sertifikat klien. Daftar pencabutan sertifikat memungkinkan Anda untuk secara selektif menolak konektivitas P2S berdasarkan sertifikat klien individual. Ini berbeda dengan penghapusan sertifikat akar tepercaya. Jika Anda menghapus sertifikat akar terpercaya .cer dari Azure, sertifikat tersebut akan mencabut akses untuk semua sertifikat klien yang dihasilkan/ditandatangani oleh sertifikat akar yang dicabut. Mencabut sertifikat klien, bukan sertifikat akar, memungkinkan sertifikat lain yang dihasilkan dari sertifikat akar untuk terus digunakan untuk autentikasi.

Praktik umumnya adalah menggunakan sertifikat akar untuk mengelola akses di tingkat tim atau organisasi, sambil menggunakan sertifikat klien yang dicabut untuk kontrol akses halus pada pengguna individual.

Anda dapat mencabut sertifikat klien dengan menambahkan thumbprint ke daftar pencabutan.

- Ambil thumbprint sertifikat klien. Untuk informasi selengkapnya, lihat Cara mengambil Thumbprint Sertifikat.

- Salin informasi ke editor teks dan hapus semua spasi sehingga menjadi string berkelanjutan.

- Navigasikan ke halaman Konfigurasi Titik-ke-Situs gateway jaringan virtual. Ini adalah halaman yang sama dengan yang Anda gunakan untuk mengunggah sertifikat akar tepercaya.

- Di bagian Sertifikat yang dicabut, masukkan nama yang tidak asing untuk sertifikat (tidak harus sertifikat CN).

- Salin dan tempel string thumbprint ke bidang Thumbprint.

- Thumbprint memvalidasi dan secara otomatis ditambahkan ke daftar pencabutan. Pesan muncul di layar tempat daftar diperbarui.

- Setelah pembaruan selesai, sertifikat tidak lagi dapat digunakan untuk menyambungkan. Klien yang mencoba menyambungkan menggunakan sertifikat ini menerima pesan yang menyatakan bahwa sertifikat tersebut tidak lagi valid.

Tanya Jawab Umum point-to-site

Untuk pertanyaan yang sering diajukan, lihat Tanya Jawab Umum.

Langkah berikutnya

Setelah koneksi selesai, Anda dapat menambahkan komputer virtual ke VNet Anda. Untuk informasi selengkapnya, lihat Mesin Virtual. Untuk memahami selengkapnya tentang jaringan dan mesin virtual, lihat Gambaran umum jaringan VM Azure dan Linux.

Untuk informasi pemecahan masalah P2S, Memecahkan masalah koneksi titik-ke-situs Azure.