Integrasi Microsoft Entra SSO dengan Contentstack

Dalam tutorial ini, Anda akan mempelajari cara mengintegrasikan Contentstack dengan MICROSOFT Entra ID. Saat mengintegrasikan Contentstack dengan MICROSOFT Entra ID, Anda dapat:

- Mengontrol di MICROSOFT Entra ID siapa yang memiliki akses ke Contentstack.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke Contentstack dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Prasyarat

Untuk mengintegrasikan MICROSOFT Entra ID dengan Contentstack, Anda memerlukan:

- Langganan Microsoft Entra. Jika tidak memiliki langganan, Anda bisa mendapatkan akun gratis.

- Langganan yang diaktifkan akses menyeluruh (SSO) Contentstack.

Deskripsi Skenario

Dalam tutorial ini, Anda mengonfigurasi dan menguji Microsoft Entra SSO di lingkungan pengujian.

- Contentstack mendukung SSO yang diinisiasi SP dan IDP .

- Contentstack mendukung provisi pengguna Just In Time .

Menambahkan Contentstack dari galeri

Untuk mengonfigurasi integrasi Contentstack ke Microsoft Entra ID, Anda perlu menambahkan Contentstack dari galeri ke daftar aplikasi SaaS terkelola Anda.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Identity>Applications>Enterprise Aplikasi> baru.

- Di bagian Tambahkan dari galeri , ketik Contentstack di kotak pencarian.

- Pilih Contentstack dari panel hasil lalu tambahkan aplikasi. Tunggu beberapa saat selagi aplikasi ditambahkan ke penyewa Anda.

Atau, Anda juga dapat menggunakan Wizard App Configuration Enterprise. Dalam wizard ini, Anda dapat menambahkan aplikasi ke penyewa Anda, menambahkan pengguna/grup ke aplikasi, menetapkan peran, dan menelusuri konfigurasi SSO juga. Pelajari selengkapnya tentang wizard Microsoft 365.

Mengonfigurasi dan menguji SSO Microsoft Entra untuk Contentstack

Konfigurasikan dan uji SSO Microsoft Entra dengan Contentstack menggunakan pengguna uji bernama B.Simon. Agar SSO berfungsi, Anda perlu membuat hubungan tautan antara pengguna Microsoft Entra dan pengguna terkait di Contentstack.

Untuk mengonfigurasi dan menguji SSO Microsoft Entra dengan Contentstack, lakukan langkah-langkah berikut:

- Konfigurasikan SSO Microsoft Entra - untuk memungkinkan pengguna Anda menggunakan fitur ini.

- Buat pengguna uji Microsoft Entra - untuk menguji akses menyeluruh Microsoft Entra dengan B.Simon.

- Tetapkan pengguna uji Microsoft Entra - untuk mengaktifkan B.Simon untuk menggunakan akses menyeluruh Microsoft Entra.

- Konfigurasikan SSO Contentstack - untuk mengonfigurasi pengaturan akses menyeluruh di sisi aplikasi.

- Buat pengguna uji Contentstack - untuk memiliki mitra B.Simon di Contentstack yang ditautkan ke representasi Microsoft Entra pengguna.

- Uji SSO - untuk memverifikasi apakah konfigurasi berfungsi.

Mengonfigurasi SSO Microsoft Entra

Ikuti langkah-langkah ini untuk mengaktifkan SSO Microsoft Entra di pusat admin Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai Administrator Aplikasi Cloud dan telusuri aplikasi Identity>Applications>Enterprise.

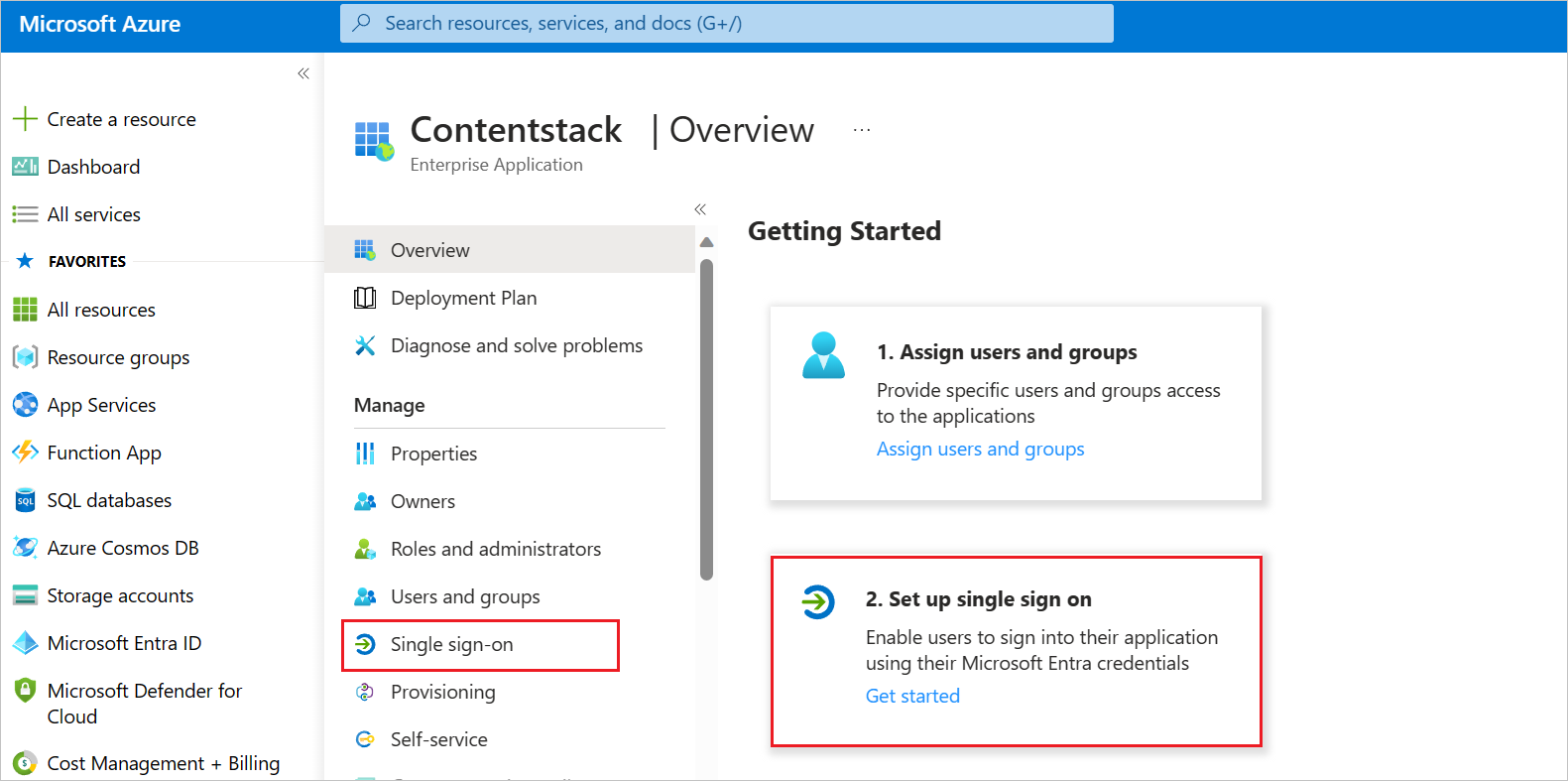

Sekarang klik + Aplikasi Baru dan cari Contentstack lalu klik Buat. Setelah dibuat, sekarang buka Siapkan akses menyeluruh atau klik tautan Akses menyeluruh dari menu sebelah kiri.

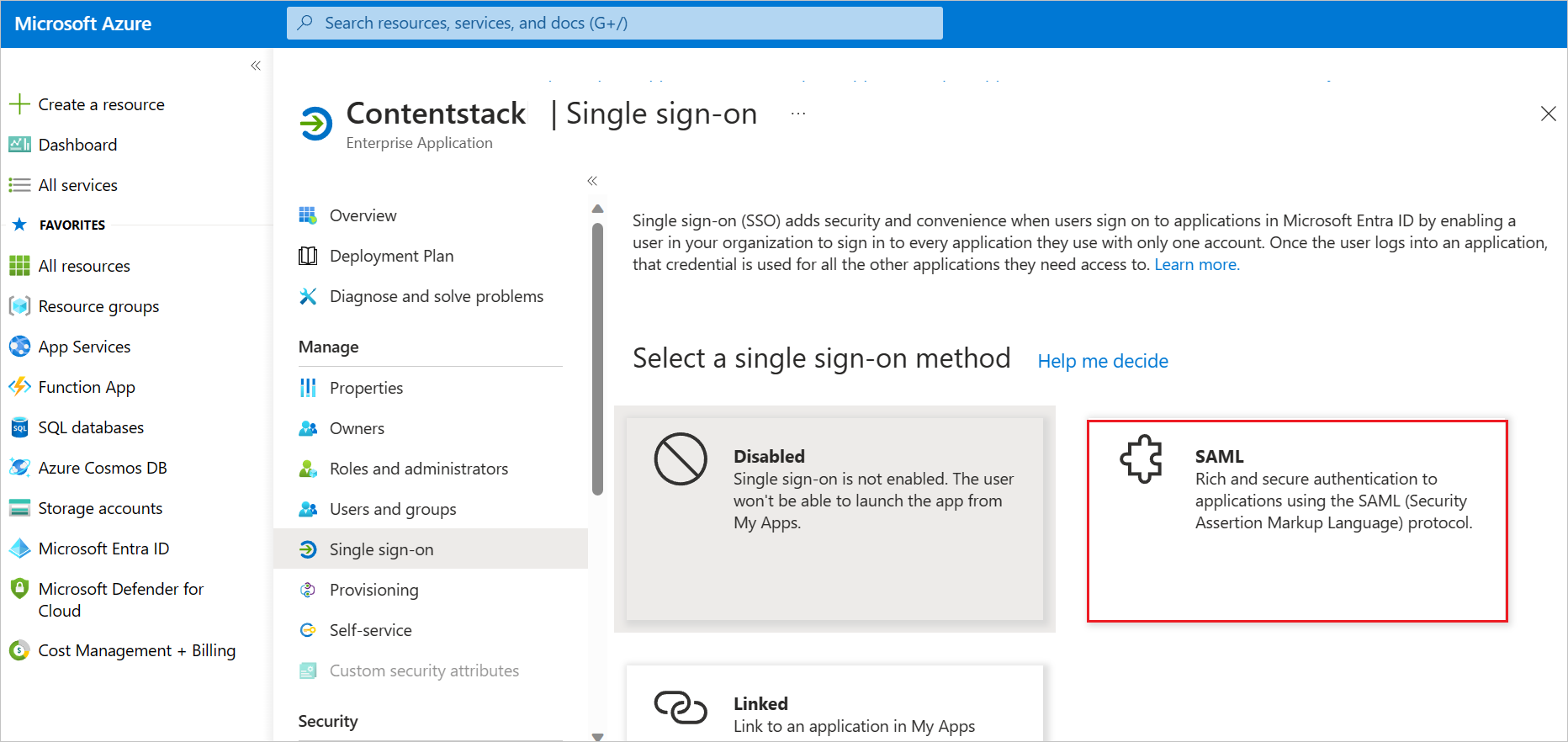

Selanjutnya, pada halaman Pilih metode akses menyeluruh, pilih SAML.

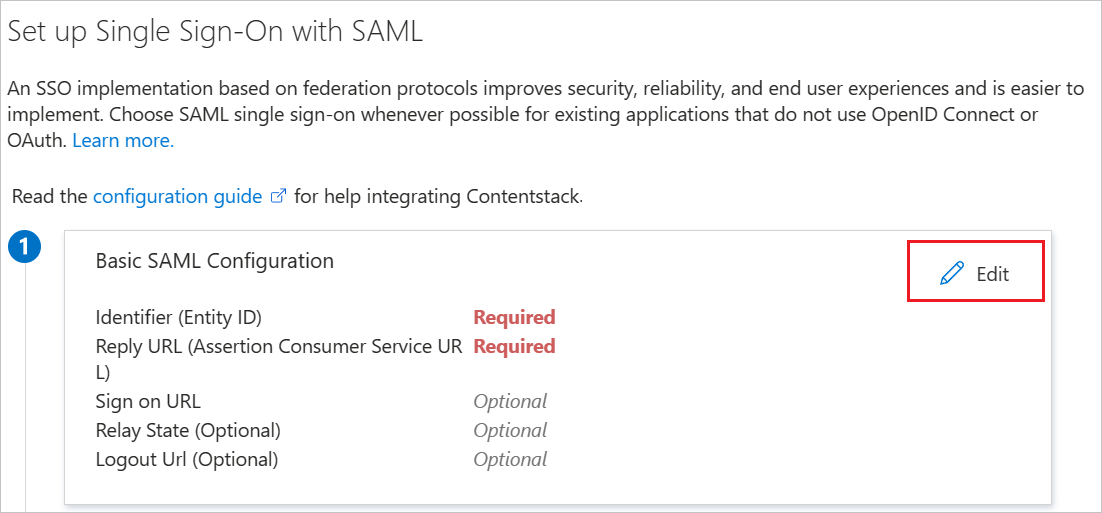

Di halaman Menyiapkan akses menyeluruh dengan SAML, klik ikon pensil untuk Konfigurasi SAML Dasar untuk mengedit pengaturan.

Di bagian Konfigurasi SAML Dasar, Anda perlu melakukan beberapa langkah. Untuk mendapatkan informasi yang diperlukan untuk langkah-langkah ini, Anda harus terlebih dahulu membuka aplikasi Contentstack dan membuat Nama SSO dan URL ACS dengan cara berikut:

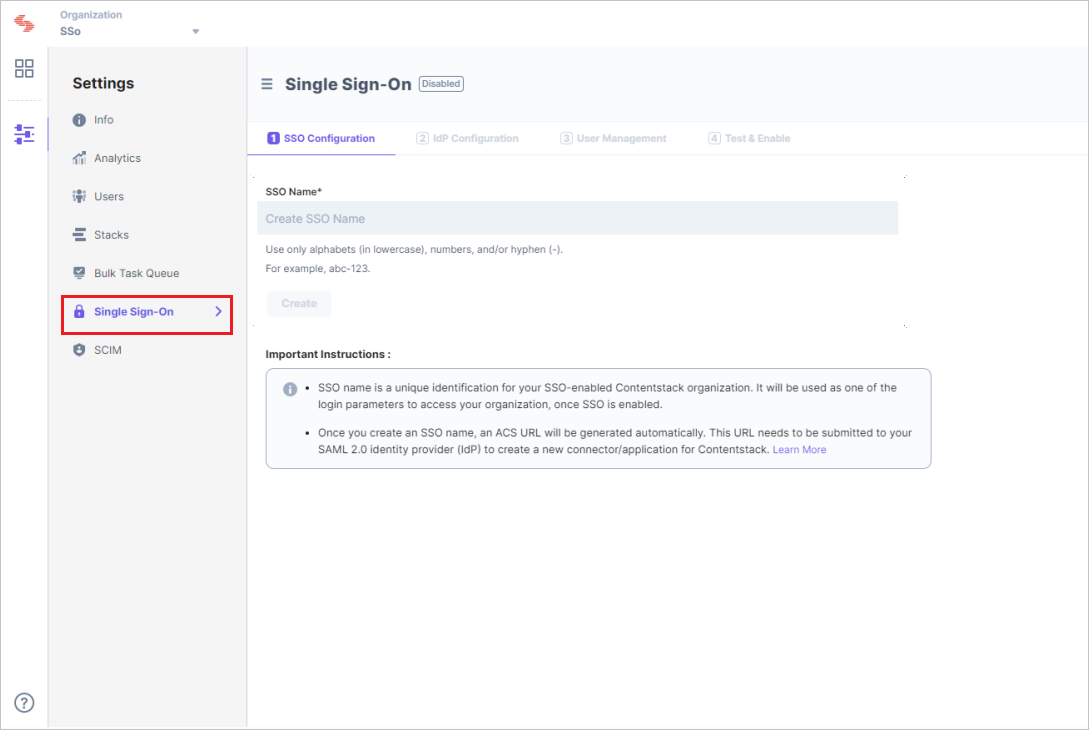

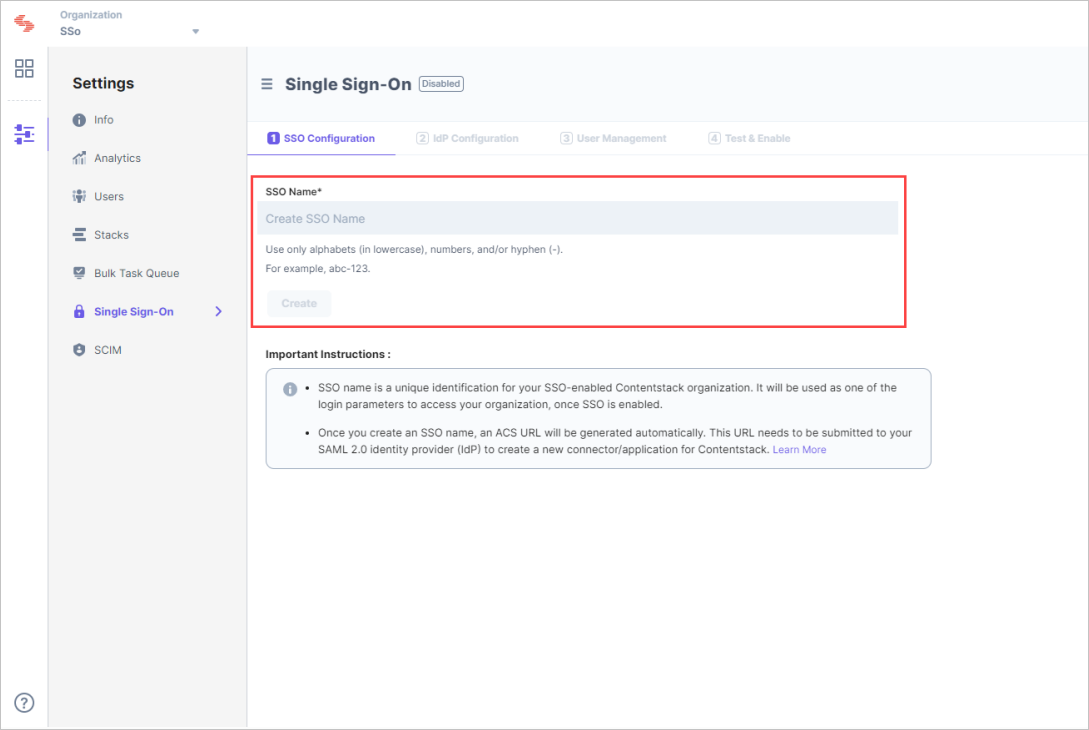

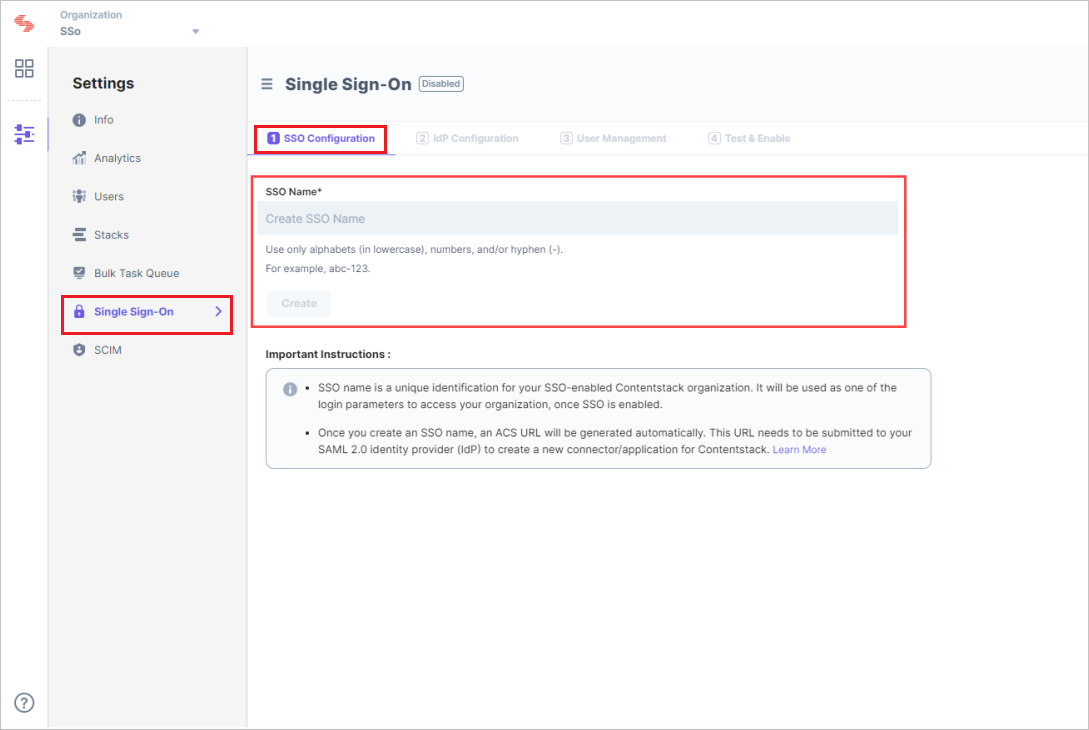

a. Masuk ke akun Contentstack Anda, buka halaman Organisasi Pengaturan, dan klik tab Akses Menyeluruh.

b. Masukkan Nama SSO pilihan Anda, dan klik Buat.

Catatan

Misalnya, jika nama perusahaan Anda adalah "Acme, Inc." masukkan "acme" di sini. Nama ini akan digunakan sebagai salah satu kredensial masuk oleh pengguna organisasi saat masuk. Nama SSO hanya dapat berisi alfabet (dalam huruf kecil), angka (0-9), dan/atau tanda hubung (-).

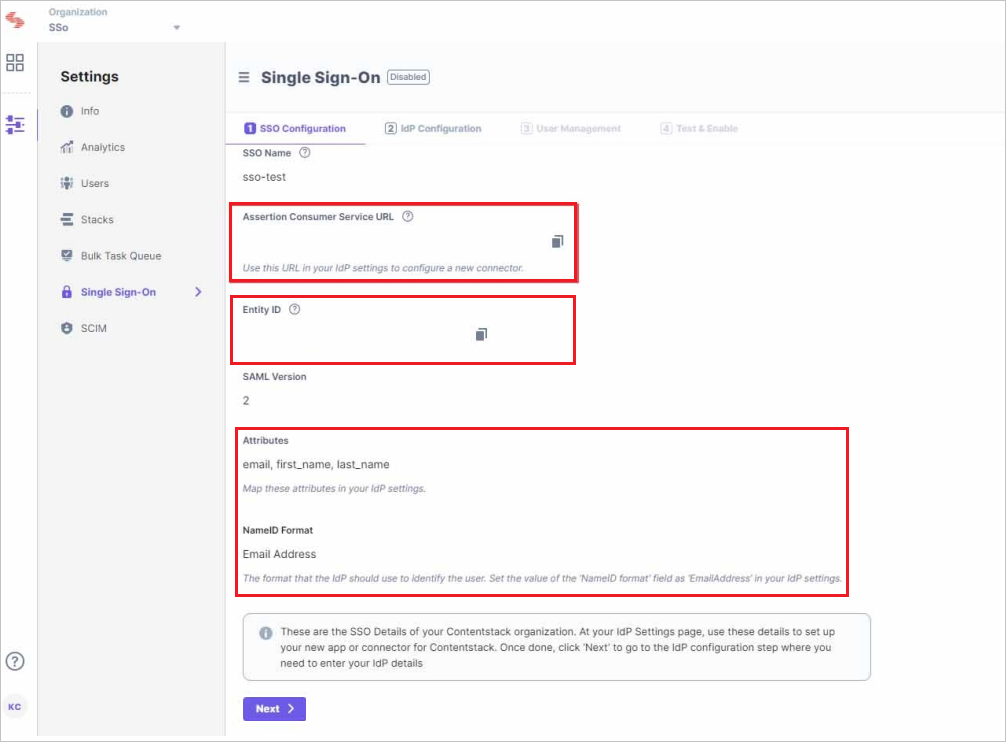

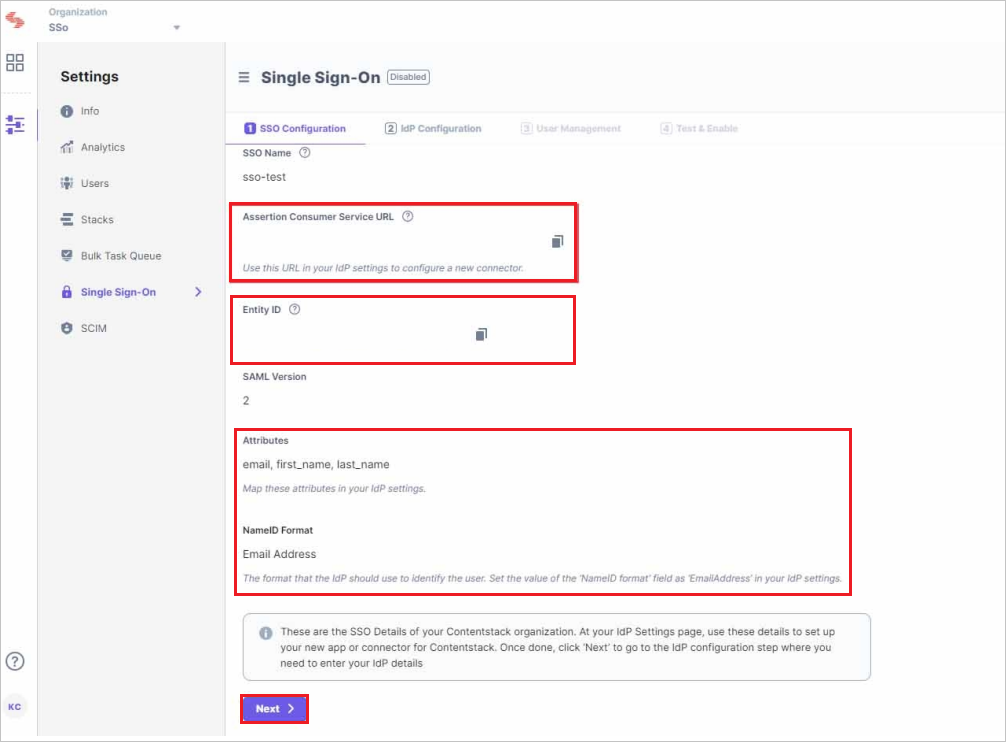

c. Saat Anda mengklik Buat, ini akan menghasilkan URL Layanan Konsumen Pernyataan atau URL ACS, dan detail lainnya seperti ID Entitas, Atribut, dan Format NameID.

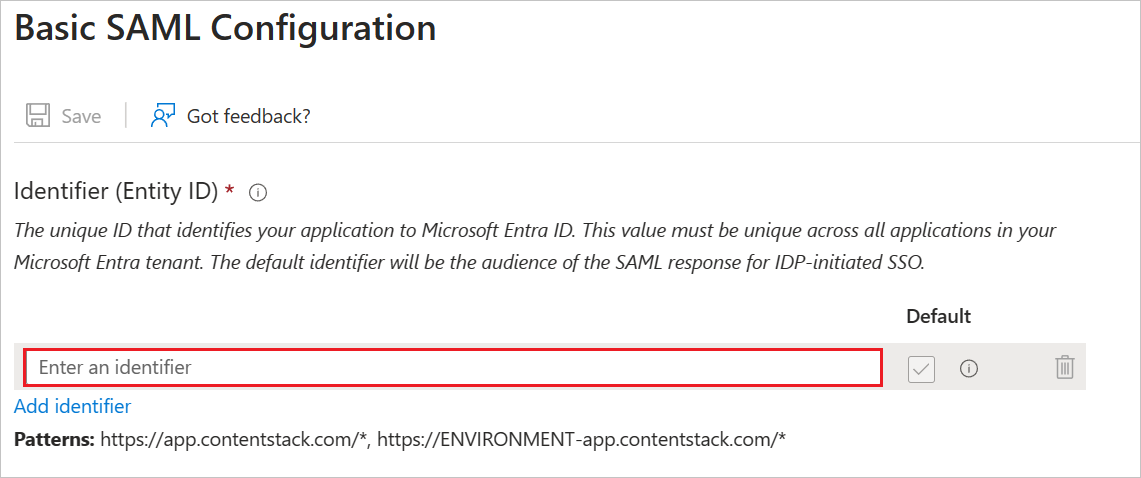

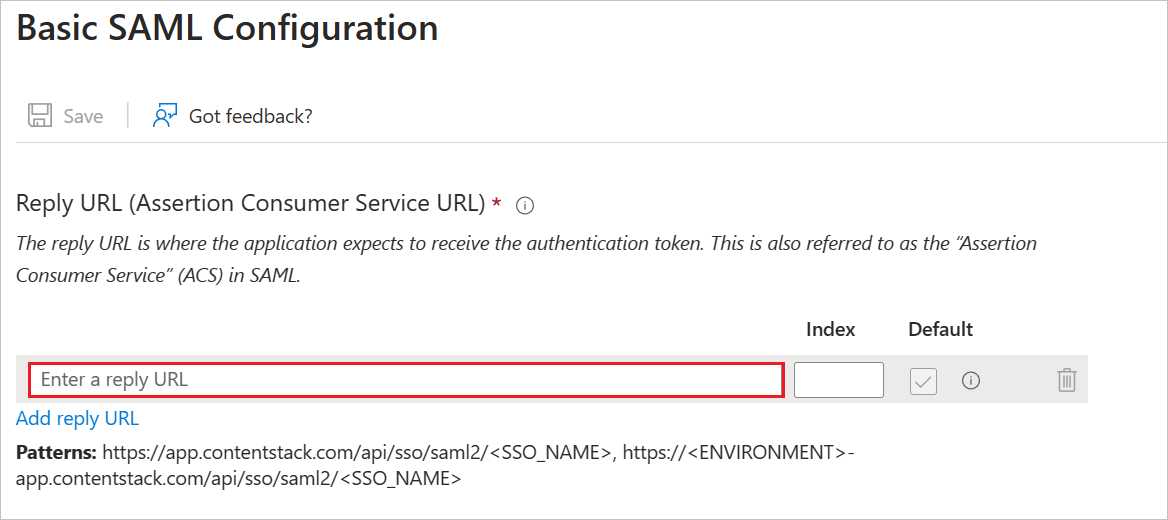

Kembali ke bagian Konfigurasi SAML Dasar, tempelkan ID Entitas dan URL ACS yang dihasilkan dalam serangkaian langkah di atas, terhadap bagian Pengidentifikasi (ID Entitas) dan URL Balasan masing-masing, dan simpan entri.

Dalam kotak teks Pengidentifikasi , tempelkan nilai ID Entitas, yang telah Anda salin dari Contentstack.

Dalam kotak teks URL Balasan, tempelkan URL ACS, yang telah Anda salin dari Contentstack.

Ini adalah langkah opsional. Jika Anda ingin mengonfigurasi aplikasi dalam mode yang dimulai SP, masukkan URL Masuk terhadap bagian URL Masuk:

Catatan

Anda akan menemukan URL SSO One-Click (yaitu URL Masuk) saat Anda selesai mengonfigurasi SSO Contentstack.

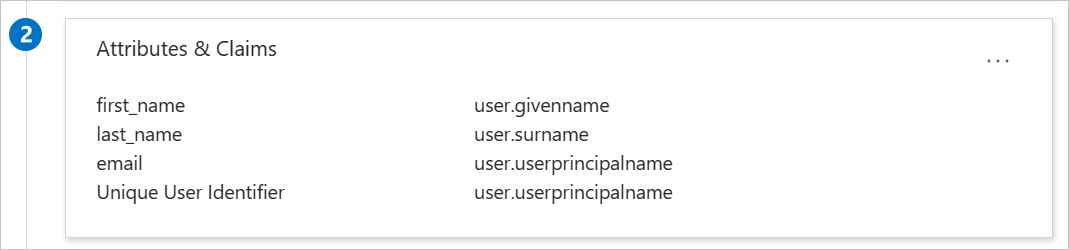

Aplikasi Contentstack mengharapkan pernyataan SAML dalam format tertentu, yang mengharuskan Anda untuk menambahkan pemetaan atribut kustom ke konfigurasi atribut token SAML Anda. Cuplikan layar berikut menampilkan daftar atribut default.

Selain di atas, aplikasi Contentstack mengharapkan beberapa atribut lagi untuk diteruskan kembali dalam respons SAML yang ditunjukkan di bawah ini. Atribut ini juga sudah terisi sebelumnya, namun Anda dapat meninjaunya sesuai kebutuhan. Ini adalah langkah opsional.

Nama Atribut Sumber Peran user.assignedroles Catatan

Silakan klik di sini untuk mengetahui cara mengonfigurasi Peran di ID Microsoft Entra.

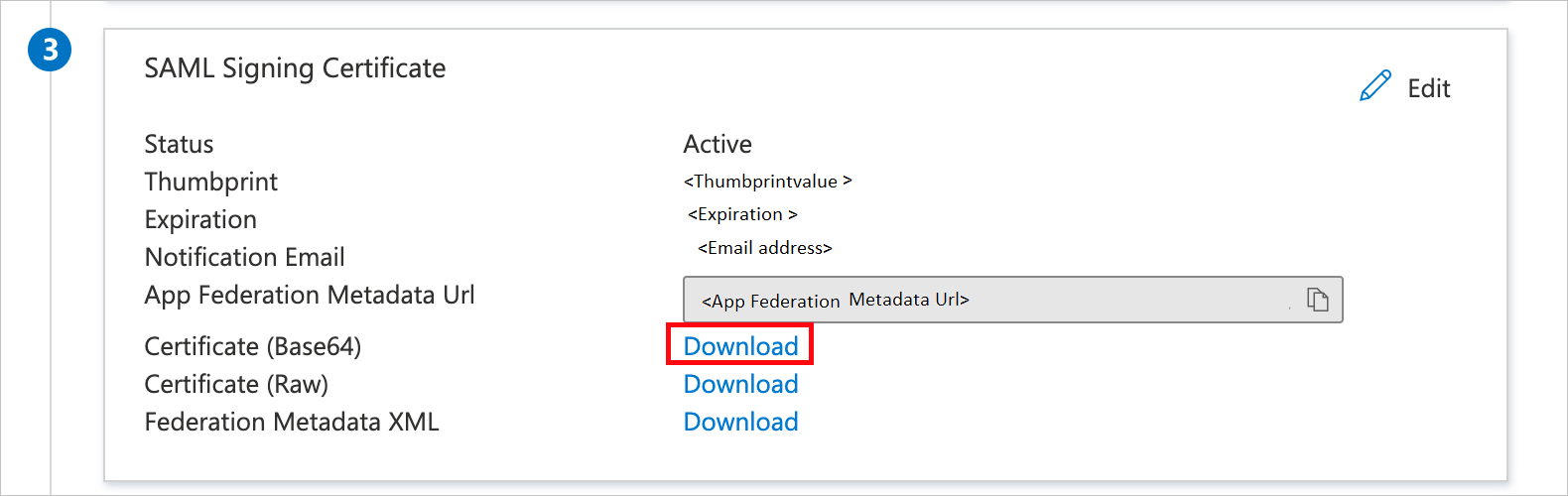

Pada halaman Menyiapkan akses menyeluruh dengan SAML, di bagian Sertifikat Penandatanganan SAML, temukan Sertifikat (Base64) dan pilih Unduh untuk mengunduh sertifikat dan menyimpannya di komputer Anda.

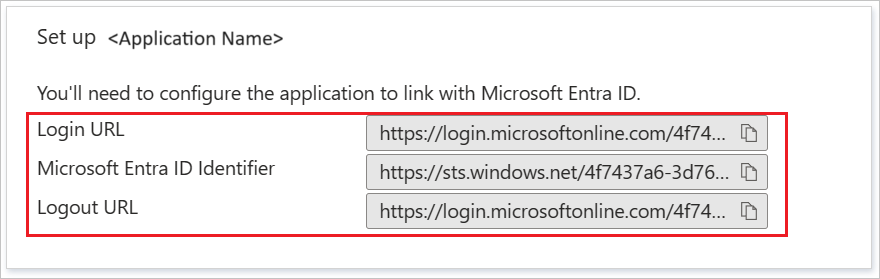

Pada bagian Siapkan Contentstack , salin URL yang sesuai berdasarkan kebutuhan Anda.

Membuat pengguna uji Microsoft Entra

Di bagian ini, Anda akan membuat pengguna uji di pusat admin Microsoft Entra bernama B.Simon.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

- Telusuri ke Pengguna>Identitas>Semua pengguna.

- Pilih Pengguna>baru Buat pengguna baru, di bagian atas layar.

- Di properti Pengguna, ikuti langkah-langkah berikut:

- Di bidang Nama tampilan, masukkan

B.Simon. - Di bidang Nama prinsipal pengguna, masukkan username@companydomain.extension. Contohnya:

B.Simon@contoso.com - Pilih kotak centang Tampilkan kata sandi, lalu tulis nilai yang ditampilkan di kotak Kata sandi.

- Pilih Tinjau + buat.

- Di bidang Nama tampilan, masukkan

- Pilih Buat.

Menetapkan pengguna uji Microsoft Entra

Di bagian ini, Anda akan mengaktifkan B.Simon untuk menggunakan akses menyeluruh Microsoft Entra dengan memberikan akses ke Contentstack.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Identity>Applications>Enterprise>Contentstack.

- Di halaman gambaran umum aplikasi, pilih Pengguna dan grup.

- Pilih Tambahkan pengguna/grup, kemudian pilih Pengguna dan grup dalam dialog Tambahkan Penugasan.

- Dalam dialog Pengguna dan grup, pilih B.Simon dari daftar Pengguna, lalu klik tombol Pilih di bagian bawah layar.

- Jika Anda ingin suatu peran ditetapkan ke pengguna, Anda dapat memilihnya dari menu tarik-turun Pilih peran. Jika tidak ada peran yang disiapkan untuk aplikasi ini, Anda akan melihat peran "Akses Default" yang dipilih.

- Dalam dialog Tambah Penugasan, klik tombol Tetapkan.

Mengonfigurasi SSO Contentstack

Masuk ke situs perusahaan Contentstack Anda sebagai administrator.

Buka halaman Organisasi Pengaturan dan klik tab Akses Menyeluruh di menu sebelah kiri.

Di halaman Akses Menyeluruh, navigasi ke bagian Konfigurasi SSO dan lakukan langkah-langkah berikut:

Masukkan Nama SSO yang valid pilihan Anda dan klik Buat.

Catatan

Misalnya, jika nama perusahaan Anda adalah "Acme, Inc." masukkan "acme" di sini. Nama ini akan digunakan sebagai salah satu kredensial masuk oleh pengguna organisasi saat masuk. Nama SSO hanya dapat berisi alfabet (dalam huruf kecil), angka (0-9), dan/atau tanda hubung (-).

Saat Anda mengklik Buat, ini akan menghasilkan URL Layanan Konsumen Pernyataan atau URL ACS, dan detail lainnya seperti ID Entitas, Atribut, dan Format NameID dan klik Berikutnya.

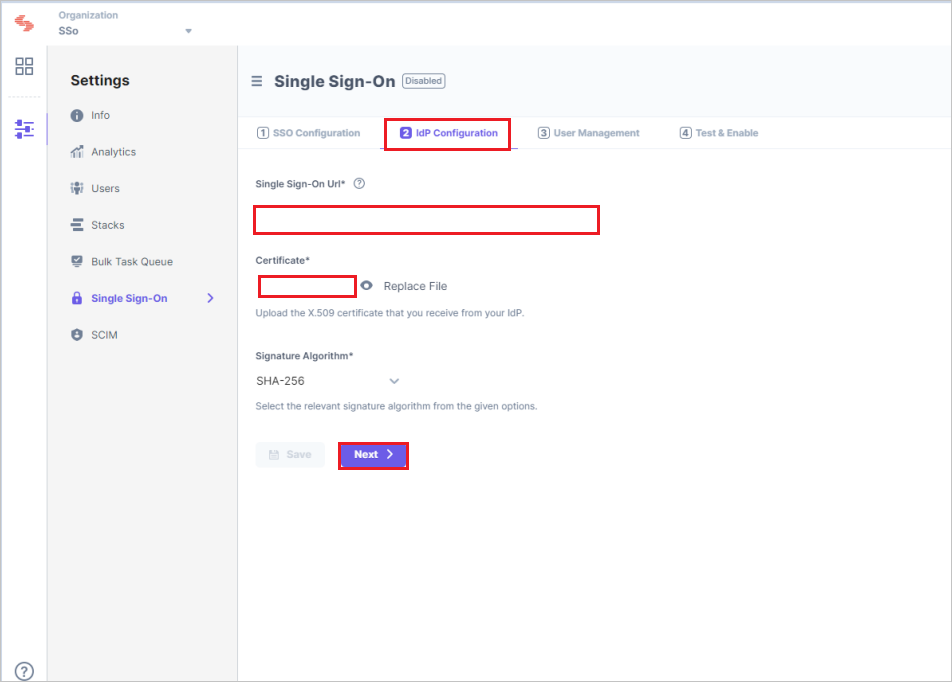

Navigasi ke tab Konfigurasi Idp dan lakukan langkah-langkah berikut:

Di kotak teks Url Akses Menyeluruh , tempelkan URL Masuk, yang telah Anda salin dari pusat admin Microsoft Entra.

Buka Sertifikat (Base64) yang diunduh dari pusat admin Microsoft Entra dan unggah ke bidang Sertifikat.

Klik Berikutnya.

Selanjutnya, Anda perlu membuat pemetaan peran di Contentstack.

Catatan

Anda hanya akan dapat melihat dan melakukan langkah ini jika Pemetaan Peran IdP adalah bagian dari paket Contentstack Anda.

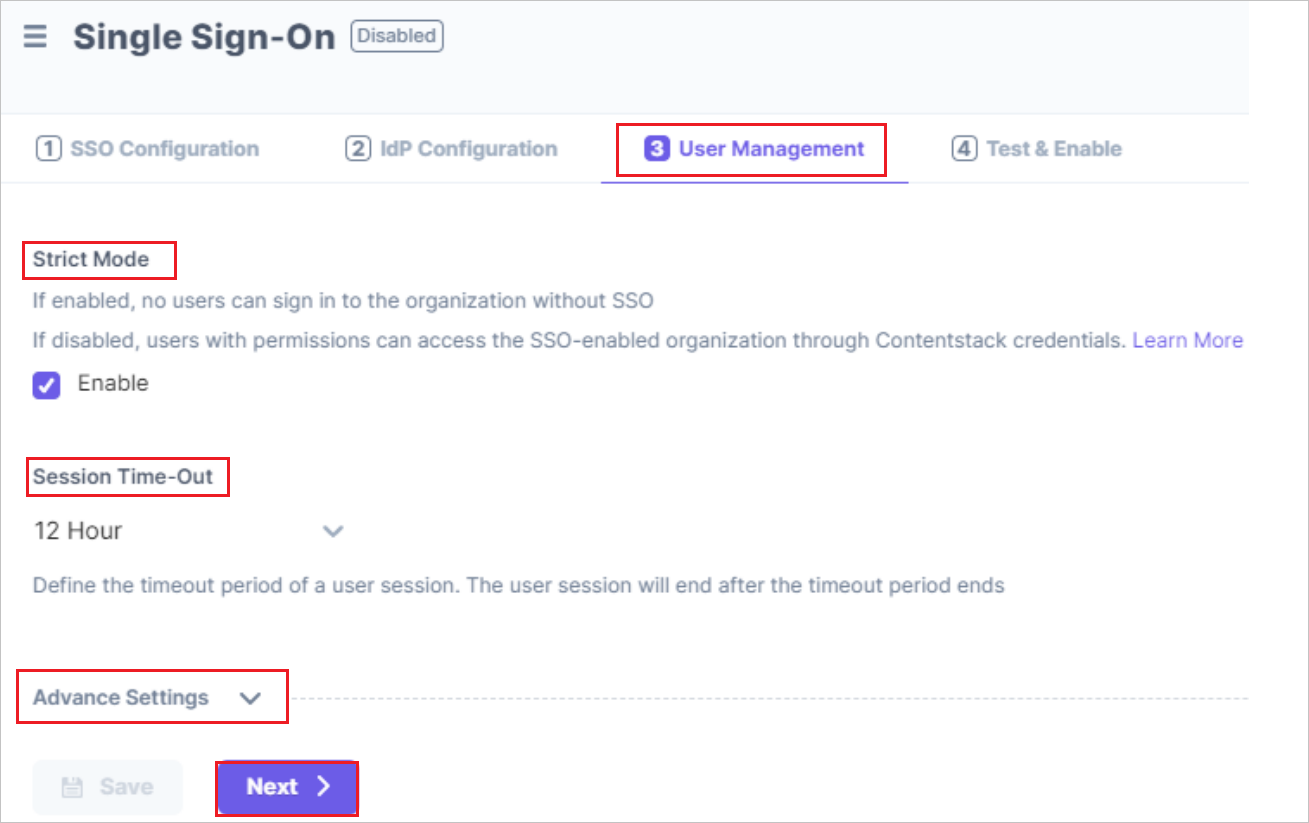

Di bagian Manajemen Pengguna dari halaman Penyiapan SSO Contentstack, Anda akan melihat Mode Ketat (mengotorisasi akses ke pengguna organisasi hanya melalui login SSO) dan Batas Waktu Sesi (menentukan durasi sesi untuk pengguna yang masuk melalui SSO). Di bawah opsi ini, Anda juga akan melihat opsi Pengaturan Tingkat Lanjut.

Klik Pengaturan Tingkat Lanjut untuk memperluas bagian Pemetaan Peran IdP untuk memetakan peran IdP ke Contentstack. Ini adalah langkah opsional.

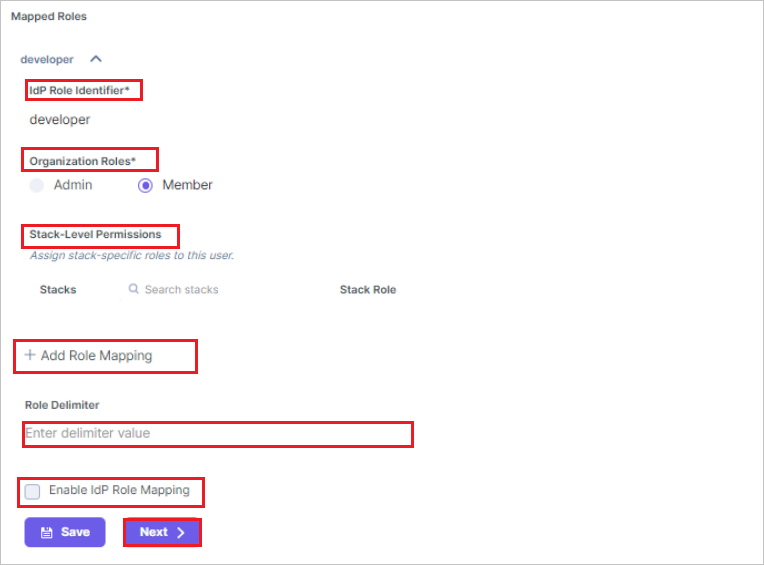

Di bagian Tambahkan Pemetaan Peran, klik tautan + TAMBAHKAN PEMETAAN PERAN untuk menambahkan detail pemetaan peran IdP yang menyertakan detail berikut:

Di Pengidentifikasi Peran IdP, masukkan pengidentifikasi grup/peran IdP (misalnya, "pengembang"), yang dapat Anda gunakan nilainya dari manifes Anda.

Untuk Peran Organisasi, pilih peran Admin atau Anggota ke grup/peran yang dipetakan.

Untuk Izin Tingkat Tumpukan (opsional) tetapkan tumpukan dan peran tingkat tumpukan yang sesuai dengan peran ini. Demikian juga, Anda dapat menambahkan lebih banyak pemetaan peran untuk organisasi Contentstack Anda. Untuk menambahkan pemetaan Peran baru, klik + TAMBAHKAN PEMETAAN PERAN dan masukkan detailnya.

Biarkan Pemisah Peran tetap kosong karena ID Microsoft Entra biasanya mengembalikan peran dalam array.

Terakhir, pilih kotak centang Aktifkan Pemetaan Peran IdP untuk mengaktifkan fitur dan klik Berikutnya.

Catatan

Untuk informasi selengkapnya, silakan lihat panduan SSO Contentstack.

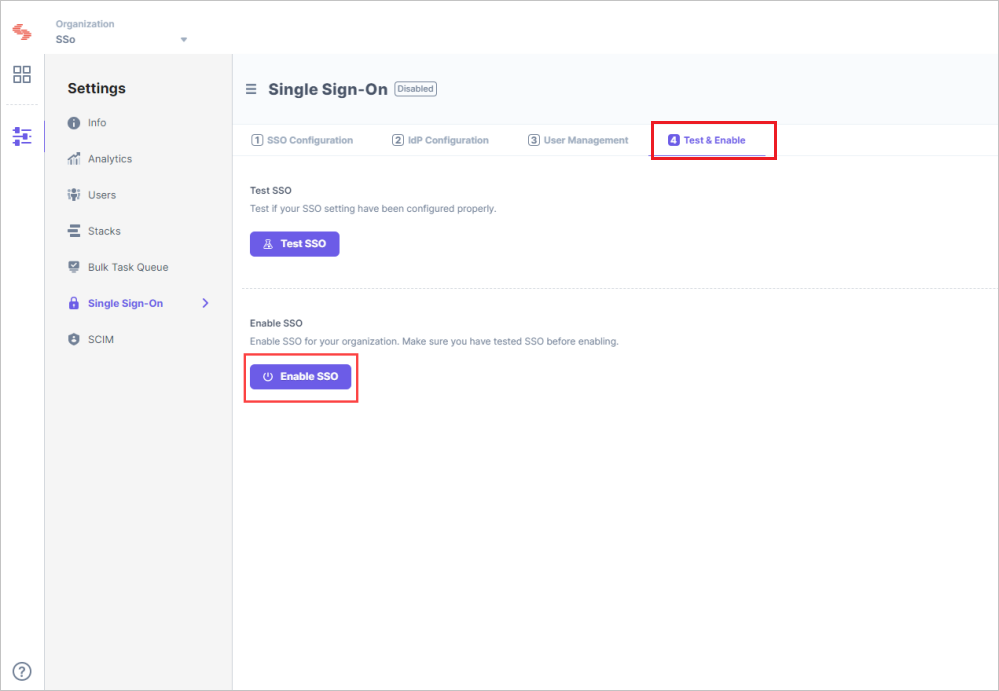

Sebelum mengaktifkan SSO, disarankan agar Anda perlu menguji pengaturan SSO yang dikonfigurasi sejauh ini. Lakukan langkah-langkah berikut:

- Klik tombol Uji SSO dan itu akan membawa Anda ke halaman Masuk Contentstack melalui SSO tempat Anda perlu menentukan nama SSO organisasi Anda.

- Kemudian, klik Lanjutkan untuk masuk ke halaman masuk IdP Anda.

- Masuk ke akun Anda dan jika Anda dapat masuk ke IdP Anda, pengujian Anda berhasil.

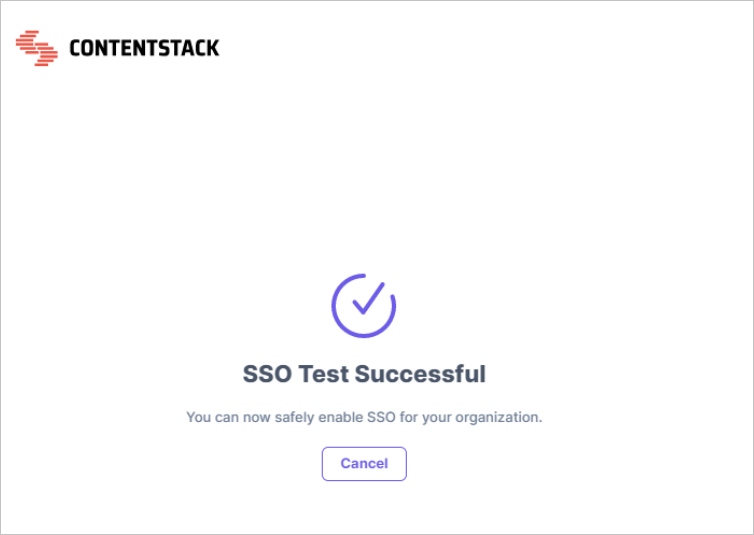

- Pada koneksi yang berhasil, Anda akan melihat pesan sukses sebagai berikut.

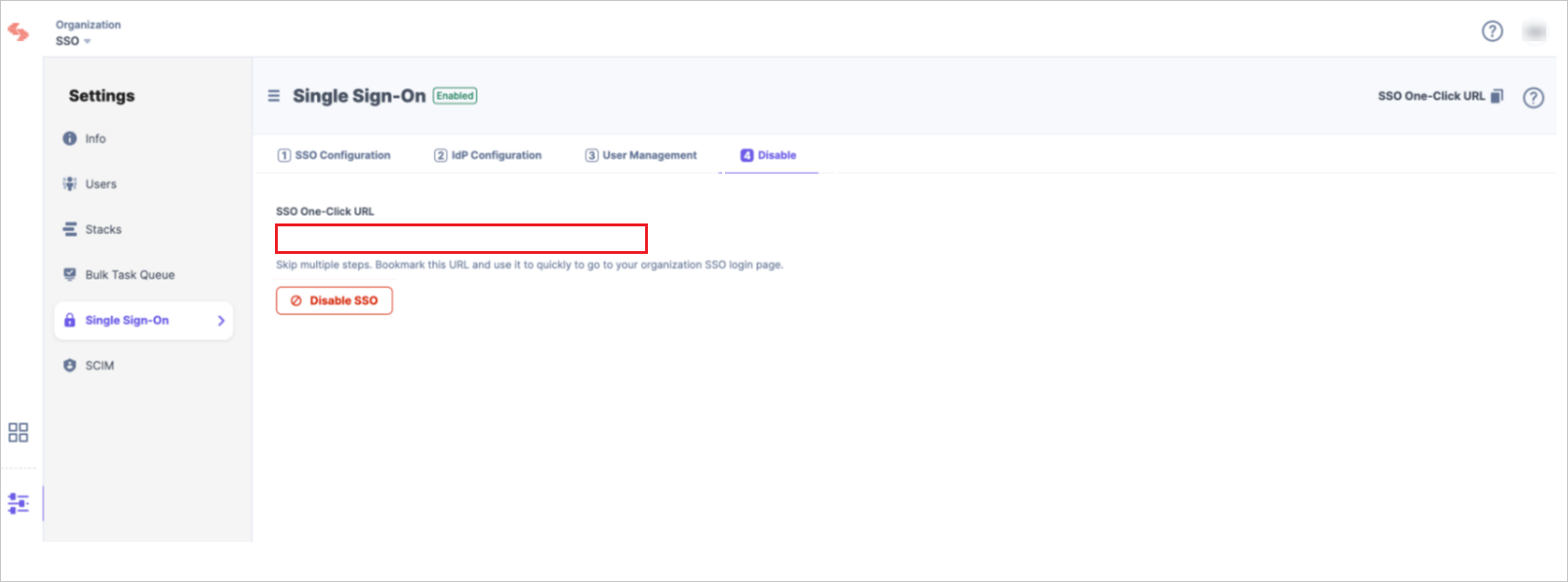

Setelah Anda menguji pengaturan SSO, klik Aktifkan SSO untuk mengaktifkan SSO untuk organisasi Contentstack Anda.

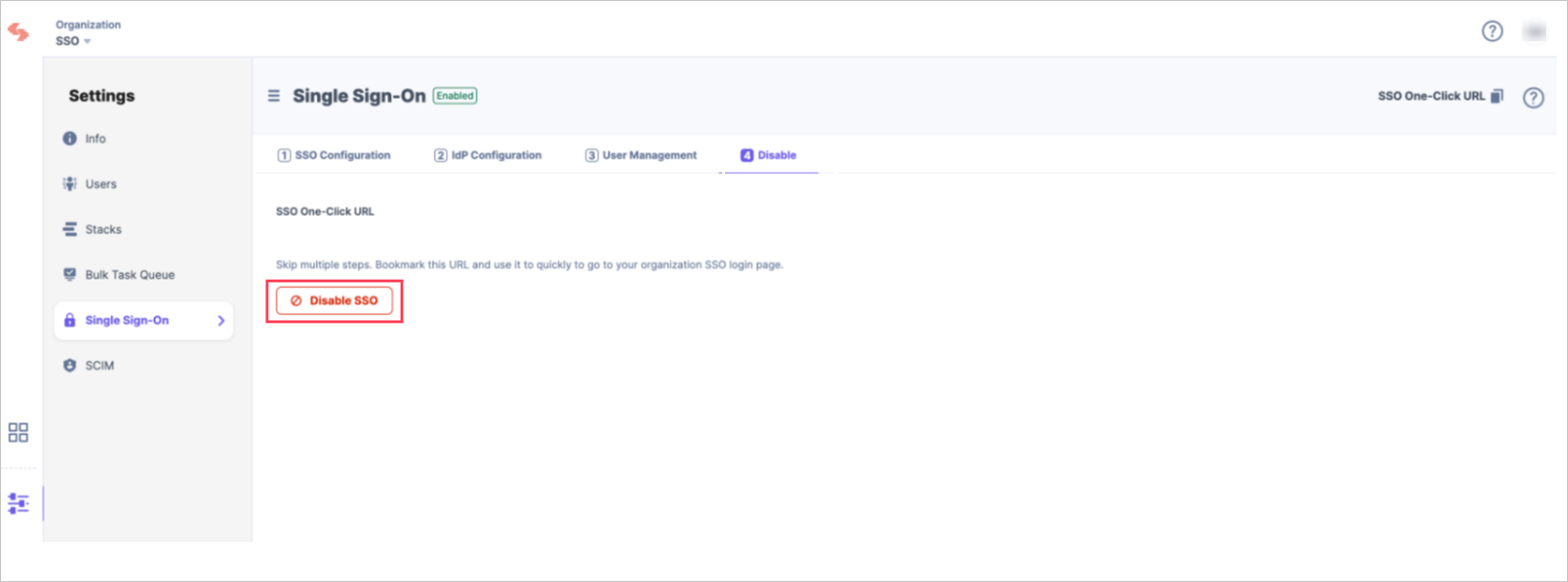

Setelah ini diaktifkan, pengguna dapat mengakses organisasi melalui SSO. Jika diperlukan, Anda juga dapat Menonaktifkan SSO dari halaman ini juga.

Membuat pengguna uji Contentstack

Di bagian ini, pengguna bernama Britta Simon dibuat di Contentstack. Contentstack mendukung provisi pengguna just-in-time, yang diaktifkan secara default. Tidak ada item tindakan untuk Anda di bagian ini. Jika pengguna belum ada di Contentstack, pengguna baru dibuat setelah autentikasi.

Menguji akses menyeluruh

Di bagian ini, Anda menguji konfigurasi akses menyeluruh Microsoft Entra dengan opsi berikut.

Diinisiasi SP:

Klik Uji aplikasi ini di pusat admin Microsoft Entra. Ini akan mengalihkan ke URL Masuk Contentstack tempat Anda dapat memulai alur masuk.

Buka URL Masuk Contentstack secara langsung dan mulai alur masuk dari sana.

Diinisiasi IDP:

- Klik Uji aplikasi ini di pusat admin Microsoft Entra dan Anda akan secara otomatis masuk ke Contentstack tempat Anda menyiapkan SSO.

Anda juga dapat menggunakan Aplikasi Saya Microsoft untuk menguji aplikasi dalam mode apa pun. Saat Anda mengklik petak peta Contentstack di Aplikasi Saya, jika dikonfigurasi dalam mode SP, Anda akan diarahkan ke halaman masuk aplikasi untuk memulai alur masuk dan jika dikonfigurasi dalam mode IDP, Anda akan secara otomatis masuk ke Contentstack tempat Anda menyiapkan SSO. Untuk informasi selengkapnya tentang Aplikasi Saya, lihat Pengantar Aplikasi Saya.

Langkah berikutnya

Setelah mengonfigurasi Contentstack, Anda dapat menerapkan kontrol sesi, yang melindungi eksfiltrasi dan infiltrasi data sensitif organisasi Anda secara real time. Kontrol sesi diperluas dari Akses Bersyarat. Pelajari cara menegakkan kontrol sesi dengan Microsoft Defender untuk Cloud Apps.