Akses ruang kerja tepercaya (pratinjau)

Fabric memungkinkan Anda mengakses akun Azure Data Lake Gen 2 dengan dukungan firewall dengan cara yang aman. Ruang kerja Fabric yang memiliki identitas ruang kerja dapat mengakses akun Azure Data Lake Gen 2 dengan aman dengan akses jaringan publik yang diaktifkan dari jaringan virtual dan alamat IP yang dipilih. Anda dapat membatasi akses ADLS gen 2 ke ruang kerja Fabric tertentu.

Ruang kerja Fabric yang mengakses akun penyimpanan dengan akses ruang kerja tepercaya memerlukan otorisasi yang tepat untuk permintaan tersebut. Otorisasi didukung dengan kredensial Microsoft Entra untuk akun organisasi atau perwakilan layanan. Untuk mengetahui selengkapnya tentang aturan instans sumber daya, lihat Memberikan akses dari instans sumber daya Azure.

Untuk membatasi dan melindungi akses ke akun penyimpanan yang mendukung firewall dari ruang kerja Fabric tertentu, Anda dapat menyiapkan aturan instans sumber daya untuk mengizinkan akses dari ruang kerja Fabric tertentu.

Catatan

Akses ruang kerja tepercaya saat ini dalam pratinjau publik. Identitas ruang kerja Fabric hanya dapat dibuat di ruang kerja yang terkait dengan kapasitas Fabric (F64 atau lebih tinggi). Untuk informasi tentang membeli langganan Fabric, lihat Membeli langganan Microsoft Fabric.

Artikel ini menunjukkan cara:

Konfigurasikan akses ruang kerja tepercaya di akun penyimpanan Azure Data Lake Gen 2.

Buat pintasan OneLake di Fabric Lakehouse yang terhubung ke akun penyimpanan Azure Data Lake Gen 2 dengan akses ruang kerja tepercaya yang diaktifkan.

Buat alur data untuk terhubung langsung ke akun Azure Data Lake Gen 2 dengan dukungan firewall yang mengaktifkan akses ruang kerja tepercaya.

Mengonfigurasi akses ruang kerja tepercaya di ADLS Gen2

Aturan instans sumber daya

Anda dapat mengonfigurasi ruang kerja Fabric tertentu untuk mengakses akun penyimpanan Anda berdasarkan identitas ruang kerja mereka. Anda dapat membuat aturan instans sumber daya dengan menyebarkan templat ARM dengan aturan instans sumber daya. Untuk membuat aturan instans sumber daya:

Masuk ke portal Azure dan buka Penyebaran kustom.

Pilih Bangun templat Anda sendiri di editor. Contoh templat ARM yang membuat aturan instans sumber daya disediakan di akhir dokumen ini.

Buat aturan instans sumber daya di editor. Setelah selesai, pilih Tinjau + Buat.

Pada tab Dasar yang muncul, tentukan detail proyek dan instans yang diperlukan. Setelah selesai, pilih Tinjau + Buat.

Pada tab Tinjau + Buat yang muncul, tinjau ringkasan lalu pilih Buat. Aturan akan dikirimkan untuk penyebaran.

Setelah penyebaran selesai, Anda akan dapat membuka sumber daya.

Catatan

- Aturan instans sumber daya untuk ruang kerja Fabric hanya dapat dibuat melalui templat ARM. Pembuatan melalui portal Azure tidak didukung.

- subscriptionId "00000000-0000-0000-0000-0000000000000" harus digunakan untuk resourceId ruang kerja Fabric.

- Anda bisa mendapatkan id ruang kerja untuk ruang kerja Fabric melalui URL bilah alamatnya.

Berikut adalah contoh aturan instans sumber daya yang dapat dibuat melalui templat ARM:

"resourceAccessRules": [

{ "tenantId": " df96360b-9e69-4951-92da-f418a97a85eb",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/b2788a72-eef5-4258-a609-9b1c3e454624”

}

]

Pengecualian layanan tepercaya

Jika Anda memilih pengecualian layanan tepercaya untuk akun Azure Data Lake Gen 2 yang memiliki akses jaringan publik yang diaktifkan dari jaringan virtual dan alamat IP yang dipilih, ruang kerja Fabric dengan identitas ruang kerja akan dapat mengakses akun penyimpanan. Saat kotak centang pengecualian layanan tepercaya dipilih, ruang kerja apa pun di kapasitas Fabric penyewa Anda yang memiliki identitas ruang kerja dapat mengakses data yang disimpan di akun penyimpanan.

Konfigurasi ini tidak disarankan, dan dukungan mungkin dihentikan di masa mendatang. Kami menyarankan agar Anda menggunakan aturan instans sumber daya untuk memberikan akses ke sumber daya tertentu.

Siapa dapat mengonfigurasi akun Storage untuk akses layanan tepercaya?

Kontributor pada akun penyimpanan (peran Azure RBAC) dapat mengonfigurasi aturan instans sumber daya atau pengecualian layanan tepercaya.

Cara menggunakan akses ruang kerja tepercaya di Fabric

Saat ini ada dua cara untuk menggunakan akses ruang kerja tepercaya untuk mengakses data Anda dari Fabric dengan cara yang aman:

Anda dapat membuat pintasan ADLS baru di Fabric Lakehouse untuk mulai menganalisis data Anda dengan Spark, SQL, dan Power BI.

Anda dapat membuat alur data yang memanfaatkan akses ruang kerja tepercaya untuk langsung mengakses akun Azure Data Lake Gen 2 yang mendukung firewall.

Bagian berikut menunjukkan kepada Anda cara menggunakan dua metode ini.

Membuat pintasan OneLake ke akun penyimpanan dengan akses ruang kerja tepercaya

Dengan identitas ruang kerja yang dikonfigurasi di Fabric, dan akses ruang kerja tepercaya diaktifkan di akun penyimpanan ADLS Gen2, Anda dapat membuat pintasan OneLake untuk mengakses data Anda dari Fabric. Anda hanya membuat pintasan ADLS baru di Fabric Lakehouse dan Anda dapat mulai menganalisis data Anda dengan Spark, SQL, dan Power BI.

Prasyarat

- Ruang kerja Fabric yang terkait dengan kapasitas Fabric. Lihat Identitas ruang kerja.

- Buat identitas ruang kerja yang terkait dengan ruang kerja Fabric.

- Akun pengguna atau perwakilan layanan yang digunakan untuk membuat pintasan harus memiliki peran Azure RBAC di akun penyimpanan. Prinsipal harus memiliki peran Kontributor Data Blob Penyimpanan, pemilik Data Blob Penyimpanan, atau Pembaca Data Blob Penyimpanan di cakupan akun penyimpanan, atau peran Delegator Blob Penyimpanan di cakupan akun penyimpanan selain peran Pembaca Data Blob Penyimpanan di cakupan kontainer.

- Konfigurasikan aturan instans sumber daya untuk akun penyimpanan.

Catatan

Pintasan yang sudah ada sebelumnya di ruang kerja yang memenuhi prasyarat akan secara otomatis mulai mendukung akses layanan tepercaya.

Langkah-langkah

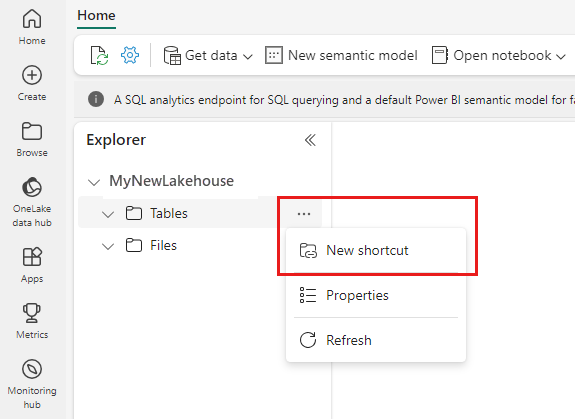

Mulailah dengan membuat pintasan baru di Lakehouse.

Wizard Pintasan baru terbuka.

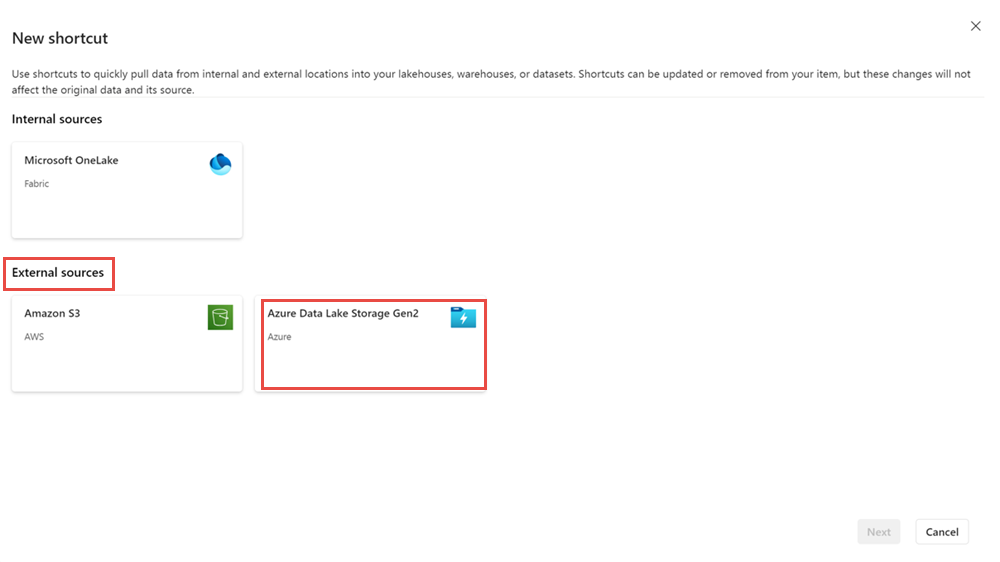

Di bawah Sumber eksternal pilih Azure Data Lake Storage Gen 2.

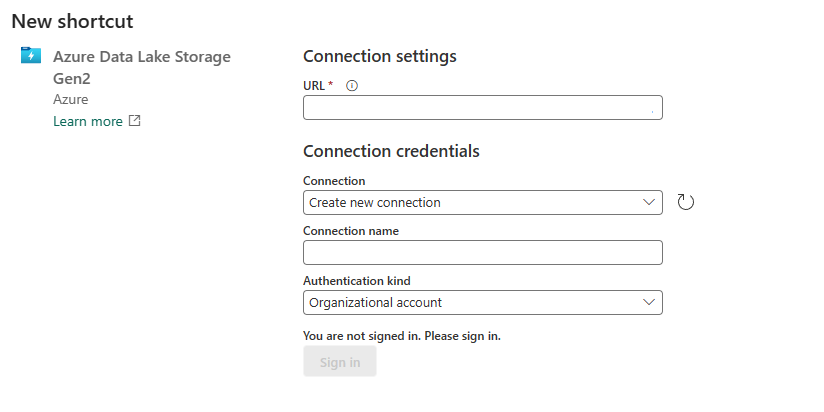

Berikan URL akun penyimpanan yang telah dikonfigurasi dengan akses ruang kerja tepercaya, dan pilih nama untuk koneksi. Untuk Jenis autentikasi, pilih Akun organisasi, atau Perwakilan Layanan.

Setelah selesai, pilih Berikutnya.

Berikan nama pintasan dan sub jalur.

Setelah selesai, pilih Buat.

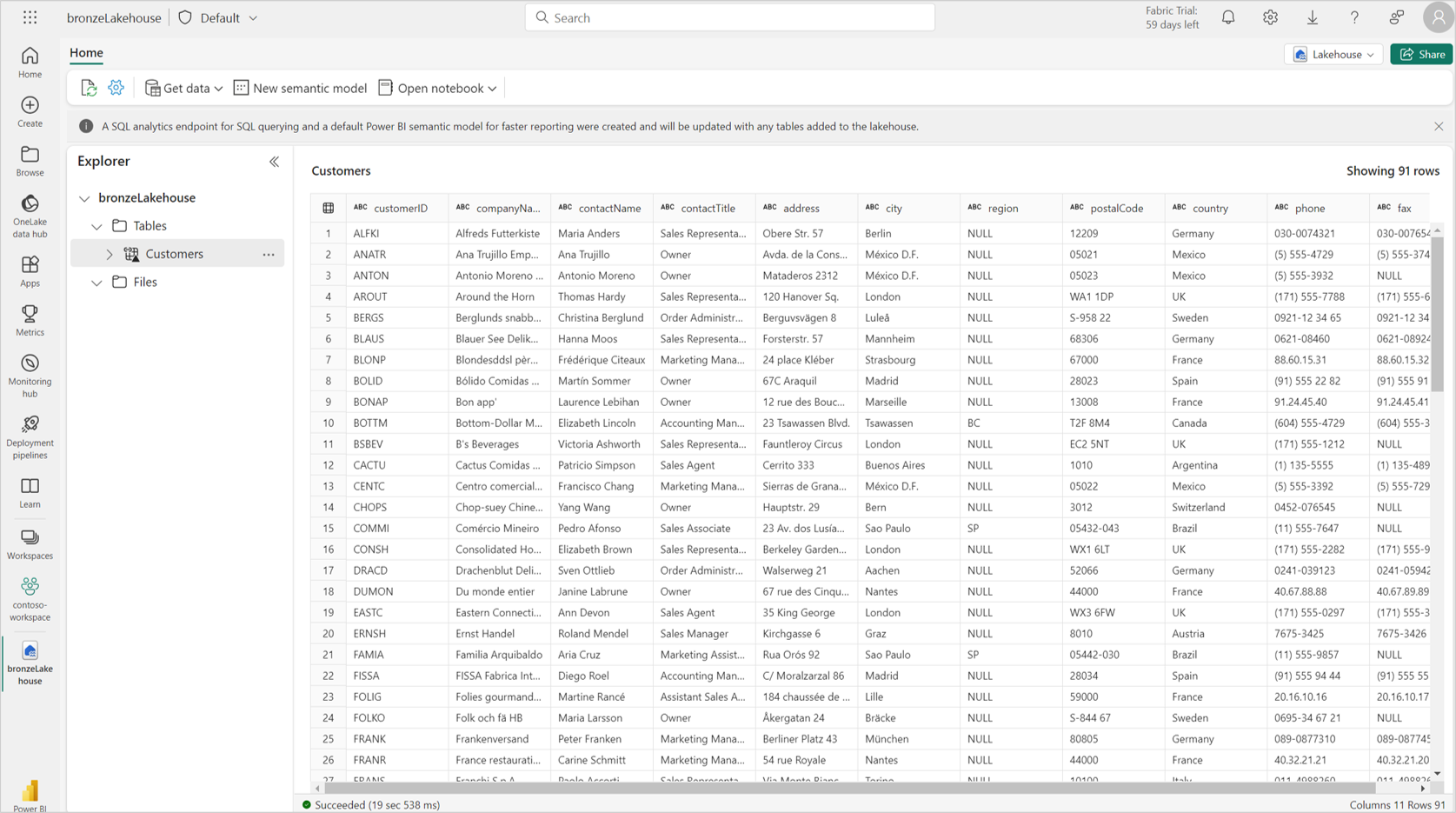

Pintasan lakehouse dibuat, dan Anda harus dapat mempratinjau data penyimpanan di pintasan.

Menggunakan pintasan OneLake ke akun penyimpanan dengan akses ruang kerja tepercaya dalam item Fabric

Dengan OneCopy in Fabric, Anda dapat mengakses pintasan OneLake Anda dengan akses tepercaya dari semua beban kerja Fabric.

Spark: Anda dapat menggunakan Spark untuk mengakses data dari pintasan OneLake Anda. Saat pintasan digunakan di Spark, pintasan tersebut muncul sebagai folder di OneLake. Anda hanya perlu mereferensikan nama folder untuk mengakses data. Anda bisa menggunakan pintasan OneLake ke akun penyimpanan dengan akses ruang kerja tepercaya di buku catatan Spark.

Titik akhir SQL: Pintasan yang dibuat di bagian "Tabel" di lakehouse Anda juga tersedia di titik akhir SQL. Anda dapat membuka titik akhir SQL dan mengkueri data Anda sama seperti tabel lainnya.

Alur: Alur data dapat mengakses pintasan terkelola ke akun penyimpanan dengan akses ruang kerja tepercaya. Alur data dapat digunakan untuk membaca dari atau menulis ke akun penyimpanan melalui pintasan OneLake.

Aliran data v2: Aliran Data Gen2 dapat digunakan untuk mengakses pintasan terkelola ke akun penyimpanan dengan akses ruang kerja tepercaya. Aliran Data Gen2 dapat membaca dari atau menulis ke akun penyimpanan melalui pintasan OneLake.

Model dan laporan semantik: Model semantik default yang terkait dengan titik akhir Lakehouse SQL dapat membaca pintasan terkelola ke akun penyimpanan dengan akses ruang kerja tepercaya. Untuk melihat tabel terkelola dalam model semantik default, buka titik akhir SQL, pilih Pelaporan, dan pilih Perbarui model semantik secara otomatis.

Anda juga dapat membuat model semantik baru yang mereferensikan pintasan tabel ke akun penyimpanan dengan akses ruang kerja tepercaya. Buka titik akhir SQL, pilih Pelaporan dan pilih Model semantik baru.

Anda dapat membuat laporan di atas model semantik default dan model semantik kustom.

KQL Database: Anda juga dapat membuat pintasan OneLake ke Azure Data Lake Storage Gen 2 dalam database KQL. Langkah-langkah untuk membuat pintasan terkelola dengan akses ruang kerja tepercaya tetap sama.

Membuat alur data ke akun penyimpanan dengan akses ruang kerja tepercaya

Dengan identitas ruang kerja yang dikonfigurasi di Fabric dan akses tepercaya yang diaktifkan di akun penyimpanan ADLS Gen2, Anda dapat membuat alur data untuk mengakses data Anda dari Fabric. Anda dapat membuat alur data baru untuk menyalin data ke Fabric lakehouse lalu Anda dapat mulai menganalisis data Anda dengan Spark, SQL, dan Power BI.

Prasyarat

- Ruang kerja Fabric yang terkait dengan kapasitas Fabric. Lihat Identitas ruang kerja.

- Buat identitas ruang kerja yang terkait dengan ruang kerja Fabric.

- Akun pengguna atau perwakilan layanan yang digunakan untuk membuat koneksi harus memiliki peran Azure RBAC di akun penyimpanan. Prinsipal harus memiliki peran Kontributor Data Blob Penyimpanan, pemilik Data Blob Penyimpanan, atau Pembaca Data Blob Penyimpanan di cakupan akun penyimpanan.

- Konfigurasikan aturan instans sumber daya untuk akun penyimpanan.

Langkah-langkah

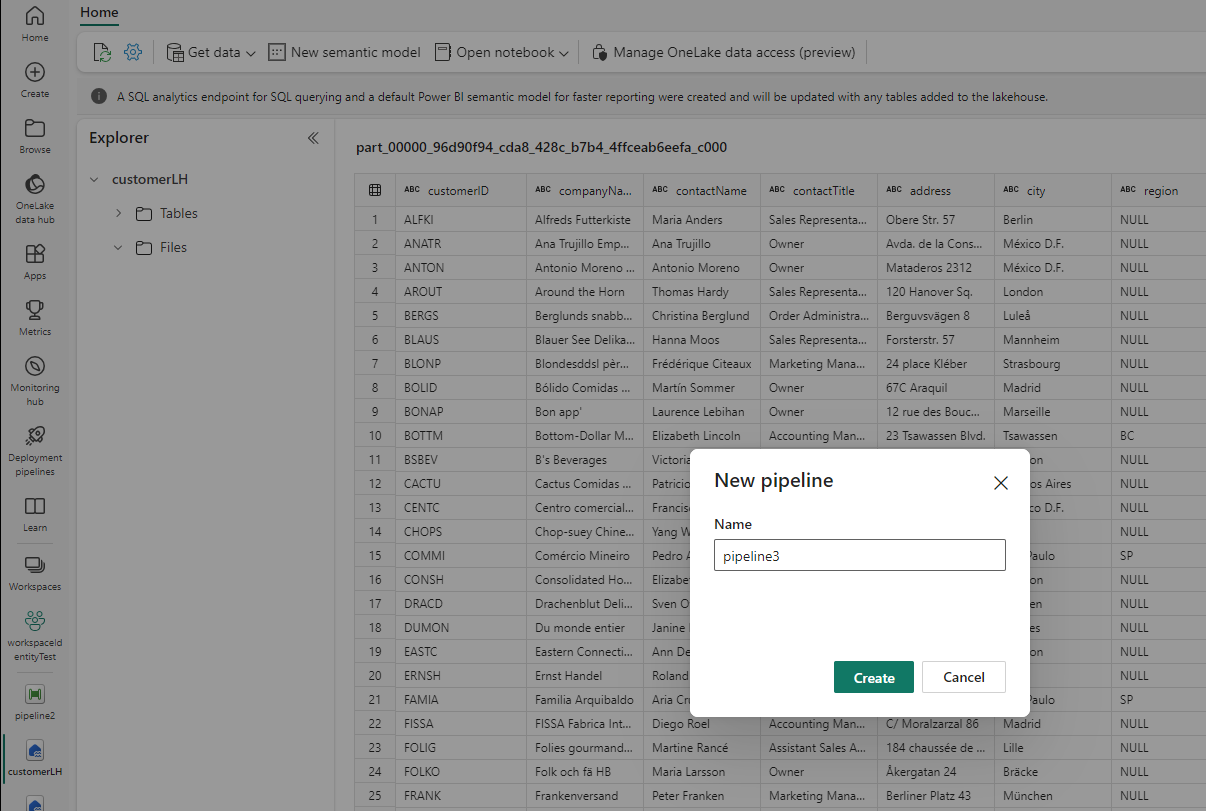

Mulailah dengan memilih Dapatkan Data di lakehouse.

Pilih Alur data baru. Berikan nama untuk alur lalu pilih Buat.

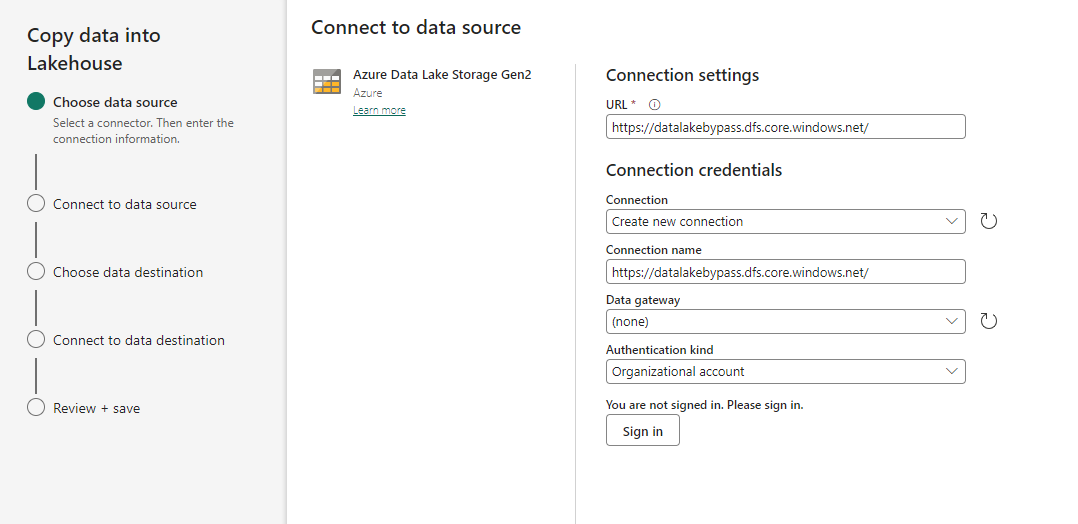

Pilih Azure Data Lake Gen 2 sebagai sumber data.

Berikan URL akun penyimpanan yang telah dikonfigurasi dengan akses ruang kerja tepercaya, dan pilih nama untuk koneksi. Untuk Jenis autentikasi, pilih Akun organisasi atau Perwakilan Layanan.

Setelah selesai, pilih Berikutnya.

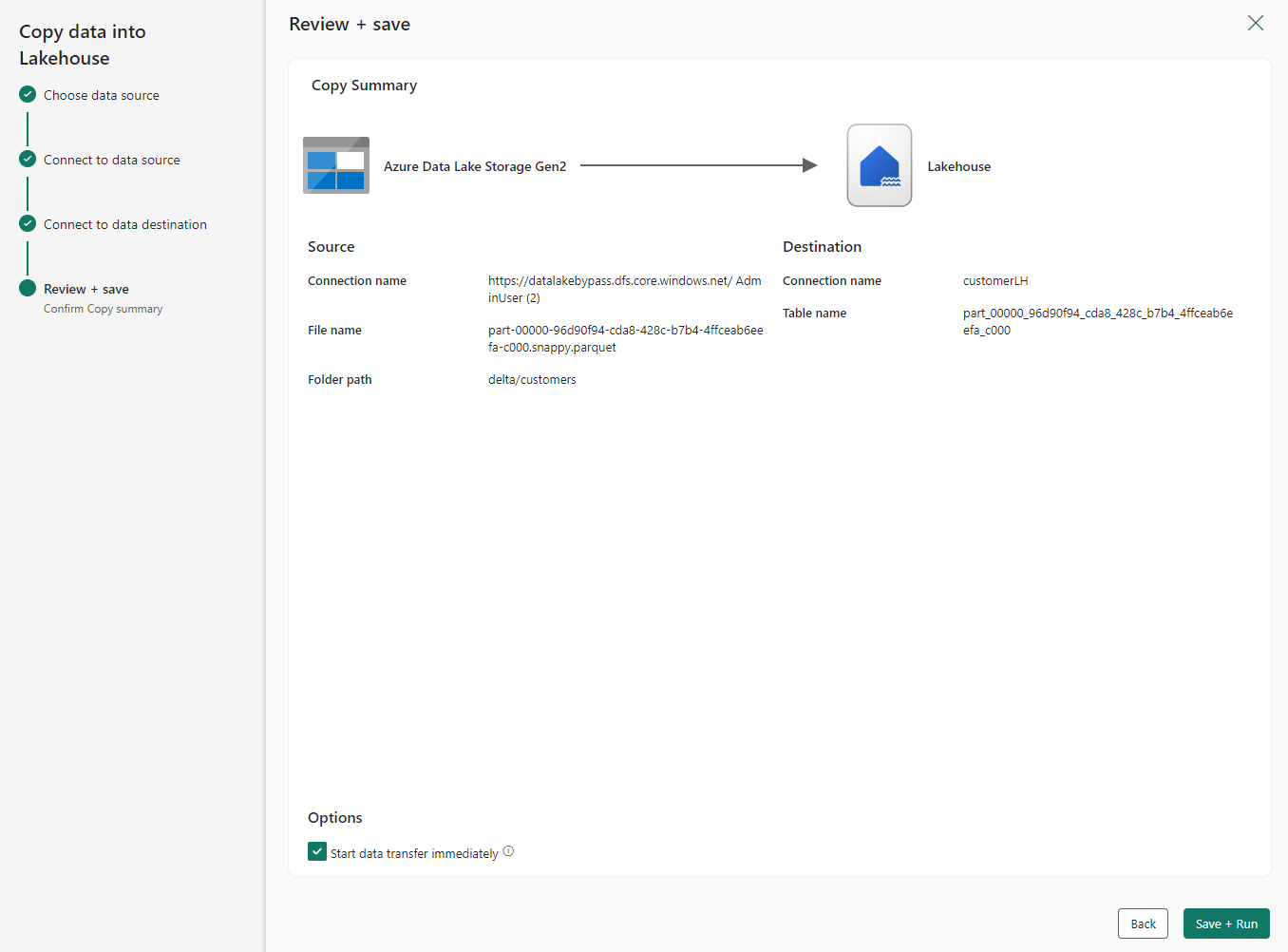

Pilih file yang perlu Anda salin ke lakehouse.

Setelah selesai, pilih Berikutnya.

Pada layar Tinjau + simpan, pilih Mulai transfer data segera. Setelah selesai, pilih Simpan + Jalankan.

Saat status alur berubah dari Antrean menjadi Berhasil, buka lakehouse dan verifikasi bahwa tabel data dibuat.

Pembatasan dan Pertimbangan

- Akses ruang kerja tepercaya hanya didukung untuk ruang kerja dalam kapasitas Fabric (F64 atau lebih tinggi).

- Anda hanya dapat menggunakan akses ruang kerja tepercaya di pintasan OneLake dan alur data. Untuk mengakses akun penyimpanan dengan aman dari Fabric Spark, lihat Titik akhir privat terkelola untuk Fabric.

- Jika ruang kerja dengan identitas ruang kerja dimigrasikan ke kapasitas non-Fabric atau kapasitas Fabric yang lebih rendah dari F64, akses ruang kerja tepercaya akan berhenti berfungsi setelah satu jam.

- Pintasan yang sudah ada sebelumnya yang dibuat sebelum 10 Oktober 2023 tidak mendukung akses ruang kerja tepercaya.

- Koneksi untuk akses ruang kerja tepercaya tidak dapat dibuat atau dimodifikasi Mengelola koneksi dan gateway.

- Jika Anda menggunakan kembali koneksi yang mendukung akses ruang kerja tepercaya di item Fabric selain pintasan dan alur, atau di ruang kerja lain, koneksi mungkin tidak berfungsi.

- Hanya akun organisasi atau perwakilan layanan yang harus digunakan untuk autentikasi ke akun penyimpanan untuk akses ruang kerja tepercaya.

- Alur tidak dapat menulis ke pintasan tabel OneLake pada akun penyimpanan dengan akses ruang kerja tepercaya. Ini adalah batasan sementara.

- Maksimal 200 aturan instans sumber daya dapat dikonfigurasi. Untuk informasi selengkapnya, lihat Batas dan kuota langganan Azure - Azure Resource Manager.

- Akses ruang kerja tepercaya hanya berfungsi saat akses publik diaktifkan dari jaringan virtual dan alamat IP yang dipilih.

- Aturan instans sumber daya untuk ruang kerja Fabric harus dibuat melalui templat ARM. Aturan instans sumber daya yang dibuat melalui antarmuka pengguna portal Azure tidak didukung.

- Pintasan yang sudah ada sebelumnya di ruang kerja yang memenuhi prasyarat akan secara otomatis mulai mendukung akses layanan tepercaya.

Sampel templat ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"sku": {

"name": "Standard_RAGRS",

"tier": "Standard"

},

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}

Konten terkait

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk