Gambaran umum kerangka kerja adopsi Zero Trust

Transformasi digital membentuk normal baru. Organisasi merangkul transformasi digital untuk mengelola perubahan lingkungan bisnis berkelanjutan dengan melacak:

- Mengalihkan model bisnis dan kemitraan.

- Tren teknologi.

- Kekuatan peraturan, geopolitik, dan budaya.

Selain itu, pekerjaan jarak jauh COVID-19 mempercepat transformasi ini dan mengalihkan keamanan dari pusat biaya ke pendorong strategis untuk pertumbuhan.

Zero Trust adalah keamanan untuk bisnis digital. Transformasi digital memerlukan pembaruan model keamanan tradisional karena pendekatan keamanan tradisional tidak memenuhi persyaratan saat ini untuk kelincahan bisnis, pengalaman pengguna, dan ancaman yang terus berkembang. Organisasi menerapkan Zero Trust untuk mengatasi tantangan ini dan memungkinkan normal baru bekerja di mana saja, dengan siapa saja, kapan saja.

Namun, beralih dari model keamanan tradisional ke Zero Trust mewakili transformasi signifikan yang memerlukan pembelian, adopsi, dan manajemen perubahan di seluruh organisasi. Memperbarui model keamanan tradisional ke Zero Trust adalah transformasi yang membutuhkan waktu dan memerlukan manajemen pembelian, adopsi, dan perubahan di seluruh organisasi. Para pemimpin bisnis, pemimpin teknologi, pemimpin keamanan, dan praktisi keamanan semuanya memainkan peran penting dalam menciptakan pendekatan keamanan Zero Trust yang gesit.

Banyak arsitek keamanan dan tim TI meminta bantuan untuk berkomunikasi dengan pemimpin bisnis, melacak kemajuan, dan mendorong adopsi. Panduan ini membantu tim keamanan dan teknologi berkolaborasi dengan pemimpin bisnis di Zero Trust dengan menyediakan:

- Tujuan Zero Trust yang direkomendasikan untuk pemimpin bisnis di seluruh organisasi.

- Pendekatan metodis dan bertahap untuk menerapkan arsitektur Zero Trust.

- Cara sistematis untuk melacak kemajuan, dilingkupkan ke pemimpin bisnis.

- Kurasi sumber daya yang paling relevan untuk adopsi Zero Trust dari slide yang siap disajikan kepada pemimpin bisnis hingga panduan implementasi teknis dan infografis pengguna.

"Tujuan kami adalah untuk membantu setiap organisasi memperkuat kemampuan keamanannya melalui arsitektur Zero Trust yang dibangun berdasarkan solusi komprehensif kami yang mencakup identitas, keamanan, kepatuhan, dan manajemen perangkat di semua cloud dan platform." –Satya Nadella, ketua eksekutif dan CEO Microsoft

Sebagai mitra Microsoft, NBConsult berkontribusi dan memberikan umpan balik material untuk panduan adopsi ini.

Zero Trust memerlukan pembelian di tingkat tertinggi

Zero Trust melindungi aset bisnis di mana pun mereka berada dan ke mana pun mereka pergi. Zero Trust adalah pendekatan proaktif dan terintegrasi untuk keamanan yang mengharuskan mengetahui aset dan proses bisnis apa yang paling penting untuk dilindungi, dan mengamankan ini sambil mempertahankan kelincahan bisnis.

Mengadopsi pendekatan Zero Trust memerlukan pembelian di seluruh C-suite. Ketika lanskap ancaman meluas, dan serangan kritis menjadi lebih umum, para pemimpin bisnis di seluruh area fungsi semakin khawatir dengan pendekatan keamanan cyber yang diambil organisasi mereka.

Zero Trust memungkinkan seluruh C-suite dan bisnis untuk merangkul hasil bisnis terukur yang selaras untuk mengurangi ancaman dan meningkatkan produktivitas.

Zero Trust menambahkan nilai ke dua skenario dominan yang terlihat di marketplace:

- Strategi keamanan formal yang selaras dengan hasil bisnis. Pendekatan Zero Trust ini memberikan pandangan holistik tentang keamanan ke seluruh bisnis, melalui nilai yang dibagikan di seluruh bisnis dan diadopsi di setiap tingkat dari atas ke bawah. Ini sering dipimpin CISO dan hasil bisnis dilacak sebagai bagian dari fungsi pelaporan Zero Trust secara berkelanjutan.

- Keamanan yang didelegasikan ke fungsi TI di mana keamanan diperlakukan sebagai vertikal teknologi lain dengan input dan integrasi C-suite minimal. Ini sering berfokus pada pengoptimalan biaya jangka pendek untuk keamanan daripada mengelolanya sebagai risiko bisnis, seringkali lebih lanjut memisahkan keamanan menjadi solusi independen "terbaik dari jenis" yang tidak terintegrasi.

Zero Trust menyediakan cara mengintegrasikan solusi vertikal ke dalam satu visi. Visi ini mendukung kemampuan dan hasil bisnis yang konsisten dan menyediakan metrik terukur yang berkelanjutan pada status keamanan.

Secara tradisional CISO atau MANAJER IT/Security menetapkan strategi, atau setidaknya pilihan teknologi keamanan. Namun, pembelian dari pemimpin tingkat C lainnya diperlukan untuk membenarkan pengeluaran "keamanan" tambahan. Di bawah strategi keamanan Zero Trust, anggota C-suite lainnya diharuskan untuk mengambil bagian dalam perjalanan Zero Trust, memahami bahwa keamanan adalah tanggung jawab bisnis bersama yang selaras dengan hasil bisnis.

Berikut ini adalah tampilan umum dari kemungkinan fungsi yang diambil oleh berbagai fungsi tingkat C dan bagaimana fungsi tersebut selaras dengan visi keamanan terintegrasi menggunakan Zero Trust.

| Peran | Tanggung Jawab | Bunga Zero Trust |

|---|---|---|

| Chief Executive Officer (CEO) | Bertanggung jawab atas bisnis | Zero Trust menyediakan pendekatan terintegrasi untuk keamanan di semua lapisan digital. |

| Chief Marketing Officer (CMO) | Bertanggung jawab atas visi dan eksekusi pemasaran | Zero Trust memungkinkan pemulihan yang cepat dari pelanggaran dan memberdayakan fungsi pelaporan yang bertanggung jawab untuk organisasi yang berhadapan dengan publik, memungkinkan pelanggaran terkandung tanpa kehilangan reputasi. |

| Chief Information Officer (CIO) | Bertanggung jawab atas IT secara keseluruhan | Prinsip Zero Trust menghilangkan solusi keamanan vertikal yang tidak selaras dengan hasil bisnis dan memungkinkan Keamanan sebagai Platform, yang selaras dengan hasil bisnis. |

| Chief Information Security Officer (CISO) | Bertanggung jawab atas implementasi program keamanan | Prinsip Zero Trust memberikan fondasi yang memadai bagi organisasi untuk mematuhi berbagai standar keamanan dan memungkinkan organisasi untuk mengamankan data, aset, dan infrastruktur. |

| Chief Technology Officer (CTO) | Kepala Arsitek dalam bisnis | Zero Trust membantu penyelarasan teknologi yang dapat dipertahankan selaras dengan hasil bisnis. Menggunakan Zero Trust, keamanan dipanggang ke dalam setiap arsitektur. |

| Chief Operations Officer (COO) | Bertanggung jawab atas eksekusi operasional | Zero Trust membantu tata kelola operasional; "bagaimana" dari visi keamanan dan memunculkan siapa yang melakukan apa dan kapan. Keduanya selaras dengan hasil bisnis. |

| Chief Financial Officer (CFO) | Bertanggung jawab atas tata kelola dan pengeluaran | Zero Trust membantu akuntabilitas pengeluaran dan defensibilitas pengeluaran; cara terukur untuk mendapatkan langkah berbasis risiko terhadap keamanan dan pengeluaran Zero Trust yang selaras dengan hasil bisnis. |

Prinsip Zero Trust untuk C-suite

Zero Trust adalah strategi dan arsitektur berdasarkan tiga prinsip.

| Prinsip | Deskripsi teknis | Deskripsi bisnis |

|---|---|---|

| Memverifikasi secara eksplisit | Selalu melakukan autentikasi dan otorisasi berdasarkan poin data yang tersedia, termasuk identitas pengguna, lokasi, perangkat, layanan atau beban kerja, klasifikasi data, dan anomali. | Prinsip ini mengharuskan pengguna untuk memverifikasi siapa mereka, menggunakan lebih dari satu metode, sehingga akun yang disusupi yang diperoleh oleh peretas tidak diizinkan untuk mengakses data dan aplikasi Anda. Pendekatan ini juga mengharuskan perangkat diakui diizinkan untuk mengakses lingkungan dan, idealnya, dikelola dan sehat (tidak disusupi oleh malware). |

| Gunakan akses yang paling tidak istimewa | Batasi akses pengguna dengan just-in-time dan just-enough-access (JIT/JEA), kebijakan adaptif berbasis risiko, dan perlindungan data untuk membantu mengamankan data dan produktivitas. | Prinsip ini membatasi radius ledakan dari potensi pelanggaran sehingga jika akun disusupi, potensi kerusakan terbatas. Untuk akun dengan hak istimewa yang lebih besar, seperti akun administrator, ini melibatkan penggunaan kemampuan yang membatasi berapa banyak akses yang dimiliki akun ini dan kapan mereka memiliki akses. Ini juga melibatkan penggunaan tingkat kebijakan autentikasi berbasis risiko yang lebih tinggi untuk akun-akun ini. Prinsip ini juga melibatkan identifikasi dan perlindungan data sensitif. Misalnya, folder dokumen yang terkait dengan proyek sensitif hanya boleh menyertakan izin akses untuk anggota tim yang membutuhkannya. Perlindungan ini bersama-sama membatasi berapa banyak kerusakan yang dapat disebabkan oleh akun pengguna yang disusupi. |

| Mengasumsikan pembobolan | Minimalkan radius ledakan dan akses segmen. Verifikasi enkripsi menyeluruh dan gunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan. | Prinsip ini mengasumsikan kemungkinan penyerang akan mendapatkan akses ke akun, identitas, titik akhir, aplikasi, API, atau aset lainnya. Untuk merespons, Microsoft melindungi semua aset yang sesuai untuk membatasi kerusakan. Prinsip ini juga melibatkan penerapan alat untuk deteksi ancaman yang sedang berlangsung dan respons cepat. Idealnya alat-alat ini memiliki akses ke sinyal yang terintegrasi di seluruh lingkungan Anda dan dapat mengambil tindakan otomatis, seperti menonaktifkan akun, untuk mengurangi kerusakan sesegera mungkin. |

Area fungsi dan arsitektur teknis Zero Trust

Tiga prinsip Zero Trust diterapkan di seluruh area pertahanan. Ini kadang-kadang disebut sebagai area fungsi atau disiplin manajemen TI. Banyak organisasi disusun di sekitar area ini dengan tim individu khusus.

Zero Trust mengharuskan mengambil pendekatan terintegrasi di seluruh area dan tim ini, itulah sebabnya sangat penting untuk membeli di seluruh C-suite dan strategi dan rencana yang diorkestrasi dengan baik di seluruh organisasi Anda.

| Area fungsi | Definisi teknis | Terjemahan bisnis |

|---|---|---|

| Identitas | Identitas manusia dan non-manusia, termasuk pengguna, komputer, dan perwakilan layanan. Apa pun yang dapat mengautentikasi. | Apa pun berbasis manusia atau mesin yang dapat masuk atau menggunakan layanan Anda. |

| Titik akhir | Perangkat komputasi pengguna akhir, termasuk komputer, laptop, ponsel, dan tablet. | Perangkat yang digunakan pengguna kami untuk terhubung ke layanan Anda dan beroperasi pada data Anda. |

| Aplikasi | Aplikasi berbasis cloud atau pusat data yang mengharuskan pengguna untuk masuk dan menggunakan layanan atau aplikasi tersebut. | Semua aplikasi yang digunakan oleh organisasi Anda, termasuk aplikasi SaaS yang Anda berlangganan dan aplikasi lain, baik di cloud atau lokal. |

| Infrastruktur | Infrastruktur sebagai Layanan (IaaS) atau infrastruktur berbasis pusat data, termasuk komponen jaringan, server, dan penyimpanan data. | Ini adalah fondasi dan komponen teknis yang mendukung organisasi Anda, termasuk server fisik dan virtual yang dihosting di pusat data atau layanan cloud Anda. |

| Data | Data terstruktur, tidak terstruktur, dan berisi aplikasi. | Data bisnis Anda yang terkandung dalam file, database, atau aplikasi lain (seperti CRM). |

| Jaringan | LAN, WAN, nirkabel, atau koneksi internet, termasuk seluler (seperti 3G dan 5G) atau bahkan jaringan nirkabel kedai kopi. | Jaringan yang digunakan untuk menghubungkan pengguna Anda ke layanan yang mereka butuhkan. Ini mungkin merupakan jaringan area lokal (LAN) yang dijalankan perusahaan, jaringan yang lebih luas yang mencakup akses ke estat digital Anda, atau koneksi internet yang digunakan oleh pekerja Anda untuk terhubung. |

Saat menerapkan strategi Zero Trust di seluruh real estat digital, kurang membantu untuk berpikir tentang menangani masing-masing area domain ini secara independen. Bukan seolah-olah tim identitas dapat menyelesaikan semua rekomendasi dan kemudian fokus Zero Trust dapat berpindah ke tim yang mengelola titik akhir. Strategi Zero Trust menerapkan area fungsi ini bersama-sama untuk mengamankan area dalam kawasan digital dan kemudian memperluas cakupan perlindungan di seluruhnya.

Misalnya, tim identitas hanya dapat membuat begitu banyak kemajuan dalam menggunakan kebijakan Akses Bersyar microsoft Entra sebelum berkoordinasi dengan tim titik akhir untuk menenamkan perlindungan bersama- sama.

Diagram berikut mengintegrasikan area fungsional ini ke dalam arsitektur Zero Trust terpadu.

Dalam diagram:

- Masing-masing area fungsi diwakili: Identitas, Titik Akhir, Jaringan, Data, Aplikasi, Infrastruktur

- Zero Trust mengintegrasikan perlindungan di semua area fungsional melalui kebijakan dan Pengoptimalan Kebijakan.

- Perlindungan ancaman menyatukan sinyal di seluruh organisasi secara real-time untuk memberikan visibilitas ke dalam serangan dan untuk menyederhanakan remediasi melalui tindakan otomatis dan pelacakan respons insiden.

Bagian berikutnya membahas cara memulai perjalanan Zero Trust. Kita akan menggunakan area fungsi identitas sebagai contoh.

Gerakan adopsi Zero Trust

Pelanggan yang terbiasa dengan Cloud Adoption Framework for Azure telah bertanya, "Di mana kerangka kerja adopsi Zero Trust?"

Cloud Adoption Framework for Azure adalah proses metodis untuk memperkenalkan aplikasi dan layanan baru ke dalam organisasi. Fokusnya terutama pada proses yang terbukti yang dapat diikuti organisasi untuk memperkenalkan aplikasi atau layanan ke lingkungan. Gerakan skala mengulangi proses untuk setiap aplikasi yang ditambahkan ke real estat digital.

Adopsi strategi dan arsitektur Zero Trust memerlukan cakupan yang berbeda. Ini tentang memperkenalkan konfigurasi keamanan baru di seluruh real estat digital. Gerakan skala adalah dua dimensi:

- Mengambil bagian dari arsitektur Zero Trust, seperti perlindungan data, dan menskalakan perlindungan ini di seluruh real estat digital.

- Mengulangi proses dengan setiap bagian tambahan dari arsitektur Zero Trust, dimulai dengan kemenangan cepat strategis dan potongan dasar, lalu maju ke bagian yang lebih kompleks.

Seperti Cloud Adoption Framework untuk Azure, panduan adopsi Zero Trust ini membahas pekerjaan melalui skenario adopsi seperti yang dijelaskan di bagian berikutnya.

Diagram berikut meringkas perbedaan antara kedua jenis gerakan adopsi ini.

Panduan adopsi Zero Trust ini menggunakan fase siklus hidup yang sama dengan Cloud Adoption Framework untuk Azure tetapi disesuaikan untuk Zero Trust.

Tabel berikut ini menjelaskan fase siklus hidup.

| Fase siklus hidup | Deskripsi |

|---|---|

| Menentukan strategi | Bangun kasus bisnis yang berfokus pada hasil yang paling selaras dengan risiko dan tujuan strategis organisasi Anda. |

| Paket |

|

| Siap |

|

| Mengadopsi | Menerapkan strategi secara bertahap di seluruh area fungsional. |

| Pengelolaan | Lacak dan ukur keberhasilan penyebaran Anda. |

| Kelola |

|

Skenario bisnis

Panduan adopsi Zero Trust ini merekomendasikan untuk membangun strategi dan arsitektur Zero Trust melalui skenario bisnis ini:

- Memodernisasi postur keamanan Anda dengan cepat

- Mengamankan pekerjaan jarak jauh dan hibrid

- Mengidentifikasi dan melindungi data bisnis sensitif

- Mencegah atau mengurangi kerusakan bisnis dari pelanggaran

- Memenuhi persyaratan peraturan dan kepatuhan

Setiap skenario bisnis dijelaskan dalam artikel yang menjelaskan cara memajukan pekerjaan teknis melalui setiap fase siklus hidup, dimulai dengan membangun kasus bisnis. Sumber daya yang paling tepat disediakan di sepanjang jalan.

Masing-masing skenario bisnis ini memecah pekerjaan Zero Trust menjadi bagian yang dapat dikelola yang dapat diimplementasikan selama empat tahap implementasi. Ini membantu Anda memprioritaskan, bergerak maju, dan melacak pekerjaan saat Anda menelusuri berbagai lapisan penerapan arsitektur Zero Trust.

Panduan ini mencakup dek slide PowerPoint dengan slide kemajuan yang dapat Anda gunakan untuk menyajikan pekerjaan dan melacak kemajuan Anda pada tingkat tinggi untuk pemimpin bisnis dan pemangku kepentingan lainnya. Slide menyertakan fitur yang membantu Anda melacak dan menyajikan kemajuan kepada pemangku kepentingan. Berikut adalah contoh.

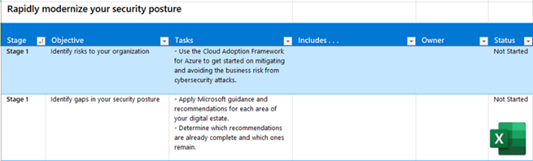

Panduan ini juga menyertakan buku kerja Excel dengan lembar kerja untuk setiap skenario bisnis yang bisa Anda gunakan untuk menetapkan pemilik dan melacak kemajuan untuk setiap tahap, tujuan, dan tugas. Berikut adalah contoh.

Di seluruh skenario bisnis, tahap implementasi kira-kira selaras sehingga mencapai tujuan Tahap 1 di seluruh skenario membantu menjaga organisasi Anda terus maju di semua lini bersama-sama.

Memulai perjalanan Zero Trust

Jika Anda memulai perjalanan Zero trust yang selaras dengan skenario bisnis atau ingin merangkul Zero Trust sebagai doktrin pertahanan strategis, keberhasilan bisa sulit diukur. Ini karena keamanan tidak melewati jenis evaluasi pass/fail sederhana. Sebaliknya, keamanan adalah komitmen dan perjalanan, di mana Zero Trust menyediakan prinsip panduan.

Menggunakan panduan adopsi ini sebagai kerangka kerja proses, pertama-tama buat dan dokumentasikan strategi keamanan kami, sangat mirip dengan Dokumen Inisiasi Proyek (PID). Menggunakan prinsip-prinsip yang berlaku untuk strategi, minimal, Anda harus mendokumen:

- Apa yang kau lakukan?

- Mengapa Anda melakukannya?

- Bagaimana Anda menyetujui dan mengukur keberhasilan?

Setiap skenario bisnis mencakup serangkaian aset yang berbeda dengan alat yang berbeda untuk mengambil inventaris. Secara metodis, Anda mulai dengan inventaris dan klasifikasi aset untuk setiap skenario bisnis:

- Identifikasi Aset: Aset apa yang ingin Anda lindungi, seperti identitas, data, aplikasi, layanan, dan infrastruktur? Anda dapat menggunakan area fungsi yang dipanggil di atas sebagai panduan di mana harus memulai. Identifikasi aset membentuk bagian dari fase Definisikan strategi danRencanakan siklus hidup Anda. Fase Tentukan strategi dapat mengartikulasikan skenario tertentu, sementara fase Rencana mencantumkan real estat digital.

- Klasifikasi Aset: Seberapa penting masing-masing aset yang diidentifikasi, seperti identitas, data penting bisnis, dan data sumber daya manusia? Klasifikasi aset adalah bagian dari fase Siap di mana Anda mulai mengidentifikasi strategi perlindungan untuk setiap aset.

- Manajemen Aset: Bagaimana Anda memilih untuk melindungi (mengatur) dan mengelola (mengelola) aset ini?

- Pemulihan Aset: Bagaimana Anda memulihkan dari penyusupan atau hilangnya kontrol aset (tata kelola)?

Setiap skenario bisnis merekomendasikan cara mengambil inventaris serta cara melindungi aset dan melaporkan kemajuan. Meskipun ada beberapa tumpang tindih di seluruh skenario bisnis, panduan adopsi ini mencoba menyederhanakan sebanyak mungkin dengan mengatasi jenis aset dalam sebagian besar satu skenario bisnis.

Progres pelacakan

Melacak kemajuan Anda di seluruh proses adopsi Zero Trust sangat penting karena memungkinkan organisasi Anda untuk memantau dan mengukur tujuan dan tujuan strategis.

Microsoft merekomendasikan untuk mengambil dua pendekatan untuk melacak kemajuan Anda:

- Ukur kemajuan Anda terhadap mitigasi risiko terhadap bisnis Anda.

- Ukur kemajuan Anda untuk mencapai tujuan strategis di seluruh arsitektur Zero Trust.

Banyak organisasi menggunakan sumber daya dan alat standar Organisasi Internasional untuk Standardisasi (ISO) untuk mengukur risiko organisasi. Khususnya:

ISO/IEC 27001:2022

- Keamanan informasi, keamanan cyber, dan perlindungan privasi

- Sistem manajemen keamanan informasi

- Persyaratan

ISO 31000

- Manajemen risiko

Persyaratan dan pedoman dalam standar ini bersifat umum dan dapat berlaku untuk organisasi apa pun. Mereka menyediakan cara terstruktur dan komprehensif bagi Anda untuk meninjau dan mengukur risiko yang berlaku untuk organisasi Anda, serta mitigasi.

Mengidentifikasi dan memahami risiko spesifik yang berlaku untuk organisasi Anda akan membantu Anda memprioritaskan tujuan paling strategis Anda di seluruh arsitektur Zero Trust.

Setelah organisasi Anda mengidentifikasi dan memprioritaskan tujuan teknis yang paling strategis, Anda dapat memetakan peta jalan bertahap untuk implementasi. Anda kemudian dapat melacak kemajuan Anda dengan menggunakan berbagai alat:

- Dek slide PowerPoint yang dapat diunduh dengan slide pelacakan kemajuan. Ini dirancang untuk membantu Anda melacak dan mengomunikasikan kemajuan pada tingkat tinggi. Sesuaikan slide ini untuk penggunaan Anda sendiri.

- Skor Aman adalah skor agregat kontrol teknis yang berkontribusi pada postur keamanan Anda saat ini. Skor Aman memberi organisasi Anda tampilan global tentang kontrol yang memiliki dan masih harus diimplementasikan.

- Alat Cloud Security Posture Management (CSPM) yang disediakan dengan Microsoft Defender untuk Cloud.

Perhatikan bahwa persentase kemajuan yang disediakan oleh Skor Aman mungkin tidak akurat untuk organisasi yang tidak bersedia menerapkan semua kontrol karena alasan seperti:

- Cakupan bisnis

- Pelisensian

- Kapasitas

Selain itu, beberapa portal dan laporan dapat membantu Anda dalam membuat gambaran umum risiko dalam bisnis Anda, termasuk:

- Laporan dalam Microsoft Defender XDR memberikan informasi mengenai tren keamanan dan melacak status perlindungan identitas, data, perangkat, aplikasi, dan infrastruktur Anda.

- Cloud Security Explorer memungkinkan Anda untuk secara proaktif berburu risiko keamanan.

Misalnya, dalam Microsoft Defender XDR, inventori perangkat memberikan tampilan yang jelas ke perangkat yang baru ditemukan di jaringan Anda yang belum dilindungi. Di bagian atas setiap tab Inventarisasi perangkat, Anda dapat melihat jumlah total perangkat yang tidak di-onboarding. Berikut adalah contoh.

Untuk informasi selengkapnya tentang menggunakan Microsoft Defender XDR untuk melacak kemajuan Anda, lihat Memperkuat postur keamanan Anda dengan Pertahanan Microsoft XDR.

Untuk informasi selengkapnya tentang cara menggunakan Skor Aman, lihat dokumentasi Skor Aman.

Artikel tambahan untuk adopsi

- Memodernisasi postur keamanan Anda dengan cepat

- Mengamankan pekerjaan jarak jauh dan hibrid dengan Zero Trust

- Mengidentifikasi dan melindungi data bisnis sensitif

- Mencegah atau mengurangi kerusakan bisnis dari pelanggaran

- Memenuhi persyaratan peraturan dan kepatuhan

Sumber daya pelacakan kemajuan

Untuk setiap skenario bisnis, Anda dapat menggunakan sumber daya pelacakan kemajuan berikut.

| Sumber daya pelacakan kemajuan | Itu membantumu... | Dirancang untuk |

|---|---|---|

Rencana Skenario Adopsi File Visio atau PDF yang dapat diunduh

|

Dengan mudah memahami peningkatan keamanan untuk setiap skenario bisnis dan tingkat upaya untuk tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

| Pelacak adopsi Zero Trust yang dapat diunduh dek slide PowerPoint |

Lacak kemajuan Anda melalui tahap dan tujuan fase Rencana. | Prospek proyek skenario bisnis, pemimpin bisnis, dan pemangku kepentingan lainnya. |

Tujuan skenario bisnis dan tugas buku kerja Excel yang dapat diunduh

|

Tetapkan kepemilikan dan lacak kemajuan Anda melalui tahapan, tujuan, dan tugas fase Rencana. | Prospek proyek skenario bisnis, prospek IT, dan pelaksana TI. |

Untuk sumber daya tambahan, lihat Penilaian Zero Trust dan sumber daya pelacakan kemajuan.

Dokumentasi Zero Trust Tambahan

Lihat konten Zero Trust tambahan berdasarkan kumpulan dokumentasi atau peran Anda di organisasi Anda.

Kumpulan dokumentasi

Ikuti tabel ini untuk kumpulan dokumentasi Zero Trust terbaik untuk kebutuhan Anda.

| Kumpulan dokumentasi | Membantu Anda... | Peran |

|---|---|---|

| Konsep dan tujuan penyebaran untuk panduan penyebaran umum untuk area teknologi | Terapkan perlindungan Zero Trust yang selaras dengan area teknologi. | Tim TI dan staf keamanan |

| Zero Trust untuk bisnis kecil | Terapkan prinsip Zero Trust kepada pelanggan bisnis kecil. | Pelanggan dan mitra yang bekerja dengan Microsoft 365 untuk bisnis |

| Rencana Modernisasi Cepat Zero Trust (RaMP) untuk panduan manajemen proyek dan daftar periksa agar mudah dimenangkan | Menerapkan lapisan kunci perlindungan Zero Trust dengan cepat. | Arsitek keamanan dan pelaksana TI |

| Rencana penyebaran Zero Trust dengan Microsoft 365 untuk panduan desain dan penyebaran yang terperinci dan terperinci | Terapkan perlindungan Zero Trust ke penyewa Microsoft 365 Anda. | Tim TI dan staf keamanan |

| Zero Trust untuk Microsoft Copilots untuk panduan desain dan penyebaran yang terperinci dan terperinci | Terapkan perlindungan Zero Trust ke Microsoft Copilots. | Tim TI dan staf keamanan |

| Zero Trust untuk layanan Azure untuk panduan desain dan penyebaran terperinci dan terperinci | Terapkan perlindungan Zero Trust ke beban kerja dan layanan Azure. | Tim TI dan staf keamanan |

| Integrasi mitra dengan Zero Trust untuk panduan desain untuk area teknologi dan spesialisasi | Terapkan perlindungan Zero Trust untuk solusi cloud Microsoft mitra. | Pengembang mitra, tim TI, dan staf keamanan |

| Mengembangkan menggunakan prinsip Zero Trust untuk panduan desain pengembangan aplikasi dan praktik terbaik | Terapkan perlindungan Zero Trust ke aplikasi Anda. | Pengembang aplikasi |

Peran Anda

Ikuti tabel ini untuk kumpulan dokumentasi terbaik untuk peran Anda di organisasi Anda.

| Peran | Kumpulan dokumentasi | Membantu Anda... |

|---|---|---|

| Anggota tim TI atau keamanan | Konsep dan tujuan penyebaran untuk panduan penyebaran umum untuk area teknologi | Terapkan perlindungan Zero Trust yang selaras dengan area teknologi. |

| Pelanggan atau mitra untuk Microsoft 365 untuk bisnis | Zero Trust untuk bisnis kecil | Terapkan prinsip Zero Trust kepada pelanggan bisnis kecil. |

| Arsitek keamanan Pelaksana TI |

Rencana Modernisasi Cepat Zero Trust (RaMP) untuk panduan manajemen proyek dan daftar periksa agar mudah dimenangkan | Menerapkan lapisan kunci perlindungan Zero Trust dengan cepat. |

| Anggota tim TI atau keamanan untuk Microsoft 365 | Rencana penyebaran Zero Trust dengan Microsoft 365 untuk panduan desain dan penyebaran terperinci dan terperinci untuk Microsoft 365 | Terapkan perlindungan Zero Trust ke penyewa Microsoft 365 Anda. |

| Anggota tim IT atau keamanan untuk Microsoft Copilots | Zero Trust untuk Microsoft Copilots untuk panduan desain dan penyebaran yang terperinci dan terperinci | Terapkan perlindungan Zero Trust ke Microsoft Copilots. |

| Anggota tim TI atau keamanan untuk layanan Azure | Zero Trust untuk layanan Azure untuk panduan desain dan penyebaran terperinci dan terperinci | Terapkan perlindungan Zero Trust ke beban kerja dan layanan Azure. |

| Pengembang mitra atau anggota tim IT atau keamanan | Integrasi mitra dengan Zero Trust untuk panduan desain untuk area teknologi dan spesialisasi | Terapkan perlindungan Zero Trust untuk solusi cloud Microsoft mitra. |

| Pengembang aplikasi | Mengembangkan menggunakan prinsip Zero Trust untuk panduan desain pengembangan aplikasi dan praktik terbaik | Terapkan perlindungan Zero Trust ke aplikasi Anda. |

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk