Mengamankan jaringan dengan Zero Trust

![]()

Big data menyajikan peluang baru untuk mendapatkan wawasan baru dan mendapatkan keunggulan kompetitif. Kami menjauh dari era di mana jaringan didefinisikan dengan jelas dan biasanya khusus untuk lokasi tertentu. Cloud, perangkat seluler, dan titik akhir lainnya memperluas batas dan mengubah paradigma. Sekarang belum tentu ada jaringan yang terkandung/ditentukan untuk diamankan. Sebaliknya, ada portofolio perangkat dan jaringan yang luas, semuanya ditautkan oleh cloud.

Alih-alih percaya segala sesuatu di belakang firewall perusahaan aman, strategi Zero Trust end-to-end mengasumsikan pelanggaran tidak dapat dihindari. Itu berarti Anda harus memverifikasi setiap permintaan seolah-olah berasal dari jaringan yang tidak terkontrol—manajemen identitas memainkan peran penting dalam hal ini.

Dalam model Zero Trust, ada tiga tujuan utama dalam hal mengamankan jaringan Anda:

Bersiaplah untuk menangani serangan sebelum terjadi.

Minimalkan tingkat kerusakan dan seberapa cepat penyebarannya.

Tingkatkan kesulitan mengorbankan jejak cloud Anda.

Untuk melahirkan hal ini, kami mengikuti tiga prinsip Zero Trust:

Memverifikasi secara eksplisit. Selalu melakukan autentikasi dan otorisasi berdasarkan poin data yang tersedia, termasuk identitas pengguna, lokasi, perangkat, layanan atau beban kerja, klasifikasi data, dan anomali.

Gunakan akses dengan hak istimewa paling sedikit. Batasi akses pengguna dengan Just-In-Time dan Just-Enough-Access (JIT/JEA), polisi adaptif berbasis risiko, dan perlindungan data untuk melindungi data dan produktivitas.

Anggap ada pelanggaran. Minimalkan radius dampak pelanggaran dan cegah gerakan lateral dengan mengelompokkan akses berdasarkan jaringan, pengguna, perangkat, dan kesadaran aplikasi. Verifikasi semua sesi dienkripsi dari ujung ke ujung. Gunakan analitik untuk mendapatkan visibilitas, mendorong deteksi ancaman, dan meningkatkan pertahanan.

Tujuan penyebaran Network Zero Trust

Sebelum sebagian besar organisasi memulai perjalanan Zero Trust mereka, mereka memiliki keamanan jaringan yang ditandai dengan yang berikut ini:

-

Beberapa perimeter keamanan jaringan dan jaringan datar terbuka.

-

Perlindungan ancaman minimal dan pemfilteran lalu lintas statis.

-

Lalu lintas internal yang tidak terenkripsi.

|

Saat menerapkan kerangka kerja Zero Trust end-to-end untuk mengamankan jaringan, kami sarankan Anda fokus terlebih dahulu pada tujuan penyebaran awal ini: |

|

|

|

Segmentasi I.Network: Banyak perimeter mikro cloud masuk/keluar dengan beberapa segmentasi mikro. II.Perlindungan ancaman: Pemfilteran dan perlindungan asli cloud untuk ancaman yang diketahui. III.Enkripsi: Lalu lintas internal pengguna ke aplikasi dienkripsi. |

|

Setelah ini selesai, fokus pada tujuan penyebaran tambahan ini: |

|

|

|

Perlindungan V.Threat: Perlindungan dan pemfilteran ancaman berbasis pembelajaran mesin dengan sinyal berbasis konteks. |

Panduan penyebaran Networking Zero Trust

Panduan ini akan memandu Anda melalui langkah-langkah yang diperlukan untuk mengamankan jaringan Anda mengikuti prinsip kerangka kerja keamanan Zero Trust.

|

|

Tujuan penyebaran awal |

I. Segmentasi jaringan: Banyak perimeter mikro cloud masuk/keluar dengan beberapa segmentasi mikro

Organisasi tidak boleh hanya memiliki satu pipa besar tunggal masuk dan keluar dari jaringan mereka. Dalam pendekatan Zero Trust, jaringan disegmentasi ke pulau-pulau yang lebih kecil tempat beban kerja tertentu berada. Setiap segmen memiliki kontrol ingress dan egress sendiri untuk meminimalkan "radius ledakan" akses tidak sah ke data. Dengan menerapkan perimeter yang ditentukan perangkat lunak dengan kontrol terperinci, Anda meningkatkan kesulitan bagi aktor yang tidak sah untuk menyebar ke seluruh jaringan Anda, sehingga mengurangi pergerakan ancaman lateral.

Tidak ada desain arsitektur yang sesuai dengan kebutuhan semua organisasi. Anda memiliki opsi antara beberapa pola desain umum untuk mensegmentasi jaringan Anda sesuai dengan model Zero Trust.

Dalam panduan penyebaran ini, kami akan memandu Anda melalui langkah-langkah untuk mencapai salah satu desain tersebut: Segmentasi mikro.

Dengan segmentasi mikro, organisasi dapat bergerak melampaui perimeter berbasis jaringan terpusat sederhana ke segmentasi komprehensif dan terdistribusi menggunakan perimeter mikro yang ditentukan perangkat lunak.

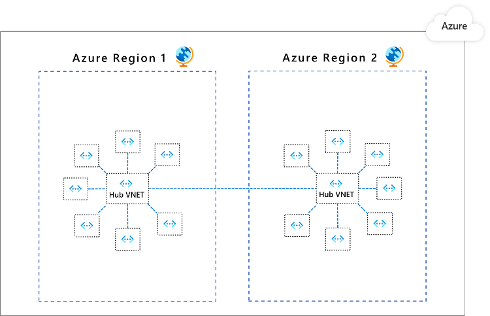

Aplikasi dipartisi ke Azure Virtual Networks (VNet) yang berbeda dan terhubung menggunakan model hub-spoke

Ikuti langkah-langkah ini:

Buat jaringan virtual khusus untuk aplikasi dan/atau komponen aplikasi yang berbeda.

Buat VNet pusat untuk menyiapkan postur keamanan untuk konektivitas antar-aplikasi dan menyambungkan VNet aplikasi dalam arsitektur hub-and-spoke.

Sebarkan Azure Firewall di VNet hub untuk memeriksa dan mengatur lalu lintas antara VNet.

II. Perlindungan ancaman: Pemfilteran dan perlindungan asli cloud untuk ancaman yang diketahui

Aplikasi cloud yang telah membuka titik akhir ke lingkungan eksternal, seperti internet atau jejak lokal Anda, berisiko terkena serangan yang masuk dari lingkungan tersebut. Oleh karena itu, sangat penting bagi Anda untuk memindai lalu lintas untuk payload atau logika berbahaya.

Jenis ancaman ini termasuk dalam dua kategori luas:

Serangan yang diketahui. Ancaman yang telah ditemukan oleh penyedia perangkat lunak Anda atau komunitas yang lebih besar. Dalam kasus seperti itu, tanda tangan serangan tersedia dan Anda perlu memastikan bahwa setiap permintaan diperiksa terhadap tanda tangan tersebut. Kuncinya adalah untuk dapat dengan cepat memperbarui mesin deteksi Anda dengan serangan yang baru diidentifikasi.

Serangan yang tidak diketahui. Ini adalah ancaman yang tidak cukup cocok dengan tanda tangan yang diketahui. Jenis ancaman ini termasuk kerentanan nol hari dan pola yang tidak biasa dalam lalu lintas permintaan. Kemampuan untuk mendeteksi serangan tersebut tergantung pada seberapa baik pertahanan Anda tahu apa yang normal dan apa yang tidak. Pertahanan Anda harus terus belajar dan memperbarui pola seperti bisnis Anda (dan lalu lintas terkait) berevolusi.

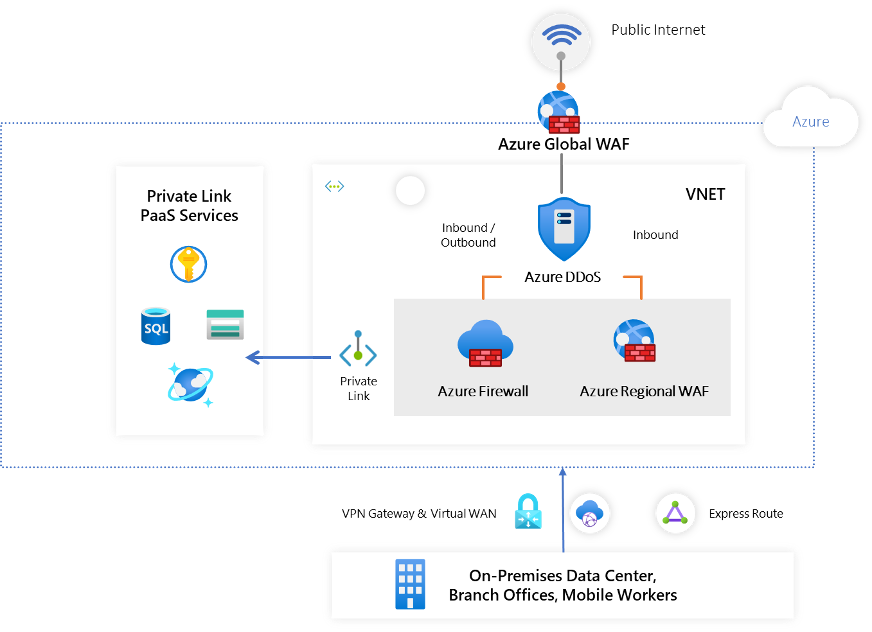

Ambil langkah-langkah ini untuk melindungi dari ancaman yang diketahui:

Untuk titik akhir dengan lalu lintas HTTP/S, lindungi menggunakan Azure Web Application Firewall (WAF) dengan:

Mengaktifkan set aturan default atau aturan perlindungan 10 teratas OWASP untuk melindungi dari serangan lapisan web yang diketahui

Mengaktifkan set aturan perlindungan bot untuk mencegah bot berbahaya mengikis informasi, melakukan pengisian kredensial, dll.

Menambahkan aturan kustom untuk melindungi dari ancaman khusus untuk bisnis Anda.

Anda dapat menggunakan salah satu dari dua opsi:

Untuk semua titik akhir (HTTP atau tidak), depan dengan Azure Firewall untuk pemfilteran berbasis inteligensi ancaman di Lapisan 4:

Menyebarkan dan mengonfigurasi Azure Firewall menggunakan portal Azure.

Aktifkan pemfilteran berbasis inteligensi ancaman untuk lalu lintas Anda.

III. Enkripsi: Lalu lintas internal pengguna-ke-aplikasi dienkripsi

Tujuan awal ketiga yang harus difokuskan adalah menambahkan enkripsi untuk memastikan lalu lintas internal pengguna-ke-aplikasi dienkripsi.

Ikuti langkah-langkah ini:

Terapkan komunikasi khusus HTTPS untuk aplikasi web yang terhubung ke internet Anda dengan mengalihkan lalu lintas HTTP ke HTTPS menggunakan Azure Front Door.

Koneksi karyawan/mitra jarak jauh ke Microsoft Azure menggunakan Azure VPN Gateway.

- Aktifkan enkripsi untuk lalu lintas titik-ke-situs apa pun di layanan Azure VPN Gateway.

Akses komputer virtual Azure Anda dengan aman menggunakan komunikasi terenkripsi melalui Azure Bastion.

Koneksi menggunakan SSH ke komputer virtual Linux.

Koneksi menggunakan RDP ke komputer virtual Windows.

|

|

Tujuan penyebaran tambahan |

IV. Segmentasi jaringan: Perimeter mikro cloud masuk/keluar yang sepenuhnya terdistribusi dan segmentasi mikro yang lebih dalam

Setelah Anda menyelesaikan tiga tujuan awal, langkah selanjutnya adalah menyegmentasi jaringan Anda lebih lanjut.

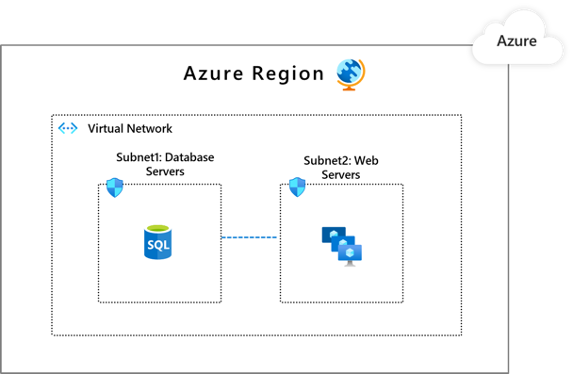

Komponen aplikasi partisi ke subnet yang berbeda

Ikuti langkah-langkah ini:

Dalam VNet, tambahkan subnet jaringan virtual sehingga komponen diskrit aplikasi dapat memiliki perimeternya sendiri.

Terapkan aturan grup keamanan jaringan untuk mengizinkan lalu lintas hanya dari subnet yang memiliki subkomponen aplikasi yang diidentifikasi sebagai mitra komunikasi yang sah.

Segmentasikan dan terapkan batas eksternal

Ikuti langkah-langkah ini, tergantung pada jenis batas:

Batas internet

Jika konektivitas internet diperlukan untuk aplikasi Anda yang perlu dirutekan melalui VNet hub, perbarui aturan grup keamanan jaringan di VNet hub untuk memungkinkan konektivitas internet.

Aktifkan Azure DDoS Protection Standard untuk melindungi VNet hub dari serangan lapisan jaringan volumetrik.

Jika aplikasi Anda menggunakan protokol HTTP/S, aktifkan Azure Web Application Firewall untuk melindungi dari ancaman Lapisan 7.

Batas lokal

Jika aplikasi Anda memerlukan konektivitas ke pusat data lokal Anda, gunakan Azure ExpressRoute dari Azure VPN untuk konektivitas ke VNet hub Anda.

Konfigurasikan Azure Firewall di VNet hub untuk memeriksa dan mengatur lalu lintas.

Batas layanan PaaS

- Saat menggunakan layanan PaaS yang disediakan Azure (misalnya, Azure Storage, Azure Cosmos DB, atau Azure Web App, gunakan opsi konektivitas PrivateLink untuk memastikan semua pertukaran data melalui ruang IP privat dan lalu lintas tidak pernah meninggalkan jaringan Microsoft.

V. Perlindungan ancaman: Perlindungan dan pemfilteran ancaman berbasis pembelajaran mesin dengan sinyal berbasis konteks

Untuk perlindungan ancaman lebih lanjut, aktifkan Azure DDoS Protection Standard untuk terus memantau lalu lintas aplikasi yang dihosting Azure Anda, gunakan kerangka kerja berbasis ML untuk mendasarkan dan mendeteksi banjir lalu lintas volumetrik, dan menerapkan mitigasi otomatis.

Ikuti langkah-langkah ini:

Mengonfigurasi dan mengelola Azure DDoS Protection Standard.

Mengonfigurasi pemberitahuan untuk metrik perlindungan DDoS.

VI. Enkripsi: Semua lalu lintas dienkripsi

Terakhir, selesaikan perlindungan jaringan Anda dengan memastikan bahwa semua lalu lintas dienkripsi.

Ikuti langkah-langkah ini:

Mengenkripsi lalu lintas backend aplikasi antar jaringan virtual.

Mengenkripsi lalu lintas antara lokal dan cloud:

Mengonfigurasi VPN situs-ke-situs melalui peering Microsoft ExpressRoute.

Konfigurasikan mode transportasi IPsec untuk peering privat ExpressRoute.

VII. Menghentikan teknologi keamanan jaringan warisan

Menghentikan penggunaan Sistem Network Intrusion Detection/Network Intrusion Prevention (NIDS/NIPS) berbasis tanda tangan dan Network Data Leakage/Loss Prevention (DLP).

Penyedia layanan cloud utama sudah memfilter paket cacat dan serangan lapisan jaringan umum, sehingga tidak perlu solusi NIDS/NIPS untuk mendeteksinya. Selain itu, solusi NIDS/NIPS tradisional biasanya didorong oleh pendekatan berbasis tanda tangan (yang dianggap kedaluarsa) dan mudah dihindarkan oleh penyerang dan biasanya menghasilkan tingkat positif palsu yang tinggi.

DLP berbasis jaringan semakin efektif dalam mengidentifikasi kehilangan data yang tidak disengaja dan disengaja. Alasannya adalah bahwa sebagian besar protokol dan penyerang modern menggunakan enkripsi tingkat jaringan untuk komunikasi masuk dan keluar. Satu-satunya solusi yang layak untuk ini adalah "SSL-bridging" yang menyediakan "man-in-the-middle resmi" yang berakhir dan kemudian membangun kembali koneksi jaringan terenkripsi. Pendekatan SSL-bridging telah tidak mendukung karena tingkat kepercayaan yang diperlukan untuk mitra yang menjalankan solusi dan teknologi yang digunakan.

Berdasarkan alasan ini, kami menawarkan rekomendasi menyeluruh bahwa Anda menghentikan penggunaan teknologi keamanan jaringan warisan ini. Namun, jika pengalaman organisasi Anda adalah teknologi ini memiliki dampak yang dapat ditembus dalam mencegah dan mendeteksi serangan nyata, Anda dapat mempertimbangkan untuk memindahkannya ke lingkungan cloud Anda.

Produk yang tercakup dalam panduan ini

Microsoft Azure

Kelompok Keamanan Jaringan dan Kelompok Keamanan Aplikasi

Azure Web Application Firewall

Kesimpulan

Mengamankan jaringan adalah pusat dari strategi Zero Trust yang sukses. Untuk informasi lebih lanjut atau bantuan tentang implementasi, silakan hubungi tim Keberhasilan Pelanggan Anda atau terus membaca bab lain dari panduan ini, yang mencakup semua pilar Zero Trust.

Seri panduan penyebaran Zero Trust

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk