Mengonfigurasi firewall jaringan untuk Azure Monitor SCOM Managed Instance

Artikel ini menjelaskan cara mengonfigurasi firewall jaringan dan aturan kelompok keamanan jaringan (NSG) Azure.

Catatan

Untuk mempelajari tentang arsitektur Azure Monitor SCOM Managed Instance, lihat Azure Monitor SCOM Managed Instance.

Prasyarat jaringan

Bagian ini membahas prasyarat jaringan dengan tiga contoh model jaringan.

Membangun konektivitas langsung (garis pandang) antara pengendali domain Anda dan jaringan Azure

Pastikan bahwa ada konektivitas jaringan langsung (garis pandang) antara jaringan pengendali domain yang Anda inginkan dan subnet Azure (jaringan virtual) tempat Anda ingin menyebarkan instans SCOM Managed Instance. Pastikan bahwa ada konektivitas jaringan langsung (garis pandang) antara beban kerja/agen dan subnet Azure tempat SCOM Managed Instance disebarkan.

Konektivitas langsung diperlukan agar semua sumber daya berikut dapat berkomunikasi satu sama lain melalui jaringan:

- Pengendali Domain

- Agen

- Komponen Manajer Operasi Pusat Sistem, seperti konsol Operasi

- Komponen Instans Terkelola SCOM, seperti server manajemen

Tiga model jaringan berbeda berikut secara visual diwakili untuk membuat SCOM Managed Instance.

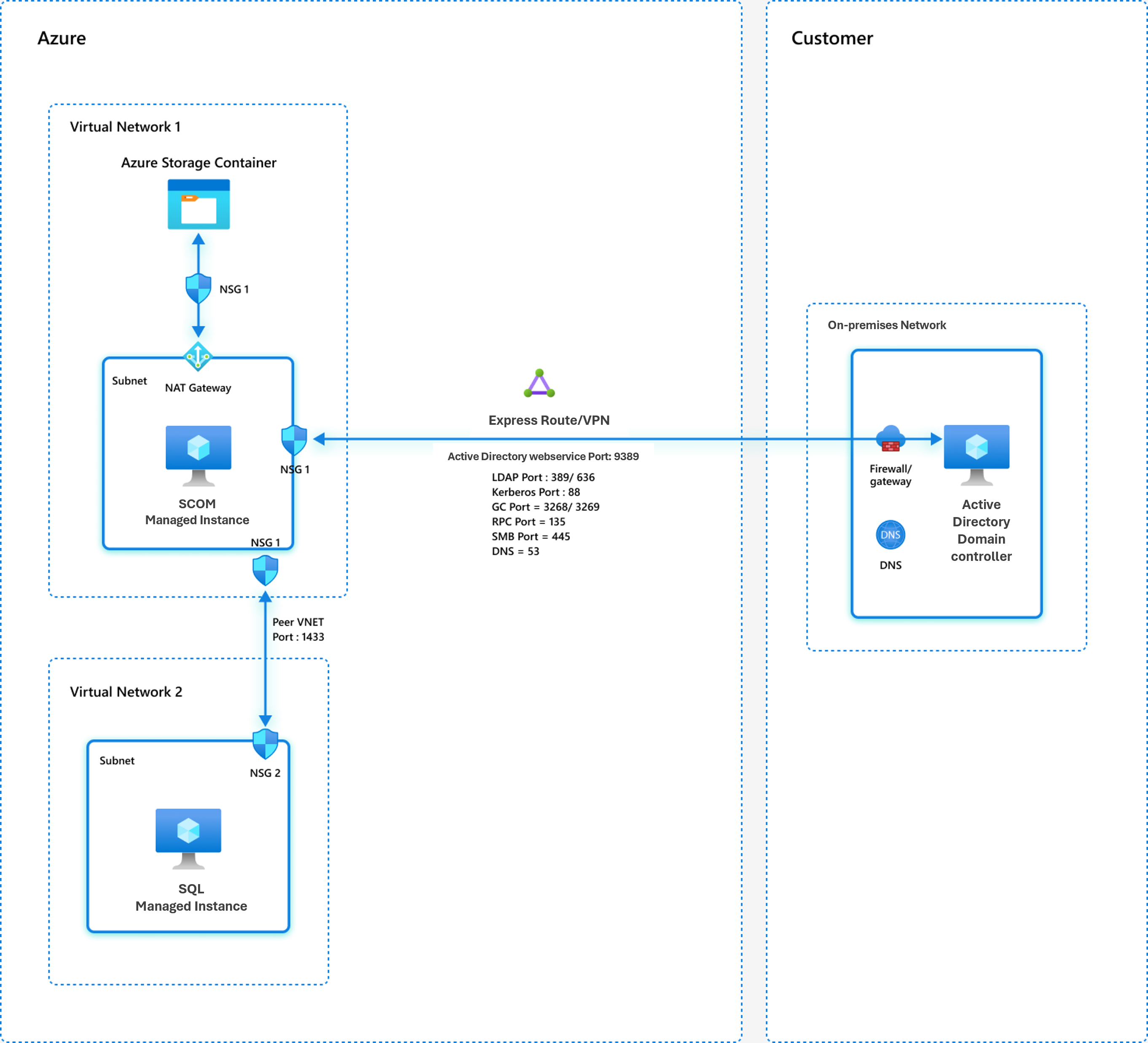

Model jaringan 1: Pengendali domain terletak di tempat

Dalam model ini, pengendali domain yang diinginkan terletak dalam jaringan lokal Anda. Anda harus membuat koneksi Azure ExpressRoute antara jaringan lokal Anda dan subnet Azure yang digunakan untuk SCOM Managed Instance.

Jika pengendali domain dan komponen lainnya berada di tempat, Anda harus menetapkan garis pandang melalui ExpressRoute atau jaringan privat maya (VPN). Untuk informasi selengkapnya, lihat dokumentasi ExpressRoute dan dokumentasi Azure VPN Gateway.

Model jaringan berikut menunjukkan di mana pengendali domain yang diinginkan berada dalam jaringan lokal. Koneksi langsung ada (melalui ExpressRoute atau VPN) antara jaringan lokal dan subnet Azure yang digunakan untuk pembuatan SCOM Managed Instance.

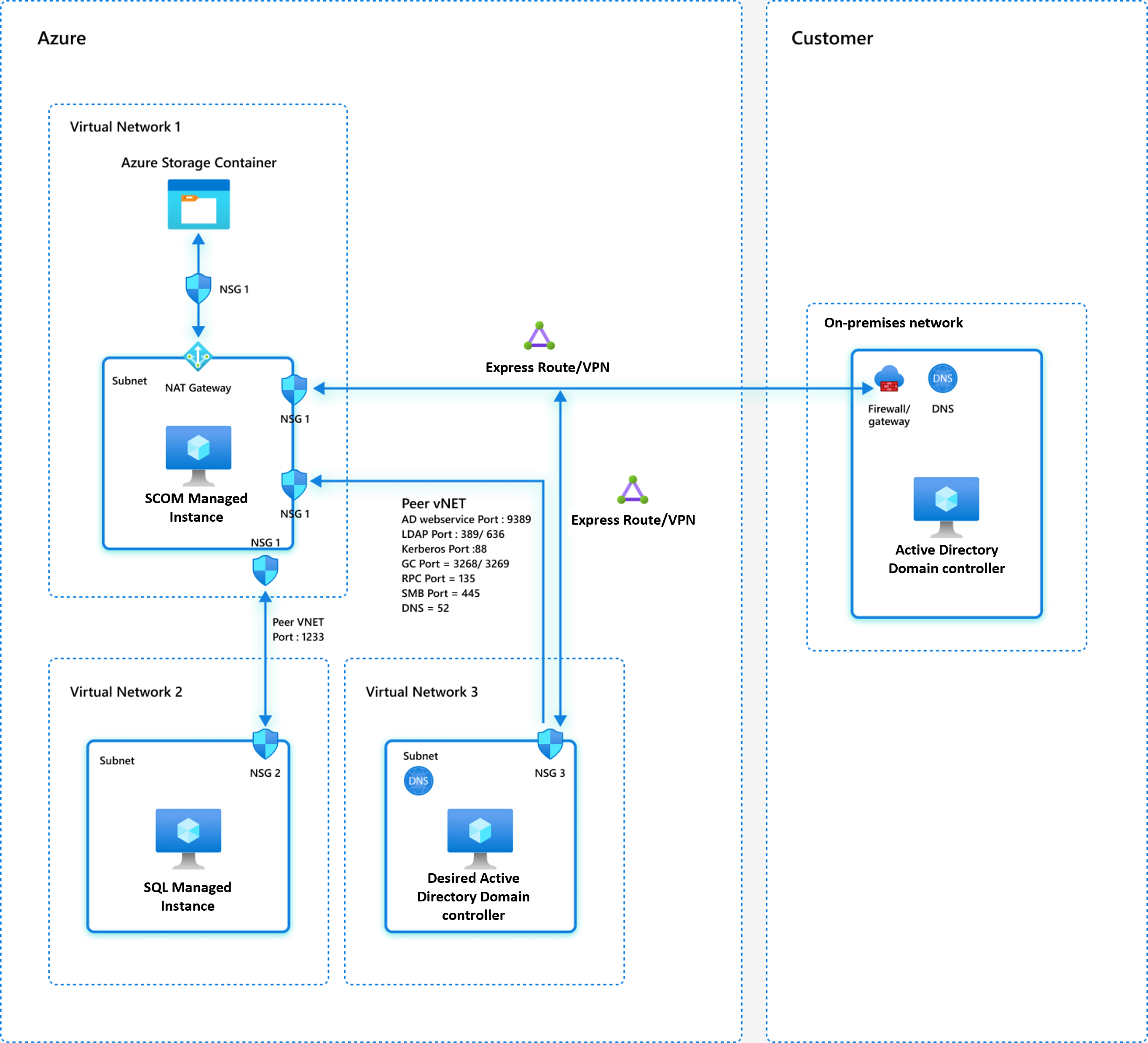

Model jaringan 2: Pengendali domain dihosting di Azure

Dalam konfigurasi ini, pengendali domain yang ditunjuk dihosting di Azure, dan Anda harus membuat koneksi ExpressRoute atau VPN antara jaringan lokal Anda dan subnet Azure. Ini digunakan untuk pembuatan Instans Terkelola SCOM dan subnet Azure yang digunakan untuk pengontrol domain yang ditunjuk. Untuk informasi selengkapnya, lihat ExpressRoute dan VPN Gateway.

Dalam model ini, pengendali domain yang diinginkan tetap terintegrasi ke dalam forest domain lokal Anda. Namun, Anda memilih untuk membuat pengontrol Active Directory khusus di Azure untuk mendukung sumber daya Azure yang mengandalkan infrastruktur Active Directory lokal.

Model jaringan 3: Pengendali domain dan Instans Terkelola SCOM berada di jaringan virtual Azure

Dalam model ini, pengontrol domain yang diinginkan dan Instans Terkelola SCOM ditempatkan di jaringan virtual terpisah dan khusus di Azure.

Jika pengendali domain yang Anda inginkan dan semua komponen lain berada di jaringan virtual Azure yang sama (pengendali domain aktif konvensional) tanpa kehadiran di tempat, Anda sudah memiliki garis pandang di antara semua komponen Anda.

Jika pengendali domain yang Anda inginkan dan semua komponen lain berada di jaringan virtual Azure yang berbeda (pengendali domain aktif konvensional) tanpa kehadiran lokal, Anda perlu melakukan peering jaringan virtual antara semua jaringan virtual yang ada di jaringan Anda. Untuk informasi selengkapnya, lihat Peering jaringan virtual di Azure.

Atasi masalah berikut untuk ketiga model jaringan yang disebutkan sebelumnya:

Pastikan bahwa subnet SCOM Managed Instance dapat membangun konektivitas ke pengontrol domain yang ditunjuk yang dikonfigurasi untuk Azure atau Instans Terkelola SCOM. Selain itu, pastikan bahwa resolusi nama domain dalam subnet SCOM Managed Instance mencantumkan pengontrol domain yang ditunjuk sebagai entri teratas di antara pengendali domain yang diselesaikan untuk menghindari latensi jaringan atau masalah performa dan firewall.

Port berikut pada pengendali domain yang ditunjuk dan Sistem Nama Domain (DNS) harus dapat diakses dari subnet SCOM Managed Instance:

Port TCP 389 atau 636 untuk LDAP

Port TCP 3268 atau 3269 untuk katalog global

Port TCP dan UDP 88 untuk Kerberos

Port TCP dan UDP 53 untuk DNS

TCP 9389 untuk layanan web Direktori Aktif

TCP 445 untuk SMB

TCP 135 untuk RPC

Aturan firewall internal dan NSG harus mengizinkan komunikasi dari jaringan virtual SCOM Managed Instance dan pengendali domain/DNS yang ditunjuk untuk semua port yang tercantum sebelumnya.

Jaringan virtual Azure SQL Managed Instance dan Instans Terkelola SCOM harus di-peering untuk membangun konektivitas. Secara khusus, port 1433 (port privat) atau 3342 (port publik) harus dapat dijangkau dari SCOM Managed Instance ke instans terkelola SQL. Konfigurasikan aturan NSG dan aturan firewall pada kedua jaringan virtual untuk memungkinkan port 1433 dan 3342.

Izinkan komunikasi pada port 5723, 5724, dan 443 dari komputer yang dipantau ke SCOM Managed Instance.

Jika komputer lokal, siapkan aturan NSG dan aturan firewall pada subnet SCOM Managed Instance dan di jaringan lokal tempat komputer yang dipantau berada untuk memastikan port penting yang ditentukan (5723, 5724, dan 443) dapat dijangkau dari komputer yang dipantau ke subnet SCOM Managed Instance.

Jika komputer berada di Azure, siapkan aturan NSG dan aturan firewall pada jaringan virtual SCOM Managed Instance dan di jaringan virtual tempat komputer yang dipantau berada untuk memastikan port penting yang ditentukan (5723, 5724, dan 443) dapat dijangkau dari komputer yang dipantau ke subnet SCOM Managed Instance.

Persyaratan firewall

Agar berfungsi dengan baik, SCOM Managed Instance harus memiliki akses ke nomor port dan URL berikut. Konfigurasikan aturan NSG dan firewall untuk mengizinkan komunikasi ini.

| Sumber daya | Port | Arah | Tag Layanan | Tujuan |

|---|---|---|---|---|

| *.blob.core.windows.net | 443 | Keluar | Penyimpanan | Azure Storage |

| management.azure.com | 443 | Keluar | AzureResourceManager | Azure Resource Manager |

| gcs.prod.monitoring.core.windows.net *.prod.warm.ingest.monitor.core.windows.net |

443 | Keluar | AzureMonitor | Log SCOM MI |

| *.prod.microsoftmetrics.com *.prod.hot.ingest.monitor.core.windows.net *.prod.hot.ingestion.msftcloudes.com |

443 | Keluar | AzureMonitor | Metrik SCOM MI |

| *.workloadnexus.azure.com | 443 | Keluar | Layanan Nexus | |

| *.azuremonitor-scommiconnect.azure.com | 443 | Keluar | Layanan Bridge |

Penting

Untuk meminimalkan kebutuhan komunikasi yang luas dengan admin Direktori Aktif dan admin jaringan Anda, lihat Verifikasi mandiri. Artikel ini menguraikan prosedur yang digunakan admin Direktori Aktif dan admin jaringan untuk memvalidasi perubahan konfigurasi mereka dan memastikan implementasinya berhasil. Proses ini mengurangi interaksi bolak-balik yang tidak perlu dari admin Manajer Operasi ke admin Direktori Aktif dan admin jaringan. Konfigurasi ini menghemat waktu untuk admin.

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk