Apa itu Azure RBAC?

Dalam hal identitas dan akses, sebagian besar organisasi yang mempertimbangkan untuk menggunakan cloud publik mengkhawatirkan dua hal:

- Memastikan bahwa seseorang keluar dari organisasi, dia akan kehilangan akses ke sumber daya di cloud.

- Membuat penyesuaian antara pemerintahan otonomi dan pusat; misalnya, memberi tim proyek kemampuan untuk membuat dan mengelola komputer virtual di cloud sembari mengontrol jaringan secara terpusat yang digunakan VM tersebut untuk berkomunikasi dengan sumber daya lainnya.

MICROSOFT Entra ID dan kontrol akses berbasis peran Azure (Azure RBAC) bekerja sama untuk memudahkan untuk melakukan tujuan ini.

Langganan Azure

Pertama, ingatlah bahwa setiap langganan Azure dikaitkan dengan satu direktori Microsoft Entra. Pengguna, grup, dan aplikasi di direktori tersebut dapat mengelola sumber daya di langganan Azure. Langganan menggunakan ID Microsoft Entra untuk akses menyeluruh (SSO) dan manajemen akses. Anda dapat memperluas Active Directory lokal ke cloud dengan menggunakan Microsoft Entra Koneksi. Fitur ini memungkinkan karyawan Anda untuk mengelola langganan Azure dengan menggunakan identitas kerja yang ada. Saat Anda menonaktifkan akun Active Directory lokal, akun tersebut secara otomatis kehilangan akses ke semua langganan Azure yang terhubung dengan ID Microsoft Entra.

Apa itu Azure RBAC?

Kontrol akses berbasis peran Azure (Azure RBAC) adalah sistem otorisasi yang dibangun di Azure Resource Manager yang menyediakan manajemen akses terperinci untuk sumber daya di Azure. Dengan Azure RBAC, Anda dapat memberikan akses yang tepat yang dibutuhkan pengguna untuk melakukan pekerjaan mereka. Misalnya, Anda dapat menggunakan Azure RBAC untuk mengizinkan satu karyawan mengelola komputer virtual dalam langganan sementara yang lain mengelola database SQL dalam langganan yang sama.

Video berikut menjelaskan Azure RBAC secara rinci:

Anda dapat memberikan akses dengan menetapkan peran Azure yang sesuai untuk pengguna, grup, dan aplikasi pada lingkup tertentu. Ruang lingkup penetapan peran dapat berupa grup manajemen, langganan, grup sumber daya, atau sumber daya tunggal. Peran yang ditetapkan pada lingkup induk juga memberikan akses ke lingkup anak yang terkandung di dalamnya. Misalnya, pengguna dengan akses ke grup sumber daya dapat mengelola semua sumber daya yang dikandungnya, seperti situs web, komputer virtual, dan subnet. Peran Azure yang Anda tetapkan menentukan sumber daya yang dapat dikelola pengguna, grup, atau aplikasi dalam lingkup tersebut.

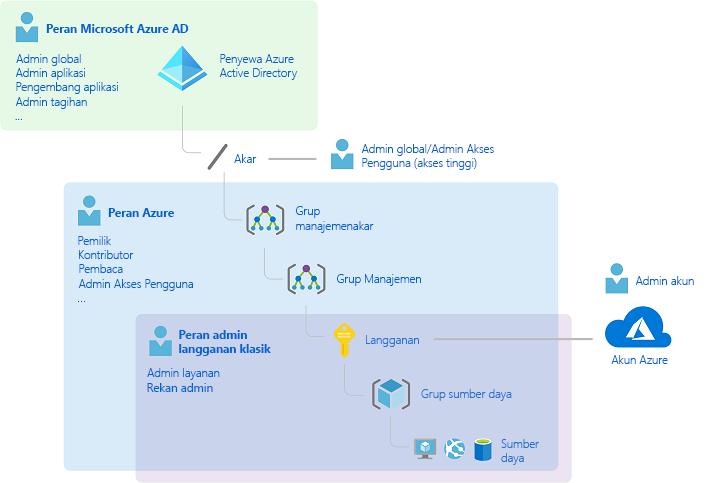

Diagram berikut menggambarkan bagaimana peran administrator langganan klasik, peran Azure, dan peran Microsoft Entra terkait pada tingkat tinggi. Peran yang ditetapkan pada lingkup yang lebih tinggi, seperti seluruh langganan, diwarisi oleh lingkup anak, seperti instans layanan.

Dalam diagram sebelumnya, langganan hanya dikaitkan dengan satu penyewa Microsoft Entra. Perhatikan juga bahwa grup sumber daya dapat memiliki beberapa sumber daya, tetapi hanya dikaitkan dengan satu langganan. Meskipun tidak jelas dari diagram, sumber daya hanya dapat terikat ke satu grup sumber daya.

Apa yang bisa saya lakukan dengan Azure RBAC?

Azure RBAC memungkinkan Anda memberikan akses ke sumber daya Azure yang Anda kontrol. Misalkan Anda perlu mengelola akses ke sumber daya di Azure untuk tim pengembangan, teknik, dan pemasaran. Anda sudah mulai menerima permintaan akses, dan Anda perlu mempelajari dengan cepat cara kerja manajemen akses untuk sumber daya Azure.

Berikut beberapa skenario yang dapat Anda terapkan dengan Azure RBAC:

- Izinkan satu pengguna mengelola komputer virtual dalam langganan dan pengguna lain mengelola jaringan virtual

- Izinkan grup administrator database mengelola database SQL dalam langganan

- Izinkan pengguna mengelola semua sumber daya dalam grup sumber daya, seperti komputer virtual, situs web, dan subnet

- Izinkan aplikasi mengakses semua sumber daya dalam grup sumber daya

Azure RBAC di portal Microsoft Azure

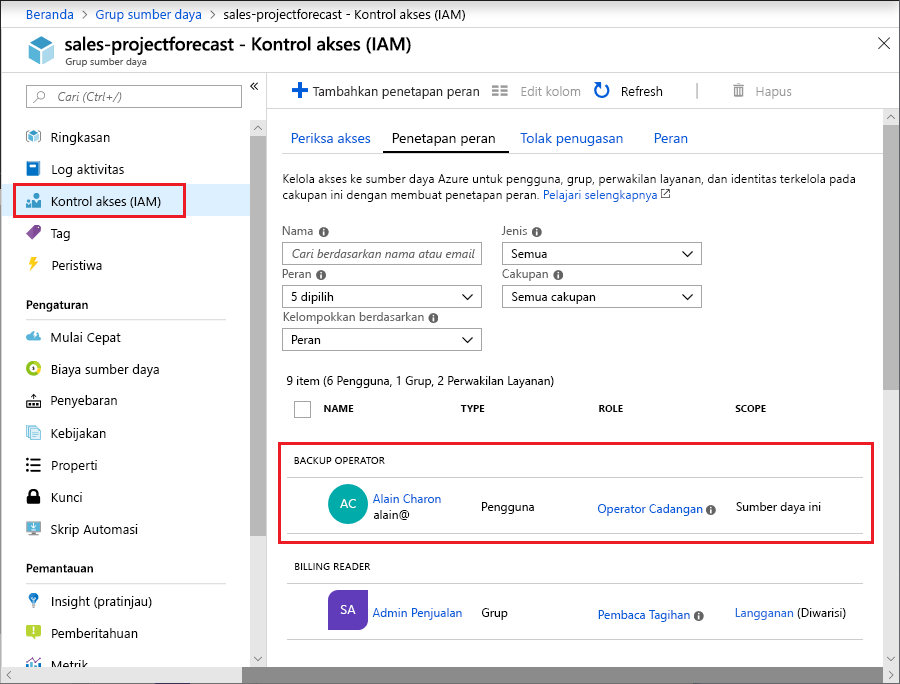

Di beberapa area di portal Microsoft Azure, Anda akan melihat panel bernama Kontrol akses (IAM), yang juga disebut sebagai manajemen identitas dan akses. Pada panel ini, Anda bisa melihat siapa saja yang memiliki akses ke area tersebut dan perannya. Dengan menggunakan panel yang sama ini, Anda juga dapat memberikan atau menghapus akses.

Berikut contoh panel Kontrol akses (IAM) untuk grup sumber daya. Dalam contoh ini, Alain telah diberi peran Operator Cadangan untuk grup sumber daya ini.

Bagaimana cara kerja Azure RBAC?

Anda dapat mengontrol akses ke sumber daya menggunakan Azure RBAC dengan membuat penetapan peran, yang mengontrol cara izin diterapkan. Untuk membuat penetapan peran, Anda memerlukan tiga elemen: kepala keamanan, definisi peran, dan lingkup. Anda dapat menganggap elemen-elemen ini sebagai "siapa," "apa," dan "di mana."

1. Kepala keamanan (siapa)

Kepala keamanan hanyalah nama untuk pengguna, grup, atau aplikasi yang ingin Anda beri akses.

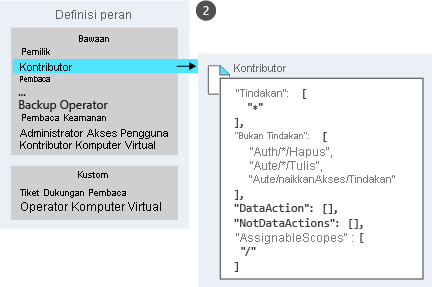

2. Definisi peran (yang dapat Anda lakukan)

Definisi peran adalah kumpulan izin. Terkadang hanya disebut peran. Definisi peran mencantumkan izin yang dapat dilakukan peran, seperti membaca, menulis, dan menghapus. Peran dapat bertingkat tinggi, seperti Pemilik, atau spesifik, seperti Kontributor Komputer Virtual.

Azure mencakup beberapa peran bawaan yang dapat Anda gunakan. Berikut adalah empat peran dasar bawaan:

- Pemilik: Memiliki akses penuh ke semua sumber daya, termasuk hak untuk mendelegasikan akses ke orang lain

- Kontributor: Dapat membuat dan mengelola semua jenis sumber daya Azure, tetapi tidak dapat memberikan akses ke orang lain

- Pembaca: Dapat melihat sumber daya Azure yang sudah ada

- Administrator Akses Pengguna: Memungkinkan Anda mengelola akses pengguna ke sumber daya Azure

Jika peran bawaan tidak memenuhi kebutuhan spesifik organisasi, Anda bisa membuat peran kustom Anda sendiri.

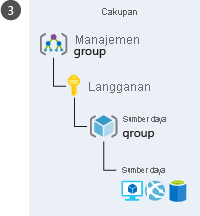

3. Lingkup (di mana)

Cakupan adalah tingkat di mana akses berlaku. Ini berguna jika Anda ingin menjadikan seseorang sebagai Kontributor Situs Web, tetapi hanya untuk satu grup sumber daya.

Di Azure, Anda dapat menentukan cakupan di beberapa tingkat: grup pengelolaan, langganan, grup sumber daya, atau sumber daya. Cakupan disusun dalam hubungan induk-turunan. Saat Anda memberikan akses di lingkup induk, izin tersebut diwariskan oleh semua cakupan anak. Misalnya, jika Anda menetapkan peran Kontributor ke grup di lingkup langganan, peran tersebut diwariskan oleh semua grup sumber daya dan sumber daya dalam langganan.

Penetapan peran

Setelah menentukan siapa, apa, dan di mana, Anda dapat menggabungkan elemen-elemen tersebut untuk memberikan akses. Penetapan peran adalah proses mengikat peran dengan kepala keamanan pada lingkup tertentu, untuk tujuan memberikan akses. Untuk memberikan akses, Anda akan membuat penetapan peran. Untuk mencabut akses, Anda akan menghapus penetapan peran.

Contoh berikut menunjukkan bagaimana grup Pemasaran telah diberi peran Kontributor di lingkup grup sumber daya penjualan.

Azure RBAC adalah model yang diperbolehkan

Azure RBAC adalah model yang diizinkan . Artinya, saat Anda diberi peran, Azure RBAC mengizinkan Anda melakukan tindakan tertentu, seperti baca, tulis, atau hapus. Jadi, jika satu penetapan peran memberi Anda izin baca ke grup sumber daya dan penetapan peran yang berbeda memberi Anda izin menulis ke grup sumber daya yang sama, Anda akan memiliki izin baca dan tulis di grup sumber daya tersebut.

Azure RBAC memiliki izin NotActions. Anda dapat menggunakan NotActions untuk membuat sekumpulan izin yang tidak diperbolehkan. Akses yang diberikan peran— izin yang efektif—dihitung dengan mengurangi NotActions operasi dari Actions operasi. Misalnya, peran Kontributor memiliki Actions dan NotActions. Karakter kartu bebas (*) dalam Actions menunjukkan bahwa ini dapat melakukan semua operasi pada sarana kontrol. Anda kemudian akan mengurangi operasi NotActions berikut untuk menghitung izin yang efektif:

- Menghapus peran dan penetapan peran

- Menghapus peran dan penetapan peran

- Memberi pemanggil akses Administrator Akses Pengguna pada lingkup penyewa

- Membuat atau memperbarui artefak cetak biru apa pun

- Menghapus artefak cetak biru apa pun