Menyebarkan Layanan Federasi Direktori Aktif di Azure

Layanan Federasi Direktori Aktif (AD FS) menyediakan kemampuan federasi identitas dan akses menyeluruh (SSO) web yang disederhanakan dan diamankan. Federasi dengan ID Microsoft Entra atau Microsoft 365 memungkinkan pengguna mengautentikasi menggunakan kredensial lokal dan mengakses semua sumber daya cloud. Akibatnya, menjadi penting untuk memiliki infrastruktur LAYANAN Federasi Direktori Aktif yang sangat tersedia untuk memastikan akses ke sumber daya baik lokal maupun di cloud.

Menyebarkan Layanan Federasi Direktori Aktif di Azure dapat membantu mencapai ketersediaan tinggi yang diperlukan dengan upaya minimal. Ada beberapa keuntungan menyebarkan Layanan Federasi Direktori Aktif di Azure:

- Ketersediaan Tinggi - Dengan kekuatan set ketersediaan Azure, Anda memastikan infrastruktur yang sangat tersedia.

- Mudah Diskalakan - Perlu lebih banyak performa? Migrasikan dengan mudah ke mesin yang lebih kuat hanya dengan beberapa pilihan di Azure.

- Redundansi Lintas Geo – Dengan redundansi geografis Azure, Anda dapat yakin bahwa infrastruktur Anda sangat tersedia di seluruh dunia.

- Mudah Dikelola - Dengan opsi manajemen yang sangat disederhanakan dalam portal Azure, mengelola infrastruktur Anda mudah dan tidak merepotkan.

Prinsip desain

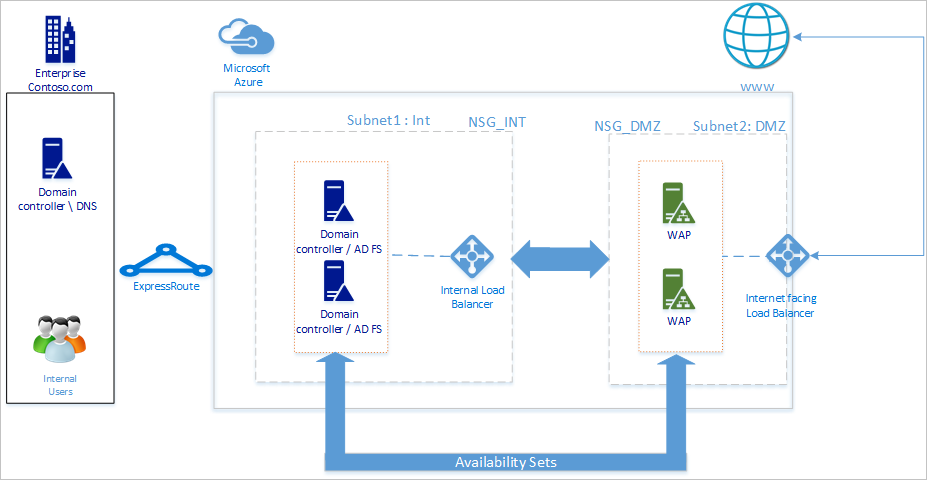

Diagram ini menunjukkan topologi dasar yang direkomendasikan untuk mulai menyebarkan infrastruktur LAYANAN Federasi Direktori Aktif Anda di Azure.

Berikut ini adalah prinsip-prinsip di balik berbagai komponen topologi:

- Server DC/AD FS: Jika Anda memiliki kurang dari 1.000 pengguna, Anda dapat menginstal peran LAYANAN Federasi Direktori Aktif di pengendali domain (DC). Jika Anda tidak menginginkan efek performa pada DC, atau jika Anda memiliki lebih dari 1.000 pengguna, sebarkan LAYANAN Federasi Direktori Aktif di server terpisah.

- Server WAP – Perlu untuk menyebarkan server proksi aplikasi web sehingga pengguna dapat menjangkau Layanan Federasi Direktori Aktif saat mereka tidak berada di jaringan perusahaan.

- DMZ: Server proksi aplikasi web ditempatkan di DMZ dan hanya akses TCP/443 yang diizinkan antara DMZ dan subnet internal.

- Load balancer: Untuk memastikan ketersediaan tinggi Layanan Federasi Direktori Aktif dan server proksi aplikasi web, sebaiknya gunakan penyeimbang beban internal untuk server LAYANAN Federasi Direktori Aktif dan Azure Load Balancer untuk server proksi aplikasi web.

- Set ketersediaan: Untuk memberikan redundansi ke penyebaran Layanan Federasi Direktori Aktif Anda, kami sarankan Anda mengelompokkan dua atau beberapa komputer virtual (VM) dalam ketersediaan yang ditetapkan untuk beban kerja serupa. Konfigurasi ini memastikan bahwa selama peristiwa pemeliharaan yang direncanakan atau tidak direncanakan, setidaknya satu VM tersedia.

- Akun penyimpanan: Kami sarankan Anda memiliki dua akun penyimpanan. Memiliki satu akun penyimpanan dapat menyebabkan pembuatan satu titik kegagalan. Jika Anda hanya memiliki satu akun penyimpanan, itu dapat menyebabkan penyebaran menjadi tidak tersedia dalam peristiwa yang tidak mungkin di mana akun penyimpanan gagal. Dua akun penyimpanan membantu mengaitkan satu akun penyimpanan untuk setiap baris kesalahan.

- Pemisahan jaringan: Server proksi aplikasi web harus disebarkan dalam jaringan DMZ terpisah. Anda dapat membagi satu jaringan virtual menjadi dua subnet dan kemudian menyebarkan server proksi aplikasi web dalam subnet terisolasi. Anda dapat mengonfigurasi pengaturan grup keamanan jaringan untuk setiap subnet dan hanya mengizinkan komunikasi yang diperlukan antara dua subnet. Detail selengkapnya diberikan sesuai skenario penyebaran berikut.

Langkah-langkah untuk menyebarkan Layanan Federasi Direktori Aktif di Azure

Bagian ini menguraikan langkah-langkah untuk menyebarkan infrastruktur LAYANAN Federasi Direktori Aktif di Azure.

Menyebarkan jaringan

Seperti yang diuraikan sebelumnya, Anda dapat membuat dua subnet dalam satu jaringan virtual atau membuat dua jaringan virtual yang berbeda. Artikel ini berfokus pada penyebaran satu jaringan virtual dan membalainya menjadi dua subnet. Pendekatan ini saat ini lebih mudah karena dua jaringan virtual terpisah akan memerlukan jaringan virtual ke gateway jaringan virtual untuk komunikasi.

Membuat jaringan virtual

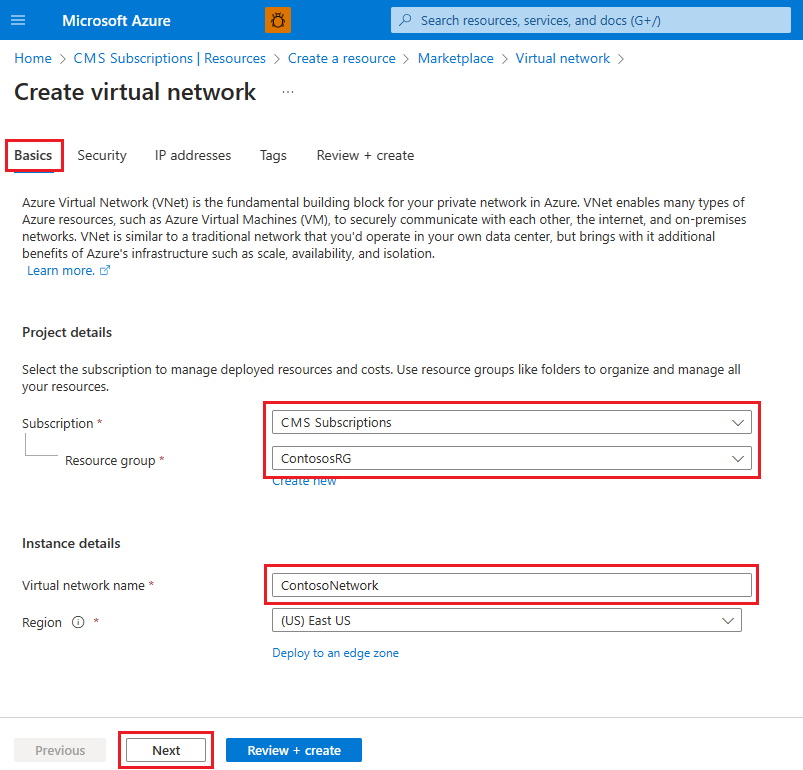

Masuk ke portal Azure dengan akun Azure Anda.

Di portal, cari dan pilih Jaringan virtual.

Pada halaman Jaringan virtual , pilih Buat.

Di Buat jaringan virtual, masukkan atau pilih informasi ini di tab Dasar:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya Anda. Atau pilih Buat baru untuk membuatnya. Detail instans Nama jaringan virtual Masukkan nama untuk jaringan virtual Anda. Wilayah Pilih wilayah. Pilih Selanjutnya.

Di tab Keamanan , aktifkan layanan keamanan apa pun yang mungkin Anda inginkan dan pilih Berikutnya.

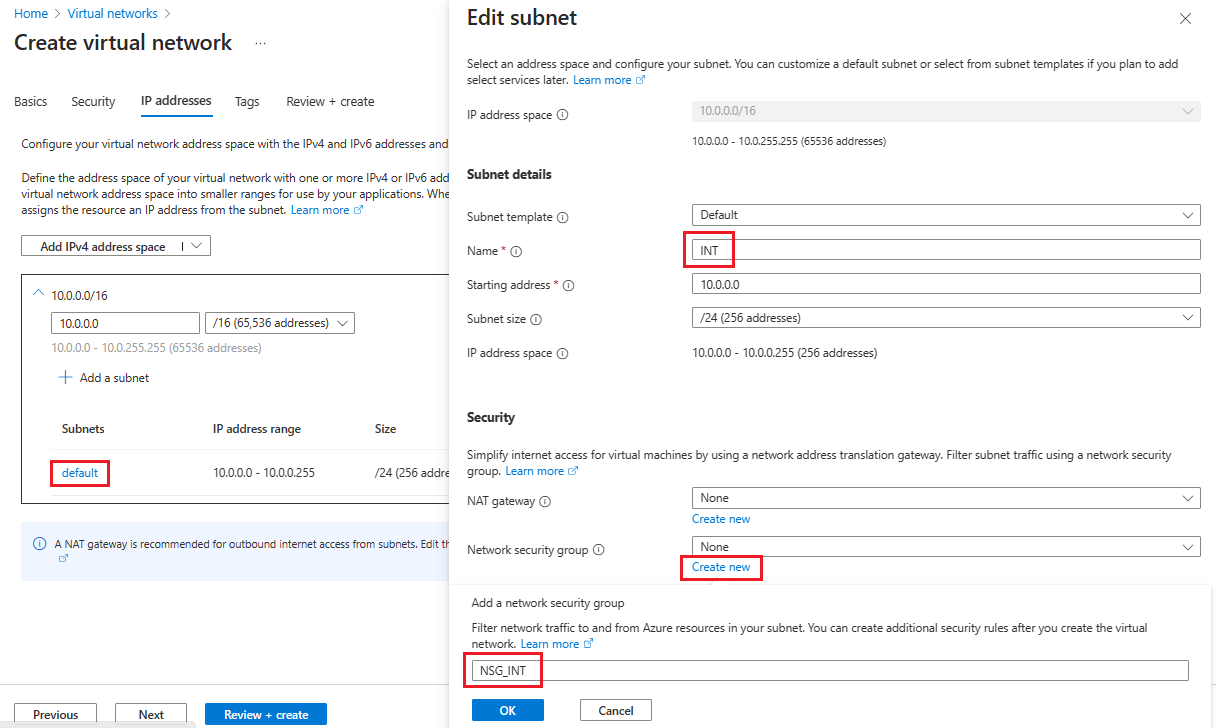

Pada tab alamat IP, subnet default sudah dibuat dan siap untuk ditambahkan VM. Untuk contoh ini, pilih default untuk mengedit subnet.

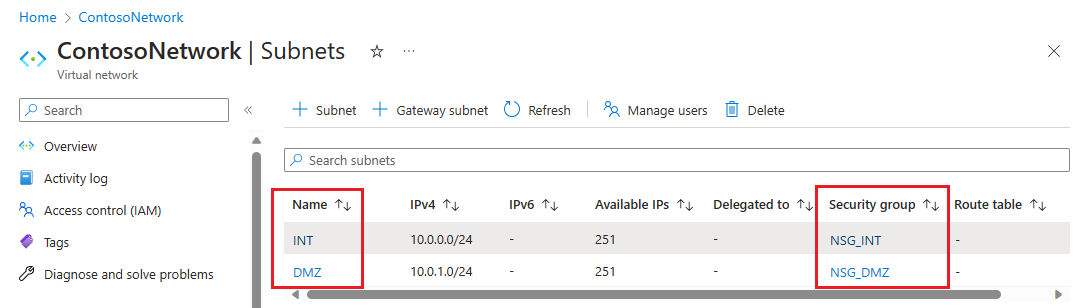

- Pada halaman Edit subnet , ganti nama subnet menjadi INT.

- Masukkan alamat IP dan Informasi ukuran Subnet seperlunya untuk menentukan ruang alamat IP.

- Untuk Grup keamanan jaringan, pilih Buat baru.

- Untuk contoh ini, masukkan nama NSG_INT dan pilih OK, lalu pilih Simpan. Anda telah membuat subnet pertama Anda.

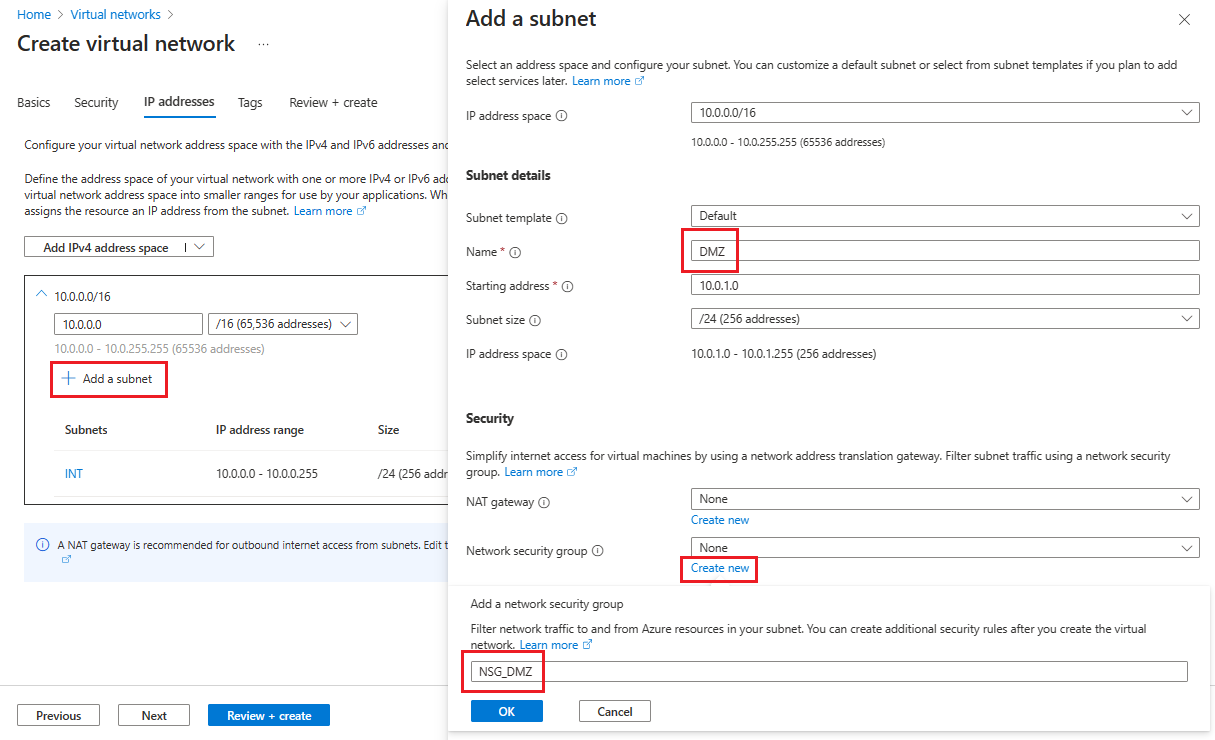

- Untuk membuat subnet kedua Anda, pilih + Tambahkan subnet.

- Pada halaman Tambahkan subnet , masukkan DMZ untuk nama subnet kedua dan masukkan informasi seperlunya untuk menentukan ruang alamat IP.

- Untuk Grup keamanan jaringan, pilih Buat baru.

- Masukkan nama NSG_DMZ, pilih OK, lalu pilih Tambahkan.

Pilih Tinjau + buat, dan jika semuanya terlihat baik-baik saja, pilih Buat.

Anda sekarang memiliki jaringan virtual yang mencakup dua subnet, masing-masing dengan kelompok keamanan jaringan terkait.

Mengamankan jaringan virtual

Grup keamanan jaringan (NSG) berisi daftar aturan Daftar Kontrol Akses (ACL) yang mengizinkan atau menolak lalu lintas jaringan ke instans VM Anda di Virtual Network. NSG dapat dikaitkan dengan subnet atau instans VM individual dalam subnet tersebut. Saat NSG dikaitkan dengan subnet, aturan ACL berlaku untuk semua instans VM di subnet tersebut.

NSG yang terkait dengan subnet Anda secara otomatis menyertakan beberapa aturan masuk dan keluar default. Anda tidak dapat menghapus aturan keamanan default, tetapi dapat menimpanya dengan yang prioritasnya lebih tinggi. Dan, Anda dapat menambahkan lebih banyak aturan masuk dan keluar sesuai dengan tingkat keamanan yang Anda inginkan.

Sekarang, tambahkan beberapa aturan ke masing-masing dari dua kelompok keamanan kami. Untuk contoh pertama, mari kita tambahkan aturan keamanan masuk ke grup keamanan NSG_INT .

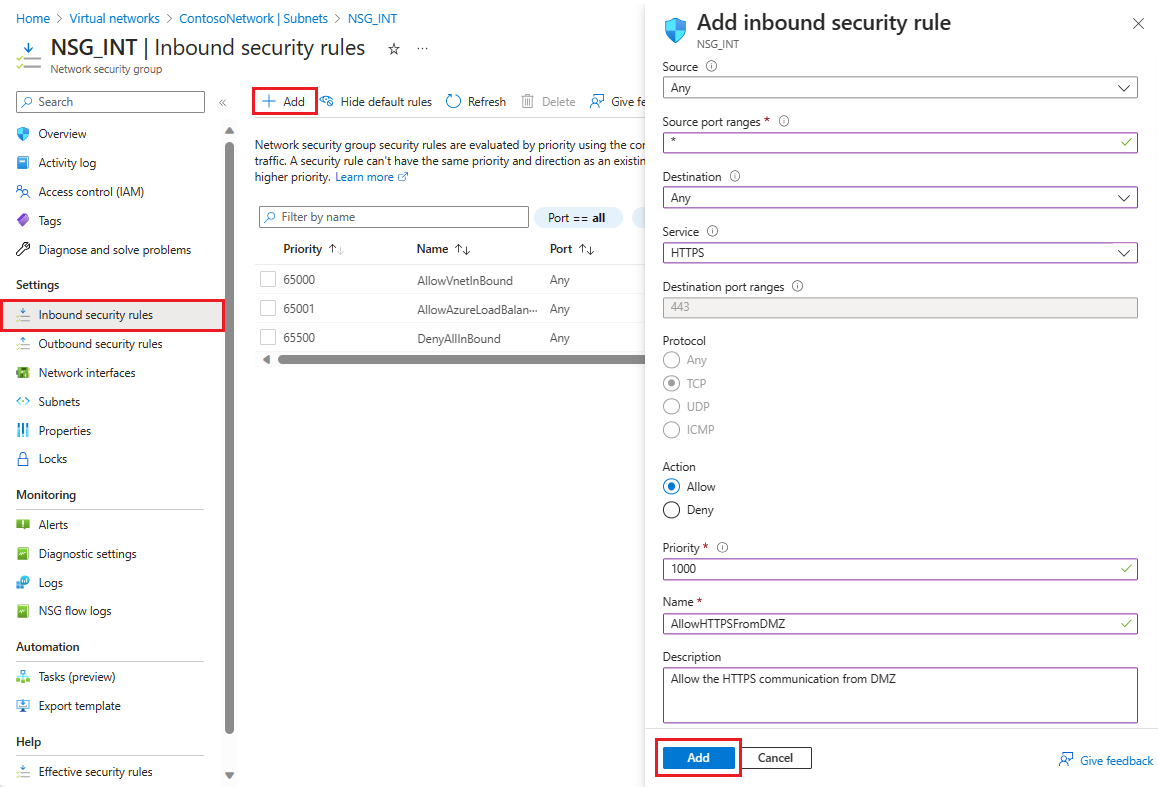

Pada halaman Subnet jaringan virtual Anda, pilih NSG_INT.

Di sebelah kiri, pilih Aturan keamanan masuk, lalu pilih + Tambahkan.

Di Tambahkan aturan keamanan masuk, masukkan atau pilih informasi ini:

Pengaturan Nilai Sumber 10.0.1.0/24. Source port ranges Biarkan (atau pilih) tanda bintang. Tanda bintang (*) memungkinkan lalu lintas pada port apa pun. Untuk contoh ini, pilih tanda bintang untuk semua aturan yang Anda buat. Tujuan 10.0.0.0/24. Layanan Pilih HTTPS.

Pengaturan untuk Rentang port tujuan dan Protokol secara otomatis diisi berdasarkan Layanan yang ditentukan.Perbuatan Pilih Izinkan. Prioritas 1010.

Aturan diproses dalam urutan prioritas; semakin rendah angkanya, semakin tinggi prioritasnya.Nama AllowHTTPSFromDMZ. Deskripsi Izinkan komunikasi HTTPS dari DMZ. Setelah membuat pilihan, pilih Tambahkan.

Aturan keamanan masuk baru sekarang ditambahkan ke bagian atas daftar aturan untuk NSG_INT.

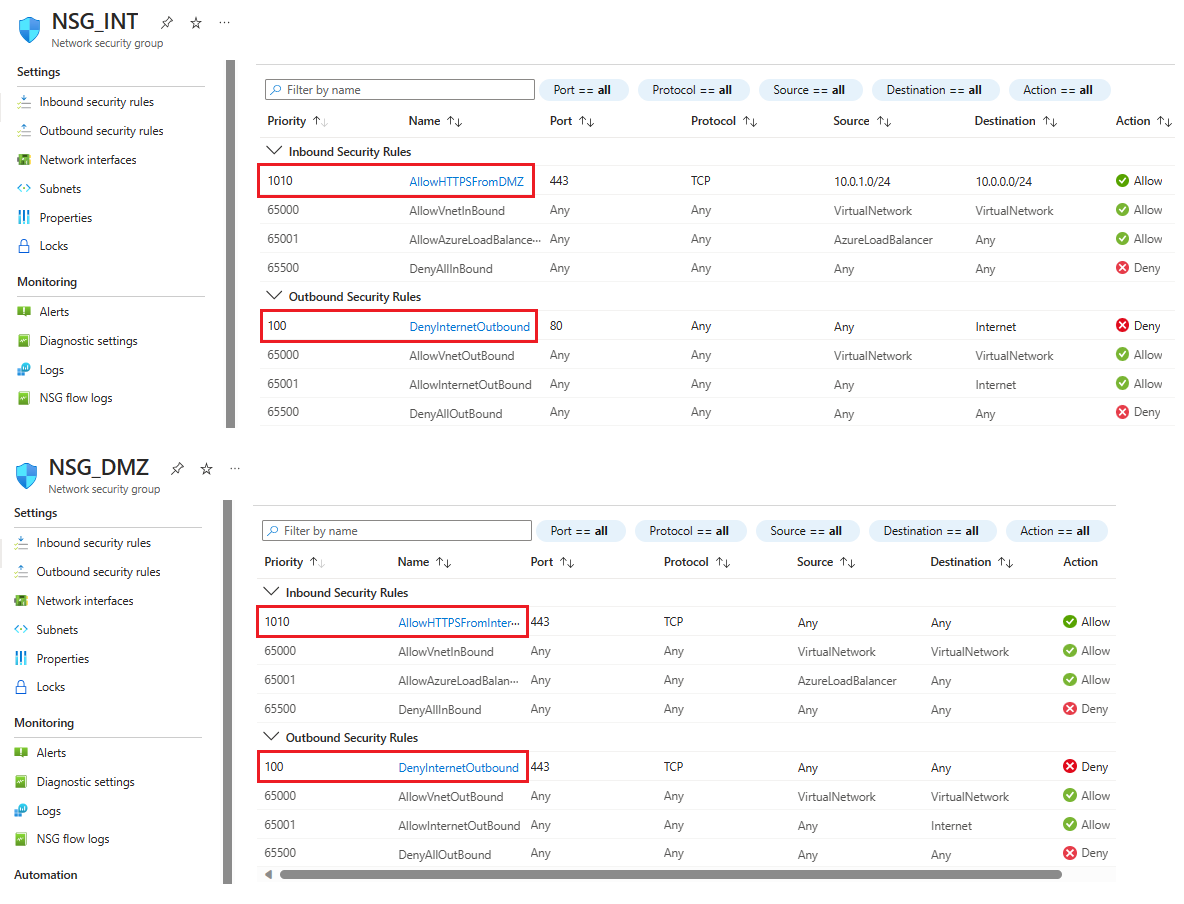

Aturan keamanan masuk baru sekarang ditambahkan ke bagian atas daftar aturan untuk NSG_INT.Ulangi langkah-langkah ini dengan nilai yang diperlihatkan dalam tabel berikut. Selain aturan baru yang Anda buat, Anda harus menambahkan aturan tambahan berikut dalam urutan prioritas yang tercantum untuk membantu mengamankan subnet internal dan DMZ Anda.

NSG Jenis aturan Sumber Tujuan Layanan Perbuatan Prioritas Nama Deskripsi NSG_INT Keluar Mana pun Tag Layanan/Internet Kustom (80/Apa pun) Tolak 100 DenyInternetOutbound Tidak ada akses ke internet. NSG_DMZ Masuk Apa pun Apa pun Kustom (Tanda Bintang (*)/Apa pun) Bolehkan 1010 AllowHTTPSFromInternet Izinkan HTTPS dari internet ke DMZ. NSG_DMZ Keluar Mana pun Tag Layanan/Internet Kustom (80/Apa pun) Tolak 100 DenyInternetOutbound Apa pun kecuali HTTPS ke internet diblokir. Setelah Anda memasukkan nilai untuk setiap aturan baru, pilih Tambahkan dan lanjutkan ke aturan berikutnya hingga dua aturan keamanan baru ditambahkan untuk setiap NSG.

Setelah konfigurasi, halaman NSG terlihat seperti contoh ini:

Catatan

Jika autentikasi sertifikat pengguna klien (autentikasi clientTLS menggunakan sertifikat pengguna X.509) diperlukan, ad FS memerlukan port TCP 49443 untuk diaktifkan untuk akses masuk.

Membuat koneksi ke lokal

Anda memerlukan koneksi ke lokal untuk menyebarkan DC di Azure. Azure menawarkan berbagai opsi untuk menyambungkan infrastruktur lokal Anda ke infrastruktur Azure Anda.

- Titik-ke-Situs

- Situs-ke-situs Virtual Network

- ExpressRoute

Kami sarankan Anda menggunakan ExpressRoute. ExpressRoute memungkinkan Anda membuat koneksi privat antara pusat data Azure dan infrastruktur yang ada di tempat Anda atau di lingkungan kolokasi. Koneksi ExpressRoute tidak melalui internet publik. Mereka menawarkan lebih banyak keandalan, kecepatan yang lebih cepat, latensi yang lebih rendah, dan keamanan yang lebih tinggi daripada koneksi umum melalui internet.

Meskipun kami menyarankan Anda menggunakan ExpressRoute, Anda dapat memilih metode koneksi apa pun yang paling cocok untuk organisasi Anda. Untuk mempelajari selengkapnya tentang ExpressRoute dan berbagai opsi konektivitas menggunakan ExpressRoute, baca Gambaran umum teknis ExpressRoute.

Membuat akun penyimpanan

Untuk mempertahankan ketersediaan tinggi dan menghindari ketergantungan pada satu akun penyimpanan, buat dua akun penyimpanan. Bagi komputer di setiap ketersediaan yang diatur menjadi dua grup, lalu tetapkan setiap grup akun penyimpanan terpisah.

Untuk membuat dua akun penyimpanan Anda, cari dan pilih Akun penyimpanan di portal Azure dan pilih + Buat

Di Buat akun penyimpanan, masukkan atau pilih informasi ini di tab Dasar :

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya Anda. Atau pilih Buat baru untuk membuatnya. Detail instans Nama akun penyimpanan Masukkan nama akun penyimpanan Anda. Untuk contoh ini, masukkan contososac1. Wilayah Pilih wilayah Anda. Performa Pilih Premium untuk tingkat performa. Jenis akun premium Pilih jenis akun penyimpanan yang Anda butuhkan: blok blob, berbagi file, atau blob halaman. Redundansi geografis Pilih Penyimpanan redundan secara lokal (LRS). Lanjutkan melalui tab yang tersisa. Jika sudah siap, pilih Buat pada tab Tinjau .

Ulangi langkah-langkah sebelumnya untuk membuat akun penyimpanan kedua dengan nama contososac2.

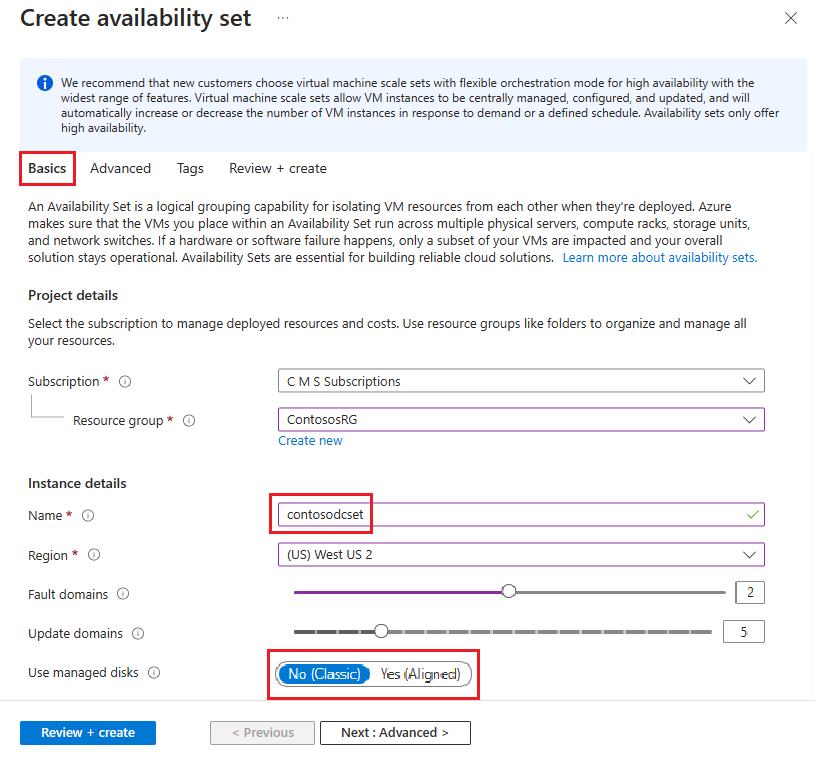

Membuat set ketersediaan

Untuk setiap peran (DC/AD FS dan WAP), buat set ketersediaan yang masing-masing berisi setidaknya dua komputer. Konfigurasi ini membantu mencapai ketersediaan yang lebih tinggi untuk setiap peran. Saat membuat set ketersediaan, Anda harus memutuskan domain berikut:

- Domain Kesalahan: VM di domain kesalahan yang sama memiliki sumber daya dan sakelar jaringan fisik yang sama. Kami merekomendasikan minimal dua domain kesalahan. Nilai defaultnya adalah 2 dan Anda dapat membiarkannya apa adanya untuk penyebaran ini.

- Domain pembaruan: Komputer milik domain pembaruan yang sama dimulai ulang bersama-sama selama pembaruan. Kami merekomendasikan minimal dua domain pembaruan. Nilai defaultnya adalah 5, dan Anda dapat membiarkannya apa adanya untuk penyebaran ini.

Untuk membuat set ketersediaan, cari dan pilih Set ketersediaan di portal Azure dan pilih + Buat

Di Buat set ketersediaan, masukkan atau pilih informasi ini di tab Dasar :

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya Anda. Atau pilih Buat baru untuk membuatnya. Detail instans Nama Masukkan nama untuk set ketersediaan Anda. Untuk contoh ini, masukkan contosodcset. Wilayah Pilih wilayah Anda. Domain kesalahan 2 Domain Pembaruan 5 Menggunakan disk terkelola Untuk contoh ini, pilih Tidak (Klasik).

Setelah Anda membuat semua pilihan Anda, pilih Tinjau + Buat dan jika semuanya terlihat bagus, pilih Buat.

Ulangi langkah-langkah sebelumnya untuk membuat set ketersediaan kedua dengan nama contososac2.

Menyebarkan komputer virtual

Langkah selanjutnya adalah menyebarkan VM yang menghosting berbagai peran dalam infrastruktur Anda. Kami merekomendasikan minimal dua komputer di setiap set ketersediaan. Jadi untuk contoh ini, kami membuat empat VM untuk penyebaran dasar.

Untuk membuat VM, cari dan pilih Komputer virtual di portal Azure.

Pada halaman Komputer virtual, pilih + Buat, lalu pilih Komputer virtual Azure.

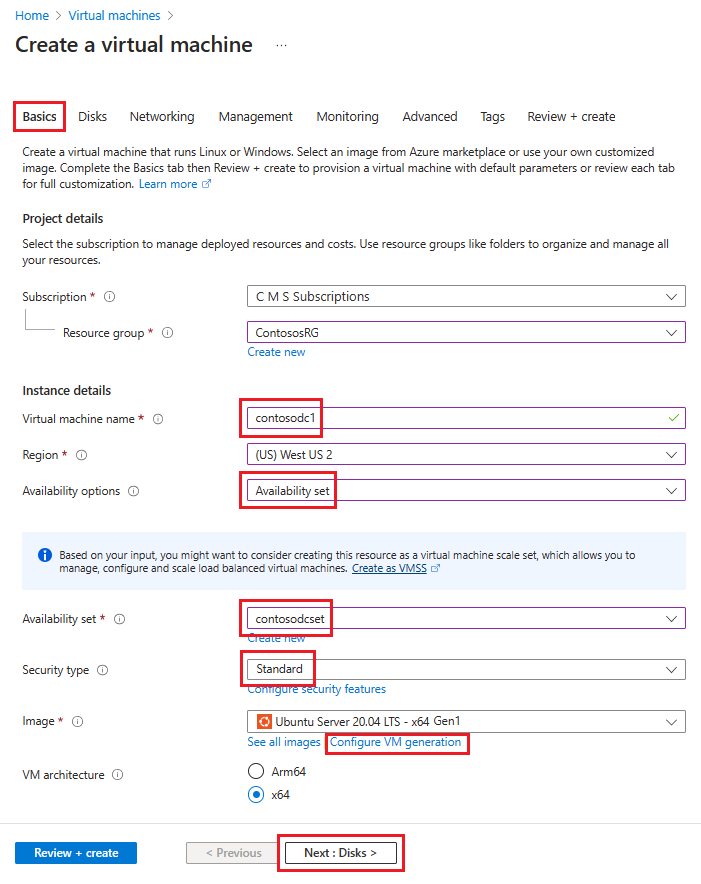

Di Buat komputer virtual, masukkan atau pilih informasi ini di tab Dasar:

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya Anda. Atau pilih Buat baru untuk membuatnya. Detail instans Nama komputer virtual Masukkan nama untuk VM Anda. Untuk komputer pertama, masukkan contosodc1. Wilayah Pilih wilayah Anda. Opsi ketersediaan Pilih Set ketersediaan. Rangkaian ketersediaan Pilih contosodcset. Jenis keamanan Pilih Standar. Gambar Pilih gambar Anda. Lalu pilih Konfigurasikan pembuatan VM dan pilih Gen 1. Untuk contoh ini, Anda perlu menggunakan gambar Gen 1. Akun administrator Jenis autentikasi Pilih Kunci publik SSH. Nama Pengguna Masukkan nama pengguna. Nama pasangan kunci Masukkan nama pasangan kunci. Untuk apa pun yang tidak ditentukan, Anda dapat membiarkan default, dan saat siap, pilih Berikutnya : Disk.

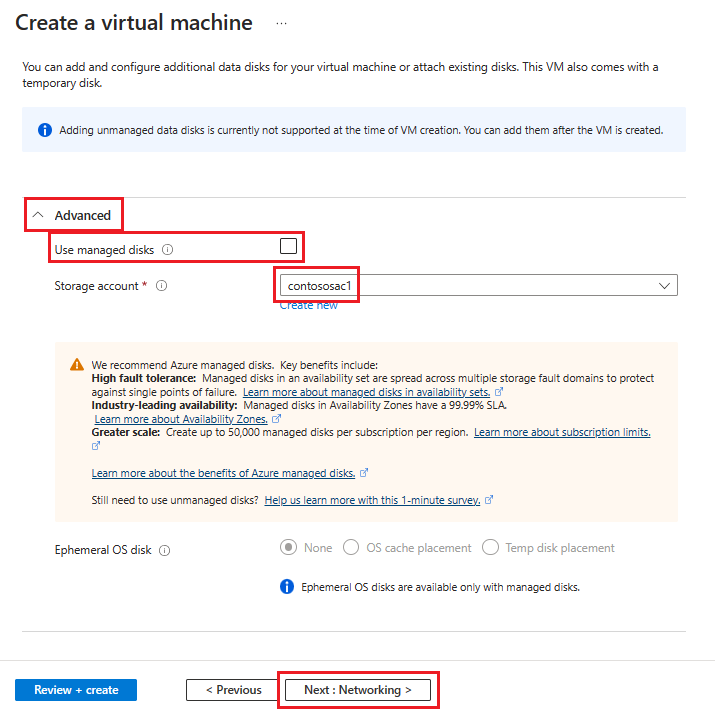

Pada tab Disk di bawah Tingkat Lanjut, batal pilih Gunakan disk terkelola lalu pilih akun penyimpanan contososac1 yang Anda buat sebelumnya. Jika sudah siap, pilih Berikutnya : Jaringan.

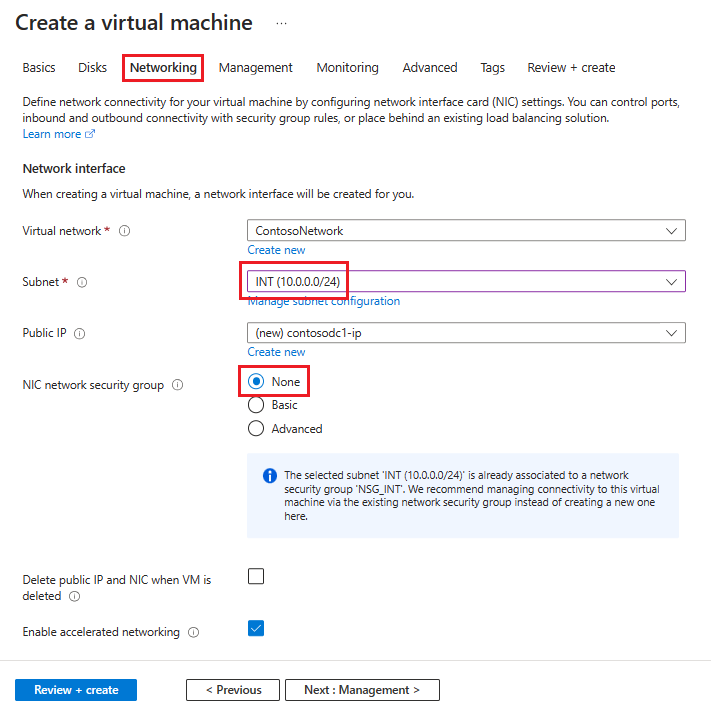

Di tab Jaringan, masukkan atau pilih informasi berikut:

Pengaturan Nilai Jaringan virtual Pilih jaringan virtual Anda yang berisi subnet yang Anda buat sebelumnya. Subnet Untuk VM pertama ini, pilih subnet INT Anda. kelompok keamanan jaringan NIC Pilih Tidak ada. Untuk apa pun yang tidak ditentukan, Anda dapat membiarkan default.

Setelah Anda membuat semua pilihan Anda, pilih Tinjau + Buat dan jika semuanya terlihat bagus, pilih Buat.

Ulangi langkah-langkah ini menggunakan informasi dalam tabel ini untuk membuat tiga VM yang tersisa:

| Nama komputer virtual | Subnet | Opsi ketersediaan | Rangkaian ketersediaan | Akun Penyimpanan |

|---|---|---|---|---|

| contosodc2 | INT | Rangkaian ketersediaan | contosodcset | contososac2 |

| contosowap1 | DMZ | Rangkaian ketersediaan | contosowapset | contososac1 |

| contosowap2 | DMZ | Rangkaian ketersediaan | contosowapset | contososac2 |

Seperti yang mungkin telah Anda perhatikan, tidak ada NSG yang ditentukan karena Azure memungkinkan Anda menggunakan NSG di tingkat subnet. Kemudian Anda dapat mengontrol lalu lintas jaringan mesin dengan menggunakan NSG individual yang terkait dengan subnet atau objek NIC. Untuk informasi selengkapnya, lihat Apa itu kelompok keamanan jaringan (NSG).

Jika Anda mengelola DNS, kami sarankan Anda menggunakan alamat IP statis. Anda bisa menggunakan Azure DNS dan merujuk ke komputer baru dengan Azure FQDN mereka di catatan DNS untuk domain Anda. Untuk informasi selengkapnya, lihat Mengubah alamat IP privat menjadi statis.

Halaman Komputer virtual Anda harus menampilkan keempat VM setelah penyebaran selesai.

Mengonfigurasi server DC / AD FS

Untuk mengautentikasi permintaan masuk apa pun, AD FS perlu menghubungi DC. Untuk menghemat perjalanan mahal dari Azure ke DC lokal untuk autentikasi, kami sarankan Anda menyebarkan replika DC di Azure. Untuk mencapai ketersediaan tinggi, lebih baik membuat set ketersediaan setidaknya dua DC.

| Pengendali Domain | Peran | Akun Penyimpanan |

|---|---|---|

| contosodc1 | Replika | contososac1 |

| contosodc2 | Replika | contososac2 |

- Mempromosikan dua server sebagai DC replika dengan DNS

- Konfigurasikan server Layanan Federasi Direktori Aktif dengan menginstal peran Layanan Federasi Direktori Aktif menggunakan manajer server.

Membuat dan menyebarkan load balancer internal (ILB)

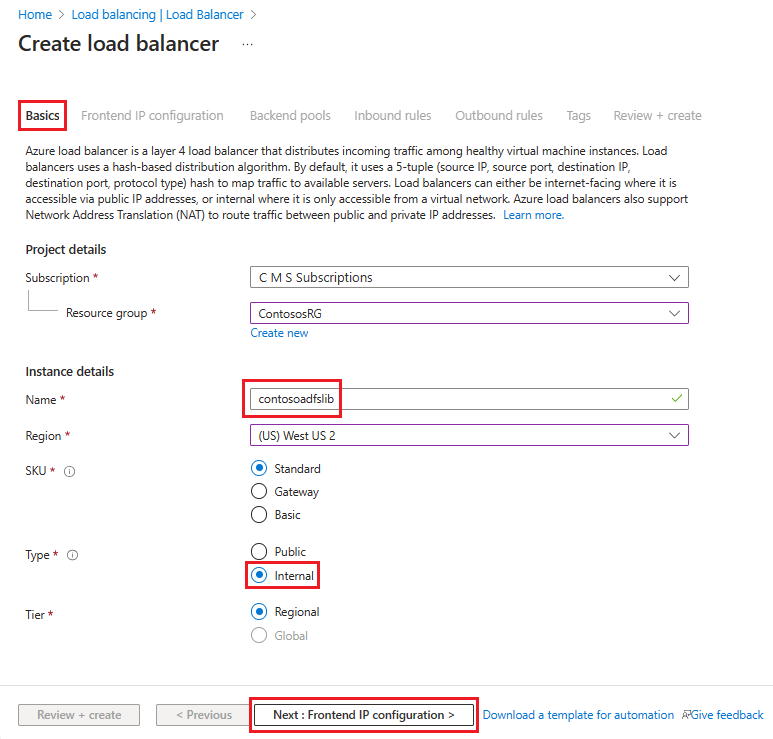

Untuk membuat dan menyebarkan ILB, cari dan pilih Load Balancer di portal Azure dan pilih + Buat.

Di Buat load balancer, masukkan atau pilih informasi ini di tab Dasar :

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya Anda. Atau pilih Buat baru untuk membuatnya. Detail instans Nama Masukkan nama untuk load balancer Anda. Wilayah Pilih wilayah Anda. Jenis Karena load balancer ini ditempatkan di depan server AD FS dan dimaksudkan untuk koneksi jaringan internal saja, pilih Internal. Biarkan SKU dan Tingkat sebagai defaultnya lalu pilih Berikutnya : Konfigurasi IP Frontend

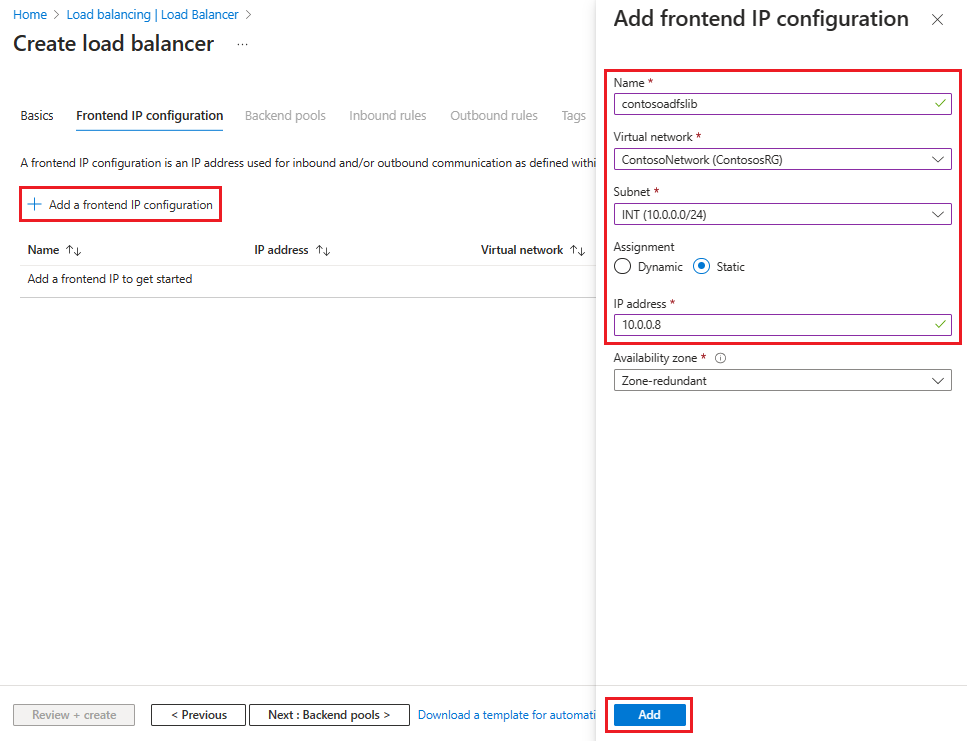

Pilih + Tambahkan konfigurasi IP frontend, lalu masukkan atau pilih informasi ini di halaman Tambahkan konfigurasi IP frontend.

Pengaturan Nilai Nama Masukkan nama konfigurasi IP frontend. Jaringan virtual Pilih jaringan virtual tempat Anda menyebarkan Layanan Federasi Direktori Aktif Anda. Subnet Pilih INT subnet internal. Penugasan Pilih Statis. Alamat IP Masukkan alamat IP Anda. Biarkan Zona ketersediaan sebagai default lalu pilih Tambahkan.

Pilih Berikutnya : Kumpulan Backend, lalu pilih + Tambahkan kumpulan backend.

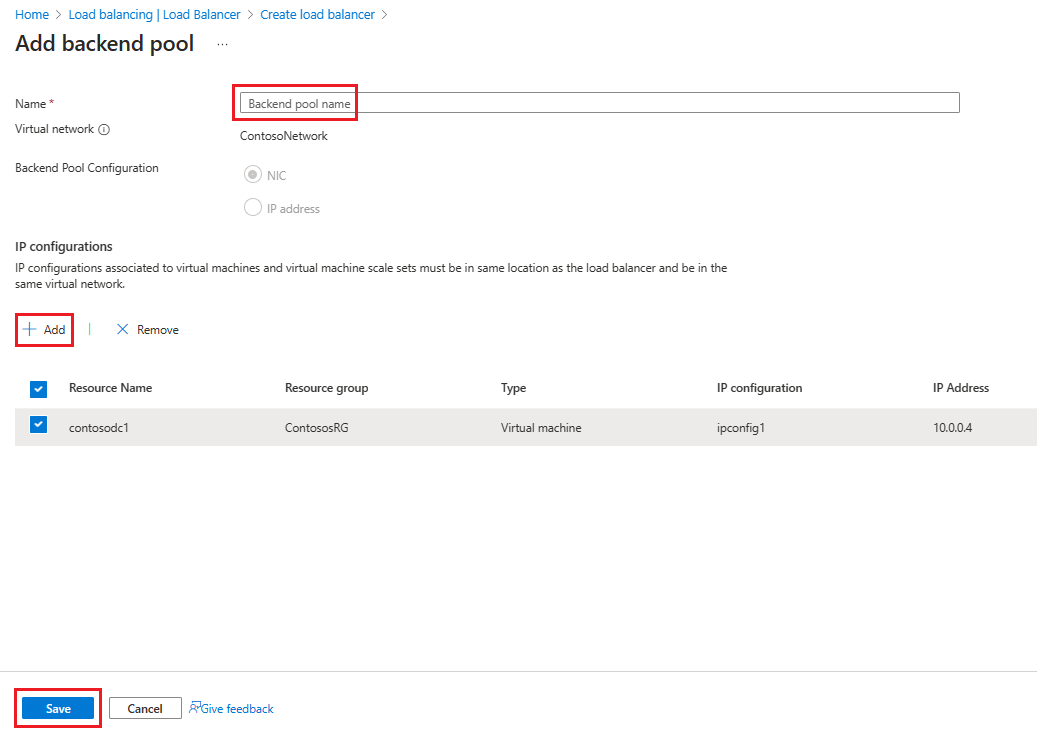

Pada halaman Tambahkan kumpulan backend, masukkan Nama lalu di area konfigurasi IP, pilih + Tambahkan.

Pada halaman Tambahkan kumpulan backend, pilih VM untuk menyelaraskan dengan kumpulan backend, pilih Tambahkan, lalu pilih Simpan.

Pilih Berikutnya : Aturan Masuk.

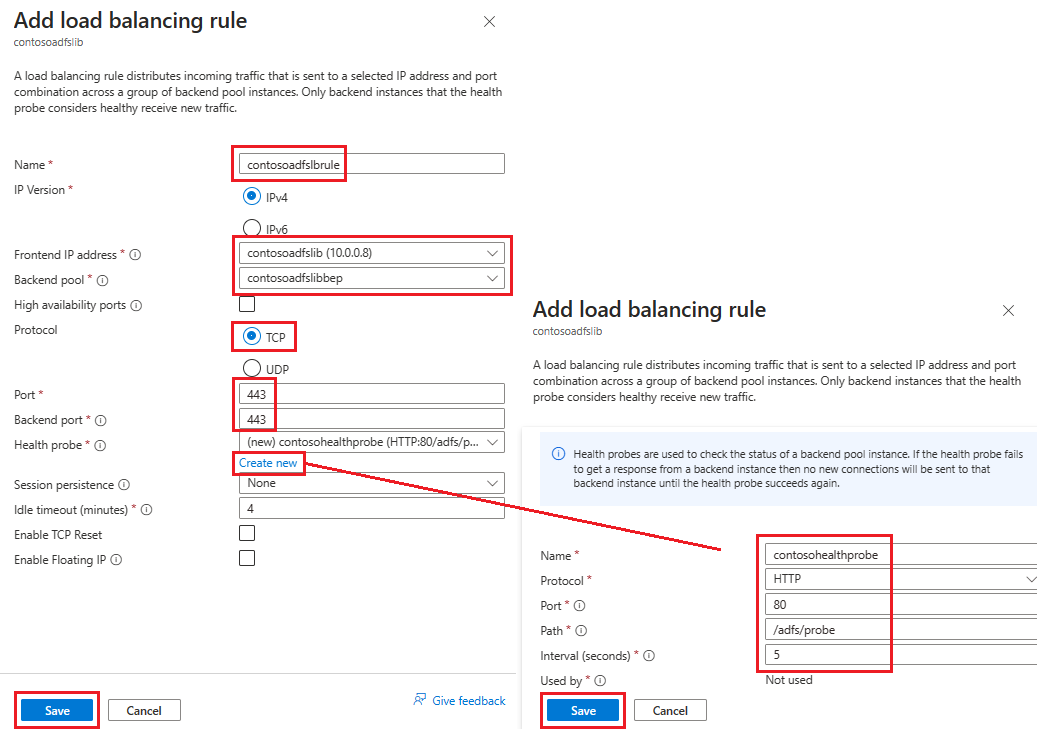

Pada tab Aturan Masuk, pilih Tambahkan aturan penyeimbangan beban, lalu masukkan atau pilih informasi ini di halaman Tambahkan aturan penyeimbangan beban.

Pengaturan Nilai Nama Masukkan nama untuk aturan tersebut. Alamat IP ujung depan Pilih alamat IP frontend yang Anda buat di langkah sebelumnya. Kumpulan backend Pilih kumpulan backend yang Anda buat di langkah sebelumnya. Protokol Pilih TCP. Port Masukkan 443. Port ujung belakang Masukkan 443. Pemeriksaan kesehatan Pilih Buat baru lalu masukkan nilai-nilai ini untuk membuat pemeriksaan kesehatan:

Nama: Nama pemeriksaan kesehatan

Protokol: HTTP

Port: 80 (HTTP)

Jalur: /adfs/probe

Interval: 5 (nilai default) – Interval saat ILB memeriksa komputer di kumpulan backend

Pilih Simpan.Pilih Simpan untuk menyimpan aturan masuk.

Pilih Tinjau + Buat dan jika semuanya terlihat bagus, pilih Buat.

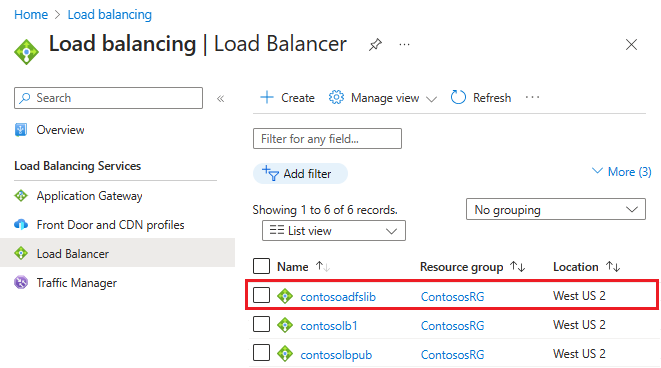

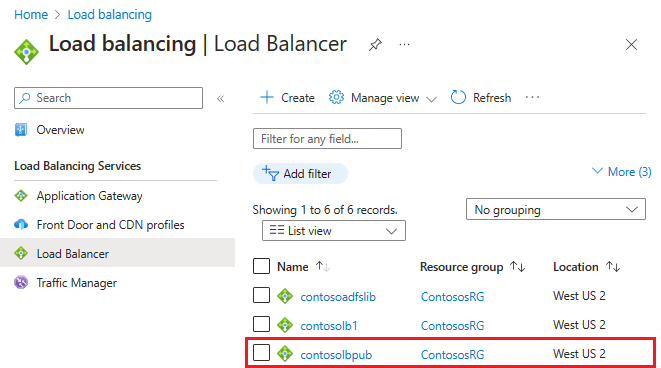

Setelah Anda memilih Buat dan ILB disebarkan, Anda dapat melihatnya dalam daftar load balancer.

Memperbarui server DNS dengan ILB

Menggunakan server DNS internal Anda, buat catatan A untuk ILB. Catatan A harus untuk layanan federasi dengan alamat IP yang menunjuk ke alamat IP ILB. Misalnya, jika alamat IP ILB adalah 10.3.0.8 dan layanan federasi yang diinstal fs.contoso.com, buat catatan A untuk fs.contoso.com menunjuk ke 10.3.0.8.

Pengaturan ini memastikan bahwa semua data yang dikirimkan ke fs.contoso.com berakhir di ILB dan dirutekan dengan tepat.

Peringatan

Jika Anda menggunakan Database Internal Windows (WID) untuk database Layanan Federasi Direktori Aktif Anda, atur nilai ini untuk sementara waktu menunjuk ke server LAYANAN Federasi Direktori Aktif utama Anda atau proksi aplikasi web gagal pendaftaran. Setelah Anda berhasil mendaftarkan semua server proksi aplikasi web, ubah entri DNS ini untuk menunjuk ke load balancer.

Catatan

Jika penyebaran Anda juga menggunakan IPv6, buat catatan AAAA yang sesuai.

Mengonfigurasi server proksi aplikasi web untuk menjangkau server AD FS

Untuk memastikan bahwa server proksi aplikasi web dapat menjangkau server LAYANAN Federasi Direktori Aktif di belakang ILB, buat rekaman di file %systemroot%\system32\drivers\etc\hosts untuk ILB. Nama khusus (DN) harus menjadi nama layanan federasi, seperti fs.contoso.com. Dan entri IP harus menjadi alamat IP ILB (10.3.0.8, seperti yang ditunjukkan dalam contoh).

Peringatan

Jika Anda menggunakan Database Internal Windows (WID) untuk database Layanan Federasi Direktori Aktif Anda, atur nilai ini untuk sementara waktu menunjuk ke server LAYANAN Federasi Direktori Aktif utama Anda atau proksi aplikasi web gagal pendaftaran. Setelah Anda berhasil mendaftarkan semua server proksi aplikasi web, ubah entri DNS ini untuk menunjuk ke load balancer.

Menginstal peran proksi aplikasi web

Setelah Anda memastikan bahwa server proksi aplikasi web dapat menjangkau server LAYANAN Federasi Direktori Aktif di belakang ILB, Anda selanjutnya dapat menginstal server proksi aplikasi web. Server proksi aplikasi web tidak perlu digabungkan ke domain. Instal peran proksi aplikasi web di dua server proksi aplikasi web dengan memilih peran Akses Jarak Jauh. Manajer server memandu Anda untuk menyelesaikan penginstalan WAP.

Untuk informasi selengkapnya tentang cara menyebarkan WAP, lihat Menginstal dan Mengonfigurasi Server proksi aplikasi web.

Membuat dan menyebarkan load balancer yang menghadap internet (publik)

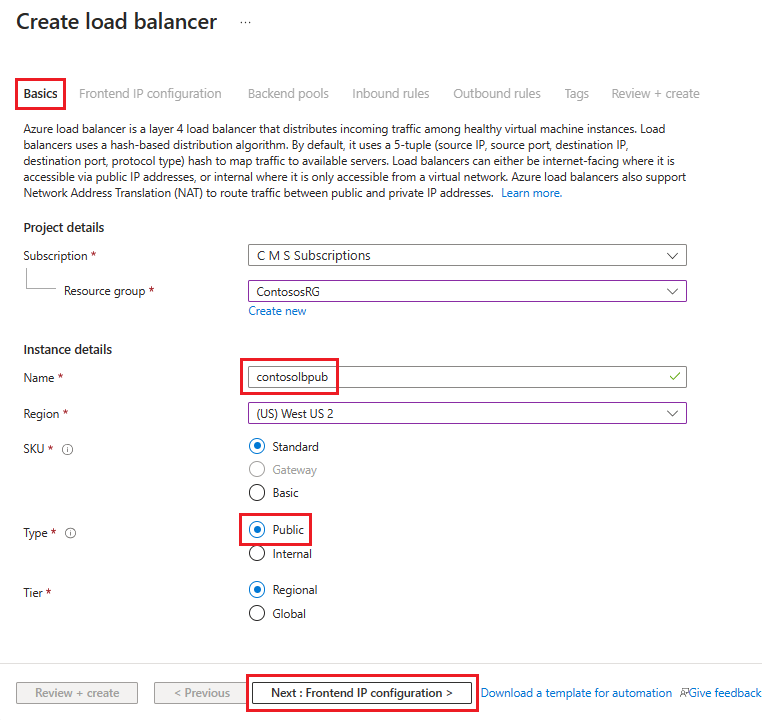

Di portal Azure, pilih Load balancer lalu pilih Buat.

Di Buat load balancer, masukkan atau pilih informasi ini di tab Dasar :

Pengaturan Nilai Detail proyek Langganan Pilih langganan Anda. Grup sumber daya Pilih grup sumber daya Anda. Atau pilih Buat baru untuk membuatnya. Detail instans Nama Masukkan nama untuk load balancer Anda. Wilayah Pilih wilayah Anda. Jenis Karena load balancer ini memerlukan alamat IP publik, pilih Publik. Biarkan SKU dan Tingkat sebagai defaultnya lalu pilih Berikutnya : Konfigurasi IP Frontend

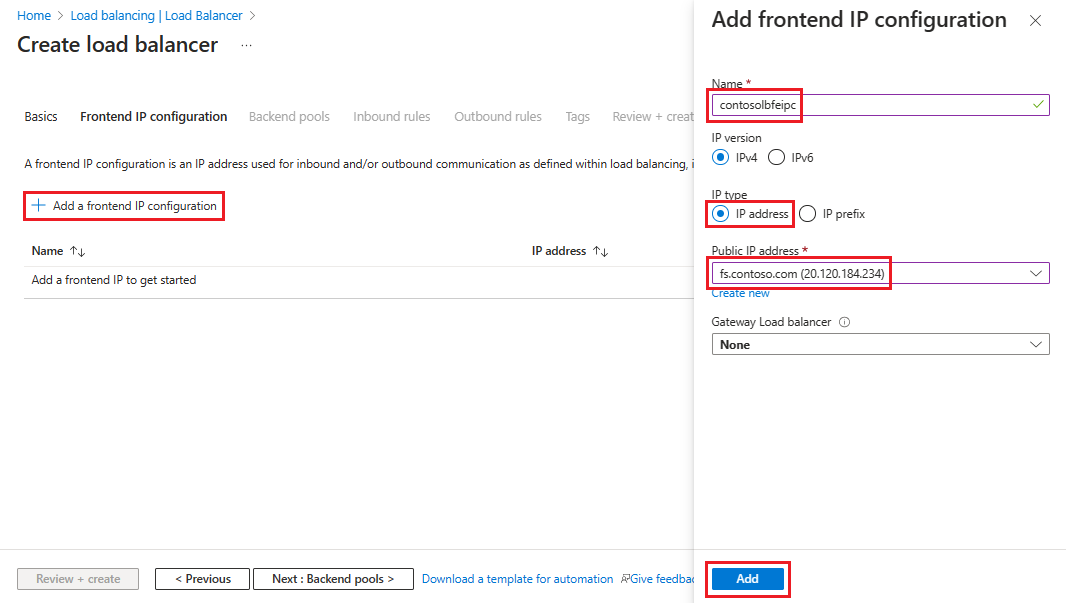

Pilih + Tambahkan konfigurasi IP frontend, lalu masukkan atau pilih informasi ini di halaman Tambahkan konfigurasi IP frontend.

Pengaturan Nilai Nama Masukkan nama konfigurasi IP frontend. Jenis IP Pilih Alamat IP. Alamat IP publik Pilih Alamat IP Publik dari daftar drop-down, atau buat alamat baru sesuai kebutuhan, lalu pilih Tambahkan.

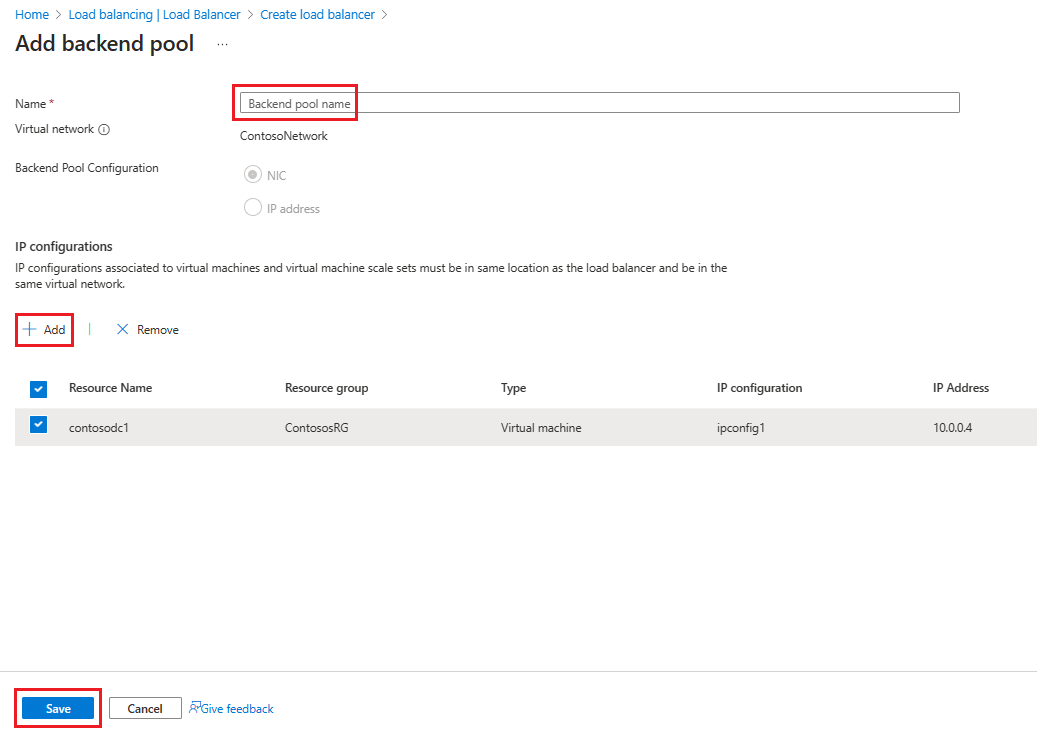

Pilih Berikutnya : Kumpulan Backend, lalu pilih + Tambahkan kumpulan backend.

Pada halaman Tambahkan kumpulan backend, masukkan Nama lalu di area konfigurasi IP, pilih + Tambahkan.

Pada halaman Tambahkan kumpulan backend, pilih VM untuk menyelaraskan dengan kumpulan backend, pilih Tambahkan, lalu pilih Simpan.

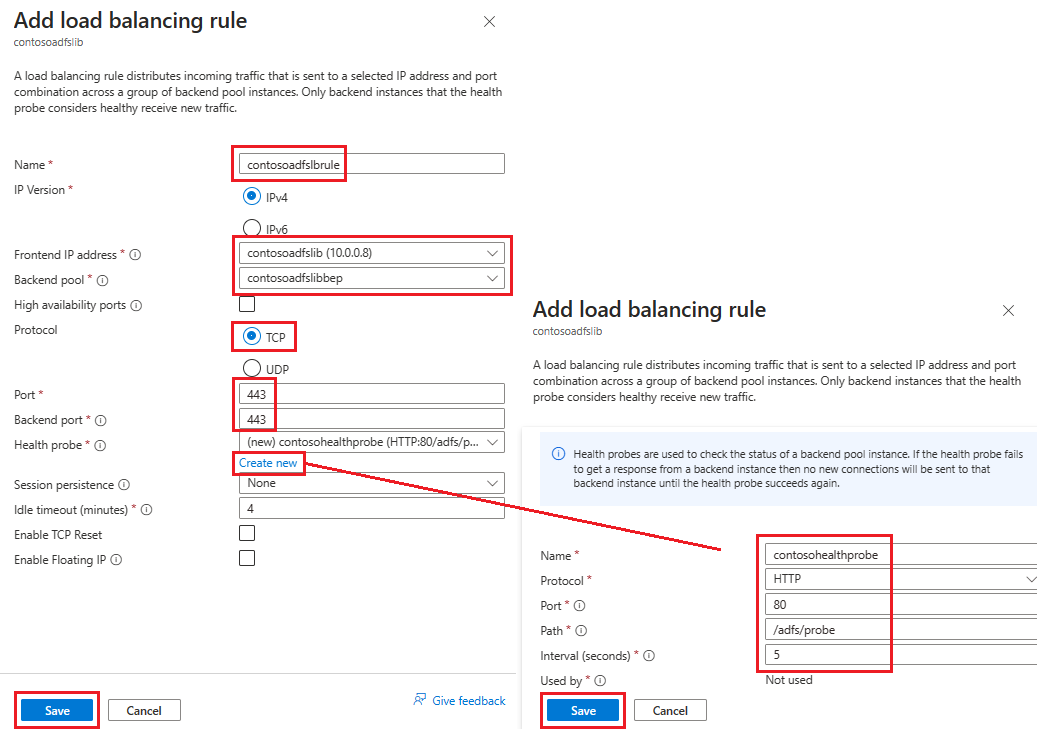

Pilih Berikutnya : Aturan Masuk, pilih Tambahkan aturan penyeimbangan beban, lalu masukkan atau pilih informasi ini di halaman Tambahkan aturan penyeimbangan beban.

Pengaturan Nilai Nama Masukkan nama untuk aturan tersebut. Alamat IP ujung depan Pilih alamat IP frontend yang Anda buat di langkah sebelumnya. Kumpulan backend Pilih kumpulan backend yang Anda buat di langkah sebelumnya. Protokol Pilih TCP. Port Masukkan 443. Port ujung belakang Masukkan 443. Pemeriksaan kesehatan Pilih Buat baru lalu masukkan nilai-nilai ini untuk membuat pemeriksaan kesehatan:

Nama: Nama pemeriksaan kesehatan

Protokol: HTTP

Port: 80 (HTTP)

Jalur: /adfs/probe

Interval: 5 (nilai default) – Interval saat ILB memeriksa komputer di kumpulan backend

Pilih Simpan.Pilih Simpan untuk menyimpan aturan masuk.

Pilih Tinjau + Buat dan jika semuanya terlihat bagus, pilih Buat.

Setelah Anda memilih Buat dan ILB publik disebarkan, Anda dapat melihatnya dalam daftar load balancer.

Menetapkan label DNS ke IP publik

Gunakan fitur Cari sumber daya dan cari alamat IP Publik. Gunakan langkah-langkah berikut untuk mengonfigurasi label DNS untuk IP publik.

- Pilih sumber daya Anda, di bawah Pengaturan, pilih Konfigurasi.

- Di bawah Berikan label DNS (opsional), tambahkan entri di bidang teks (seperti fs.contoso.com) yang diselesaikan ke label DNS load balancer eksternal (seperti contosofs.westus.cloudapp.azure.com).

- Pilih Simpan untuk menyelesaikan penetapan label DNS.

Menguji rincian masuk Layanan Federasi Direktori Aktif

Cara term mudah untuk menguji Layanan Federasi Direktori Aktif adalah dengan menggunakan halaman IdpInitiatedSignon.aspx. Untuk melakukannya, Anda harus mengaktifkan IdpInitiatedSignOn pada properti Layanan Federasi Direktori Aktif. Gunakan langkah-langkah berikut untuk memverifikasi penyiapan Layanan Federasi Direktori Aktif Anda.

- Di PowerShell, jalankan cmdlet berikut di server LAYANAN Federasi Direktori Aktif untuk mengaturnya agar diaktifkan.

Set-AdfsProperties -EnableIdPInitiatedSignonPage $true - Dari komputer eksternal apa pun, akses

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspx. - Anda akan melihat halaman Layanan Federasi Direktori Aktif berikut:

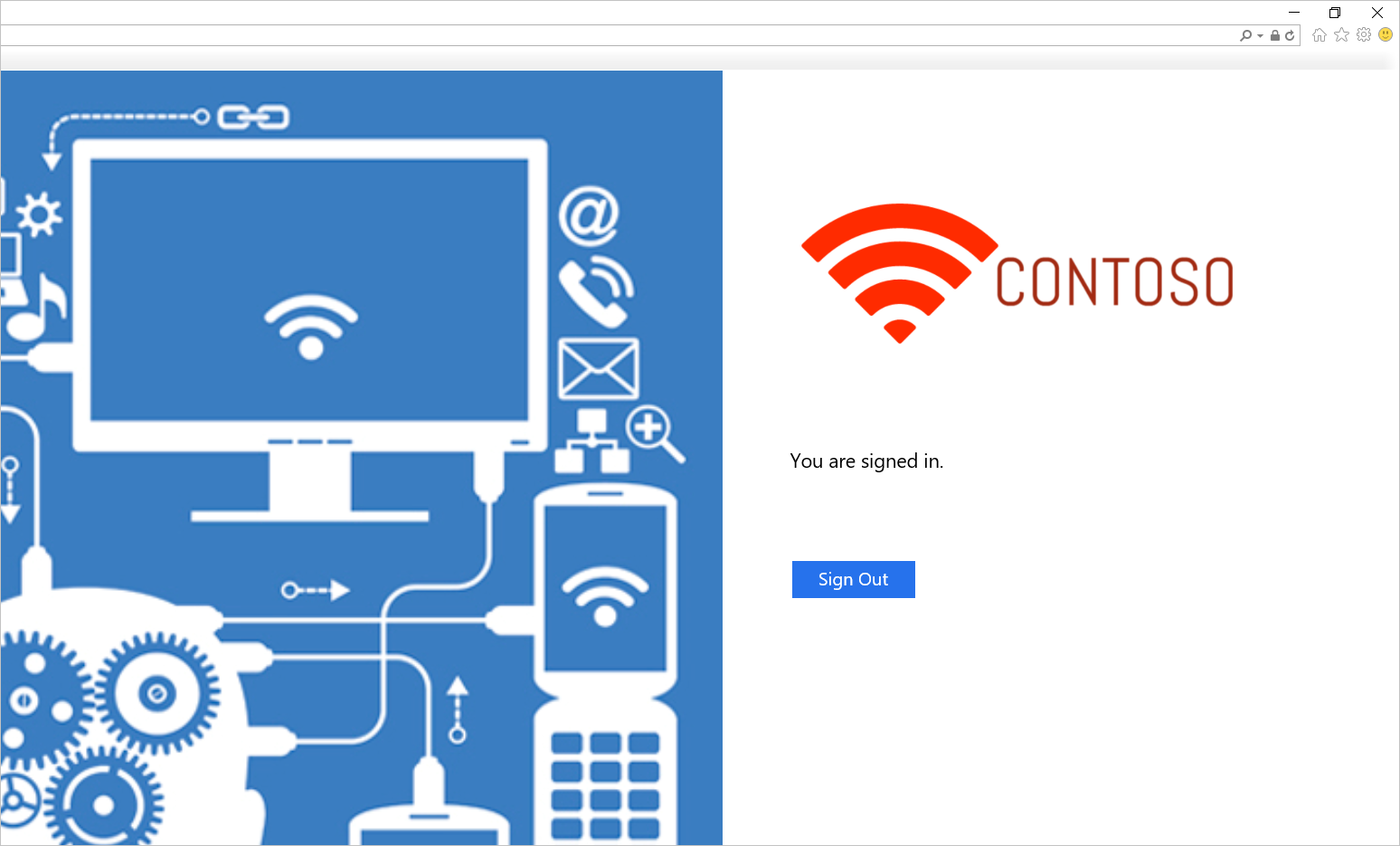

Saat berhasil masuk, ini memberi Anda pesan sukses seperti yang ditunjukkan di sini:

Templat untuk menyebarkan Layanan Federasi Direktori Aktif di Azure

Templat ini menyebarkan penyiapan enam komputer, masing-masing dua untuk Pengendali Domain, LAYANAN Federasi Direktori Aktif, dan WAP.

Layanan Federasi Direktori Aktif di Templat Penyebaran Azure

Anda dapat menggunakan jaringan virtual yang ada atau membuat jaringan virtual baru saat menyebarkan templat ini. Tabel ini mencantumkan berbagai parameter yang tersedia untuk menyesuaikan penyebaran termasuk deskripsi cara menggunakan parameter dalam proses penyebaran.

| Parameter | Deskripsi |

|---|---|

| Location | Wilayah untuk menyebarkan sumber daya ke, misalnya, US Timur |

| StorageAccountType | Jenis Akun Penyimpanan yang dibuat |

| VirtualNetworkUsage | Menunjukkan apakah jaringan virtual baru dibuat atau menggunakan jaringan yang sudah ada |

| VirtualNetworkName | Nama jaringan virtual untuk dibuat, wajib pada penggunaan jaringan virtual yang ada atau baru |

| VirtualNetworkResourceGroupName | Menentukan nama grup sumber daya tempat jaringan virtual yang ada berada. Saat Anda menggunakan jaringan virtual yang ada, opsi ini adalah parameter wajib sehingga penyebaran dapat menemukan ID jaringan virtual yang ada. |

| VirtualNetworkAddressRange | Rentang alamat jaringan virtual baru, wajib jika membuat jaringan virtual baru |

| InternalSubnetName | Nama subnet internal, wajib pada kedua opsi penggunaan jaringan virtual, baru atau yang sudah ada |

| InternalSubnetAddressRange | Rentang alamat subnet internal, yang berisi Pengendali Domain dan server AD FS, wajib jika membuat jaringan virtual baru |

| DMZSubnetAddressRange | Rentang alamat subnet DMZ, yang berisi server proksi aplikasi Windows, wajib jika membuat jaringan virtual baru |

| DMZSubnetName | Nama subnet internal, wajib pada kedua opsi penggunaan jaringan virtual (baru atau yang sudah ada) |

| ADDC01NICIPAddress | Alamat IP internal Pengendali Domain pertama, alamat IP ini secara statis ditetapkan ke DC dan harus menjadi alamat ip yang valid dalam subnet Internal |

| ADDC02NICIPAddress | Alamat IP internal Pengendali Domain kedua, alamat IP ini secara statis ditetapkan ke DC dan harus menjadi alamat IP yang valid dalam subnet Internal |

| ADFS01NICIPAddress | Alamat IP internal server AD FS pertama, alamat IP ini secara statis ditetapkan ke server AD FS dan harus menjadi alamat IP yang valid dalam subnet Internal |

| ADFS02NICIPAddress | Alamat IP internal server AD FS kedua, alamat IP ini secara statis ditetapkan ke server LAYANAN Federasi Direktori Aktif dan harus menjadi alamat IP yang valid dalam subnet Internal |

| WAP01NICIPAddress | Alamat IP internal server WAP pertama, alamat IP ini secara statis ditetapkan ke server WAP dan harus menjadi alamat IP yang valid dalam subnet DMZ |

| WAP02NICIPAddress | Alamat IP internal server WAP kedua, alamat IP ini secara statis ditetapkan ke server WAP dan harus menjadi alamat IP yang valid dalam subnet DMZ |

| ADFSLoadBalancerPrivateIPAddress | Alamat IP internal load balancer AD FS, alamat IP ini secara statis ditetapkan ke load balancer dan harus menjadi alamat IP yang valid dalam subnet Internal |

| ADDCVMNamePrefix | Awalan nama VM untuk Pengendali Domain |

| ADFSVMNamePrefix | Awalan nama VM untuk server AD FS |

| WAPVMNamePrefix | Awalan nama VM untuk server WAP |

| ADDCVMSize | Ukuran VM Pengendali Domain |

| UKURAN ADFSVM | Ukuran VM server LAYANAN Federasi Direktori Aktif |

| WAPVMSize | Ukuran VM server WAP |

| AdminUserName | Nama Administrator lokal VM |

| AdminPassword | Kata sandi untuk akun Administrator lokal VM |

Tautan terkait

- Set ketersediaan

- Penyeimbang Beban Azure

- Internal Load Balancer

- Load balancer yang menghadap internet

- Akun Penyimpanan

- Jaringan Virtual Azure

- Layanan Federasi Direktori Aktif dan Tautan proksi aplikasi web