Mengonfigurasi Kebijakan Autentikasi

Di Layanan Federasi Direktori Aktif, di Windows Server 2012 R2, kontrol akses dan mekanisme autentikasi ditingkatkan dengan beberapa faktor yang mencakup data pengguna, perangkat, lokasi, dan autentikasi. Penyempurnaan ini memungkinkan Anda, baik melalui antarmuka pengguna atau melalui Windows PowerShell, untuk mengelola risiko pemberian izin akses ke aplikasi yang diamankan Ad FS melalui kontrol akses multifaktor dan autentikasi multifaktor yang didasarkan pada identitas pengguna atau keanggotaan grup, lokasi jaringan, data perangkat yang bergabung dengan tempat kerja, dan status autentikasi multifaktor (MFA) dilakukan.

Untuk informasi selengkapnya tentang MFA dan kontrol akses multifaktor di Layanan Federasi Direktori Aktif (AD FS) di Windows Server 2012 R2 , lihat topik berikut:

Mengonfigurasi kebijakan autentikasi melalui snap-in Manajemen Layanan Federasi Direktori Aktif

Keanggotaan di Administrator, atau yang setara, di komputer lokal adalah persyaratan minimum untuk menyelesaikan prosedur ini. Tinjau detail tentang menggunakan akun dan keanggotaan grup yang sesuai di Grup Default Lokal dan Domain.

Di Layanan Federasi Direktori Aktif, di Windows Server 2012 R2, Anda dapat menentukan kebijakan autentikasi pada cakupan global yang berlaku untuk semua aplikasi dan layanan yang diamankan oleh Layanan Federasi Direktori Aktif. Anda juga dapat menetapkan kebijakan autentikasi untuk aplikasi dan layanan tertentu yang mengandalkan kepercayaan pihak dan diamankan oleh Layanan Federasi Direktori Aktif. Menentukan kebijakan autentikasi untuk aplikasi tertentu per kepercayaan pihak yang mengandalkan tidak menimpa kebijakan autentikasi global. Jika kebijakan autentikasi kepercayaan pihak global atau per pihak yang mengandalkan memerlukan MFA, MFA dipicu ketika pengguna mencoba mengautentikasi ke kepercayaan pihak yang mengandalkan ini. Kebijakan autentikasi global adalah fallback untuk mengandalkan kepercayaan pihak untuk aplikasi dan layanan yang tidak memiliki kebijakan autentikasi tertentu yang dikonfigurasi.

Untuk mengonfigurasi autentikasi utama secara global di Windows Server 2012 R2

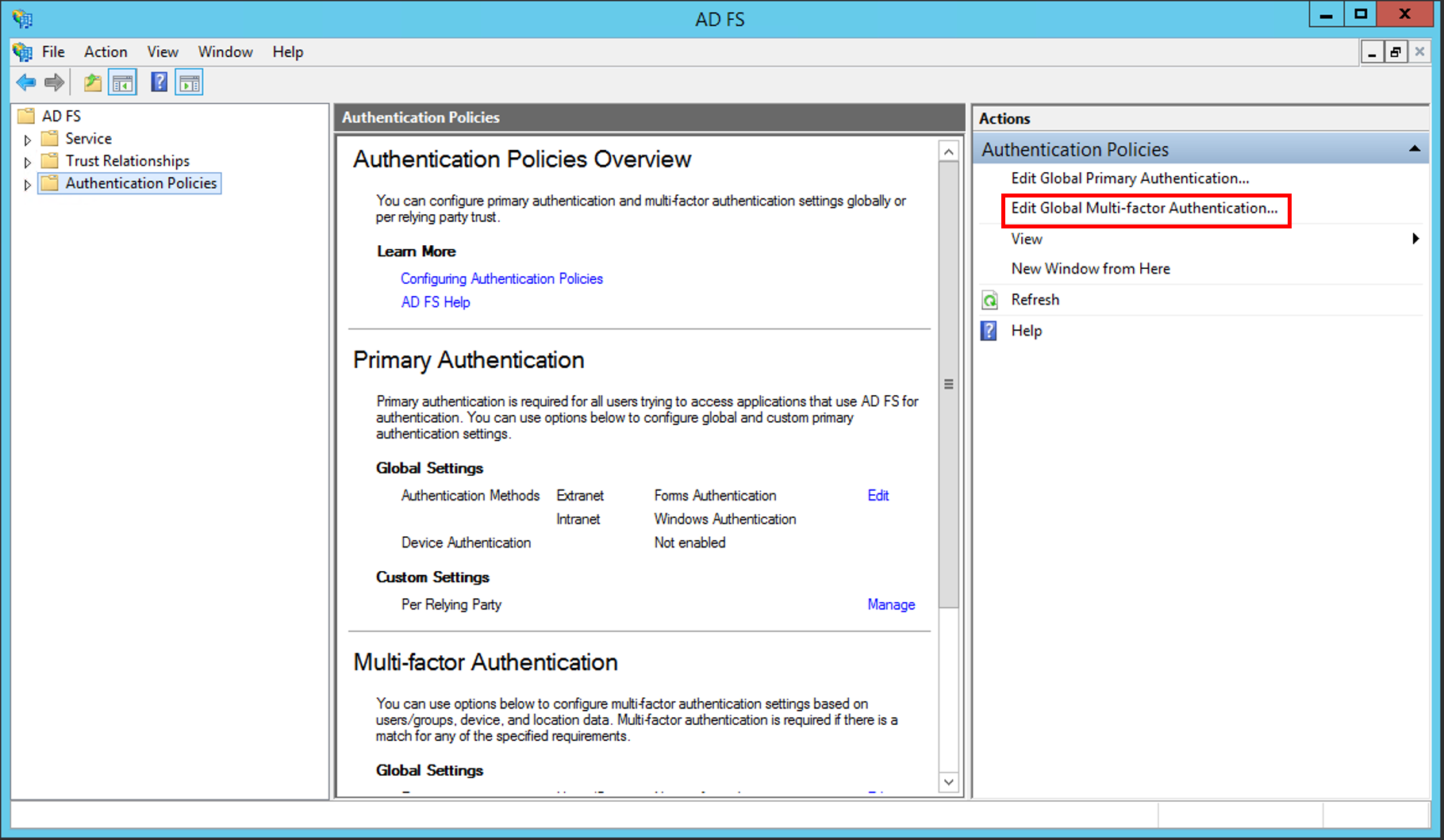

Di Pengelola Server, klik Alat, lalu pilih Manajemen AD FS.

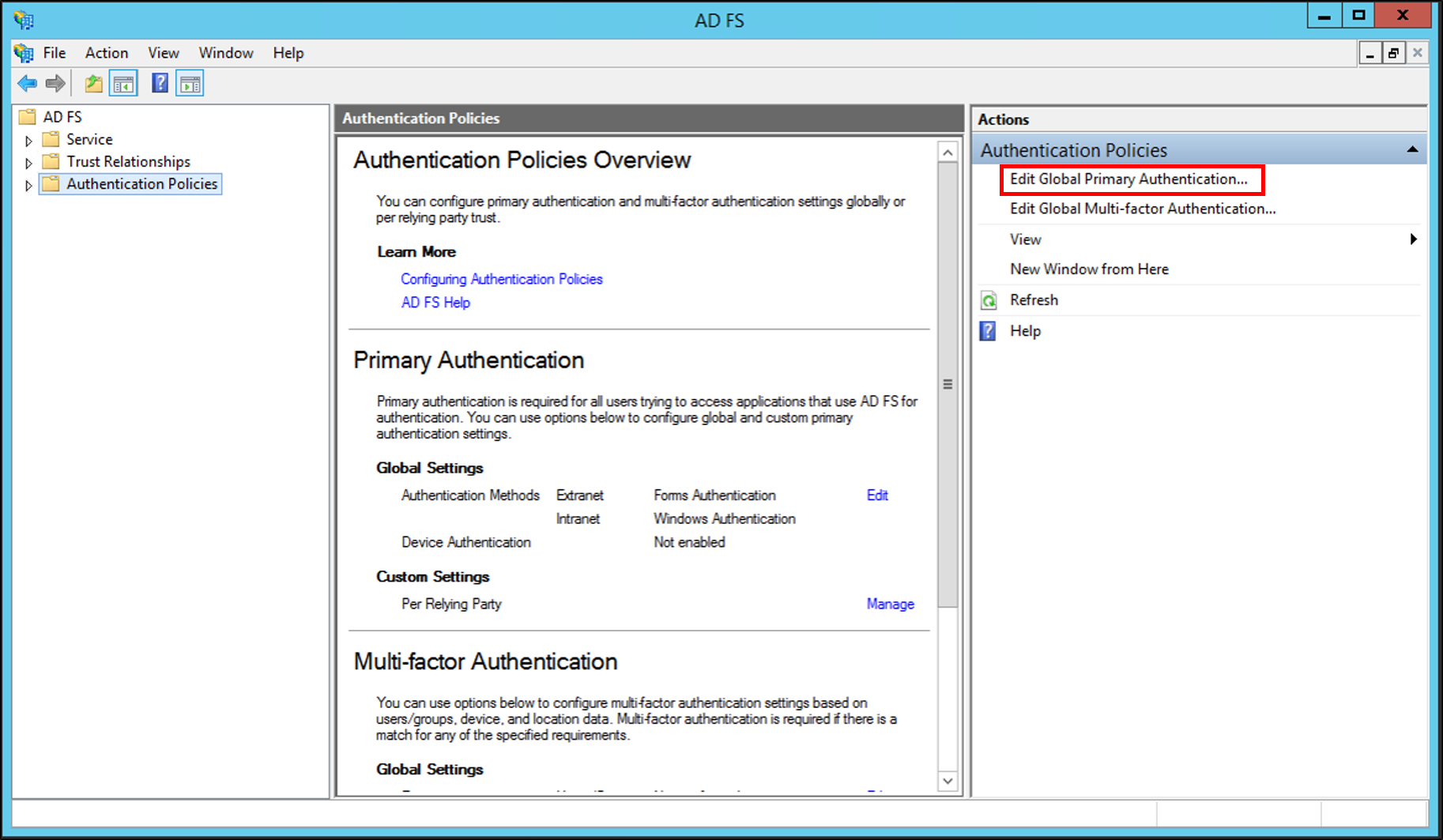

Di snap-in Layanan Federasi Direktori Aktif, klik Kebijakan Autentikasi.

Di bagian Autentikasi Utama, klik Edit di samping Pengaturan Global. Anda juga dapat mengklik kanan Kebijakan Autentikasi, dan memilih Edit Autentikasi Utama Global, atau, di bawah panel Tindakan , pilih Edit Autentikasi Utama Global.

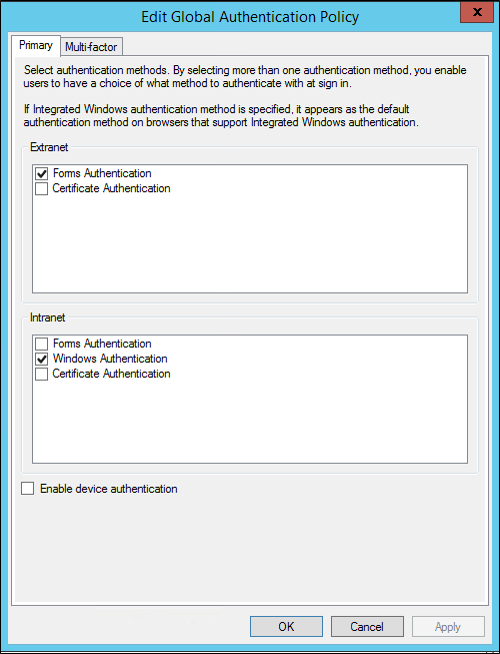

Di jendela Edit Kebijakan Autentikasi Global, pada tab Utama , Anda dapat mengonfigurasi pengaturan berikut sebagai bagian dari kebijakan autentikasi global:

Metode autentikasi yang akan digunakan untuk autentikasi utama. Anda dapat memilih metode autentikasi yang tersedia di bawah Extranet dan Intranet.

Autentikasi perangkat melalui kotak centang Aktifkan autentikasi perangkat. Untuk informasi selengkapnya, lihat Bergabung ke Tempat Kerja dari Perangkat Apa Pun untuk SSO dan Autentikasi Faktor Kedua Tanpa Hambatan Di Seluruh Aplikasi Perusahaan.

Untuk mengonfigurasi autentikasi utama per kepercayaan pihak yang mengandalkan

Di Pengelola Server, klik Alat, lalu pilih Manajemen AD FS.

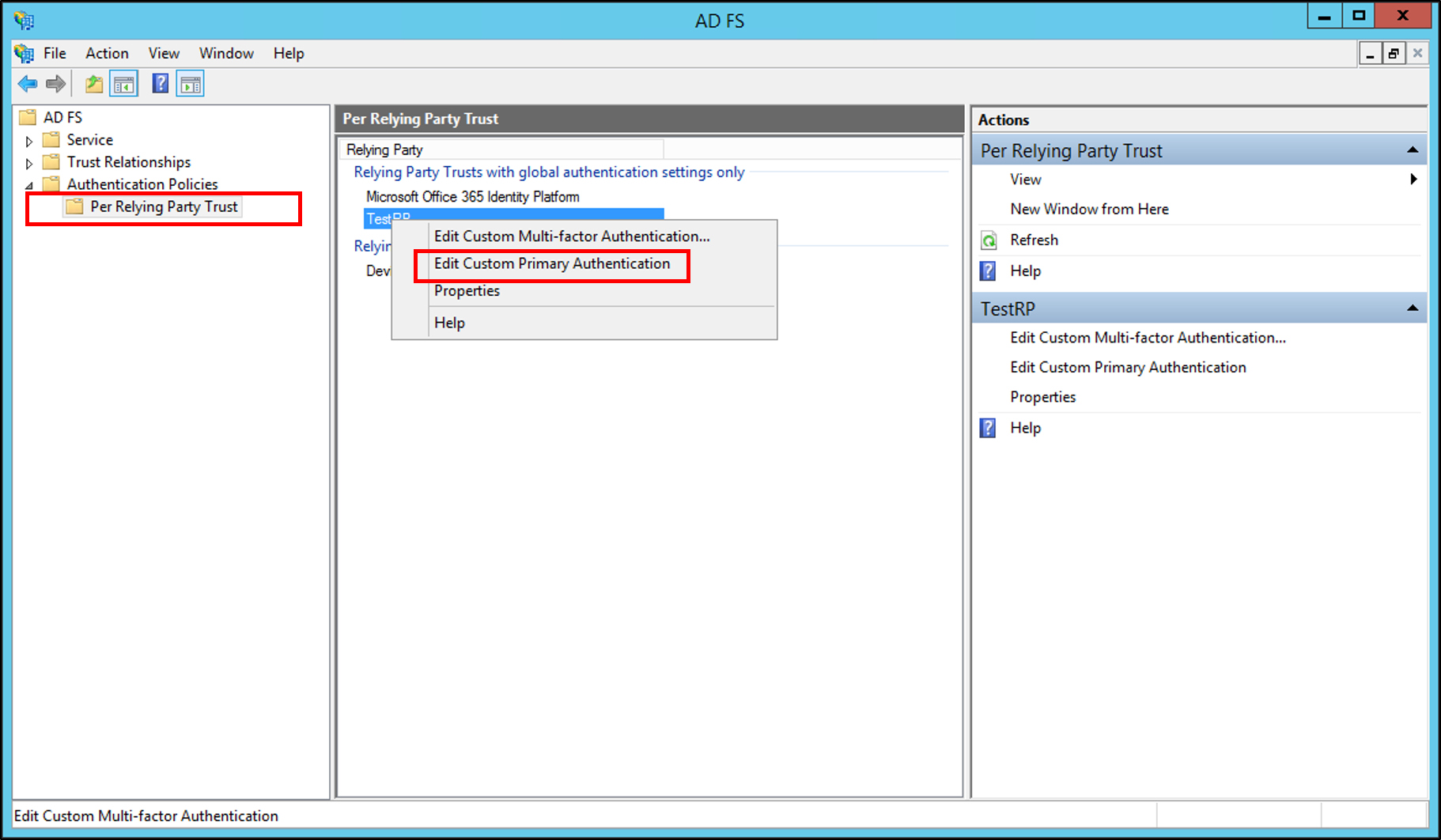

Di snap-in Layanan Federasi Direktori Aktif, klik Kebijakan\Autentikasi Per Kepercayaan Pihak yang Mengandalkan, lalu klik kepercayaan pihak yang mengandalkan yang ingin Anda konfigurasikan kebijakan autentikasinya.

Klik kanan kepercayaan pihak yang mengandalkan yang ingin Anda konfigurasikan kebijakan autentikasinya, lalu pilih Edit Autentikasi Utama Kustom, atau, di bawah panel Tindakan , pilih Edit Autentikasi Utama Kustom.

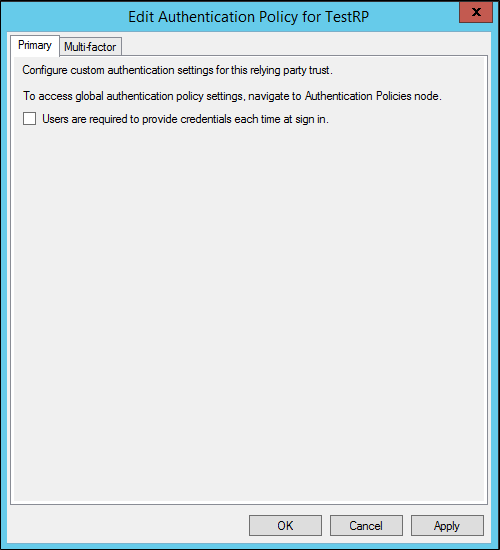

Di jendela Edit Kebijakan Autentikasi untuk <relying_party_trust_name>, di bawah tab Utama, Anda dapat mengonfigurasi pengaturan berikut sebagai bagian dari kebijakan autentikasi Per Kepercayaan Pihak yang Mengandalkan:

- Apakah pengguna diharuskan untuk memberikan kredensial mereka setiap kali masuk melalui kotak centang Pengguna diperlukan untuk memberikan kredensial mereka setiap kali masuk .

- Apakah pengguna diharuskan untuk memberikan kredensial mereka setiap kali masuk melalui kotak centang Pengguna diperlukan untuk memberikan kredensial mereka setiap kali masuk .

Untuk mengonfigurasi autentikasi multifaktor secara global

Di Pengelola Server, klik Alat, lalu pilih Manajemen AD FS.

Di snap-in Layanan Federasi Direktori Aktif, klik Kebijakan Autentikasi.

Di bagian Autentikasi Multifaktor, klik Edit di samping Global Pengaturan. Anda juga bisa mengklik kanan Kebijakan Autentikasi, dan memilih Edit Autentikasi Multifaktor Global, atau, di bawah panel Tindakan , pilih Edit Autentikasi Multifaktor Global.

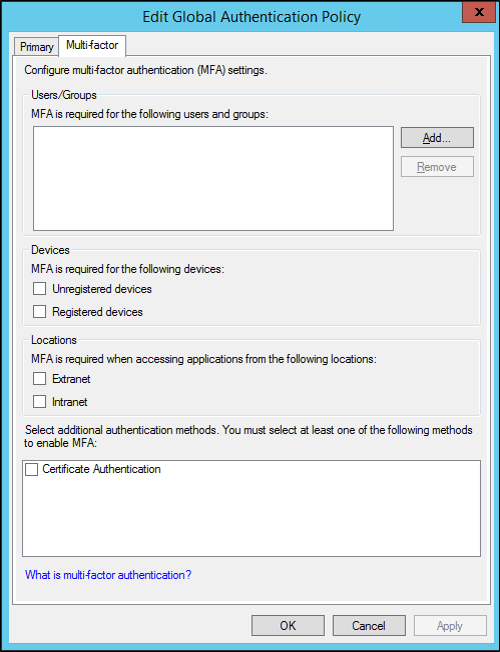

Di jendela Edit Kebijakan Autentikasi Global, di bawah tab Multifaktor , Anda dapat mengonfigurasi pengaturan berikut sebagai bagian dari kebijakan autentikasi multifaktor global:

Pengaturan atau ketentuan untuk MFA melalui opsi yang tersedia di bawahBagian Pengguna/Grup, Perangkat, dan Lokasi.

Untuk mengaktifkan MFA untuk salah satu pengaturan ini, Anda harus memilih setidaknya satu metode autentikasi tambahan. Autentikasi Sertifikat adalah opsi default yang tersedia. Anda juga dapat mengonfigurasi metode autentikasi tambahan kustom lainnya, misalnya, Autentikasi Aktif Windows Azure. Untuk informasi selengkapnya, lihat Panduan Penelusuran: Mengelola Risiko dengan Autentikasi Multifaktor Tambahan untuk Aplikasi Sensitif.

Peringatan

Anda hanya dapat mengonfigurasi metode autentikasi tambahan secara global.

Untuk mengonfigurasi autentikasi multifaktor per kepercayaan pihak yang mengandalkan

Di Pengelola Server, klik Alat, lalu pilih Manajemen AD FS.

Di snap-in Layanan Federasi Direktori Aktif, klik Kebijakan\Autentikasi Per Kepercayaan Pihak yang Mengandalkan, lalu klik kepercayaan pihak yang mengandalkan yang ingin Anda konfigurasikan MFA-nya.

Klik kanan kepercayaan pihak yang mengandalkan yang ingin Anda konfigurasi MFA-nya, lalu pilih Edit Autentikasi Multifaktor Kustom, atau, di bawah panel Tindakan, pilih Edit Autentikasi Multifaktor Kustom.

Di jendela Edit Kebijakan Autentikasi untuk <relying_party_trust_name>, di bawah tab Multifaktor, Anda dapat mengonfigurasi pengaturan berikut sebagai bagian dari kebijakan autentikasi kepercayaan pihak yang mengandalkan:

- Pengaturan atau ketentuan untuk MFA melalui opsi yang tersedia di bawahBagian Pengguna/Grup, Perangkat, dan Lokasi.

Mengonfigurasi kebijakan autentikasi melalui Windows PowerShell

Windows PowerShell memungkinkan fleksibilitas yang lebih besar dalam menggunakan berbagai faktor kontrol akses dan mekanisme autentikasi yang tersedia di Layanan Federasi Direktori Aktif di Windows Server 2012 R2 untuk mengonfigurasi kebijakan autentikasi dan aturan otorisasi yang diperlukan untuk menerapkan akses bersyarat yang benar untuk ad FS Anda -sumber daya aman.

Keanggotaan di Administrator, atau yang setara, di komputer lokal adalah persyaratan minimum untuk menyelesaikan prosedur ini. Tinjau detail tentang menggunakan akun dan keanggotaan grup yang sesuai di Grup Default Lokal dan Domain (http://go.microsoft.com/fwlink/?LinkId=83477).

Untuk mengonfigurasi metode autentikasi tambahan melalui Windows PowerShell

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

`Set-AdfsGlobalAuthenticationPolicy –AdditionalAuthenticationProvider CertificateAuthentication `

Peringatan

Untuk memverifikasi bahwa perintah ini berhasil dijalankan, Anda dapat menjalankan Get-AdfsGlobalAuthenticationPolicy perintah .

Untuk mengonfigurasi kepercayaan per pihak yang mengandalkan MFA yang didasarkan pada data keanggotaan grup pengguna

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut:

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Peringatan

Pastikan untuk mengganti <relying_party_trust> dengan nama kepercayaan pihak yang mengandalkan Anda.

- Di jendela perintah Windows PowerShell yang sama, jalankan perintah berikut.

$MfaClaimRule = "c:[Type == '"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value =~ '"^(?i) <group_SID>$'"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –AdditionalAuthenticationRules $MfaClaimRule

Catatan

Pastikan untuk mengganti <group_SID> dengan nilai pengidentifikasi keamanan (SID) grup Direktori Aktif (AD) Anda.

Untuk mengonfigurasi MFA secara global berdasarkan data keanggotaan grup pengguna

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid'", Value == '"group_SID'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Catatan

Pastikan untuk mengganti <group_SID> dengan nilai SID grup AD Anda.

Untuk mengonfigurasi MFA secara global berdasarkan lokasi pengguna

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '"true_or_false'"]

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Catatan

Pastikan untuk mengganti <true_or_false> dengan true atau false. Nilai tergantung pada kondisi aturan spesifik Anda yang didasarkan pada apakah permintaan akses berasal dari ekstranet atau intranet.

Untuk mengonfigurasi MFA secara global berdasarkan data perangkat pengguna

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

$MfaClaimRule = "c:[Type == '" https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false"']

=> issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value = '"https://schemas.microsoft.com/claims/multipleauthn'");"

Set-AdfsAdditionalAuthenticationRule $MfaClaimRule

Catatan

Pastikan untuk mengganti <true_or_false> dengan true atau false. Nilai tergantung pada kondisi aturan spesifik Anda yang didasarkan pada apakah perangkat bergabung dengan tempat kerja atau tidak.

Untuk mengonfigurasi MFA secara global jika permintaan akses berasal dari ekstranet dan dari perangkat yang tidak bergabung dengan tempat kerja

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

`Set-AdfsAdditionalAuthenticationRule "c:[Type == '"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser'", Value == '"true_or_false'"] && c2:[Type == '"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork'", Value == '" true_or_false '"] => issue(Type = '"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod'", Value ='"https://schemas.microsoft.com/claims/multipleauthn'");" `

Catatan

Pastikan untuk mengganti kedua instans <true_or_false> dengan true atau false, yang tergantung pada kondisi aturan spesifik Anda. Kondisi aturan didasarkan pada apakah perangkat bergabung dengan tempat kerja atau tidak dan apakah permintaan akses berasal dari ekstranet atau intranet.

Untuk mengonfigurasi MFA secara global jika akses berasal dari pengguna ekstranet milik grup tertentu

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

Set-AdfsAdditionalAuthenticationRule "c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value == `"group_SID`"] && c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value== `"true_or_false`"] => issue(Type = `"https://schemas.microsoft.com/ws/2008/06/identity/claims/authenticationmethod`", Value =`"https://schemas.microsoft.com/claims/

Catatan

Pastikan untuk mengganti <group_SID> dengan nilai SID grup dan< true_or_false> dengan true atau false, yang tergantung pada kondisi aturan spesifik Anda yang didasarkan pada apakah permintaan akses berasal dari ekstranet atau intranet.

Untuk memberikan akses ke aplikasi berdasarkan data pengguna melalui Windows PowerShell

Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Catatan

Pastikan untuk mengganti <relying_party_trust> dengan nilai kepercayaan pihak yang mengandalkan Anda.

Di jendela perintah Windows PowerShell yang sama, jalankan perintah berikut.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"Foo`" c:[Type == `"https://schemas.microsoft.com/ws/2008/06/identity/claims/groupsid`", Value =~ `"^(?i)<group_SID>$`"] =>issue(Type = `"https://schemas.microsoft.com/authorization/claims/deny`", Value = `"DenyUsersWithClaim`");" Set-AdfsRelyingPartyTrust –TargetRelyingParty $rp –IssuanceAuthorizationRules $GroupAuthzRule

Catatan

Pastikan untuk mengganti <group_SID> dengan nilai SID grup AD Anda.

Untuk memberikan akses ke aplikasi yang diamankan oleh Layanan Federasi Direktori Aktif hanya jika identitas pengguna ini divalidasi dengan MFA

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Catatan

Pastikan untuk mengganti <relying_party_trust> dengan nilai kepercayaan pihak yang mengandalkan Anda.

Di jendela perintah Windows PowerShell yang sama, jalankan perintah berikut.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`" @RuleName = `"PermitAccessWithMFA`" c:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)https://schemas\.microsoft\.com/claims/multipleauthn$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = '"PermitUsersWithClaim'");"

Untuk memberikan akses ke aplikasi yang diamankan oleh Layanan Federasi Direktori Aktif hanya jika permintaan akses berasal dari perangkat yang bergabung dengan tempat kerja yang didaftarkan kepada pengguna

Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust

Catatan

Pastikan untuk mengganti <relying_party_trust> dengan nilai kepercayaan pihak yang mengandalkan Anda.

- Di jendela perintah Windows PowerShell yang sama, jalankan perintah berikut.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"PermitAccessFromRegisteredWorkplaceJoinedDevice`"

c:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");

Untuk memberikan akses ke aplikasi yang diamankan oleh Layanan Federasi Direktori Aktif hanya jika permintaan akses berasal dari perangkat yang bergabung dengan tempat kerja yang didaftarkan ke pengguna yang identitasnya telah divalidasi dengan MFA

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust `

Catatan

Pastikan untuk mengganti <relying_party_trust> dengan nilai kepercayaan pihak yang mengandalkan Anda.

Di jendela perintah Windows PowerShell yang sama, jalankan perintah berikut.

$GroupAuthzRule = '@RuleTemplate = "Authorization" @RuleName = "RequireMFAOnRegisteredWorkplaceJoinedDevice" c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] && c2:[Type == `"https://schemas.microsoft.com/2012/01/devicecontext/claims/isregistereduser`", Value =~ `"^(?i)true$"] => issue(Type = "https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"

Untuk memberikan akses ekstranet ke aplikasi yang diamankan oleh Layanan Federasi Direktori Aktif hanya jika permintaan akses berasal dari pengguna yang identitasnya telah divalidasi dengan MFA

- Di server federasi Anda, buka jendela perintah Windows PowerShell dan jalankan perintah berikut.

`$rp = Get-AdfsRelyingPartyTrust –Name relying_party_trust`

Catatan

Pastikan untuk mengganti <relying_party_trust> dengan nilai kepercayaan pihak yang mengandalkan Anda.

- Di jendela perintah Windows PowerShell yang sama, jalankan perintah berikut.

$GroupAuthzRule = "@RuleTemplate = `"Authorization`"

@RuleName = `"RequireMFAForExtranetAccess`"

c1:[Type == `"https://schemas.microsoft.com/claims/authnmethodsreferences`", Value =~ `"^(?i)http://schemas\.microsoft\.com/claims/multipleauthn$`"] &&

c2:[Type == `"https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork`", Value =~ `"^(?i)false$`"] => issue(Type = `"https://schemas.microsoft.com/authorization/claims/permit`", Value = `"PermitUsersWithClaim`");"