Opzioni di accesso utente di Microsoft Entra Connessione

Microsoft Entra Connessione consente agli utenti di accedere alle risorse cloud e locali usando le stesse password. Questo articolo descrive i concetti chiave per ogni modello di identità che consente di scegliere l'identità che si vuole usare per l'accesso a Microsoft Entra ID.

Se si ha già familiarità con il modello di identità Microsoft Entra e si vuole ottenere altre informazioni su un metodo specifico, vedere il collegamento appropriato:

- Sincronizzazione dell'hash delle password con accesso Single Sign-On facile

- Autenticazione pass-through con accesso Single Sign-On facile

- SSO federato (con Active Directory Federation Services, AD FS)

- Federazione con PingFederate

Nota

È importante ricordare che configurando la federazione per Microsoft Entra ID, si stabilisce una relazione di trust tra il tenant di Microsoft Entra e i domini federati. Con questo trust gli utenti del dominio federato avranno accesso alle risorse cloud di Microsoft Entra all'interno del tenant.

Scelta di un metodo di accesso utente per l'organizzazione

La prima decisione di implementare Microsoft Entra Connessione è la scelta del metodo di autenticazione che gli utenti useranno per accedere. È importante assicurarsi di scegliere il metodo corretto che soddisfi i requisiti di sicurezza e avanzati della propria organizzazione. L'autenticazione è fondamentale, perché convalida le identità degli utenti per accedere alle applicazioni e ai dati nel cloud. Per scegliere il metodo di autenticazione corretto è necessario prendere in considerazione il tempo, l'infrastruttura esistente, la complessità e i costi di implementazione della propria scelta. Questi fattori variano in base all'organizzazione e possono cambiare nel corso del tempo.

Microsoft Entra ID supporta i metodi di autenticazione seguenti:

- Autenticazione cloud: quando si sceglie questo metodo di autenticazione, Microsoft Entra ID gestisce il processo di autenticazione per l'accesso dell'utente. Con l'autenticazione cloud è possibile scegliere tra due opzioni:

- Sincronizzazione dell'hash delle password : sincronizzazione hash delle password consente agli utenti di usare lo stesso nome utente e la stessa password usati in locale senza dover distribuire alcuna infrastruttura aggiuntiva oltre a Microsoft Entra Connessione.

- Autenticazione pass-through (PTA) -Questa opzione è simile alla sincronizzazione dell'hash delle password, ma fornisce una semplice convalida delle password mediante agenti software locali per organizzazioni con criteri di conformità e sicurezza avanzati.

- Autenticazione federata: quando si sceglie questo metodo di autenticazione, Microsoft Entra ID passerà il processo di autenticazione a un sistema di autenticazione attendibile separato, ad esempio AD FS o un sistema federativo di terze parti, per convalidare l'accesso dell'utente.

Per la maggior parte delle organizzazioni che vogliono solo abilitare l'accesso utente a Microsoft 365, applicazioni SaaS e altre risorse basate su ID di Microsoft Entra, è consigliabile usare l'opzione di sincronizzazione dell'hash delle password predefinita.

Per informazioni dettagliate sulla scelta di un metodo di autenticazione, vedere Scegliere il metodo di autenticazione appropriato per la soluzione di identità ibrida Microsoft Entra

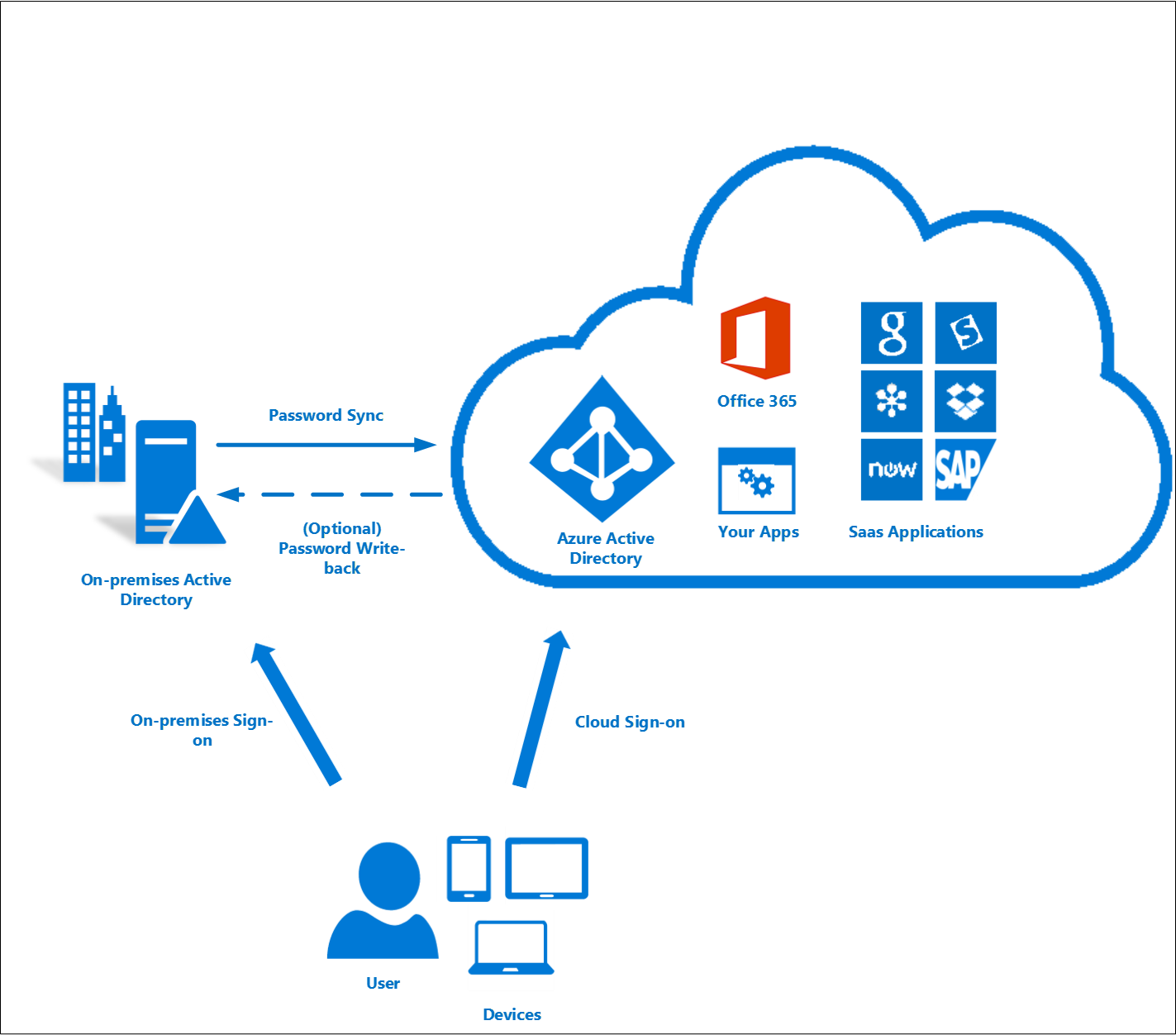

Sincronizzazione dell'hash delle password

Con la sincronizzazione dell'hash delle password, gli hash delle password utente vengono sincronizzati da Active Directory locale a Microsoft Entra ID. Quando le password vengono modificate o reimpostate in locale, i nuovi hash delle password vengono sincronizzati immediatamente con Microsoft Entra ID in modo che gli utenti possano usare sempre la stessa password per le risorse cloud e le risorse locali. Le password non vengono mai inviate a Microsoft Entra ID né memorizzate in Microsoft Entra ID senza essere crittografate. È possibile usare la sincronizzazione dell'hash delle password insieme al writeback delle password per abilitare la reimpostazione della password self-service in Microsoft Entra ID.

È possibile abilitare l'accesso Single Sign-On facile anche per gli utenti di computer aggiunti al dominio presenti nella rete aziendale. Con l'accesso Single Sign-On, gli utenti abilitati possono accedere in modo sicuro alle risorse cloud immettendo solo un nome utente.

Per altre informazioni, vedere l'articolo sulla sincronizzazione dell'hash delle password.

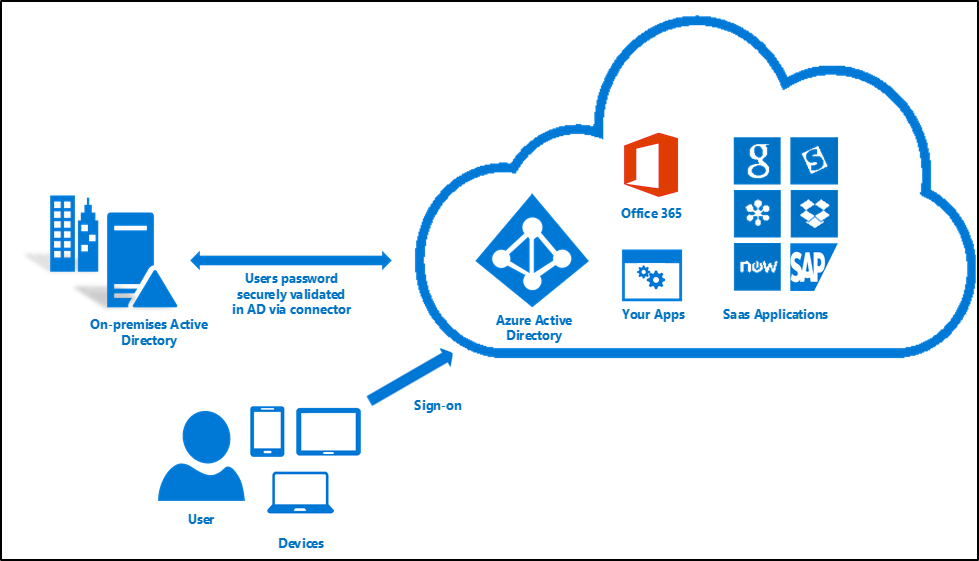

Autenticazione pass-through

Con l'autenticazione pass-through, la password dell'utente viene convalidata rispetto al controller di Active Directory locale Non è necessario che la password sia presente in Microsoft Entra ID in alcun formato. In questo modo, durante l'autenticazione nei servizi cloud possono essere valutati criteri locali come le restrizioni relative all'ora di accesso.

L'autenticazione pass-through usa un agente semplice in un computer aggiunto al dominio di Windows Server 2012 R2 nell'ambiente locale, che resta in attesa di richieste di convalida delle password. L'agente non richiede alcuna porta in ingresso aperta a Internet.

È possibile abilitare l'accesso Single Sign-On anche per utenti di computer aggiunti al dominio presenti nella rete aziendale. Con l'accesso Single Sign-On, gli utenti abilitati possono accedere in modo sicuro alle risorse cloud immettendo solo un nome utente.

Per altre informazioni, vedere:

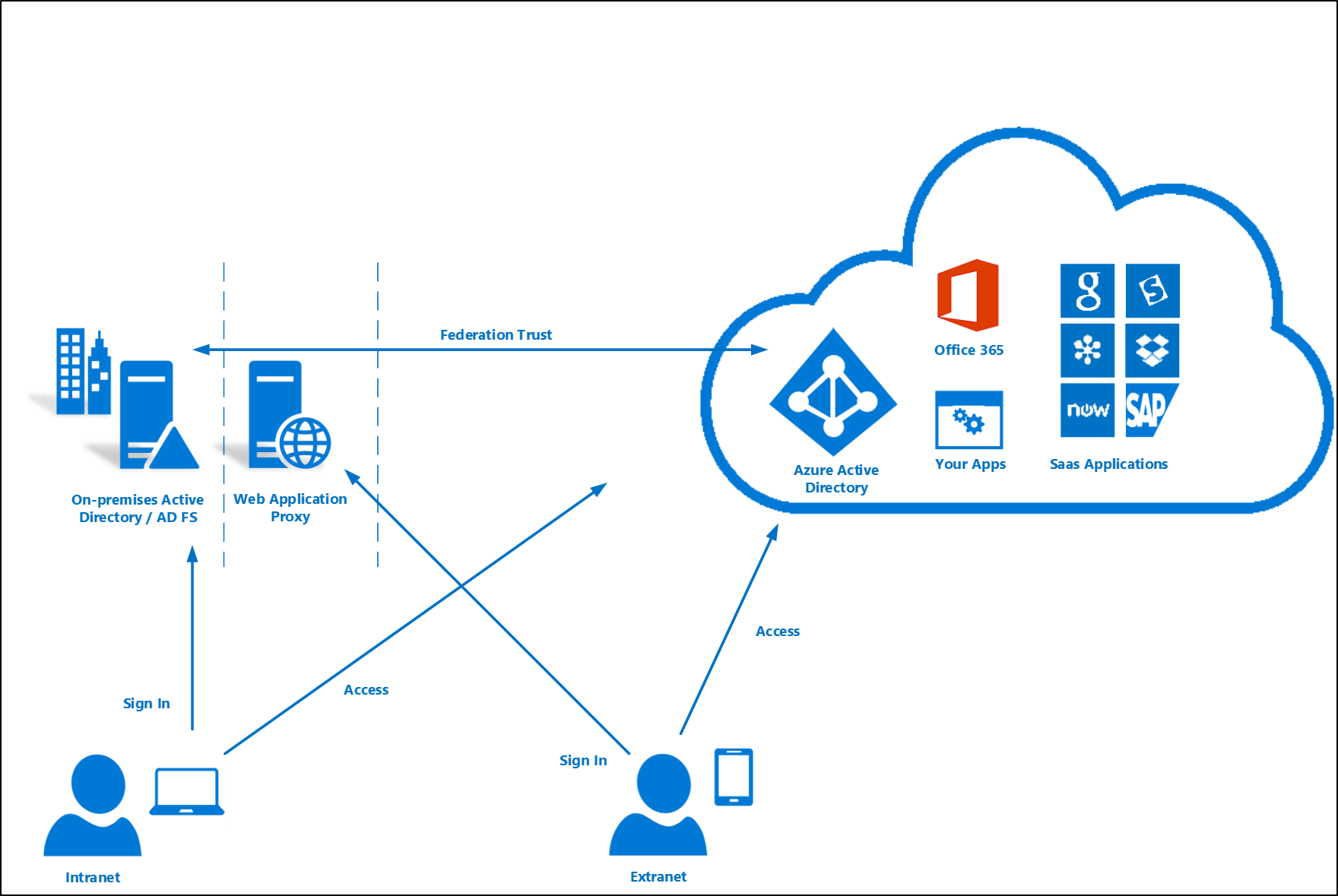

Federazione che usa una farm nuova o esistente con AD FS in Windows Server 2012 R2

Con l'accesso federato, gli utenti possono accedere ai servizi basati su ID di Microsoft Entra con le password locali. Inoltre, fino a quando si trovano nella rete aziendale, non hanno bisogno di immetterle. Usando l'opzione di federazione con AD FS è possibile distribuire una farm nuova o esistente con AD FS in Windows Server 2012 R2. Se si sceglie di specificare una farm esistente, Microsoft Entra Connect configura l'attendibilità tra la farm e Microsoft Entra ID in modo che gli utenti possano accedere.

Distribuire la federazione con AD FS in Windows Server 2012 R2

Se si distribuisce una nuova farm, è necessario quanto segue:

- Un server Windows Server 2012 R2 per il server federativo.

- Un server Windows Server 2012 R2 per il ruolo Proxy applicazione Web.

- Un file pfx con un certificato TLS/SSL per il nome del servizio federativo previsto. ad esempio fs.contoso.com.

Se si distribuisce una nuova farm o si usa una farm esistente, è necessario quanto segue:

- Credenziali di amministratore locale nei server federativi in uso.

- Credenziali di amministratore locale in qualsiasi server di gruppi di lavoro (non aggiunto a un dominio) in cui si intende distribuire il ruolo Proxy applicazione Web.

- Il computer in cui viene eseguita la procedura guidata deve essere in grado di connettersi a qualsiasi altro computer sul quale si desidera installare AD FS o il Proxy applicazione Web tramite Gestione remota Windows.

Per altre informazioni, vedere Configurazione di SSO con AD FS.

Federazione con PingFederate

Con l'accesso federato, gli utenti possono accedere ai servizi basati su ID di Microsoft Entra con le password locali. Inoltre, fino a quando si trovano nella rete aziendale, non hanno bisogno di immetterle.

Per altre informazioni sulla configurazione di PingFederate per l'uso con Microsoft Entra ID, vedere Integrazione di PingFederate con Microsoft Entra ID e Microsoft 365.

Per informazioni sulla configurazione di Microsoft Entra Connessione tramite PingFederate, vedere Installazione personalizzata di Microsoft Entra Connessione

Accedere usando una versione precedente di AD FS o una soluzione di terze parti

Se l'accesso cloud è già stato configurato usando una versione precedente di AD FS (ad esempio AD FS 2.0) o un provider federativo di terze parti, è possibile scegliere di ignorare la configurazione di accesso utente tramite Microsoft Entra Connessione. In questo modo sarà possibile ottenere la sincronizzazione più recente e altre funzionalità di Microsoft Entra Connessione mentre si usa ancora la soluzione esistente per l'accesso.

Per altre informazioni, vedere l'elenco di compatibilità della federazione di Microsoft Entra di terze parti.

Accesso utente e nome dell'entità utente

Informazioni sul nome dell'entità utente

In Active Directory il nome dell'entità utente (UPN) predefinito è il nome DNS del dominio in cui è stato creato l'account utente. Nella maggior parte dei casi si tratta del nome di dominio registrato come dominio dell'organizzazione su Internet. Tuttavia, è possibile aggiungere altri suffissi UPN usando Domini e trust di Active Directory.

L'UPN dell'utente ha il formato username@domain. Ad esempio, per un dominio di Active Directory denominato "contoso.com", un utente denominato John potrebbe avere il nome UPN "john@contoso.com". L'UPN dell'utente è basato su RFC 822. Anche se UPN e posta elettronica condividono lo stesso formato, il valore UPN per un utente non è necessariamente uguale all'indirizzo di posta elettronica dell'utente.

Nome dell'entità utente in Microsoft Entra ID

La procedura guidata di Microsoft Entra Connessione usa l'attributo userPrincipalName o consente di specificare l'attributo (in un'installazione personalizzata) da utilizzare in locale come nome dell'entità utente in Microsoft Entra ID. Si tratta del valore usato per l'accesso a Microsoft Entra ID. Se il valore dell'attributo userPrincipalName non corrisponde a un dominio verificato in Microsoft Entra ID, Microsoft Entra ID lo sostituisce con un valore predefinito .onmicrosoft.com.

Ogni directory di Microsoft Entra ID include un nome di dominio predefinito, con il formato contoso.onmicrosoft.com, che consente di iniziare a usare Azure o altri servizi Microsoft. È possibile migliorare e semplificare l'esperienza di accesso usando i domini personalizzati. Per informazioni sui nomi di dominio personalizzati in Microsoft Entra ID e su come verificare un dominio, vedere Aggiungere il nome di dominio personalizzato all'ID Microsoft Entra.

Configurazione dell'accesso a Microsoft Entra

Configurazione dell'accesso a Microsoft Entra con Microsoft Entra Connessione

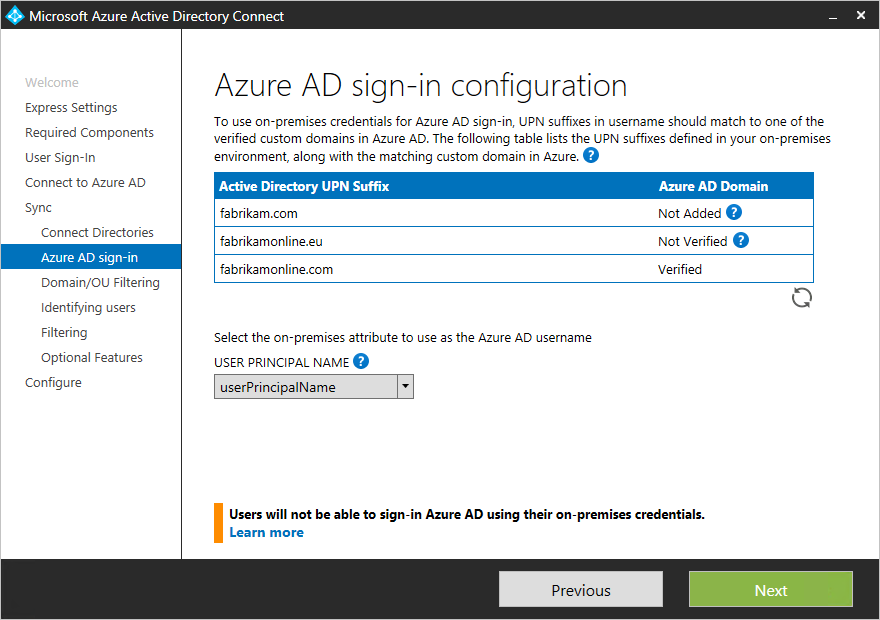

L'esperienza di accesso a Microsoft Entra dipende dal fatto che Microsoft Entra ID possa corrispondere al suffisso del nome dell'entità utente di un utente sincronizzato con uno dei domini personalizzati verificati nella directory Microsoft Entra. Microsoft Entra Connessione fornisce assistenza durante la configurazione delle impostazioni di accesso di Microsoft Entra, in modo che l'esperienza di accesso utente nel cloud sia simile all'esperienza locale.

Microsoft Entra Connessione elenca i suffissi UPN definiti per i domini e tenta di associarli a un dominio personalizzato in Microsoft Entra ID. A quel punto, offre assistenza per eseguire gli interventi appropriati. La pagina di accesso di Microsoft Entra elenca i suffissi UPN definiti per Active Directory locale e visualizza lo stato corrispondente su ogni suffisso. I valori dello stato possono essere i seguenti:

| Regione | Descrizione | Azione necessaria |

|---|---|---|

| Verificato | Microsoft Entra Connessione trovato un dominio verificato corrispondente in Microsoft Entra ID. Tutti gli utenti di questo dominio possono accedere usando le credenziali locali. | Non è richiesto alcun intervento. |

| Non verificato | Microsoft Entra Connessione trovato un dominio personalizzato corrispondente in Microsoft Entra ID, ma non è verificato. Se il dominio non è verificato, dopo la sincronizzazione il suffisso UPN degli utenti di questo dominio verrà modificato nel prefisso predefinito .onmicrosoft.com. | Verificare il dominio personalizzato in Microsoft Entra ID. |

| Non aggiunto | Microsoft Entra Connessione non ha trovato un dominio personalizzato corrispondente al suffisso UPN. Se il dominio non è aggiunto e verificato in Azure, il suffisso UPN degli utenti di questo dominio verrà modificato nel prefisso predefinito .onmicrosoft.com. | Aggiungere e verificare un dominio personalizzato corrispondente al suffisso UPN. |

Nella pagina di accesso di Microsoft Entra sono elencati i suffissi UPN definiti per Active Directory locale e il dominio personalizzato corrispondente in Microsoft Entra ID con lo stato di verifica corrente. In un'installazione personalizzata è ora possibile selezionare l'attributo per il nome dell'entità utente nella pagina di accesso di Microsoft Entra.

È possibile fare clic sul pulsante aggiorna per recuperare nuovamente lo stato più recente dei domini personalizzati da Microsoft Entra ID.

Selezione dell'attributo per il nome dell'entità utente in Microsoft Entra ID

L'attributo userPrincipalName è l'attributo usato dagli utenti quando accedono all'ID Microsoft Entra e a Microsoft 365. È necessario verificare i domini (noti anche come suffissi UPN) usati in Microsoft Entra ID prima che gli utenti vengano sincronizzati.

Si consiglia di mantenere l'attributo userPrincipalName predefinito. Se questo attributo non è instradabile e non può essere verificato, è possibile selezionarne un altro, ad esempio posta elettronica, come attributo contenente l'ID di accesso. Questo attributo è noto come ID alternativo. Il valore dell'attributo ID alternativo deve essere conforme allo standard RFC 822. È possibile usare un ID alternativo sia con una soluzione di accesso Single Sign-On tramite password che Single Sign-On federativo.

Nota

L'uso di un ID alternativo non è compatibile con tutti i carichi di lavoro di Microsoft 365. Per altre informazioni, vedere Configurazione di ID di accesso alternativo.

Stati diversi del dominio personalizzato ed effetto sull'esperienza di accesso ad Azure

È molto importante comprendere la relazione tra gli stati del dominio personalizzato nella directory di Microsoft Entra e i suffissi UPN definiti in locale. Verranno ora illustrate le diverse esperienze di accesso di Azure possibili quando si configura la sincronizzazione usando Microsoft Entra Connessione.

Per le informazioni seguenti, si supponga di usare il suffisso UPN contoso.com nella directory locale come parte dell'UPN, ad esempio user@contoso.com.

Impostazioni rapide/Sincronizzazione dell'hash delle password

| Stato | Effetto sull'esperienza di accesso degli utenti in Azure |

|---|---|

| Non aggiunto | In questo caso, nella directory Microsoft Entra non è stato aggiunto alcun dominio personalizzato per contoso.com. Gli utenti che usano UPN locali con suffisso @contoso.com non potranno usare il proprio UPN locale per effettuare l'accesso ad Azure. Dovranno invece usare un nuovo UPN fornito da Microsoft Entra ID aggiungendo il suffisso per la directory predefinita di Microsoft Entra. Ad esempio, se si sincronizzano gli utenti con la directory di Microsoft Entra azurecontoso.onmicrosoft.com, all'utente user@contoso.com locale verrà assegnato un UPN di user@azurecontoso.onmicrosoft.com. |

| Non verificato | In questo caso, è disponibile un dominio personalizzato contoso.com aggiunto nella directory Microsoft Entra. ma non è ancora verificato. Se si procede con la sincronizzazione degli utenti senza verificare il dominio, agli utenti verrà assegnato un nuovo UPN da Microsoft Entra ID, proprio come nello scenario "Non aggiunto". |

| Verificato | In questo caso, è disponibile un dominio personalizzato contoso.com già aggiunto e verificato in Microsoft Entra ID per il suffisso UPN. Gli utenti potranno usare il nome dell'entità utente locale, ad esempio user@contoso.com, per accedere ad Azure dopo la sincronizzazione con Microsoft Entra ID. |

Federazione AD FS

Non è possibile creare una federazione con il dominio .onmicrosoft.com predefinito in Microsoft Entra ID o un dominio personalizzato non verificato in Microsoft Entra ID. Quando si esegue la procedura guidata di Microsoft Entra Connessione, se si seleziona un dominio non verificato con cui creare una federazione, Microsoft Entra Connessione richiede di creare i record necessari per la creazione in cui è ospitato il DNS per il dominio. Per altre informazioni, vedere Verificare il dominio Microsoft Entra selezionato per la federazione.

Se è stata selezionata l'opzione di accesso utente Federation with AD FS (Federazione con AD FS), è necessario disporre di un dominio personalizzato per continuare a creare una federazione in Microsoft Entra ID. Per la discussione, questo significa che è necessario avere un dominio personalizzato contoso.com aggiunto nella directory Microsoft Entra.

| Stato | Effetto sull'esperienza di accesso degli utenti in Azure |

|---|---|

| Non aggiunto | In questo caso, Microsoft Entra Connessione non ha trovato un dominio personalizzato corrispondente per il suffisso UPN contoso.com nella directory Microsoft Entra. È necessario aggiungere un dominio personalizzato contoso.com se è necessario che gli utenti accedano usando AD FS con il proprio UPN locale, ad esempio user@contoso.com. |

| Non verificato | In questo caso, Microsoft Entra Connessione richiede i dettagli appropriati su come verificare il dominio in un secondo momento. |

| Verificato | In questo caso è possibile procedere con la configurazione senza ulteriori azioni. |

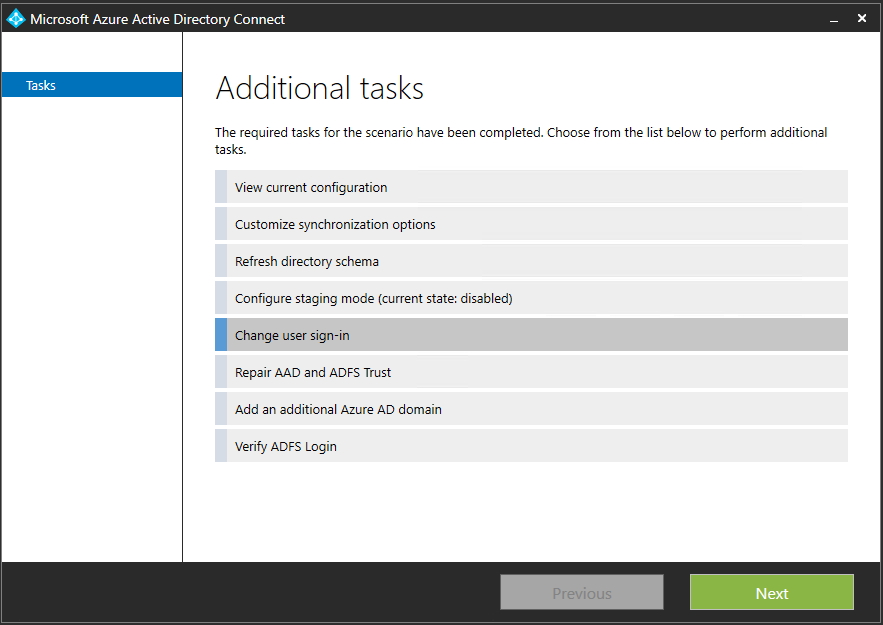

Modifica del metodo di accesso utente

È possibile modificare il metodo di accesso utente dalla federazione, dalla sincronizzazione dell'hash delle password o dall'autenticazione pass-through usando le attività disponibili in Microsoft Entra Connessione dopo la configurazione iniziale di Microsoft Entra Connessione con la procedura guidata. Eseguire di nuovo la procedura guidata di Microsoft Entra Connessione e verrà visualizzato un elenco di attività che è possibile eseguire. Selezionare Cambia l'accesso utente dall'elenco di attività.

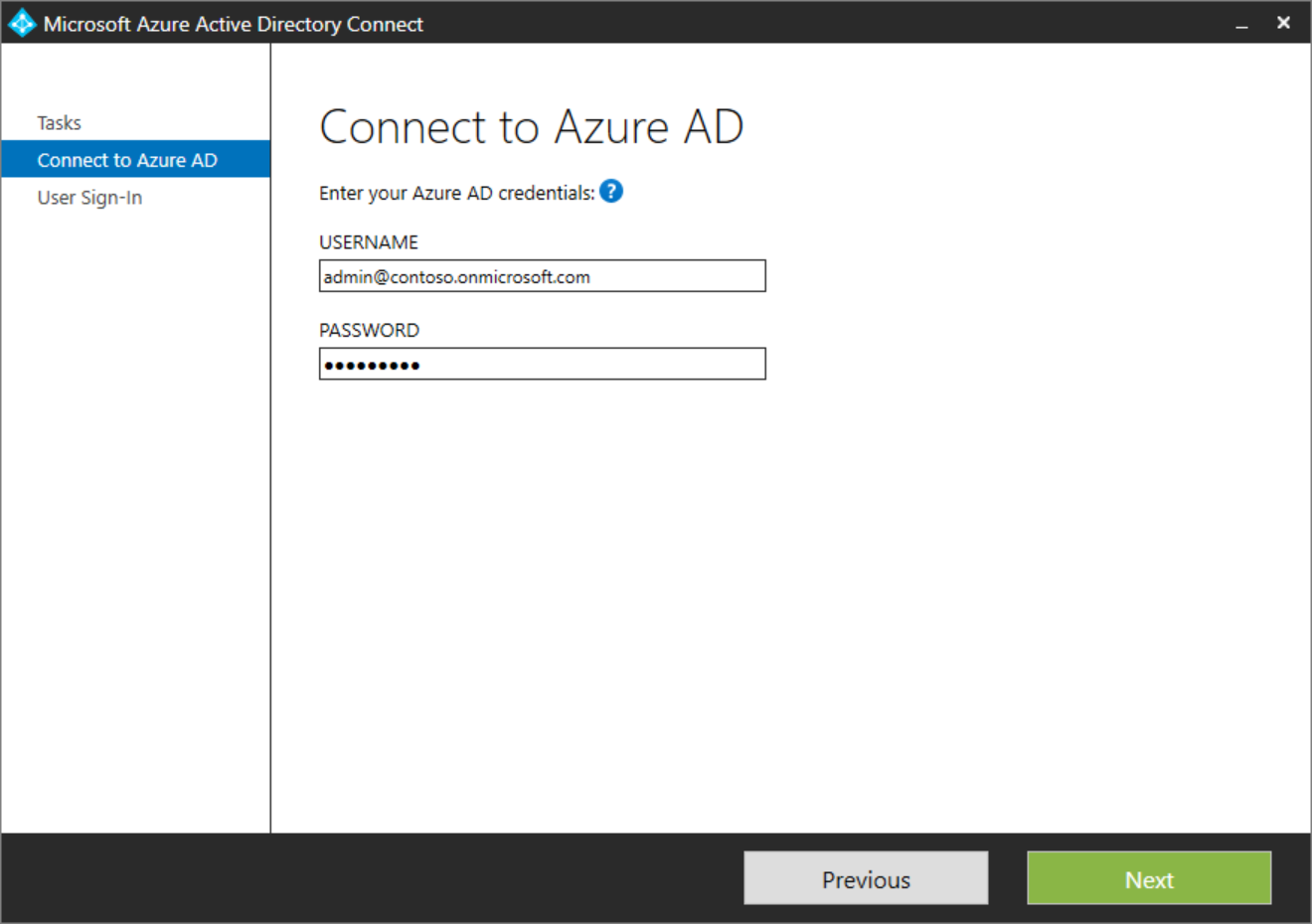

Nella pagina successiva viene chiesto di specificare le credenziali per Microsoft Entra ID.

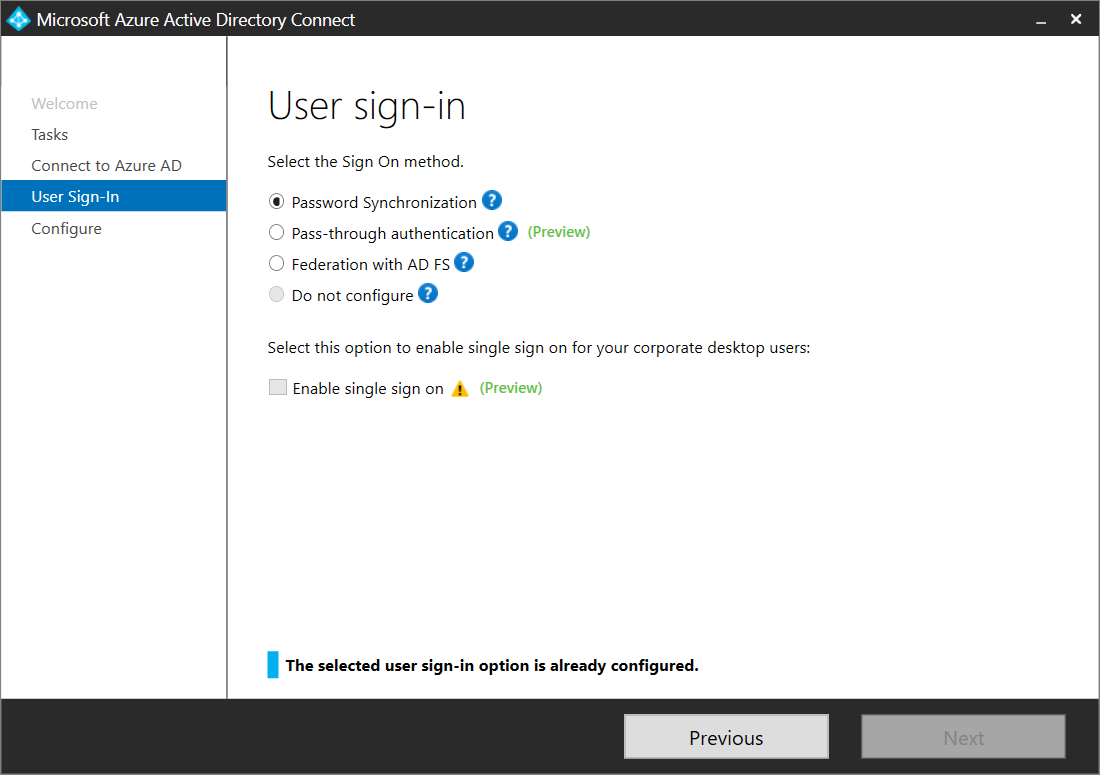

Nella pagina Accesso utente selezionare il tipo di accesso utente desiderato.

Nota

Se si passa solo temporaneamente alla sincronizzazione dell'hash delle password, selezionare l'opzione Non convertire gli account utente. Se l'opzione non viene selezionata, ogni utente verrà convertito in federato, operazione che potrà richiedere diverse ore.

Passaggi successivi

- Altre informazioni sull'integrazione delle identità locali con Microsoft Entra ID.

- Altre informazioni sui concetti di progettazione di Microsoft Entra Connessione.