Configurare e abilitare i criteri di rischio

Come illustrato nell'articolo precedente, i criteri di accesso basati sui rischi sono due tipi di criteri di rischio che è possibile configurare nell'accesso condizionale di Microsoft Entra. È possibile usare questi criteri per automatizzare la risposta ai rischi che consentono agli utenti di correggere automaticamente quando viene rilevato il rischio:

- Criteri di rischio di accesso

- Criteri di rischio utente

Scelta di livelli di rischio accettabili

Le organizzazioni devono decidere il livello di rischio che vogliono richiedere il controllo di accesso per bilanciare l'esperienza utente e il comportamento di sicurezza.

La scelta di applicare il controllo di accesso a un livello di rischio elevato riduce il numero di volte in cui viene attivato un criterio e riduce al minimo l'attrito per gli utenti. Tuttavia, esclude i rischi bassi e medi dai criteri, che potrebbero non impedire a un utente malintenzionato di sfruttare un'identità compromessa. Se si seleziona un livello di rischio basso per richiedere il controllo di accesso, vengono introdotti altri interrupt utente.

I percorsi di rete attendibili configurati vengono usati da Identity Protection in alcuni rilevamenti dei rischi per ridurre i falsi positivi.

Le configurazioni dei criteri seguenti includono il controllo della frequenza di accesso che richiede una riautenticazione per gli utenti a rischio e gli accessi.

Correzione dei rischi

Le organizzazioni possono scegliere di bloccare l'accesso quando viene rilevato il rischio. Il blocco a volte impedisce agli utenti legittimi di eseguire le operazioni necessarie. Una soluzione migliore consiste nel consentire la correzione automatica usando l'autenticazione a più fattori Di Microsoft Entra e la modifica sicura della password.

Avviso

Gli utenti devono registrarsi per l'autenticazione a più fattori Di Microsoft Entra prima di affrontare una situazione che richiede una correzione. Per gli utenti ibridi sincronizzati dall'ambiente locale al cloud, è necessario abilitare il writeback delle password. Gli utenti non registrati vengono bloccati e richiedono l'intervento dell'amministratore.

La modifica della password (conosco la password e voglio modificarla in qualcosa di nuovo) al di fuori del flusso di correzione dei criteri utente rischioso non soddisfa i requisiti per la modifica sicura della password.

Raccomandazione di Microsoft

Microsoft consiglia le configurazioni dei criteri di rischio seguenti per proteggere l'organizzazione:

- Criteri di rischio utente

- Richiedere una modifica della password sicura quando il livello di rischio utente è Elevato. L'autenticazione a più fattori Di Microsoft Entra è necessaria prima che l'utente possa creare una nuova password con writeback delle password per correggere il rischio.

- Criteri di rischio di accesso

- Richiedere l'autenticazione a più fattori di Microsoft Entra quando il livello di rischio di accesso è Medio o Alto, consentendo agli utenti di dimostrare che è loro usando uno dei metodi di autenticazione registrati, correggendo il rischio di accesso.

La richiesta del controllo di accesso quando il livello di rischio è basso introduce un maggiore attrito e gli interrupt dell'utente rispetto a quelli medi o alti. La scelta di bloccare l'accesso anziché consentire opzioni di correzione automatica, ad esempio la modifica sicura delle password e l'autenticazione a più fattori, influisce ulteriormente sugli utenti e gli amministratori. Valutare queste scelte durante la configurazione dei criteri.

Esclusioni

I criteri consentono di escludere gli utenti, ad esempio l'accesso di emergenza o gli account amministratore break-glass. Le organizzazioni potrebbero dover escludere altri account da criteri specifici in base al modo in cui vengono usati gli account. Le esclusioni devono essere esaminate regolarmente per verificare se sono ancora applicabili.

Abilitare i criteri

Le organizzazioni possono scegliere di distribuire criteri basati sul rischio nell'accesso condizionale usando la procedura seguente o i modelli di accesso condizionale.

Prima che le organizzazioni abilitino i criteri di correzione, devono analizzare e correggere eventuali rischi attivi.

Criteri di rischio utente nell'accesso condizionale

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator di accesso condizionale.

- Passare a Protezione>dell'accesso condizionale.

- Selezionare Nuovi criteri.

- Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- Selezionare Fine.

- In Applicazioni cloud o azioni>Includi selezionare Tutte le app cloud.

- In Condizioni>Rischio utente impostare Configura su Sì.

- In Consente di configurare i livelli di rischio utente necessari per l'applicazione dei criteri selezionare Alto. Queste indicazioni si basano sulle raccomandazioni Microsoft e potrebbero essere diverse per ogni organizzazione.

- Seleziona Fatto.

- In Controlli di accesso>Concedi:

- Selezionare Concedi accesso, Richiedi autenticazione a più fattori e Richiedi modifica della password.

- Seleziona Seleziona.

- In Sessione.

- Selezionare Frequenza di accesso.

- Assicurarsi che sia selezionata ogni volta .

- Seleziona Seleziona.

- Confermare le impostazioni e impostare Attiva criterio su Solo report.

- Selezionare Crea per creare e abilitare il criterio.

Dopo che gli amministratori confermano le impostazioni usando la modalità solo report, possono spostare l'interruttore Abilita criterio da Solo report a Sì.

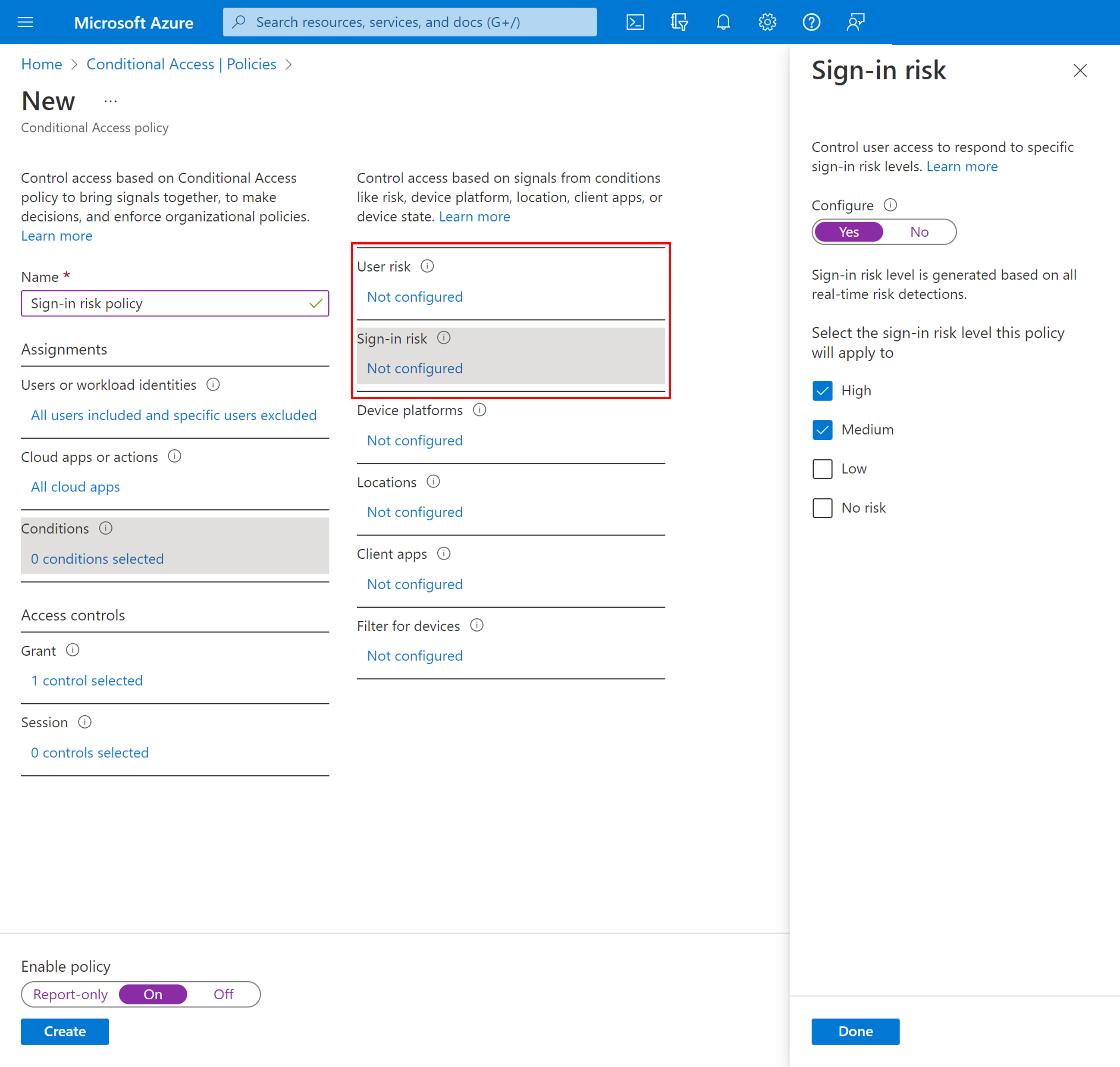

Criteri di rischio di accesso nell'accesso condizionale

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un Amministrazione istrator di accesso condizionale.

- Passare a Protezione>dell'accesso condizionale.

- Selezionare Nuovi criteri.

- Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni selezionare Utenti o identità del carico di lavoro.

- In Includi selezionare Tutti gli utenti.

- In Escludi selezionare Utenti e gruppi e scegliere gli account di accesso di emergenza o gli account critici dell'organizzazione.

- Selezionare Fine.

- In Applicazioni cloud o azioni>Includi selezionare Tutte le app cloud.

- In Condizioni>Rischio di accesso impostare Configura su Sì. In Selezionare il livello di rischio di accesso a cui verrà applicato questo criterio. Queste indicazioni si basano sulle raccomandazioni Microsoft e potrebbero essere diverse per ogni organizzazione.

- Selezionare Alta e Media.

- Seleziona Fatto.

- In Controlli di accesso>Concedi:

- Selezionare Concedi accesso, Richiedi autenticazione a più fattori.

- Seleziona Seleziona.

- In Sessione.

- Selezionare Frequenza di accesso.

- Assicurarsi che sia selezionata ogni volta .

- Seleziona Seleziona.

- Confermare le impostazioni e impostare Attiva criterio su Solo report.

- Selezionare Crea per creare e abilitare il criterio.

Dopo che gli amministratori confermano le impostazioni usando la modalità solo report, possono spostare l'interruttore Abilita criterio da Solo report a Sì.

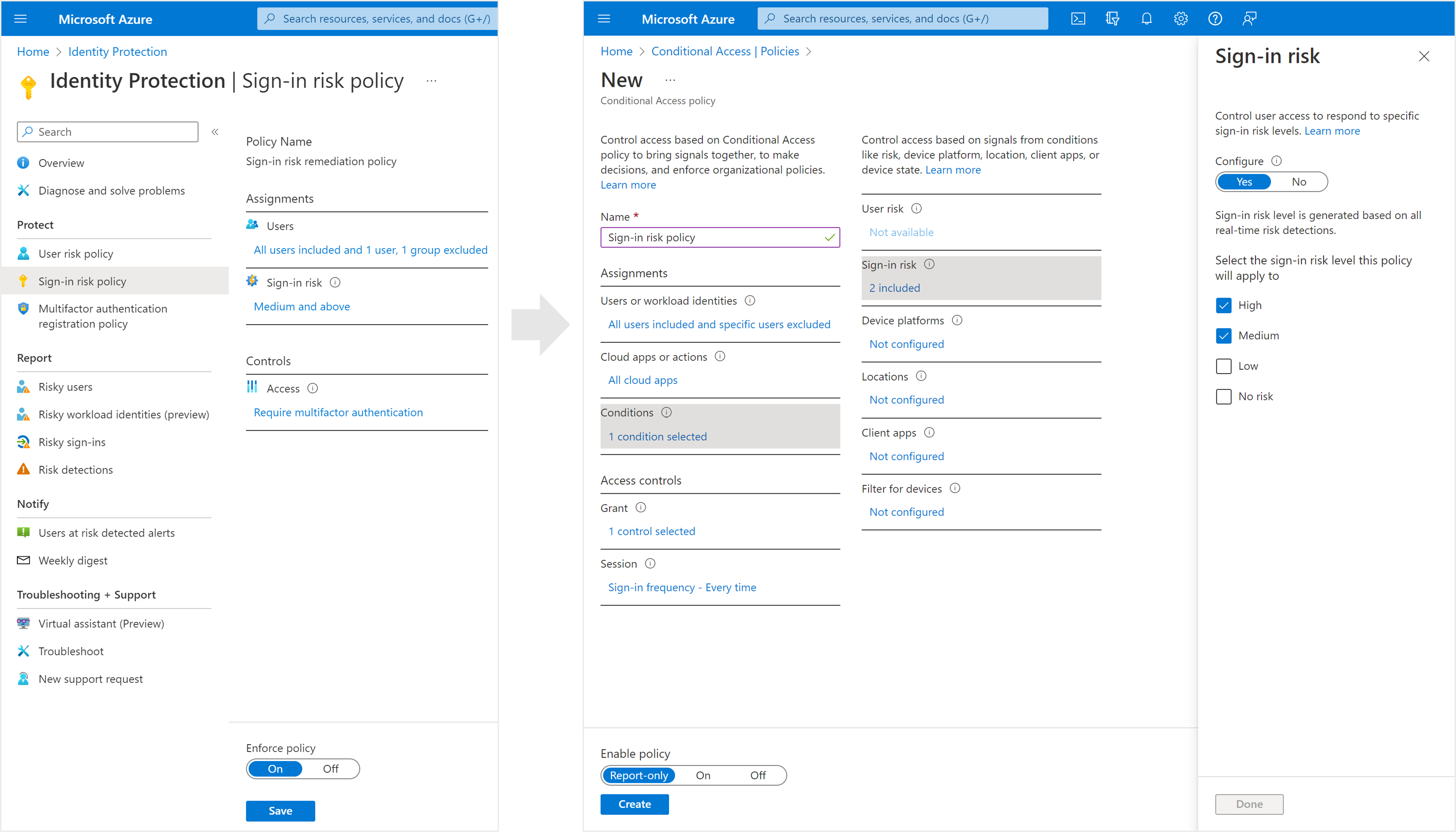

Eseguire la migrazione dei criteri di rischio all'accesso condizionale

Avviso

I criteri di rischio legacy configurati in Microsoft Entra ID Protection verranno ritirati il 1° ottobre 2026.

Se i criteri di rischio sono abilitati in Microsoft Entra ID, è consigliabile pianificare la migrazione di tali criteri all'accesso condizionale:

Migrazione all'accesso condizionale

- Creare un criterio equivalentebasato sul rischio utente e basato sui rischi per l'accesso in modalità solo report per l'accesso condizionale. È possibile creare un criterio con i passaggi precedenti o usare i modelli di accesso condizionale in base alle raccomandazioni di Microsoft e ai requisiti dell'organizzazione.

- Assicurarsi che i nuovi criteri di rischio di accesso condizionale funzionino come previsto testandolo in modalità solo report.

- Abilitare i nuovi criteri di rischio di accesso condizionale. È possibile scegliere di eseguire entrambi i criteri side-by-side per verificare che i nuovi criteri funzionino come previsto prima di disattivare i criteri di rischio di protezione ID.

- Tornare a Protezione>dell'accesso condizionale.

- Selezionare questo nuovo criterio per modificarlo.

- Impostare Abilita criterio su Sì per abilitare il criterio

- Disabilitare i criteri di rischio precedenti in Protezione ID.

- Passare a Protezione identità Protection>> Selezionare i criteri rischio utente o Rischio di accesso.

- Impostare Imponi criteri su Disabilitato

- Creare altri criteri di rischio, se necessario nell'accesso condizionale.