Introduzione alle app Microsoft Defender per il cloud

Questo argomento di avvio rapido descrive come iniziare a usare app Microsoft Defender per il cloud nel portale di Microsoft Defender.

Defender per il cloud Le app consentono di sfruttare i vantaggi delle applicazioni cloud mantenendo al tempo stesso il controllo delle risorse aziendali. Defender per il cloud App migliora la visibilità delle attività cloud e contribuisce ad aumentare la protezione dei dati aziendali.

Suggerimento

Come complementare a questo articolo, è consigliabile usare la guida alla configurazione automatica delle app Microsoft Defender per il cloud quando è stato eseguito l'accesso al interfaccia di amministrazione di Microsoft 365. Questa guida consente di personalizzare l'esperienza in base all'ambiente in uso. Per esaminare le procedure consigliate senza accedere e attivare le funzionalità di installazione automatica, passare al portale di installazione di Microsoft 365.

Prerequisiti

Per configurare Defender per il cloud Apps, è necessario essere un Amministrazione istrator globale o un Amministrazione istrator di sicurezza in Microsoft Entra ID o Microsoft 365.

Gli utenti con ruoli di amministratore hanno le stesse autorizzazioni di amministratore per tutte le app cloud a cui l'organizzazione è stata sottoscritta, indipendentemente dalla posizione in cui è stato assegnato il ruolo. Per altre informazioni, vedere Assegnare ruoli di amministratore e Assegnare ruoli di amministratore in Microsoft Entra ID.

Microsoft Defender per il cloud Apps è uno strumento di sicurezza e pertanto non richiede licenze della suite di produttività di Microsoft 365. Per Microsoft 365 Cloud App Security (Microsoft Defender per il cloud Apps solo per Microsoft 365), vedere Quali sono le differenze tra Microsoft Defender per il cloud Apps e Microsoft 365 Cloud App Security?

Accedere alle app Defender per il cloud

Ottenere una licenza di app Defender per il cloud per ogni utente che si vuole proteggere da app Defender per il cloud. Per altre informazioni, vedere il foglio dati sulle licenze di Microsoft 365.

Una versione di valutazione di Defender per il cloud Apps è disponibile come parte di una versione di valutazione di Microsoft 365 E5 ed è possibile acquistare licenze da interfaccia di amministrazione di Microsoft 365 >Marketplace. Per altre informazioni, vedere Provare o acquistare Microsoft 365 o Ottenere supporto per Microsoft 365 per le aziende.

Nota

Microsoft Defender per il cloud Apps è uno strumento di sicurezza e pertanto non richiede licenze della suite di produttività di Microsoft 365. Per altre informazioni, vedere Quali sono le differenze tra Microsoft Defender per il cloud Apps e Microsoft 365 Cloud App Security?

Accedere alle app Defender per il cloud nel portale di Microsoft Defender in App cloud. Ad esempio:

Passaggio 1: Impostare azioni di visibilità, protezione e governance immediate per le app

Procedura: Impostare azioni di visibilità, protezione e governance istantanee per le app

Attività richiesta: app Connessione

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In App Connessione ed selezionare App Connessione ors.

- Selezionare il +Connessione un'app per aggiungere un'app e quindi selezionare un'app.

- Seguire i passaggi di configurazione per connettere l'app.

Perché connettere un'app? Dopo aver connesso un'app, è possibile ottenere maggiore visibilità allo scopo di analizzare attività, file e account per le app dell'ambiente cloud.

Passaggio 2: Proteggere le informazioni sensibili con i criteri di prevenzione della perdita dei dati

Procedura: Proteggere le informazioni riservate con i criteri di prevenzione della perdita dei dati

Attività consigliata: Abilitare il monitoraggio dei file e creare criteri file

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In Information Protection selezionare File.

- Selezionare Abilita il monitoraggio dei file e quindi selezionare Salva.

- Se si usano etichette di riservatezza di Microsoft Purview Information Protection, in Information Protection selezionare Microsoft Information Protection.

- Selezionare le impostazioni necessarie e quindi selezionare Salva.

- Nel Passaggio 3 creare criteri file per soddisfare i requisiti dell'organizzazione.

Suggerimento

È possibile visualizzare i file dalle app connesse passando a File di app>cloud nel portale di Microsoft Defender.

Raccomandazione sulla migrazione

È consigliabile usare la protezione delle informazioni sensibili di Defender for Cloud Apps in parallelo con la propria soluzione CASB (Cloud Access Security Broker) esistente. Per iniziare, connettere le app da proteggere alle app Microsoft Defender per il cloud. Poiché i connettori API usano la connettività fuori banda, non si verificheranno conflitti. Eseguire quindi la migrazione progressiva dei criteri dalla soluzione CASB corrente alle app di Defender per il cloud.

Nota

Per le app di terze parti, verificare che il carico corrente non superi il numero massimo di chiamate API consentite dell'app.

Passaggio 3: Controllare le app cloud con i criteri

Procedura: Controllare le app cloud con i criteri

Attività richiesta: Creare criteri

Per creare i criteri

- Nel portale di Microsoft Defender, in App cloud, scegliere Criteri ->Modelli di criteri.

- Scegliere un modello di criteri dall'elenco e quindi selezionare l'icona + per creare il criterio.

- Personalizzare il criterio (selezionare filtri, azioni e altre impostazioni) e quindi scegliere Crea.

- In App cloud scegliere Criteri ->Gestione dei criteri per scegliere i criteri e visualizzare le corrispondenze pertinenti (attività, file, avvisi).

Consiglio

per coprire tutti gli scenari di protezione dell'ambiente cloud, creare un criterio per ogni categoria di rischio.

In che modo i criteri possono essere di aiuto alle organizzazioni?

È possibile usare i criteri per monitorare le tendenze, individuare le minacce alla sicurezza e generare report e avvisi personalizzati. Con i criteri è possibile creare azioni di governance e impostare controlli per la prevenzione della perdita di dati e la condivisione di file.

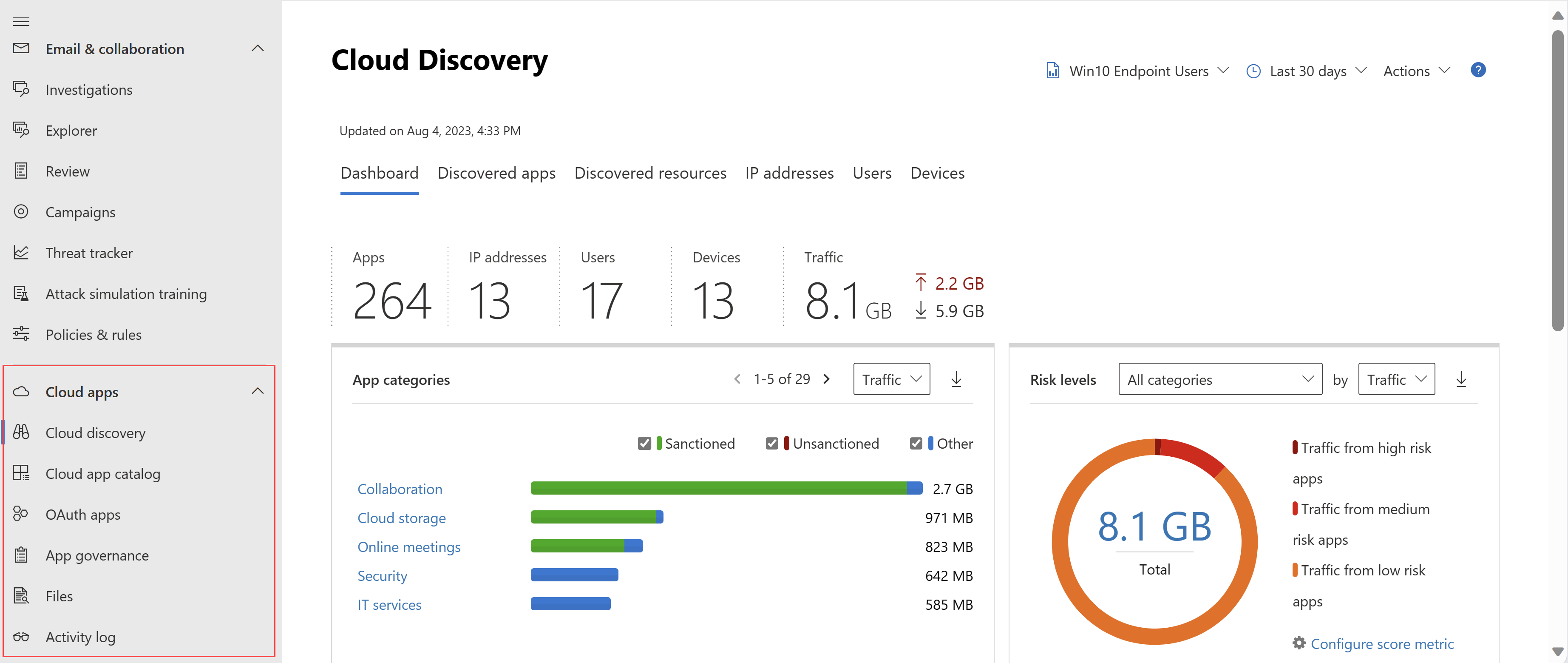

Passaggio 4: Configura Cloud Discovery

Procedura: Configurare Cloud Discovery

Attività richiesta: abilitare le app di Defender per il cloud per visualizzare l'uso dell'app cloud

Eseguire l'integrazione con Microsoft Defender per endpoint per abilitare automaticamente Defender for Cloud Apps al monitoraggio dei dispositivi Windows 10 e Windows 11 all'interno e all'esterno dell'azienda.

Se si usa Zscaler, integrarlo con Defender for Cloud Apps.

Per ottenere la copertura completa, creare un report continuo di Cloud Discovery

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In Cloud Discovery scegliere Caricamento automatico dei log.

- Nella scheda Origini dati aggiungere le origini dati.

- Nella scheda Log collectors (Agenti di raccolta log) configurare gli agenti di raccolta log.

Raccomandazione sulla migrazione

È consigliabile usare l'individuazione di Defender for Cloud Apps in parallelo con la soluzione CASB corrente. Per iniziare, configurare il caricamento automatico dei log del firewall negli agenti di raccolta log di Defender for Cloud Apps. Se usi Defender per endpoint, in Microsoft Defender XDR assicurati di attivare l'opzione per inoltrare i segnali alle app Defender per il cloud. La configurazione di Cloud Discovery non provocherà conflitti con la raccolta di log della soluzione CASB corrente.

Per creare un report snapshot di Cloud Discovery

- In App cloud del portale di Microsoft Defender scegliere Cloud Discovery.

- Nell'angolo in alto a destra selezionare Azioni ->Crea report snapshot di Cloud Discovery.

Perché è consigliabile configurare report di Cloud Discovery?

Avere visibilità sullo shadow IT nell'organizzazione è fondamentale. Dopo aver analizzato i log, è possibile individuare facilmente le app cloud usate, chi le usa e su quali dispositivi.

Passaggio 5: Distribuire Controllo app per l'accesso condizionale per le app del catalogo

Procedura: Distribuire controllo app per l'accesso condizionale per le app di catalogo con Microsoft Entra ID

Attività consigliata: Distribuire il controllo app per l'accesso condizionale per le app di catalogo

- Configurare il provider di identità per l'uso con Defender for Cloud Apps. Se si dispone di Microsoft Entra ID, è possibile sfruttare i controlli inline, ad esempio Solo monitoraggio e Blocca download che funzioneranno per qualsiasi app catalogo predefinita.

- Eseguire l'onboarding delle app nei controlli di accesso e di sessione.

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In app Connessione ed selezionare App di controllo app per l'accesso condizionale*.

- Accedere a ogni app usando un utente con ambito per i criteri

- Aggiornare la pagina App Di controllo app per l'accesso condizionale e visualizzare l'app.

- Verificare che le app siano configurate per l'uso dei controlli di accesso e sessione

Per configurare i controlli di sessione per app line-of-business personalizzate, app SaaS non in primo piano e app locali, vedere Distribuire Controllo app per l'accesso condizionale per le app personalizzate con Microsoft Entra ID.

Raccomandazione sulla migrazione

Usando la funzionalità Controllo app per l'accesso condizionale in parallelo con un'altra soluzione CASB, un'app potrebbe essere inoltrata due volte a un proxy, causando latenza o altri errori. È quindi consigliabile eseguire progressivamente la migrazione di app e criteri a Controllo app per l'accesso condizionale, creando i criteri di accesso o di sessione pertinenti in Defender for Cloud Apps durante la procedura.

Passaggio 6: Personalizzare l'esperienza

Procedura: Personalizzare l'esperienza

Attività consigliata: Aggiungere i dettagli dell'organizzazione

Per immettere le impostazioni di posta elettronica

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In Sistema selezionare Impostazioni posta.

- In Email sender identity (Identità del mittente di posta elettronica) immettere gli indirizzi di posta elettronica e il nome visualizzato.

- In Email design (Progettazione posta elettronica) caricare il modello di posta elettronica dell'organizzazione.

Per impostare le notifiche dell'amministratore

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi Microsoft Defender XDR.

- Selezionare Notifiche tramite posta elettronica.

- Configurare i metodi da impostare per le notifiche di sistema.

Per personalizzare le metriche relative al punteggio

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In Cloud Discovery scegliere Score metrics (Punteggio metriche).

- Configurare l'importanza dei diversi valori di rischio.

- Scegliere Salva.

Ora i punteggi di rischio assegnati alle app individuate sono configurati con precisione in base alle esigenze e alle priorità dell'organizzazione.

Perché è opportuno personalizzare l'ambiente?

Alcune funzionalità funzionano meglio quando sono personalizzate in base alle esigenze. È possibile assicurare agli utenti una migliore esperienza fornendo modelli di posta elettronica personalizzati, Decidere quali notifiche si ricevono e personalizzare la metrica del punteggio di rischio in base alle preferenze dell'organizzazione.

Passaggio 7: Organizzare i dati in base alle esigenze

Procedura: Utilizzo di intervalli IP e tag

Attività consigliata: Configurare le impostazioni importanti

Per creare tag di indirizzi IP

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In Sistema selezionare Intervalli di indirizzi IP.

Selezionare + Aggiungi intervallo di indirizzi IP per aggiungere un intervallo di indirizzi IP.

Immettere il nome dell'intervallo IP, gli intervalli di indirizzi IP, la categoria e i tag.

Scegliere Create (Crea).

È ora possibile usare tag IP quando si creano criteri e quando si filtrano e creano report continui.

Per creare report continui

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In Cloud Discovery scegliere Report continui.

- Scegliere Crea report.

- Seguire i passaggi di configurazione.

- Scegliere Create (Crea).

È ora possibile visualizzare i dati individuati in base alle proprie esigenze, ad esempio le unità aziendali o gli intervalli IP.

Per aggiungere domini

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In Sistema scegliere Dettagli organizzazione.

- Aggiungere i domini interni dell'organizzazione.

- Scegliere Salva.

Perché è necessario configurare queste impostazioni?

Queste impostazioni consentono un migliore controllo delle funzionalità della console. Con i tag IP è più facile creare criteri adatti alle proprie esigenze per filtrare dati in modo accurato e molto altro ancora. Usare le visualizzazioni dati per raggruppare i dati in categorie logiche.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.