Esercitazione: Individuare e gestire shadow IT

Quando viene chiesto agli amministratori IT di indicare il numero di app cloud usate dai dipendenti, la risposta è in media 30 o 40, nonostante la media effettiva sia di oltre 1.000 app distinte usate dai dipendenti di un'organizzazione. Shadow IT consente di conoscere e identificare le app usate e il livello di rischio. L'80% dei dipendenti usa app non approvate che nessuno ha esaminato e potrebbe non essere conforme ai criteri di sicurezza e conformità. Poiché i dipendenti possono accedere alle risorse e alle app dall'esterno della rete aziendale, non è più sufficiente avere regole e criteri nei firewall.

In questa esercitazione si apprenderà come usare Cloud Discovery per scoprire quali app vengono usate, esplorare il rischio di queste app, configurare criteri per identificare nuove app rischiose usate e annullare l'approvazione di queste app per bloccarle in modo nativo usando il proxy o l'appliance firewall

Suggerimento

Per impostazione predefinita, Defender per il cloud App non è in grado di individuare le app che non sono presenti nel catalogo.

Per visualizzare i dati delle app Defender per il cloud per un'app attualmente non presente nel catalogo, è consigliabile controllare la roadmap o creare un'app personalizzata.

Come individuare e gestire la presenza di shadow IT nella rete

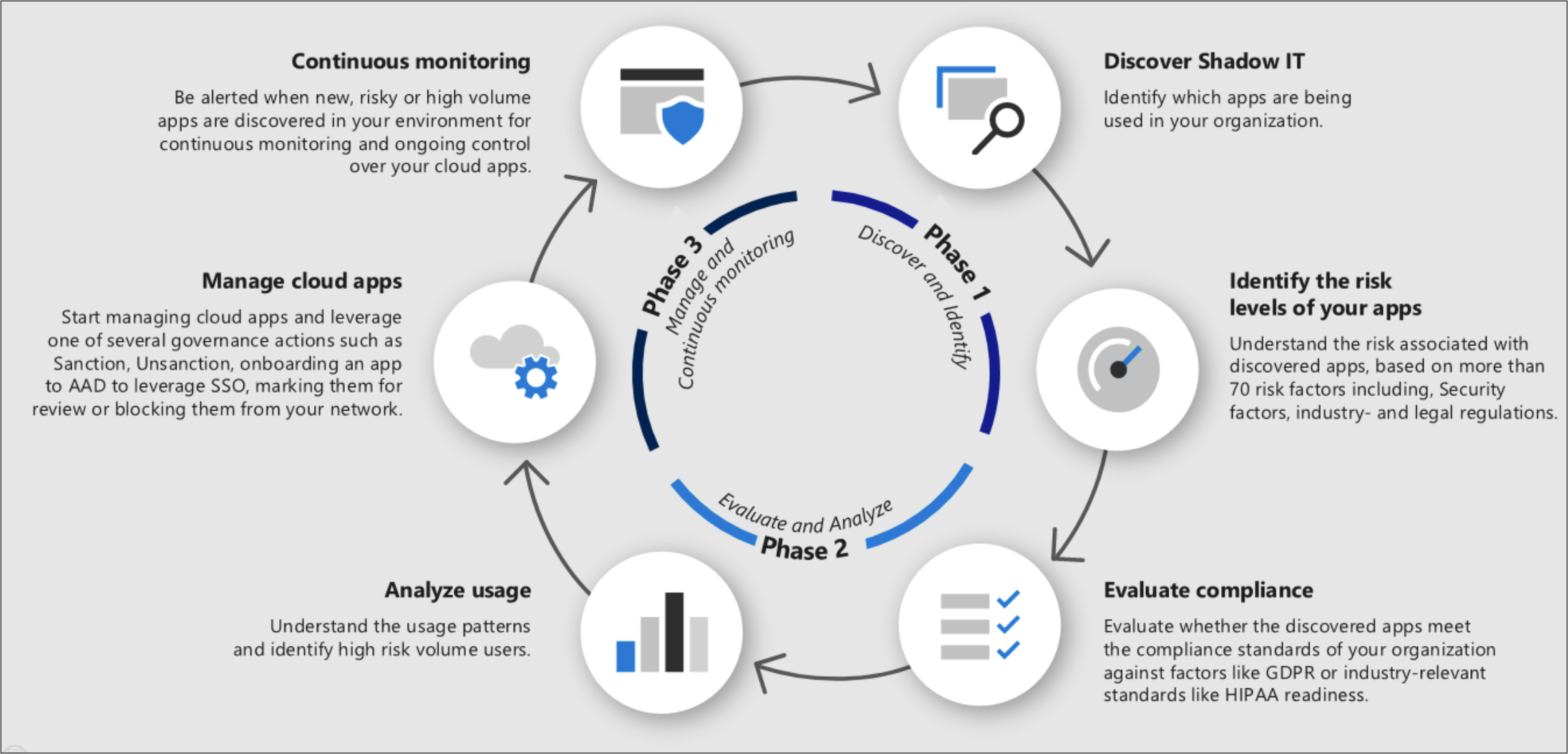

Usare questo processo per implementare Shadow IT Cloud Discovery nell'organizzazione.

Fase 1: Individuare e identificare Shadow IT

Individuare Shadow IT: identificare il comportamento di sicurezza dell'organizzazione eseguendo Cloud Discovery nell'organizzazione per vedere cosa accade effettivamente nella rete. Per altre informazioni, vedere Configurare Cloud Discovery. Questa operazione può essere eseguita usando uno dei metodi seguenti:

Iniziare rapidamente a usare Cloud Discovery grazie all'integrazione con Microsoft Defender per endpoint. Questa integrazione nativa consente di iniziare immediatamente a raccogliere dati sul traffico cloud tra i dispositivi Windows 10 e Windows 11, in rete e fuori rete.

Per la copertura su tutti i dispositivi connessi alla rete, è importante distribuire l'agente di raccolta log delle app Defender per il cloud nei firewall e in altri proxy per raccogliere dati dagli endpoint e inviarli a Defender per il cloud App per l'analisi.

Integrare Defender per il cloud App con il proxy. Defender per il cloud App si integra in modo nativo con alcuni proxy di terze parti, tra cui Zscaler.

Poiché i criteri sono diversi a seconda dei gruppi di utenti, delle aree e dei gruppi aziendali, potrebbe essere necessario creare un report sulla presenza di shadow IT per ognuna di queste unità. Per altre informazioni, vedere Creare report continui personalizzati.

Ora che Cloud Discovery è in esecuzione nella rete, esaminare i report continui generati e il dashboard di Cloud Discovery per avere un quadro completo delle app usate nell'organizzazione. È consigliabile esaminarli in base alla categoria, perché spesso si scopre che le app non approvate vengono usate per scopi legittimi correlati al lavoro che non sono stati risolti da un'app approvata.

Identificare i livelli di rischio delle app: usare il catalogo delle app di Defender per il cloud per approfondire i rischi coinvolti in ogni app individuata. Il catalogo app Defender per il cloud include oltre 31.000 app valutate usando oltre 90 fattori di rischio. I fattori di rischio vanno dalle informazioni generali sull'app (sede centrale e autore dell'app) ai controlli e alle misure di sicurezza (supporto per la crittografia dei dati inattivi, specifica di un log di controllo delle attività degli utenti). Per altre informazioni, vedere Uso del punteggio di rischio.

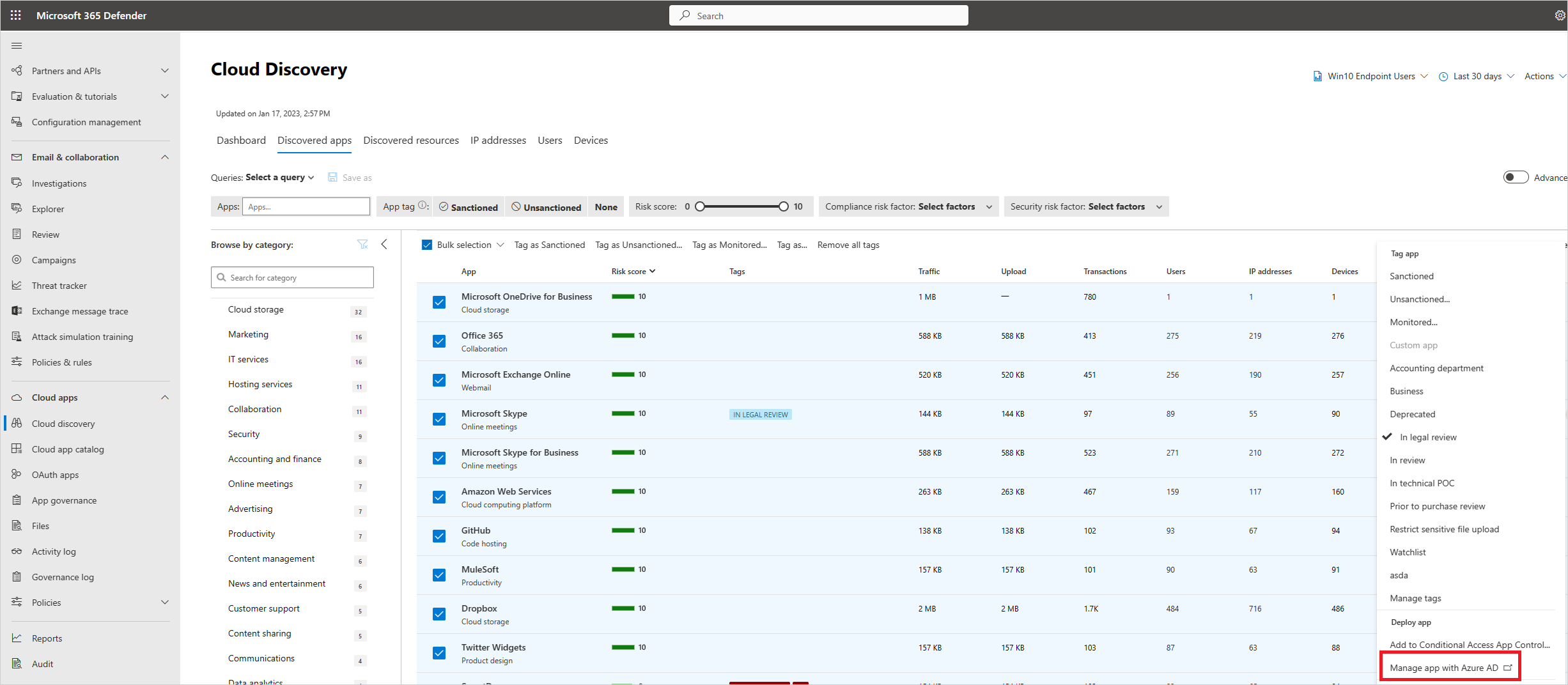

In App cloud del portale di Microsoft Defender selezionare Cloud Discovery. Passare quindi alla scheda App individuate. Filtrare l'elenco delle app individuate nell'organizzazione in base ai fattori di rischio a cui si è interessati. Ad esempio, è possibile usare filtri avanzati per trovare tutte le app con un punteggio di rischio inferiore a 8.

È possibile eseguire il drill-down nell'app per comprendere meglio la conformità selezionando il nome dell'app e quindi selezionando la scheda Informazioni per visualizzare i dettagli sui fattori di rischio di sicurezza dell'app.

Fase 2: Valutare e analizzare

Valutare la conformità: controllare se le app sono certificate come conformi agli standard dell'organizzazione, ad esempio HIPAA o SOC2.

In App cloud del portale di Microsoft Defender selezionare Cloud Discovery. Passare quindi alla scheda App individuate. Filtrare l'elenco delle app individuate nell'organizzazione in base ai fattori di rischio di conformità a cui si è interessati. Usare, ad esempio, la query suggerita per filtrare le app non conformi.

È possibile eseguire il drill-down nell'app per comprendere meglio la conformità selezionando il nome dell'app e quindi selezionando la scheda Info per visualizzare i dettagli sui fattori di rischio di conformità dell'app.

Analizzare l'utilizzo: ora che si sa se si vuole che l'app venga usata nell'organizzazione, è necessario esaminare come e chi lo usa. Se viene usata solo in modo limitato nell'organizzazione, può essere accettabile, ma se ne viene fatto un uso sempre maggiore, potrebbe essere opportuno ricevere una notifica in proposito per decidere se bloccare l'app.

In App cloud del portale di Microsoft Defender selezionare Cloud Discovery. Passare quindi alla scheda App individuate e quindi eseguire il drill-down selezionando l'app specifica da analizzare. La scheda Utilizzo consente di conoscere il numero di utenti attivi che usano l'app e la quantità di traffico che genera. Questo può già dare una buona immagine di ciò che sta accadendo con l'app. Quindi, se vuoi vedere chi, in particolare, sta usando l'app, puoi eseguire il drill-down selezionando Totale utenti attivi. Questo importante passaggio può offrire informazioni dettagliate. Se ad esempio si scopre che tutti gli utenti di un'app specifica sono del reparto Marketing, è possibile che questa app sia effettivamente necessaria per l'azienda e, se è rischiosa, è consigliabile cercare un'alternativa con chi ne fa uso prima di bloccarla.

Approfondimento ancora più approfondito durante l'analisi dell'uso delle app individuate. Visualizzare sottodomini e risorse per informazioni su attività specifiche, accesso ai dati e utilizzo delle risorse nei servizi cloud. Per altre informazioni, vedere Approfondimenti sulle app individuate e Individuare le risorse e le app personalizzate.

Identificare le app alternative: usare il Catalogo app cloud per identificare app più sicure che ottengono funzionalità aziendali simili a quelle rilevate, ma sono conformi ai criteri dell'organizzazione. A tale scopo, è possibile usare i filtri avanzati per trovare le app nella stessa categoria che soddisfano i diversi controlli di sicurezza.

Fase 3: Gestire le app

Gestire le app cloud: Defender per il cloud App consente di gestire l'uso delle app nell'organizzazione. Dopo aver identificato i diversi modelli e comportamenti usati nell'organizzazione, è possibile creare nuovi tag delle app personalizzati per classificare ogni app in base allo stato o alla motivazione aziendale. Questi tag possono quindi essere usati per scopi di monitoraggio specifici, ad esempio identificare il traffico elevato verso le app contrassegnate come app di archiviazione cloud rischiose. I tag dell'app possono essere gestiti in Impostazioni> Tag dell'app Cloud Discovery per le app>Cloud Discovery.> Questi tag possono essere usati anche in un secondo momento per applicare filtri nelle pagine di Cloud Discovery e creare criteri basati su di essi.

Gestire le app individuate con Microsoft Entra Gallery: Defender per il cloud Apps usa anche l'integrazione nativa con Microsoft Entra ID per consentire di gestire le app individuate in Microsoft Entra Gallery. Per le app già visualizzate in Microsoft Entra Gallery, è possibile applicare l'accesso Single Sign-On e gestire l'app con Microsoft Entra ID. A tale scopo, nella riga in cui viene visualizzata l'app pertinente scegliere i tre puntini alla fine della riga e quindi scegliere Gestisci app con MICROSOFT Entra ID.

Monitoraggio continuo: ora che sono state esaminate attentamente le app, è possibile impostare criteri che monitorano le app e forniscono il controllo dove necessario.

A questo punto è possibile creare i criteri per ricevere automaticamente un avviso quando si verifica un evento che può costituire un problema. Ad esempio, potrebbe essere necessario creare un criterio di individuazione delle app che consenta di sapere quando si verifica un picco di download o traffico da un'app di cui si è preoccupati. A tale scopo, è necessario abilitare il comportamento anomalo nei criteri degli utenti individuati, nel controllo della conformità delle app di archiviazione cloud e nella nuova app rischiosa. È anche consigliabile impostare il criterio per inviare una notifica tramite posta elettronica. Per altre informazioni, vedere Informazioni di riferimento sui modelli di criteri, altre informazioni sui criteri di Cloud Discovery e Configurare i criteri di individuazione delle app.

Esaminare la pagina degli avvisi e usare il filtro Tipo di criteri per analizzare gli avvisi di individuazione delle app. Per le app corrispondenti ai criteri di individuazione delle app, è consigliabile eseguire un'indagine avanzata per altre informazioni sulla motivazione aziendale per l'uso dell'app, ad esempio contattando gli utenti dell'app. Ripetere quindi i passaggi della fase 2 per valutare il rischio dell'app. Determinare infine i passaggi successivi per l'applicazione, indipendentemente dal fatto che se ne approvi l'uso per il futuro o che la si voglia bloccare non appena un utente vi accederà. In questo caso è consigliabile contrassegnarla come non approvata in modo che possa essere bloccata tramite il firewall, il proxy o il gateway Web sicuro. Per altre informazioni, vedere Integrazione con Microsoft Defender per endpoint, Integrazione con Zscaler, Integrazione con iboss e Blocca app esportando uno script di blocco.

Fase 4: Creazione avanzata di report di individuazione shadow IT

Oltre alle opzioni di creazione di report disponibili in app Defender per il cloud, è possibile integrare i log di Cloud Discovery in Microsoft Sentinel per ulteriori indagini e analisi. Quando i dati si trovano in Microsoft Sentinel, è possibile visualizzarli nei dashboard, eseguire query usando il linguaggio di query Kusto, esportare query in Microsoft Power BI, integrarli con altre origini e creare avvisi personalizzati. Per altre informazioni, vedere Integrazione di Microsoft Sentinel.

Fase 5: Controllare le app approvate

Per abilitare il controllo delle app tramite API, connettere le app tramite l'API per il monitoraggio continuo.

Proteggere le app usando Controllo app per l'accesso condizionale.

La natura delle app cloud significa che vengono aggiornate ogni giorno e le nuove app vengono visualizzate sempre. Per questo motivo, i dipendenti usano costantemente nuove app ed è importante tener traccia dei criteri, esaminarli e aggiornarli, controllando non solo quali app vengono usate dagli utenti, ma anche i modelli di utilizzo e comportamento. È sempre possibile passare al dashboard di Cloud Discovery per verificare quali nuove app vengono usate e seguire nuovamente le istruzioni di questo articolo per assicurarsi che l'organizzazione e i dati siano protetti.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.

Altre informazioni

- Provare la guida interattiva: Individuare e gestire l'utilizzo delle app cloud con app Microsoft Defender per il cloud