Panoramica della crittografia del servizio con la chiave del cliente Microsoft Purview

Microsoft 365 fornisce la crittografia di base a livello di volume abilitata tramite BitLocker e Distributed Key Manager (DKM). Windows 365 Enterprise e i dischi di Business Cloud PC vengono crittografati con la crittografia lato server di Archiviazione di Azure. Microsoft 365 offre un ulteriore livello di crittografia per il contenuto tramite la chiave del cliente. Questo contenuto include dati provenienti da Exchange Online, Microsoft SharePoint, Microsoft OneDrive, Microsoft Teams e Windows 365 PC cloud.

BitLocker non è supportato come opzione di crittografia per Windows 365 PC cloud. Per altre informazioni, vedere Uso di macchine virtuali Windows 10 in Intune.

Consiglio

Se non si è un cliente E5, usare la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione Portale di conformità di Microsoft Purview. Informazioni dettagliate sull'iscrizione e le condizioni di valutazione.

Windows 365 supporto per Microsoft Purview Customer Key è disponibile in anteprima pubblica ed è soggetto a modifiche.

Funzionamento di crittografia del servizio, BitLocker, SSE e chiave del cliente

I dati di Microsoft 365 vengono sempre crittografati inattivi nel servizio Microsoft 365 con BitLocker e DKM. Per altre informazioni, vedere Come Exchange Online protegge i segreti di posta elettronica. La chiave del cliente offre una protezione aggiuntiva dalla visualizzazione dei dati da parte di sistemi o personale non autorizzati e integra la crittografia del disco BitLocker e la crittografia SSE nei data center Microsoft. La crittografia del servizio non è progettata per impedire al personale Microsoft di accedere ai dati. Customer Key consente invece di soddisfare gli obblighi normativi o di conformità per il controllo delle chiavi radice. L'utente autorizza in modo esplicito i servizi di Microsoft 365 a usare le chiavi di crittografia per fornire servizi cloud a valore aggiunto, ad esempio eDiscovery, antimalware, protezione dalla posta indesiderata, indicizzazione della ricerca e così via.

Customer Key si basa sulla crittografia del servizio e consente di fornire e controllare le chiavi di crittografia. Microsoft 365 usa quindi queste chiavi per crittografare i dati inattivi, come descritto nelle Condizioni dei servizi online (OST). Customer Key consente di soddisfare gli obblighi di conformità perché si controllano le chiavi di crittografia usate da Microsoft 365 per crittografare e decrittografare i dati.

Customer Key migliora la capacità dell'organizzazione di soddisfare le richieste di requisiti di conformità che specificano accordi chiave con il provider di servizi cloud. Con Customer Key, si forniscono e controllano le chiavi di crittografia radice per i dati di Microsoft 365 inattivi a livello di applicazione. Di conseguenza, si esercita il controllo sulle chiavi dell'organizzazione.

Chiave del cliente con distribuzioni ibride

La chiave del cliente crittografa solo i dati inattivi nel cloud. Customer Key non funziona per proteggere le cassette postali e i file locali. È possibile crittografare i dati locali usando un altro metodo, ad esempio BitLocker.

Informazioni sui criteri di crittografia dei dati

Un criterio di crittografia dei dati (DEP) definisce la gerarchia di crittografia. Questa gerarchia viene usata dal servizio per crittografare i dati usando ognuna delle chiavi gestite e la chiave di disponibilità protetta da Microsoft. È possibile creare indirizzi DEP usando i cmdlet di PowerShell e quindi assegnarli per crittografare i dati dell'applicazione. Sono disponibili tre tipi di indirizzi DEP supportati da Customer Key, ognuno dei quali usa cmdlet diversi e fornisce copertura per un tipo diverso di dati. I criteri di accesso ai dati che è possibile definire includono:

DEP per più carichi di lavoro di Microsoft 365 Questi indirizzi DEP crittografano i dati in più carichi di lavoro di Microsoft 365 per tutti gli utenti all'interno del tenant. Questi carichi di lavoro includono:

PC cloud Windows 365

Messaggi di chat di Teams (chat 1:1, chat di gruppo, chat di riunione e conversazioni di canale)

Messaggi multimediali di Teams (immagini, frammenti di codice, messaggi video, messaggi audio, immagini wiki)

Registrazioni delle chiamate e delle riunioni di Teams archiviate nell'archiviazione di Teams

Notifiche chat di Teams

Suggerimenti per le chat di Teams di Cortana

Messaggi di stato di Teams

Interazioni con Microsoft 365

Informazioni sull'utente e sul segnale per Exchange Online

Exchange Online cassette postali che non sono già crittografate dai DEP delle cassette postali

Microsoft Purview Information Protection:

Dati di corrispondenza dei dati esatti (EDM), inclusi gli schemi dei file di dati, i pacchetti di regole e i salt usati per l'hash dei dati sensibili. Per EDM e Microsoft Teams, dep multi-carico di lavoro crittografa i nuovi dati dal momento in cui si assegna il DEP al tenant. Per Exchange Online, Customer Key crittografa tutti i dati esistenti e nuovi.

Configurazione delle etichette per le etichette di riservatezza

I provider di servizi di distribuzione multi-carico di lavoro non crittografano i tipi di dati seguenti. Invece, Microsoft 365 usa altri tipi di crittografia per proteggere questi dati.

- Dati di SharePoint e OneDrive.

- I file di Microsoft Teams e alcune registrazioni di chiamate e riunioni di Teams salvate in OneDrive e SharePoint vengono crittografati tramite dep di SharePoint.

- Altri carichi di lavoro di Microsoft 365 attualmente non supportati dalla chiave del cliente, ad esempio Viva Engage e Planner.

- Dati degli eventi live di Teams.

È possibile creare più dep per tenant, ma assegnare solo un DEP alla volta. Quando si assegna dep, la crittografia inizia automaticamente, ma richiede del tempo a seconda delle dimensioni del tenant.

Gli indirizzi DIP per le cassette postali Exchange Online dep delle cassette postali offrono un controllo più preciso sulle singole cassette postali all'interno di Exchange Online. Usare i DEP delle cassette postali per crittografare i dati archiviati nelle cassette postali EXO di tipi diversi, ad esempio UserMailbox, MailUser, Group, PublicFolder e Cassette postali condivise. È possibile disporre di un massimo di 50 indirizzi DEP attivi per ogni tenant e assegnarli alle singole cassette postali. È possibile assegnare un DEP a più cassette postali.

Per impostazione predefinita, le cassette postali vengono crittografate usando chiavi gestite da Microsoft. Quando si assegna un DEP chiave cliente a una cassetta postale:

Se la cassetta postale viene crittografata usando un DEP con più carichi di lavoro, il servizio esegue nuovamente il wrapping della cassetta postale usando la nuova cassetta postale DEP, purché un utente o un'operazione di sistema accinga a accedere ai dati della cassetta postale.

Se la cassetta postale è già crittografata tramite chiavi gestite da Microsoft, il servizio esegue nuovamente il wrapping della cassetta postale usando la nuova cassetta postale DEP, purché un utente o un'operazione di sistema accinga a accedere ai dati della cassetta postale.

Se la cassetta postale non è ancora crittografata usando la crittografia predefinita, il servizio contrassegna la cassetta postale per uno spostamento. La crittografia viene eseguita al termine dello spostamento. Gli spostamenti delle cassette postali sono regolati in base alle priorità impostate per tutti microsoft 365. Per altre informazioni, vedere Spostare le richieste nel servizio Microsoft 365. Se le cassette postali non vengono crittografate entro l'ora specificata, contattare Microsoft.

Successivamente, è possibile aggiornare dep o assegnare un dep diverso alla cassetta postale, come descritto in Gestire la chiave del cliente per Office 365. A ogni cassetta postale devono essere assegnate licenze appropriate per l'assegnazione di un DEP. Per altre informazioni sulle licenze, vedere Prima di configurare la chiave del cliente.

È possibile assegnare indirizzi DEP a una cassetta postale condivisa, a una cassetta postale per cartelle pubbliche e a una cassetta postale di gruppo di Microsoft 365 per i tenant che soddisfano i requisiti di licenza per le cassette postali degli utenti. Non sono necessarie licenze separate per le cassette postali non specifiche dell'utente per assegnare DEP chiave cliente.

Per i PUNTI chiave cliente assegnati alle singole cassette postali, è possibile richiedere che Microsoft espulga i punti di accesso specifici quando si lascia il servizio. Per informazioni sul processo di eliminazione dei dati e sulla revoca della chiave, vedere Revocare le chiavi e avviare il processo del percorso di eliminazione dei dati.

Quando si revoca l'accesso alle chiavi come parte dell'uscita dal servizio, la chiave di disponibilità viene eliminata, con conseguente eliminazione crittografica dei dati. L'eliminazione crittografica riduce il rischio di gestione dei dati, che è importante per soddisfare gli obblighi di sicurezza e conformità.

DEP per SharePoint e OneDrive Questo DEP viene usato per crittografare il contenuto archiviato in SPO e OneDrive, inclusi i file di Microsoft Teams archiviati in SPO. Se si usa la funzionalità multi-geo, è possibile creare un DEP per area geografica per l'organizzazione. Se non si usa la funzionalità multi-geo, è possibile creare solo un DEP per tenant. Fare riferimento ai dettagli in Configurare la chiave del cliente.

Crittografia delle crittografie usate dalla chiave del cliente

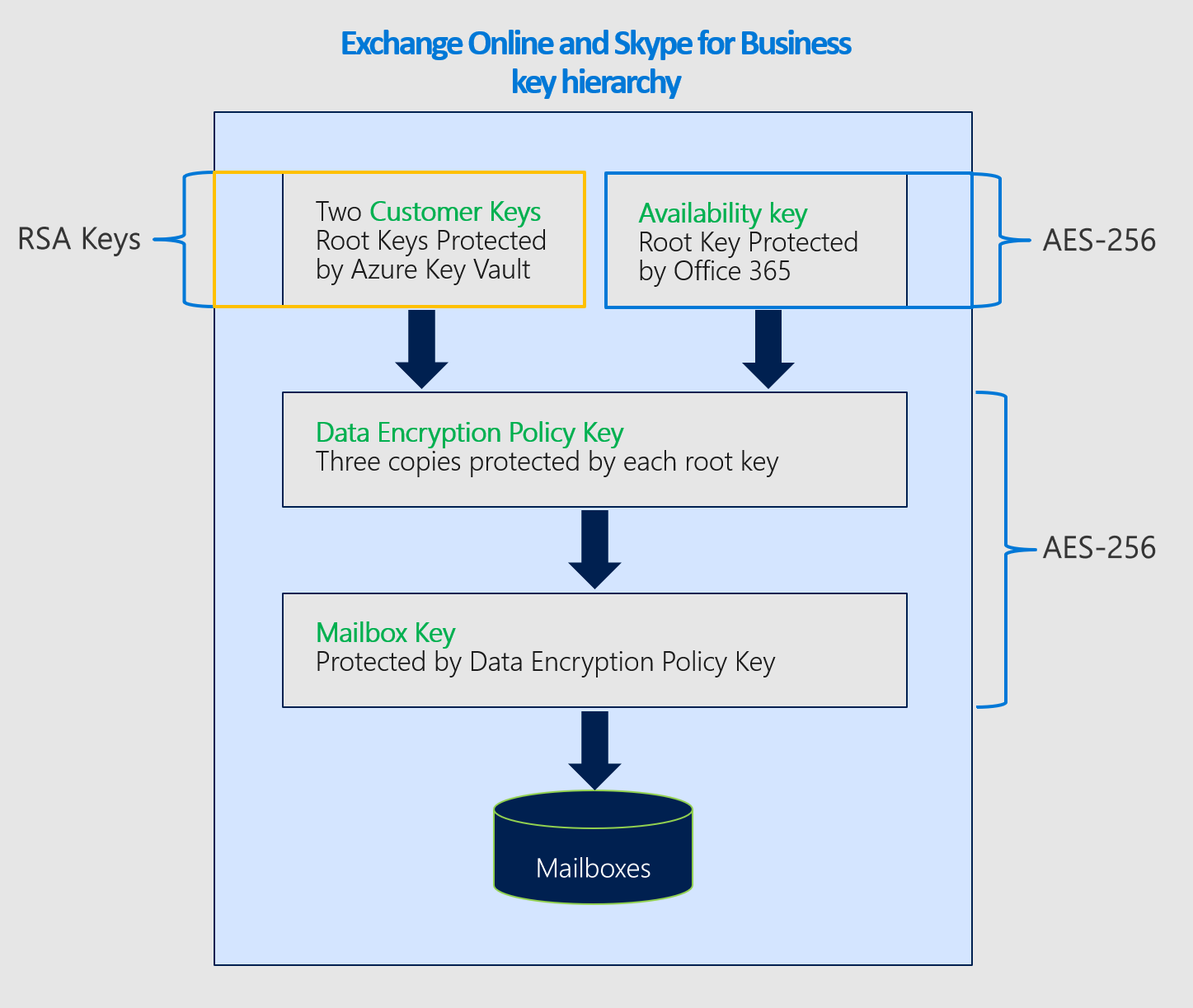

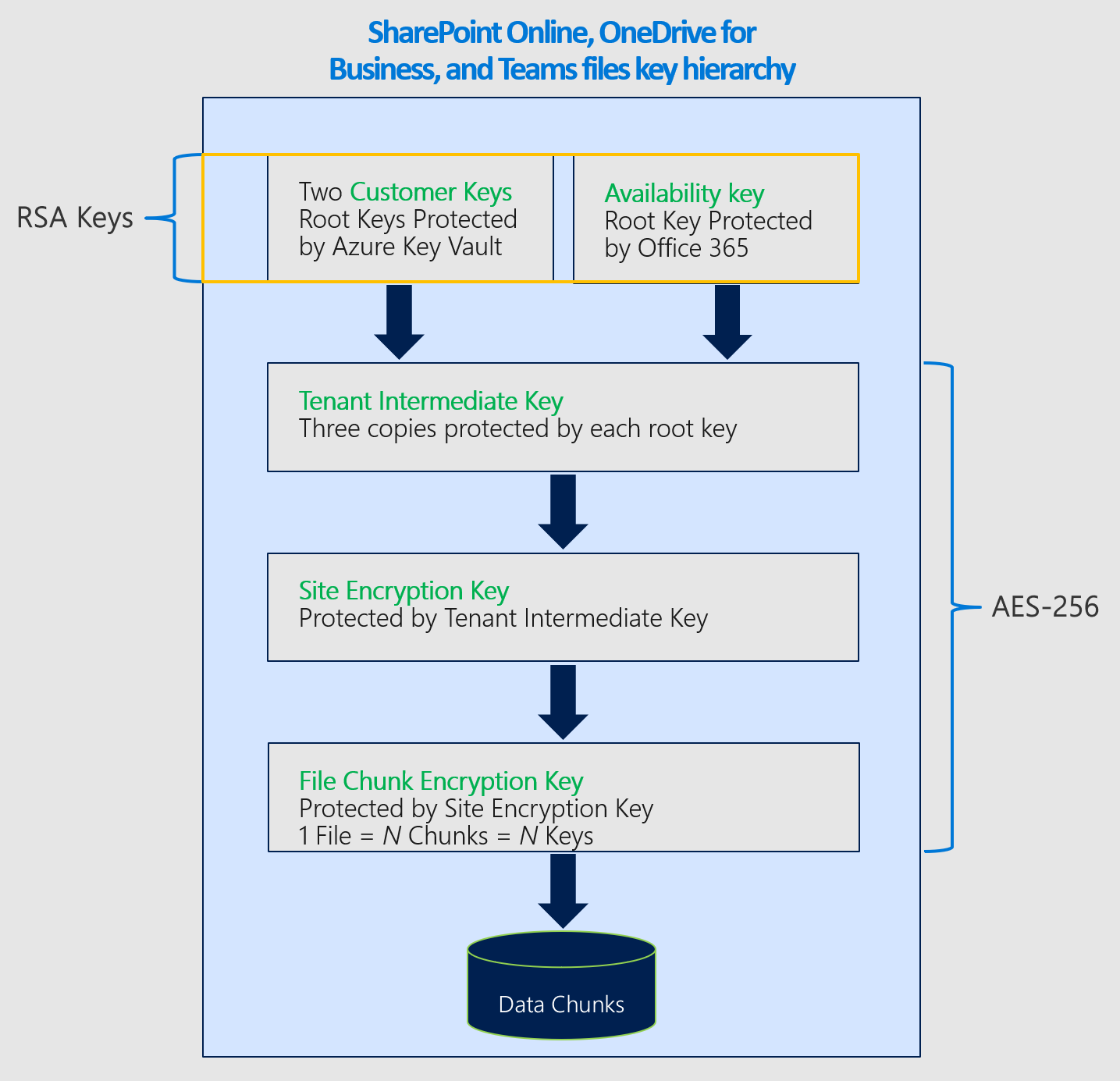

Customer Key usa varie crittografie di crittografia per crittografare le chiavi, come illustrato nelle figure seguenti.

La gerarchia delle chiavi usata per i criteri di protezione dei dati che crittografano i dati per più carichi di lavoro di Microsoft 365 è simile alla gerarchia usata per i criteri di protezione dei dati per le singole cassette postali Exchange Online. L'unica differenza è che la chiave della cassetta postale viene sostituita con la chiave del carico di lavoro di Microsoft 365 corrispondente.

Crittografie di crittografia usate per crittografare le chiavi per Exchange Online

Crittografie usate per crittografare le chiavi per i file di SharePoint, OneDrive e Teams

Articoli correlati

Commenti e suggerimenti

Presto disponibile: nel corso del 2024 verranno dismessi i problemi di GitHub come meccanismo di feedback per il contenuto e verranno sostituiti con un nuovo sistema di feedback. Per altre informazioni, vedere: https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per