Panoramica degli aspetti tecnici e delle funzionalità di Azure Active Directory B2C

Complemento dell'articolo Informazioni su Azure Active Directory B2C, questo articolo fornisce un'introduzione più approfondita del servizio. Di seguito sono descritte le risorse principali usate nel servizio, le relative funzionalità. Informazioni su come queste funzionalità consentono di offrire un'esperienza di identità completamente personalizzata per i clienti nelle applicazioni.

Tenant di Azure AD B2C

In Azure Active Directory B2C (Azure AD B2C) un tenant rappresenta l'organizzazione ed è una directory di utenti. Ogni tenant di Azure AD B2C è distinto e separato dagli altri tenant di Azure AD B2C. Un tenant di Azure AD B2C è diverso da un tenant di Microsoft Entra, che potrebbe essere già disponibile.

Le risorse principali usate in un tenant di Azure AD B2C sono:

- Directory : la directory è la posizione in cui Azure AD B2C archivia le credenziali degli utenti, i dati del profilo e le registrazioni dell'applicazione.

- Registrazioni delle applicazioni: registrare le applicazioni Web, per dispositivi mobili e native con Azure AD B2C per abilitare la gestione delle identità. È anche possibile registrare tutte le API da proteggere con Azure AD B2C.

- Flussi utente e criteri personalizzati : creare esperienze di identità per le applicazioni con flussi utente predefiniti e criteri personalizzati completamente configurabili:

- I flussi utente consentono di abilitare rapidamente attività comuni di identità, ad esempio l'iscrizione, l'accesso e la modifica del profilo.

- I criteri personalizzati consentono di creare flussi di lavoro di identità complessi univoci per l'organizzazione, i clienti, i dipendenti, i partner e i cittadini.

- Opzioni di accesso : Azure AD B2C offre varie opzioni di iscrizione e accesso per gli utenti delle applicazioni:

- Nome utente, posta elettronica e accesso tramite telefono: configurare gli account locali di Azure AD B2C per consentire l'iscrizione e l'accesso con un nome utente, un indirizzo di posta elettronica, un numero di telefono o una combinazione di metodi.

- Provider di identità social : eseguire la federazione con provider di social networking come Facebook, LinkedIn o Twitter.

- Provider di identità esterni : eseguire la federazione con protocolli di identità standard come OAuth 2.0, OpenID Connect e altro ancora.

- Chiavi: aggiungere e gestire chiavi di crittografia per la firma e la convalida di token, segreti, certificati e password.

Un tenant di Azure AD B2C è la prima risorsa che è necessario creare per iniziare a usare Azure AD B2C. Viene illustrato come:

Account in Azure AD B2C

Azure AD B2C definisce diversi tipi di account utente. Microsoft Entra ID, Microsoft Entra B2B e Azure Active Directory B2C condividono questi tipi di account.

- Account aziendale: gli utenti con account aziendali possono gestire le risorse di un tenant e, se hanno un ruolo di amministratore, possono anche gestire i tenant. Gli utenti con account aziendali possono creare nuovi account consumer, reimpostare le password, bloccare/sbloccare gli account e impostare le autorizzazioni o assegnare un account a un gruppo di sicurezza.

- Account guest: utenti esterni che vengono invitati nel tenant come guest. Uno scenario tipico per questo tipo di invito al tenant di Azure AD B2C è quello in cui è necessario condividere le responsabilità di amministrazione.

- Account consumer : account gestiti da flussi utente di Azure AD B2C e criteri personalizzati.

Figura: Directory utente all'interno di un tenant di Azure AD B2C nel portale di Azure.

Account consumer

Con un account consumer gli utenti possono accedere alle applicazioni protette con Azure AD B2C. Gli utenti con account consumer non possono però accedere alle risorse di Azure, come il portale di Azure.

Un account consumer può essere associato a questi tipi di identità:

- Identità locale, con nome utente e password archiviati localmente nella directory Azure AD B2C. Queste identità sono spesso dette "account locali".

- Identità sociali o aziendali, in cui l'identità dell'utente è gestita da un provider di identità federato. Ad esempio, Facebook, Google, Microsoft, ADFS o Salesforce.

Un utente con un account consumer può accedere con più identità. Ad esempio, nome utente, posta elettronica, ID dipendente, ID governo e altri. Un singolo account può avere più identità, sia locali che sociali.

Figura: un singolo account consumer con più identità in Azure AD B2C

Per altre informazioni, vedere Panoramica degli account utente in Azure Active Directory B2C.

Opzioni di accesso all'account locale

Azure AD B2C offre diversi modi in cui è possibile autenticare un utente. Gli utenti possono accedere a un account locale, usando nome utente e password, verifica telefonica (nota anche come autenticazione senza password). Email l'iscrizione è abilitata per impostazione predefinita nelle impostazioni del provider di identità dell'account locale.

Altre informazioni sulle opzioni di accesso o su come configurare il provider di identità dell'account locale.

Attributi del profilo utente

Azure AD B2C consente di gestire gli attributi comuni dei profili degli account consumer. Ad esempio, nome visualizzato, cognome, nome, città e altri.

È anche possibile estendere lo schema Microsoft Entra per archiviare informazioni aggiuntive sugli utenti. Ad esempio, il paese o l'area geografica di residenza, la lingua preferita e le preferenze, ad esempio se desiderano sottoscrivere una newsletter o abilitare l'autenticazione a più fattori. Per altre informazioni, vedere:

Accedere con provider di identità esterni

È possibile configurare Azure AD B2C per consentire agli utenti di accedere all'applicazione con le credenziali dei provider di identità di social networking ed enterprise. Azure AD B2C può eseguire la federazione con provider di identità che supportano i protocolli OAuth 1.0, OAuth 2.0, OpenID Connect e SAML. Ad esempio, Facebook, account Microsoft, Google, Twitter e AD-FS.

Con i provider di identità esterni, è possibile offrire agli utenti la possibilità di accedere con i propri account di social networking o aziendali esistenti, senza dover creare un nuovo account solo per l'applicazione.

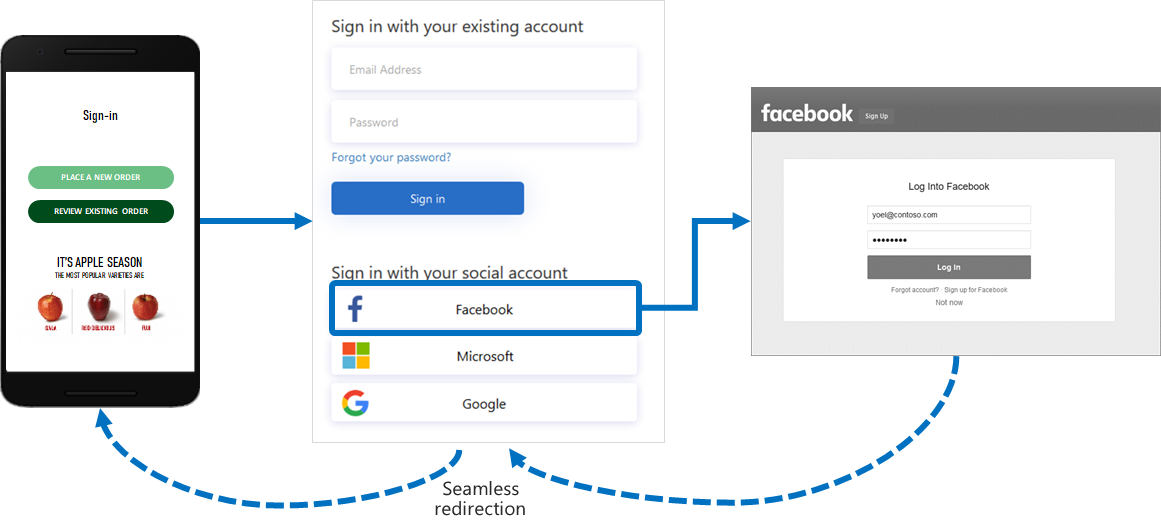

Nella pagina di iscrizione o accesso Azure AD B2C presenta un elenco di provider di identità esterni tra cui l'utente può scegliere per eseguire l'accesso. Dopo aver selezionato uno dei provider di identità esterni, questi vengono reindirizzati al sito Web del provider selezionato per completare il processo di accesso. Dopo l'accesso, l'utente viene reindirizzato ad Azure AD B2C per l'autenticazione dell'account nell'applicazione.

Per informazioni su come aggiungere provider di identità in Azure AD B2C, vedere Aggiungere provider di identità alle applicazioni in Azure Active Directory B2C.

Esperienze di identità: flussi utente o criteri personalizzati

In Azure AD B2C è possibile definire la logica di business che gli utenti seguono per ottenere l'accesso all'applicazione. Ad esempio, è possibile determinare la sequenza di passaggi che gli utenti seguono quando accedono, eseguono l'iscrizione, modificano un profilo o reimpostano una password. Dopo aver completato la sequenza, l'utente acquisisce un token e ottiene l'accesso all'applicazione.

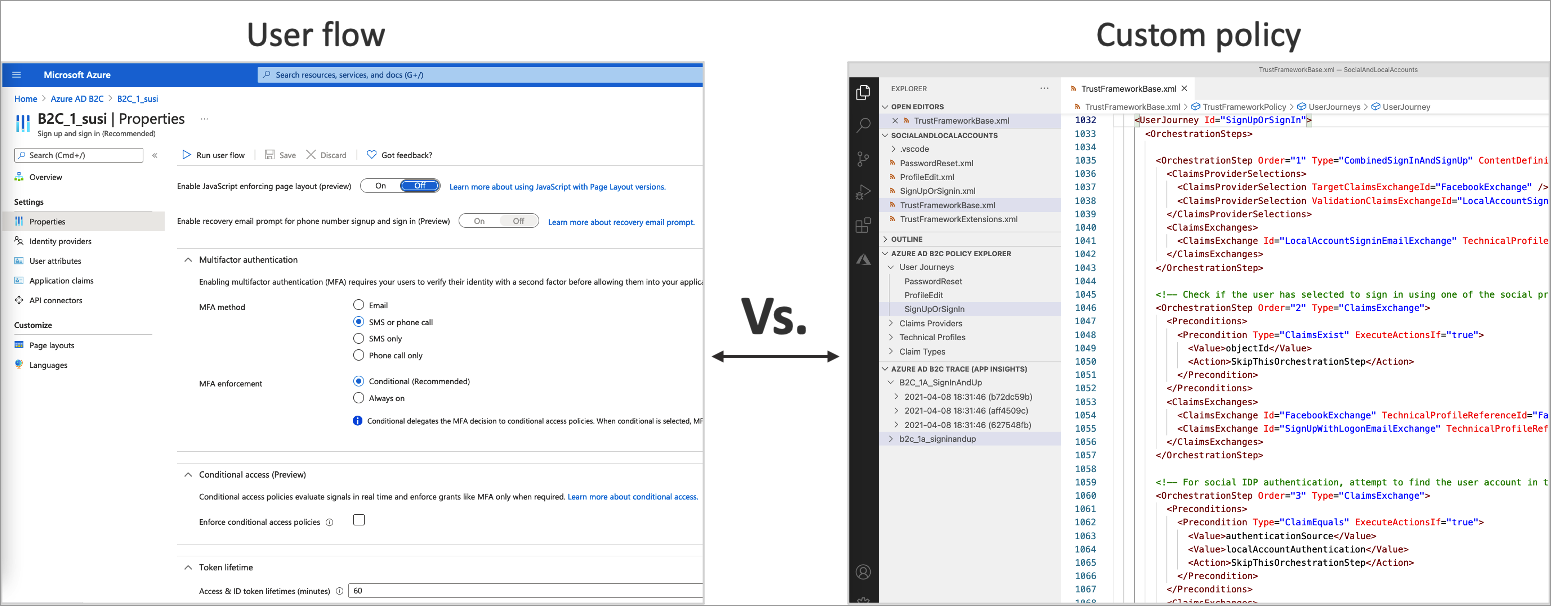

In Azure AD B2C sono disponibili due modi per offrire esperienze utente di identità:

I flussi utente sono criteri predefiniti configurabili che permettono di creare esperienze di iscrizione, accesso e modifica dei criteri in pochi minuti.

I criteri personalizzati consentono di creare percorsi utente personalizzati per scenari di esperienza di identità complessi.

Lo screenshot seguente mostra l'interfaccia utente delle impostazioni del flusso utente e i file di configurazione dei criteri personalizzati.

Leggere l'articolo Panoramica dei flussi utente e dei criteri personalizzati . Offre una panoramica dei flussi utente e dei criteri personalizzati e consente di decidere quale metodo funzionerà meglio per le esigenze aziendali.

Interfaccia utente

In Azure AD B2C è possibile creare esperienze di identità degli utenti in modo che le pagine visualizzate si fondono perfettamente con l'aspetto del marchio. Si ottiene il controllo quasi completo dei contenuti HTML e CSS presentati agli utenti quando procedono lungo i percorsi di identità dell'applicazione. Grazie a questa flessibilità è possibile mantenere la coerenza visiva e del marchio tra l'applicazione e Azure AD B2C.

Nota

La personalizzazione delle pagine di cui viene eseguito il rendering da terze parti quando si usano account di social networking è limitata alle opzioni fornite dal provider di identità e non è al di fuori del controllo di Azure AD B2C.

Per informazioni sulla personalizzazione dell'interfaccia utente, vedere:

- Personalizzare l'interfaccia utente

- Personalizzare l'interfaccia utente con i modelli HTML

- Abilitare JavaScript e selezionare una versione del layout di pagina

Dominio personalizzato

È possibile personalizzare il dominio di Azure AD B2C negli URI di reindirizzamento per l'applicazione. Il dominio personalizzato consente di creare un'esperienza semplice in modo che le pagine visualizzate si fondono perfettamente con il nome di dominio dell'applicazione. Dal punto di vista dell'utente, rimangono nel dominio durante il processo di accesso anziché reindirizzare al dominio predefinito di Azure AD B2C .b2clogin.com.

Per altre informazioni, vedere Abilitare i domini personalizzati.

Localizzazione

La personalizzazione della lingua in Active Directory B2C consente di modificare la lingua del percorso utente in base alle esigenze dei clienti. Microsoft fornisce le traduzioni per 36 lingue, ma è anche possibile inserire le proprie traduzioni per qualsiasi lingua.

Per informazioni sul funzionamento della localizzazione, vedere Personalizzazione della lingua in Azure AD B2C.

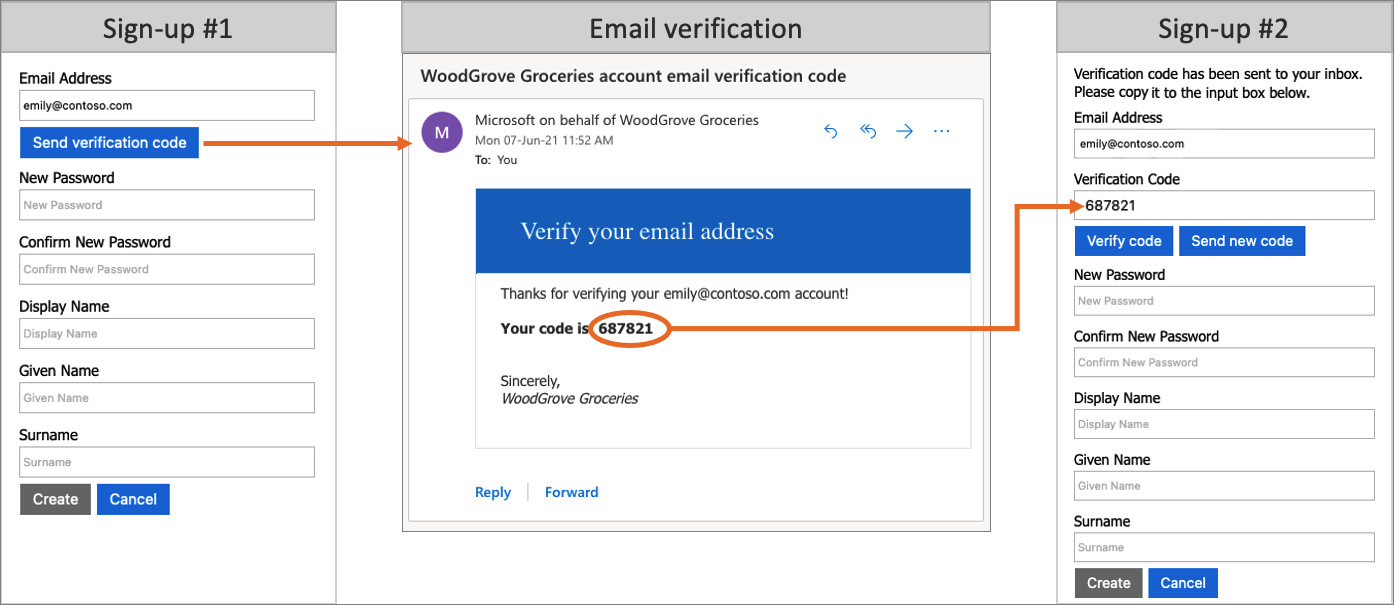

Verifica tramite posta elettronica

Azure AD B2C garantisce indirizzi di posta elettronica validi richiedendo ai clienti di verificarli durante l'iscrizione e i flussi di reimpostazione delle password. Impedisce anche agli attori malintenzionati di usare processi automatizzati per generare account fraudolenti nelle applicazioni.

È possibile personalizzare il messaggio di posta elettronica agli utenti che accedono per l'uso delle applicazioni. Usando il provider di posta elettronica di terze parti, è possibile usare il proprio modello di posta elettronica e Da: indirizzo e oggetto, nonché supportare la localizzazione e le impostazioni personalizzate di password one-time (OTP). Per altre informazioni, vedere:

- Verifica di posta elettronica personalizzata con Mailjet

- Verifica di posta elettronica personalizzata con SendGrid

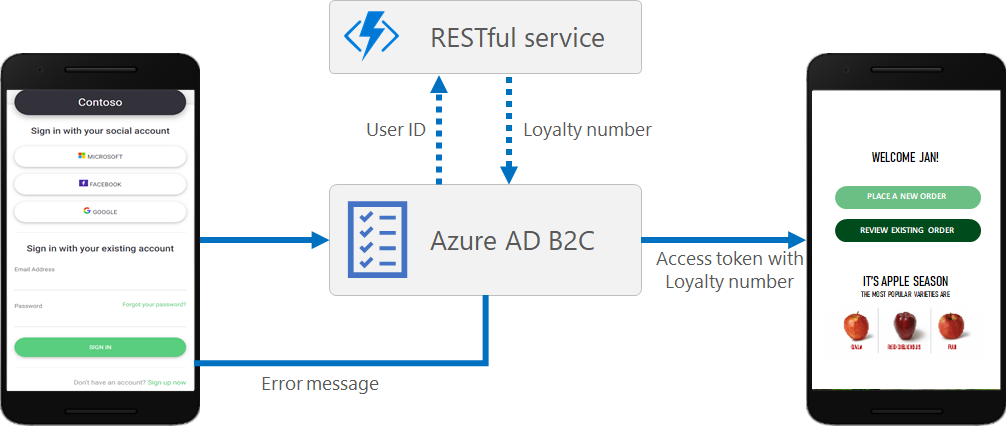

Aggiungere una logica di business personalizzata e chiamare API RESTful

È possibile integrare con un'API RESTful sia nei flussi utente che nei criteri personalizzati. La differenza è che, nei flussi utente, si effettuano chiamate in posizioni specificate, mentre nei criteri personalizzati si aggiunge la propria logica di business al percorso. Questa funzionalità consente di recuperare e usare i dati da origini di identità esterne. Azure AD B2C può scambiare dati con un servizio RESTful a:

- Visualizzare messaggi di errore descrittivi personalizzati.

- Convalidare l'input dell'utente per evitare che dati in formato non corretto vengano resi permanenti nella directory utenti. Ad esempio, è possibile modificare i dati immessi dall'utente, correggendo la lettera iniziale del nome da minuscola a maiuscola, tra le altre cose.

- Arricchire i dati utente eseguendo un'integrazione più approfondita con le applicazioni line-of-business aziendali.

- Usando chiamate RESTful è possibile inviare notifiche push, aggiornare i database aziendali, eseguire un processo di migrazione utente, gestire le autorizzazioni, controllare i database e altro ancora.

I programmi fedeltà sono un altro scenario abilitato dal supporto di Azure AD B2C per chiamare le API REST. Ad esempio, il servizio RESTful può ricevere l'indirizzo di posta elettronica di un utente, eseguire query sul database del cliente e restituire il numero del programma fedeltà dell'utente ad Azure AD B2C.

I dati restituiti possono essere archiviati nell'account directory dell'utente in Azure AD B2C. I dati possono quindi essere valutati ulteriormente nei passaggi successivi nei criteri oppure essere inclusi nel token di accesso.

È possibile aggiungere una chiamata API REST in qualsiasi passaggio in un percorso utente definito da un criterio personalizzato. Ad esempio, è possibile chiamare un'API REST:

- Durante l'accesso, subito prima che Azure AD B2C convalidi le credenziali

- Subito dopo l'accesso

- Prima che Azure AD B2C crei un nuovo account nella directory

- Dopo che Azure AD B2C ha creato un nuovo account nella directory

- Prima che Azure AD B2C rilasci un token di accesso

Per altre informazioni, vedere Integrare gli scambi di attestazioni api REST nei criteri personalizzati di Azure AD B2C.

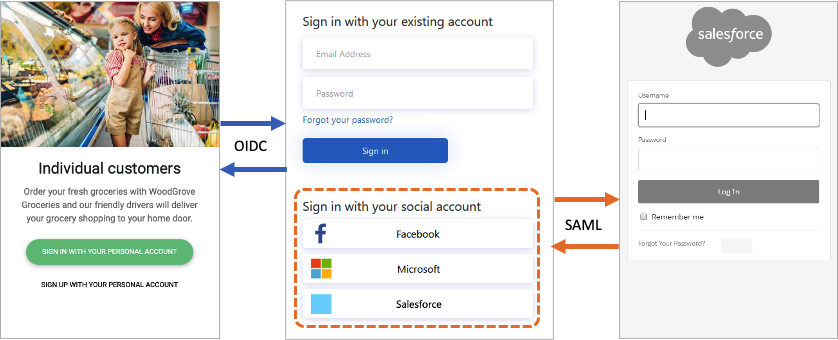

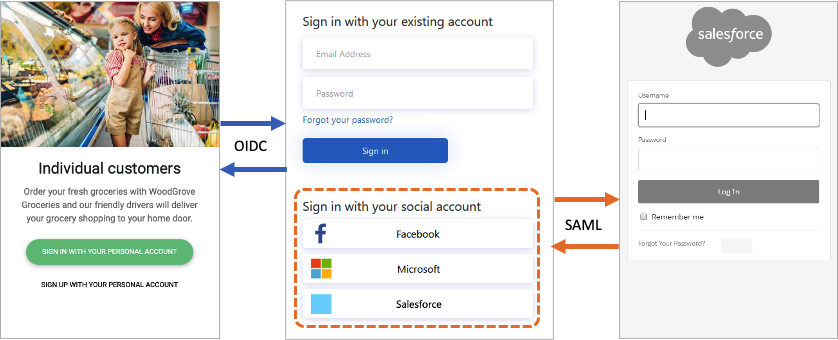

Protocolli e token

Per le applicazioni, Azure AD B2C supporta i protocolli OAuth 2.0, OpenID Connect e SAML per i percorsi utente. L'applicazione avvia il percorso utente inviando richieste di autenticazione ad Azure AD B2C. Il risultato di una richiesta ad Azure AD B2C è un token di sicurezza, ad esempio un token ID, un token di accesso o un token SAML. Questo token di sicurezza definisce l'identità dell'utente con l'applicazione.

Per le identità esterne, Azure AD B2C supporta la federazione con qualsiasi provider di identità OAuth 1.0, OAuth 2.0, OpenID Connect e SAML.

Il diagramma seguente illustra come Azure AD B2C può comunicare usando vari protocolli all'interno dello stesso flusso di autenticazione:

- L'applicazione relying party avvia una richiesta di autorizzazione ad Azure AD B2C usando OpenID Connect.

- Quando un utente dell'applicazione sceglie di accedere usando un provider di identità esterno che usa il protocollo SAML, Azure AD B2C richiama il protocollo SAML per comunicare con tale provider di identità.

- Dopo che l'utente ha completato l'operazione di accesso con il provider di identità esterno, Azure AD B2C restituisce il token all'applicazione relying party usando OpenID Connect.

Integrazione di applicazioni

Quando un utente vuole accedere all'applicazione, l'applicazione avvia una richiesta di autorizzazione a un endpoint fornito da un flusso utente o un endpoint personalizzato. Il flusso utente o il criterio personalizzato definisce e controlla l'esperienza dell'utente. Al termine di un flusso utente, ad esempio l'iscrizione o il flusso di accesso, Azure AD B2C genera un token, quindi reindirizza l'utente all'applicazione. Questo token è specifico di Azure AD B2C e non deve essere confuso con il token rilasciato dai provider di identità di terze parti quando si usano account social. Per informazioni su come usare token di terze parti, vedere Passare un token di accesso del provider di identità all'applicazione in Azure Active Directory B2C.

Più applicazioni possono usare lo stesso flusso utente o lo stesso criterio personalizzato. Una singola applicazione può usare più flussi utente o criteri personalizzati.

Ad esempio, per accedere a un'applicazione, l'applicazione usa il flusso utente di iscrizione o accesso. Dopo aver eseguito l'accesso, l'utente potrebbe voler modificare il profilo, quindi l'applicazione avvia un'altra richiesta di autorizzazione, questa volta usando il flusso utente di modifica del profilo.

Autenticazione a più fattori (MFA)

Azure AD B2C Multi-Factor Authentication (MFA) consente di proteggere l'accesso ai dati e alle applicazioni mantenendo la semplicità per gli utenti. Offre una sicurezza aggiuntiva richiedendo una seconda forma di autenticazione e offre un'autenticazione avanzata offrendo una gamma di metodi di autenticazione facili da usare.

Gli utenti possono o meno ricevere una richiesta di autenticazione MFA in base alle decisioni di configurazione prese da un amministratore.

Per altre informazioni, vedere Abilitare l'autenticazione a più fattori in Azure Active Directory B2C.

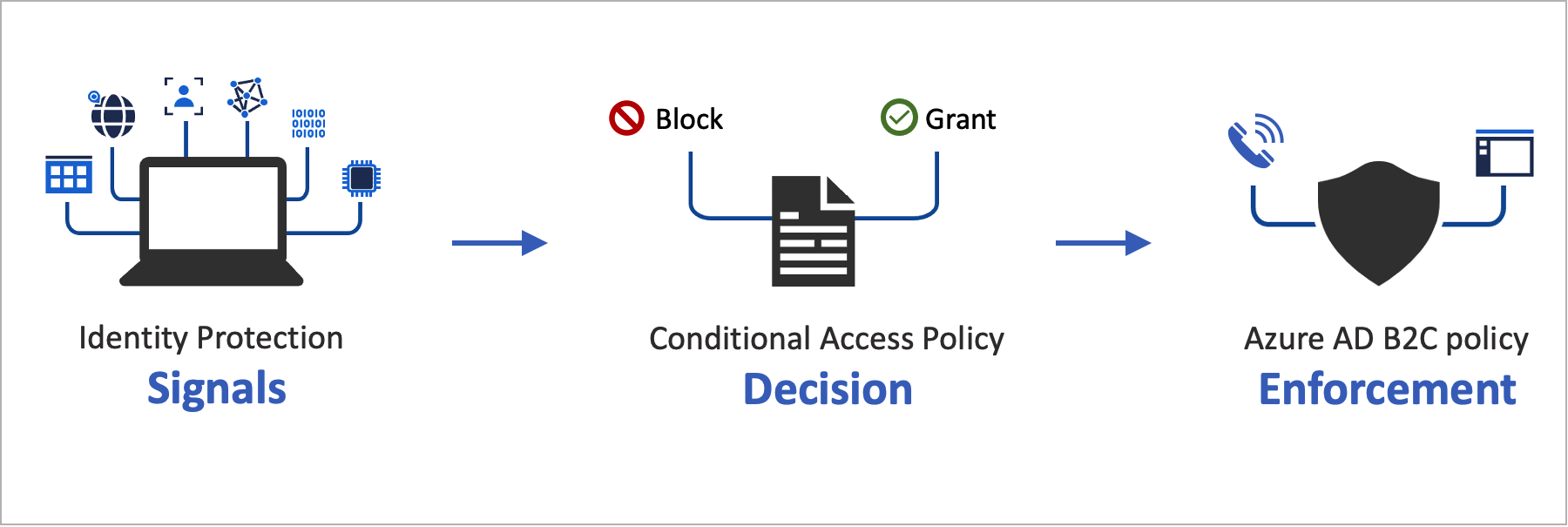

Accesso condizionale

Microsoft Entra ID Protection funzionalità di rilevamento dei rischi, inclusi gli utenti rischiosi e gli accessi rischiosi, vengono rilevati e visualizzati automaticamente nel tenant di Azure AD B2C. È possibile creare criteri di accesso condizionale che usano questi rilevamenti di rischio per determinare le azioni di correzione e applicare i criteri dell'organizzazione.

Azure AD B2C valuta ogni evento di accesso e garantisce che tutti i requisiti dei criteri vengano soddisfatti prima di concedere l'accesso dell'utente. Gli utenti o gli accessi rischiosi possono essere bloccati o con una richiesta di correzione specifica, ad esempio l'autenticazione a più fattori. Per altre informazioni, vedere Identity Protection e Accesso condizionale.

Complessità password

Durante l'iscrizione o la reimpostazione della password, gli utenti devono specificare una password che soddisfi le regole di complessità. Per impostazione predefinita, Azure AD B2C applica un criterio di password complessa. Azure AD B2C offre anche opzioni di configurazione per specificare i requisiti di complessità delle password usate dai clienti quando usano gli account locali.

Per altre informazioni, vedere Configurare i requisiti di complessità per le password in Azure AD B2C.

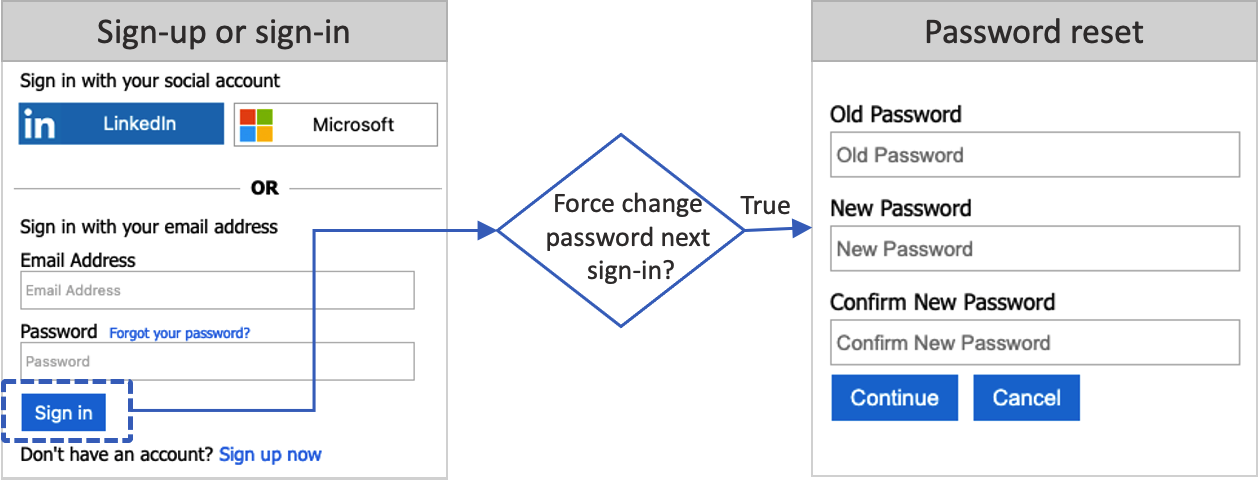

Forzatura della reimpostazione della password

Come amministratore tenant di Azure AD B2C, è possibile reimpostare la password di un utente se l'utente dimentica la password. Oppure si vuole forzarli a reimpostare periodicamente la password. Per altre informazioni, vedere Configurare un flusso di reimpostazione della password di forza.

Blocco account intelligente

Per impedire i tentativi di individuazione delle password tramite attacchi di forza bruta, Azure AD B2C usa una strategia sofisticata per bloccare gli account in base all'indirizzo IP della richiesta, alle password immesse e a diversi altri fattori. La durata del blocco viene aumentata automaticamente in base al rischio e al numero di tentativi.

Per altre informazioni sulla gestione delle impostazioni di protezione delle password, vedere Mitigare gli attacchi delle credenziali in Azure AD B2C.

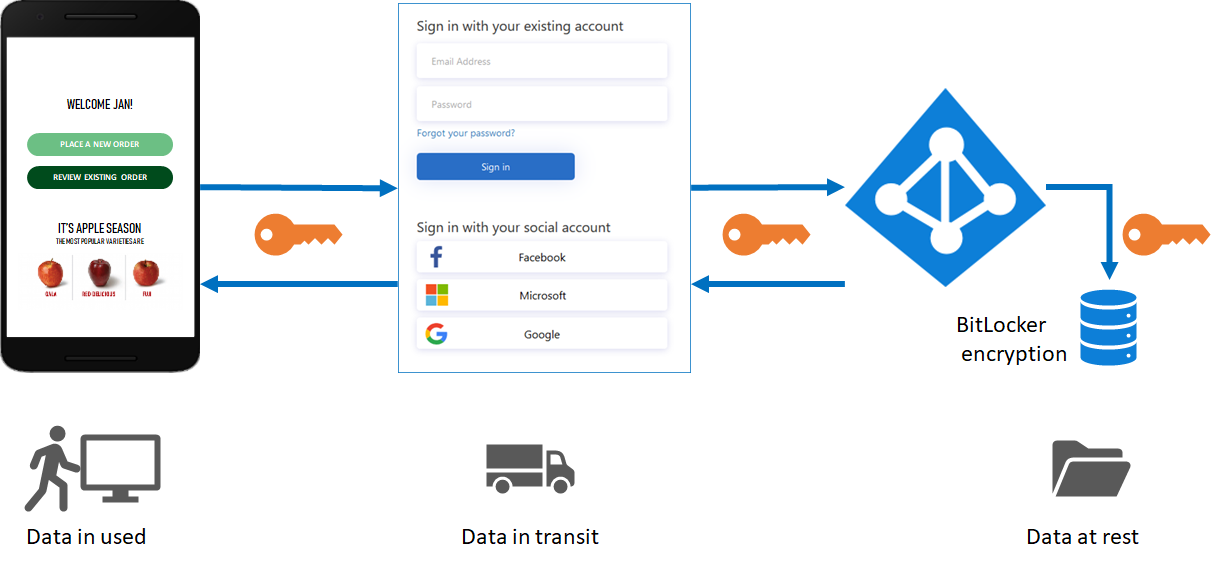

Proteggere le risorse e le identità dei clienti

Azure AD B2C è conforme ai criteri di sicurezza e privacy e ad altri impegni descritti nel Centro protezione di Microsoft Azure.

Le sessioni sono modellate come dati crittografati, con la chiave di decrittografia nota solo al servizio token di sicurezza di Azure AD B2C. Viene usato un algoritmo di crittografia avanzata, AES-192. Tutti i percorsi di comunicazione sono protetti con TLS a livello di riservatezza e integrità. Il servizio token di sicurezza usa un certificato di convalida estesa (EV) per TLS. In generale, il servizio token di sicurezza attenua gli attacchi di tipo cross-site scripting (XSS) non eseguendo il rendering di input non attendibile.

Accesso ai dati utente

I tenant di Azure AD B2C condividono molte caratteristiche con i tenant aziendali Microsoft Entra usati per i dipendenti e i partner. Gli aspetti condivisi includono meccanismi per la visualizzazione dei ruoli amministrativi, l'assegnazione di ruoli e il controllo delle attività.

È possibile assegnare ruoli per controllare gli utenti che possono eseguire determinate azioni amministrative in Azure AD B2C, tra cui:

- Creare e gestire tutti gli aspetti dei flussi utente

- Creare e gestire lo schema dell'attributo disponibile per tutti i flussi utente

- Configurare i provider di identità da usare nella federazione diretta

- Creare e gestire criteri di framework attendibilità in Identity Experience Framework (criteri personalizzati)

- Gestire i segreti per la federazione e la crittografia in Identity Experience Framework (criteri personalizzati)

Per altre informazioni sui ruoli di Microsoft Entra, incluso il supporto del ruolo di amministrazione di Azure AD B2C, vedere Autorizzazioni di ruolo amministratore in Microsoft Entra ID.

Controllo e log

Azure AD B2C genera log di controllo contenenti informazioni sulle attività relative ad accesso amministrativo, token rilasciati e risorse. È possibile usare i log di controllo per comprendere l'attività della piattaforma e diagnosticare i problemi. Le voci del log di controllo sono disponibili subito dopo l'esecuzione dell'attività che ha generato l'evento.

In un log di controllo, disponibile per il tenant di Azure AD B2C o per un utente specifico, è possibile trovare informazioni come:

- Attività relative all'autorizzazione di un utente ad accedere alle risorse B2C (ad esempio, un amministratore che accede a un elenco di criteri B2C)

- Attività relative agli attributi della directory recuperati quando un amministratore esegue l'accesso usando il portale di Azure

- Operazioni di creazione, lettura, aggiornamento ed eliminazione (CRUD) sulle applicazioni B2C

- Operazioni CRUD sulle chiavi archiviate in un contenitore di chiavi B2C

- Operazioni CRUD sulle risorse B2C (ad esempio, criteri e provider di identità)

- Convalida delle credenziali utente e rilascio dei token

Per altre informazioni sui log di controllo, vedere Accesso ai log di controllo di Azure AD B2C.

Analisi dell'utilizzo

Azure AD B2C consente di individuare quando gli utenti accedono o accedono all'app, dove si trovano gli utenti e quali browser e sistemi operativi usano.

Integrando applicazione Azure Insights nei criteri personalizzati di Azure AD B2C, è possibile ottenere informazioni dettagliate sul modo in cui gli utenti accedono, accedono, reimpostano la password o modificano il profilo. Con queste informazioni è possibile prendere decisioni basate sui dati sui cicli di sviluppo successivi.

Per altre informazioni, vedere Tenere traccia del comportamento dell'utente in Azure Active Directory B2C usando Application Insights.

Disponibilità a livello di area e residenza dei dati

Il servizio Azure AD B2C è disponibile a livello generale in tutto il mondo con l'opzione per la residenza dei dati nelle aree specificate in Prodotti disponibili per area. La residenza dei dati è determinata dal paese o dall'area geografica selezionata quando si crea il tenant.

Altre informazioni sulla residenza dei dati di disponibilità & dell'area del servizio B2C di Azure Active Directory e sul contratto di servizio (Contratto di servizio) per Azure Active Directory B2C.

Automazione con Microsoft API Graph

Usare l'API grafo MS per gestire la directory di Azure AD B2C. È anche possibile creare la directory B2C di Azure AD stessa. È possibile gestire utenti, provider di identità, flussi utente, criteri personalizzati e molti altri.

Altre informazioni su come gestire Azure AD B2C con Microsoft Graph.

Limiti e restrizioni del servizio Azure AD B2C

Altre informazioni sui limiti e le restrizioni del servizio Azure AD B2C

Passaggi successivi

Ora che sono disponibili informazioni più approfondite sulle funzionalità e gli aspetti tecnici di Azure Active Directory B2C: