Esercitazione: Creare e configurare un dominio gestito di Microsoft Entra Domain Services

Servizi di dominio Microsoft Entra fornisce servizi di dominio gestiti, ad esempio l'aggiunta a un dominio, criteri di gruppo, LDAP, l'autenticazione Kerberos/NTLM completamente compatibile con Windows Server Active Directory. È possibile utilizzare questi servizi di dominio senza distribuire, gestire e applicare patch manualmente ai controller di dominio. Domain Services si integra con il tenant esistente di Microsoft Entra. Questa integrazione consente agli utenti di accedere con le proprie credenziali aziendali ed è possibile usare i gruppi e gli account utente esistenti per proteggere l'accesso alle risorse.

È possibile creare un dominio gestito usando le opzioni di configurazione predefinite per la connessione di rete e la sincronizzazione oppure definire manualmente queste impostazioni. Questa esercitazione illustra come usare le opzioni predefinite per creare e configurare un dominio gestito di Servizi di dominio usando l'interfaccia di amministrazione di Microsoft Entra.

In questa esercitazione apprenderai a:

- Informazioni sui requisiti DNS per un dominio gestito

- Creare un dominio gestito

- Abilitare la sincronizzazione dell'hash delle password

Se non si ha una sottoscrizione di Azure, creare un account prima di iniziare.

Prerequisiti

Per completare l'esercitazione, sono necessari i privilegi e le risorse seguenti:

- Una sottoscrizione di Azure attiva.

- Se non si ha una sottoscrizione di Azure, creare un account.

- Un tenant di Microsoft Entra associato alla sottoscrizione, sincronizzato con una directory locale o una directory solo cloud.

- Se necessario, creare un tenant di Microsoft Entra o associare una sottoscrizione di Azure all'account.

- Per abilitare Servizi di dominio, sono necessari i ruoli di Application Amministrazione Amministrazione istrator e Groups Amministrazione istrator Di Microsoft Entra nel tenant.

- Per creare le risorse di Servizi di dominio necessarie, è necessario il ruolo di Azure Collaboratore servizi di dominio.

- Una rete virtuale con server DNS in grado di eseguire query su un'infrastruttura necessaria, ad esempio l'archiviazione. I server DNS che non possono eseguire query Internet generali potrebbero bloccare la possibilità di creare un dominio gestito.

Sebbene non sia necessario per Servizi di dominio, è consigliabile configurare la reimpostazione della password self-service (SSPR) per il tenant di Microsoft Entra. Gli utenti possono modificare la password senza questa funzionalità, ma la reimpostazione della password self-service è utile se dimenticano la password e devono reimpostarla.

Importante

Non è possibile spostare il dominio gestito in una sottoscrizione, un gruppo di risorse o un'area diversa dopo averlo creato. Prestare attenzione a selezionare la sottoscrizione, il gruppo di risorse e l'area più appropriati quando si distribuisce il dominio gestito.

Accedere all'interfaccia di amministrazione di Microsoft Entra

In questa esercitazione si crea e si configura il dominio gestito usando l'interfaccia di amministrazione di Microsoft Entra. Per iniziare, accedere prima all'interfaccia di amministrazione di Microsoft Entra.

Creare un dominio gestito

Per avviare la procedura guidata Abilita Servizi di dominio Microsoft Entra, seguire questa procedura:

Nel menu dell'interfaccia di amministrazione di Microsoft Entra o nella home page cercare Servizi di dominio, quindi scegliere Servizi di dominio Microsoft Entra.

Nella pagina Servizi di dominio Microsoft Entra selezionare Crea Servizi di dominio Microsoft Entra.

Selezionare la Sottoscrizione di Azure in cui si vuole creare il dominio gestito.

Selezionare il Gruppo di risorse a cui deve appartenere il dominio gestito. Scegliere Crea nuovo oppure selezionare un gruppo di risorse esistente.

Quando si crea un dominio gestito, si specifica un nome DNS. Di seguito sono riportate alcune considerazioni per la scelta di questo nome DNS:

- Nome di dominio predefinito: per impostazione predefinita, viene usato il nome di dominio predefinito della directory (un suffisso .onmicrosoft.com ). Se si vuole abilitare l'accesso LDAP sicuro al dominio gestito tramite Internet, non è possibile creare un certificato digitale per proteggere la connessione con il dominio predefinito. Microsoft è proprietaria del dominio .onmicrosoft.com, quindi un'autorità di certificazione (CA) pubblica non emetterà un certificato.

- Nomi di dominio personalizzati: l'approccio più comune consiste nel specificare un nome di dominio personalizzato, in genere uno di cui si è già proprietari ed è instradabile. Se si usa un dominio personalizzato instradabile, il traffico può fluire correttamente in base alle esigenze per supportare le applicazioni.

- Suffissi di dominio non instradabili: in genere è consigliabile evitare un suffisso di nome di dominio non instradabile, ad esempio contoso.local. Il suffisso .local non è instradabile e può causare problemi con la risoluzione DNS.

Suggerimento

Se si crea un nome di dominio personalizzato, prestare attenzione agli spazi dei nomi DNS esistenti. Anche se è supportato, è possibile usare un nome di dominio separato da qualsiasi spazio dei nomi DNS locale o di Azure esistente.

Ad esempio, se si dispone di uno spazio dei nomi DNS esistente di contoso.com, creare un dominio gestito con il nome di dominio personalizzato di dscontoso.com. Se occorre usare il protocollo LDAP sicuro, è necessario eseguire la registrazione ed essere il proprietario del nome di dominio personalizzato per generare i certificati necessari.

Potrebbe essere necessario creare alcuni record DNS aggiuntivi per altri servizi nell'ambiente in uso o server di inoltro DNS condizionali tra gli spazi dei nomi DNS esistenti nell'ambiente corrente. Ad esempio, se si esegue un server Web che ospita un sito con il nome DNS radice, possono essere presenti conflitti di denominazione che richiedono voci DNS aggiuntive.

In queste esercitazioni e articoli sulle procedure, il dominio personalizzato di dscontoso.com viene usato come breve esempio. In tutti i comandi specificare il proprio nome di dominio.

Si applicano anche le seguenti restrizioni relative ai nomi DNS:

- Restrizioni relative al prefisso di dominio: non è possibile creare un dominio gestito con un prefisso più lungo di 15 caratteri. Il prefisso del nome di dominio specificato(ad esempio dscontoso nel nome di dominio dscontoso.com ) deve contenere 15 o meno caratteri.

- Conflitti di nomi di rete: il nome di dominio DNS per il dominio gestito non deve esistere già nella rete virtuale. In particolare, controllare gli scenari seguenti che potrebbero causare un conflitto di nomi:

- È già presente un dominio di Active Directory con lo stesso nome di dominio DNS nella rete virtuale.

- La rete virtuale in cui si intende abilitare il dominio gestito ha una connessione VPN alla rete locale. In questo caso, verificare che non sia presente un dominio con lo stesso nome di dominio DNS nella rete locale.

- Esiste un servizio cloud di Azure con lo stesso nome della rete virtuale di Azure.

Completare i campi nella finestra Informazioni di base dell'interfaccia di amministrazione di Microsoft Entra per creare un dominio gestito:

Immettere un nome di dominio DNS per il dominio gestito, prendendo in considerazione i punti precedenti.

Scegliere l'area di Azure in cui creare il dominio gestito. Se si sceglie un'area che supporta Azure zone di disponibilità, le risorse di Servizi di dominio vengono distribuite tra zone per maggiore ridondanza.

Suggerimento

Le zone di disponibilità sono posizioni fisiche univoche all'interno di un'area di Azure. Ogni zona è costituita da uno o più data center dotati di impianti indipendenti per l'alimentazione, il raffreddamento e la connettività di rete. Per offrire la resilienza, devono essere presenti almeno tre zone separate in tutte le aree abilitate.

Non è necessario configurare per la distribuzione di Servizi di dominio tra le zone. La piattaforma Azure gestisce automaticamente la distribuzione delle risorse nelle zone. Per altre informazioni e per consultare la disponibilità delle aree, vedere Informazioni sulle zone di disponibilità di Azure.

Lo SKU determina le prestazioni e la frequenza di backup. È possibile modificare lo SKU dopo che è stato creato il dominio gestito se le esigenze aziendali o i requisiti cambiano. Per altre informazioni, vedere Concetti relativi agli SKU di Servizi di dominio.

Per questa esercitazione, selezionare lo SKU Standard. La finestra Informazioni di base dovrebbe essere simile alla schermata seguente:

Per creare rapidamente un dominio gestito, è possibile selezionare Rivedi e crea per accettare altre opzioni di configurazione predefinite. Quando si sceglie questa opzione di creazione, vengono configurate le impostazioni predefinite seguenti:

- Crea una rete virtuale denominata ds-vnet per impostazione predefinita, che usa l'intervallo di indirizzi IP 10.0.1.0/24.

- Crea una subnet denominata ds-subnet usando l'intervallo di indirizzi IP 10.0.1.0/24.

- Sincronizza tutti gli utenti da Microsoft Entra ID nel dominio gestito.

Nota

Non è consigliabile usare indirizzi IP pubblici per le reti virtuali e le relative subnet a causa dei problemi seguenti:

Scarsità dell'indirizzo IP: gli indirizzi IP pubblici IPv4 sono limitati e la loro domanda spesso supera l'offerta disponibile. Esistono anche indirizzi IP potenzialmente sovrapposti con endpoint pubblici.

Rischi per la sicurezza: l'uso di indirizzi IP pubblici per le reti virtuali espone i dispositivi direttamente a Internet, aumentando il rischio di accessi non autorizzati e potenziali attacchi. Senza misure di sicurezza appropriate, i dispositivi possono diventare vulnerabili a varie minacce.

Complessità: la gestione di una rete virtuale con indirizzi IP pubblici può essere più complessa rispetto all'uso di indirizzi IP privati, in quanto richiede la gestione degli intervalli IP esterni e la garanzia di una corretta segmentazione e sicurezza di rete.

È consigliabile usare indirizzi IP privati. Se si usa un indirizzo IP pubblico, assicurarsi di essere il proprietario o l'utente dedicato degli indirizzi IP scelti nell'intervallo pubblico scelto.

Selezionare Rivedi e crea per accettare queste opzioni di configurazione predefinite.

Distribuire il dominio gestito

Nella pagina Riepilogo della procedura guidata controllare le impostazioni di configurazione per il dominio gestito. È possibile tornare in qualsiasi passaggio precedente della procedura guidata per apportare modifiche. Per ridistribuire un dominio gestito in un tenant Microsoft Entra diverso in modo coerente usando queste opzioni di configurazione, è anche possibile scaricare un modello per l'automazione.

Per creare il dominio gestito, selezionare Crea. Si noti che alcune opzioni di configurazione, ad esempio il nome DNS o la rete virtuale, non possono essere modificate dopo la creazione del servizio di dominio. Per continuare, selezionare OK.

Il processo di provisioning del dominio gestito può richiedere fino a un'ora. Nel portale viene visualizzata una notifica che mostra lo stato di avanzamento della distribuzione di Servizi di dominio.

Al termine del provisioning del dominio gestito, nella scheda Panoramica il dominio gestito è impostato su In esecuzione. Esplora i dettagli della distribuzione per i collegamenti a risorse come la rete virtuale e il gruppo di risorse di rete.

Importante

Il dominio gestito è associato alla directory Microsoft Entra. Durante il processo di provisioning, Domain Services crea due applicazioni aziendali denominate Domain Controller Services e AzureActiveDirectoryDomainControllerServices nella directory Microsoft Entra. Queste applicazioni aziendali sono necessarie per gestire il dominio gestito Non eliminare queste applicazioni.

Aggiornare le impostazioni DNS per la rete virtuale di Azure

Dopo aver distribuito correttamente Domain Services, configurare ora la rete virtuale per consentire ad altre macchine virtuali e applicazioni connesse di usare il dominio gestito. Per fornire questa connettività, aggiornare le impostazioni del server DNS per la rete virtuale in modo che puntino ai due indirizzi IP in cui è stato distribuito il dominio gestito.

La scheda Panoramica per il dominio gestito mostra alcuni passaggi di configurazione necessari. Il primo passaggio di configurazione consiste nell'aggiornare le impostazioni del server DNS per la rete virtuale. Una volta configurate correttamente le impostazioni DNS, questo passaggio non viene più visualizzato.

Gli indirizzi elencati sono i controller di dominio da usare nella rete virtuale. In questo esempio gli indirizzi sono 10.0.1.4 e 10.0.1.5. In seguito questi indirizzi IP si possono trovare nella scheda Proprietà.

Per aggiornare le impostazioni del server DNS per la rete virtuale, selezionare il pulsante Configura. Le impostazioni DNS vengono configurate automaticamente per la rete virtuale.

Suggerimento

Se è stata selezionata una rete virtuale esistente nei passaggi precedenti, le macchine virtuali connesse alla rete ottengono le nuove impostazioni DNS solo dopo un riavvio. È possibile riavviare le macchine virtuali usando l'interfaccia di amministrazione di Microsoft Entra, Microsoft Graph PowerShell o l'interfaccia della riga di comando di Azure.

Abilitare gli account utente per Domain Services

Per autenticare gli utenti nel dominio gestito, Domain Services richiede hash delle password in un formato adatto per l'autenticazione NT LAN Manager (NTLM) e Kerberos. Microsoft Entra ID non genera o archivia gli hash delle password nel formato necessario per l'autenticazione NTLM o Kerberos fino a quando non si abilita Servizi di dominio per il tenant. Per motivi di sicurezza, anche Microsoft Entra ID non archivia credenziali password in formato non crittografato. Pertanto, Microsoft Entra ID non può generare automaticamente questi hash delle password NTLM o Kerberos in base alle credenziali esistenti degli utenti.

Nota

Dopo la corretta configurazione, gli hash delle password utilizzabili vengono archiviati nel dominio gestito. Se si elimina il dominio gestito, verranno eliminati anche gli hash delle password archiviati in quel momento.

Le informazioni sulle credenziali sincronizzate in Microsoft Entra ID non possono essere riutilizzate se in un secondo momento si crea un dominio gestito. È necessario riconfigurare la sincronizzazione dell'hash delle password per archiviare nuovamente gli hash delle password. Le macchine virtuali o gli utenti aggiunti a un dominio in precedenza non saranno in grado di eseguire immediatamente l'autenticazione. Microsoft Entra ID deve generare e archiviare gli hash delle password nel nuovo dominio gestito.

La sincronizzazione cloud di Microsoft Entra Connessione non è supportata con Servizi di dominio. Gli utenti locali devono essere sincronizzati usando Microsoft Entra Connessione per poter accedere alle macchine virtuali aggiunte a un dominio. Per altre informazioni, vedere Processo di sincronizzazione dell'hash delle password per Domain Services e Microsoft Entra Connessione.

La procedura per generare e archiviare questi hash delle password è diversa per gli account utente solo cloud creati in Microsoft Entra ID rispetto agli account utente sincronizzati dalla directory locale usando Microsoft Entra Connect.

Un account utente solo cloud è un account creato nella directory di Microsoft Entra usando l'interfaccia di amministrazione di Microsoft Entra o PowerShell. Questi account utente non vengono sincronizzati da una directory locale.

In questa esercitazione verrà usato un account utente solo cloud di base. Per altre informazioni sui passaggi aggiuntivi necessari per usare Microsoft Entra Connessione, vedere Sincronizzare gli hash delle password per gli account utente sincronizzati dall'istanza locale di AD al dominio gestito.

Suggerimento

Se la directory Microsoft Entra include una combinazione di utenti solo cloud e sincronizzati, è necessario completare entrambi i set di passaggi.

Per gli account utente solo cloud, gli utenti devono modificare le password prima di poter usare Servizi di dominio. Questo processo di modifica della password causa la generazione e l'archiviazione degli hash delle password per l'autenticazione Kerberos e NTLM in Microsoft Entra ID. L'account non viene sincronizzato da Microsoft Entra ID a Servizi di dominio fino a quando la password non viene modificata. Scadranno le password per tutti gli utenti cloud nel tenant che devono usare Servizi di dominio, che forzano una modifica della password all'accesso successivo o indicare agli utenti cloud di modificare manualmente le password. Per questa esercitazione, verrà cambiata manualmente la password di un utente.

Prima che un utente possa reimpostare la password, il tenant di Microsoft Entra deve essere configurato per la reimpostazione della password self-service.

Per cambiare la password, gli utenti solo cloud devono completare i passaggi seguenti:

Passare alla pagina microsoft Entra ID Pannello di accesso all'indirizzo https://myapps.microsoft.com.

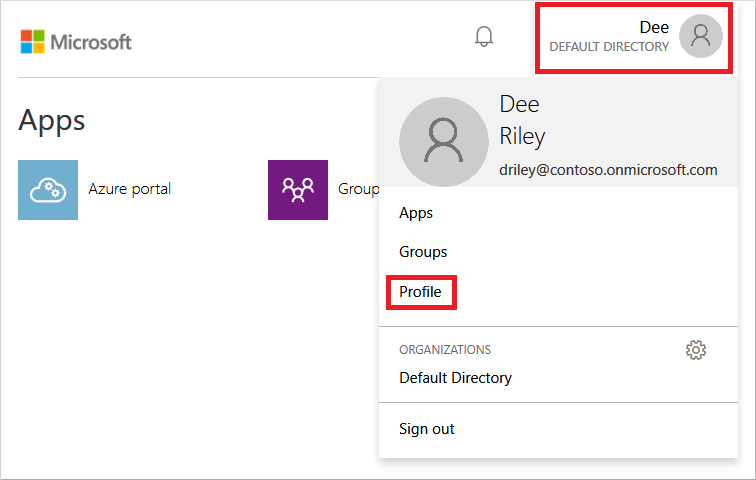

Nell'angolo in alto a destra selezionare il proprio nome, quindi scegliere Profilo dal menu a discesa.

Nella pagina Profilo selezionare Cambia password.

Nella pagina Cambia password digitare la password esistente (precedente), quindi immetterne una nuova e confermarla.

Selezionare Invia.

L'uso della nuova password in Servizi di dominio e l'accesso ai computer aggiunti al dominio gestito richiede alcuni minuti dopo aver modificato la password.

Passaggi successivi

Questa esercitazione ha descritto come:

- Informazioni sui requisiti DNS per un dominio gestito

- Creare un dominio gestito

- Aggiungere utenti amministrativi alla gestione del dominio

- Abilitare gli account utente per Domain Services e generare hash delle password

Prima di aggiungere a un dominio le macchine virtuali e distribuire le applicazioni che usano il dominio gestito, configurare una rete virtuale di Azure per i carichi di lavoro dell'applicazione.