Sign in and start apps from the My Apps portal

You can use your work or school account with the web-based My Apps portal to:

-

View and start many of your organization’s cloud-based apps

-

Access the My Groups portal

-

Go to the My Account portal

If you don’t have access to the My Apps portal, contact your organization's Help desk for permission.

Important:

-

This content is intended for My Apps users. If you're an administrator, you can find more information about how to set up and manage your cloud-based apps in the Application Management Documentation.

-

If you see an error signing in with a personal Microsoft account, you can still sign in by using the domain name for your organization (such as contoso.com) or the Tenant ID of your organization from your administrator in one of the following URLs:

- https://myapplications.microsoft.com?tenantId=*your_domain_name*

- https://myapplications.microsoft.com?tenant=*your_tenant_ID*

Supported browsers

You can get to the My Apps portal from any of the following web browser. Microsoft recommends that you use the most up-to-date browser that's compatible with your operating system.

-

Microsoft Edge (latest version, desktop and mobile)

-

Safari (latest version, Mac and iOS)

-

Chrome (latest version, desktop and mobile)

You can access and use the My Apps portal on your computer, or from the mobile version of the Edge browser on an iOS or Android mobile device.

Access the My Apps portal on your computer

If you have permission to access and use your organization's cloud-based apps, you can get to them through the My Apps portal.

-

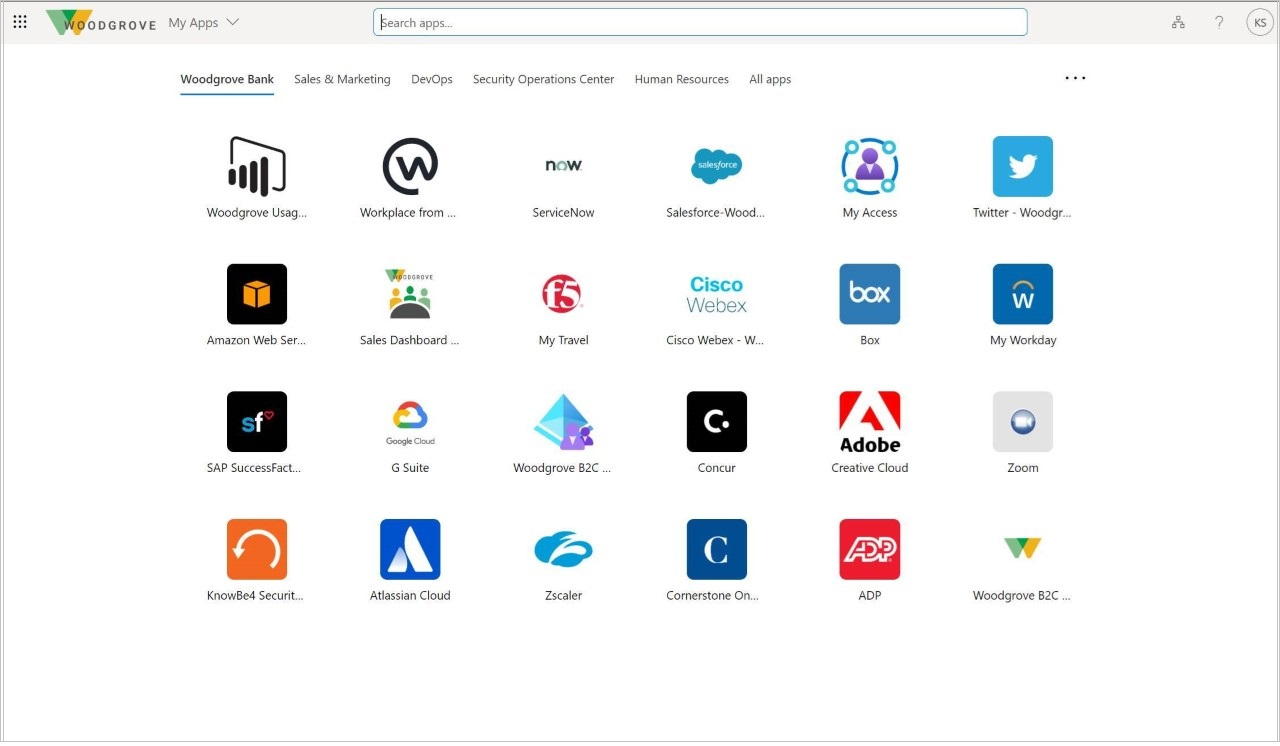

Sign in to the My Apps portal with your work or school account on your computer. Your organization might direct you to a customized page such as https://myapps.microsoft.com/contoso.com. The My Apps page appears, showing all the cloud-based apps owned by your organization that are available for you to use.

-

From the My Apps page, select the app you want to start using. A new page opens for the app, where you can sign in (if necessary) or begin using the app.

Download and install the My Apps Secure Sign-in Extension

Download and install the My Apps Secure Sign-in Extension, if you're prompted. This extension helps you use your desktop browser to use single sign-on with your organization's cloud apps. Just hover over an app in the My Apps portal, select the More actions menu [...] and then select Manage your application.

If your organization has already set you up for single sign-on, the extension is installed automatically and you can skip this section.

The My Apps Secure Sign-in Extension helps you:

-

Sign in directly to apps from the sign-in page.

-

Start any apps using the Quick search feature.

-

See the last apps you used in the Recently Used section.

-

Use internal company URLs when remote using Application Proxy.

To download and install the extension

Download and install the extension, based on the browser you're using.

-

Microsoft Edge - From the Microsoft Store, go to the My Apps Secure Sign-in Extension feature, and then select Get to get the extension for Microsoft Edge legacy browser.

-

Google Chrome - From the Chrome Web Store, go to the My Apps Secure Sign-in Extension feature, and then select Add to Chrome.

An icon is added to the right of your Address bar, letting you sign in and customize the extension.

To change your My Apps portal using the extension

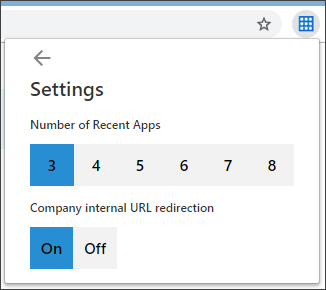

You can choose how many apps to view in the Recently Used section and decide whether to allow your organization's internal URLs to redirect.

-

Select the new My Apps Secure Sign-in Extension icon , and then select Sign in to get started.

-

Right-click the Settings icon , and then select Settings.

-

In the Settings box, select the number of recent apps you want to see on the portal, and whether to allow your organization's internal URLs to redirect so you can use them remotely.

Access the My Apps portal on mobile Edge

View and use your organization's apps from the mobile version of the Edge browser on your devices.

-

On your mobile device, download and install the mobile Edge browser app from the Apple App Store and the Google Play Store.

-

Open the mobile Edge browser and Sign in to the My Apps portal with your work or school account on your computer. Your organization might direct you to a customized page such as https://myapps.microsoft.com/contoso.com.

-

From the Apps page, select the app you want to start using. A new page opens for the app, where you can sign in (if necessary) or begin using the app.

Add a new app to the My Apps portal

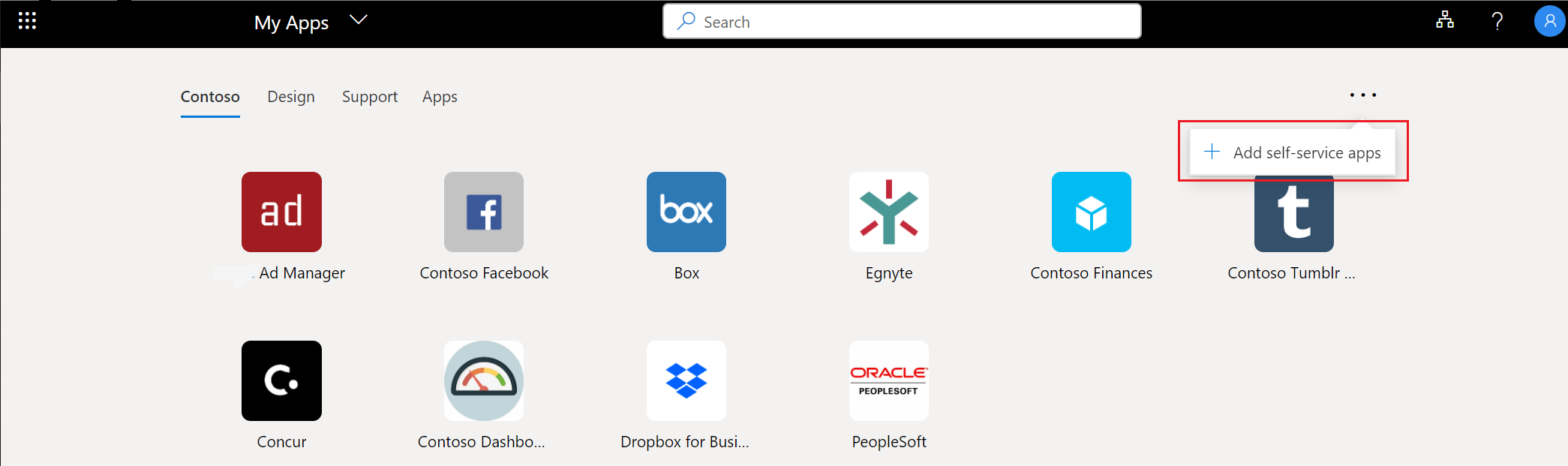

If your administrator has given you permission, you can add a new app to the Apps page.

-

From the Apps page, select Add self-service apps.

-

Select the app you want to add from the provided list, and then select Add.

-

The app is added to the list on the Apps page. Some apps might require administrator approval before being added. When that happens, the app isn't added to the Apps page until the administrator approves it.

Next steps

After you get to the Apps page, you can: