Personalizzare le attestazioni del token SAML

Microsoft Identity Platform supporta l'accesso Single Sign-On (SSO) con la maggior parte delle applicazioni preintegrate nella raccolta di applicazioni e nelle applicazioni personalizzate. Quando un utente esegue l'autenticazione a un'applicazione tramite Microsoft Identity Platform usando il protocollo SAML 2.0, viene inviato un token all'applicazione. L'applicazione convalida e usa il token per firmare l'utente anziché richiedere un nome utente e una password.

Questi token SAML contengono informazioni sull'utente, note come attestazioni. Un'attestazione è un insieme di informazioni relative ad un utente dichiarate da un provider di identità all'interno del token rilasciato per tale utente. In un token SAML i dati delle attestazioni sono in genere contenuti nell'istruzione dell'attributo SAML. L'ID univoco dell'utente è in genere rappresentato nell'oggetto SAML, noto anche come identificatore del nome (nameID).

Per impostazione predefinita, Microsoft Identity Platform rilascia un token SAML a un'applicazione che contiene un'attestazione con un valore del nome utente dell'utente (noto anche come nome dell'entità utente), che può identificare in modo univoco l'utente. Il token SAML contiene anche altre attestazioni che includono l'indirizzo di posta elettronica dell'utente, il nome e il cognome dell'utente.

Visualizzare o modificare le attestazioni

Per visualizzare o modificare le attestazioni rilasciate nel token SAML nell'applicazione:

- Accedere all'interfaccia di amministrazione di Microsoft Entra come almeno un'applicazione cloud Amministrazione istrator.

- Passare a Applicazioni di identità>Applicazioni>aziendali>Tutte le applicazioni.

- Selezionare l'applicazione, selezionare Single Sign-On nel menu a sinistra e quindi selezionare Modifica nella sezione Attributi e attestazioni .

Potrebbe essere necessario modificare le attestazioni rilasciate nel token SAML per i motivi seguenti:

- L'applicazione richiede che l'attestazione

NameIdentifieronameIDsia diversa dal nome utente (o dal nome dell'entità utente). - L'applicazione è stata scritta per richiedere un set di URI attestazione o di valori attestazione diverso.

Modifica nameID

Per modificare l'attestazione del valore dell'identificatore del nome:

- Aprire la pagina Valore identificatore nome.

- Selezionare l'attributo o la trasformazione da applicare all'attributo. Facoltativamente, è possibile specificare il formato desiderato per l'attestazione

nameID.

Formato di NameID

Se la richiesta SAML contiene l'elemento NameIDPolicy con un formato specifico, Microsoft Identity Platform rispetta il formato nella richiesta.

Se la richiesta SAML non contiene un elemento per NameIDPolicy, Microsoft Identity Platform rilascia con nameID il formato specificato. Se non viene specificato alcun formato, Microsoft Identity Platform usa il formato di origine predefinito associato all'origine attestazione selezionata. Se una trasformazione restituisce un valore Null o illegale, l'ID Microsoft Entra invia un identificatore pairwise permanente in nameID.

Nell'elenco a discesa Scegli formato identificatore nome selezionare una delle opzioni nella tabella seguente.

nameID Formato |

Descrizione |

|---|---|

| Default | Microsoft Identity Platform usa il formato di origine predefinito. |

| Persistente | Microsoft Identity Platform usa Persistent come nameID formato. |

| Indirizzo di posta elettronica | Microsoft Identity Platform usa EmailAddress come nameID formato. |

| Non specificato | Microsoft Identity Platform usa Unspecified come nameID formato. |

| Nome completo dominio Windows | Microsoft Identity Platform usa il WindowsDomainQualifiedName formato . |

È supportato anche temporaneo nameID , ma non è disponibile nell'elenco a discesa e non può essere configurato sul lato di Azure. Per altre informazioni sull'attributo NameIDPolicy , vedere Protocollo SAML Single Sign-On.

Attributi

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Selezionare l'origine desiderata per l'attestazione NameIdentifier (o nameID). È possibile selezionare le opzioni nella tabella seguente.

| Nome | Descrizione |

|---|---|

Email |

Indirizzo di posta elettronica dell'utente. |

userprincipalName |

Nome dell'entità utente (UPN) dell'utente. |

onpremisessamaccountname |

Nome dell'account SAM sincronizzato dall'ID Microsoft Entra locale. |

objectid |

ID oggetto dell'utente in Microsoft Entra ID. |

employeeid |

ID dipendente dell'utente. |

Directory extensions |

Le estensioni della directory sincronizzate da Active Directory locale tramite Microsoft Entra Connessione Sync. |

Extension Attributes 1-15 |

Attributi dell'estensione locale usati per estendere lo schema Microsoft Entra. |

pairwiseid |

Forma persistente di identificatore utente. |

Per altre informazioni sui valori di identificatore, vedere la tabella che elenca i valori ID validi per ogni origine più avanti in questa pagina.

Qualsiasi valore costante (statico) può essere assegnato a qualsiasi attestazione. Per assegnare un valore costante, seguire questa procedura:

- Nel pannello Attributi e attestazioni selezionare l'attestazione richiesta da modificare.

- Immettere il valore costante senza virgolette nell'attributo Source in base all'organizzazione e selezionare Salva. Viene visualizzato il valore costante.

Estensioni dello schema di directory (anteprima)

È anche possibile configurare gli attributi dell'estensione dello schema di directory come attributi non condizionali/condizionali. Usare la procedura seguente per configurare l'attributo di estensione dello schema di directory a valore singolo o multivalore come attestazione:

- Nel pannello Attributi e attestazioni selezionare Aggiungi nuova attestazione o modificare un'attestazione esistente.

- Selezionare l'applicazione di origine dalla selezione dell'applicazione in cui è definita la proprietà dell'estensione.

- Selezionare Aggiungi per aggiungere la selezione alle attestazioni.

- Fare clic su Salva per eseguire il commit delle modifiche.

Trasformazioni speciali delle attestazioni

È possibile usare le seguenti funzioni speciali di trasformazione delle attestazioni.

| Funzione | Descrizione |

|---|---|

| ExtractMailPrefix() | Rimuove il suffisso del dominio dall'indirizzo di posta elettronica o dal nome dell'entità utente. Questa funzione estrae solo la prima parte del nome utente passato, ad esempio "joe_smith" anziché joe_smith@contoso.com. |

| ToLower() | Converte i caratteri dell'attributo selezionato in minuscole. |

| ToUpper() | Converte i caratteri dell'attributo selezionato in maiuscole. |

Aggiungere attestazioni specifiche dell'applicazione

Per aggiungere attestazioni specifiche dell'applicazione:

- Nel pannello Attributi e attestazioni selezionare Aggiungi nuova attestazione per aprire la pagina Gestisci attestazioni utente.

- Immettere il nome delle attestazioni. Il valore non deve necessariamente seguire un modello URI, in base alla specifica SAML. Se è necessario un modello URI, è possibile inserirlo nel campo Spazio dei nomi .

- Selezionare l'opzione di Origine da cui l'attestazione recupererà il valore. È possibile selezionare un attributo utente nell'elenco a discesa degli attributi di origine oppure applicare una trasformazione all'attributo utente prima di crearlo come attestazione.

Trasformazioni delle attestazioni

Per applicare una trasformazione a un attributo utente:

- In Gestisci l'attestazioneselezionare Trasformazione come origine dell'attestazione per aprire la pagina Gestisci la trasformazione.

- Selezionare la funzione nell'elenco a discesa Trasformazione. A seconda della funzione selezionata, specificare i parametri e un valore costante da valutare nella trasformazione.

- Selezionare l'origine dell'attributo facendo clic sul pulsante di opzione appropriato. L'origine dell'estensione dello schema della directory è attualmente in anteprima.

- Selezionare il nome dell'attributo dall'elenco a discesa.

- Considerare l'origine come multivalore è una casella di controllo che indica se la trasformazione deve essere applicata a tutti i valori o solo alla prima. Per impostazione predefinita, le trasformazioni vengono applicate solo al primo elemento di un'attestazione multivalore, selezionando questa casella, garantisce che venga applicata a tutti. Questa casella di controllo è abilitata solo per gli attributi multivalore, ad esempio

user.proxyaddresses. - Per applicare più trasformazioni, selezionare Aggiungi trasformazione. È possibile applicare un massimo di due trasformazioni a un'attestazione. È ad esempio possibile estrarre prima il prefisso dell'indirizzo di posta elettronica da

user.mail. Quindi, impostare la stringa in maiuscolo.

Per trasformare le attestazioni, è possibile usare le funzioni seguenti.

| Funzione | Descrizione |

|---|---|

| ExtractMailPrefix() | Rimuove il suffisso del dominio dall'indirizzo di posta elettronica o dal nome dell'entità utente. Questa funzione estrae solo la prima parte del nome utente passato. Ad esempio, joe_smith anziché joe_smith@contoso.com. |

| Join() | Crea un nuovo valore creando un join tra due attributi. Facoltativamente, è possibile usare un separatore tra i due attributi. Per la trasformazione dell'attestazione nameID , la funzione Join() ha un comportamento specifico quando l'input della trasformazione ha una parte di dominio. Rimuove la parte del dominio dall'input prima di unirla al separatore e al parametro selezionato. Ad esempio, se l'input della trasformazione è e il separatore è joe_smith@contoso.com@ e il parametro è fabrikam.com, questa combinazione di input restituisce joe_smith@fabrikam.com. |

| ToLowercase() | Converte i caratteri dell'attributo selezionato in minuscole. |

| ToUppercase() | Converte i caratteri dell'attributo selezionato in maiuscole. |

| Contains() | Restituisce un attributo o una costante se l'input corrisponde al valore specificato. In caso contrario, è possibile specificare un altro output se non esiste alcuna corrispondenza. Ad esempio, se si vuole generare un'attestazione in cui il valore è l'indirizzo di posta elettronica dell'utente se contiene il dominio @contoso.com, in caso contrario si vuole restituire il nome dell'entità utente. Per eseguire questa funzione, configurare i valori seguenti: Parameter 1(input): user.email, Value: "@contoso.com", Parameter 2 (output): user.emaile Parameter 3 (output if there's no match): user.userprincipalname. |

| EndWith() | Restituisce un attributo o una costante se l'input termina con il valore specificato. In caso contrario, è possibile specificare un altro output se non esiste alcuna corrispondenza. Ad esempio, se si vuole generare un'attestazione in cui il valore è l'ID dipendente dell'utente se l'ID dipendente termina con 000, in caso contrario si vuole restituire un attributo di estensione. Per eseguire questa funzione, configurare i valori seguenti: Parameter 1(input): user.employeeid, Value: "000", Parameter 2 (output): user.employeeide Parameter 3 (output if there's no match): user.extensionattribute1. |

| StartWith() | Restituisce un attributo o una costante se l'input inizia con il valore specificato. In caso contrario, è possibile specificare un altro output se non esiste alcuna corrispondenza. Ad esempio, se si vuole generare un'attestazione in cui il valore è l'ID dipendente dell'utente se il paese o l'area geografica inizia con US, in caso contrario si vuole restituire un attributo di estensione. Per eseguire questa funzione, configurare i valori seguenti: Parameter 1(input): user.country, Value: "US", Parameter 2 (output): user.employeeide Parameter 3 (output if there's no match): user.extensionattribute1 |

| Extract() - Dopo la corrispondenza | Restituisce la sottostringa dopo aver trovato una corrispondenza con il valore specificato. Ad esempio, se il valore dell'input è Finance_BSimon, il valore corrispondente è Finance_, l'output dell'attestazione è BSimon. |

| Extract() - Prima della corrispondenza | Restituisce la sottostringa finché non trova una corrispondenza con il valore specificato. Ad esempio, se il valore dell'input è BSimon_US, il valore corrispondente è _US, l'output dell'attestazione è BSimon. |

| Extract() - Tra corrispondenze | Restituisce la sottostringa finché non trova una corrispondenza con il valore specificato. Ad esempio, se il valore dell'input è Finance_BSimon_US, il primo valore corrispondente è Finance_, il secondo valore corrispondente è _US, l'output dell'attestazione è BSimon. |

| ExtractAlpha() - Prefisso | Restituisce la parte alfabetica del prefisso della stringa. Ad esempio, se il valore dell'input è BSimon_123, restituisce BSimon. |

| ExtractAlpha() - Suffisso | Restituisce la parte alfabetica del suffisso della stringa. Ad esempio, se il valore dell'input è 123_Simon, restituisce Simon. |

| ExtractNumeric() - Prefisso | Restituisce la parte numerica del prefisso della stringa. Ad esempio, se il valore dell'input è 123_BSimon, restituisce 123. |

| ExtractNumeric() - Suffisso | Restituisce la parte numerica del suffisso della stringa. Ad esempio, se il valore dell'input è BSimon_123, restituisce 123. |

| IfEmpty() | Restituisce un attributo o una costante se l'input è Null o vuoto. Ad esempio, se si vuole restituire un attributo archiviato in un attributo di estensione se l'ID dipendente per un utente è vuoto. Per eseguire questa funzione, configurare i valori seguenti: Parameter 1(input): user.employeeid, Parameter 2 (output): user.extensionattribute1e Parameter 3 (output if there's no match): user.employeeid. |

| IfNotEmpty() | Restituisce un attributo o una costante se l'input non è null o vuoto. Ad esempio, se si vuole restituire un attributo archiviato in un attributo di estensione se l'ID dipendente per un utente non è vuoto. Per eseguire questa funzione, configurare i valori seguenti: Parameter 1(input): user.employeeid e Parameter 2 (output): user.extensionattribute1. |

| Substring() - Lunghezza fissa (anteprima) | Estrae parti di un tipo di attestazione di stringa, a partire dal carattere in corrispondenza della posizione specificata, e restituisce il numero di caratteri specificato. sourceClaim è l'origine attestazione della trasformazione che deve essere eseguita. StartIndex è la posizione del carattere iniziale in base zero di una sottostringa in questa istanza. Length è la lunghezza in caratteri della sottostringa. Ad esempio, sourceClaim - PleaseExtractThisNow, StartIndex - 6e Length - 11 produce un output di ExtractThis. |

| Substring() - EndOfString (anteprima) | Estrae parti di un tipo di attestazione stringa, a partire dal carattere nella posizione specificata e restituisce il resto dell'attestazione dall'indice iniziale specificato. sourceClaim è l'origine attestazione della trasformazione che deve essere eseguita. StartIndex è la posizione del carattere iniziale in base zero di una sottostringa in questa istanza. Ad esempio, sourceClaim - PleaseExtractThisNow e StartIndex - 6 produce un output di ExtractThisNow. |

| RegexReplace() (anteprima) | Per altre informazioni sulla trasformazione delle attestazioni basate su regex, vedere la sezione successiva. |

Trasformazione delle attestazioni basate su regex

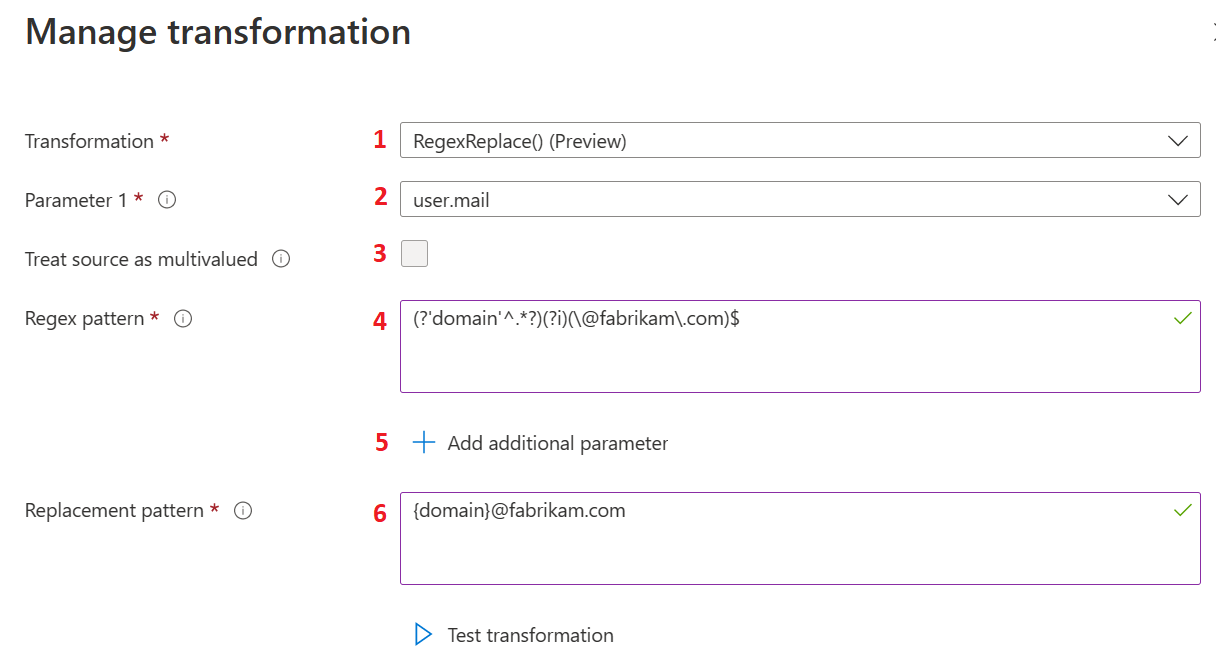

L'immagine seguente mostra un esempio del primo livello di trasformazione:

Le azioni elencate nella tabella seguente forniscono informazioni sul primo livello di trasformazioni e corrispondono alle etichette nell'immagine precedente. Selezionare Modifica per aprire il pannello di trasformazione delle attestazioni.

| Azione | Campo | Descrizione |

|---|---|---|

1 |

Transformation |

Selezionare l'opzione RegexReplace() nelle opzioni trasformazione per usare il metodo di trasformazione delle attestazioni basate su regex per la trasformazione delle attestazioni. |

2 |

Parameter 1 |

Input per la trasformazione dell'espressione regolare. Ad esempio, user.mail con un indirizzo di posta elettronica utente, admin@fabrikam.comad esempio . |

3 |

Treat source as multivalued |

Alcuni attributi utente di input possono essere attributi utente multivalore. Se l'attributo utente selezionato supporta più valori e l'utente vuole usare più valori per la trasformazione, è necessario selezionare Considera origine come multivalore. Se questa opzione è selezionata, tutti i valori vengono usati per la corrispondenza regex; in caso contrario, viene usato solo il primo valore. |

4 |

Regex pattern |

Espressione regolare valutata rispetto al valore dell'attributo utente selezionato come Parametro 1. Ad esempio, un'espressione regolare per estrarre l'alias utente dall'indirizzo di posta elettronica dell'utente verrebbe rappresentata come (?'domain'^.*?)(?i)(\@fabrikam\.com)$. |

5 |

Add additional parameter |

Per la trasformazione è possibile usare più attributi utente. I valori degli attributi verranno quindi uniti con l'output della trasformazione regex. Sono supportati fino a cinque parametri. |

6 |

Replacement pattern |

Il modello di sostituzione è il modello di testo, che contiene segnaposto per il risultato regex. Tutti i nomi di gruppo devono essere racchiusi tra parentesi graffe, {group-name}ad esempio . Si supponga che l'amministrazione voglia usare l'alias utente con un altro nome di dominio, ad esempio xyz.com e unire il nome del paese con esso. In questo caso, il modello di sostituzione sarà {country}.{domain}@xyz.com, dove {country} è il valore del parametro di input e {domain} è l'output del gruppo dalla valutazione dell'espressione regolare. In questo caso, il risultato previsto è US.swmal@xyz.com. |

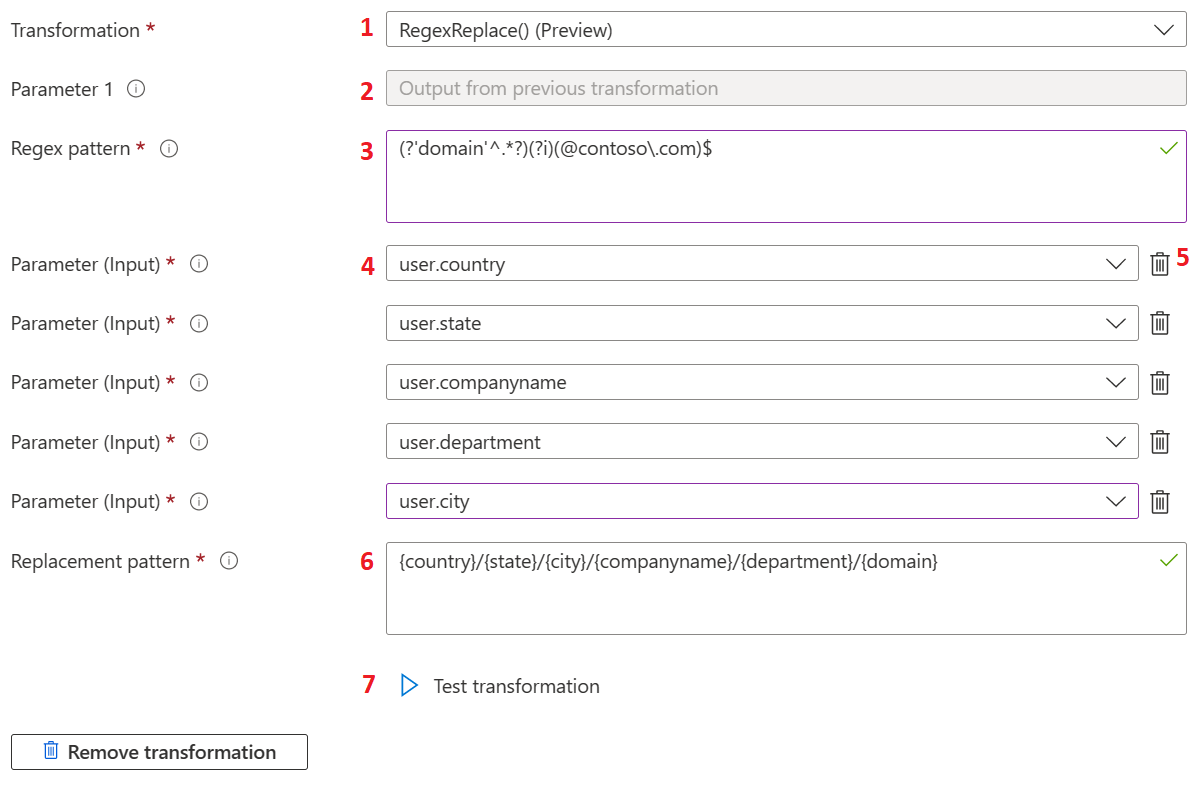

L'immagine seguente mostra un esempio del secondo livello di trasformazione:

Nella tabella seguente vengono fornite informazioni sul secondo livello di trasformazioni. Le azioni elencate nella tabella corrispondono alle etichette dell'immagine precedente.

| Azione | Campo | Descrizione |

|---|---|---|

1 |

Transformation |

Le trasformazioni delle attestazioni basate su regex non sono limitate alla prima trasformazione e possono essere usate anche come trasformazione di secondo livello. Qualsiasi altro metodo di trasformazione può essere usato come prima trasformazione. |

2 |

Parameter 1 |

Se RegexReplace() è selezionato come trasformazione di secondo livello, l'output della trasformazione di primo livello viene usato come input per la trasformazione di secondo livello. Per applicare la trasformazione, l'espressione regex di secondo livello deve corrispondere all'output della prima trasformazione. |

3 |

Regex pattern |

Il criterio Regex è l'espressione regolare per la trasformazione di secondo livello. |

4 |

Parameter input |

Input degli attributi utente per le trasformazioni di secondo livello. |

5 |

Parameter input |

Amministrazione istrators può eliminare il parametro di input selezionato se non è più necessario. |

6 |

Replacement pattern |

Il modello di sostituzione è il modello di testo, che contiene segnaposto per il nome del gruppo di risultati regex, il nome del gruppo di parametri di input e il valore di testo statico. Tutti i nomi di gruppo devono essere racchiusi tra parentesi graffe, {group-name}ad esempio . Si supponga che l'amministrazione voglia usare l'alias utente con un altro nome di dominio, ad esempio xyz.com e unire il nome del paese con esso. In questo caso, il modello di sostituzione sarà {country}.{domain}@xyz.com, dove {country} è il valore del parametro di input e {domain} è l'output del gruppo dalla valutazione dell'espressione regolare. In questo caso, il risultato previsto è US.swmal@xyz.com. |

7 |

Test transformation |

La trasformazione RegexReplace() viene valutata solo se il valore dell'attributo utente selezionato per il parametro 1 corrisponde all'espressione regolare fornita nella casella di testo Modello Regex. Se non corrispondono, il valore predefinito dell'attestazione viene aggiunto al token. Per convalidare l'espressione regolare rispetto al valore del parametro di input, è disponibile un'esperienza di test all'interno del pannello trasformazione. Questa esperienza di test opera solo su valori fittizi. Quando vengono usati più parametri di input, il nome del parametro viene aggiunto al risultato del test anziché al valore effettivo. Per accedere alla sezione test, selezionare Trasformazione Test. |

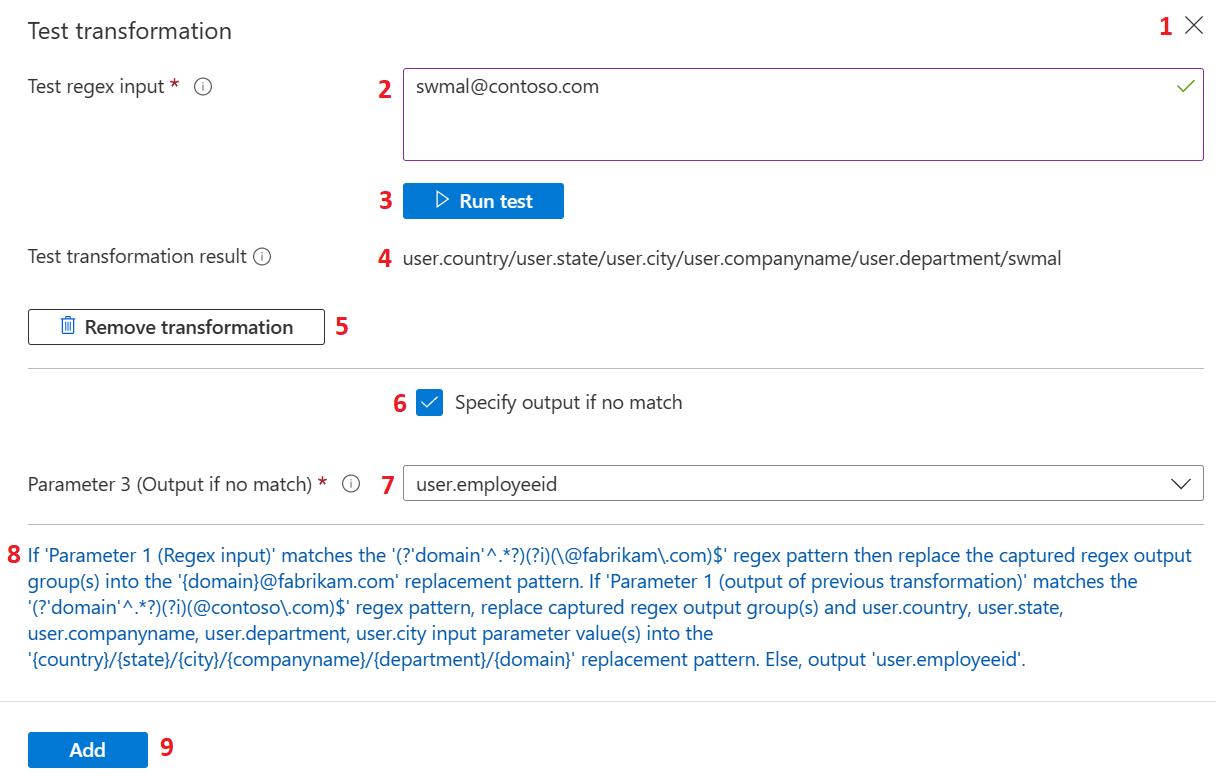

L'immagine seguente mostra un esempio di test delle trasformazioni:

Nella tabella seguente vengono fornite informazioni sul test delle trasformazioni. Le azioni elencate nella tabella corrispondono alle etichette dell'immagine precedente.

| Azione | Campo | Descrizione |

|---|---|---|

1 |

Test transformation |

Selezionare il pulsante Chiudi o (X) per nascondere la sezione test ed eseguire di nuovo il rendering del pulsante Trasformazione Test nel pannello. |

2 |

Test regex input |

Accetta l'input usato per la valutazione del test dell'espressione regolare. Nel caso in cui la trasformazione delle attestazioni basate su regex sia configurata come trasformazione di secondo livello, fornire un valore che rappresenta l'output previsto della prima trasformazione. |

3 |

Run test |

Dopo aver specificato l'input regex di test e aver configurato il modello Regex, i parametri Modello di sostituzione e Input, l'espressione può essere valutata selezionando Esegui test. |

4 |

Test transformation result |

Se la valutazione ha esito positivo, viene eseguito il rendering di un output della trasformazione test sull'etichetta risultato della trasformazione Test. |

5 |

Remove transformation |

La trasformazione di secondo livello può essere rimossa selezionando Rimuovi trasformazione. |

6 |

Specify output if no match |

Quando un valore di input regex viene configurato in base al parametro 1 che non corrisponde all'espressione regolare, la trasformazione viene ignorata. In questi casi, è possibile configurare l'attributo utente alternativo, che viene aggiunto al token per l'attestazione selezionando Specifica output se non esiste alcuna corrispondenza. |

7 |

Parameter 3 |

Se è necessario restituire un attributo utente alternativo quando non esiste alcuna corrispondenza e Specificare l'output se non è selezionata alcuna corrispondenza , è possibile selezionare un attributo utente alternativo usando l'elenco a discesa. Questo elenco a discesa è disponibile nel parametro 3 (output se non corrisponde). |

8 |

Summary |

Nella parte inferiore del pannello viene visualizzato un riepilogo completo del formato che spiega il significato della trasformazione in testo semplice. |

9 |

Add |

Dopo aver verificato le impostazioni di configurazione per la trasformazione, è possibile salvarle in un criterio delle attestazioni selezionando Aggiungi. Selezionare Salva nel pannello Gestisci attestazione per salvare le modifiche. |

La trasformazione RegexReplace() è disponibile anche per le trasformazioni delle attestazioni di gruppo.

Convalide della trasformazione RegexReplace()

Quando si verificano le condizioni seguenti dopo l'opzione Aggiungi o Esegui test , viene visualizzato un messaggio che fornisce altre informazioni sul problema:

- I parametri di input con attributi utente duplicati non sono consentiti.

- Trovati parametri di input inutilizzati. I parametri di input definiti devono avere il rispettivo utilizzo nel testo modello di sostituzione.

- L'input regex di test fornito non corrisponde all'espressione regolare fornita.

- L'origine per i gruppi nel modello di sostituzione non viene trovata.

Aggiungere l'attestazione UPN ai token SAML

L'attestazione http://schemas.xmlsoap.org/ws/2005/05/identity/claims/upn fa parte del set di attestazioni con restrizioni SAML. Se la chiave di firma personalizzata è configurata, è possibile aggiungerla nella sezione Attributi e attestazioni .

Se non è configurata alcuna chiave di firma personalizzata, fare riferimento al set di attestazioni CON restrizioni SAML. È possibile aggiungerlo come attestazione facoltativa tramite Registrazioni app nel portale di Azure.

Aprire l'applicazione in Registrazioni app, selezionare Configurazione token e quindi selezionare Aggiungi attestazione facoltativa. Selezionare il tipo di token SAML , scegliere upn dall'elenco e quindi fare clic su Aggiungi per aggiungere l'attestazione al token.

La personalizzazione eseguita nella sezione Attributi e attestazioni può sovrascrivere le attestazioni facoltative nella registrazione dell'app.

Generare attestazioni in base alle condizioni

È possibile specificare l'origine di un'attestazione in base al tipo di utente e al gruppo a cui appartiene.

Il tipo di utente può essere:

- Any : tutti gli utenti possono accedere all'applicazione.

- Membri: membro nativo del tenant

- Tutti gli utenti guest: l'utente viene portato da un'organizzazione esterna con o senza MICROSOFT Entra ID.

- Utenti guest Di Microsoft Entra: l'utente guest appartiene a un'altra organizzazione usando l'ID Microsoft Entra.

- Guest esterni: l'utente guest appartiene a un'organizzazione esterna che non ha l'ID Microsoft Entra.

Uno scenario in cui il tipo di utente è utile è quando l'origine di un'attestazione è diversa per un guest e un dipendente che accede a un'applicazione. È possibile specificare che se l'utente è un dipendente, nameID viene originato da user.email. Se l'utente è un guest, nameID viene originato da user.extensionattribute1.

Per aggiungere una condizione per l'attestazione:

- In Gestisci l'attestazione espandere Condizioni dell'attestazione.

- Selezionare il tipo di utente.

- Selezionare il gruppo o i gruppi a cui l'utente deve appartenere. È possibile selezionare fino a 50 gruppi univoci in tutte le attestazioni per una determinata applicazione.

- Selezionare l'opzione di Origine da cui l'attestazione recupererà il valore. È possibile selezionare un attributo utente dall'elenco a discesa per l'attributo di origine o applicare una trasformazione all'attributo utente. È anche possibile selezionare un'estensione dello schema di directory (anteprima) prima di emetterla come attestazione.

L'ordine in cui si aggiungono le condizioni è importante. Microsoft Entra valuta prima tutte le condizioni con origine Attribute e quindi valuta tutte le condizioni con l'origine Transformation per decidere quale valore emettere nell'attestazione. Le condizioni con la stessa origine vengono valutate dall'alto verso il basso. L'ultimo valore che corrisponde all'espressione viene generato nell'attestazione. Le trasformazioni, IsNotEmpty ad esempio e Contains agiscono come restrizioni.

Britta Simon, ad esempio, è un utente guest nel tenant di Contoso. Britta appartiene a un'altra organizzazione che usa anche Microsoft Entra ID. Data la configurazione seguente per l'applicazione Fabrikam, quando Britta tenta di accedere a Fabrikam, Microsoft Identity Platform valuta le condizioni.

Prima di tutto, Microsoft Identity Platform verifica se il tipo di utente di Britta è Tutti gli utenti guest. Poiché il tipo è Tutti gli utenti guest, Microsoft Identity Platform assegna l'origine per l'attestazione a user.extensionattribute1. In secondo luogo, Microsoft Identity Platform verifica se il tipo di utente di Britta è guest Di Microsoft Entra. Poiché il tipo è Tutti gli utenti guest, Microsoft Identity Platform assegna l'origine per l'attestazione a user.mail. Infine, l'attestazione viene generata con un valore di user.mail per Britta.

Come altro esempio, prendere in considerazione quando Britta Simon tenta di accedere e viene usata la configurazione seguente. Tutte le condizioni vengono valutate per prime con l'origine di Attribute. Poiché il tipo di utente di Britta è guest di Microsoft Entra, user.mail viene assegnato come origine per l'attestazione. Verranno quindi valutate le trasformazioni. Poiché Britta è un guest, user.extensionattribute1 è ora la nuova origine per l'attestazione. Poiché Britta si trova negli utenti guest di Microsoft Entra, user.othermail è ora l'origine per questa attestazione. Infine, l'attestazione viene generata con un valore di user.othermail per Britta.

Come esempio finale, considerare cosa accade se Britta non user.othermail ha configurato o è vuoto. In entrambi i casi la voce della condizione viene ignorata e l'attestazione esegue il fallback.user.extensionattribute1

Opzioni avanzate per le attestazioni SAML

Le opzioni avanzate per le attestazioni possono essere configurate per le applicazioni SAML2.0 per esporre la stessa attestazione ai token OIDC e viceversa per le applicazioni che intendono usare la stessa attestazione per i token di risposta SAML2.0 e OIDC.

Le opzioni avanzate di attestazione possono essere configurate selezionando la casella in Opzioni avanzate attestazioni SAML nel pannello Gestisci attestazioni .

Nella tabella seguente sono elencate altre opzioni avanzate che possono essere configurate per un'applicazione.

| Opzione | Descrizione |

|---|---|

| Aggiungere l'ID applicazione all'autorità emittente | Aggiunge automaticamente l'ID applicazione all'attestazione dell'autorità emittente. Questa opzione garantisce un valore di attestazione univoco per ogni istanza quando sono presenti più istanze della stessa applicazione. Questa impostazione viene ignorata se una chiave di firma personalizzata non è configurata per l'applicazione. |

| Eseguire l'override dell'attestazione del gruppo di destinatari | Consente l'override dell'attestazione del gruppo di destinatari inviata all'applicazione. Il valore specificato deve essere un URI assoluto valido. Questa impostazione viene ignorata se una chiave di firma personalizzata non è configurata per l'applicazione. |

| Includere il formato del nome dell'attributo | Se selezionato, Microsoft Entra ID aggiunge un attributo denominato NameFormat che descrive il formato del nome a attestazioni limitate, core e facoltative per l'applicazione. Per altre informazioni, vedere Tipo di criteri di mapping delle attestazioni |