Procedura: Analizzare i rischi

Identity Protection offre alle organizzazioni la creazione di report che possono usare per analizzare i rischi di identità nel proprio ambiente. Questi report includono utenti rischiosi, accessi a rischio, identità del carico di lavoro rischiose e rilevamenti dei rischi. L'analisi degli eventi è fondamentale per comprendere meglio e identificare eventuali punti deboli nella strategia di sicurezza. Tutti questi report consentono il download di eventi in . Formato CSV o integrazione con altre soluzioni di sicurezza, ad esempio uno strumento SIEM dedicato per un'ulteriore analisi.

Le organizzazioni possono sfruttare i vantaggi offerti dalle integrazioni dell'API Microsoft Graph per aggregare i dati con altre origini a cui possono accedere come organizzazione.

I tre report sono disponibili nell'interfaccia >di amministrazione di Microsoft Entra Protection>Identity Protection.

Esplorazione dei report

Ogni report viene avviato con un elenco di tutti i rilevamenti relativi al periodo indicato nella parte superiore del report. Ogni report consente l'aggiunta o la rimozione di colonne in base alle preferenze dell'amministratore. Gli amministratori possono scegliere di scaricare i dati in formato CSV o JSON. I report possono essere filtrati usando i filtri disponibili nella parte superiore del report.

La selezione di singole voci può abilitare più voci nella parte superiore del report, ad esempio la possibilità di confermare un accesso come compromesso o sicuro, confermare un utente come compromesso o ignorare il rischio utente.

La selezione di singole voci espande una finestra dei dettagli sotto i rilevamenti. La visualizzazione dei dettagli consente agli amministratori di analizzare e intervenire su ogni rilevamento.

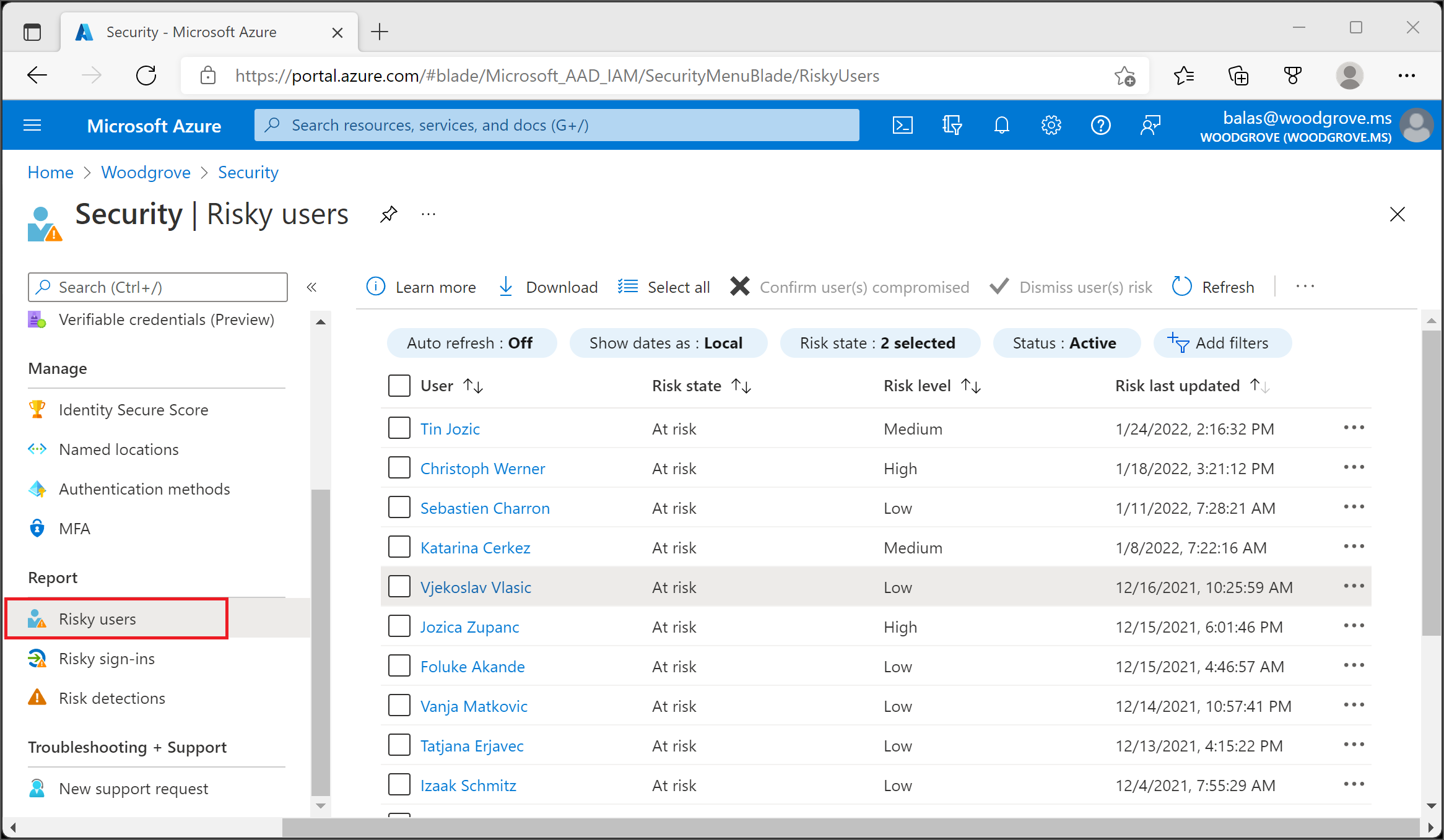

Utenti a rischio

Il report utenti rischiosi elenca tutti gli utenti i cui account sono attualmente o sono stati considerati a rischio di compromissione. Gli utenti rischiosi devono essere esaminati e corretti per impedire l'accesso non autorizzato alle risorse.

Perché un utente è a rischio?

Un utente diventa un utente rischioso quando:

- Hanno uno o più accessi rischiosi.

- Esistono uno o più rischi rilevati nell'account dell'utente, ad esempio le credenziali perse.

Come analizzare gli utenti rischiosi?

Per visualizzare e analizzare gli accessi a rischio di un utente, selezionare la scheda "Accessi a rischio recenti" o il collegamento "Accessi a rischio utenti".

Per visualizzare e analizzare i rischi nell'account di un utente, selezionare il collegamento "Rilevamenti non collegati a un accesso" o al collegamento "Rilevamenti di rischio dell'utente".

La scheda Cronologia dei rischi mostra anche tutti gli eventi che hanno portato a una modifica del rischio utente negli ultimi 90 giorni. Questo elenco include rilevamenti dei rischi che hanno aumentato il rischio dell'utente e le azioni correttive dell'amministratore che hanno ridotto il rischio dell'utente. Visualizzarla per comprendere come è cambiato il rischio dell'utente.

Con le informazioni contenute nel report utenti a rischio gli amministratori possono trovare:

- Quali utenti sono a rischio, per quali utenti sono stati risolti i rischi o sono stati ignorati i rischi

- Dettagli sui rilevamenti

- Cronologia di tutti gli accessi a rischio

- Cronologia rischio

Gli amministratori possono quindi scegliere di intervenire su questi eventi. Gli amministratori possono scegliere di:

- Reimpostare la password dell'utente

- Confermare la compromissione dell'utente

- Ignorare il rischio utente

- Impedire all'utente di accedere

- Esaminare ulteriormente l'uso di Microsoft Defender per identità

Comprendere l'ambito

- Prendere in considerazione la creazione di un database di viaggiatori noto per la creazione di report di viaggi aziendali aggiornati e usarlo per l'attività di viaggio tra riferimenti.

- Aggiungere intervalli di indirizzi IP e VPN aziendali a posizioni denominate per ridurre i falsi positivi.

- Esaminare i log per identificare attività simili con le stesse caratteristiche. Potrebbe trattarsi di un'indicazione di account più compromessi.

- Se esistono caratteristiche comuni, ad esempio l'indirizzo IP, l'area geografica, l'esito positivo/negativo e così via, è consigliabile bloccarli con criteri di accesso condizionale.

- Esaminare la risorsa che potrebbe essere stata compromessa, ad esempio potenziali download di dati o modifiche amministrative.

- Abilitare i criteri di correzione automatica tramite l'accesso condizionale

- Se si nota che l'utente ha eseguito altre attività rischiose, ad esempio il download di un volume elevato di file da una nuova posizione, si tratta di una forte indicazione di una possibile compromissione.

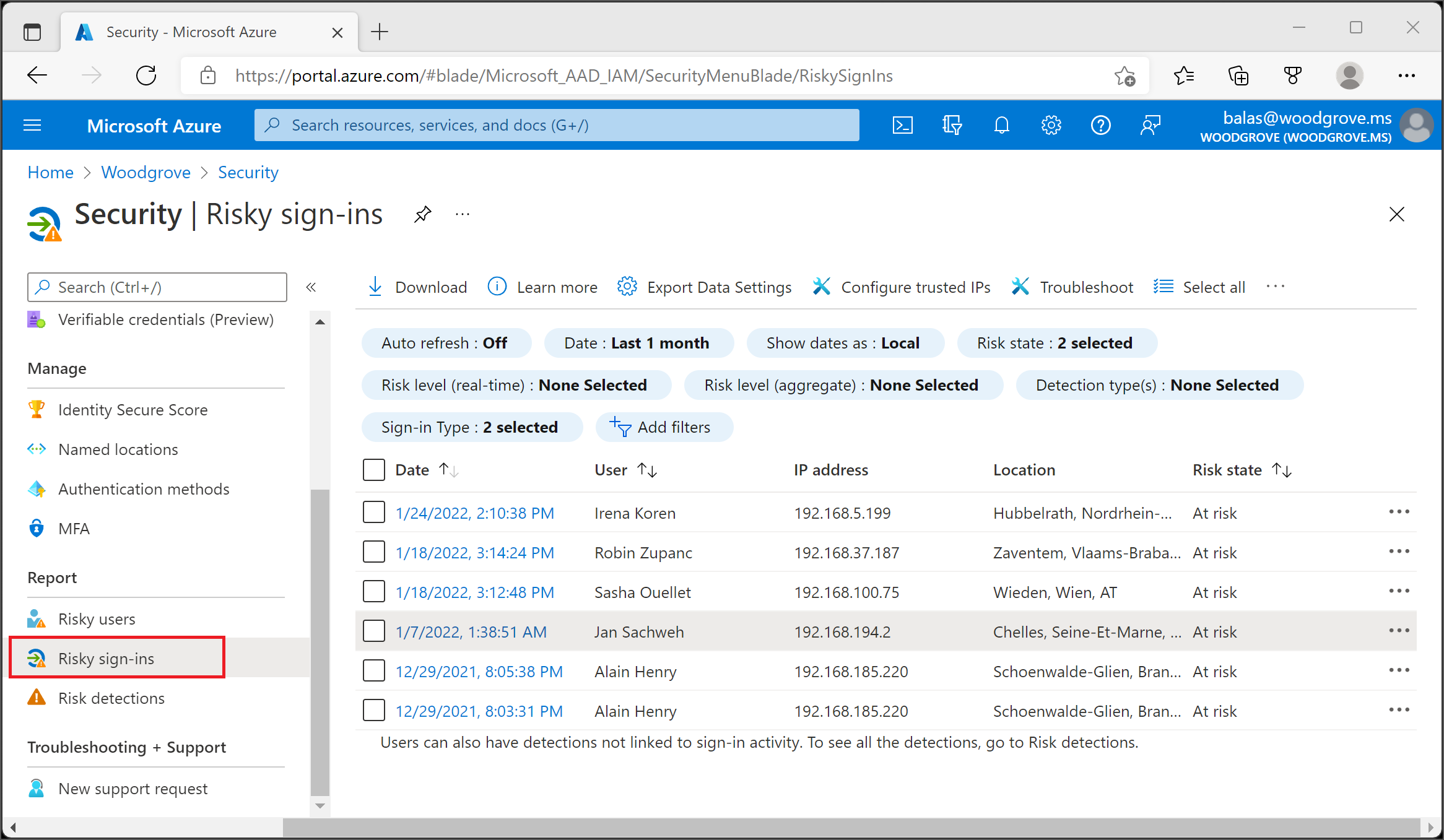

Accessi a rischio

Il report sugli accessi a rischio contiene dati filtrabili per gli ultimi 30 giorni (un mese).

Con le informazioni fornite dal report sugli accesso a rischio, gli amministratori possono rilevare:

- Gli account di accesso classificati come a rischio, confermati compromessi, confermati sicuri, ignorati o corretti.

- I livelli di rischio in tempo reale e aggregati associati ai tentativi di accesso.

- I tipi di rilevamento attivati

- I criteri di accesso condizionale applicati

- Dettagli di MFA

- Informazioni sul dispositivo

- Informazioni sull'applicazione

- Informazioni sulla posizione

Gli amministratori possono quindi scegliere di intervenire su questi eventi. Gli amministratori possono scegliere di:

- Confermare che l'accesso è compromesso

- Confermare che l'accesso è sicuro

Nota

Identity Protection valuta il rischio per tutti i flussi di autenticazione, sia interattivi che non interattivi. Il report di accesso rischioso mostra ora accessi interattivi e non interattivi. Usare il filtro "tipo di accesso" per modificare questa visualizzazione.

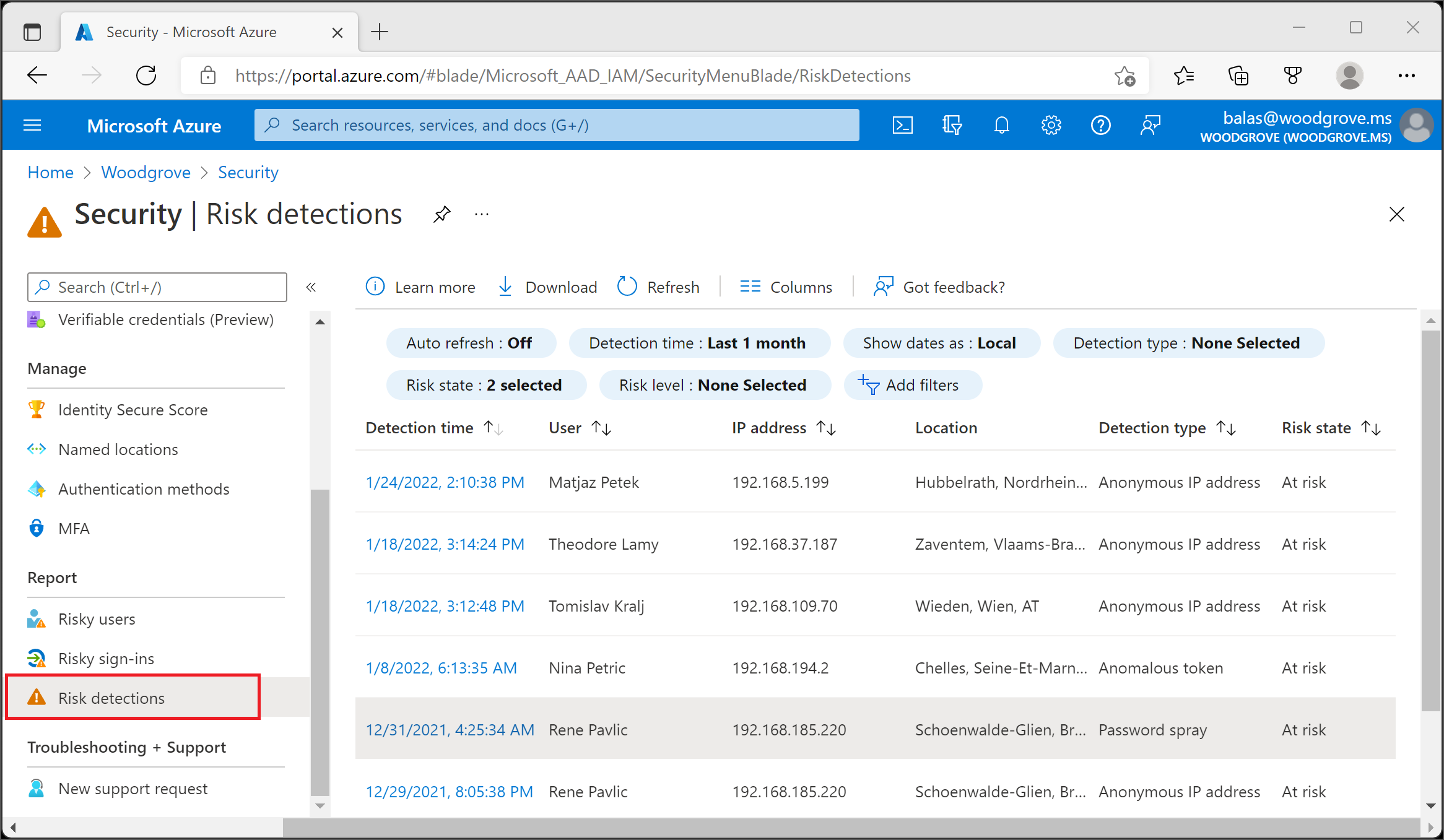

Rilevamenti dei rischi

Il report sui rilevamenti dei rischi contiene dati filtrabili per gli ultimi 90 giorni (tre mesi).

Con le informazioni contenute nel report rilevamenti di rischi gli amministratori possono trovare:

- Informazioni su ogni rilevamento di rischi, incluso il tipo.

- Altri rischi attivati contemporaneamente

- Posizione del tentativo di accesso

- Collegarsi ad altri dettagli dalle app di Microsoft Defender per il cloud.

Gli amministratori possono quindi scegliere di tornare al report utenti a rischio o accessi a rischio per eseguire azioni in base alle informazioni raccolte.

Nota

Il sistema può rilevare che l'evento di rischio che ha contribuito al punteggio di rischio utente è stato un falso positivo o che il rischio utente è stato risolto con l'imposizione dei criteri, ad esempio il completamento di una richiesta di autenticazione a più fattori o la modifica della password sicura. Di conseguenza, il sistema ignora lo stato di rischio e un dettaglio del rischio di "Accesso sicuro confermato dall'intelligenza artificiale" verrà visualizzato e non contribuirà più al rischio dell'utente.

Framework di indagine

Le organizzazioni possono usare i framework seguenti per avviare l'indagine su qualsiasi attività sospetta. Le indagini possono richiedere una conversazione con l'utente in questione, la revisione dei log di accesso o la revisione dei log di controllo per denominare alcuni.

- Controllare i log e verificare se l'attività sospetta è normale per l'utente specificato.

- Esaminare le attività precedenti dell'utente, incluse almeno le proprietà seguenti per verificare se sono normali per l'utente specificato.

- Applicazione

- Dispositivo: il dispositivo è registrato o conforme?

- Località: l'utente è in viaggio in una posizione diversa o accede ai dispositivi da più posizioni?

- Indirizzo IP

- Stringa agente utente

- Se si ha accesso ad altri strumenti di sicurezza come Microsoft Sentinel, verificare la presenza di avvisi corrispondenti che potrebbero indicare un problema più grande.

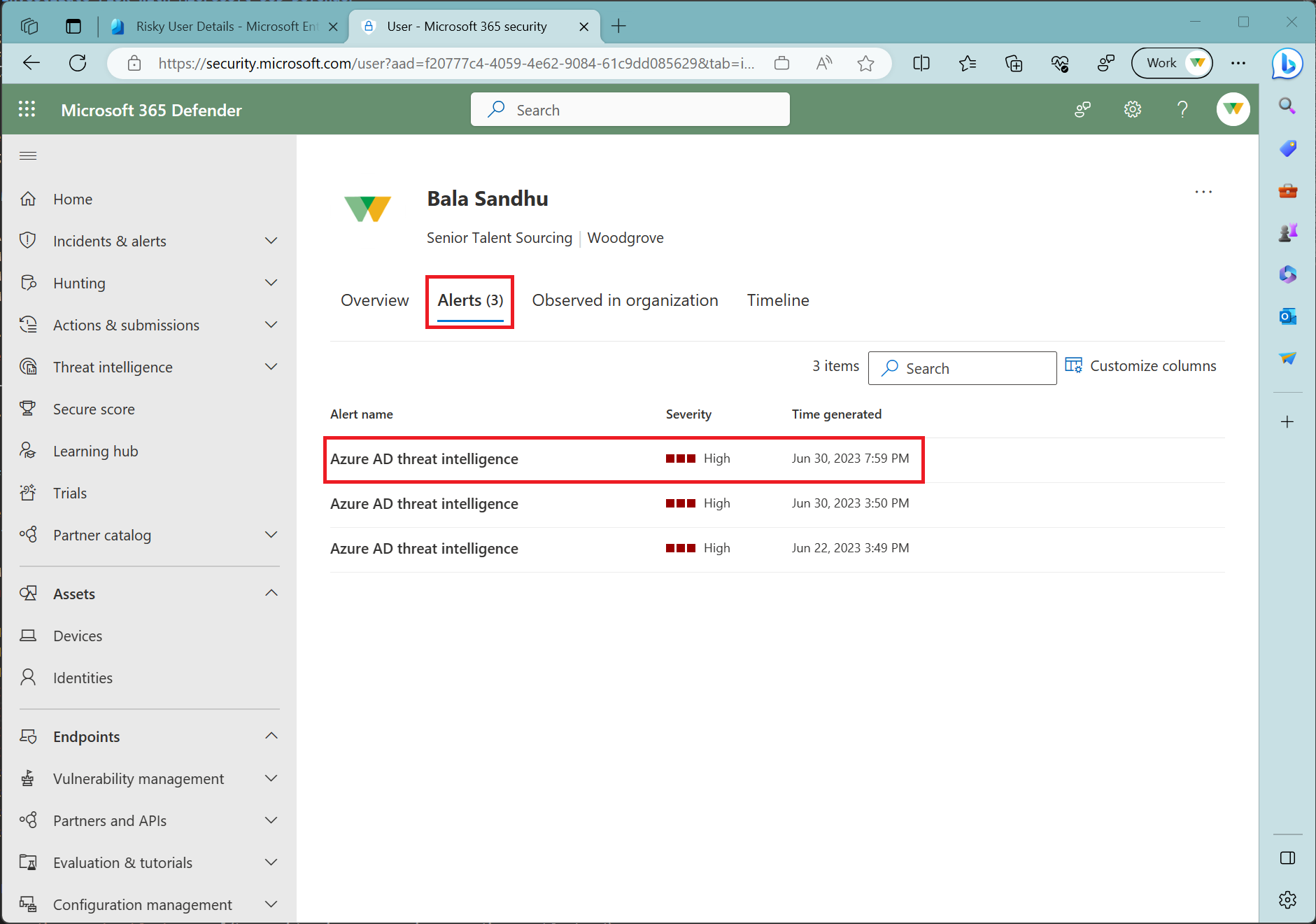

- Le organizzazioni con accesso a Microsoft 365 Defender possono seguire un evento di rischio utente tramite altri avvisi e eventi imprevisti correlati e la catena MITRE ATT&CK.

- Selezionare l'utente nel report Utenti rischiosi.

- Selezionare i puntini di sospensione (...) nella barra degli strumenti e quindi scegliere Analizza con Microsoft 365 Defender.

- Esaminare le attività precedenti dell'utente, incluse almeno le proprietà seguenti per verificare se sono normali per l'utente specificato.

- Contattare l'utente per confermare se riconosce l'accesso. Metodi come la posta elettronica o Teams possono essere compromessi.

- Confermare le informazioni disponibili, ad esempio:

- Applicazione

- Dispositivo

- Titolo

- Indirizzo IP

- Confermare le informazioni disponibili, ad esempio:

Importante

Se si sospetta che un utente malintenzionato possa rappresentare l'utente, reimpostare la password ed eseguire l'autenticazione a più fattori; è necessario bloccare l'utente e revocare tutti i token di aggiornamento e di accesso.

Analizzare i rilevamenti di Intelligence sulle minacce di Microsoft Entra

Per analizzare un rilevamento dei rischi di Intelligence sulle minacce di Microsoft Entra, seguire questa procedura:

Se vengono visualizzate altre informazioni per il rilevamento:

- L'accesso proviene da un indirizzo IP sospetto:

- Verificare se l'indirizzo IP mostra un comportamento sospetto nell'ambiente in uso.

- L'INDIRIZZO IP genera un numero elevato di errori per un utente o un set di utenti nella directory?

- Il traffico dell'IP proveniente da un protocollo o da un'applicazione imprevista, ad esempio protocolli legacy di Exchange?

- Se l'indirizzo IP corrisponde a un provider di servizi cloud, escludere che non siano presenti applicazioni aziendali legittime in esecuzione dallo stesso INDIRIZZO IP.

- Questo account è stato vittima di un attacco password spraying:

- Verificare che nessun altro utente nella directory sia destinato allo stesso attacco.

- Gli altri utenti hanno accessi con modelli atipici simili visualizzati nell'accesso rilevato nello stesso intervallo di tempo? Gli attacchi password spray possono visualizzare modelli insoliti in:

- Stringa agente utente

- Applicazione

- Protocollo

- Intervalli di indirizzi IP/ASN

- Tempo e frequenza degli accessi

- Questo rilevamento è stato attivato da una regola in tempo reale:

- Verificare che nessun altro utente nella directory sia destinato allo stesso attacco. Questo è reperibile dal numero TI_RI_#### assegnato alla regola.

- Le regole in tempo reale proteggono da nuovi attacchi identificati dall'intelligence sulle minacce di Microsoft. Se più utenti nella directory erano bersagli dello stesso attacco, analizzare modelli insoliti in altri attributi dell'accesso.

Analizzare i rischi con Microsoft 365 Defender

Le organizzazioni che hanno distribuito Microsoft 365 Defender e Microsoft Defender per identità ottenere un valore aggiuntivo dai segnali di Identity Protection. Questo valore è sotto forma di correlazione avanzata con altri dati provenienti da altre parti dell'organizzazione e analisi e risposta automatizzate aggiuntive.

In Microsoft 365 Defender Security Professionals e Amministrazione istrators possono stabilire connessioni ad attività sospette da aree come:

- Avvisi in Defender per identità

- Microsoft Defender for Endpoint

- Microsoft Defender for Cloud

- Microsoft Defender for Cloud Apps

Per altre informazioni su come analizzare le attività sospette con Microsoft 365 Defender, vedere gli articoli Analizzare gli asset in Microsoft Defender per identità e Analizzare gli eventi imprevisti in Microsoft 365 Defender.

Per altre informazioni su questi avvisi e sulla relativa struttura, vedere l'articolo Informazioni sugli avvisi di sicurezza.

Stato indagine

Quando il personale addetto alla sicurezza esamina i rischi in Microsoft 365 Defender e Defender per identità, gli stati e i motivi seguenti vengono restituiti a Identity Protection nel portale e nelle API.

| Stato di Microsoft 365 Defender | Classificazione di Microsoft 365 Defender | Stato di rischio di Microsoft Entra ID Protection | Dettagli del rischio in Microsoft Entra ID Protection |

|---|---|---|---|

| Nuovo | Falso positivo | Confermato sicuro | M365DAdminDismissedDetection |

| Nuovo | Vero positivo non dannoso | Confermato sicuro | M365DAdminDismissedDetection |

| Nuovo | Vero positivo | Confermato compromesso | M365DAdminDismissedDetection |

| In corso | Non impostato | A rischio | |

| In corso | Falso positivo | Confermato sicuro | M365DAdminDismissedDetection |

| In corso | Vero positivo non dannoso | Confermato sicuro | M365DAdminDismissedDetection |

| In corso | Vero positivo | Confermato compromesso | M365DAdminDismissedDetection |

| Risolto | Non impostato | Chiuso | M365DAdminDismissedDetection |

| Risolto | Falso positivo | Confermato sicuro | M365DAdminDismissedDetection |

| Risolto | Vero positivo non dannoso | Confermato sicuro | M365DAdminDismissedDetection |

| Risolto | Vero positivo | Con correzione | M365DAdminDismissedDetection |