Dipendenze di monitoraggio e distribuzione dell'integrità di Microsoft Entra

La soluzione di creazione di report e monitoraggio di Microsoft Entra dipende da processi legali, di sicurezza, operativi e dell'ambiente. Usare le sezioni seguenti per informazioni sulle opzioni di progettazione e sulla strategia di distribuzione.

Vantaggi della creazione di report e monitoraggio di Microsoft Entra

La creazione di report di Microsoft Entra ID include una visualizzazione e i log dell'attività di Microsoft Entra nell'ambiente: eventi di accesso e controllo, anche modifiche alla directory.

Usare l'output dei dati per:

- determinare il modo in cui vengono usate le app e i servizi.

- rilevare potenziali rischi che influiscono sull'integrità dell'ambiente.

- risolvere i problemi che impediscono agli utenti di svolgere il proprio lavoro.

- ottenere informazioni dettagliate visualizzando gli eventi di controllo delle modifiche apportate alla directory Microsoft Entra.

Il monitoraggio di Microsoft Entra consente di instradare i log generati dalla creazione di report di Microsoft Entra ID a sistemi di destinazione diversi. dove sarà poi possibile conservarli per l'uso a lungo termine o integrarli con strumenti per informazioni di sicurezza e gestione degli eventi di terze parti per ottenere informazioni dettagliate sull'ambiente.

Con il monitoraggio di Microsoft Entra, è possibile instradare i log a:

- un account di archiviazione di Azure per scopi di archiviazione.

- Log di Monitoraggio di Azure, in cui è possibile analizzare i dati, creare dashboard e avvisi per eventi specifici.

- un hub eventi di Azure in cui è possibile integrare gli strumenti SIEM esistenti, ad esempio Splunk, Sumologic o QRadar.

Prerequisiti

Per accedere ai log di accesso di Microsoft Entra ID P1 o P2, è necessaria una licenza Microsoft Entra ID P1 o P2.

Per informazioni dettagliate sulle funzionalità e sulle licenze, vedere la Guida ai prezzi di Microsoft Entra.

Per distribuire il monitoraggio e l'integrità di Microsoft Entra, è necessario un utente che sia un Amministrazione istrator di sicurezza per il tenant di Microsoft Entra.

- Piattaforma dati Monitoraggio di Azure

- Modifiche alla denominazione e alla terminologia di Monitoraggio di Azure

- Per quanto tempo Microsoft Entra ID archivia i dati dei report?

- Un account di archiviazione di Azure per cui si dispone

ListKeysdelle autorizzazioni. È consigliabile usare un account di archiviazione generale invece di un account di archiviazione BLOB. Per informazioni sui prezzi per l'archiviazione, vedere il calcolatore prezzi di Archiviazione di Azure. - Uno spazio dei nomi di Hub eventi di Azure per l'integrazione con soluzioni SIEM di terze parti.

- Un'area di lavoro Azure Log Analytics per inviare log a log di Monitoraggio di Azure.

Pianificare e distribuire un progetto di monitoraggio e distribuzione dell'integrità di Microsoft Entra

I report e il monitoraggio vengono usati per soddisfare i requisiti aziendali, ottenere informazioni dettagliate sui modelli di utilizzo e aumentare il comportamento di sicurezza dell'organizzazione. In questo progetto verranno definiti i destinatari che utilizzeranno e monitoreranno i report e definiranno l'architettura di monitoraggio di Microsoft Entra.

Stakeholder, comunicazioni e documentazione

Quando i progetti tecnologici hanno esito negativo, in genere lo fanno a causa di aspettative non corrispondenti sull'effetto, sui risultati e sulle responsabilità. Per evitare queste insidie, assicurarsi di coinvolgere gli stakeholder appropriati. Assicurarsi anche che i ruoli degli stakeholder nel progetto siano ben compresi documentando gli stakeholder e i relativi input e responsabilità del progetto.

Gli stakeholder devono accedere ai log di Microsoft Entra per ottenere informazioni operative. Gli utenti probabilmente includono membri del team di sicurezza, revisori interni o esterni e il team operativo di gestione delle identità e degli accessi.

I ruoli di Microsoft Entra consentono di delegare la possibilità di configurare e visualizzare i report di Microsoft Entra in base al ruolo. Identificare chi nell'organizzazione deve disporre dell'autorizzazione per leggere i report di Microsoft Entra e il ruolo appropriato.

I ruoli seguenti possono leggere i report di Microsoft Entra:

- Amministratore della sicurezza

- Ruolo con autorizzazioni di lettura per la sicurezza

- Amministratore che legge i report

Altre informazioni sui ruoli Amministrazione strative di Microsoft Entra. Applicare sempre il concetto di privilegi minimi per ridurre il rischio di compromissione di un account. Prendere in considerazione l'implementazione di Privileged Identity Management per proteggere ulteriormente l'organizzazione.

Coinvolgimento delle parti interessate

I progetti di successo allineano le aspettative, i risultati e le responsabilità. Vedere Piani di distribuzione di Microsoft Entra. Documentare e comunicare ruoli stakeholder che richiedono input e responsabilità.

Piani di comunicazione

Indicare agli utenti quando e come cambierà l'esperienza. Specificare le informazioni di contatto per il supporto tecnico.

- Cosa, se presenti, strumenti SIEM in uso.

- L'infrastruttura di Azure, inclusi gli account di archiviazione esistenti e il monitoraggio usati.

- I criteri di conservazione dell'organizzazione per i log, inclusi i framework di conformità applicabili necessari.

Casi d'uso aziendali

Per classificare in ordine di priorità i casi d'uso e le soluzioni, organizzare le opzioni "necessarie per soddisfare le esigenze aziendali", "bello soddisfare le esigenze aziendali" e "non applicabile".

Considerazioni

- Conservazione - Conservazione log: archiviare i log di controllo e accedere ai log di Microsoft Entra per più di 30 giorni

- Analisi : i log sono disponibili per la ricerca con strumenti analitici

- Dati analitici operativi e sulla sicurezza: fornire l'accesso all'utilizzo delle applicazioni, errori di accesso, utilizzo self-service, tendenze e così via.

- Integrazione SIEM - Integrare e trasmettere i log di accesso e i log di controllo di Microsoft Entra ai sistemi SIEM

Architettura della soluzione di monitoraggio

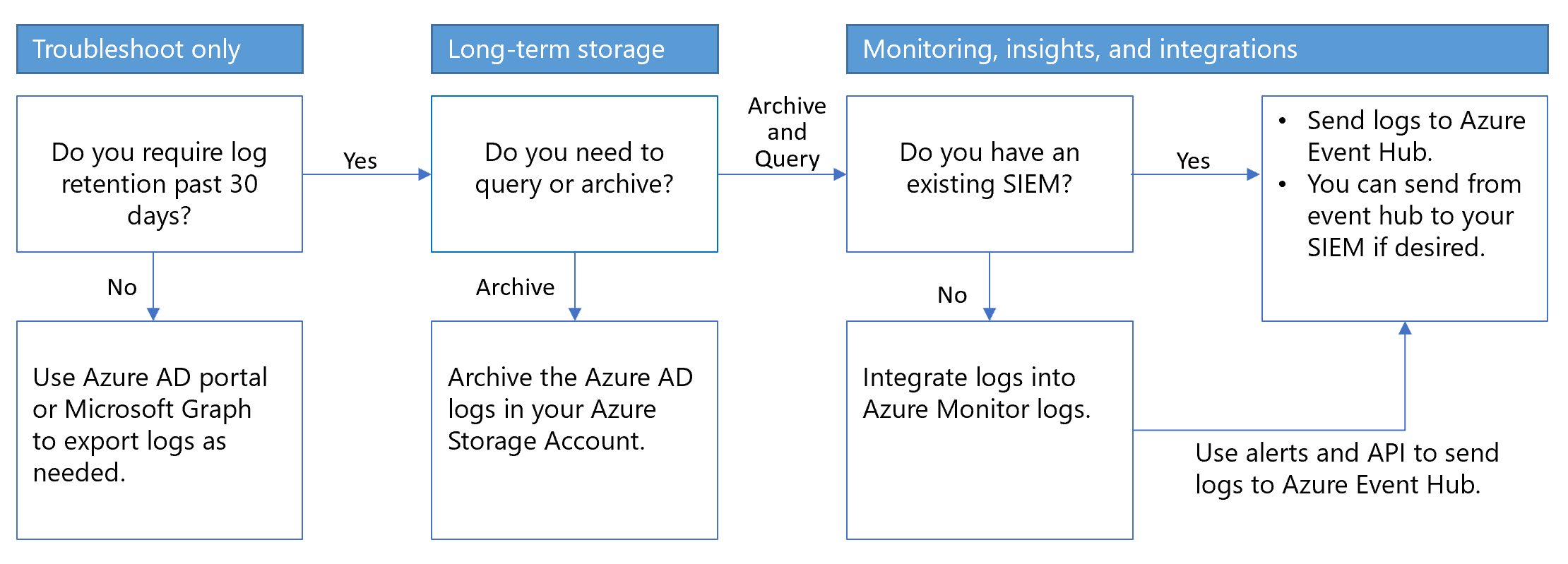

Con il monitoraggio di Microsoft Entra, è possibile instradare i log attività di Microsoft Entra e conservarli per la creazione di report e l'analisi a lungo termine per ottenere informazioni dettagliate sull'ambiente e integrarlo con gli strumenti SIEM. Usare il grafico di flusso decisionale seguente per selezionare un'architettura.

Archiviare i log in un account di archiviazione

È possibile mantenere i log più lunghi del periodo di conservazione predefinito instradandoli a un account di archiviazione di Azure.

Importante

Usare questo metodo di archiviazione se non è necessario integrare i log con un sistema SIEM o non è necessario eseguire query e analisi in corso. È possibile usare ricerche su richiesta.

Altre informazioni:

- Per quanto tempo Microsoft Entra ID archivia i dati dei report?

- Esercitazione: Archiviare i log di Microsoft Entra in un account di archiviazione di Azure

Trasmettere i log agli strumenti siem e di archiviazione

- Integrare i log di Microsoft Entra con i log di Monitoraggio di Azure.

- Analizzare i log attività di Microsoft Entra con i log di Monitoraggio di Azure.

- Informazioni su come trasmettere i log a un hub eventi.

- Informazioni su come archiviare i log di Microsoft Entra in un account Archiviazione di Azure.

- Indirizzare i log di Microsoft Entra a un hub eventi

Passaggi successivi

- Prendere in considerazione l'implementazione di Privileged Identity Management

- Valutare la possibilità di implementare il controllo degli accessi in base al ruolo di Azure

- Altre informazioni sui criteri di conservazione dei report.

- Analizzare i log attività di Microsoft Entra con i log di Monitoraggio di Azure