Per concedere l'accesso agli utenti in Microsoft Entra ID, assegnare i ruoli di Microsoft Entra. Un ruolo è una raccolta di autorizzazioni. Questo articolo descrive come assegnare i ruoli di Microsoft Entra usando l'interfaccia di amministrazione di Microsoft Entra e PowerShell.

Assegnare ruoli di Microsoft Entra agli utenti

Prerequisiti

- Amministratore ruolo con privilegi o amministratore globale. Per sapere chi è il ruolo con privilegi Amministrazione istrator o Global Amministrazione istrator, vedere Elencare le assegnazioni di ruolo di Microsoft Entra

- Licenza Microsoft Entra ID P2 quando si usa Privileged Identity Management (PIM)

- Modulo di Microsoft Graph PowerShell quando si usa PowerShell

- Consenso amministratore quando si usa Graph Explorer per l'API Microsoft Graph

Per altre informazioni, vedere Prerequisiti per l'uso di PowerShell o Graph Explorer.

Interfaccia di amministrazione di Microsoft Entra

Seguire questa procedura per assegnare i ruoli di Microsoft Entra usando l'interfaccia di amministrazione di Microsoft Entra. L'esperienza sarà diversa a seconda che sia abilitato Microsoft Entra Privileged Identity Management (PIM).

Assegnare un ruolo

Suggerimento

I passaggi descritti in questo articolo possono variare leggermente in base al portale da cui si inizia.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore del ruolo con privilegi .

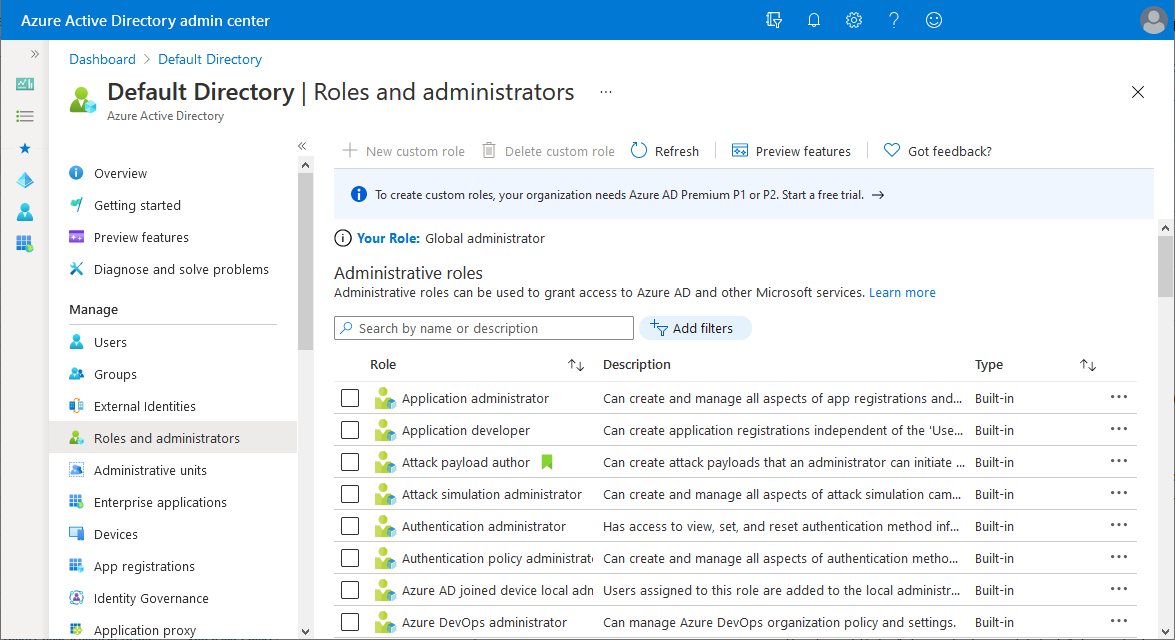

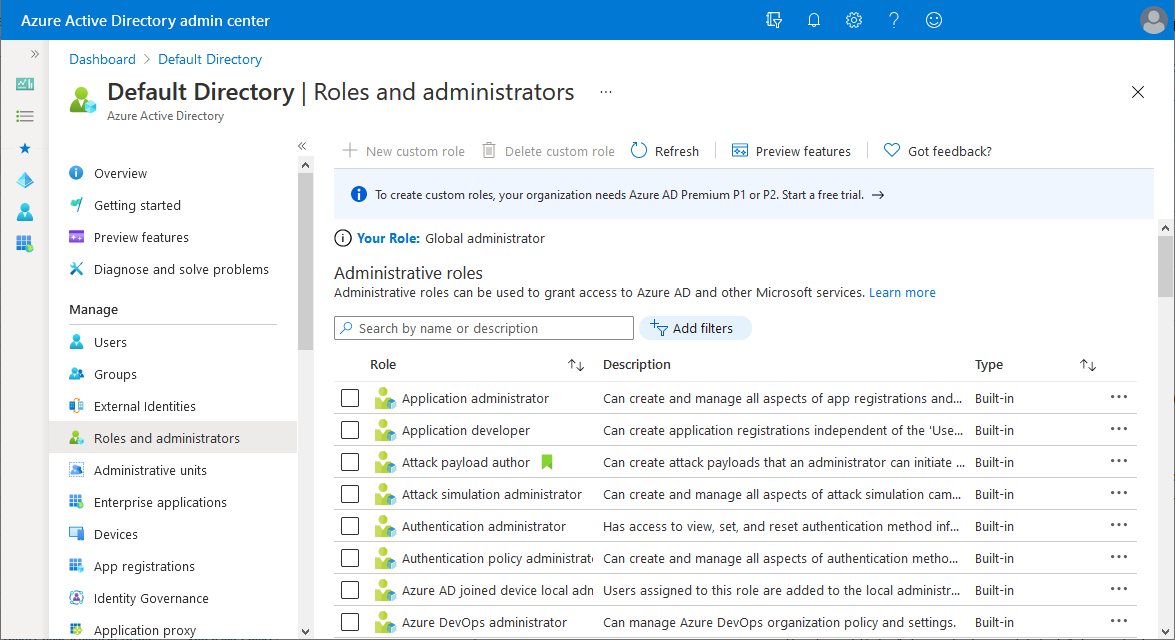

Passare a Ruoli di identità>e ruoli amministratori e amministratori.>

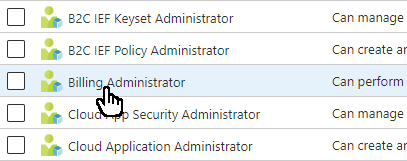

Trovare il ruolo necessario. È possibile usare la casella di ricerca o Aggiungi filtri per filtrare i ruoli.

Selezionare il nome del ruolo per aprire il ruolo. Non aggiungere un segno di spunta accanto al ruolo.

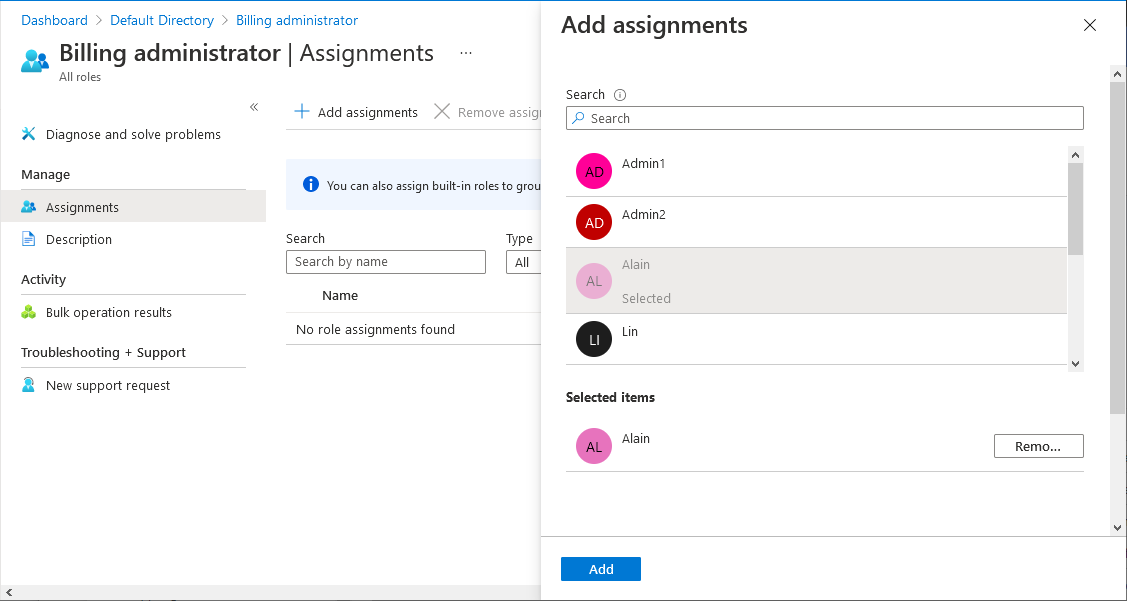

Selezionare Aggiungi assegnazioni e quindi selezionare gli utenti da assegnare a questo ruolo.

Se viene visualizzata una differenza rispetto all'immagine seguente, è possibile che PIM sia abilitato. Vedi la sezione successiva.

Nota

Se si assegna un ruolo predefinito di Microsoft Entra a un utente guest, l'utente guest verrà elevato per avere le stesse autorizzazioni di un utente membro. Per informazioni sulle autorizzazioni predefinite per i membri e gli utenti guest, vedere Quali sono le autorizzazioni utente predefinite in Microsoft Entra ID?

Selezionare Aggiungi per assegnare il ruolo.

Assegnare un ruolo usando PIM

Se è abilitato Microsoft Entra Privileged Identity Management (PIM), sono disponibili funzionalità di assegnazione di ruolo aggiuntive. Ad esempio, è possibile rendere un utente idoneo per un ruolo o impostare la durata. Quando PIM è abilitato, è possibile assegnare ruoli tramite l'interfaccia di amministrazione di Microsoft Entra in due modi. È possibile usare la pagina Ruoli e amministratori o l'esperienza PIM. In entrambi i casi viene usato lo stesso servizio PIM.

Seguire questa procedura per assegnare i ruoli usando la pagina Ruoli e amministratori . Per assegnare ruoli usando Privileged Identity Management, vedere Assegnare i ruoli di Microsoft Entra in Privileged Identity Management.

Accedere all'interfaccia di amministrazione di Microsoft Entra almeno con il ruolo Amministratore del ruolo con privilegi .

Passare a Ruoli di identità>e ruoli amministratori e amministratori.>

Trovare il ruolo necessario. È possibile usare la casella di ricerca o Aggiungi filtri per filtrare i ruoli.

Selezionare il nome del ruolo per aprire il ruolo e visualizzare le assegnazioni di ruolo idonee, attive e scadute. Non aggiungere un segno di spunta accanto al ruolo.

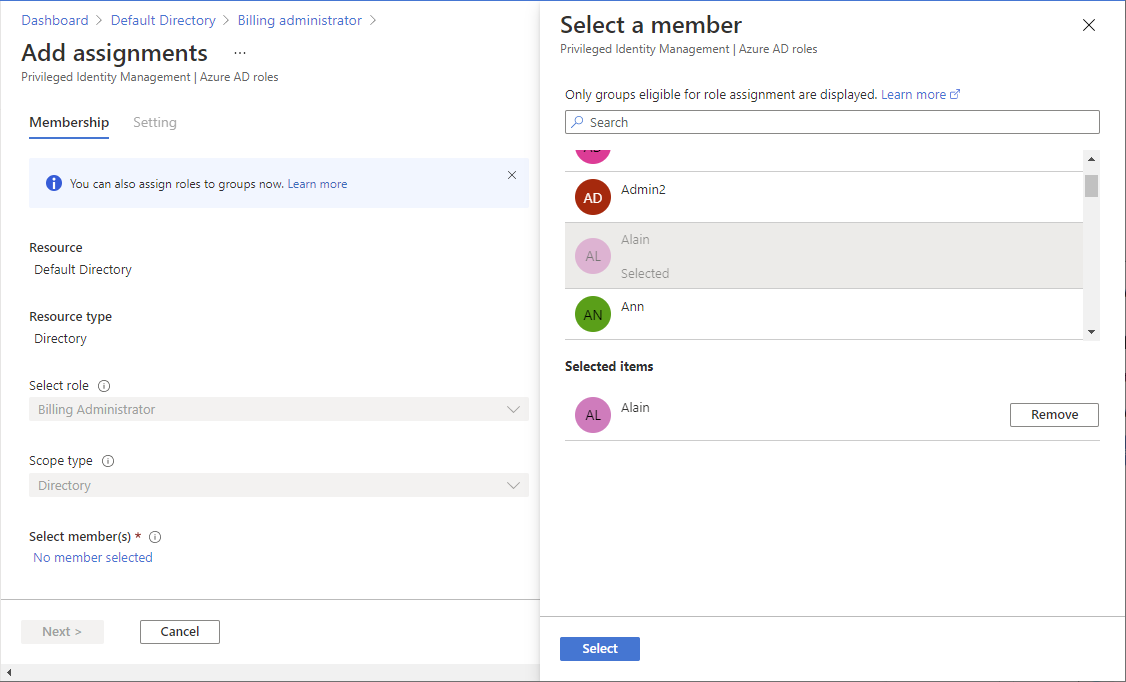

Selezionare Aggiungi assegnazioni.

Selezionare Nessun membro selezionato e quindi selezionare gli utenti da assegnare a questo ruolo.

Selezionare Avanti.

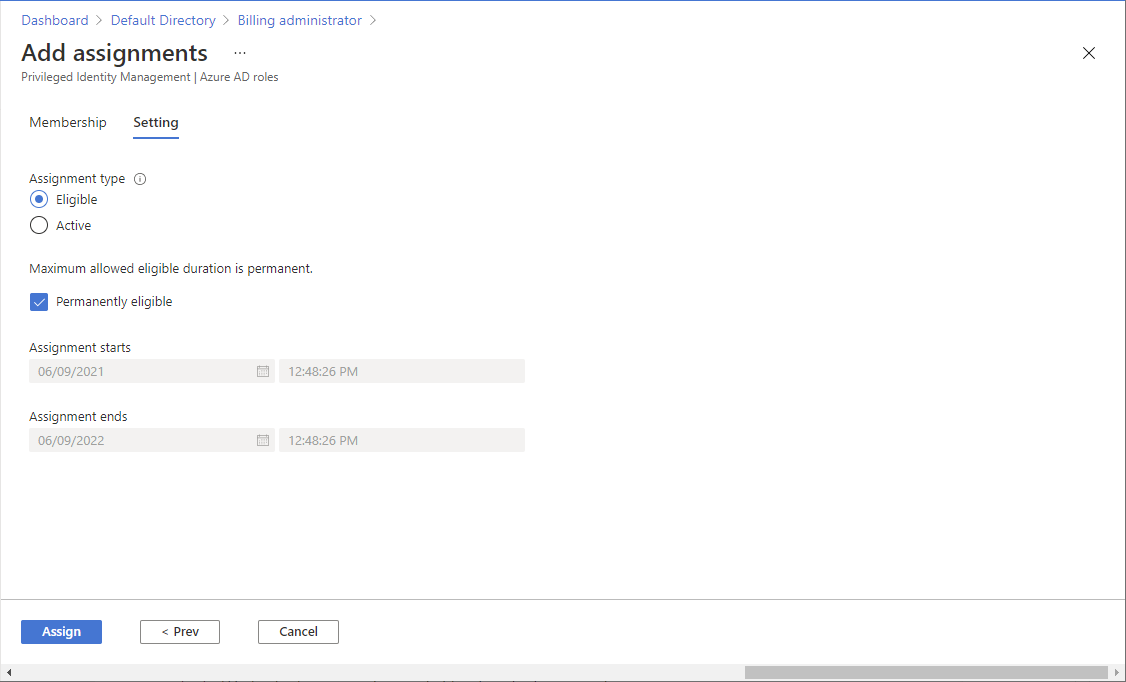

Nella scheda Impostazioni selezionare se si vuole impostare questa assegnazione di ruolo idonea o attiva.

Un'assegnazione di ruolo idonea significa che l'utente deve eseguire una o più azioni per usare il ruolo. Un'assegnazione di ruolo attiva significa che l'utente non deve eseguire alcuna azione per usare il ruolo. Per altre informazioni sul significato di queste impostazioni, vedere terminologia di PIM.

Usare le opzioni rimanenti per impostare la durata per l'assegnazione.

Selezionare Assegna per assegnare il ruolo.

PowerShell

Seguire questa procedura per assegnare i ruoli di Microsoft Entra tramite PowerShell.

Attrezzaggio

Aprire una finestra di PowerShell e usare Import-Module per importare il modulo Di PowerShell di Microsoft Graph. Per altre informazioni, vedere Prerequisiti per l'uso di PowerShell o Graph Explorer.

Import-Module -Name Microsoft.Graph.Identity.Governance -ForceIn una finestra di PowerShell usare Connessione-MgGraph per accedere al tenant.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"Usare Get-MgUser per ottenere l'utente a cui si vuole assegnare un ruolo.

$user = Get-MgUser -Filter "userPrincipalName eq 'johndoe@contoso.com'"

Assegnare un ruolo

Usare Get-MgRoleManagementDirectoryRoleDefinition per ottenere il ruolo da assegnare.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Usare New-MgRoleManagementDirectoryRoleAssignment per assegnare il ruolo.

$roleassignment = New-MgRoleManagementDirectoryRoleAssignment -DirectoryScopeId '/' -RoleDefinitionId $roledefinition.Id -PrincipalId $user.Id

Assegnare un ruolo come idoneo usando PIM

Se PIM è abilitato, sono disponibili funzionalità aggiuntive, ad esempio rendere un utente idoneo per un'assegnazione di ruolo o definire l'ora di inizio e di fine per un'assegnazione di ruolo. Queste funzionalità usano un set diverso di comandi di PowerShell. Per altre informazioni sull'uso di PowerShell e PIM, vedere PowerShell per i ruoli di Microsoft Entra in Privileged Identity Management.

Usare Get-MgRoleManagementDirectoryRoleDefinition per ottenere il ruolo da assegnare.

$roledefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "DisplayName eq 'Billing Administrator'"Usare il comando seguente per creare una tabella hash per archiviare tutti gli attributi necessari per assegnare il ruolo all'utente. L'ID entità sarà l'ID utente a cui si vuole assegnare il ruolo. In questo esempio, l'assegnazione sarà valida solo per 10 ore.

$params = @{ "PrincipalId" = "053a6a7e-4a75-48bc-8324-d70f50ec0d91" "RoleDefinitionId" = "b0f54661-2d74-4c50-afa3-1ec803f12efe" "Justification" = "Add eligible assignment" "DirectoryScopeId" = "/" "Action" = "AdminAssign" "ScheduleInfo" = @{ "StartDateTime" = Get-Date "Expiration" = @{ "Type" = "AfterDuration" "Duration" = "PT10H" } } }Usare New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest per assegnare il ruolo come idoneo. Una volta assegnato il ruolo, questo rifletterà nell'interfaccia di amministrazione di Microsoft Entra nella sezione Identity Governance>Privileged Identity Management>Assegnazioni idonee assegnazioni> dei ruoli>di Microsoft Entra.

New-MgRoleManagementDirectoryRoleEligibilityScheduleRequest -BodyParameter $params | Format-List Id, Status, Action, AppScopeId, DirectoryScopeId, RoleDefinitionId, IsValidationOnly, Justification, PrincipalId, CompletedDateTime, CreatedDateTimeAPI di Microsoft Graph

Seguire queste istruzioni per assegnare un ruolo usando l'API Microsoft Graph.

Assegnare un ruolo

In questo esempio a un'entità di sicurezza con objectID

f8ca5a85-489a-49a0-b555-0a6d81e56f0dviene assegnato il ruolo Fatturazione Amministrazione istrator (IDb0f54661-2d74-4c50-afa3-1ec803f12efedefinizione del ruolo ) nell'ambito del tenant. Per visualizzare l'elenco degli ID modello di ruolo non modificabili di tutti i ruoli predefiniti, vedere Ruoli predefiniti di Microsoft Entra.POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments Content-type: application/json { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "directoryScopeId": "/" }Assegnare un ruolo usando PIM

Assegnare un'assegnazione di ruolo idonea associata al tempo

In questo esempio, a un'entità di sicurezza con objectID

f8ca5a85-489a-49a0-b555-0a6d81e56f0dviene assegnata un'assegnazione di ruolo idonea associata al tempo a Fatturazione Amministrazione istrator (IDb0f54661-2d74-4c50-afa3-1ec803f12efedefinizione ruolo ) per 180 giorni.POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "afterDuration", "duration": "PT180D" } } }Assegnare un'assegnazione di ruolo idonea permanente

Nell'esempio seguente a un'entità di sicurezza viene assegnata un'assegnazione di ruolo idonea permanente a Billing Amministrazione istrator.

POST https://graph.microsoft.com/v1.0/rolemanagement/directory/roleEligibilityScheduleRequests Content-type: application/json { "action": "adminAssign", "justification": "for managing admin tasks", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "scheduleInfo": { "startDateTime": "2021-07-15T19:15:08.941Z", "expiration": { "type": "noExpiration" } } }Attivare un'assegnazione di ruolo

Per attivare l'assegnazione di ruolo, usare l'API Create roleAssignmentScheduleRequests .

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests Content-type: application/json { "action": "selfActivate", "justification": "activating role assignment for admin privileges", "roleDefinitionId": "b0f54661-2d74-4c50-afa3-1ec803f12efe", "directoryScopeId": "/", "principalId": "f8ca5a85-489a-49a0-b555-0a6d81e56f0d" }Per altre informazioni sulla gestione dei ruoli di Microsoft Entra tramite l'API PIM in Microsoft Graph, vedere Panoramica della gestione dei ruoli tramite l'API pim (Privileged Identity Management).

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per